OWASP TOP 10 是什么?

OWASP - Open Web Aplication Security Project 【开放式Web应用程序安全项目】

OWASP 是一个非营利组织,不附属于任何企业或财团,它提供有关计算机和互联网应用程序的公正、实际、有成本效益的信息。其目的是协助个人、企业和机构来发现和使用可信赖软件。

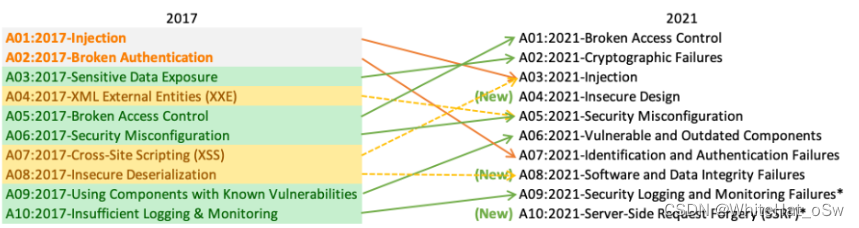

OWASP项目最具权威的就是其“十大安全漏洞列表”(OWASP Top 10)

OWASP Top 10不是官方文档或标准,而只是一个被广泛采用的意识文档,被用来分类网络安全漏洞的严重程度,目前被许多漏洞奖励平台和企业安全团队评估错误报告。这个列表总结了Web应用程序最可能、最常见、最危险的十大漏洞,可以帮助IT公司和开发团队规范应用程序开发流程和测试流程,提高Web产品的安全性。

OWASP TOP 10 - 2021

A1:失效的访问控制 - Broken Access Control

从第5位上升为Web应用程序安全风险最严重的级别;94%的应用程序,进行某种形式的失效访问控制测试时,平均发生率为3.81%。并且在贡献的数据集中发生次数最多,超过318k次。

需注意的常见弱点枚举(CWEs)

CWE-200:将敏感信息暴露给未经授权的参与者

CWE-201:将敏感信息插入发送数据

CWE-352:跨站点请求伪造【CSRF】

描述:

访问控制强制实施策略,使用户无法在其预期权限之外进行操作。失效的访问控制通常导致未经授权的信息泄露,修改或者销毁所有数据,或在用户权限之外执行业务功能。

常见的访问控制漏洞

· 违反最小权限原则或默认拒绝原则,即访问权限应只授予特定功能、角色或用户。但实际上任何人都可以访问

· 通过修改URL(参数修改或强制篡改)、内部应用程序状态、HTML页面,或使用修改API请求的攻击工具来绕过访问控制检查

· 通过提供唯一标识符(不安全的直接对象引用),允许查看或编辑其他人的账户

· 访问API时缺少对POST、PUT和DELETE的访问控制

· 通过特权提升,在未登陆的情况下充当用户或以用户身份登陆时充当管理员

· 通过元数据操作,例如重放或篡改 JSON Web 令牌(JWT)访问控制令牌,或为提升权限或滥用 JWT 失效而操作的 cookie 或隐藏字段

· 因 CORS 的错误配置,从而导致,允许 从未经授权/不受信任的来源访问API

· 强制以未经身份验证的用户身份,浏览经过身份验证的页面或以标准用户身份浏览特权页面

预防措施

访问控制仅在受信任的服务器端代码或无服务器API中有效,攻击者无法修改访问控制检查或元数据

· 除公共资源外,默认拒绝

· 实施一次访问控制机制并在整个应用程序中重复使用它们,包括最大限度地减少 跨域资源共享(CORS)的使用

· 模型访问控制应强制实施记录所有权,而不是允许用户可以创建、读取、更新或删除任何记录

· 域模块应该强制执行应用程序业务限制需求

· 禁用Web服务器目录,并确保文件元数据和备份数据不存在于Web根目录

· 记录访问控制失败,并且在适当时提醒管理员 ex.反复失败

· 限制API访问速率,尽可能减少自动化攻击工具的危害

· 有状态会话标识符应在注销后失效,无状态的 JWT令牌 应短暂生效,以使攻击者的攻击机会是转瞬即逝的。对于寿命较长的 JWT,强烈建议遵循 OAUTH 标准来撤销访问权限

OAUTH

OAUTH - Open Authorization【开放式授权】

为用户资源的授权提供了一个安全的、开放而又简易的标准。与以往的授权方式不同之处是OAUTH的授权不会使第三方触及到用户的帐号信息(如用户名和密码),即第三方无需使用用户的用户名与密码就可以申请获得该用户资源的授权,因此OAUTH是安全的。

454

454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?