大部分佬都是用动调做出来的,我暂时还没动调出来,意外发现可以用ponce插件符号化input字符串进行求解

Ponce插件约束求解

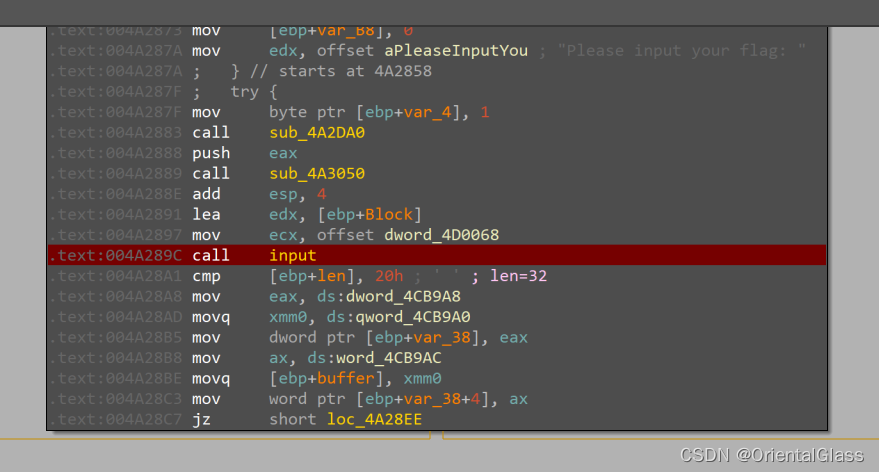

input后有个cmp指令 用于判断字符串长度等于32

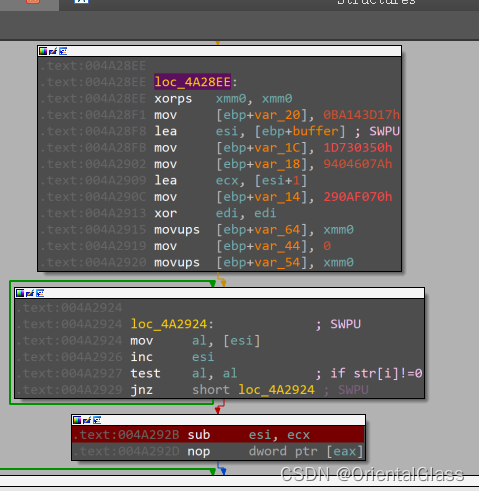

然后是移动key字符串

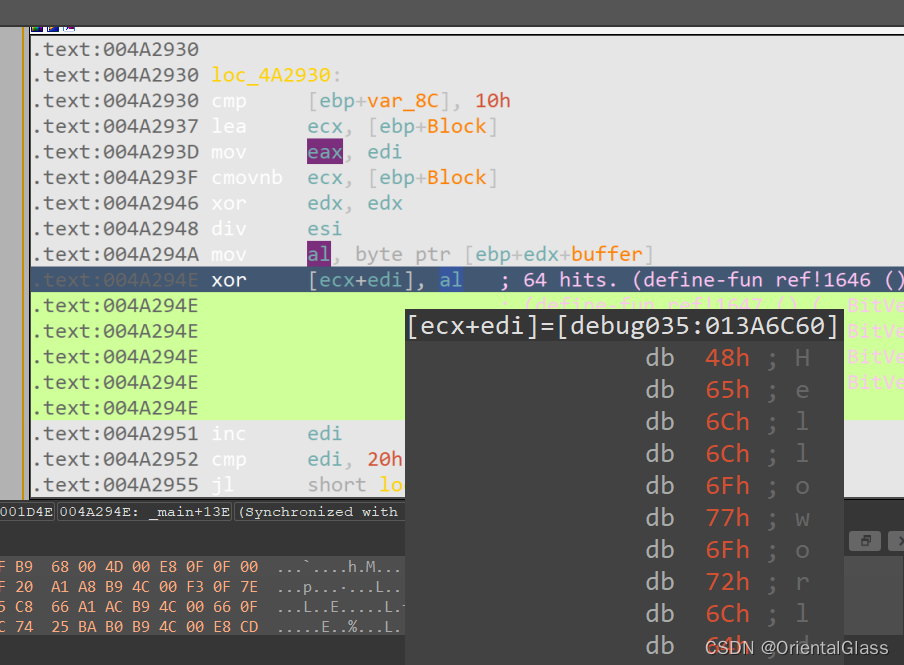

接着可以找到xor指令,此处正是对输入字符串进行异或

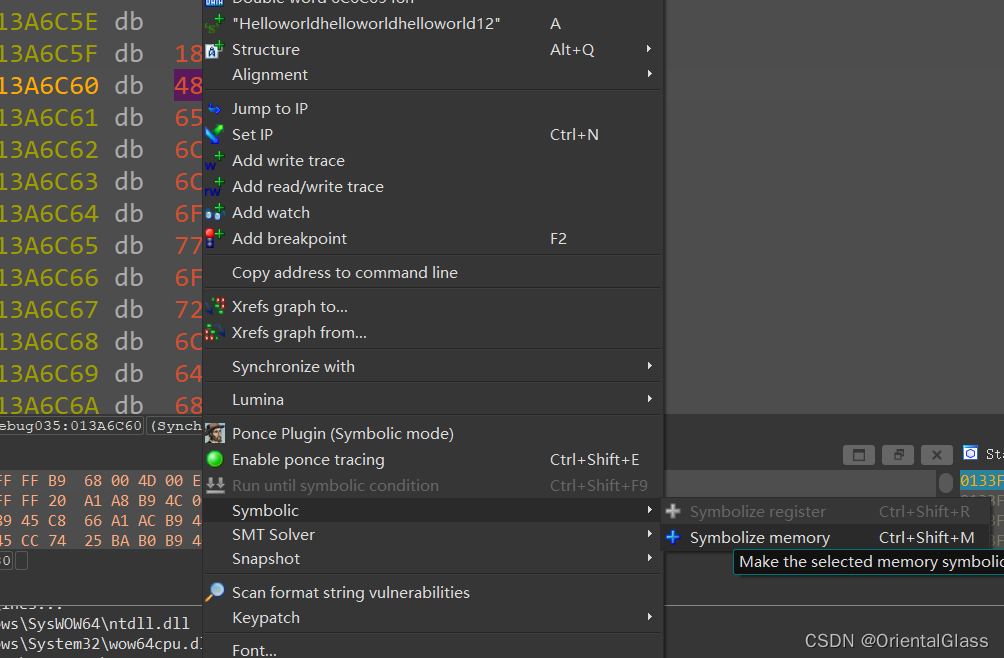

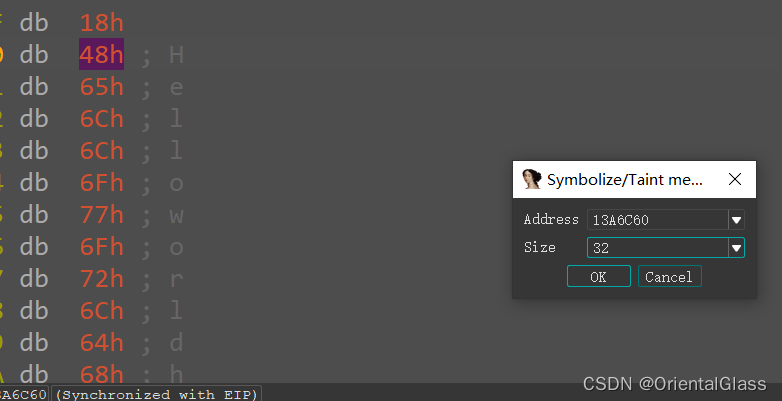

跟进input字符串,符号化字符串

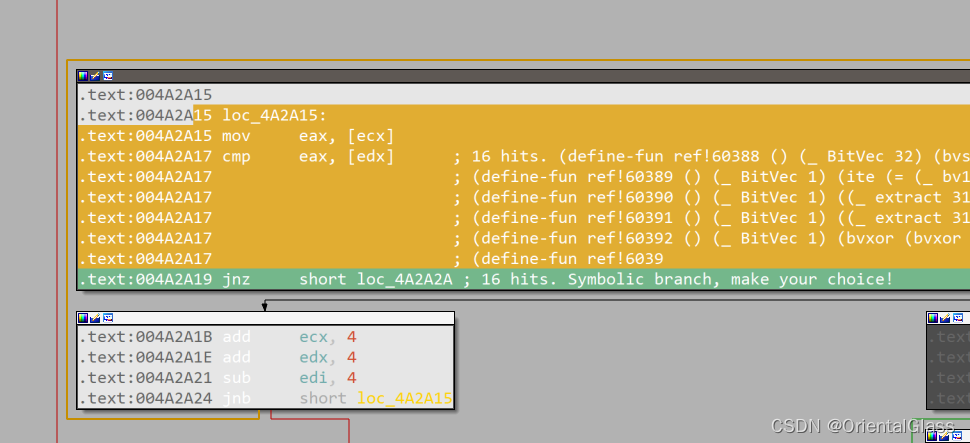

继续往下走会停在一个循环比较的地方 往下面看可以知道应该走左边 也就是0x4A2A1B

右边路径不能走,因为最后会导致or eax,1从而无法达到congratulation

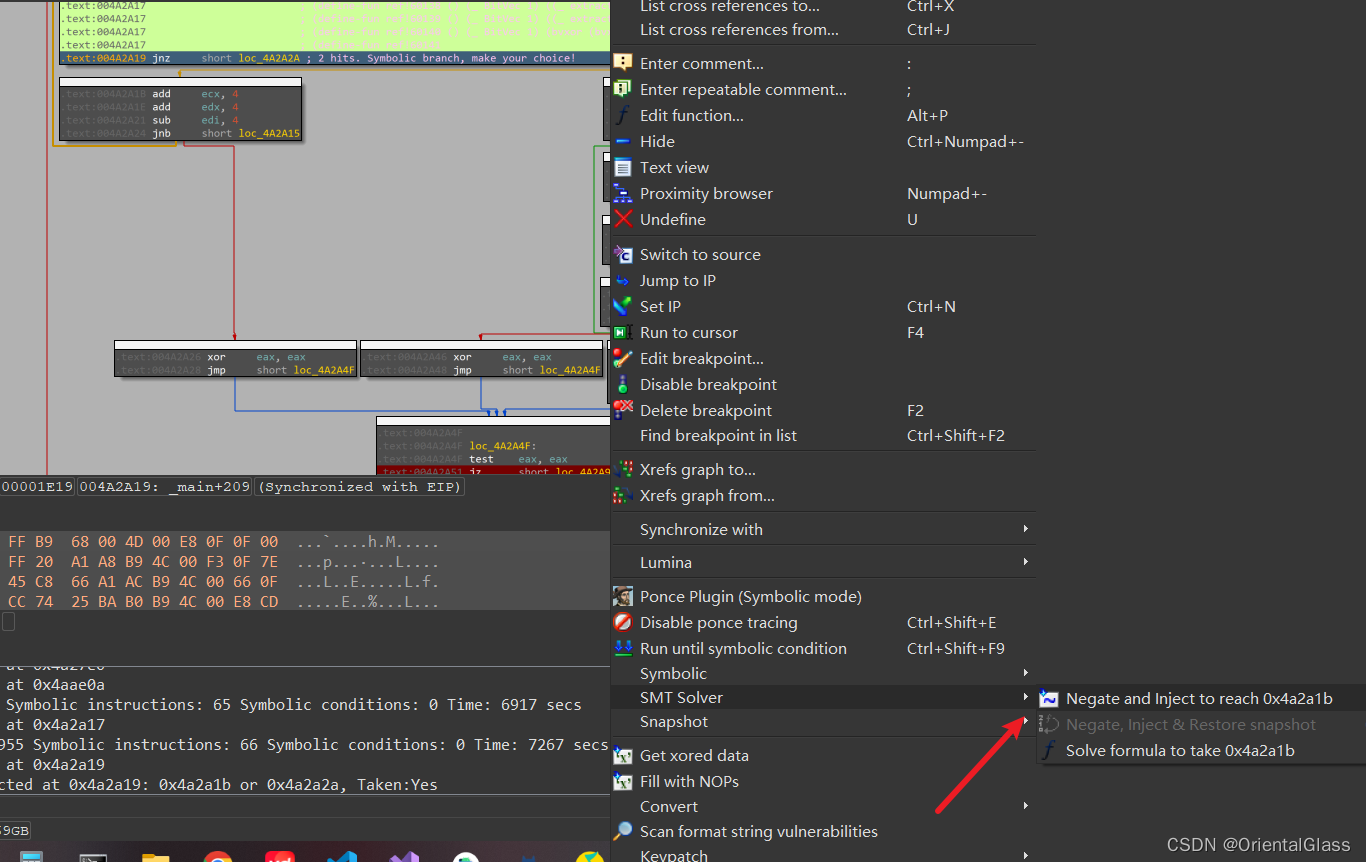

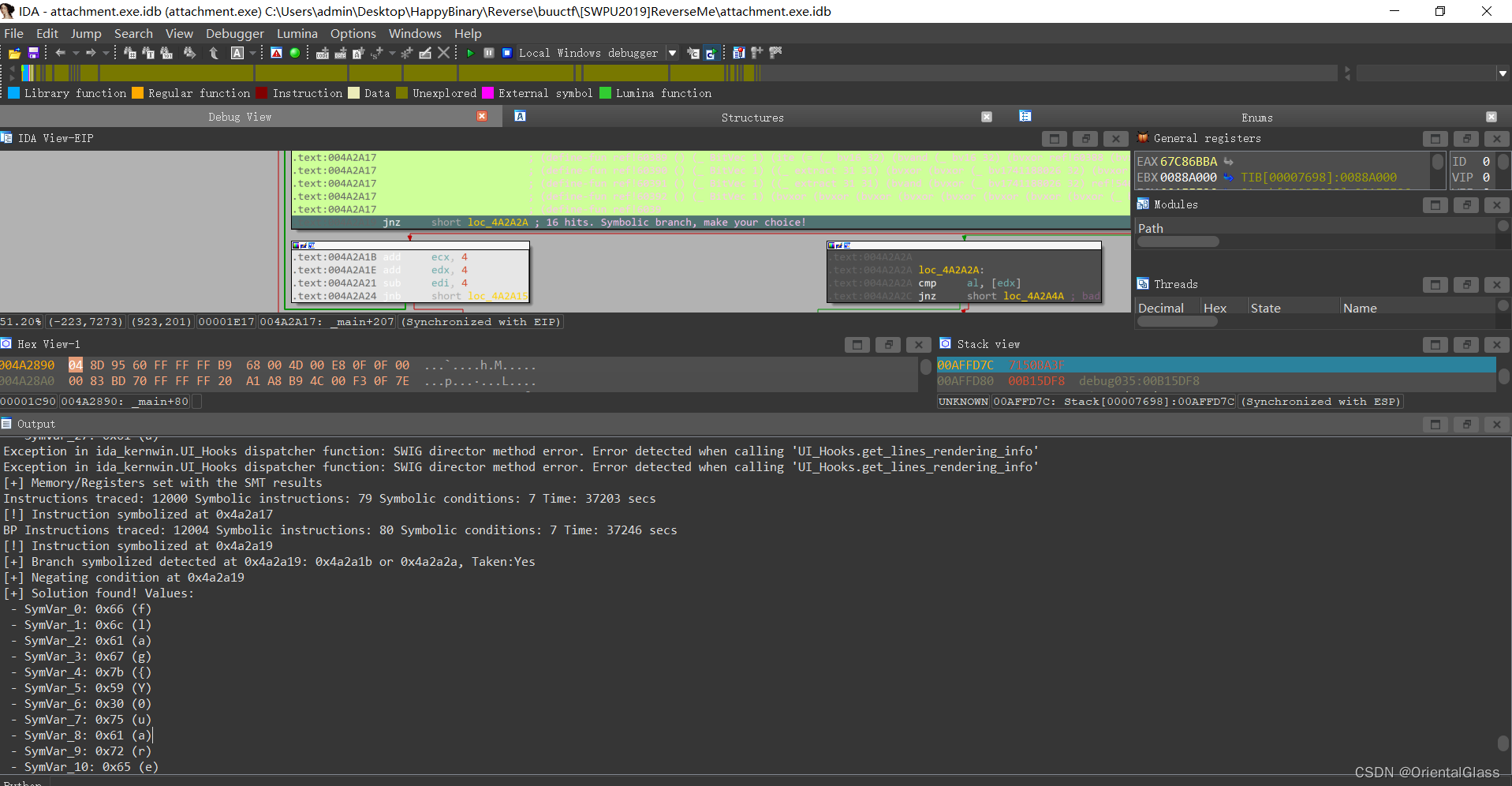

在jnz指令处下断点,右键,选择路径

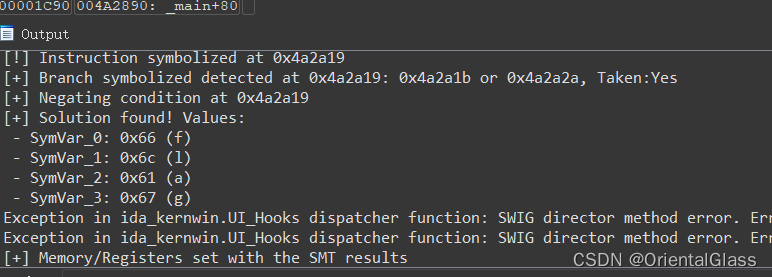

成功解出字符串第一段

f9到jnz指令处继续重复操作,最终会输出全部flag

最终结果:

SymVar_0: 0x66 (f)

- SymVar_1: 0x6c (l)

- SymVar_2: 0x61 (a)

- SymVar_3: 0x67 (g)

- SymVar_4: 0x7b ({)

- SymVar_5: 0x59 (Y)

- SymVar_6: 0x30 (0)

- SymVar_7: 0x75 (u)

- SymVar_8: 0x61 (a)

- SymVar_9: 0x72 (r)

- SymVar_10: 0x65 (e)

- SymVar_11: 0x74 (t)

- SymVar_12: 0x68 (h)

- SymVar_13: 0x65 (e)

- SymVar_14: 0x42 (B)

- SymVar_15: 0x33 (3)

- SymVar_16: 0x73 (s)

- SymVar_17: 0x74 (t)

- SymVar_18: 0x21 (!)

- SymVar_19: 0x23 (#)

- SymVar_20: 0x40 (@)

- SymVar_21: 0x5f (_)

- SymVar_22: 0x56 (V)

- SymVar_23: 0x69 (i)

- SymVar_24: 0x72 (r)

- SymVar_25: 0x74 (t)

- SymVar_26: 0x75 (u)

- SymVar_27: 0x61 (a)

- SymVar_28: 0x6c (l)

- SymVar_29: 0x43 (C)

- SymVar_30: 0x43 (C)

- SymVar_31: 0x7d (})

flag{Y0uaretheB3st!#@_VirtualCC}

601

601

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?