主动信息收集

ping

┌──(root💀kali)-[~]

└─# ping 192.168.8.23

traceroute

┌──(root💀kali)-[~]

└─# traceroute www.baidu.com

windows使用ICMP协议,kali使用UDP协议,可以使用-I参数强制使用ICMP协议

ICMP traceroute 使用ICMP Echo Request ,Echo Reply and TTL-expired。源发出 ICMP Equest,第一个request的TTL为1,第二个request的TTL为2,以后依此递增直至第30个;中间的router送回ICMP TTL-expired通知source,由此source知晓一路上经过的每一个router;最后的 destination送回ICMP Echo Reply 。所以中间任何一个router上如果封了ICMP Echo Request , traceroute就不能工作 ;如果封了TTL-expired, 中间的router全看不到 ,但能看到packet 到达了最后的destination;如果封了ICMP Echo Reply,中间的全能看到,最后的destination看不到 。

UDP traceroute 使用ICMP TTL-expired , ICMP port unreachable, UDP port >32768 。source发出UDP packet, source port使用随机的任何大于32768的高段port, destination port从33434开始每送个probe依此递增,直至33434+29,同时TTL从1开始依此递增,直至1+29=30(最多送30个probe)。中间的router送回 ICMP TTL-expired,使得source得知了中间的每一个router,最后的destination送回TTL-expired 和ICMP port unreachable (因为任何主机上都没有应用使用UDP port# >32768这样的高段port )。所以中间某处封掉UDP port>32768会导致traceroute不工作 ;封掉TTL-expired会使source看不到中间的router;封掉 ICMP port unreachable可能看不到destination 。

arping

┌──(root💀kali)-[~]

└─# arping 192.168.81.130 -c 4

ARPING 192.168.81.130

60 bytes from 00:0c:29:0a:78:e2 (192.168.81.130): index=0 time=298.335 usec

60 bytes from 00:0c:29:0a:78:e2 (192.168.81.130): index=1 time=534.875 usec

60 bytes from 00:0c:29:0a:78:e2 (192.168.81.130): index=2 time=282.507 usec

60 bytes from 00:0c:29:0a:78:e2 (192.168.81.130): index=3 time=380.717 usec

--- 192.168.81.130 statistics ---

4 packets transmitted, 4 packets received, 0% unanswered (0 extra)

rtt min/avg/max/std-dev = 0.283/0.374/0.535/0.100 ms

netdiscover

netdiscover 是一个主动/被动的 ARP 侦查工具。使用 netdiscover 工具可以在网络上扫描 IP 地址,检查在线主机或搜索为它们发送的 ARP 请求。

┌──(root💀kali)-[~]

└─# netdiscover -i eth0 -r 192.168.81.0/24

fping

Fping 就是 ping 命令的加强版他可以对一个 IP 段进行 ping 扫描,而 ping 命令本身是不可以对网段进行扫描的。

┌──(root💀kali)-[~]

└─# fping -ag 192.168.81.0/24

netcat

┌──(root💀kali)-[~]

└─# nc -nv -w 1 -z 192.168.81.130 1-1000

(UNKNOWN) [192.168.81.130] 445 (microsoft-ds) open

(UNKNOWN) [192.168.81.130] 139 (netbios-ssn) open

(UNKNOWN) [192.168.81.130] 135 (epmap) open

-nv 表示我们扫描的目标是个 IP 地址不做域名解析

-w 表示超时时间

-z 表示进行端口扫描

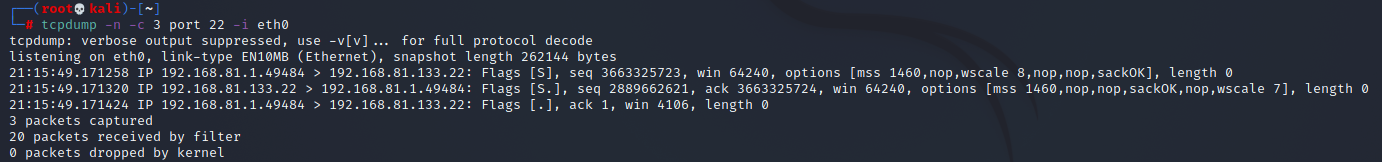

tcpdump抓包

利用tcpdump抓取xshell连接时的tcp三次握手

┌──(root💀kali)-[~]

└─# tcpdump -n -c 3 port 22 -i eth0

-c 指定要抓取的数据包数量

-n 对 IP 地址以数字方式显式,否则显式为主机名

port 指定端口

-i 指定 tcpdump 需要监听的接口。默认会抓取第一个网络接口

hping3

SYN Flood 原理,客户端向服务端发送大量 SYN 请求,服务端响应 SYN+ACK 然后进入 SYN-RCVD 状态等待客户端进行三次握手最后一步。发送大量 SYN 请求就会导致服务器产生大量 SYN-RCVD 队列,直至将服务器的队列资源耗尽达到 DOS 攻击的目的。

┌──(root💀kali)-[~]

└─# hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source ***.***.***.***

-c 1000 = 发送的数据包的数量。

-d 120 = 发送到目标机器的每个数据包的大小。单位是字节

-S = 只发送 SYN 数据包。

-w 64 = TCP 窗口大小。

-p 80 = 目的地端口(80 是 WEB 端口)。你在这里可以使用任何端口。

–flood = 尽可能快地发送数据包,不需要考虑显示入站回复。洪水攻击模式。

–rand-source = 使用随机性的源头 IP 地址。这里的伪造的 IP 地址,只是在局域中伪造。通过路

由器后,还会还原成真实的 IP 地址。

3293

3293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?