在计算机网络中,端口是指网络通信的端点,用于标识网络中不同的服务或应用程序。每个端口都对应一个特定的网络协议,并且在一个主机的IP地址上可以有多个端口同时开放。端口的编号范围从0到65535,其中较低编号的端口通常用于众所周知的服务(称为“知名端口”),例如HTTP(80端口)、HTTPS(443端口)、FTP(21端口)等。

端口根据其编号和用途可以分为以下几类:

-

知名端口(0-1023): 这些端口由IANA(Internet Assigned Numbers Authority)分配给特定的服务和协议。常见的服务如HTTP、FTP、SMTP等都在此范围内。

-

注册端口(1024-49151): 这些端口通常用于用户或应用程序的特定服务。这些端口虽然没有像知名端口那样严格分配,但通常也有相应的标准用途。

-

动态/私有端口(49152-65535): 这些端口主要用于客户端到服务端的短暂连接,也就是临时分配的端口,常见于客户端程序发起的网络连接。

端口的主要作用是确保计算机能够同时处理多个服务请求。例如,当一台服务器同时提供Web服务和邮件服务时,它们需要分别占用不同的端口(例如,80端口用于HTTP,25端口用于SMTP)。这样,服务器可以根据端口号识别出哪个应用程序应处理哪个请求。

每个端口通常与一个或多个网络协议相关联。常见的协议包括TCP(Transmission Control Protocol)和UDP(User Datagram Protocol)。TCP是一种面向连接的协议,提供可靠的数据传输,而UDP则是一种无连接协议,更加轻量,但不保证数据传输的可靠性。

端口扫描是黑客常用的技术,用于识别目标主机上哪些端口是开放的。通过扫描这些端口,攻击者可以了解主机上运行的服务,并进一步分析这些服务是否存在已知漏洞。

常用的端口扫描工具和命令

- Nmap: Nmap是一个开源的网络扫描工具,广泛用于网络发现和安全审计。以下是Nmap的一个基本扫描命令示例:

nmap -sS 192.168.1.1

这个命令会对目标主机192.168.1.1执行一个TCP SYN扫描,以检测开放的端口。

- Netcat: Netcat是一个功能强大的网络工具,可以用于端口扫描。以下是一个简单的扫描示例:

nc -zv 192.168.1.1 20-80

这个命令会扫描192.168.1.1主机的20到80端口,检测哪些端口是开放的。

黑客攻击端口的常见方法

黑客攻击端口的方式多种多样,通常依赖于特定端口所暴露的服务及其潜在的漏洞。

1、端口扫描

端口扫描是攻击者获取目标系统信息的初始步骤。通过扫描开放端口,攻击者可以确定目标系统上运行的服务,从而选择适合的攻击手段。

- TCP SYN 扫描: 这种扫描方法通过发送SYN包尝试建立TCP连接,如果端口开放,目标主机会响应SYN-ACK,攻击者就能识别开放的端口。

示例命令:

nmap -sS 192.168.1.1

- UDP 扫描: 针对UDP协议的服务进行扫描,因为UDP是无连接的协议,没有像TCP那样的握手过程,因此需要发送特定的数据包并根据响应判断端口状态。

示例命令:

nmap -sU 192.168.1.1

2、缓冲区溢出攻击

缓冲区溢出是攻击者通过向目标服务发送超出其处理能力的数据,从而覆盖内存中的关键数据或执行恶意代码的一种攻击方式。这种攻击常见于运行在特定端口上的服务器应用程序,尤其是那些没有进行充分输入验证的服务。

- 典型案例: 早期的FTP服务(21端口)和RPC服务(135端口)都曾因缓冲区溢出漏洞而受到攻击。

示例命令:

python exploit.py 192.168.1.1 21

其中,exploit.py 是一个用于触发缓冲区溢出的攻击脚本。

3、拒绝服务攻击(DoS/DDoS)

拒绝服务攻击的目标是使目标服务无法正常响应合法用户的请求。攻击者通过向目标端口发送大量的请求数据,耗尽其资源,导致服务瘫痪。

- SYN Flood: 攻击者发送大量SYN请求而不完成TCP三次握手,导致目标主机的连接队列耗尽。

示例命令:

hping3 -S -p 80 --flood 192.168.1.1

- UDP Flood: 通过向目标的UDP端口发送大量数据包,攻击者可以耗尽目标的带宽或资源。

示例命令:

hping3 --udp -p 53 --flood 192.168.1.1

4、中间人攻击(MITM)

在中间人攻击中,攻击者在通信双方不知情的情况下拦截、篡改或伪造通信内容。通常通过利用某些端口的加密漏洞或会话劫持实现。

- ARP Spoofing: 攻击者通过欺骗目标设备,将自己的设备伪装成网关,从而拦截目标的网络流量。

示例命令:

arpspoof -i eth0 -t 192.168.1.1 192.168.1.254

- SSL Stripping: 在HTTPS通信过程中,攻击者将加密的HTTPS流量降级为HTTP,从而获得明文数据。

示例工具:sslstrip

5、数据包注入

数据包注入攻击是指攻击者将恶意数据包插入到正常的网络流量中,以达到篡改或劫持通信的目的。这种攻击可以针对特定的应用层协议,利用其在处理数据包时的漏洞。

- 例子: 在FTP会话(21端口)中注入恶意命令以劫持文件传输。

示例命令:

ettercap -Tq -i eth0 -M arp:remote /192.168.1.1// /192.168.1.254//

6、弱口令暴力破解

很多服务由于使用了弱口令或默认口令而容易受到暴力破解攻击。攻击者通过自动化工具,尝试大量常见密码组合,直到成功登录为止。

- 暴力破解SSH(22端口):

示例工具:Hydra

hydra -l root -P password_list.txt ssh://192.168.1.1

防御措施

在了解了黑客常用的攻击手法之后,采取相应的防御措施显得尤为重要。

1、配置防火墙

通过配置防火墙规则,可以控制哪些端口对外开放,哪些端口仅限于内网访问。

- 例子: 通过iptables阻止所有入站的FTP请求(21端口)。

iptables -A INPUT -p tcp --dport 21 -j DROP

2、启用入侵检测系统(IDS)

入侵检测系统可以实时监控网络流量,识别并报警可疑活动。

- 例子: 使用Snort监控特定端口上的攻击行为。

snort -A console -q -c /etc/snort/snort.conf -i eth0

3、强化身份认证

通过多因素认证(MFA)或使用复杂密码,可以显著提高系统的安全性。

- 例子: 在SSH中启用公钥认证,禁止密码登录。

sudo nano /etc/ssh/sshd_config

修改以下行:

PasswordAuthentication no

在了解了端口的基础知识后,下面瑞哥开始带大家了解一下黑客常攻击的39个端口。每个端口的详细分析将涵盖其典型用途、常见的攻击方法、以及如何通过配置防火墙、使用入侵检测系统等技术手段来加强安全性。

常见被攻击的端口

1. 端口 21 (FTP) 🔒

端口 21 用于文件传输协议(FTP),这是一个用于客户端和服务器之间传输文件的标准网络协议。

-

明文传输:FTP 以明文方式传输数据,容易被窃听和截获。

-

暴力破解:攻击者可能利用弱密码进行暴力破解攻击。

安全最佳实践

-

使用 FTPS/SFTP:选择 FTPS(FTP 安全)或 SFTP(SSH 文件传输协议)来加密传输中的数据。

-

防火墙配置:通过防火墙限制对端口 21 的访问,仅允许受信任的 IP 地址。

-

强密码:实施强密码策略,防止密码被暴力破解。

2. 端口 22 (SSH) 🔒

端口 22 用于安全外壳协议(SSH),它是一种加密的网络协议,用于安全地访问和管理远程服务器。

-

暴力破解:攻击者可能尝试使用暴力破解技术获取 SSH 账户的登录凭据。

-

SSH 代理转发漏洞:不当配置可能导致 SSH 代理转发被利用。

安全最佳实践

-

禁用密码登录:使用公钥认证代替密码登录。

-

配置防火墙:仅允许特定的 IP 地址访问端口 22。

-

定期更新:保持 SSH 服务器和客户端的最新版本,修补已知漏洞。

3. 端口 23 (Telnet) 💻

端口 23 用于 Telnet 协议,它允许用户通过网络远程登录到另一台计算机。

-

明文传输:Telnet 传输的数据是明文的,容易被中间人攻击截获。

-

暴力破解:密码可以被暴力破解攻击获取。

安全最佳实践

-

使用 SSH 替代 Telnet:SSH 提供了加密传输,能够保护数据安全。

-

禁用 Telnet 服务:除非绝对必要,建议禁用 Telnet 服务。

-

限制访问:通过防火墙限制 Telnet 的访问权限。

4. 端口 25 (SMTP) 📧

端口 25 用于简单邮件传输协议(SMTP),它是电子邮件传输的标准协议。

-

开放中继:如果 SMTP 服务器配置不当,可能被用作开放中继,导致垃圾邮件泛滥。

-

邮件内容截获:传输中的邮件内容可能被截获和阅读。

安全最佳实践

-

使用 SMTP 身份验证:要求发送邮件时进行身份验证,防止开放中继。

-

加密传输:使用 STARTTLS 协议加密邮件传输。

-

配置防火墙:限制对端口 25 的访问,仅允许受信任的 IP 地址。

5. 端口 53 (DNS) 🌐

端口 53 用于域名系统(DNS),它负责将域名解析为 IP 地址。

-

DNS 放大攻击:攻击者利用 DNS 服务器进行 DDoS 攻击。

-

DNS 劫持:攻击者可能劫持 DNS 查询,重定向用户到恶意网站。

安全最佳实践

-

限制递归查询:配置 DNS 服务器仅对内部网络提供递归查询服务。

-

使用 DNSSEC:部署 DNS 安全扩展以防止 DNS 数据篡改。

-

监控流量:监控 DNS 流量以检测异常活动。

6. 端口 80 (HTTP) 🌐

端口 80 用于超文本传输协议(HTTP),这是互联网最常用的协议,用于传输网页内容。

-

数据未加密:HTTP 传输的数据是明文的,容易被窃听。

-

中间人攻击:攻击者可以拦截和篡改 HTTP 流量。

安全最佳实践

-

使用 HTTPS:转向 HTTPS 以加密传输的数据。

-

配置防火墙:仅允许受信任的 IP 地址访问端口 80。

-

定期更新:保持 Web 服务器和应用程序的最新版本,修补已知漏洞。

7. 端口 443 (HTTPS) 🔒

端口 443 用于超文本传输安全协议(HTTPS),它是 HTTP 的安全版本,通过加密保护数据传输。

-

证书管理问题:不当管理证书可能导致安全问题。

-

协议漏洞:早期的 TLS 版本存在已知漏洞。

安全最佳实践

-

使用最新 TLS 版本:配置 Web 服务器使用最新的 TLS 版本(如 TLS 1.3)。

-

证书管理:确保使用有效的证书,并定期更新和检查。

-

配置 HSTS:启用 HTTP 严格传输安全(HSTS)来强制使用 HTTPS。

8. 端口 3074 (Xbox Live) 🎮

端口 3074 用于 Xbox Live 服务,它支持在线游戏和多玩家游戏的连接。

-

DDoS 攻击:游戏服务器可能成为 DDoS 攻击的目标。

-

网络嗅探:攻击者可能通过嗅探网络流量来获取敏感信息。

安全最佳实践

-

限制访问:通过防火墙限制对端口 3074 的访问。

-

监控流量:监控游戏服务器的网络流量,检测异常活动。

-

更新固件:保持游戏主机和相关设备的固件更新。

9. 端口 5060 (SIP) 📲

端口 5060 用于会话初始化协议(SIP),这是用于管理和控制 VoIP 通话的协议。

-

SIP 中继攻击:攻击者可能利用 SIP 中继漏洞发起攻击。

-

伪造攻击:攻击者可能伪造 SIP 消息以欺骗系统。

安全最佳实践

-

使用加密:启用 SIP over TLS 和 SRTP 来加密 SIP 消息和媒体流。

-

限制访问:通过防火墙限制对端口 5060 的访问。

-

配置验证:实施强验证机制,防止伪造攻击。

10. 端口 8080 (代理) 🎲

端口 8080 通常用于 HTTP 代理服务器,提供 Web 请求的代理服务。

-

未授权访问:不正确配置的代理服务器可能允许未授权访问。

-

数据泄露:代理服务器可能泄露敏感数据。

安全最佳实践

-

配置访问控制:限制代理服务器的访问权限。

-

加密通信:使用 HTTPS 代理来保护数据传输。

-

定期检查:定期审计代理服务器的配置和日志。

11. 端口 135 (RPC) 📁

端口 135 用于远程过程调用(RPC),它允许不同系统上的程序进行通信。

-

RPC 漏洞:早期版本的 RPC 存在严重的安全漏洞,可能被攻击者利用。

-

信息泄露:攻击者可能利用 RPC 获取系统信息。

安全最佳实践

-

限制访问:通过防火墙限制对端口 135 的访问。

-

更新补丁:保持 RPC 服务和操作系统的补丁更新。

-

禁用不必要的服务:禁用不必要的 RPC 服务以减少攻击面。

12. 端口 139 (NetBIOS) 🖥️

端口 139 用于 NetBIOS 会话服务,它支持文件和打印机共享。

-

信息泄露:攻击者可能通过 NetBIOS 获取系统和网络信息。

-

文件共享漏洞:不安全的文件共享配置可能导致数据泄露。

安全最佳实践

-

禁用 NetBIOS:如果不使用 NetBIOS,建议禁用该服务。

-

限制访问:通过防火墙限制对端口 139 的访问。

-

安全配置:确保共享设置

13. 端口 1433 (MSSQL) 🔓

端口 1433 用于 Microsoft SQL Server,它是微软数据库服务器的默认端口。

-

SQL 注入攻击:攻击者可以利用 SQL 注入漏洞获取数据库的敏感数据。

-

暴力破解:弱密码可能被暴力破解工具攻破。

安全最佳实践

-

使用强密码:为 SQL Server 使用复杂的密码,并定期更换。

-

限制访问:通过防火墙限制对端口 1433 的访问,仅允许特定的 IP 地址。

-

定期更新:保持 SQL Server 的最新版本,应用所有安全补丁。

14. 端口 1521 (Oracle) 🎲

端口 1521 用于 Oracle 数据库,它是 Oracle 数据库服务的默认端口。

-

数据库暴露:攻击者可能利用暴露的端口直接攻击数据库。

-

配置漏洞:不安全的数据库配置可能导致数据泄露。

安全最佳实践

-

限制访问:通过防火墙限制对端口 1521 的访问。

-

使用强密码:为数据库用户使用复杂的密码。

-

监控和审计:启用数据库审计功能,监控访问和操作记录。

15. 端口 1723 (PPTP) 🔓

端口 1723 用于点对点隧道协议(PPTP),它是一种用于虚拟专用网络(VPN)的协议。

-

加密弱:PPTP 的加密算法较弱,容易被破解。

-

暴力破解:攻击者可能利用弱密码进行暴力破解。

安全最佳实践

-

使用更安全的 VPN 协议:考虑使用 L2TP/IPsec 或 OpenVPN 替代 PPTP。

-

限制访问:通过防火墙限制对端口 1723 的访问。

-

强密码:为 VPN 连接使用强密码和多因素认证。

16. 端口 1900 (UPnP) 📤

端口 1900 用于通用即插即用(UPnP)协议,它允许设备自动配置网络设置。

-

未授权访问:UPnP 可能允许未授权设备访问网络服务。

-

DDoS 攻击:UPnP 设备可能被用于 DDoS 攻击。

安全最佳实践

-

禁用 UPnP:如果不需要 UPnP,建议在路由器和网络设备上禁用它。

-

限制访问:配置防火墙规则以限制对端口 1900 的访问。

-

定期更新固件:保持设备固件更新,以修补已知漏洞。

17. 端口 2302 (DayZ) 🎮

端口 2302 用于 DayZ 游戏,它是一个多玩家在线游戏的默认端口。

-

DDoS 攻击:游戏服务器可能成为 DDoS 攻击的目标。

-

信息泄露:攻击者可能通过游戏流量获取敏感信息。

安全最佳实践

-

限制访问:通过防火墙限制对端口 2302 的访问。

-

监控流量:监控游戏服务器的流量,检测异常活动。

-

更新游戏服务器:保持游戏服务器软件的最新版本,修补已知漏洞。

18. 端口 3389 (RDP) 🖨️

端口 3389 用于远程桌面协议(RDP),它允许用户远程连接到 Windows 系统的桌面。

-

暴力破解:攻击者可能通过暴力破解工具尝试获取 RDP 登录凭据。

-

未授权访问:如果 RDP 配置不当,可能导致未授权访问。

安全最佳实践

-

使用强密码:为 RDP 连接使用复杂密码和多因素认证。

-

限制访问:通过防火墙限制对端口 3389 的访问,仅允许受信任的 IP 地址。

-

启用网络级身份验证(NLA):启用 NLA 以增加连接的安全性。

19. 端口 3306 (MySQL) 🔒

端口 3306 用于 MySQL 数据库服务器,它是 MySQL 服务的默认端口。

-

SQL 注入:攻击者可能利用 SQL 注入漏洞获取数据库的敏感数据。

-

暴力破解:弱密码可能被暴力破解工具攻破。

安全最佳实践

-

使用强密码:为 MySQL 用户使用复杂的密码,并定期更换。

-

限制访问:通过防火墙限制对端口 3306 的访问,仅允许受信任的 IP 地址。

-

定期更新:保持 MySQL 数据库的最新版本,应用所有安全补丁。

20. 端口 4000 (Elasticsearch) 🕸️

端口 4000 通常用于 Elasticsearch,它是一个开源的分布式搜索引擎和分析引擎。

-

信息泄露:如果 Elasticsearch 配置不当,可能泄露敏感数据。

-

DDoS 攻击:Elasticsearch 集群可能成为 DDoS 攻击的目标。

安全最佳实践

-

配置访问控制:设置适当的访问控制规则,限制对端口 4000 的访问。

-

加密通信:启用 TLS 加密,以保护数据传输。

-

定期更新:保持 Elasticsearch 的最新版本,应用所有安全补丁。

21. 端口 4444 (Metasploit) 📂

端口 4444 通常用于 Metasploit 框架,它是一个用于渗透测试和漏洞利用的开源平台。

-

恶意利用:攻击者可能利用 Metasploit 框架进行攻击和漏洞利用。

-

未授权访问:如果 Metasploit 配置不当,可能被未经授权的用户访问。

安全最佳实践

-

限制访问:通过防火墙限制对端口 4444 的访问,仅允许受信任的 IP 地址。

-

监控和审计:监控 Metasploit 活动,并定期审计其使用情况。

-

更新工具:保持 Metasploit 框架的最新版本,应用所有安全补丁。

22. 端口 5000 (Python Flask) 📤

端口 5000 通常用于 Python Flask 框架,它是一个轻量级的 Web 应用框架,用于开发 Web 应用。

-

默认配置:Flask 的默认配置可能不够安全,容易受到攻击。

-

信息泄露:如果配置不当,可能泄露敏感的应用信息。

安全最佳实践

-

使用生产环境配置:在生产环境中,配置 Flask 使用 WSGI 服务器(如 Gunicorn)来替代默认的开发服务器。

-

加密通信:使用 HTTPS 加密应用的数据传输。

-

限制访问:通过防火墙限制对端口 5000 的访问。

23. 端口 5555 (Android Debug Bridge) 🎮

端口 5555 用于 Android Debug Bridge(ADB),它允许开发者远程调试 Android 设备。

-

未授权访问:攻击者可能通过未授权的 ADB 连接获取设备的控制权。

-

数据泄露:攻击者可能利用 ADB 访问敏感数据。

安全最佳实践

-

禁用远程调试:在生产环境中禁用 ADB 的远程调试功能。

-

限制访问:通过防火墙限制对端口 5555 的访问。

-

使用强密码:如果必须使用远程调试,确保使用强密码保护访问。

24. 端口 5900 (VNC) 📤

端口 5900 用于虚拟网络计算(VNC),它允许用户远程访问和控制计算机桌面。

-

暴力破解:攻击者可能通过暴力破解工具尝试获取 VNC 登录凭据。

-

未加密传输:VNC 传输的数据可能未加密,容易被窃听。

安全最佳实践

-

使用加密:配置 VNC 使用加密连接,保护传输中的数据。

-

使用强密码:为 VNC 连接使用复杂密码和多因素认证。

-

限制访问:通过防火墙限制对端口 5900 的访问。

25. 端口 6667 (IRC) 🖥️

端口 6667 用于 Internet Relay Chat(IRC),这是一个用于实时聊天的协议。

-

信息泄露:IRC 通信通常未加密,数据可能被窃听。

-

恶意软件传播:攻击者可能利用 IRC 频道传播恶意软件。

安全最佳实践

-

使用加密:使用支持加密的 IRC 协议(如 IRC over TLS)来保护通信。

-

限制访问:通过防火墙限制对端口 6667 的访问,仅允许受信任的 IP 地址。

-

监控流量:监控 IRC 服务器的流量,检测异常活动。

26. 端口 6697 (IRC SSL) 📧

端口 6697 用于支持 SSL 的 IRC 连接,它提供加密的 IRC 通信。

-

证书管理问题:如果 SSL/TLS 证书管理不当,可能导致安全问题。

-

过时协议:使用过时的 SSL/TLS 协议可能存在已知漏洞。

安全最佳实践

-

使用最新的 TLS 版本:确保 IRC 服务器使用最新的 TLS 版本(如 TLS 1.3)。

-

管理证书:保持 SSL/TLS 证书有效,并定期更新。

-

启用 HSTS:启用 HTTP 严格传输安全(HSTS)来增强加密连接的安全性。

27. 端口 8000 (HTTP Alt) 📂

端口 8000 通常用于作为备用的 HTTP 服务端口,常见于开发环境和测试服务器。

-

默认配置:开发环境中的默认配置可能不够安全,易受攻击。

-

服务暴露:开发服务器可能意外暴露在公网上,导致安全风险。

安全最佳实践

-

使用生产环境配置:在生产环境中避免使用端口 8000,选择标准的端口(如 80 或 443)。

-

限制访问:通过防火墙限制对端口 8000 的访问。

-

加密通信:使用 HTTPS 来保护数据传输。

28. 端口 8081 (HTTP Proxy) 🖥️

端口 8081 通常用于 HTTP 代理服务器的备用端口,用于 Web 请求的代理服务。

-

未授权访问:不正确配置的代理服务器可能允许未授权的访问。

-

数据泄露:代理服务器可能泄露敏感数据。

安全最佳实践

-

配置访问控制:设置适当的访问控制规则,限制对端口 8081 的访问。

-

加密通信:使用 HTTPS 代理来保护数据传输。

-

定期检查:定期审计代理服务器的配置和日志。

29. 端口 9100 (打印机) 🔓

端口 9100 用于打印机服务,通常用于打印机的标准传输协议(如 JetDirect)。

-

未授权访问:攻击者可能利用未保护的端口 9100 进行未经授权的打印操作。

-

信息泄露:打印机可能泄露敏感信息。

安全最佳实践

-

配置访问控制:限制对端口 9100 的访问,仅允许授权的 IP 地址。

-

使用加密:如果可能,使用加密协议来保护打印数据。

-

定期更新:保持打印机固件的更新,修补已知漏洞。

30. 端口 9090 (Web Debugging) 📂

端口 9090 通常用于 Web 调试服务,提供 Web 应用的调试功能。

-

调试暴露:调试服务可能暴露在公网上,导致安全风险。

-

信息泄露:调试服务可能泄露应用程序的敏感信息。

安全最佳实践

-

限制访问:通过防火墙限制对端口 9090 的访问,仅允许受信任的 IP 地址。

-

禁用调试模式:在生产环境中禁用调试模式,防止泄露敏感信息。

-

加密通信:使用 HTTPS 保护数据传输。

31. 端口 445 (SMB) 📁

端口 445 用于服务器消息块(SMB)协议,支持文件共享和网络打印服务。

-

勒索软件攻击:SMB 漏洞可能被勒索软件利用来传播和加密数据。

-

未授权访问:不安全的 SMB 配置可能导致未授权的访问和数据泄露。

安全最佳实践

-

限制访问:通过防火墙限制对端口 445 的访问,仅允许受信任的 IP 地址。

-

使用最新版本:确保 SMB 服务和操作系统都应用了最新的安全补丁。

-

禁用不必要的共享:禁用不必要的文件和打印机共享。

32. 端口 5985/5986 (WinRM) 💻

端口 5985 和 5986 用于 Windows 远程管理(WinRM),允许远程管理 Windows 系统。

-

暴力破解:攻击者可能通过暴力破解尝试获取 WinRM 登录凭据。

-

未加密通信:端口 5985 使用 HTTP,可能不加密数据传输。

安全最佳实践

-

使用 HTTPS:通过端口 5986 使用加密的 HTTPS 协议保护数据传输。

-

限制访问:通过防火墙限制对端口 5985 和 5986 的访问,仅允许受信任的 IP 地址。

-

强密码和多因素认证:实施强密码策略和多因素认证,增强安全性。

33. 端口 6379 (Redis) 🔄

端口 6379 用于 Redis,这是一个开源的内存数据结构存储系统,支持多种数据结构。

-

未授权访问:如果 Redis 配置不当,可能允许未经授权的访问。

-

数据泄露:Redis 数据可能被泄露。

安全最佳实践

-

使用密码保护:配置 Redis 使用密码保护,防止未授权访问。

-

限制访问:通过防火墙限制对端口 6379 的访问。

-

加密通信:如果可能,启用 TLS 加密 Redis 连接。

34. 端口 6666 (IRC) 📂

端口 6666 也是用于 IRC 的端口之一,用于实时聊天通信。

-

未加密通信:IRC 通信通常未加密,容易被窃听。

-

恶意软件传播:IRC 可能被用于传播恶意软件。

安全最佳实践

-

使用加密:启用支持加密的 IRC 协议(如 IRC over TLS)来保护通信。

-

限制访问:通过防火墙限制对端口 6666 的访问,仅允许受信任的 IP 地址。

-

监控流量:监控 IRC 服务器的流量,检测异常活动。

35. 端口 993 (IMAP SSL) 📧

端口 993 用于安全的 Internet 邮件访问协议(IMAP)连接,支持加密的电子邮件访问。

-

证书问题:如果 SSL/TLS 证书管理不当,可能导致安全风险。

-

过时协议:使用过时的协议版本可能存在已知漏洞。

安全最佳实践

-

使用最新的 TLS 版本:确保 IMAP 服务器使用最新的 TLS 版本(如 TLS 1.3)。

-

证书管理:定期检查和更新 SSL/TLS 证书。

-

加密通信:确保 IMAP 连接通过加密保护。

36. 端口 995 (POP3 SSL) 🔒

端口 995 用于安全的邮局协议版本 3(POP3)连接,提供加密的电子邮件接收服务。

-

证书管理问题:不当管理证书可能导致安全问题。

-

过时协议:使用过时的协议版本可能存在已知漏洞。

安全最佳实践

-

使用最新的 TLS 版本:确保 POP3 服务器使用最新的 TLS 版本(如 TLS 1.3)。

-

证书管理:保持 SSL/TLS 证书有效,并定期更新。

-

加密通信:确保 POP3 连接通过加密保护。

37. 端口 1434 (Microsoft SQL Monitor) 🎲

端口 1434 用于 Microsoft SQL Server 浏览器服务,它提供了 SQL Server 实例的定位和监控功能。

-

信息泄露:通过暴露的端口,攻击者可能获取有关 SQL Server 实例的详细信息。

-

未授权访问:如果 SQL Server 浏览器服务未正确配置,可能允许未经授权的访问。

安全最佳实践

-

限制访问:通过防火墙限制对端口 1434 的访问,仅允许受信任的 IP 地址。

-

最小化服务:禁用不必要的 SQL Server 浏览器服务,以减少潜在的攻击面。

-

定期更新:保持 SQL Server 及其相关服务的最新版本,应用所有安全补丁。

38. 端口 27017 (MongoDB) 📂

端口 27017 用于 MongoDB 数据库服务,它是 MongoDB 默认的网络端口。

-

未授权访问:如果 MongoDB 配置不当,可能允许未经授权的访问和数据操作。

-

信息泄露:MongoDB 数据库可能泄露敏感信息。

安全最佳实践

-

启用身份验证:配置 MongoDB 使用认证机制,限制访问权限。

-

限制访问:通过防火墙限制对端口 27017 的访问,仅允许受信任的 IP 地址。

-

加密数据:启用数据加密以保护数据存储和传输过程中的安全性。

-

定期更新:保持 MongoDB 的最新版本,应用所有安全补丁。

39. 端口 28017 (MongoDB HTTP Interface) 🌐

端口 28017 用于 MongoDB 的 HTTP 接口,通常用于 MongoDB 的 Web 控制台访问。

-

未授权访问:如果 HTTP 接口未正确保护,可能允许未经授权的用户访问和操作 MongoDB。

-

信息泄露:暴露的 HTTP 接口可能泄露数据库的敏感信息。

安全最佳实践

-

限制访问:通过防火墙限制对端口 28017 的访问,仅允许受信任的 IP 地址。

-

加密通信:启用 HTTPS 来保护 HTTP 接口的通信。

-

强密码:为 MongoDB HTTP 接口配置强密码,并定期更换。

-

禁用不必要的接口:如果不需要 HTTP 接口,建议在生产环境中禁用它。

[

冷知识:如何将多播 IP 地址转换为多播 MAC 地址?

](http://mp.weixin.qq.com/s?__biz=MzIyMzIwNzAxMQ==&mid=2649460770&idx=1&sn=5056d034908b04b99c5c44eff024f3a4&chksm=f03efb2ec7497238d6b58132dfddd6da13758de8344fcbe50625fba10b70236ffc9d4e760ac4&scene=21#wechat_redirect)

[

WPA2 与 802.1X:有什么区别?

](http://mp.weixin.qq.com/s?__biz=MzIyMzIwNzAxMQ==&mid=2649460760&idx=1&sn=25ce3c0523b7935bada0f1384c09f2b3&chksm=f03efb14c7497202344c0ec528ffac70a34311e2156e7921f8eb663d3da3040bb397446a87fa&scene=21#wechat_redirect)

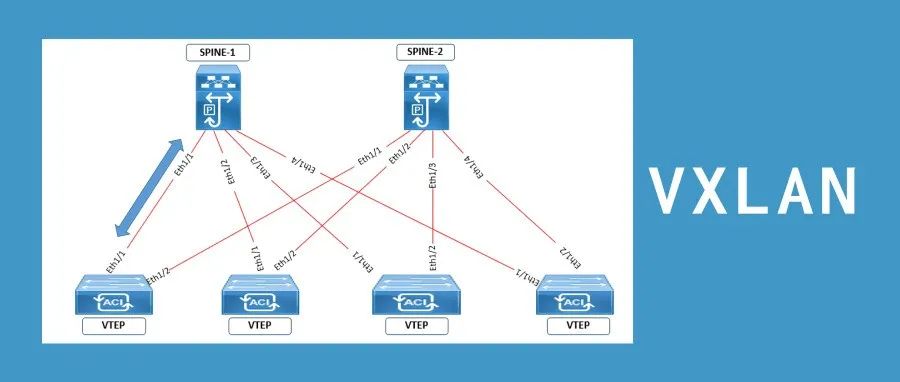

[

网工进阶:二层VXLAN和三层VXLAN有啥区别?

](http://mp.weixin.qq.com/s?__biz=MzIyMzIwNzAxMQ==&mid=2649460734&idx=1&sn=822f084b5b71e72074eb666081dd8008&chksm=f03ee4f2c7496de4c69bc80e4f1dda3160c090089cae6956af9a438e73c6fcca888b925a049d&scene=21#wechat_redirect)

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?