很久没更新bolg了,下面给大家写一份最近get的渗透测试的知识。

SQL注入测试

郑重声明:此文仅供学习,不可用于非法途径

需要用到的软件

- python2.7版本

- Burp_Suite

- sqlmap

- kali(linux系统即可)

- cobaltstrike

使用环节

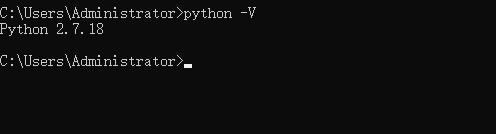

- 安装python2.7版本,这个不多赘述,安装好后配置path环境,控制栏输入python -V

- 安装Burp_Suite且版本不能过低,这里给出网址按照教程安装https://blog.csdn.net/weixin_43811883/article/details/90272016

- 安装好Burp_Suite后我们需要使用他进行抓取访问的请求信息并保存到我们本地

按照图片所示的保存好设置以后我们开始抓取请求信息

首先我们要设置上图的局域网设置,Burp_Suite才能断点抓取请求信息

访问我们需要进行注入的网站

这里将显示请求的信息,依次点击forward,这样我们前面保存的文件里就记录了请求的信息,大概长下图这样

我这里就放sogopinyin的请求,当然我们所需要的是实际被测的网址的请求,留下get和post请求和其他的put等请求,不要的请求统统删除

继续把拿到的请求文件test放在sqlmap的根目录,Burp_Suite的工作就完成了,接下来操作核心部分sqlmap

- sqlmap的安装,这个就是解压没啥好讲的

进入到sqlmap的根目录后,执行命令python sqlmap.py -l test

(切记需要用python2去执行,因为sqlmap是在Python2的代码写的)

可以看到图中找到了注入点,并且给出了数据库等一系列的信息

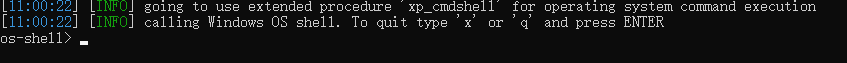

到这就说明系统十分严重了,此时可以直接拿到我们整个服务系统的shell内核和数据库shell,删库跑路都是小事,这个服务器都能干趴下

已经进入了内核

此时配合Cobalt Strike 直接通过漏洞获取目标服务器的远程登录密码,以下链接是Cobalt Strike的使用说明

https://blog.csdn.net/qq_39101049/article/details/96430093

379

379

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?