系统简介

随着计算机技术、网络通信技术和信息处理技术的高速发展,互联网现今已跟企业的生存和发展息息相关,企业网络化的趋势愈发的明显。互联网的变化日新月异,随着技术不断革新,让网络规划与设计的方法不停地更新换代。本文正是利用企业大力开展信息化建设的契机,结合本人参加的广州衍丰科技有限公司网络改造实施项目,从网络规划与设计方法学和网络设备选择分析的角度出发,研究了计算机网络规划与设计方法在实际项目中的应用实现。

本论文立足于广州衍丰科技有限公司计算机网络系统的改造建设目标,首先分析广州衍丰科技有限公司原有网络的现状,结合新网络的需求分析及计算机网络技术的发展状况,制定出网络规划与设计原则,并利用层次化模型设计方法,完成了网络改造建设的设计方案。通过采用层次化模型方法,对不同层上的功能模块进行配置分析,利用堆叠等技术提出了网络设备配置方案。其次针对网络设备设计和网络安全设计两个方面进行了分析研究,制定了详细的改造方案来提升整个网络系统的承载处理性能和安全稳定性能。

针对广州衍丰科技有限公司计算机网络的现状和改造需求,本论文利用层次化网络设计思想,逐一实现了上述设计目标,而且结合网络设备选择分析设计了具有高可靠性,高扩展性,高性价比的建设方案。为实现广州衍丰科技有限公司网络改造实施项目提供了强有力的网络保障。

关键词:网络规划与设计,层次化模型,网络改造

第一章 绪论

1.1 课题设计的背景、内容和意义

1.1.1 课题设计的背景

在当今的信息化社会中,网络已经成为人们日常生活中不可或缺的组成部分。而随着Internet的逐步普及,企业网络的建设是企业向信息化发展的必然选择。 随着企业信息化战略的不断推进,公司的日常办公业务已经完全依赖于计算机网络。同时,由于企业规模的不断扩大,原有的旧网络架构已经不能满足日益渐增的网络需求。逐渐影响企业办公效率,成为企业高速发展的瓶颈。

而随着市场需求的变化和竞争加剧,大规模生产已不能满足竞争的需求,竞争要求减少批量的同时又要保证高质量和低成本,这就要求现代信息化技术以较快的响应速度、较低的成本生产出高质量的产品以满足客户的需求。如今市场的发展趋势是:一方面消费者需求个性化、多样化,另一方面经济的全球化和各具优势的厂商造成竞争日趋激烈。因此,企业信息化是现代企业走向成功的必经之路。

广州衍丰科技有限公司网络系统于2016年建设完成,随着公司信息化建设的推进,原有的旧网络构架已不能适应公司业务发展的需求。公司迫切需要以信息化手段来改进办公和生产效率,提升资源利用率,而对新网络进行规划和设计则是需要解决的首要问题。广州衍丰科技有限公司网络改造实施项目的建设目标是:在统筹考虑广州衍丰科技有限公司业务需求和发展的基础上,兼顾远期发展目标,构建一个高效、稳定、安全可靠的网络。

本次研究课题题目是广州衍丰科技有限公司网络规划与设计。本课题的项目名称广州衍丰科技有限公司网络改造实施项目方案。本课题所做工作就是对广州衍丰科技有限公司计算机网络系统进行实际需求分析,根据分析结果做出广州衍丰科技有限公司计算机网络建设方案。课题将从网络规划和设计的角度出发,使用层次化模型设计方法,我们可以将网络分为接入层、汇聚层和核心层,每一层均实现具体的功能。在规划与设计上既要考虑上述三个层次的逻辑和物理实现,又要考虑网络本身的体系结构是否合理。

1.1.2 论文研究的内容

本论文的研究方法是利用层次化模型设计思路,改造广州衍丰科技有限公司现有网络系统,规划设计基于公司总部办公的网络运行平台。并且我们将对网络中部分模块的功能进行分析,且对设备选型进行探讨。

具体来讲,本论文主要研究的内容有以下几点:

(1)整体分析规划。根据客户的需求和目标,以及客户原有的局域网结构、设备,进行系统整体结构的分析设计,提出广州衍丰科技有限公司新网络结构模型;

(2)网络系统设计。计算机网络系统是整个系统结构的主体和系统运行的基础。首要的任务就是对系统运行的网络进行详细设计,其中包括采用何种设计模型,比较分析,选择最合适本项工程建设的模型,再分块分析处理需要完成的具体功能和操作;

(3)网络安全设计。主要涉及防火墙设备选型、防火墙设备配置。

1.1.3 论文研究的意义

在当今信息时代,计算机网络发展日新月异。目前,对于国内的中小企业而言,计算机技术的应用很大程度上还只是停留在物理终端应用的水平上,应用软件也只是办公软件和简单的数据库应用。随着企业信息化的逐步深入和企业自身发展的需求,在充分利用现有资源、不需要很大投资的基础上,构建适合自身情况、满足实际需求的网络系统是非常必要的,也是重要的。中国要把计算机网络发展成第三生产力就是要实现企业信息化。而企业信息化生产管理是把计算机网络变成给国家创造效益的生产工具。一个优秀的计算机网络设计方案,能给信息化的企业带来一个高效的生产工具。既然计算机网络成了生产工具,那么本课题完成的结果就直接关系到了广州衍丰科技有限公司的生产成本和生产效率。本课题也是各个意图实现信息化建设的企业关注的一个典型的例子。所以我在网络规划与设计中要强调的三个方面是高性价比、高可靠性和高扩展性。

本课题的研究成果将具有较好的开放型,可以推广应用于所有类似的中小型企业网络系统。当然不同的客户需求会有不同的网络规划与设计结果。论文从网络规划与设计的方法论角度出发,通过广州衍丰科技有限公司网络改造建设这个案例研究可以推导出网络规划与设计的标准化模式。论文对于中小型计算机网络规划与设计的规范化有良好的促进作用。

1.2 网络规划与设计方法在国内外发展的现状

网络规划与设计是一门非常复杂和必不可少的网络综合性、系统性学科,也是当今国际网络界非常关注的一个问题。它包括规划理论、排队论、随机模拟、图论、马尔可夫决策理论、神经网络算法、启发式算法等多种学科,深入到网络研究的各个领域,并与各种先进的网络技术密切相关,即使对计算机及网络有一定应用经验的网络管理员和工程技术人员,在规划和设计时也不一定会面面俱到,毫无错漏。

自20世纪以来,国外一些发达国家,在网络设计与性能分析方面投入了大量的资金和人力,目的是在网络建设开始前,就可以使用成套的工具有效地进行规划设计、模拟各种网络环境,在网络实施前就能获得整个网络的性能指标,以便优化网络结构,提高网络性能,节省网络的建设成本。另一方面,在网络建成以后,通过网络设计与性能分析工具,在获取现有网络运行参数的基础上,对现有的网络进行性能分析和优化设计,从而改善网络的性能。我国目前尚无网络设计与性能分析方面的产品,在这方面可以说尚属空白。因此,如果能自主研究与开发一套自动的网络规划设计工具,对我国在网络规划设计方面来说具有现实意义。

本课题使用到的网络规划与设计方法——层次化模型设计方法是一种设计整体拓扑结构的好方法。尽管并不存在精确的模型,但是,分析复杂的大型网络时,模型是必不可少的。这些模型再结合通用的规划与设计原则来设计互联网络,会使设计稍微简单一些。规划与设计的原则在论文中会详细介绍。

1.3 本章小结

本章介绍了课题的背景,研究内容,完成状况和研究的意义;并介绍了网络规划与设计方法在国内外发展史。从而简述了论文的研究背景、内容和意义,分析了网络规划与设计方法在国内外发展的现状,提出了将层次化模型应用于网络规划与设计的重要意义。可以预见将此模型的广泛应用对网络规划与设计水平的提高将发挥重要的作用。

第二章 系统整体架构设计

2.1 公司网络现状

广州衍丰科技有限公司网络系统分为总部网络和分支机构网络两部分,本次的网络系统改造实施工程目标为公司总部网络架构。课题研究内容为广州衍丰科技有限公司总部网络主干架构的规划与设计。

广州衍丰科技有限公司总部网络的原办公区域己进行了网络布线及系统集成,现有的网络主干拓扑结构如图2.1所示:

图2.1 现有总部网络拓扑图

现有的网络特点如下:

(1)核心层使用了两台华为S5700系列交换机,采用千兆光纤链路与下游二层交换机连接。

(2)接入层交换机为华为S3700系列交换机。

(3)数据库服务器为两台浪潮NF5280M5(机架式)。采用双机和磁盘柜的方式,同时在磁盘柜做raid 10,保证数据安全。运行Oracle数据库软件,为整个广州衍丰科技有限公司提供业务数据。

(4)现有其他服务器2台,分别作为“Web服务器”、“OA服务器”和“开发服务器”等使用。

本次网络系统改造实施项目建设完成后,将会尽可能保留一些可用的网络设备,同时剔除一些老旧设备,对现有的老办公的网络设备进行升级换代。为了达到预期目标,将对接入汇聚核心的交换机设备进行更新换代,保留一些可用设备。比如原有网络的两台S5700系列交换机将用于改造后网络的接入层设备。

所以在此次网络系统改造实施项目的规划设计当中,我们将充分考虑用户方现有的资源状况及新系统与老系统的接口问题,以达到有效保护用户投资的目的。

2.2 客户需求分析

这个小节要做的就是罗列客户需求,分析客户需求。从客户的需求中找到我们需要在这个项目中满足的起码要求。

2.2.1 接入需求

1、满足丰富的有线终端接入类型: PC、 IP Phone、哑终端打印机等。

2、需要保证语音、 VIP等高优先级的业务的质量。

3、丰富的接入端口数量。

4、用户流量大,带宽高。

在接入层部署堆叠,满足各部门接口数量多的需求,同时链路双上行至汇聚层交换机, 提高了组网在节点和链路上的可靠性

2.2.2 安全性需求

在接入汇聚核心层需要充分考虑安全性,是否受到网络攻击。

接入交换机部署边缘端口,加快网络收敛并防止端口状态改变引起网络震荡。

汇聚交换机部署ARP安全,防止泛洪攻击和欺骗攻击,部署DHCP Snooping,防止仿冒攻击。

在核心交换机上,设备控制面配置协议MD5加密,配置CPU防攻击,配置ARP防攻击,配置flood、分片等防攻击手段,以满足安全性需求。所有互联端口配置URPF。

还可以在出口防火墙配置安全策略,对流量进行过滤,并开启行为审计,保证网络安全。

2.2.3 管理运维需求

要有灵活的以太组网,结构层次清晰。可视化查看网络故障,快速诊断、排查和定位。

在所有设备上开启LLDP功能,通过LLDP获取设备信息。能够快速获取相连设备的拓扑状态;显示出客户端、交换机、应用服务器以及网络服务器之间的路径;检测设备间的配置冲突、查询网络失败的原因。例如:可在接入交换机上查看到各类终端类型,终端的IP地址等,从而简化网络管理。

2.3 网络规划与设计原则

随着计算机技术、网络通信技术和信息处理技术的高速发展和新概念、新技术、新工具的不断推出,计算机网络系统的规划与设计工作也变得越来越复杂。在进行计算机网络系统规划与设计时,必须紧跟时代的步伐,综合考虑各方面因素(如网络架构的可靠稳定,用户原有的网络建设情况及用户对本次网络建设的投资,目前计算机网络技术的发展水平等),遵循一定的规划设计准则来进行网络的规划与设计。

满足用户的需求是设计方案的基本前提,而成熟、先进的计算机网络技术和今后的技术发展趋势是我们设计方案所遵循的方针,这两者的完善结合是我们在设计网络方案时的思考。因此我们的目标是:满足用户现有需求,考虑未来技术发展,减少用户综合拥有成本。

为实现上述目标,我们在进行广州衍丰科技有限公司网络系统的规划与设计时,遵循客户相关的一系列需求,结合广州衍丰科技有限公司的实际情况,借鉴先进地区的设计经验等。我们将在方案规划与设计当中坚持以下具体原则:

2.3.1 先进性、成熟性

网络系统规划与设计要充分保证网络的先进性和成熟性。建立网络系统的目的是为了更好地解决用户的实际问题,因此要认真做好需求分析,网络系统规划要切合实际,既要保护现有软、硬件的投资,又要充分考虑新投资的整体规划和设计。网络系统的先进性是设计人员首先要考虑的。它能使系统达到更高的目标,具有更强的功能和更好的使用性能,并能适应近期及中远期业务的需求。同时,为了网络建设的稳定性,体现网络架构的成熟性,尽可能采用现今成熟的组网技术。成熟的组网技术一般具备下列条件:一、是有完整的标准;二、是有相关的产品;三、是产品已经稳定且价格也较合理。

因此,网络系统规划与设计应与广州衍丰科技有限公司的具体情况紧密结合,依托现有的旧网络,积极地采用先进、成熟的技术和设备,使系统具有较强的功能,做到经济、高效,使整个系统的性能价格比最优,技术上先进可行。这里的技术实现我们采用华为成熟技术有CSS&istack堆叠技术等等。

2.3.2 高可靠性

规划与设计该网络系统时应充分考虑系统的可靠性和稳定性,做到局部节点出现异常时,不影响整个系统的安全运行并保证局部节点可迅速从备份方式中恢复;当网络中心出现故障时,能迅速从故障中恢复,系统不会发生崩溃。因此,对应网络设备的选取应考虑到以下几点:

1、所选取的设备必须能长时间不间断连续工作;

2、所选用的设备应具有一定的自保护功能;

3、所选用的主设备必须具备较高的容错和冗余能力,不能因为单点错误而导致整个设备乃至整个系统不能正常工作。

为了增强网络系统可靠性,出口防火墙,接入汇聚核心层需要进行充分考虑,防止端口、链路、单机级别故障。

1、出口防火墙署方案考虑:采用VRRP双机热备份,两台防火墙之间实现负载分担。

2、接入层组网部署方案考虑:考虑拓扑的稳定性采用树形组网、传统环形。

3、汇聚层组网部署方案考虑:通过堆叠、主备路由等形成备份。

4、核心层组网部署方案考虑:通过堆叠、双机主备形成多条出口路由。

2.3.3 安全性

安全性规划设计是企业网络规划与设计中最重要的方面之一,尤其随着越来越多的公司加入Internet和更多外部网连接到他们的互连网络。大多数公司的一个整体目标是安全性问题不应干扰公司开展业务的能力。.

利用网络系统设备本身的功能,使整个系统具有一定安全防护性能,以抵御计算机病毒的侵害和外部非法访问,以保护信息资源不被破坏、非法访问和窃取。

为了针对企业安全问题,公司在网络出口通过部署防火墙来实现进入或流出局域网数据的安全性。防火墙配置安全策略,对流量进行过滤,并开启行为审计,保证网络安全。在出口,对病毒、垃圾邮件和网络攻击进行过滤和防御,确保数据安全,避免信息被偷窃、修改和未授权的访问。控制内部用户访问外网的行为。

接入交换机部署边缘端口,加快网络收敛并防止端口状态改变引起网络震荡。

汇聚交换机部署ARP安全,防止泛洪攻击和欺骗攻击,部署DHCP Snooping,防止仿冒攻击。

核心层在设备控制面,配置协议MD5加密,配置CPU防攻击,配置ARP防攻击,配置flood、分片等其他防攻击。所有互联端口配置URPF。

2.3.4 高扩展性、高开放性

保持现有投资利益,充分利用现有设备和系统;同其它品牌的设备(思科,华三)具有良好的兼容性,应当支持多种通讯协议和传输介质,支持异种机型互联。

充分考虑到目前的业务需求和今后较长时期内业务发展的需要,留有充分的系统升级和扩充的空间;具有高度的开放性,并考虑到与以后的投资中所提供设备在技术上的共容性。如考虑与分支机构等网络系统的互联。

2.3.5 可管理性

网络规划与设计的结果必须是可以操控和管理的。设计者可以用国际标准化组织(ISO)术语定义网络管理功能,以帮助客户:

(1)性能管理。分析通信和应用的行为,以优化网络,满足服务级别协定和确定扩展规划。

(2)故障管理。检测、隔离和纠正问题;向最终用户和管理员报告问题;跟踪与问题相关的趋势。

(3)配置管理。控制、操作、辨别和收集来自被管理设备的数据。

(4)安全管理。监控和测试安全性和保护策略,维护并分发口令和其他认证和授权信息,管理加密密钥,审计与安全性策略相关的事项。

2.3.6 易用性

易用性是与可管理性相关但又不完全相同的一个目标。易用性是指网络用户访问网络及服务的容易程度。可管理性的重点是使网络管理员的工作更容易,易用性的重点则是使网络用户的工作更轻松。

2.4 网络结构设计

除了前文提到的网络规划与设计原则之外,保护现有投资是最重要的因素了。保护现有投资的有效途径就是在将来网络技术升级时还能使用现有的网络技术和产品。如同计算机的发展速度一样,网络技术的发展也是非常迅速的。如果在现有技术不能合理保证在将来网络升级后还能够使用,那么将会带来极大的资金浪费。从目前的趋势来看,我们建议广州衍丰科技有限公司在主干网络线路上采用万兆以太网技术,网络设备上先使用千兆以太网的设备,以便将来升级。

以太网、快速以太网和千兆以太网三者性能状况由低到高,但是价格也是由低到高的。鉴于广州衍丰科技有限公司的实际资金状况,在建设企业网时要充分考虑到企业的经济实力,选择“好用,够用,适用”的网络技术是关键。

综合所有因素,选用10G光纤线路,暂用1000M的设备,让干线先用起万兆以太网,是既能满足广州衍丰科技有限公司现在的需求,又没有给项目实施资金带来压力,而且能够满足将来的扩展需要。这一点是非常切合实际的。下面我们将对各个设计的细节进行描述。

图2.4 改造后网络架构线路图

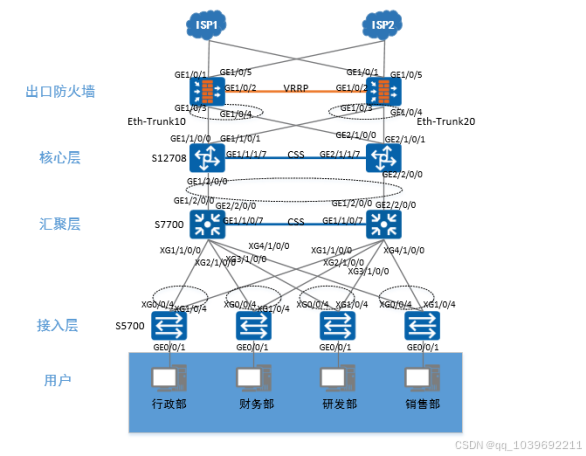

2.4.1 网络拓扑设计

整个网络建设方案最关键的部分就是网络拓扑的设计。广州衍丰科技有限公司的网络拓扑大致上分为三个层次,核心层、汇聚层和接入层。公司网络出口方案采用防火墙出口的方式。用户接入则由公司部门组织架构划分为4个办公区域。以下是广州衍丰科技有限公司的网络拓扑结构:

图2.4.1 公司新网络架构拓扑图

2.4.2 网络层次化模型

所谓“层次化”模型,就是将复杂的网络设计分成三个层次,每个层次着重于某些特定的功能,这样就能够使一个复杂的大问题变成许多简单的小问题。层次化模型既能够应用于局域网的规划设计,也能够应用于广域网的规划设计。

为了更加清楚地理解分层规划设计的重要性,最好能够理解OSI(开放系统互联)参考模型。OSI模型能够简化计算机之间通信的要求,同样,使用层次化模型设计网络也能够简化联网的要求。

每一层都为网络提供了必不可少的功能。在实际设计中,三个层中的某两个层可以合并为一个层,比如核心层和汇聚层,但是为了使性能最优,最好采用三层结构。

如图2.4.2所示,层次化模型法规设计的网络有三个层:核心层corm(用于提供子区间之间的最佳数据传输)、分布层Distribution(提供基于策略的连接)、接入层Access(将终端用户接入网络)。

为了使广州衍丰科技有限公司的网络系统便于管理,我们在对网络设计时考虑了层次化(模块化)设计,即从逻辑上分为核心层、汇聚层、接入层。图2.4.2即为此模型。

图2.4.2 层次化结构模型

(1)核心层

核心层是网络的高速交换主干,对整个网络的连通起到至关重要的作用。核心层应该具有如下几个特性:高可靠性、提供冗余、提供容错、能够迅速适应网络变化、低延时、可管理性良好、网络直径限定和网络直径一致。

当网络中使用路由器时,从网络中的一个终端到另一个终端经过的路由器的数目称为网络的“直径”。在一个层次化网络中,应该具有一致的网络直径。也就是说,通过网络主干从任意一个终端到另一个终端经过的路由器的数目是一样的,从网络上任一终端到主干上的服务器的距离也应该是一样的。限定网络的直径,能够提供可预见的性能,排除故障也容易一些。分布层路由器和相连接的局域网可以在不增加网络直径的前提下加入网络,因为它们不影响原有的站点的通信。

(2)汇聚层

分布层是网络接入层和核心层的“中介”。分布层具有实施策略、安全、工作组接入、虚拟局域网(VLAN)之间的路由、源地址或目的地址过滤等多种功能。

在通常的分布层设计中,应该采用支持三层交换和虚拟局域网的交换机,以达到网络隔离和分段的目的。

(3)接入层

接入层向本地网段提供用户接入。在接入层中,减少同一以太网段上的用户计算机的数量能够向工作组提供高速带宽。

(4)使用层次化模型的优点

在层次化结构中,网络被分层组织在一起,每一层都各自完成具体的功能和操作。层次化模型具有可缩放性、易于实现、易于排除故障、可预测性、协议支持、易于管理等特点。

2.4.3 网络整体结构说明

广州衍丰科技有限公司网络系统的整个网络架构采用扩展树型结构,在建成的网络基础上,将形成一个以系统数据库服务器为中心的计算机群体,公司员工通过网络共享资源和交流信息,使公司部门与部门之间的联系更加紧密。提高生产效率和办公效率,并将在未来的互联网大潮中占得先机。

整个系统针对树型网络结构的特点,在系统可靠性方面做了很多考虑,保证系统的主要设备不会因为产生故障而导致整个网络瘫痪。

网络安全性是衡量一个网络规划与设计是否成功的重要指标,同时也是目前各种网络必须面对的严重问题。企业网的网络安全问题可分为外部安全和内部安全两方面。

外部安全指防止网络外部的非法入侵,保护网络的安全,对于广州衍丰科技有限公司总部与外界的连接主要有Internet。在此方案中,我们设计了防火墙系统,对出入连接进行检查和控制,保证网络内部信息和资源的安全。

内部安全指网络内部的安全控制,对于一个大型的综合网络:部门与部门之间,各种应用之间,主干网与子网之间都存在着访问控制问题,如果不加控制,网络将出现无任何交通规则的局面,其后果可想而知。网络的内部安全控制主要通过划分子网(VLAN)和第三层交换实现,根据需要将不同部门、不同应用划分成不同的子网。此外,还要考虑病毒防御、网络管理等问题。

方案中所选主要设备,均为模块化结构,将来如需扩充,只要购买相应模块即可。网络结构的灵活性和主干带宽的一定盈余度,也对系统将来的扩容提供了方便。

2.5 本章小结

本章使用了前文提到的网络规划与设计方法结合实际客户需求和现有网络状况,对广州衍丰科技有限公司的网络系统进行了规划与设计。广州衍丰科技有限公司的总体规划设计思想是层次化模型的网络设计构想,使用了网络规划与设计方法学中描述的标准规划与设计原则完成了网络整体结构的设计,完全满足了客户原始的技术需求。现在这个规划设计方案已经得到专家的一致认可,作为网络工程项目招标的标准参照方案。

第三章 网络详细设计

在整个网络系统结构设计中,我们采用了冗余3层分级设计模型,网络结构被分层组织在一起,每一层都各自完成具体的功能和操作。下面我们就对核心层、汇聚层、接入层的网络设备配置方案设计进行详细阐述。

3.1 网络结构组网图

还是采用华为公司的交换设备,将原核心层、接入层的交换机设备升级:核心层由S5700交换机更换为S12700系列交换机;接入层由S3700交换机更新为S5700系列交换机增加(核心层原有2台,新增2台)。同时汇聚层增加两台S7700。防火墙设备保持不变。

图3.1 网络结构组网图

3.1.1 核心层设计

1、在核心层组建设备堆叠,配置CSS集群。

堆叠CSS&iStack,是指将多台支持堆叠特性的交换机设备组合在一起,从逻辑上组合成一台交换设备。通过堆叠技术,有利于简化组网,便于管理。

iStack,全称Intelligent Stack,智能堆叠,适用于S2700、S3700、S5700和S6700中低端交换机。而高端交换机中的堆叠叫做CSS,全称Cluster Switch System,适用于S7700、S9700等高端交换机。此类技术原理是将多台物理交换机在逻辑上合并成一台交换机,所以也叫做交换机虚拟化。在华为交换机中,iStack最多支持9台交换机合并,而在CSS中只支持2台交换机合并。

2、配置Eth-trunk链路聚合。

以太网链路聚合Eth-Trunk简称链路聚合,它通过将多条以太网物理链路捆绑在一起成为一条逻辑链路,从而实现增加链路带宽的目的。同时,这些捆绑在一起的链路通过相互间的动态备份,可以有效地提高链路的可靠性。当使用堆叠后,再结合跨设备链路聚合技术,不仅可以实现设备及链路的高可靠性备份,而且可以避免二层环路。相对传统的STP破环保护,逻辑拓扑更加清晰、链路利用更加高效。

3、开启LLDP功能。通过LLDP获取的设备二层信息能够快速获取相连设备的拓扑状态;显示出客户端、交换机、路由器、应用服务器以及网络服务器之间的路径;检测设备间的配置冲突、查询网络失败的原因。例如可在接入交换机上查看到各类终端类型(如IP话机),终端的IP地址等,从而简化网络管理。

4、 配置防攻击手段。

1)在核心交换机上,设备控制面配置配置配置ARP防攻击,CPU防攻击等其他防攻击,以满足安全性需求。

2)在用户侧配置URPF。使设备可以防范用户侧的源地址欺骗攻击。

URPF(Unicast Reverse Path Forwarding)是单播逆向路径转发的简称,其主要功能是防止基于源IP地址欺骗的网络攻击行为。

3.1.2 汇聚层设计

1、汇聚层采用堆叠提高网元级可靠性,链路聚合提高链路级可靠性,

2、汇聚层交换机上应用部署差分服务模型的QoS,根据用户源IP打上对应的内部优先级,将多媒体、实时数据、办公数据报文分别映射优先级,以提供差分服务。

3、开启LLDP功能,

3.1.3 接入层设计

1、部署堆叠,满足各办公区接口数量多的需求,同时链路双上行至汇聚层交换机,提高了组网在节点和链路上的可靠性。接入交换机部署边缘端口,加快网络收敛并防止端口状态改变引起网络震荡。

2、开启LLDP功能。

3.3 本章小结

本章使用层次化模型的网络设计构想,利用层次化思想中描述的分层设计,对广州衍丰科技有限公司网络结构进行模块化设计。按照核心层,汇聚层,接入层的三层分层次,结合链路聚合、堆叠等技术对广州衍丰科技有限公司网络结构进行了详细设计。

第四章 网络安全设计

4.1 网络拓扑安全

计算机网络的发展使计算机应用更加广泛与深入,同时也使计算机的安全问题日益突出和复杂。一方面,计算机网络分布范围广,具有开放式体系结构,提供了资源的共享性,提高了系统的可靠性,通过分散工作负荷提高了工作效率,而且具有可扩充性。这些特点使计算机网络深入到科研、文化、经济、国防等各个领域。另一方面,也正是这些特点增加了网络安全的脆弱性和复杂性。因此,如何对网络上的各种非法行为进行主动防御和有效抑制,是当今计算机网络安全方面函待解决的重要问题。

在以下的方案中我们会在防火墙安全方面来阐述如何建立一个相对安全的网络。

网络发展到今天,原先独立分散的网络正逐步联成一片,并向全球互联网过渡。这种网络必须具有国际同意的标准和访问方法,容易互连、互通与互操作。但是,它的开放性必须以具有可靠的信息安全为保证。也就是说,信息安全是开放网络的基础支柱。

作为全球使用范围最大的信息网,Internet自身协议的开放性极大地方地方便了各种计算机入网,拓宽了共享资源。但是,出于在早期网络协议设计上对安全问题的忽视,以及在使用和管理上的无政府状态,逐渐使Internet自身安全受到严重威胁,与它有关的安全事故屡有发生。对网络安全的威胁主要表现在;非授权访问;冒充合法用户;破坏数据完整性;干扰系统正常运行;利用网络传播病毒;线路窃听等。

综上所述,造成开放网络脆弱性的根本原因是信息传播的广域性和自身网络协议的开放性。因此,要建立一个开放网络就必须增强安全意识,在网络的设计结构上增强安全功能,提高防范能力。

4.2 方案中采用的安全措施

4.2.1 防火墙设计

1、出口防火墙承担外网出口业务,隔离内外网区域,实现内外网业务路由和NAT功能。

2、防火墙开启智能选路功能,根据出口链路带宽动态地选择出接口,实现链路资源的合理利用和用户体验的提升。

3、在出口防火墙的上行配置NAT,实现私网地址和公网地址之间的转换,使得内网用户可以访问外网。

4、在出口防火墙上配置NAT Server,保证外网用户能够访问HTTP服务器。

5、防火墙启用智能DNS功能,确保不同运营商的用户访问请求获得最适合的解析地址。

6、防火墙配置安全策略,对流量进行过滤,并开启行为审计,保证网络安全。

7、在核心交换机部署集群(CSS2),保证设备级可靠性。

8、汇聚交换机与核心交换机之间、核心交换机与出口防火墙之间均采用Eth-Trunk互联,提高链路可靠性。

9、防火墙部署双机热备、两台防火墙之间实现负载分担。

4.3 防火墙产品选择

(1)防火墙

华为下一代防火墙USG6650 2台

图4.3 防火墙USG6650

4.4 本章小结

本章对网络拓扑进行安全设计。采用华为防火墙设备,通过防火墙出口的方式,在防火墙做相关配置。在安全上配置安全策略,对流量进行过滤,并开启行为审计,来保证网络安全。可靠性上,在核心交换机部署集群( CSS2),保证设备级可靠性。然后在核心交换机与出口防火墙之间均采用Eth-trunk互联,提高链路可靠性。防火墙部署双机热备、两台防火墙之间实现负载分衡。

第五章 网络设备详细配置

5.1 配置核心交换机S12708

5.1.1 组建设备堆叠

步骤1 安装硬件

为S12700_1和S12700_2分别安装集群卡并连接集群卡的线缆。

步骤2 配置核心交换机集群

步骤3 启用CSS集群功能。

使能S12700_1的集群功能并重新启动S12700_1。

[S12700_1] css enable //Enable the CSS function on S12708_1 and restart BRAS02.

Warning: The CSS configuration will take effect only after the system is rebooted. The next CSS mode is CSS card. Reboot now? [Y/N]:y

使能S12700_2的集群功能并重新启动S12700_2。

[S12700_2] css enable //Enable the CSS function on S12708_2 and restart BRAS01.

Warning: The CSS configuration will take effect only after the system is rebooted. The next CSS mode is CSS card. Reboot now? [Y/N]:y

重启核心交换机,查看集群状态,确认集群系统主交换机的CSS MASTER灯绿色常亮。

步骤4 检查集群组建是否成功

查看指示灯状态。

S12700_1主控板上CSS MASTER灯常亮,表示该主控板为集群系统主用主控板,S12700_1为主交换机。

S12700_2主控板上CSS MASTER灯常灭,表示S12700_2为备交换机。

5.1.2 心跳检测配置

集群配置接口采用直连方式多主检测功能。

配置接口GE1/1/1/7采用直连方式多主检测功能。

<S12700_1> system-view

[S12700_1] interface gigabitethernet 1/1/1/7

[S12700_1-GigabitEthernet1/1/1/7] mad detect mode direct

Warning: This command will block the port, and no other configuration running on this port is recommended.Continue?[Y/N]:y

[S12700_1-GigabitEthernet1/1/1/7] quit

配置接口GE2/1/1/7采用直连方式多主检测功能。

<S12700_2> system-view

[S12700_2] interface gigabitethernet 2/1/1/7

[S12700_2-GigabitEthernet2/1/1/7] mad detect mode direct

Warning: This command will block the port, and no other configuration running on this port is recommended.Continue?[Y/N]:y

[S12700_2-GigabitEthernet2/1/1/7] quit

查看集群系统多主检测详细配置信息。

[S12700_1] display mad verbose

Current MAD domain: 0

Current MAD status: Detect

Mad direct detect interfaces configured:

GigabitEthernet1/1/1/7

GigabitEthernet2/1/1/7

Mad relay detect interfaces configured:

Excluded ports(configurable):

Excluded ports(can not be configured):

XGigabitEthernet1/6/0/0

XGigabitEthernet2/6/0/0

----结束

5.1.3 配置二三层转发业务

步骤1 配置CSS与FW之间的Eth-Trunk。

在CSS上创建Eth-Trunk10、Eth-Trunk20,分别用于连接FW1、FW2,并加入Eth-Trunk成员接口。

<S12700_1> system-view

[S12700_1] sysname CSS

[CSS] interface eth-trunk 10 //创建Eth-Trunk10接口,和FW1对接

[CSS -Eth-Trunk10] quit

[CSS] interface gigabitethernet 1/1/0/0

[CSS -GigabitEthernet1/1/0/0] eth-trunk 10

[CSS-GigabitEthernet1/1/0/0] quit

[CSS] interface gigabitethernet 2/1/0/0

[CSS-GigabitEthernet2/1/0/0] eth-trunk 10

[CSS-GigabitEthernet2/1/0/0] quit

[CSS] interface eth-trunk 20 //创建Eth-Trunk20接口,和FW2对接

[CSS-Eth-Trunk20] quit

[CSS] interface gigabitethernet 1/1/0/1

[CSS-GigabitEthernet1/1/0/1] eth-trunk 20

[CSS-GigabitEthernet1/1/0/1] quit

[CSS] interface gigabitethernet 2/1/0/1

[CSS-GigabitEthernet2/1/0/1] eth-trunk 20

[CSS-GigabitEthernet2/1/0/1] quit

步骤2 配置连接汇聚交换机的Eth-Trunk。

在交换S12700设备上创建VLAN,并将相应端口加入VLAN

[S12700] vlan batch 100 200 4094

在S12700上创建Eth-Trunk1,配置Eth-Trunk1加入所有业务VLAN,并将相关物理成员端口加入Eth-Trunk1。

[S12700] interface Eth-Trunk 1

[S12700-Eth-Trunk1] description To_AGG7700

[S12700-Eth-Trunk1] port link-type trunk

[S12700-Eth-Trunk1] undo port trunk allow-pass vlan 1

[S12700-Eth-Trunk1] port trunk allow-pass vlan 100 200 4094

[S12700-Eth-Trunk1] quit

[S12700] interface 40GE1/2/0/0

[S12700-40GE1/1/0/0] eth-trunk 1

[S12700-40GE1/1/0/0] quit

[S12700] interface 40GE2/2/0/0

[S12700-40GE2/1/0/0] eth-trunk 1

[S12700-40GE2/1/0/0] quit

在S12700上创建管理接口VLANIF4094和业务接口,并配置地址。

[S12700] interface Vlanif4094

[S12700-Vlanif4094] ip address 172.16.8.1 255.255.255.0

[S12700-Vlanif4094] quit

[S12700] interface Vlanif100

[S12700-Vlanif100] ip address 10.100.1.1 255.255.255.0

[S12700-Vlanif100] quit

[S12700] interface Vlanif200

[S12700-Vlanif200] ip address 10.200.1.1 255.255.255.0

[S12700-Vlanif200] quit

步骤3 配置OSPF

在S12700上创建OSPF路由,用于上行对接。

[S12700] ospf 100

[S12700-ospf-100] area 0

[S12700-ospf-100-area-0.0.0.0] authentication-mode md5 1 cipher huawei@123

[S12700-ospf-100-area-0.0.0.0] network 10.100.1.0 0.0.0.255

[S12700-ospf-100-area-0.0.0.0] network 10.200.1.0 0.0.0.255

[S12700-ospf-100-area-0.0.0.0] network 172.16.8.0 0.0.0.255

[S12700-ospf-100-area-0.0.0.0] return

配置缺省路由,下一跳为FW VRRP虚拟IP。

[CSS] ip route-static 0.0.0.0 0.0.0.0 172.16.10.1

[CSS] ip route-static 0.0.0.0 0.0.0.0 172.16.10.2

步骤4 配置DHCP。

[CSS] dhcp enable

[CSS] interface vlanif 40

[CSS-Vlanif40] dhcp select interface

[CSS-Vlanif40] quit

步骤5 在S12700上使能LLDP。

system-view

[S12700] lldp enable

----结束

5.1.4 防攻击措施配置

在上行口开启ARP报文的合法性检查。

[S12700] interface eth-trunk 1

[S12700-Eth-Trunk1] arp validate source-mac destination-mac

[S12700-Eth-Trunk1] quit

在S12700堆叠上部署其他相关的ARP安全措施。

[S12700] arp anti-attack entry-check fixed-mac enable

[S12700] arp anti-attack gateway-duplicate enable

[S12700] arp-miss speed-limit source-ip maximum 20

在S12700堆叠上部署CPU防攻击功能。

[S12700] cpu-defend policy test

[S12700-cpu-defend-policy-test] auto-defend enable

[S12700-cpu-defend-policy-test] auto-defend threshold 128

[S12700-cpu-defend-policy-test] auto-defend alarm enable

[S12700-cpu-defend-policy-test] auto-defend alarm threshold 128

[S12700-cpu-defend-policy-test] undo auto-defend trace-type source-port vlan

[S12700-cpu-defend-policy-test] auto-defend action deny

[S12700-cpu-defend-policy-test] auto-port-defend whitelist 1 interface //上行口

[S12700-cpu-defend-policy-test] auto-defend whitelist 1 interface //上行口

[S12700-cpu-defend-policy-test] quit

[S12700] cpu-defend-policy test global

[S12700] cpu-defend-policy test

在S12700上使能攻击防范功能。

[S12700] anti-attack enable

使能接口板的URPF功能

system-view

[S12700] urpf slot 2

Warning: Changing the global URPF status may interrupt some services for several seconds and FIB entries supported may be reduced. Continue? [Y/N]: y

配置接口的URPF检查模式

[Switch] interface gigabitethernet 2/0/1

[Switch-GigabitEthernet2/0/1] urpf strict allow-default-route

[Switch-GigabitEthernet2/0/1] quit

----结束

5.2 配置汇聚交换机S7706

5.2.1 组建设备堆叠

步骤1 安装硬件

为S7700_1和S7700_2分别安装集群卡ES02VSTSA并连接该种集群卡上的所有集群端口的集群线缆。

步骤2 配置集群连接方式、集群ID及集群优先级

配置S7700_1的集群连接方式为集群卡集群,集群ID为1,集群优先级为100。

system-view

[HUAWEI] sysname S7700_1

[S7700_1] set css mode css-card

[S7700_1] set css id 1

[S7700_1] set css priority 100

配置S7700_2的集群连接方式为集群卡集群,集群ID为2,集群优先级为10。

system-view

[HUAWEI] sysname S7700_2

[S7700_2] set css mode css-card

[S7700_2] set css id 2

[S7700_2] set css priority 10

检查集群配置信息。

配置完成后,建议执行display css status saved命令查看以上配置信息是否与预期的一致。

查看S7700_1上的集群配置信息。

步骤3 使能集群功能

使能S7700_1的集群功能并重新启动S7700_1。

[S7700_1] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T he next CSS mode is CSS card. Reboot now? [Y/N]:y

使能S7700_2的集群功能并重新启动S7700_2。

[S7700_2] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T he next CSS mode is CSS card. Reboot now? [Y/N]:y

步骤4 检查集群组建是否成功

查看指示灯状态。

S7700_1集群卡上MASTER灯常亮,表示该集群卡所在的主控板为集群系统主用主控板,S7700_1为主交换机。

S7700_2集群卡上MASTER灯常灭,表示S7700_2为备交换机。

通过任意主控板上的Console口本地登录集群,使用命令行查看集群组建是否成功。

<S7700_1> display device

Chassis 1 (Master Switch) S7706’s Device status:

Slot Sub Type Online Power Register Status Role

7 - ES0D00SRUA00 Present PowerOn Registered Normal Master

1 ES02VSTSA Present PowerOn Registered Normal NA

8 - ES0D00SRUA00 Present PowerOn Registered Normal Slave

1 ES02VSTSA Present PowerOn Registered Normal NA

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present - Unregistered - NA

CMU2 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Abnormal NA

FAN2 - - Present - Unregistered - NA

Chassis 2 (Standby Switch)

S7706’s Device status:

Slot Sub Type Online Power Register Status Role

7 - ES0D00SRUA00 Present PowerOn Registered Normal Master

1 ES02VSTSA Present PowerOn Registered Normal NA

8 - ES0D00SRUA00 Present PowerOn Registered Normal Slave

1 ES02VSTSA Present PowerOn Registered Normal NA

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present PowerOn Registered Normal NA

CMU1 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Normal NA

FAN2 - - Present PowerOn Registered Normal NA

以上显示信息中,能够查看到两台成员交换机的单板状态,表示集群建立完成。

----结束

5.2.2 配置二三层转发业务

步骤1 配置Eth-Trunk

在交换S7700设备上创建VLAN,并将相应端口加入VLAN。

[S7700] vlan batch 100 200 4094

在S7700上创建Eth-Trunk0、Eth-Trunk1、Eth-Trunk2,配置Eth-Trunk加入所有业务 VLAN,并将相关物理成员端口加入Eth-Trunk。

[S7700] interface Eth-Trunk 0

[S7700-Eth-Trunk0] description To_GateWay12700

[S7700-Eth-Trunk0] port link-type trunk

[S7700-Eth-Trunk0] undo port trunk allow-pass vlan 1

[S7700-Eth-Trunk0] port trunk allow-pass vlan 100 200 4094

[S7700-Eth-Trunk0] quit

[S7700] interface 40GE1/2/0/0

[S7700-40GE1/2/0/0] eth-trunk 0

[S7700-40GE1/2/0/0] quit

[S7700] interface 40GE2/2/0/0

[S7700-40GE2/2/0/0] eth-trunk 0

[S7700-40GE2/2/0/0] quit

[S7700] interface Eth-Trunk 1

[S7700-Eth-Trunk1] description To_S5700

[S7700-Eth-Trunk1] port link-type trunk

[S7700-Eth-Trunk1] undo port trunk allow-pass vlan 1

[S7700-Eth-Trunk1] port trunk allow-pass vlan 100 200 4094

[S7700-Eth-Trunk1] quit

[S7700] interface XGigabitEthernet 1/1/0/0

[S7700-XGigabitEthernet1/1/0/0] eth-trunk 1

[S7700-XGigabitEthernet1/1/0/0] quit

[S7700] interface XGigabitEthernet 2/1/0/0

[S7700-XGigabitEthernet2/1/0/0] eth-trunk 1

[S7700-XGigabitEthernet2/1/0/0] quit

[S7700] interface Eth-Trunk 2

[S7700-Eth-Trunk2] description To_ S5700

[S7700-Eth-Trunk2] port link-type trunk

[S7700-Eth-Trunk2] undo port trunk allow-pass vlan 1

[S7700-Eth-Trunk2] port trunk allow-pass vlan 100 200 4094

[S7700-Eth-Trunk2] quit

[S7700] interface XGigabitEthernet 1/1/0/1

[S7700-XGigabitEthernet1/1/0/1] eth-trunk 2

[S7700-XGigabitEthernet1/1/0/1] quit

[S7700] interface XGigabitEthernet 2/1/0/1

[S7700-XGigabitEthernet2/1/0/1] eth-trunk 2

[S7700-XGigabitEthernet2/1/0/1] quit

在S7700上创建管理接口VLANIF4094,配置管理地址和上行默认路由。

[S7700] interface Vlanif4094

[S7700-Vlanif4094] ip address 172.16.8.254 255.255.255.0

[S7700-Vlanif4094] quit

[S7700] ip route-static 0.0.0.0 0.0.0.0 172.16.8.1

步骤2 在S7700上使能LLDP。

[S7700] lldp enable

步骤3 配置QoS策略。

在S7700上配置QoS策略,实现对不同用户的优先级区别对待。

[S7700] acl 3000

[S7700-acl-adv-3000] rule 5 permit ip source 10.100.1.10 0

[S7700-acl-adv-3000] rule 10 permit ip source 172.16.8.0 0.0.0.255

[S7700-acl-adv-3000] quit

[S7700] traffic classifier c1

[S7700-classifier-c1] if-match acl 3000

[S7700-classifier-c1] quit

[S7700] traffic behavior b1

[S7700-behavior-b1] remark 8021p 5

[S7700-behavior-b1] quit

[S7700] traffic policy p1

[S7700-trafficpolicy-p1] classifier c1 behavior b1

[S7700-trafficpolicy-p1] quit

此处对匹配ACL 3000的用户流量remark 8021P为5,进入队列5。其他流量进入队列0。由于默认是PQ调度,当上行口发生拥塞时,优先保障队列5的流量。同时,流量带 802.1P优先级进入上行核心设备,由核心设备进行区分服务处理。

步骤4 配置S7700堆叠的下行口应用该策略

[S7700] interface eth-trunk 1

[S7700-Eth-Trunk1] traffic-policy p1 inbound

[S7700-Eth-Trunk1] quit

[S7700] interface eth-trunk 2

[S7700-Eth-Trunk2] traffic-policy p1 inbound

[S7700-Eth-Trunk2] quit

----结束

5.3 配置接入交换机S5700-28P-LI-BAT

5.3.1 组建设备堆叠

步骤1 配置逻辑堆叠端口并加入物理成员端口

配置S5700_1_1的业务口XGigabitEthernet0/0/1、XGigabitEthernet0/0/2为物理成员端口,并加入到相应的逻辑堆叠端口。

system-view

[HUAWEI] sysname S5700_1_1

[S5700_1_1] interface stack-port 0/1

[S5700_1_1-stack-port0/1] port interface XGigabitethernet 0/0/1 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait…

[S5700_1_1-stack-port0/1] quit

[S5700_1_1] interface stack-port 0/2

[S5700_1_1-stack-port0/2] port interface XGigabitethernet 0/0/2 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait…

[S5700_1_1-stack-port0/2] quit

配置S5700_1_2的业务口XGigabitEthernet0/0/1、XGigabitEthernet0/0/2为物理成员端口,并加入到相应的逻辑堆叠端口。

system-view

[HUAWEI] sysname S5700_1_2

[S5700_1_2] interface stack-port 0/1

[S5700_1_2-stack-port0/1] port interface XGigabitethernet 0/0/1 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[S5700_1_2-stack-port0/1] quit

[S5700_1_2] interface stack-port 0/2

[S5700_1_2-stack-port0/2] port interface XGigabitethernet 0/0/2 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[S5700_1_2-stack-port0/2] quit

步骤2 配置堆叠ID和堆叠优先级

配置S5700_1_1的堆叠优先级为200。

[S5700_1_1] stack slot 0 priority 200

Warning: Do not frequently modify the priority because it will make the stack split. Continue? [Y/N]:y

配置S5700_1_2的堆叠ID为1。

[S5700_1_2] stack slot 0 renumber 1

Warning: All the configurations related to the slot ID will be lost after the slot ID is modified.

Do not frequently modify the slot ID because it will make the stack split. Continue? [Y/N]:y

Info: Stack configuration has been changed, and the device needs to restart to make the configuration effective.

步骤3 S5700_1_1、S5700_1_2下电,使用SFP+电缆连接后再上电。

下电前,建议通过命令save保存配置。

本设备的stack-port 0/1必须连接邻设备的stack-port 0/2,否则堆叠组建不成功。

为保证堆叠组建成功,建议按照以下顺序进行连线上电(如果用户希望某台交换机为主交换机可以先为其上电。例如,按以下顺序连线上电后,S5700_1_1为主交换机): S5700_1_1~S5700_1_2上电;连接S5700_1_1与S5700_1_2之间的堆叠线缆;先为S5700_1_1上电,S5700_1_1启动后,再为S5700_1_2上电。

S5700_2、S5700_3、S5700_4采用同样的方式组建堆叠。

步骤4 验证配置结果

查看堆叠系统的基本信息。

[S5700_1_1] display stack

Stack topology type : Ring

Stack system MAC: 0018-82d2-2e85

MAC switch delay time: 10 min

Stack reserved VLAN : 4093

Slot of the active management port: 0

Slot Role MAC Address Priority Device Type

0 Master 0018-82d2-2e85 200 S5700-28X-LI-AC

1 Standby 0018-82c6-1f44 100 S5700-28X-LI-AC

----结束

5.2.3 配置二三层转发业务

S5700_2、S5700_3、S5700_4、配置类似,此处不再重复。

步骤1 配置Eth-Trunk

在交换S5700_1设备上创建VLAN,并将相应端口加入VLAN

[S5700_1] vlan batch 100 200 4094

在S5700_1上创建Eth-Trunk0,配置Eth-Trunk0加入所有业务VLAN,并将端口 XGE0/0/4、XGE1/0/4加入Eth-Trunk0。

[S5700_1] interface Eth-Trunk 0

[S5700_1-Eth-Trunk0] description To_AGG7700

[S5700_1-Eth-Trunk0] port link-type trunk

[S5700_1-Eth-Trunk0] undo port trunk allow-pass vlan 1

[S5700_1-Eth-Trunk0] port trunk allow-pass vlan 100 200 4094

[S5700_1-Eth-Trunk0] quit

[S5700_1] interface XGigabitEthernet 0/0/4

[S5700_1-XGigabitEthernet0/0/4] eth-trunk 0

[S5700_1-XGigabitEthernet0/0/4] quit

[S5700_1] interface XGigabitEthernet 1/0/4

[S5700_1-XGigabitEthernet1/0/4] eth-trunk 0

[S5700_1-XGigabitEthernet0/0/4] quit

步骤3 配置S5700_1设备连接下行设备的端口。

[S5700_1] interface GigabitEthernet 0/0/1

[S5700_1-GigabitEthernet0/0/1] description To_client

[S5700_1-GigabitEthernet0/0/1] port link-type access

[S5700_1-GigabitEthernet0/0/1] port default vlan 100

步骤4 在S5700_1下行端口配置风暴控制。

[S5700_1-GigabitEthernet0/0/1] unicast-suppression packets 2000

[S5700_1-GigabitEthernet0/0/1] multicast-suppression packets 6000

[S5700_1-GigabitEthernet0/0/1] broadcast-suppression packets 2000

[S5700_1-GigabitEthernet0/0/1] quit

步骤5 在S5700_1上创建管理接口VLANIF4094,配置管理地址和上行默认路由。

[S5700_1] interface Vlanif4094

[S5700_1-Vlanif4094] ip address 172.16.8.253 255.255.255.0

[S5700_1-Vlanif4094] quit

[S5700_1] ip route-static 0.0.0.0 0.0.0.0 172.16.8.1

步骤6 在S5700_1上使能LLDP。

[S5700_1] lldp enable

5.4 配置出口防火墙USG6650

步骤1 配置防火墙与CSS之间互联的Eth-Trunk接口。

在FW1上创建Eth-Trunk 10,用于连接CSS,并加入Eth-Trunk成员接口。

[FW1] interface eth-trunk 10 //创建Eth-Trunk10接口,和CSS对接 [FW1-Eth-Trunk10] quit

[FW1] interface gigabitethernet 1/0/3

[FW1-GigabitEthernet1/0/3] eth-trunk 10

[FW1-GigabitEthernet1/0/3] quit

[FW1] interface gigabitethernet 1/0/4

[FW1-GigabitEthernet1/0/4] eth-trunk 10

[FW1-GigabitEthernet1/0/4] quit

在FW2上创建Eth-Trunk 20,用于连接CSS,并加入Eth-Trunk成员接口。

[FW2] interface eth-trunk 20 //创建Eth-Trunk20接口,和CSS对接 [FW2-Eth-Trunk20] quit

[FW2] interface gigabitethernet 1/0/3

[FW2-GigabitEthernet1/0/3] eth-trunk 20

[FW2-GigabitEthernet1/0/3] quit

[FW2] interface gigabitethernet 1/0/4

[FW2-GigabitEthernet1/0/4] eth-trunk 20

[FW2-GigabitEthernet1/0/4] quit

步骤2 配置接口。

配置FW1接口。

[FW1] interface loopback 0

[FW1-LoopBack0] ip address 1.1.1.1 32 //用来做Router ID [FW1-LoopBack0] quit

[FW1] interface gigabitethernet 1/0/1

[FW1-GigabitEthernet1/0/1] ip address 202.1.1.1 24 //配置和ISP1外网相连的接口的IP地址

[FW1-GigabitEthernet1/0/1] gateway 202.1.1.254

[FW1-GigabitEthernet1/0/1] quit

[FW1] interface gigabitethernet 1/0/5

[FW1-GigabitEthernet1/0/5] ip address 202.2.1.2 24 //配置和ISP2外网相连的接口的IP地址

[FW1-GigabitEthernet1/0/5] gateway 202.2.1.254

[FW1-GigabitEthernet1/0/5] quit

[FW1] interface gigabitethernet 1/0/2

[FW1-GigabitEthernet1/0/2] ip address 172.16.111.1 24 //配置双机热备心跳线IP地址

[FW1-GigabitEthernet1/0/2] quit

[FW1] interface eth-trunk 10

[FW1-Eth-Trunk10] ip address 172.16.10.1 24 //配置和CSS相连的Eth-Trunk接口的IP地址

[FW1-Eth-Trunk10] quit

配置FW2接口。

[FW2] interface loopback 0

[FW2-LoopBack0] ip address 2.2.2.2 32 //用来做Router ID [FW2-LoopBack0] quit

[FW2] interface gigabitethernet 1/0/1

[FW2-GigabitEthernet1/0/1] ip address 202.1.1.2 24 //配置和ISP1外网相连的接口的IP地址

[FW2-GigabitEthernet1/0/1] gateway 202.1.1.254

[FW2-GigabitEthernet1/0/1] quit

[FW2] interface gigabitethernet 1/0/5

[FW2-GigabitEthernet1/0/5] ip address 202.2.1.1 24 //配置和ISP2外网相连的接口的IP地址

[FW2-GigabitEthernet1/0/5] gateway 202.2.1.254

[FW2-GigabitEthernet1/0/5] quit

[FW2] interface gigabitethernet 1/0/2

[FW2-GigabitEthernet1/0/2] ip address 172.16.111.2 24 //配置双机热备心跳线IP地址

[FW2-GigabitEthernet1/0/2] quit

[FW2] interface eth-trunk 20

[FW2-Eth-Trunk20] ip address 172.16.10.2 24 //配置和CSS相连的Eth-Trunk接口的IP地址

[FW2-Eth-Trunk20] quit

步骤3 配置各接口所属安全区域。

将各接口加入到安全区域。

[FW1] firewall zone trust

[FW1-zone-trust] set priority 85

[FW1-zone-trust] add interface eth-trunk 10 //将连接内网的Eth-Trunk10加入安全区域

[FW1-zone-trust] quit

[FW1] firewall zone name isp1 //将连接ISP1的接口加入安全区域isp1

[FW1-zone-isp1] set priority 10

[FW1-zone-isp1] add interface gigabitethernet 1/0/1

[FW1-zone-isp1] quit

[FW1] firewall zone name isp2 //将连接ISP2的接口加入安全区域isp2

[FW1-zone-isp2] set priority 15

[FW1-zone-isp2] add interface gigabitethernet 1/0/5

[FW1-zone-isp2] quit

[FW1] firewall zone dmz

[FW1-zone-dmz] set priority 50

[FW1-zone-dmz] add interface gigabitethernet 1/0/2 //将心跳口加入DMZ区域

[FW1-zone-dmz] quit

[FW2] firewall zone trust

[FW2-zone-trust] set priority 85

[FW2-zone-trust] add interface eth-trunk 20 //将连接内网的Eth-Trunk20加入安全区域

[FW2-zone-trust] quit

[FW2] firewall zone name isp1 //将连接ISP1外网的接口加入安全区域isp1

[FW2-zone-isp1] set priority 10

[FW2-zone-isp1] add interface gigabitethernet 1/0/1

[FW2-zone-isp1] quit

[FW2] firewall zone name isp2 //将连接ISP2外网的接口加入安全区域isp2

[FW2-zone-isp2] set priority 15

[FW2-zone-isp2] add interface gigabitethernet 1/0/5

[FW2-zone-isp2] quit

[FW2] firewall zone dmz

[FW2-zone-dmz] set priority 50

[FW2-zone-dmz] add interface gigabitethernet 1/0/2 //将心跳口加入DMZ区域

[FW2-zone-dmz] quit

步骤4 配置路由和智能选路。

发布下行接口所在网段。

[FW1] ospf 1 router-id 1.1.1.1

[FW1-ospf-1] area 0.0.0.0

[FW1-ospf-1-area-0.0.0.0] network 172.16.10.0 0.0.0.255

[FW1-ospf-1-area-0.0.0.0] quit

[FW1-ospf-1] quit

[FW2] ospf 1 router-id 2.2.2.2

[FW2-ospf-1] area 0.0.0.0

[FW2-ospf-1-area-0.0.0.0] network 172.16.10.0 0.0.0.255

[FW2-ospf-1-area-0.0.0.0] quit

[FW2-ospf-1] quit# 配置IP-Link,探测各ISP提供的链路状态是否正常。

[FW1] ip-link check enable

[FW1] ip-link name ip_link_1

[FW1-iplink-ip_link_1] destination 202.1.1.254 interface gigabitethernet 1/0/1

[FW1-iplink-ip_link_1] quit

[FW1] ip-link name ip_link_2

[FW1-iplink-ip_link_2] destination 202.2.1.254 interface gigabitethernet 1/0/5

[FW1-iplink-ip_link_2] quit

[FW2] ip-link name ip_link_1

[FW2-iplink-ip_link_1] destination 202.1.1.254 interface gigabitethernet 1/0/1

[FW2-iplink-ip_link_1] quit

[FW2] ip-link name ip_link_2

[FW2-iplink-ip_link_2] destination 202.2.1.254 interface gigabitethernet 1/0/5

[FW2-iplink-ip_link_2] quit

配置缺省路由,下一跳分别指向两个ISP的接入点。

[FW1] ip route-static 0.0.0.0 0.0.0.0 202.1.1.254 track ip-link ip_link_1

[FW1] ip route-static 0.0.0.0 0.0.0.0 202.2.1.254 track ip-link ip_link_2

[FW2] ip route-static 0.0.0.0 0.0.0.0 202.1.1.254 track ip-link ip_link_1

[FW2] ip route-static 0.0.0.0 0.0.0.0 202.2.1.254 track ip-link ip_link_2

配置智能选路,根据链路带宽负载分担。

[FW1] multi-interface

[FW1-multi-inter] mode proportion-of-bandwidth

[FW1-multi-inter] add interface GigabitEthernet1/0/1

[FW1-multi-inter] add interface GigabitEthernet1/0/5

[FW1-multi-inter] quit

[FW1] interface GigabitEthernet 1/0/1

[FW1-GigabitEthernet1/0/1] bandwidth ingress 800000 threshold 95

[FW1-GigabitEthernet1/0/1] bandwidth egress 800000 threshold 95

[FW1-GigabitEthernet1/0/1] quit

[FW1] interface GigabitEthernet 1/0/5

[FW1-GigabitEthernet1/0/5] bandwidth ingress 200000 threshold 90

[FW1-GigabitEthernet1/0/5] bandwidth egress 200000 threshold 90

[FW1-GigabitEthernet1/0/5] quit

[FW2] multi-interface

[FW2-multi-inter] mode proportion-of-bandwidth

[FW2-multi-inter] add interface GigabitEthernet1/0/1

[FW2-multi-inter] add interface GigabitEthernet1/0/5

[FW2-multi-inter] quit

[FW2] interface GigabitEthernet 1/0/1

[FW2-GigabitEthernet1/0/1] bandwidth ingress 800000 threshold 95

[FW2-GigabitEthernet1/0/1] bandwidth egress 800000 threshold 95

[FW2-GigabitEthernet1/0/1] quit

[FW2] interface GigabitEthernet 1/0/5

[FW2-GigabitEthernet1/0/5] bandwidth ingress 200000 threshold 90

[FW2-GigabitEthernet1/0/5] bandwidth egress 200000 threshold 90

[FW2-GigabitEthernet1/0/5] quit

步骤5 配置双机热备。

配置VGMP组监控上下行业务接口。

[FW1] hrp track interface eth-trunk 10

[FW2] hrp track interface eth-trunk 20

在FW1和FW2上分别配置会话快速备份功能,指定心跳口并启用双机热备功能。

[FW1] hrp mirror session enable

[FW1] hrp interface GigabitEthernet 1/0/2 remote 172.16.111.2

[FW1] hrp enable

[FW2] hrp mirror session enable

[FW2] hrp interface GigabitEthernet 1/0/2 remote 172.16.111.1 [FW2] hrp enable

步骤6 配置安全策略。

双机热备状态成功建立后,FW1的安全策略配置会自动备份到FW2上。

HRP_M[FW1] security-policy

HRP_M[FW1-policy-security] rule name policy_dmz //允许本地和DMZ区域间互访

HRP_M[FW1-policy-security-rule-policy_dmz] source-zone local

HRP_M[FW1-policy-security-rule-policy_dmz] source-zone dmz

HRP_M[FW1-policy-security-rule-policy_dmz] destination-zone local

HRP_M[FW1-policy-security-rule-policy_dmz] destination-zone dmz

HRP_M[FW1-policy-security-rule-policy_dmz] action permit

HRP_M[FW1-policy-security-rule-policy_dmz] quit

HRP_M[FW1-policy-security] rule name trust_to_untrust //允许内部网络用户访问外网

HRP_M[FW1-policy-security-rule-trust_to_untrust] source-zone trust

HRP_M[FW1-policy-security-rule-trust_to_untrust] destination-zone isp1

HRP_M[FW1-policy-security-rule-trust_to_untrust] destination-zone isp2

HRP_M[FW1-policy-security-rule-trust_to_untrust] source-address 172.16.40.0 24

HRP_M[FW1-policy-security-rule-trust_to_untrust] action permit

HRP_M[FW1-policy-security-rule-trust_to_untrust] quit

HRP_M[FW1-policy-security] rule name untrust_to_trust //允许外部网络用户访问HTTP服务器

HRP_M[FW1-policy-security-rule-untrust_to_trust] source-zone isp1

HRP_M[FW1-policy-security-rule-untrust_to_trust] source-zone isp2

HRP_M[FW1-policy-security-rule-untrust_to_trust] destination-zone trust

HRP_M[FW1-policy-security-rule-untrust_to_trust] destination-address 172.16.50.0 24

HRP_M[FW1-policy-security-rule-untrust_to_trust] action permit

HRP_M[FW1-policy-security-rule-untrust_to_trust] quit

HRP_M[FW1-policy-security] quit

步骤7 配置NAT策略

在FW1上创建地址池addressgroup1(202.10.1.1~202.10.1.5)和addressgroup2 (202.20.1.1~202.20.1.5)。在FW1上配置的地址池会自动备份到FW2上。

HRP_M[FW1] nat address-group addressgroup1

HRP_M[FW1-nat-address-group-addressgroup1] section 0 202.10.1.1 202.10.1.5

HRP_M[FW1-nat-address-group-addressgroup1] mode pat

HRP_M[FW1-nat-address-group-addressgroup1] route enable

HRP_M[FW1-nat-address-group-addressgroup1] quit

HRP_M[FW1] nat address-group addressgroup2

HRP_M[FW1-nat-address-group-addressgroup2] section 1 202.20.1.1 202.20.1.5

HRP_M[FW1-nat-address-group-addressgroup2] mode pat

HRP_M[FW1-nat-address-group-addressgroup2] route enable

HRP_M[FW1-nat-address-group-addressgroup2] quit

配置源NAT策略,使内网用户通过转换后的公网IP地址访问Internet。

HRP_M[FW1] nat-policy

HRP_M[FW1-policy-nat] rule name policy_nat_1

HRP_M[FW1-policy-nat-rule-policy_nat_1] source-address range 172.16.40.1 172.16.40.127

HRP_M[FW1-policy-nat-rule-policy_nat_1] source-zone trust

HRP_M[FW1-policy-nat-rule-policy_nat_1] destination-zone untrust

HRP_M[FW1-policy-nat-rule-policy_nat_1] action nat address-group addressgroup1

HRP_M[FW1-policy-nat-rule-policy_nat_1] quit

HRP_M[FW1-policy-nat] rule name policy_nat_2

HRP_M[FW1-policy-nat-rule-policy_nat_2] source-address range 172.16.40.128 172.16.40.254

HRP_M[FW1-policy-nat-rule-policy_nat_2] source-zone trust

HRP_M[FW1-policy-nat-rule-policy_nat_2] destination-zone untrust

HRP_M[FW1-policy-nat-rule-policy_nat_2] action nat address-group addressgroup2

HRP_M[FW1-policy-nat-rule-policy_nat_2] quit

HRP_M[FW1-policy-nat] quit

需要联系ISP的网络管理员配置目的地址为地址池addressgroup1和addressgroup2的路由,下一跳为FW对应的接口地址。

步骤8 配置NAT Server。

假设内网的HTTP服务器分别向ISP1和ISP2申请了公网IP地址(202.10.1.10、 202.20.1.10)对外提供服务,ISP1和ISP2的外网用户分别通过各自对应的公网地址访问 HTTP服务器。

# 配置服务器静态映射。

HRP_M[FW1] nat server web_for_isp1 zone isp1 protocol tcp global 202.10.1.10 8080 inside 172.16.50.10 80 no-reverse

HRP_M[FW1] nat server web_for_isp2 zone isp2 protocol tcp global 202.20.1.10 8080 inside 172.16.50.10 80 no-reverse

# 需要联系ISP的网络管理员配置目的地址为HTTP服务器对外映射IP地址的路由,下一跳为FW对应的接口地址。

# 配置黑洞路由。

HRP_M[FW1] ip route-static 202.10.1.100 32 NULL 0

HRP_M[FW1] ip route-static 202.20.1.100 32 NULL 0

HRP_S[FW2] ip route-static 202.10.1.100 32 NULL 0

HRP_S[FW2] ip route-static 202.20.1.100 32 NULL 0

# 开启报文从同一接口进入和发出功能。

HRP_M[FW1] interface GigabitEthernet 1/0/1

HRP_M[FW1-GigabitEthernet1/0/1] redirect-reverse next-hop 202.1.1.254

HRP_M[FW1-GigabitEthernet1/0/1] quit

HRP_M[FW1] interface GigabitEthernet 1/0/5

HRP_M[FW1-GigabitEthernet1/0/5] redirect-reverse next-hop 202.2.1.254

HRP_M[FW1-GigabitEthernet1/0/5] quit

HRP_S[FW2] interface GigabitEthernet 1/0/1

HRP_S[FW2-GigabitEthernet1/0/1] redirect-reverse next-hop 202.1.1.254

HRP_S[FW2-GigabitEthernet1/0/1] quit

HRP_S[FW2] interface GigabitEthernet 1/0/5

HRP_S[FW2-GigabitEthernet1/0/5] redirect-reverse next-hop 202.2.1.254

HRP_S[FW2-GigabitEthernet1/0/5] quit

步骤9 配置智能DNS

HRP_M[FW1] dns-smart enable

HRP_M[FW1] dns-smart group 1 type multi

HRP_M[FW1-dns-smart-group-1] out-interface GigabitEthernet 1/0/1 map 202.10.1.10

HRP_M[FW1-dns-smart-group-1] out-interface GigabitEthernet 1/0/5 map 202.20.1.10

HRP_M[FW1-dns-smart-group-1] quit

步骤10 配置攻击防范和应用行为控制。

# 配置攻击防范。

HRP_M[FW1] firewall defend land enable

HRP_M[FW1] firewall defend smurf enable

HRP_M[FW1] firewall defend fraggle enable

HRP_M[FW1] firewall defend winnuke enable

HRP_M[FW1] firewall defend source-route enable

HRP_M[FW1] firewall defend route-record enable

HRP_M[FW1] firewall defend time-stamp enable

HRP_M[FW1] firewall defend ping-of-death enable

HRP_M[FW1] interface GigabitEthernet 1/0/1

HRP_M[FW1-GigabitEthernet1/0/1] anti-ddos flow-statistic enable

HRP_M[FW1-GigabitEthernet1/0/1] quit

HRP_M[FW1] interface GigabitEthernet 1/0/5

HRP_M[FW1-GigabitEthernet1/0/5] anti-ddos flow-statistic enable

HRP_M[FW1-GigabitEthernet1/0/5] quit

HRP_M[FW1] anti-ddos baseline-learn start

HRP_M[FW1] anti-ddos baseline-learn tolerance-value 100

HRP_M[FW1] anti-ddos baseline-learn apply

HRP_M[FW1] anti-ddos syn-flood source-detect

HRP_M[FW1] anti-ddos udp-flood dynamic-fingerprint-learn

HRP_M[FW1] anti-ddos udp-frag-flood dynamic-fingerprint-learn

HRP_M[FW1] anti-ddos http-flood defend alert-rate 2000

HRP_M[FW1] anti-ddos http-flood source-detect mode basic

----结束

5.5 结果验证

步骤1 核心交换机集群建立完成重启后,查看集群状态。

集群系统主的CSS MASTER灯绿色常亮,备框上所有集群卡的MASTER灯常灭。

步骤2 堆叠组建完成上电后,通过display stack命令查看堆叠是否建立成功。

[S5720EI] display stack

Stack mode: Service-port

Stack topology type: Link

Stack system MAC: ec4d-476a-2d2b

MAC switch delay time: 2 min

Stack reserved VLAN: 4093

Slot of the active management port: --

Slot Role MAC address Priority Device Type

1 Master ec4d-476a-2d2b 200 S5720-56C-PWR-EI-AC

2 Standby ec4d-476a-2d3c 150 S5720-56C-PWR-EI-AC

可以看到一主一备,堆叠建立成功。

步骤3 在接入交换机S5700下挂的PC上执行ping操作命令,检查当前网路连通性,显示 ping无丢包,表示网络已打通。

步骤4 当VIP用户和普通用户同时使用网络时,因为交换机对报文打了不同优先级,送到核心设备后,可以正常的区别对待。在交换机上,可以看到报文在出端口队列被映射到了正确的优先级队列。

[S7700] display qos queue statistics interface XGigabitethernet 1/1/0/0

------------------------------------------------------------

Queue ID : 5 //前面QoS策略中,对报文优先级更改成了5,进入5队列

CIR(kbps) : 0

PIR(kbps) : 1,000,000

Used Length(byte) : 0

Passed Packets : 131,190,598

Passed Rate(pps) : 40,004

Passed Bytes : 17,317,158,936

Passed Rate(bps) : 42,244,408

Dropped Packets : 0

Dropped Rate(pps) : 0

Dropped Bytes : 0

Dropped Rate(bps) : 0

步骤5 防火墙双机热备建立完成后,通过display hrp state verbose查看双机热备的运行情况。可以看到FW1和FW2当前运行角色均为“主用”,实现负载分担。

HRP_M[FW1] display hrp state verbose

Role: active, peer: active

Running priority: 46004, peer: 46004

Core state: normal, peer: normal

Backup channel usage: 0.00%

Stable time: 0 days, 0 hours, 5 minutes

Last state change information: 2016-07-22 16:01:56 HRP core state changed, old_

state = normal(active), new_state = normal(active), local_priority = 46004,

peer_priority = 46004.

Configuration:

hello interval: 1000ms

preempt: 60s

mirror configuration: off

mirror session: on

track trunk member: on

auto-sync configuration: on

auto-sync connection-status: on

adjust ospf-cost: on

adjust ospfv3-cost: on

adjust bgp-cost: on

nat resource: off Detail information:

Eth-Trunk10: up

ospf-cost: +0

步骤6 用户可以正常访问网络资源。

----结束

附 录

配置脚本

1、交换机配置脚本

S5700

#

sysname S5700_1

#

vlan batch 100 200 4094

#

lldp enable

#

interface Vlanif4094

ip address 172.16.8.253 255.255.255.0

#

interface Eth-Trunk0 description To_AGG7700 port link-type trunk

undo port trunk allow-pass vlan 1 port trunk allow-pass vlan 100 200 4094

#

interface GigabitEthernet0/0/1

description To_client port link-type access port default vlan 100

unicast-suppression packets 2000 multicast-suppression packets 6000 broadcast-suppression packets 2000

#

interface XGigabitEthernet0/0/4

eth-trunk 0

#

interface XGigabitEthernet1/0/4

eth-trunk 0

#

ip route-static 0.0.0.0 0.0.0.0 172.16.8.1

#

# return

S7700

#

sysname S7700

#

vlan batch 100 200 4094

#

lldp enable

#

acl number 3000

rule 5 permit ip source 10.100.1.10 0

rule 10 permit ip source 172.16.8.0 0.0.0.255

#

traffic classifier c1 operator or precedence 5

if-match acl 3000

#

traffic behavior b1

permit

remark 8021p 5

#

traffic policy p1 match-order config

classifier c1 behavior b1

#

interface Vlanif4094

ip address 172.16.8.254 255.255.255.0

#

interface Eth-Trunk0 description To_GateWay12700 port link-type trunk

undo port trunk allow-pass vlan 1 port trunk allow-pass vlan 100 200 4094

#

interface Eth-Trunk1 description To_S5700 port link-type trunk

undo port trunk allow-pass vlan 1 port trunk allow-pass vlan 100 200 4094

traffic-policy p1 inbound

#

interface Eth-Trunk2 description To_ S5700 port link-type trunk

undo port trunk allow-pass vlan 1 port trunk allow-pass vlan 100 200 4094

traffic-policy p1 inbound

#

interface XGigabitEthernet1/1/0/0

eth-trunk 1

#

interface XGigabitEthernet1/1/0/1

eth-trunk 2

#

interface XGigabitEthernet2/1/0/0

eth-trunk 1

#

interface XGigabitEthernet2/1/0/1

eth-trunk 2

#

interface 40GE1/2/0/0

eth-trunk 0

#

interface 40GE2/2/0/0

eth-trunk 0

#

ip route-static 0.0.0.0 0.0.0.0 172.16.8.1

#

# return

S12700

#

sysname S12700

#

vlan batch 100 200 4094

#

lldp enable

#

arp anti-attack entry-check fixed-mac enable arp anti-attack gateway-duplicate enable

#

arp-miss speed-limit source-ip maximum 20

#

interface Vlanif100

ip address 10.100.1.1 255.255.255.0

#

interface Vlanif200

ip address 10.200.1.1 255.255.255.0

#

interface Vlanif4094

ip address 172.16.8.1 255.255.255.0

#

interface Eth-Trunk1 description To_AGG7700 port link-type trunk

undo port trunk allow-pass vlan 1 port trunk allow-pass vlan 100 200 4094 arp validate source-mac destination-mac

#

interface 40GE1/1/0/0

eth-trunk 0

#

interface 40GE2/1/0/0

eth-trunk 0

# ospf 100 area 0.0.0.0 authentication-mode md5 1 cipher %^%#jd"dLf.`LJA3V"J%6XK#ed`X3.a7&N~@+l-(X+bH%^%# network 10.100.1.0 0.0.0.255 network 10.200.1.0 0.0.0.255 network 172.16.8.0 0.0.0.255

#

cpu-defend policy test auto-defend enable auto-defend alarm enable

undo auto-defend trace-type source-portvlan

auto-defend action deny

auto-defend whitelist 1 interface auto-port-defend whitelist 1 interface

#

cpu-defend-policy test global

#

cpu-defend-policy test

# # return

2、防火墙配置脚本

FW1 FW2

#

sysname FW1

#

router id 1.1.1.1

# hrp enable

hrp interface GigabitEthernet 1/0/2 remote

172.16.111.2

hrp track interface Eth-Trunk 10 hrp mirror session enable

#

interface Eth-Trunk 10

ip address 172.16.10.1 255.255.255.0

#

interface GigabitEthernet1/0/1 ip address 202.1.1.1 255.255.255.0 anti-ddos flow-statistic enable

gateway 202.1.1.254

bandwidth ingress 800000 threshold 95 bandwidth egress 800000 threshold 95 redirect-reverse next-hop 202.1.1.254

#

interface GigabitEthernet1/0/2

ip address 172.16.111.1 255.255.255.0

#

interface GigabitEthernet1/0/3

eth-trunk 10

#

interface GigabitEthernet1/0/4

eth-trunk 10

#

interface GigabitEthernet1/0/5 ip address 202.2.1.2 255.255.255.0 anti-ddos flow-statistic enable

gateway 202.2.1.254

bandwidth egress 200000 threshold 90 bandwidth ingress 200000 threshold 90 redirect-reverse next-hop 202.2.1.254

#

interface LoopBack0

ip address 1.1.1.1 255.255.255.255

#

firewall zone trust set priority 85

add interface Eth-Trunk10

# #

sysname FW2

#

router id 2.2.2.2

# hrp enable

hrp interface GigabitEthernet 1/0/2 remote

172.16.111.1

hrp track interface Eth-Trunk 20 hrp mirror session enable

#

interface Eth-Trunk 20

ip address 172.16.10.2 255.255.255.0

#

interface GigabitEthernet1/0/1 ip address 202.1.1.2 255.255.255.0 anti-ddos flow-statistic enable

gateway 202.1.1.254

bandwidth ingress 800000 threshold 95 bandwidth egress 800000 threshold 95 redirect-reverse next-hop 202.1.1.254

#

interface GigabitEthernet1/0/2

ip address 172.16.111.2 255.255.255.0

#

interface GigabitEthernet1/0/3

eth-trunk 20

#

interface GigabitEthernet1/0/4

eth-trunk 20

#

interface GigabitEthernet1/0/5 ip address 202.2.1.1 255.255.255.0 anti-ddos flow-statistic enable

gateway 202.2.1.254

bandwidth egress 200000 threshold 90 bandwidth ingress 200000 threshold 90 redirect-reverse next-hop 202.2.1.254

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

#

firewall zone trust set priority 85

add interface Eth-Trunk20

#

FW1 FW2

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

firewall zone name isp1 set priority 10

add interface GigabitEthernet1/0/1

#

firewall zone name isp2 set priority 15

add interface GigabitEthernet1/0/5

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 172.16.10.0 0.0.0.255

#

ip-link check enable ip-link name ip_link_1

destination 202.1.1.254 interface

GigabitEthernet1/0/1

#

ip-link name ip_link_2

destination 202.2.1.254 interface

GigabitEthernet1/0/5

#

ip route-static 0.0.0.0 0.0.0.0 202.1.1.254

track ip-link ip_link_1

ip route-static 0.0.0.0 0.0.0.0 202.2.1.254

track ip-link ip_link_2

ip route-static 202.10.1.100 255.255.255.255

NULL 0

ip route-static 202.20.1.100 255.255.255.255

NULL 0

#

multi-interface

mode proportion-of-bandwidth add interface GigabitEthernet1/0/1 add interface GigabitEthernet1/0/5

#

security-policy rule name policy_dmz source-zone local source-zone dmz destination-zone local destination-zone dmz action permit

rule name trust_to_untrust

source-zone trust destination-zone isp1 destination-zone isp2

source-address 172.16.40.0 255.255.255.0

action permit

rule name untrust_to_trust

source-zone isp1 source-zone isp2 destination-zone trust

destination-address 172.16.50.0

255.255.255.0 action permit

rule name policy_sec_work source-zone trust destination-zone isp1 destination-zone isp2 time-range working_hours

profile app-control profile_app_work

action permit firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

firewall zone name isp1 set priority 10

add interface GigabitEthernet1/0/1

#

firewall zone name isp2 set priority 15

add interface GigabitEthernet1/0/5

#

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 172.16.10.0 0.0.0.255

#

ip-link check enable ip-link name ip_link_1

destination 202.1.1.254 interface

GigabitEthernet1/0/1

#

ip-link name ip_link_2

destination 202.2.1.254 interface

GigabitEthernet1/0/5

#

ip route-static 0.0.0.0 0.0.0.0 202.1.1.254

track ip-link ip_link_1

ip route-static 0.0.0.0 0.0.0.0 202.2.1.254

track ip-link ip_link_2

ip route-static 202.10.1.100 255.255.255.255

NULL 0

ip route-static 202.20.1.100 255.255.255.255

NULL 0

#

multi-interface

mode proportion-of-bandwidth add interface GigabitEthernet1/0/1 add interface GigabitEthernet1/0/5

#

security-policy rule name policy_dmz source-zone local source-zone dmz destination-zone local destination-zone dmz action permit

rule name trust_to_untrust

source-zone trust destination-zone isp1 destination-zone isp2

source-address 172.16.40.0 255.255.255.0

action permit

rule name untrust_to_trust

source-zone isp1 source-zone isp2 destination-zone trust

destination-address 172.16.50.0

255.255.255.0 action permit

rule name policy_sec_work source-zone trust destination-zone isp1 destination-zone isp2 time-range working_hours

profile app-control profile_app_work

action permit

FW1 FW2

rule name policy_sec_rest source-zone trust destination-zone isp1 destination-zone isp2 time-range off_hours

profile app-control profile_app_rest

action permit

#

nat address-group addressgroup1 section 0 202.10.1.1 202.10.1.5

mode pat route enable

#

nat address-group addressgroup2 section 1 202.20.1.1 202.20.1.5

mode pat route enable

# nat-policy

rule name policy_nat_1 source-zone trust destination-zone isp1 destination-zone isp2

source-address range 172.16.40.1

172.16.40.127

action nat address-group addressgroup1

rule name policy_nat_2 source-zone trust destination-zone isp1 destination-zone isp2

source-address range 172.16.40.127

172.16.40.254

action nat address-group addressgroup2

#

nat server web_for_isp1 zone isp1 protocol

tcp global 202.10.1.10 8080 inside

172.16.50.10 80 no-reverse

nat server web_for_isp2 zone isp2 protocol

tcp global 202.20.1.10 8080 inside

172.16.50.10 80 no-reverse

#

dns-smart enable

dns-smart group 1 type multi

out-interface GigabitEthernet 1/0/1 map

202.10.1.10

out-interface GigabitEthernet 1/0/5 map

202.20.1.10

#

firewall defend time-stamp enable firewall defend route-record enable firewall defend source-route enable firewall defend winnuke enable firewall defend fraggle enable firewall defend ping-of-death enable

firewall defend smurf enable irewall defend land enable

#

anti-ddos baseline-learn start

anti-ddos baseline-learn tolerance-value 100

anti-ddos baseline-learn apply anti-ddos syn-flood source-detect

anti-ddos udp-flood dynamic-fingerprint-learn anti-ddos udp-frag-flood dynamic-fingerprint-

learn

anti-ddos http-flood defend alert-rate 2000 anti-ddos http-flood source-detect mode basic rule name policy_sec_rest source-zone trust destination-zone isp1 destination-zone isp2 time-range off_hours

profile app-control profile_app_rest

action permit

#

nat address-group addressgroup1 section 0 202.10.1.1 202.10.1.5

mode pat route enable

#

nat address-group addressgroup2 section 1 202.20.1.1 202.20.1.5

mode pat route enable

# nat-policy

rule name policy_nat_1 source-zone trust destination-zone isp1 destination-zone isp2

source-address range 172.16.40.1

172.16.40.127

action nat address-group addressgroup1

rule name policy_nat_2 source-zone trust destination-zone isp1 destination-zone isp2

source-address range 172.16.40.127

172.16.40.254

action nat address-group addressgroup2

#

nat server web_for_isp1 zone isp1 protocol

tcp global 202.10.1.10 8080 inside

172.16.50.10 80 no-reverse

nat server web_for_isp2 zone isp2 protocol

tcp global 202.20.1.10 8080 inside

172.16.50.10 80 no-reverse

#

dns-smart enable

dns-smart group 1 type multi

out-interface GigabitEthernet 1/0/1 map

202.10.1.10

out-interface GigabitEthernet 1/0/5 map

202.20.1.10

#

firewall defend time-stamp enable firewall defend route-record enable firewall defend source-route enable firewall defend winnuke enable firewall defend fraggle enable firewall defend ping-of-death enable

firewall defend smurf enable firewall defend land enable

#

anti-ddos baseline-learn start

anti-ddos baseline-learn tolerance-value 100

anti-ddos baseline-learn apply anti-ddos syn-flood source-detect

anti-ddos udp-flood dynamic-fingerprint-learn anti-ddos udp-frag-flood dynamic-fingerprint-

learn

anti-ddos http-flood defend alert-rate 2000 anti-ddos http-flood source-detect mode basic

FW1 FW2

#

profile type app-control name profile_app_work

http-control post action deny http-control proxy action deny http-control web-browse action deny http-control file direction upload action

deny

http-control file direction download action

deny

ftp-control file delete action deny ftp-control file direction upload action deny ftp-control file direction download action

deny

#

profile type app-control name profile_app_rest

http-control post action deny

http-control file direction upload action

deny

ftp-control file delete action deny ftp-control file direction upload action deny ftp-control file direction download action

deny

#

time-range working_hours

period-range 09:00:00 to 17:30:00 working-day

#

time-range off_hours

period-range 00:00:00 to 23:59:59 off-day period-range 00:00:00 to 08:59:59 working-day period-range 17:30:01 to 23:59:59 working-day

# return #

profile type app-control name profile_app_work

http-control post action deny http-control proxy action deny http-control web-browse action deny http-control file direction upload action

deny

http-control file direction download action

deny

ftp-control file delete action deny ftp-control file direction upload action deny ftp-control file direction download action

deny

#

profile type app-control name profile_app_rest

http-control post action deny

http-control file direction upload action

deny

ftp-control file delete action deny ftp-control file direction upload action deny ftp-control file direction download action

deny

#

time-range working_hours

period-range 09:00:00 to 17:30:00 working-day

#

time-range off_hours

period-range 00:00:00 to 23:59:59 off-day period-range 00:00:00 to 08:59:59 working-day period-range 17:30:01 to 23:59:59 working-day

# return

第6章 结论与展望

5.1 全文总结

对广州衍丰科技有限公司提出的网络系统改造建设项目设计,成功的设计了广州衍丰科技有限公司的网络系统和网络安全的建设工程设计,通过了项目专家组的评审验收,完成了课题目标。现广州衍丰科技有限公司己经完成了以本课题的设计方案为技术依据的网络系统改造。通过广州衍丰有限公司设计案例主要研究了现代计算机网络设计的方法论,将层次化模型方法实际运用于计算机网络系统工程设计的过程中。

本论文得到了以下结论:

1、通过对层次化模型的方法研究,得到了针对企业局域网网络设计的通用设计方法:将整个网络系统从逻辑上分为核心层、汇聚层、接入层和广域网接入部分,并分别进行分析设计。

2、使用层次化(模块化)的设计方法,可将各个分割出来的部分得到不同的功能模块,使结构更加清晰明了,具有可扩展性、简单性、设计灵活性和可管理性的优点。

3、针对核心层、汇聚层和接入层三部分的详细设计,采用链路聚合、堆叠等技术可保证核心网络的高可用性、链路的高可靠性。

4、通过对广州衍丰科技有限公司计算机网络案例的设计,得出实际的网络设计思想是在于结合实际条件,分析整合现有的资源及受限条件与实现各个设计目标之间的最大化。

5、通过对当今网络系统安全的研究和需求分析,采用完善网络安全策略、建立局域网内部安全机制和合理配置防火墙等措施,可以提升整个网络系统的安全性,对保障整个网络系统工程运行起到了极其重要的作用。

5.2 课题展望

对于广州衍丰科技有限公司提出的网络改造建设项目设计来说,本文的研究只是在于对广州衍丰科技有限公司网络系统和网络安全的建设工程设计,总的建设项目设计后期还有网络管理的策略设计以及在网络平台上搭建的应用软件设计。对于后续的工作,将从以下几个方面进行考虑:

1、继续跟踪项目,研究网络系统改造后的运行状况。

2、根据项目实施结果及运行中遇到的具体情况,分析研究调整设计结果后的影响,提升设计的最优化。

3、关注在此系统网络平台上搭建的其他业务应用。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?