前言

VPN技术还是企业比较常用的通信技术,如果一个企业的分公司和总部的互访,或者出差员工需要访问总部的网络,都会使用VPN技术;

本章节我们会介绍常见的几种VPN技术,主要包括IPsec VPN、GRE VPN、L2TP VPN、MPLS VPN等。

什么是VPN

1、VPN技术出现背景

一个技术的出现都是由于某种需求触发的。那么为什么会出现VPN技术呢?VPN技术解决了什么问题呢?

在没有VPN之前,企业的总部和分部之间的互通都是采用运营商的internet进行通信,那么Internet中往往是不安全的,通信的内容可能被窃取、修改等,从而造成安全事件。

那么有没有一种技术既能实现总部和分部间的互通,也能够保证数据传输的安全性呢?

答案是:当然有!

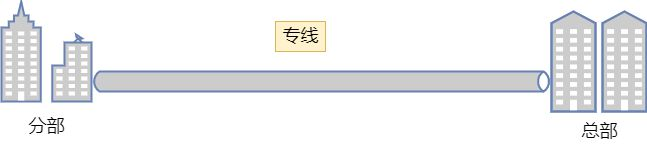

一开始大家想到的是专线,在总部和分部拉条专线,只传输自己的业务,但是这个专线的费用却不是一般公司能够承受的。而且维护也很困难。

那么有没有成本也比较低的方案呢?

答案是:当然有!那就是VPN。

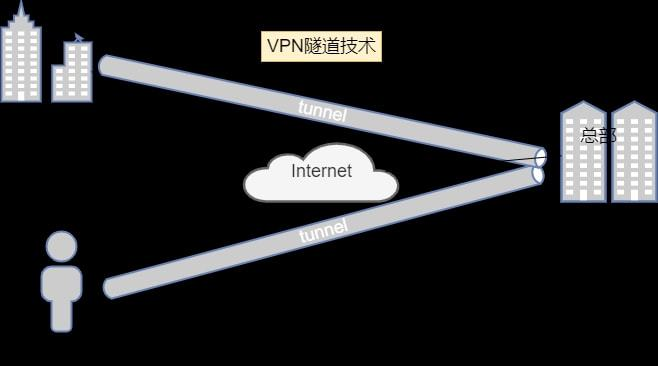

VPN通过在现有的Internet网中构建专用的虚拟网络,实现企业总部和分部的通信,解决了互通、安全、成本的问题。

2、什么是VPN技术

那么什么是VPN技术吗?

VPN即虚拟专用网,指通过VPN技术在公有网络中构建专用的虚拟网络。

用户在此虚拟网络中传输流量,从而在Internet网络中实现安全、可靠的连接。

(1)专用

VPN虚拟网络是专门给VPN用户使用的网络,对于用户而言,使用VPN和Internet,用户是不感知的,是由VPN虚拟网络提供安全保证。

(2)虚拟

相对于公有网络而言,VPN网络是虚拟的,是逻辑意义上的一个专网。

3、VPN技术优势

VPN和传统的公网Internet相比具有如下优势:

-

安全:在远端用户、驻外机构、合作伙伴、供应商与公司总部之间建立可靠的连接,保证数据传输的安全性。这对于实现电子商务或金融网络与通讯网络的融合特别重要。

-

成本低:利用公共网络进行信息通讯,企业可以用更低的成本连接远程办事机构、出差人员和业务伙伴。

-

支持移动业务:支持出差VPN用户在任何时间、任何地点的移动接入,能够满足不断增长的移动业务需求。

-

可扩展性:由于VPN为逻辑上的网络,物理网络中增加或修改节点,不影响VPN的部署。

VPN分类

1、根据VPN建设单位不同进行划分

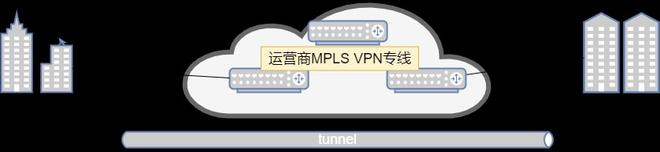

(1)租用运营商VPN专线搭建企业网络

运营商的专线网络大多数都是使用的MPLS VPN。

企业通过购买运营商提供的VPN专线服务实现总部和分部间的通信需求。VPN网关为运营商所有。

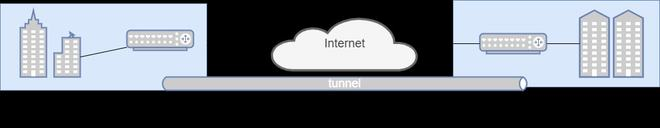

(2)企业自建VPN网络

企业自己基于Internet自建vpn网络,常见的如IPsec VPN、GRE VPN、L2TP VPN。

企业自己购买VPN网络设备,搭建自己的VPN网络,实现总部和分部的通信,或者是出差员工和总部的通信。

2、根据组网方式进行划分

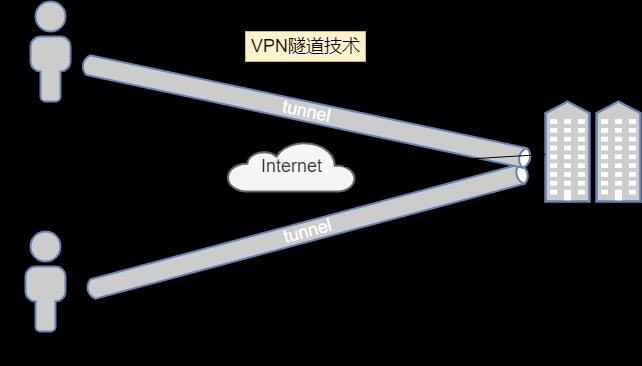

(1)远程访问VPN

这种方式适用于出差员工拨号接入VPN的方式,员工可以在只要有Internet的地方都可以通过VPN接入访问内网资源。

最常见的就是SSL VPN、L2TP VPN。

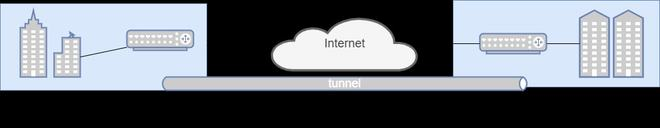

(2)站点到站点的VPN

这种方式适用于企业两个局域网互通的情况。例如企业的分部访问总部。最常见的就是MPLS VPN、IPSEC VPN。

3、根据工作网络层次进行划分

VPN可以按照工作层次进行划分:

(1)应用层:SSL VPN

(2)网络层:IPSEC VPN 、GRE VPN

(3)数据链路层:L2TP VPN、PPTP VPN

VPN关键技术

1、隧道技术

VPN技术的基本原理其实就是用的隧道技术,就类似于火车的轨道、地铁的轨道一样,从A站点到B站点都是直通的,不会堵车。对于乘客而言,就是专车。

隧道技术其实就是对传输的报文进行封装,利用公网的建立专用的数据传输通道,从而完成数据的安全可靠性传输。

可以看到原始报文在隧道的一端进行封装,封装后的数据在公网上传输,在隧道另一端进行解封装,从而实现了数据的安全传输。

隧道通过隧道协议实现。如GRE(Generic Routing Encapsulation)、L2TP(Layer 2 Tunneling Protocol)等。

隧道协议通过在隧道的一端给数据加上隧道协议头,即进行封装,使这些被封装的数据能都在某网络中传输,并且在隧道的另一端去掉该数据携带的隧道协议头,即进行解封装。

报文在隧道中传输前后都要通过封装和解封装两个过程。

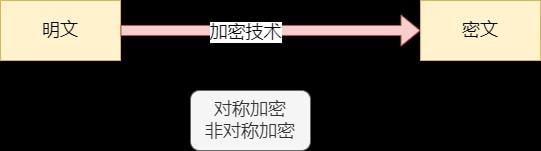

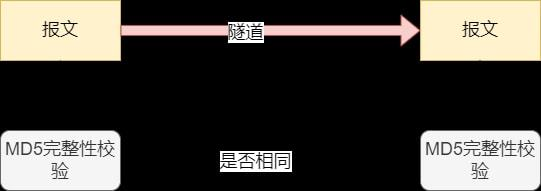

2、身份认证、数据加密、数据验证

身份认证、数据加密、数据验证可以有效保证VPN网络和数据的安全性。

- 身份认证:VPN网关对接入VPN的用户进行身份认证,保证接入的用户都是合法用户。

- 数据加密:将明文通过加密技术成密文,哪怕信息被获取了,也无法识别。

- 数据验证:通过数据验证技术验证报文的完整性和真伪进行检查,防止数据被篡改。

VPN隧道身份认证、数据加密、验证如下:

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?