🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

0x1 前言

靶机精讲之Hackademic: RTB1,vulnhub靶机,手动SQL注入,小试牛刀,内核提权。读遍牙签三万轴,欲来小邑试牛刀。

靶机下载地址:

0x2 信息收集

1、主机探测

我们首先利用arp进行主机探测,发现靶机的IP地址是10.10.10.134

┌──(root💀kali)-[~/桌面/HackademicRTB1]

└─# arp-scan -l

2、端口扫描

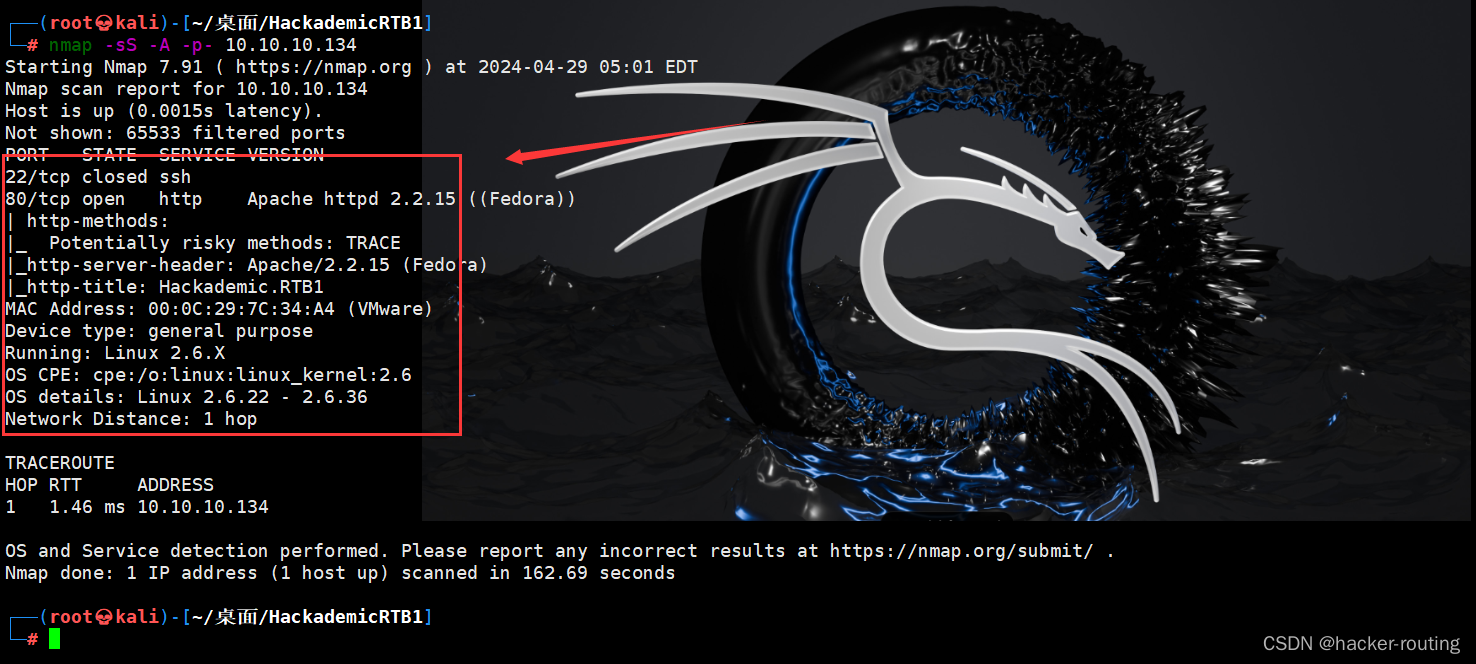

利用nmap扫描靶机的端口开放情况,发现只开启了80端口,并且22端口ssh服务还被关闭了,那么目前分析,这个靶场利用找到用户名密码然后ssh远程连接的常规思路是不行了的。

┌──(root💀kali)-[~/桌面/HackademicRTB1]

└─# nmap -sS -A -p- 10.10.10.134

这将扫描目标主机的UDP协议并列出最常见的20个端口的状态,但是目前看没有发现什么有价值的端口。就目前来看,还是80端口的web服务是最为吸引我们的。

┌──(root💀kali)-[~/桌面/HackademicRTB1]

└─# nmap -sU --top-ports 20 10.10.10.134

3、漏洞扫描

--script=vuln是nmap自带的漏洞扫描模块,我们简单的利用nmap扫描下漏洞,

也就是扫描到了几个比较老版本的漏洞,比如CVE-2007-6750、CVE-2011-3192等,但是我都上网查了下这几个漏洞的危害,都是类似ddos的让某个http网站访问不了的功能,对应我们这里渗透测试拿root权限来讲,意义不是很大,感兴趣的师傅可以尝试下。

┌──(root💀kali)-[~/桌面/HackademicRTB1]

└─# nmap --script=vuln -p80 10.10.10.134

0x3 渗透测试+信息收集

1、web服务信息收集

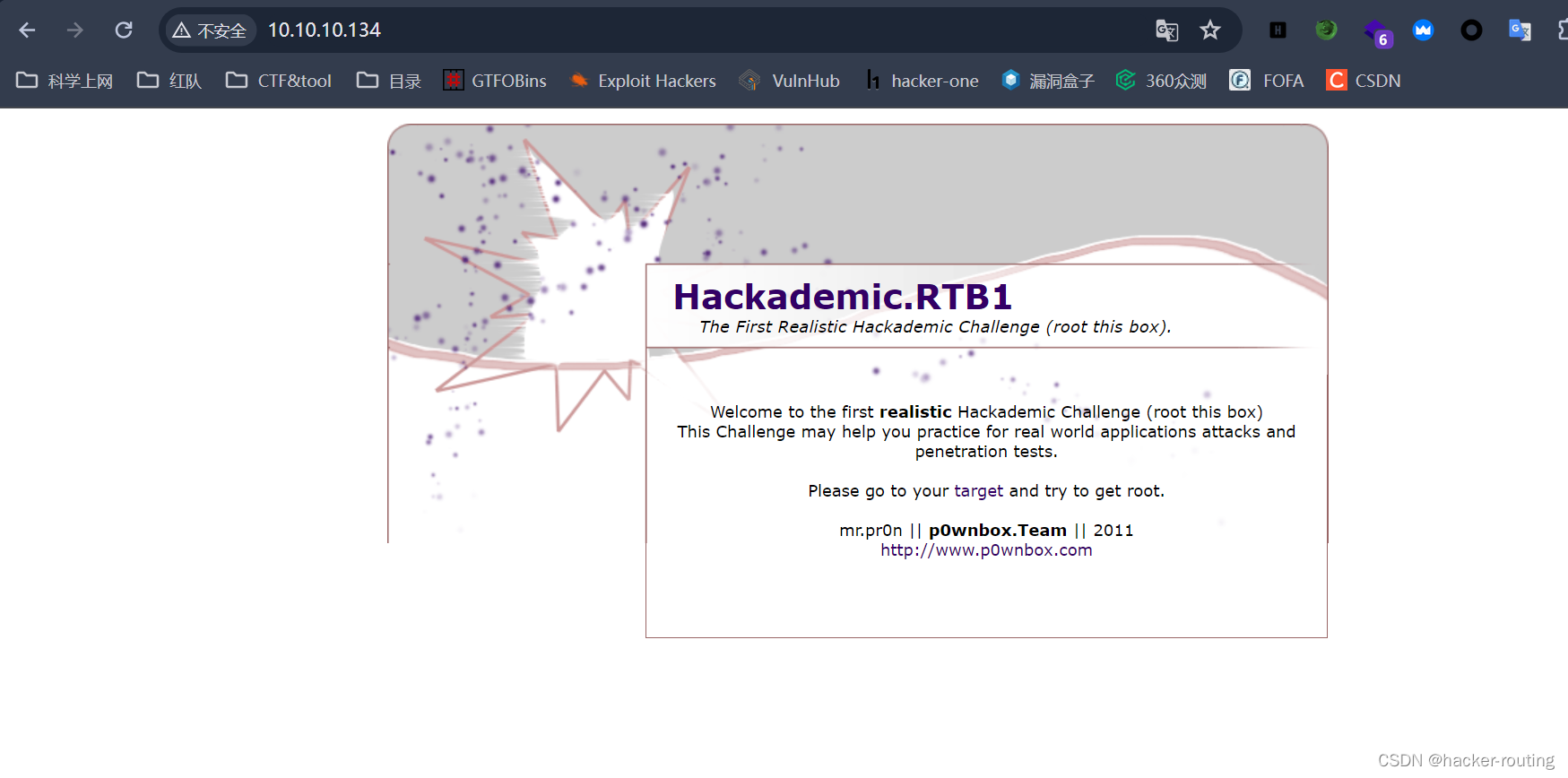

我们这里直接访问IP地址,访问这个web服务,发现是个静态的HTML页面,上面的英文意思就是让我们拿到root权限,然后拿到root目录下的key.txt文件。

这里是静态的HTML页面,一般渗透测试中包括实战中,碰到都是可以右击查看网页源代码的,

目前没有发现什么有价值的信息。

发现这个可以点击看看

然后老规矩查看网页源代码,

这次有收获,发现这个网站是个wordpress 的CMS框架网站,看着版本是1.5.1.1,应该比较低,可能存在漏洞,那么我们就可以借助Google搜素了。

发现EXP里面确实存在这个版本的wordpre

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?