centos7中的redis因为使用默认端口被植入病毒的解决

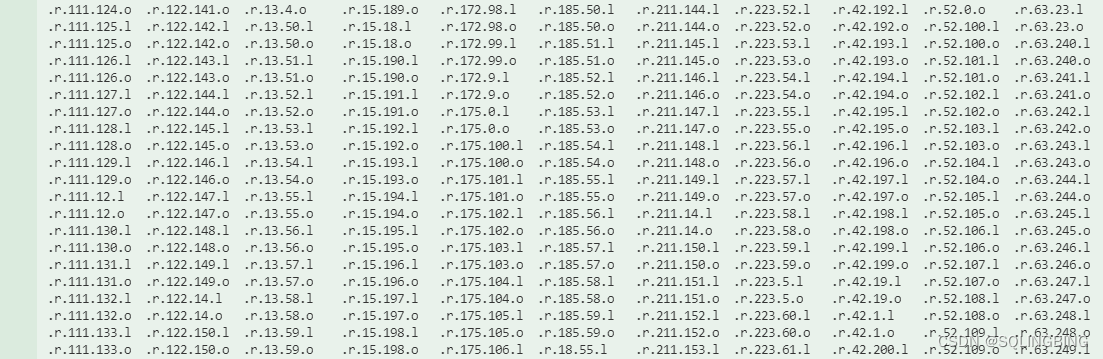

起因是今天远程进入centos7的图形根目录特别慢,一看finalshell已经读取了几万个文件,就觉得不对头,linux的文件系统根目录除了那几个文件夹以外不是自己添加的不可能有文件的,结果使用ls -a一看几万个 .r.*格式的文件就知道中病毒了

解决过程。。。。

我先是使用

find / -name “.r.*” | xargs rm -rfv

删除了根目录的这些文件,但是发现一刷新有新的文件生成,肯定被插入进程脚本了,之前因为慢我已经重启了一次了,所以我肯定开机自启的文件里面肯定有这个脚本添加的自启文件,于是我先使用代码

systemctl list-unit-files

查看有没有异常的自启动

之前看到的知乎大佬的centos7病毒分析的帖子链接: 挖矿病毒分析(centos7)

发现了一个叫[scan]的自启文件和这个大佬帖子里的一个病毒一模一样,然后对比一下我之前备份的centos7服务器的文件发现这个是新加入的不知道干嘛的程序

进入到它的目录/usr/share中找到了它最后使用

ps -ef

找到了它的进程,当时确定了它不是系统进程,关掉不会影响系统所以找到了它的进程,使用

本文记录了一次由于未配置Redis,导致CentOS7服务器被病毒利用默认端口植入大量文件的过程。通过查找并删除病毒文件、定位并结束恶意进程、禁用自启动脚本,成功清除病毒并提醒读者注意Redis的安全配置。

本文记录了一次由于未配置Redis,导致CentOS7服务器被病毒利用默认端口植入大量文件的过程。通过查找并删除病毒文件、定位并结束恶意进程、禁用自启动脚本,成功清除病毒并提醒读者注意Redis的安全配置。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

798

798

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?