前言

本篇内容主要为webshell工具蚁剑的安装以及使用,本人也通过查询较多的文章,进行了总结,由于是第一次接触,有些地方可能存在问题,欢迎评论区留言。

[步骤1] 蚁剑工具的下载

废话不多说直接放链接

加载(启动)器:

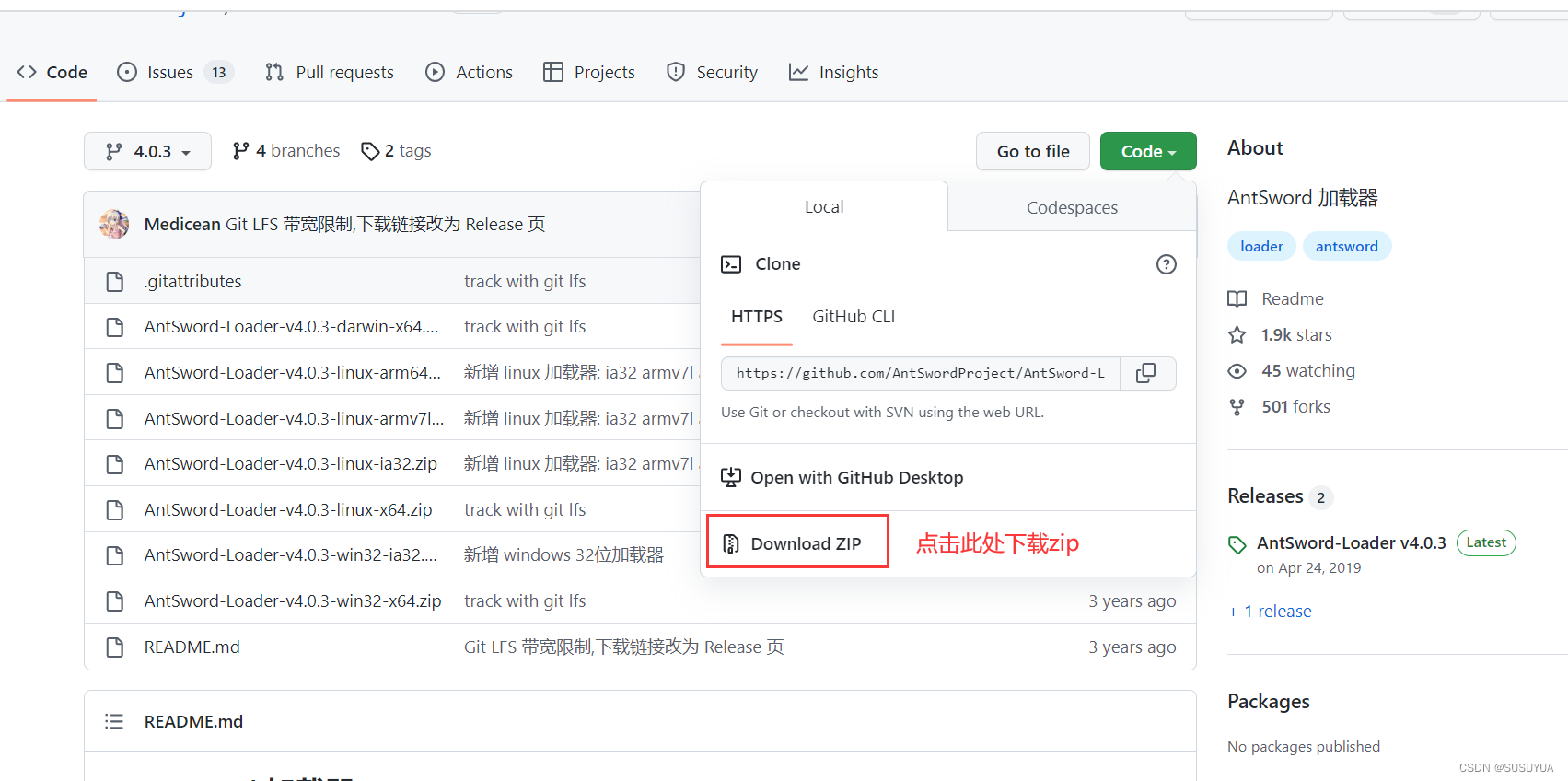

链接: https://github.com/AntSwordProject/AntSword-Loader

加速器选择合适的就行,由于我是下载到虚拟机(用的win10),所以下载的windows 64位的,其他的我暂时没有尝试。

核心源码:

链接: https://github.com/AntSwordProject/antSword

另外zip下载完成之后,zip下载路径后面还会用到。

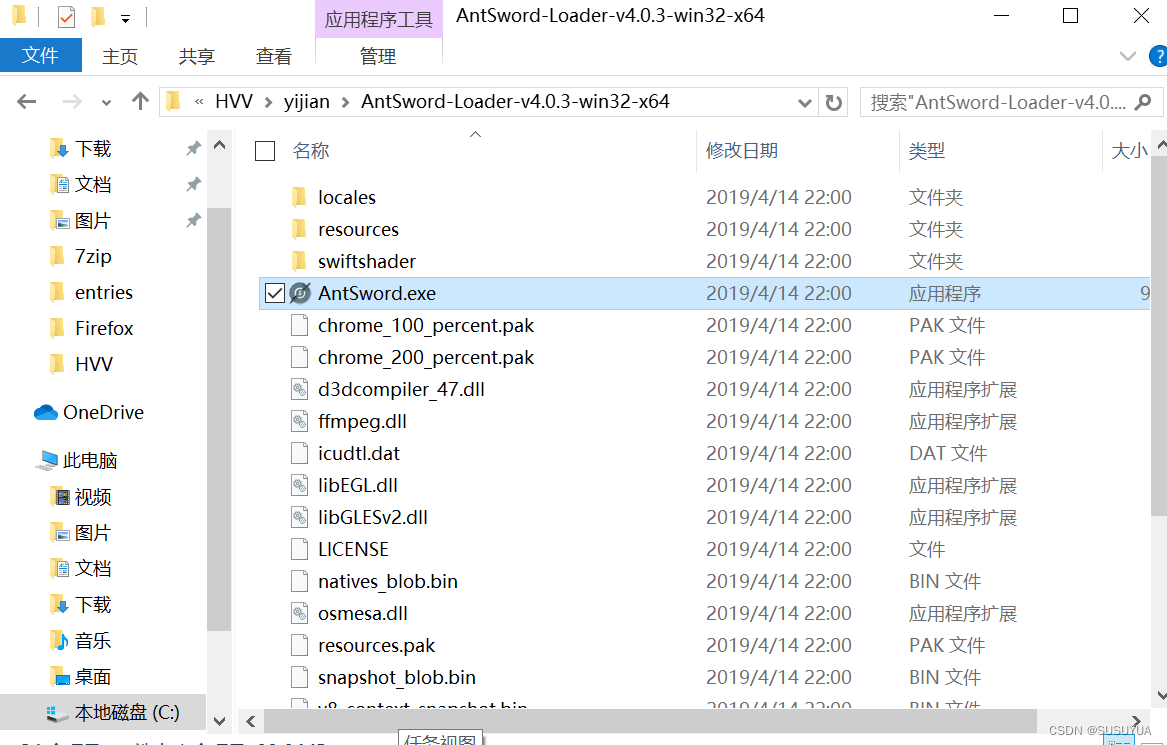

下载完成之后,解压缩如下。

打开加载器(AntSword-Loader -v4.0.3-win32-x64),双击AnSword.exe

[步骤2] 加载器配置核心代码

点击初始化,选择核心代码所在的文件位置

配置后重新启动(也就是关闭后再次打开即可)

然后再次双击运行–>空白处鼠标右键–>添加数据–>URL为目标地址后面再加上/xxx.php (也就是要上传的小马),本例用的hack.php,密码在hack.php中给出。

点击测试连接,显示成功,则点击添加即可。

双击该数据即可进行终端管理和文件操作

2370

2370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?