一、chunked编码原理

Transfer-Encoding,是一个 HTTP 头部字段(响应头域),字面意思是「传输编码」。最新的 HTTP 规范里,只定义了一种编码传输:分块编码(chunked)。

分块传输编码(Chunked transfer encoding)是超文本传输协议(HTTP)中的一种数据传输机制,允许HTTP由网页服务器发送给客户端的数据可以分成多个部分。分块传输编码只在HTTP协议1.1版本(HTTP/1.1)中提供。

数据分解成一系列数据块,并以一个或多个块发送,这样服务器可以发送数据而不需要预先知道发送内容的总大小。

具体方法:

在头部加入 Transfer-Encoding: chunked 之后,就代表这个报文采用了分块编码。这时,报文中的实体需要改为用一系列分块来传输。

每个分块包含十六进制的长度值和数据,长度值独占一行,长度不包括它结尾的 CRLF(\r\n),也不包括分块数据结尾的 CRLF。

最后一个分块长度值必须为 0,对应的分块数据没有内容,表示实体结束。

例子:

POST / HTTP 1.1

Host: x.x.x.x

Content-Length: xxx

Transfer-Encoding: chunked

2\r\n #长度

1C\r\n #数据

3\r\n

con\r\n

0\r\n

\r\n

Content-Encoding 和 Transfer-Encoding 二者经常会结合来用,其实就是针对 Transfer-Encoding 的分块再进行 Content-Encoding压缩。

二、环境准备及测试过程

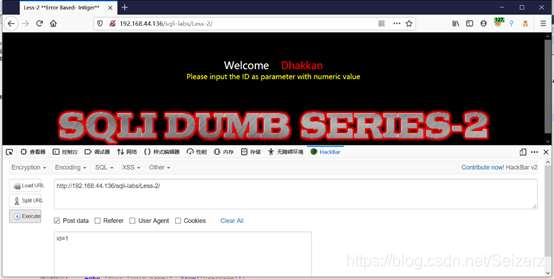

直接修改sqli-lab实验 第二关中的传递参数的接收方式为REQUEST,这样就支持GET和POST,

未修改:

传递post包

修改为REQUEST方式,

说明支持post方式。

开始进行post注入测试(常规注入)

无waf,注入测试,显示报错。

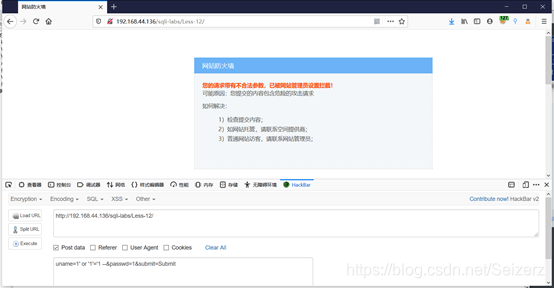

开启waf,注入被拦截,返回waf自定义界面。

下面演示chunked编码绕过waf的过程,抓包,

修改为chunked传输编码方式(ps:测试过程中发现,未严格按照chunked编码方式构造要发送的payload,比如未用0来标志分块数据的结束,导致服务器返回400,但是也返回了注入结果,说明分块传输成功,且得到响应)

Wireshark抓包,可以看到以chunked形式进行传输的数据包对应的传输格式,

去掉Transfer-Encoding后,就和一般post方式提交的数据一样,服务端返回报错,

三、自动化编码利用

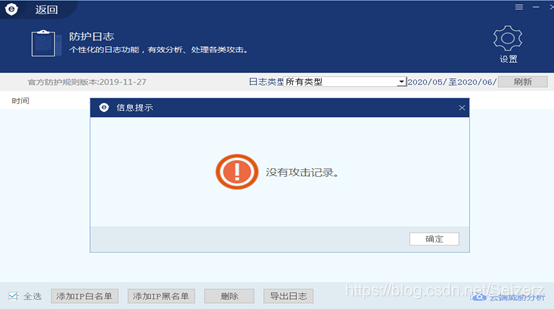

常规注入,waf拦截。

waf直接拦住

利用成熟工具:chunked-coding-converter进行自动化注入。

下载jar包

添加到扩展插件

设置burpsuite代理,对sqlmap传来的数据自动进行chunked编码。

开启代理

将burpsuite接收到的request包自动编码

利用sqlmap进行注入,并设置代理为burpsuite。

python sqlmap.py -r postdata.txt --batch --dbs --proxy=http://127.0.0.1:8080

在burpsuite中可以看到来自sqlmap的数据包,进行自动编码后再发出。

最终得到注入结果。

Safedog并未检测到攻击。

本文介绍了HTTP分块编码(chunked transfer encoding)原理,通过实例展示了如何利用chunked编码绕过Web应用防火墙(WAF)。在环境中修改请求方式支持POST并进行注入测试,接着演示了使用chunked编码工具和Burp Suite自动化注入过程,成功规避了WAF检测,最后通过sqlmap获取注入结果。

本文介绍了HTTP分块编码(chunked transfer encoding)原理,通过实例展示了如何利用chunked编码绕过Web应用防火墙(WAF)。在环境中修改请求方式支持POST并进行注入测试,接着演示了使用chunked编码工具和Burp Suite自动化注入过程,成功规避了WAF检测,最后通过sqlmap获取注入结果。

443

443

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?