3.2 实验目的

- 加深对 ACL 的理解;

- 掌握访问控制列表的相关知识;

- 掌握基本 ACL 的配置;

- 掌握高级 ACL 的配置。

3.3 实验环境

- 分组实验,每组 4~8 人。

- 设备:路由器 2 台、交换机 4 台、计算机若干台;或,使用模拟器(eNSP、Packet Tracer、

GNS3、EVE 等)。

3.4预备知识

1.包过滤和防火墙

防火墙一方面阻止来自因特网的对受保护网络的未授权或未验证的访问,另一方面允许内部网络的用户对因特网进行Web访问或收发E-mail等。防火墙也可以作为一个访问因特网的权限控制关口,如允许组织内的特定的人可以访问因特网。

防火墙不单应用于和外部因特网的连接,也可以用于保护组织内部网络的大型机和重要资源(如数据)。对受保护数据的访问都必须经过防火墙的过滤,即使该访问是来自组织内部。

当外部网络的用户访问网内资源时,要经过防火墙;而内部网络的用户访问网外资源时,也会经过防火墙。这样,防火墙就起到了一个“警卫”的作用,可以将需要禁止的数据包在这里给丢掉。

包过滤一般是指对IP数据包的过滤。对路由器需要转发的数据包,先获取包头信息,包括IP层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口和目的端口等,然后和设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。

当前业界主流防火墙通过围绕安全区(Security Zone)来配置安全策略。安全区有两种划分方式:按照接口划分、安装IP地址划分。

引入安全区的概念之后,网络安全管理员将安全需求相同的接口或IP地址进行分类,从而划分到不同的安全区。

2. 访问控制列表ACL

为了过滤数据包,需要配置一些规则,规定什么样的数据包可以通过,什么样的数据包不能通过。这些规则就是通过访问控制列表(Access Control List)体现的。

用户需要根据自己的安全策略来确定访问控制列表,并将其应用到整机或指定接口上,路由器就会根据访问控制列表来检查所有接口或指定接口上的所有数据包,对于符合规则的报文作正常转发或丢弃处理,从而起到防火墙的作用。

访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。

3. ACL的类型

- 基本ACL(标准ACL)与高级ACL(扩展ACL)

1.基本ACL(标准ACL):仅根据源IP地址过滤数据包。

2.高级ACL(扩展ACL):根据多个属性过滤数据包,这些属性包括:

2.1源IP地址和目的IP地址

2.2 源端口号和目的端口号

2.3协议类型/协议号(如:IP、ICMP、UDP、TCP、HTTP等)

4. 放置ACL的基本原则

每个 ACL 都应该放置在最能发挥作用的位置。如图所示,基本规则如下:

-

高级ACL(扩展 ACL)

放置在尽可能靠近需要过滤的流量源的位置上。这样,不需要的流量会在靠近源网络的位置遭到拒绝,而无需通过网络基础设施。 -

基本ACL(标准 ACL)

由于基本ACL(标准 ACL)不指定目的地址,所以其位置应该尽可能靠近目的地。如果将其放置在流量源处,则将会根据给定的源地址进行“permit”或“deny”,而无论流量要发向何处。

3.5.1 ACL 基本配置

拓扑图

实验需求

a. 为总部路由器 HQ 配置相应的编址。

b. 为分支机构路由器 BR 配置相应的编址。

c. 根据以下标准,为总部路由器 HQ 和 分支机构路由器 BR 配置 RIPv2 路由:

·通告所有三个连接的网络。不通告互联网链路。

·将相应的接口配置为被动接口。

d. 在 HQ 上设置默认路由,将流量定向到 S 1/0/0 接口。将默认路由重新分配给分支机构 BR。

e. 设计一个命名 ACL,阻止连接到 BR 路由器的 G 0/0 /0 接口的任何计算机访问总部服务器HQServer 所在网段。允许所有其他流量。在相应路由器上配置访问列表,将它应用到相应接口的相应方向。

f. 设计一个命名 ACL,阻止连接到 HQ 路由器的 G 0/0/0 接口的任何计算机访问分支机构服务器BRServer 所在网段。允许所有其他流量。在相应路由器上配置访问列表,将它应用到相应接口的相应方向。

👀地址分配表

😎配置步骤

本实验用EVE设备完成。

总部路由器的配置

分支结构路由器的配置

验证配置结果

使用 ping、tracert、show 等命令进行验证。

如图,连接到分支机构路由器 WH的 e0/2 接口的计算机WH1访问总部服务器TX-server,

不可达。

如图,连接到分支机构路由器 WH的 e0/0 接口的计算机WH2访问总部服务器TX-server,

不可达。

如图,连接到总部路由器 TX的 e0/2 接口的计算机TX1访问分支机构服务器TYX-server,

不可达。

3.5.2 ACL 高级配置

拓扑图

实验需求

a. 为总部路由器 HQ 及主机配置相应的编址。

b. 为分支机构路由器 BR 及主机配置相应的编址。

c. 根据以下标准,为总部路由器 HQ 和 分支机构路由器 BR 配置 RIPv2 路由:

· 通告所有三个连接的网络。不通告互联网链路。

·将相应的接口配置为被动接口。

d. 在 HQ 上设置默认路由,将流量定向到 S 1/0/0 接口。将默认路由重新分配给分支机构 BR。

e. 设计一个命名 ACL,阻止连接到 BR 路由器的 G 0/0 /0 接口的任何计算机访问总部服务器HQServer。允许所有其他流量。在相应路由器上配置访问列表,将它应用到相应接口的相应方向。

f. 设计一个命名 ACL,阻止连接到 HQ 路由器的 G 0/0/0 接口的任何计算机访问分支机构服务器BRServer 的 HTTP 和 FTP 服务。允许所有其他流量。在相应路由器上配置访问列表,将它应用到相应接口的相应方向。

地址分配表

配置步骤

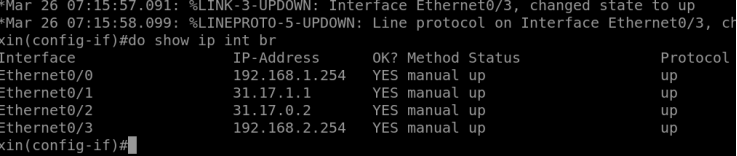

总部路由器xin的配置

分支机构路由器xi的配置

验证配置结果

验证结果使用tracert、show等命令进行验证。

总部路由器xin的路由表

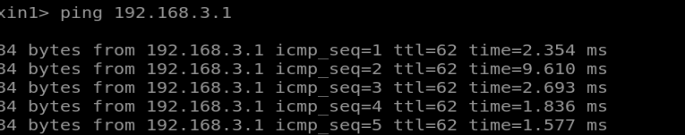

如下图,连接到总部路由器 xin的 e0/0接口的计算机xin1访问连接分支机构路由器xi的xi1,不可达。

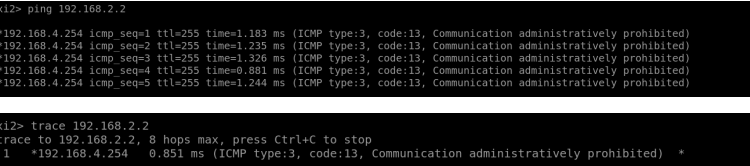

如下图,连接到分支机构路由器 xi的 e0/1接口的计算机xi2访问总部服务器xin-server。

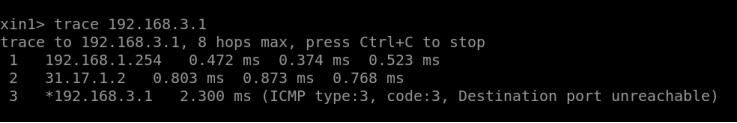

如下图,连接到总部路由器 xin的 e0/0接口的计算机xin1访问分支机构服务器xi-server,

不可达。

思考与分析

1.ACL 分哪些类型?

答:1.标准IP访问列表

一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99的访问控制列表是标准IP访问控制列表。

2.扩展IP访问列表

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

2.命名的IP访问列表

所谓命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表,同样包括标准和扩展两种列表,定义过滤的语句与编号方式中相似。

3.标准IPX访问列表

标准IPX访问控制列表的编号范围是800-899,它检查IPX源网络号和目的网络号,同样可以检查源地址和目的地址的节点号部分。

4.扩展IPX访问列表

扩展IPX访问控制列表在标准IPX访问控制列表的基础上,增加了对IPX报头中以下几个宇段的检查,它们是协议类型、源Socket、目标Socket。扩展IPX访问控制列表的编号范围是900-999。

5.命名的IPX访问列表

与命名的IP访问控制列表一样,命名的IPX访问控制列表是使用列表名取代列表编号。从而方便定义和引用列表,同样有标准和扩展之分。

- 放置 ACL 的基本原则是什么?

答:1.ACL语句的顺序很关键:

ACL按照由上到下的顺序执行,找到一个匹配语句后既执行相应的操作,然后跳出ACL而不会继续匹配下面的语句。所以配置ACL语句的顺序非常关键!

2.自上到下的处理顺序:

具体的判别条目应放置在前面

标准ACL可以自动排序:

主机

网段

any

3.隐含的拒绝所有的条目:

除非最后有明确的允许语句,否则最终拒绝所有流量,所以ACL中必须有允许条目存在,否则一切流量被拒绝

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?