一、引言

本文章为自测项目,主要讲解AF与AC设备如何建立IPsec VPN的详细配置。

拓扑如下:

采取直连方式,但是正常测试不应用此组网方式,条件有限,最后验证在AF-VPN运行状态看到AC上线即可。

二、详细配置

AF配置:

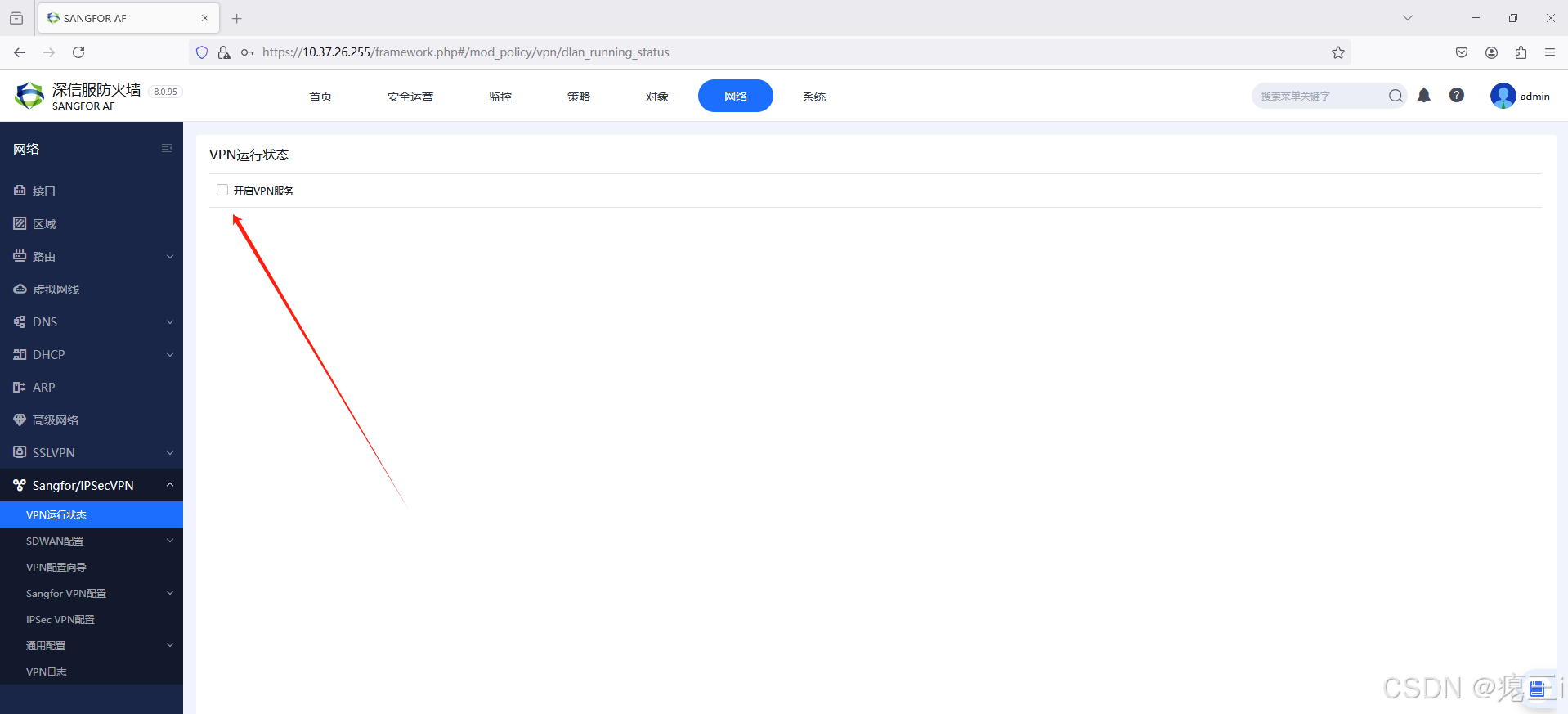

点击开启VPN服务

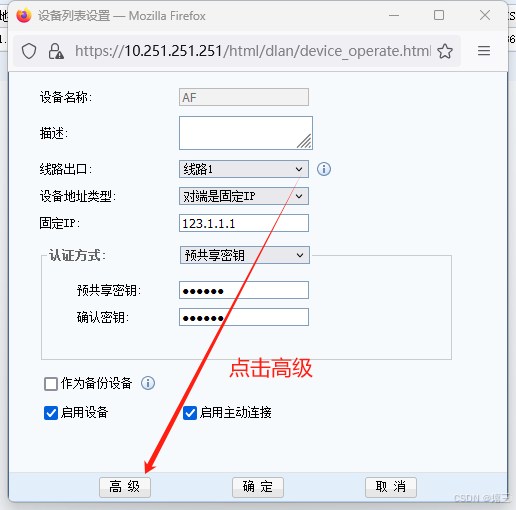

新增第三方设备。

进入后,点击高级设置,进行第一阶段的配置。

这里选择IKEv1版本,好像深信服的AC不支持v2版本,连接模式选择主模式,主动连接启用,本端身份类型选择IP地址(当然也支持另外两种域名字符串与用户字符串)

接下来就是第二阶段的配置

基本配置主要是对端IP和共享密钥,共享密钥与对端配置一样。

最后点击完成添加AF这边的配置就基本已经完成。

AC配置:

如上图流程所示进入到ac第一阶段认证

紧接着在配置上图所示内容。

然后点击第二阶段

这里的入站策略与出站策略都是对于AC设备来讲

入站的化就选择对端的内网IP段

然后回到AF设备中,将vpn日志所有的日志类型都选中

这里就能看到第二阶段安全联盟协商成功,隧道已经建立

回到VPN运行状态,可以看到已经建立成功并且可以看到运行状态。

三、总结

通过情况下VPN的配置很简单 ,重要的就是保证本端与对端保证加密、认证等一些配置的一致,但是在实际的配置案例中,配置不成功的原因层出不穷,与同一品牌进行vpn连接很简单,但是与其他品牌连接加密、认证算法这些存在差异,导致连接不成功,需要经过多次的对比配置。遇到这种情况就需要看VPN日志,进行分析,查看vpn连接在那个阶段不成功,错误原因是哪些。

附:

基础配置界面各配置项目说明:

设备名称:设置隧道名称。

启/禁用:启用或者禁用该VPN连接。

描述:用于标注隧道名称,可自定义填写。

对端设备地址类型:包括固定IP、动态IP、动态域名三种,请根据实际情况选择:选择固定IP,就填写上对端的IP地址;选择动态域名,就填写上对端外网绑定的域名。

认证方式:包括预共享密钥和RSA签名证书两种,按需选择。

预共享密钥与确认密钥:填入正确的预共享密钥,并确保连接双方采用的都是相同的预共享密钥。

本端连接线路:根据实际线路情况选择对应的出口线路。

加密数据流:选择设置标准IPSec VPN的感兴趣流以及第二阶段协商的参数。

各配置项目说明:

本端地址:设置标准IPSec VPN感兴趣流的源IP匹配规则,可填写单个IP或者IP网段。

本端内网服务:设置标准IPSec VPN感兴趣流的源内网服务匹配规则,可选择ALL Services、ALL TCP Services、ALL UDP Services、ALL ICMP Services这四种服务类型的某一种,请按需选择。

对端地址:设置标准IPSec VPN感兴趣流的目的IP匹配规则,可填写单个IP或者IP网段。

对端内网服务:设置标准IPSec VPN感兴趣流的目的内网服务匹配规则,可选择ALL Services、ALL TCP Services、ALL UDP Services、ALL ICMP Services这四种服务类型的某一种,请按需选择。

阶段二安全提议:选择阶段二协商时所使用的参数,包括所使用的协议、加密算法、认证算法、是否启用密钥完美向前保密(PFS);其中数据包封装所使用的协议包括AH、ESP协议;数据加密所使用的加密算法包括DES、3DES、AES、AES192、AES256、SANGFOR_DES;选择数据认证的认证算法包含MD5、SHA1、SHA2-256、SHA2-384、SHA2-512。

优先级:设置本端地址和对端地址优先级用于标识路由优先级。

IKE配置界面各配置项说明:

IKE版本:选择IKEv1或者IKEv2版本需要对端保持一致。

连接模式:包括主模式和野蛮模式两种类型。主模式适用于双方均为固定IP或者一方固定IP一方动态域名方式,并且不支持NAT穿透;野蛮模式适用于其中一方为拨号的情况,并且支持NAT穿透;根据客户实际需求场景选择主模式或者野蛮模式。

主动连接:用于控制设备是否主动发起建立VPN的连接。

本端身份类型:设置本端身份类型,保证对端可以识别到本端设备。该类型包括:IP地址(IPV4_ADDR)、域名字符串(FQDN)、用户字符串(USER_FQDN)三种类型。

本端身份ID:按照本端身份类型所选择的类型进行配置。

对端身份类型:设置对端身份类型,保证本端可以识别到对端设备。该类型包括:IP地址(IPV4_ADDR)、域名字符串(FQDN)、用户字符串(USER_FQDN)三种类型。

对端身份ID:按照本端身份类型所选择的类型进行配置。

IKE SA超时时间:标准IPSEC协商的第一阶段存活时间,只支持按秒计时方式。

D-H群:设置Diffie-Hellman密钥交换的群类型,包括1、2、5、14、15、16、17、18八种,请与对端设备配置保持一致。

DPD:IPSEC使用DPD(Dead Peer Detection)功能来检测对端Peer是否存活。

NAT-T:NAT-T在野蛮模式下才会有,主要作用是避免有一方设备处于NAT之后导致标准IPSEC协商失败,NAT穿透启用后数据会封装成UDP格式传输,而不是ESP封装,这样也可以避免内网没有放通ESP的情况。

检测间隔:设置DPD、NAT-T的检测间隔。

超时次数:设置PDP、NAT-T的检测超时次数,多次检测超时后,设备会认为对端失效而断开连接;

阶段一安全提议:选择阶段一协商时所使用的参数,包括所加密算法、认证算法;其中数据加密所使用的加密算法包括DES、3DES、AES、AES192、AES256、SANGFOR_DES、SANGFOR_NULL;选择数据认证的认证算法包含MD5、SHA1、SHA2-256、SHA2-384、SHA2-512。

IPSec配置界面各配置项说明:

重试次数:设置标准IPSec VPN的重试连接次数。

IPSec SA超时时间:设置IPSec SA对应的超时时间。

过期时间:勾选启用或者禁用,来选择标准IPSec VPN隧道是否有过期时间。

参考链接:

https://support.sangfor.com.cn/productDocument/read?product_id=13&version_id=676&category_id=176359

382

382

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?