我们公司项目用thinkphp5,版本是5.0.24.

想在项目上用下消息队列,百度了搜索了一下资料,发现thinkphp5自带了扩展包。于是就照着网上demo开始用。

网上demo地址:TP5中的消息队列_dabao87的博客-CSDN博客_tp5 队列

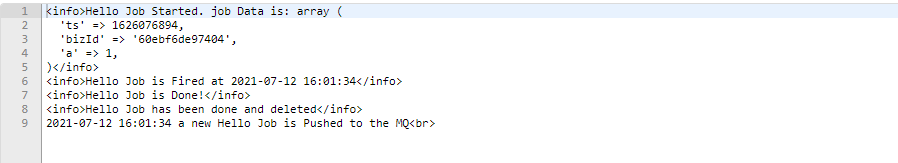

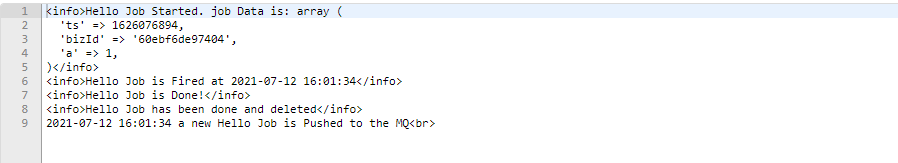

发现并没有他写的那种效果。

全打印输出了,根本没有效果。

于是我就去查看源码,并打印这个$options

我打印读取的配置信息,突然让我恍然大悟:他读到的居然是NULL,NULL话那默认就是同步,这明显不是我们想要的结果。我才醒悟过来

我们公司项目用thinkphp5,版本是5.0.24.想在项目上用下消息队列,百度了搜索了一下资料,发现thinkphp5自带了扩展包。于是就照着网上demo开始用。网上demo地址:https://blog.csdn.net/dabao87/article/details/82414839发现并没有他写的那种效果。全打印输出了,根本没有效果。于是我就去查看源码,并打印这个$options我打印读取的配置信息,突然让我恍然大悟:他读到的居然是NULL,NULL话...

我们公司项目用thinkphp5,版本是5.0.24.想在项目上用下消息队列,百度了搜索了一下资料,发现thinkphp5自带了扩展包。于是就照着网上demo开始用。网上demo地址:https://blog.csdn.net/dabao87/article/details/82414839发现并没有他写的那种效果。全打印输出了,根本没有效果。于是我就去查看源码,并打印这个$options我打印读取的配置信息,突然让我恍然大悟:他读到的居然是NULL,NULL话...

我们公司项目用thinkphp5,版本是5.0.24.

想在项目上用下消息队列,百度了搜索了一下资料,发现thinkphp5自带了扩展包。于是就照着网上demo开始用。

网上demo地址:TP5中的消息队列_dabao87的博客-CSDN博客_tp5 队列

发现并没有他写的那种效果。

全打印输出了,根本没有效果。

于是我就去查看源码,并打印这个$options

我打印读取的配置信息,突然让我恍然大悟:他读到的居然是NULL,NULL话那默认就是同步,这明显不是我们想要的结果。我才醒悟过来

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?