理论简述

在网络联通过程中arp协议是必不可少的,arp的位置至关重要然而正是这种原因使得其脆弱性也体现出来了;另外我们平时说的网络扫描、内网渗透、中间人拦截、局域网流控、流量欺骗等基本上都与arp脱不了干系;另外就是有些黑客软件比如:著名的Cain、功能完备的Ettercap、傻瓜式操作的P2P终结者,底层都是基于ARP实现的

所谓ARP欺骗实质就是攻击者将ARP able表中的IP-Mac映射进行了修改使得arp学习时进行了错误映射,攻击者通过构造arp欺骗包,实现在局域网内的中间人攻击,最终窃取敏感数据之后实施断网等的操作

ARP请求采用广播方式,局域网中所有主机都能收到某个用户的arp请求即为一对多;反之arp回复采用单播方式,一对一的访问;不管是ARP请求包还是回复包都可以通过软件和工具进行伪造;

另外一个就是;在通信时,PC需要查找ARP表(ip—mac),而交换机需要查找CAM表(mac-port)同一局域网内,攻击者可以根据Host主机的ARP广播请求监听其IP和mac信息

arp缓存表采用的是后到优先的原则新信息会覆盖旧的回复信息,作为黑客只要不停的发出arp欺骗包就一定可以覆盖掉正常的ARP回应包(然后此操作就需要通过一些嗅探工具或者渗透工具来实现)

ARP攻击实战

环境:kali、win11 Ettercap(已经集成到了kali机中)

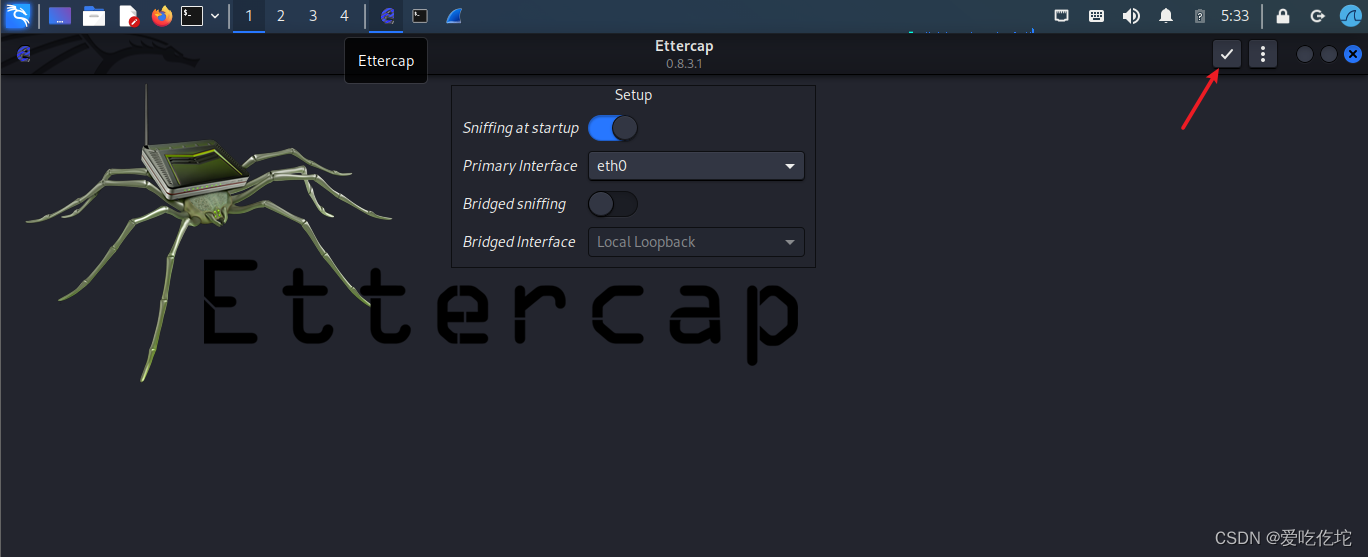

使用命令打开Ettercap

┌──(root㉿kali)-[~]

└─# ettercap -G

点击对勾打开

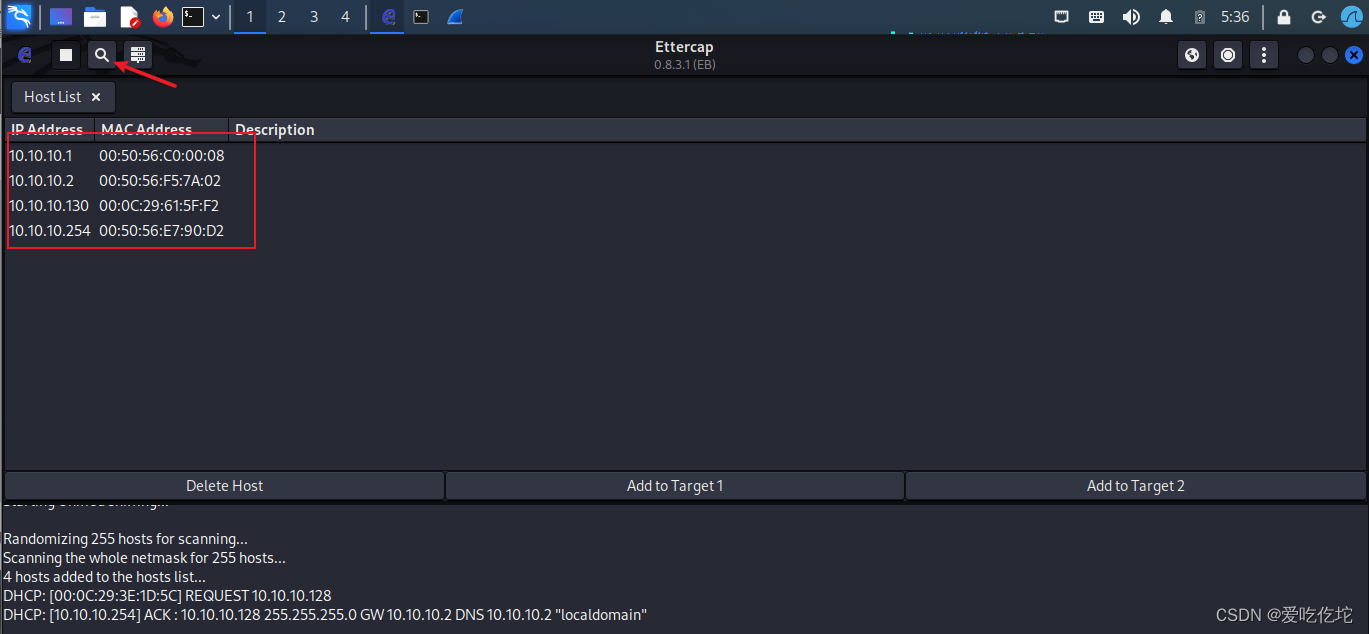

左上角打开主机列表

左上角点击放大镜搜索局域网内主机

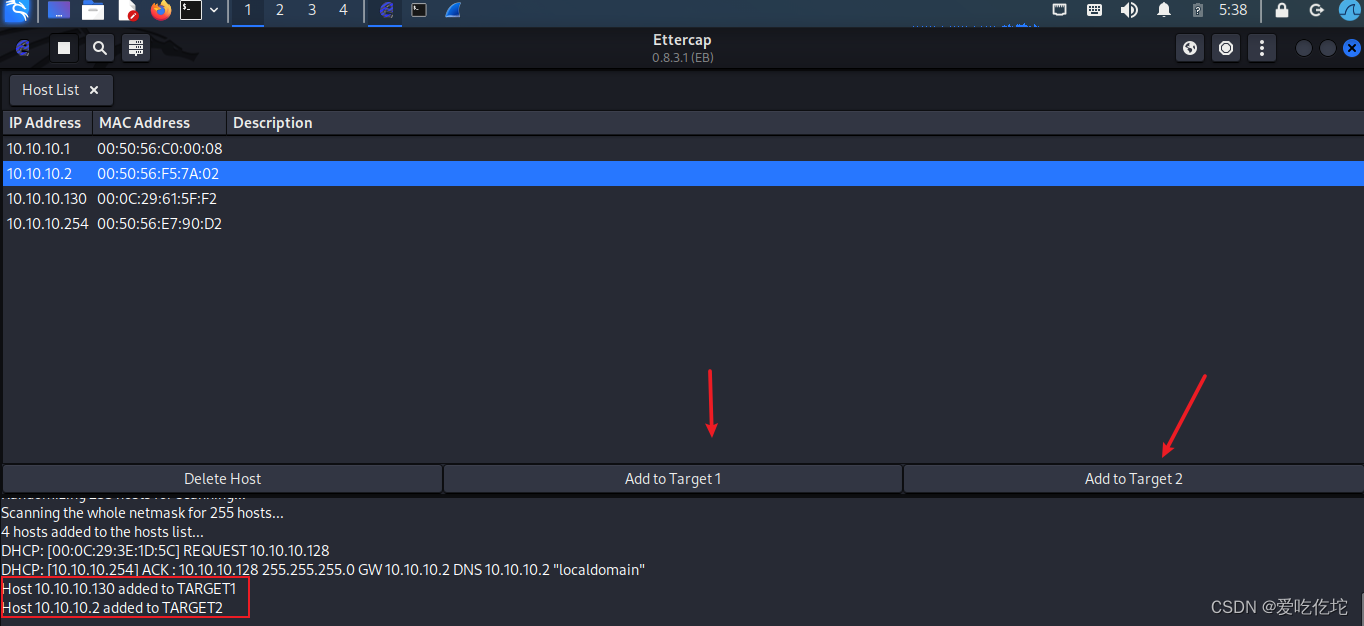

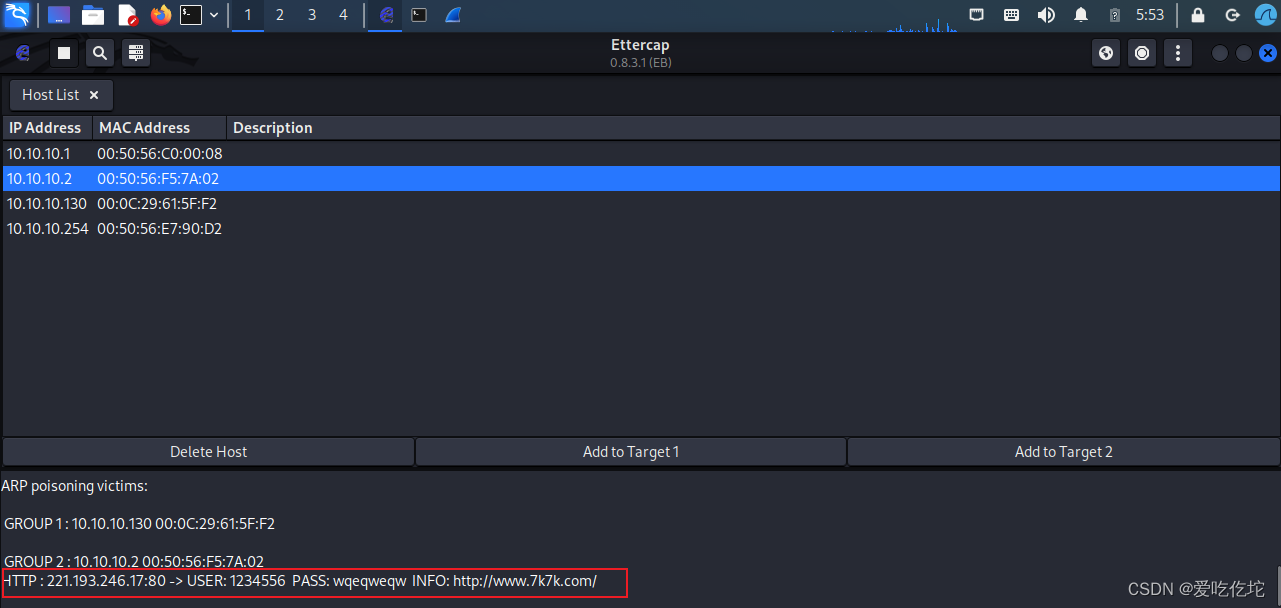

将肉鸡地址和虚拟机网关加入target1和2

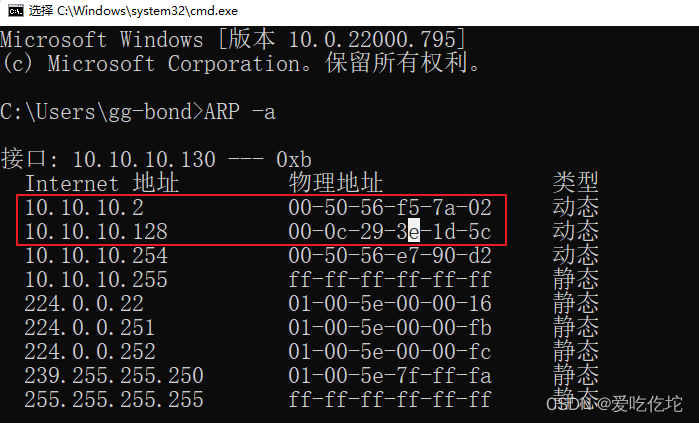

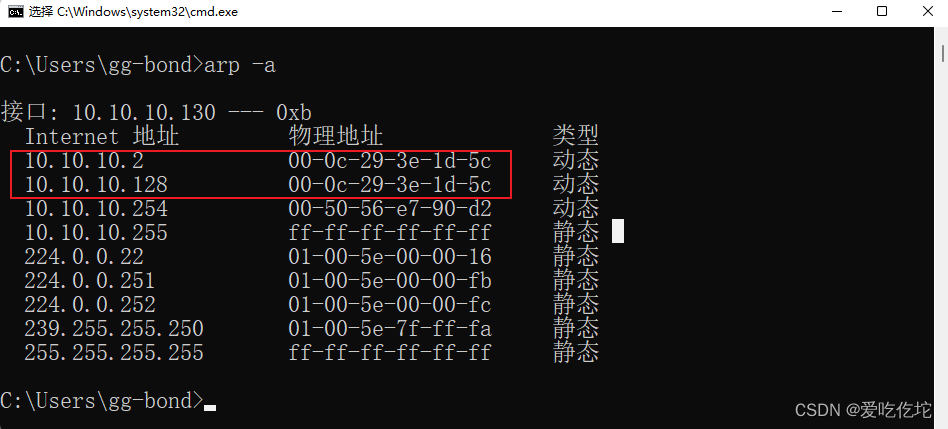

在攻击前我们先查看一下win11肉鸡的ARP表,此时显示正常

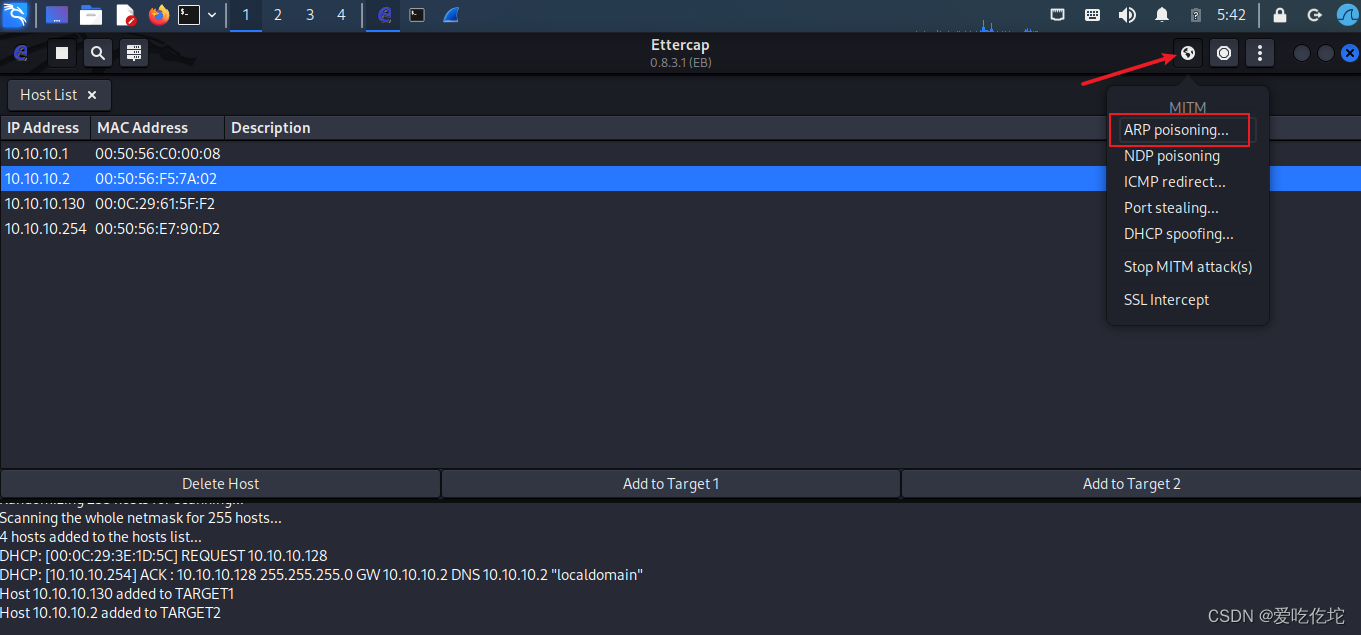

点击右上角ARP poisoning 开始arp欺骗

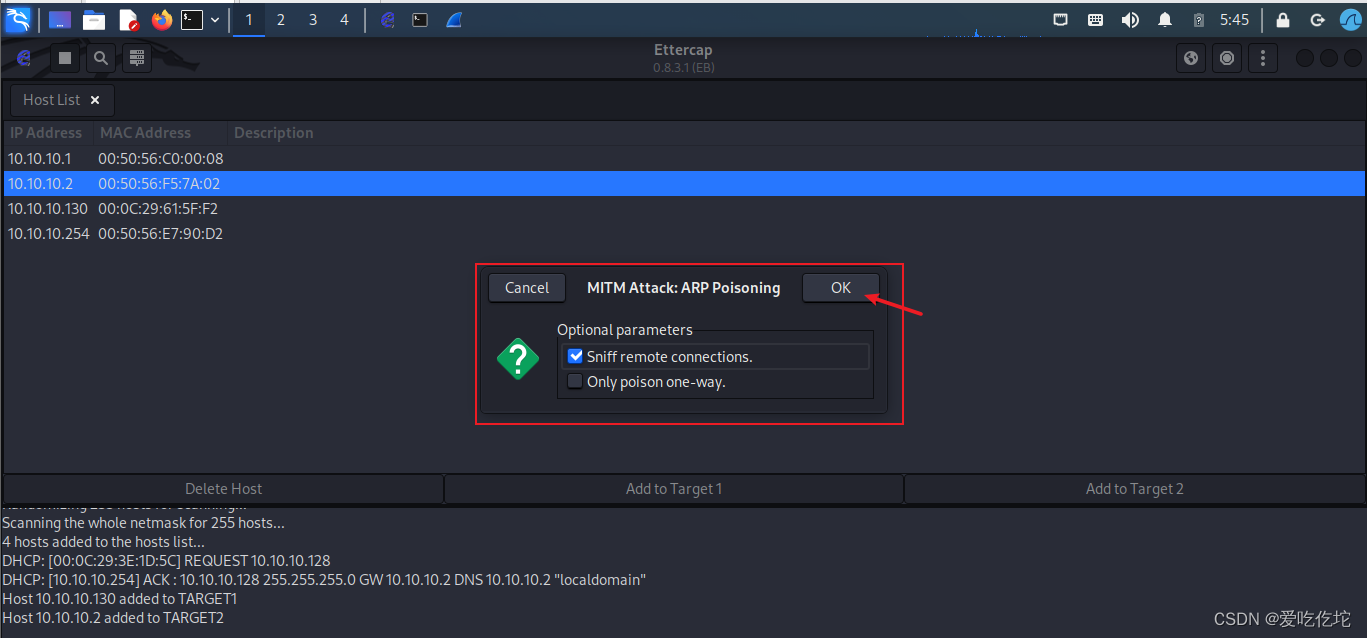

弹窗点击OK

在此查看win11的ARP表会发现他的网关mac地址已经被毒化变为攻击者的mac地址

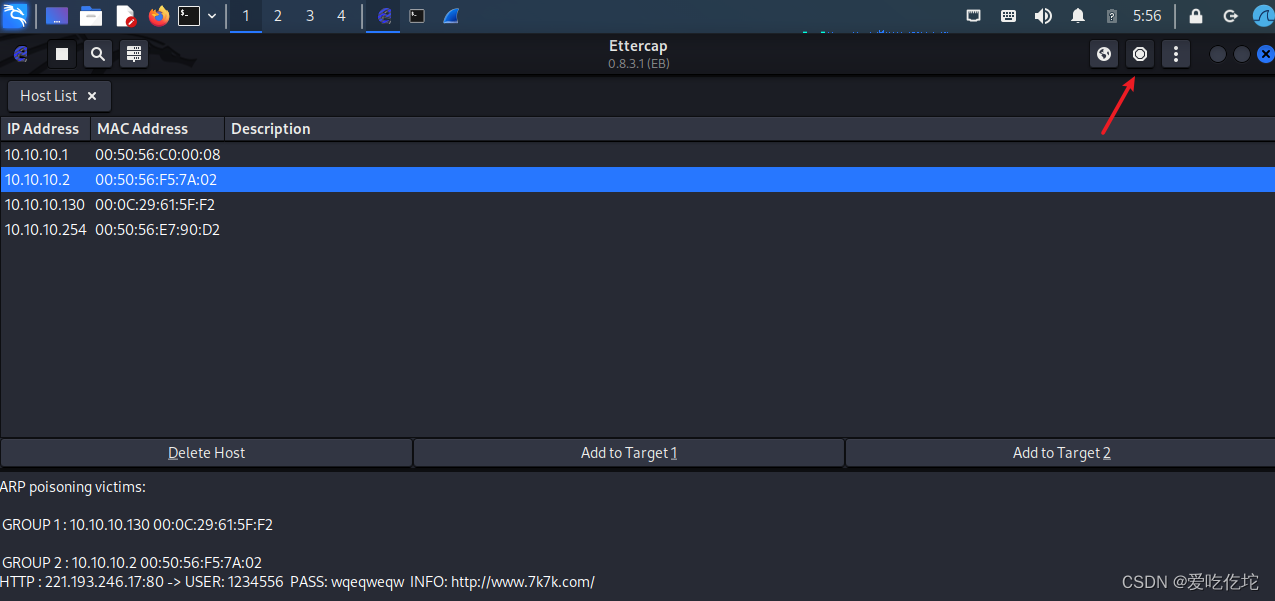

之后我们拿7k7k小游戏网站登录界面进行演示;随意输入几个user和passwd后点击登录

之后返回kali机中我们可以看到刚才输入的用户名和密码已经被Ettercap捕获到

最后点击右上角停止攻击

防御手段

1、网络设备开启动态ARP检测功能:交换机记录每个接口对应的IP和MAC地址,即所谓的port<—>mac<->ip,生成DAI检测表;(交换机会检测每个接口发送过来的ARP回应包,根据DAI表判断是否违规,若违规则丢弃此数据包并且对接口进行惩罚)

2、PC端部署ARP防火墙:根据网络数据包特征,,自动是被局域网内存在的ARP扫描和欺骗行为,并作出攻击判断

3、对PC端和路由器上进行ARP绑定:通信双方都静态绑定对方的IP和MAC映射即便收到ARP欺骗包,由于是静态绑定的ARP映射条目优先级高于动态学习到的,所以可以保证不被欺骗

arp -s IP地址 MAC地址。

577

577

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?