文章目录

前后端分离认证解决方案——JWT认证

0、前言

这个笔记其实是大概去年10月份,即2021年11月份写的,因为当时11月份有一个新的项目,给学校做一个OA系统,第一次接触团队开发,所以我当时就学习了一下JWT认证,记录了这个笔记。

emm,当时需求也比较简单,所以只是入门性地学习而已,并没有深入地去学习,后面有机会再补吧哈哈哈……

1、何为 JWT

JSON Web Token (JWT) is an open standard (RFC 7519) that defines a compact and self-contained way for securely transmitting information between parties as a JSON object. This information can be verified and trusted because it is digitally signed. JWTs can be signed using a secret (with the HMAC algorithm) or a public/private key pair using RSA or ECDSA.

官网地址:https://jwt.io/introduction/

# 1.官方定义

- jsonwebtoken(JWT)是一个开放标准(RFC7519),它定义了一种紧凑的、自包含的方式,用于在各方之间以JSON对象安全地传输信息。

- 此信息可以验证和信任,因为它是数字签名的。

- jwt可以使用秘密(使用HMAC算法)或使用RSA或ECDSA的公钥/私钥对进行签名

# 2.通俗理解

- JWT简称JSON Web Token,也就是通过JSON形式作为Web应用中的令牌,用于在个各个方面之间安全地将信息作为JSON对象传输。

- 在数据传输的过程中还可以完成数据加密,签名等相关处理。

2、JWT 能做什么?

- 授权

这是JWT最常见的方案。

一旦用户登录,后续的每个请求将包括JWT,从而允许用户访问该令牌允许的路由、服务和资源。

单点登录是当今广泛使用JWT的一项功能,因为它的开销很小并且可以在不同的域中轻松使用。

- 信息交换

JSON Web Token是在各方之间安全地传输信息的好方法。

因为可以对JWT进行签名(例如,使用公钥/私钥对),所以您可以确保发件人是他们所说的人。

此外,由于签名是使用标头和有效负载计算的,因此您还可以验证内容是否遭到篡改。

3、JWT 认证

3.1、基于传统的 Session 认证

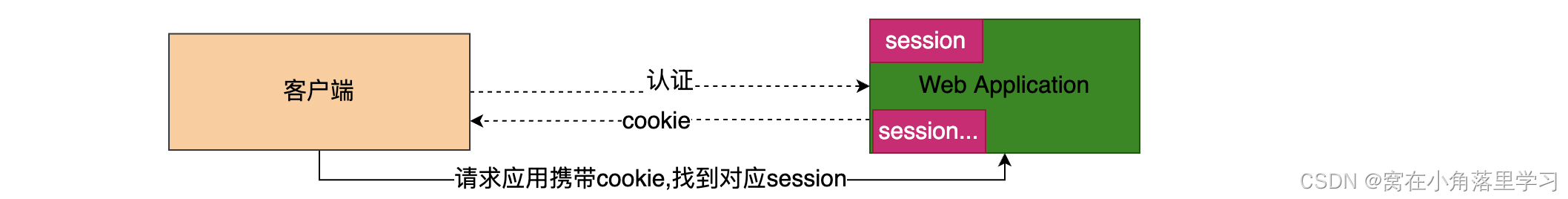

3.1.1、认证方式

众所周知,HTTP协议本身是一种无状态的协议,也就是说,用户登录认证之后,下一次请求时还需要再进行用户认证才行。

因为根据HTTP协议,我们并不能知道是哪个用户发出的请求,所以为了我们的应用可以识别是哪个用户发起请求,我们只能在服务器中存储一份用户的登录信息,这份登录信息会在响应时传递给浏览器,并告诉浏览器保存为Cookie,下次请求时带上这份登录信息,这样我们的应用就可以识别是哪个用户发起的请求了,这就是传统的基于Session认证。

3.1.2、认证流程

3.1.3、存在的问题

-

每个用户经过认证之后,我们的应用都要在服务端做一次记录,以便识别该用户的请求,而通常来说,

session都是保存在内存中,随着用户增多,服务端的开销会明显增大。 -

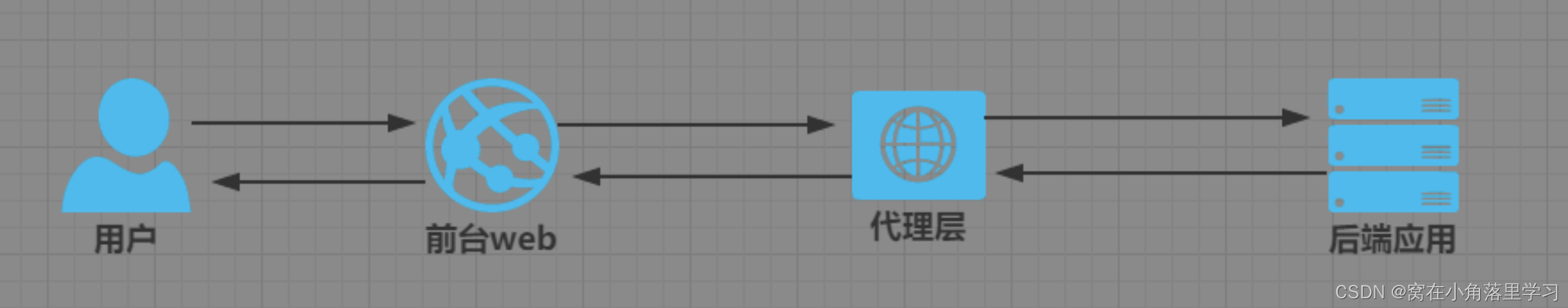

用户认证之后,服务端做认证记录,如果认证的记录保存在内存中的话,这就意味着该用户的下次请求必须在这台服务器上,这样子才能拿到授权的资源。

但是,这种情况在分布式的应用上,会限制负载均衡的能力,这也就限制了应用的扩展能力。

-

因为是基于cookie来进行用户识别的,

cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击。 -

前后端分离的系统中,如果使用

session每次都携带sessionId到服务器,服务器还要查询用户信息,若用户很多,这个信息都存储在服务器内存中,给服务器增加负担。

有可能会造成

CSRF(跨站伪造请求攻击),session是基于cookie进行用户认证的,cookie如果被截获,用户就会很容易收到CSRF攻击。此外,

sessionId是一个特征值,表达的信息不够丰富,不容易扩展,而且如果你后端应用是多节点部署,那么就需要实现session共享机制,这种做法不方便集群应用。

3.2、基于 JWT 认证

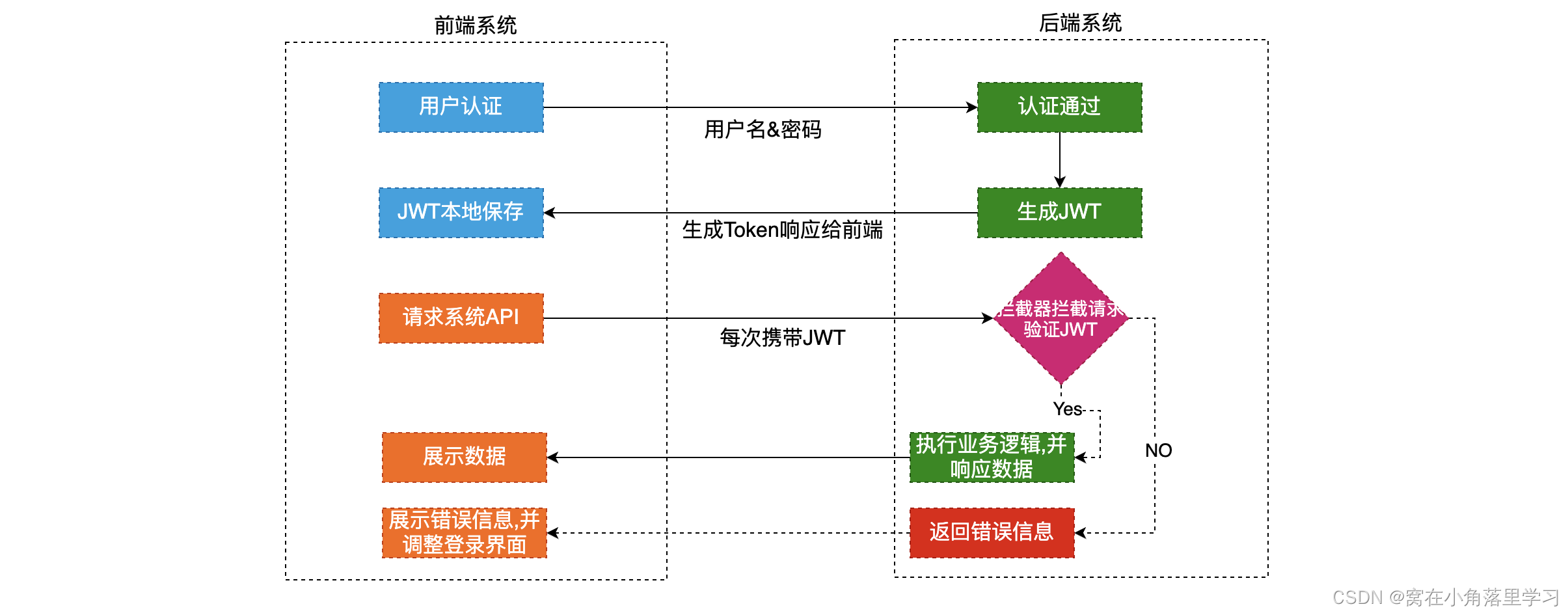

3.2.1、认证流程

-

首先,前端通过

Web表单将自己的用户名和密码发送到后端的接口,这一过程一般是一个HTTP的POST请求。建议的方式是通过SSL加密的传输(HTTPS协议),从而避免敏感信息被嗅探。 -

后端核对用户名和密码成功后,将用户的id等其他信息作为

JWT Payload(负载),将其与头部分别进行Base64编码拼接后签名,形成一个JWT(Token)。形成的JWT就是一个形同aaa.bbb.ccc的字符串。token head.payload.singurater -

后端将

JWT字符串作为登录成功的返回结果返回给前端。前端可以将返回的结果保存在localStorage或sessionStorage上,退出登录时前端删除保存的JWT即可。 -

前端在每次请求时将

JWT放入HTTP Header中的Authorization位。(解决

XSS和XSRF问题) -

后端检查是否存在,如存在验证

JWT的有效性,例如:-

检查签名是否正确;

-

检查

Token是否过期; -

检查

Token的接收方是否是自己(可选)。

-

-

验证通过后后端使用

JWT中包含的用户信息进行其他逻辑操作,返回相应结果。

3.2.2、JWT 优势

- 简洁(

Compact):可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快。 - 自包含(

Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库。 - 因为

Token是以JSON加密的形式保存在客户端的,所以JWT是跨语言的,原则上任何web形式都支持。 - 不需要在服务端保存会话信息,特别适用于分布式微服务。

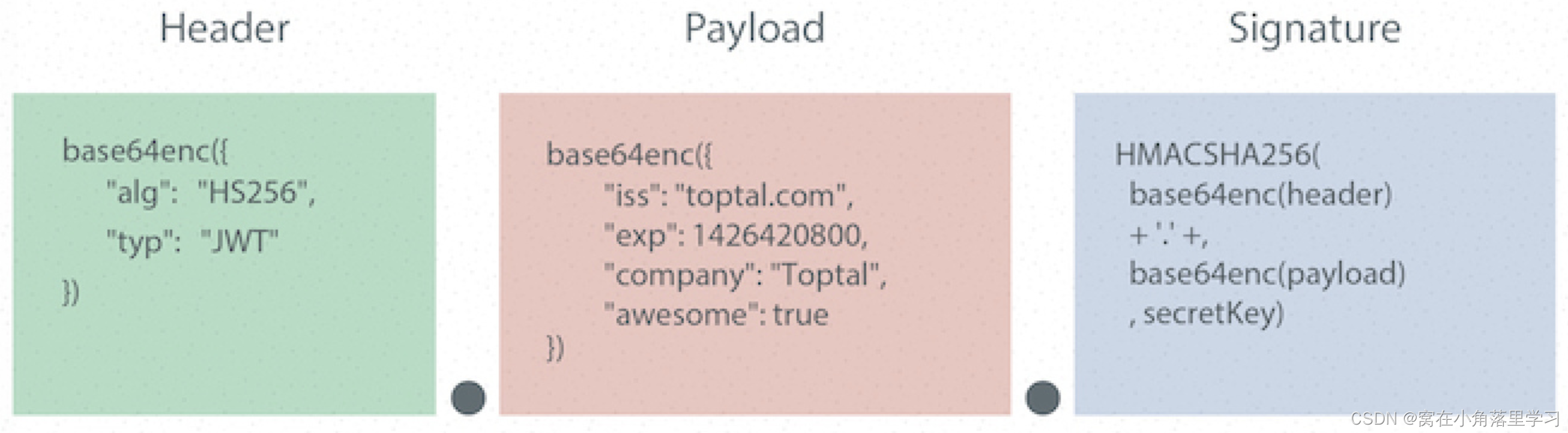

4、JWT 的结构

JWT由三部分构成:

- 标头(

Header) - 有效载荷(

Payload) - 签名(

Signature)

因此,JWT通常如下表示:aaa.bbbb.ccc(Header.Payload.Signature)

4.1、Header

Header标头通常由两部分组成:

- 令牌的类型,即

JWT - 所使用的签名算法,如

HMAC、SHA256或者RSA

{

"alg":"HS256",

"typ":"JWT"

}

Header会使用Base64编码组成JWT结构的第一部分。

注:Base64是一种编码,也就是说,它是可以被翻译回原来的样子来的。它并不是一种加密过程。

4.2、Payload

令牌的第二部分是有效负载,其中包含声明。

声明是有关实体的声明(通常是用户)和其他数据的声明。

{

"sub": "1234567890",

"name": "John Doe",

"admin": true

}

同样的,它会使用Base64编码组成JWT结构的第二部分。

4.3、Signature

前面两部分,即Header和Payload都是使用Base64进行编码的,我们可以反向解码得到里面的信息。

第三部分 ,即Signature,一个签证信息,这个信息由三部分组成:

Header(Base64编码后)Payload(Base64编码后)Secret(密钥)

这部分需要Header(Base64编码后)、Payload(Base64编码后)使用.连接组成的字符串,然后通过Header中指定的签名算法(HS256)进行签名。

签名的作用是保证JWT没有被篡改过。

//Java

String encodedString = base64UrlEncode(header) + "." + base64UrlEncode(payload);

String signature = HS256(encodedString, secret);

-

注意:

Secret是保存在服务器端的,JWT的签发生成也是在服务器端的,Secret就是用来进行JWT的签发和JWT的验证。所以,它就是你服务端的私钥,在任何场景都不应该流露出去。一旦客户端得知这个Secret, 那就意味着客户端是可以自我签发JWT了。 -

签名的目的:最后一步签名的过程,实际上是对头部以及负载内容进行签名,防止内容被窜改。如果有人对头部以及负载的内容解码之后进行修改,再进行编码,最后加上之前的签名组合形成新的

JWT的话,那么服务器端会判断出新的头部和负载形成的签名和JWT附带上的签名是不一样的。如果要对新的头部和负载进行签名,在不知道服务器加密时用的密钥的话,得出来的签名也是不一样的。 -

信息安全问题:Base64是一种编码,是可逆的。因此,我们在

JWT中,不应该在负载里面存放任何敏感信息,如用户密码等等。如果存储了密码在负载中,那么通过Base64解码就可以得到你的密码了。- 因此

JWT适合用于向Web应用传递一些非敏感信息。 JWT还经常用于设计用户认证和授权系统,甚至实现Web应用的单点登录。

- 因此

5、JWT 的使用

5.1、引入依赖

<!--引入jwt-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.4.0</version>

</dependency>

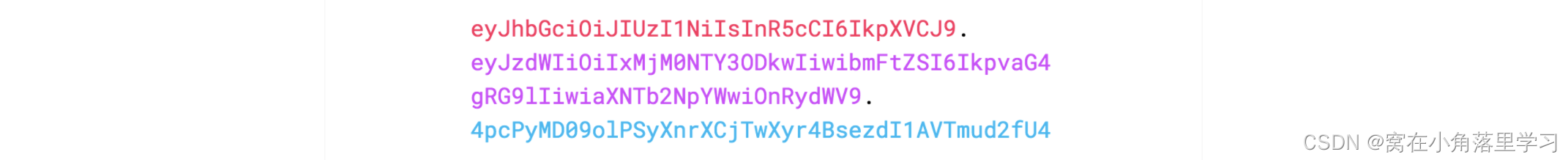

5.2、生成Token

Calendar instance = Calendar.getInstance();

instance.add(Calendar.SECOND, 90);

//生成令牌

String token = JWT.create()

.withClaim("username", "张三")//设置自定义用户名

.withExpiresAt(instance.getTime())//设置过期时间

.sign(Algorithm.HMAC256("token!Q2W#E$RW"));//设置签名 保密 复杂

//输出令牌

System.out.println(token);

/*

结果:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJhdWQiOlsicGhvbmUiLCIxNDMyMzIzNDEzNCJdLCJleHAiOjE1OTU3Mzk0NDIsInVzZXJuYW1lIjoi5byg5LiJIn0.aHmE3RNqvAjFr_dvyn_sD2VJ46P7EGiS5OBMO_TI5jg

*/

5.3、解析数据

根据令牌和签名解析数据

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256("token!Q2W#E$RW")).build();

DecodedJWT decodedJWT = jwtVerifier.verify(token);

System.out.println("用户名: " + decodedJWT.getClaim("username").asString());

System.out.println("过期时间: "+decodedJWT.getExpiresAt());

5.4、常见的异常信息

-

SignatureVerificationException:签名不一致异常

-

TokenExpiredException:令牌过期异常

-

AlgorithmMismatchException:算法不匹配异常

-

InvalidClaimException:失效的payload异常

6、封装工具类

public class JWTUtils {

private static String TOKEN = "token!Q@W3e4r";

/**

* 生成token

* @param map 传入payload

* @return 返回token

*/

public static String getToken(Map<String,String> map){

JWTCreator.Builder builder = JWT.create();

map.forEach((k,v)->{

builder.withClaim(k,v);

});

Calendar instance = Calendar.getInstance();

instance.add(Calendar.SECOND,7); //设置7天过期

builder.withExpiresAt(instance.getTime());

return builder.sign(Algorithm.HMAC256(TOKEN)).toString();

}

/**

* 验证token

* @param token

* @return

*/

public static void verify(String token){

JWT.require(Algorithm.HMAC256(TOKEN)).build().verify(token);

}

/**

* 获取token中payload

* @param token

* @return

*/

public static DecodedJWT getToken(String token){

return JWT.require(Algorithm.HMAC256(TOKEN)).build().verify(token);

}

}

7、Spring Boot整合 JWT

7.1、导入依赖

<!--Spring Boot + MyBatis + JWT-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.4.0</version>

</dependency>

<!--引入mybatis-->

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>2.1.3</version>

</dependency>

<!--引入lombok-->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.12</version>

</dependency>

<!--引入druid-->

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid</artifactId>

<version>1.1.19</version>

</dependency>

<!--引入mysql-->

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.38</version>

</dependency>

7.2、编写配置

server.port=8989

spring.application.name=jwt

spring.datasource.type=com.alibaba.druid.pool.DruidDataSource

spring.datasource.driver-class-name=com.mysql.jdbc.Driver

spring.datasource.url=jdbc:mysql://localhost:3306/jwt?characterEncoding=UTF-8

spring.datasource.username=root

spring.datasource.password=root

mybatis.type-aliases-package=edu.zhku.entity

mybatis.mapper-locations=classpath:edu/zhku/mapper/*.xml

logging.level.com.baizhi.dao=debug

7.3、创建数据库

这里采用最简单的表结构验证JWT使用。

DROP TABLE IF EXISTS `user`;

CREATE TABLE `user` (

`id` int(11) NOT NULL AUTO_INCREMENT COMMENT '主键',

`name` varchar(80) DEFAULT NULL COMMENT '用户名',

`password` varchar(40) DEFAULT NULL COMMENT '用户密码',

PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=2 DEFAULT CHARSET=utf8;

7.4、编写实体类

@Data

@AllArgsConstructor

@NoArgsConstructor

@Accessors(chain=true)

public class User {

private String id;

private String name;

private String password;

}

7.5、编写Dao接口

@Mapper

public interface UserDAO {

User login(User user);

}

<mapper namespace="com.baizhi.dao.UserDAO">

<!--这里就写的简单点了毕竟不是重点-->

<select id="login" parameterType="User" resultType="User">

select * from user where name=#{name} and password = #{password}

</select>

</mapper>

7.6、编写Service接口

public interface UserService {

User login(User user);//登录接口

}

@Service

@Transactional

public class UserServiceImpl implements UserService {

@Autowired

private UserDAO userDAO;

@Override

@Transactional(propagation = Propagation.SUPPORTS)

public User login(User user) {

User userDB = userDAO.login(user);

if(userDB!=null){

return userDB;

}

throw new RuntimeException("登录失败~~");

}

}

7.7、编写Controller

@RestController

@Slf4j

public class UserController {

@Autowired

private UserService userService;

@GetMapping("/user/login")

public Map<String,Object> login(User user) {

Map<String,Object> result = new HashMap<>();

log.info("用户名: [{}]", user.getName());

log.info("密码: [{}]", user.getPassword());

try {

User userDB = userService.login(user);

Map<String, String> map = new HashMap<>();//用来存放payload

map.put("id",userDB.getId());

map.put("username", userDB.getName());

String token = JWTUtils.getToken(map);

result.put("state",true);

result.put("msg","登录成功!!!");

result.put("token",token); //成功返回token信息

} catch (Exception e) {

e.printStackTrace();

result.put("state","false");

result.put("msg",e.getMessage());

}

return result;

}

}

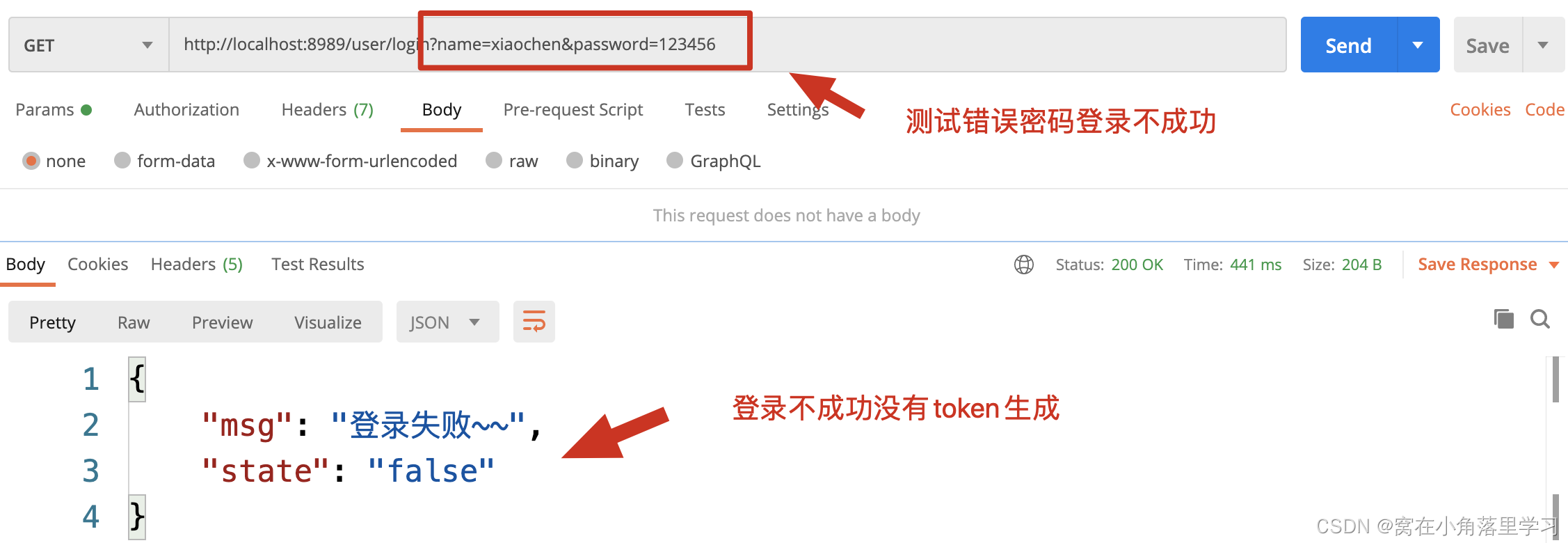

7.8、模拟登录失败

使用Postman发起请求,模拟登录失败。

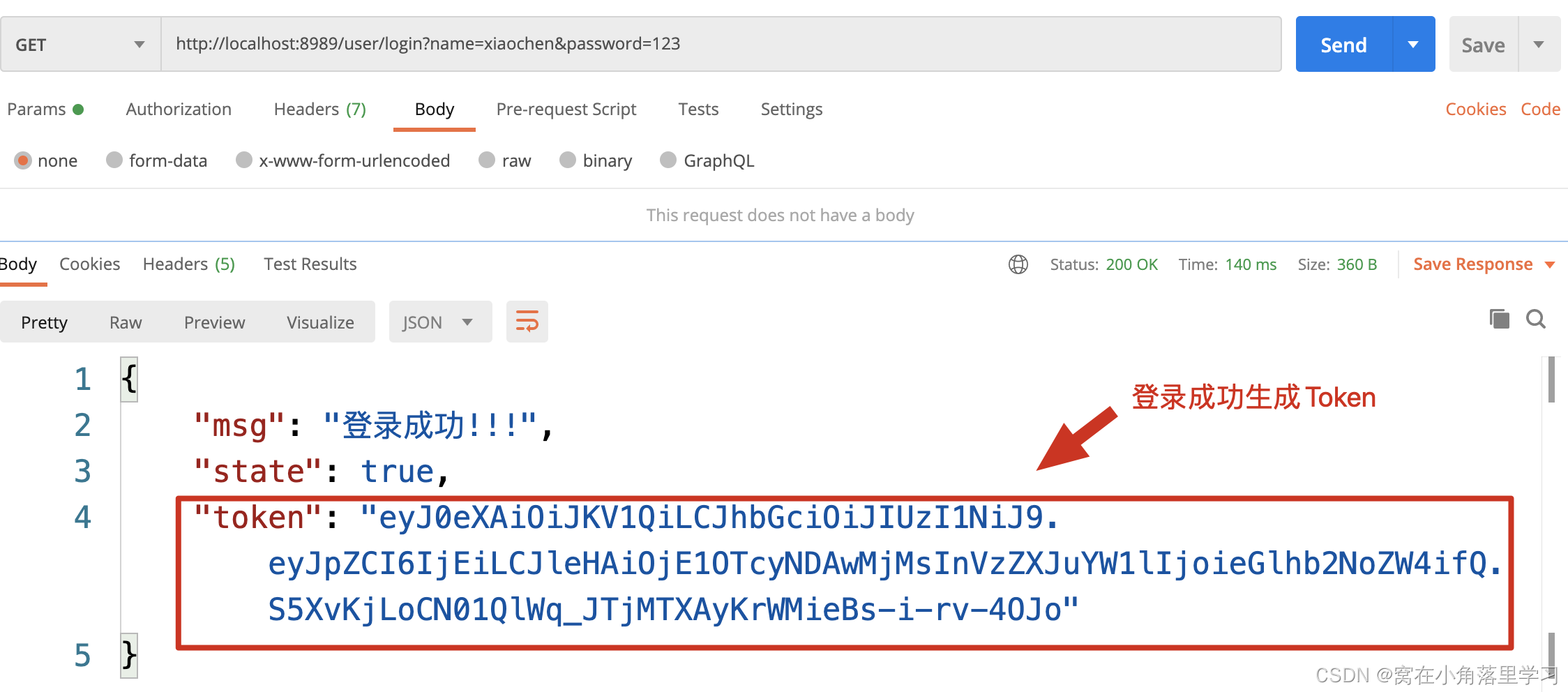

7.9、模拟登录成功

使用Postman发起请求,模拟登录成功。

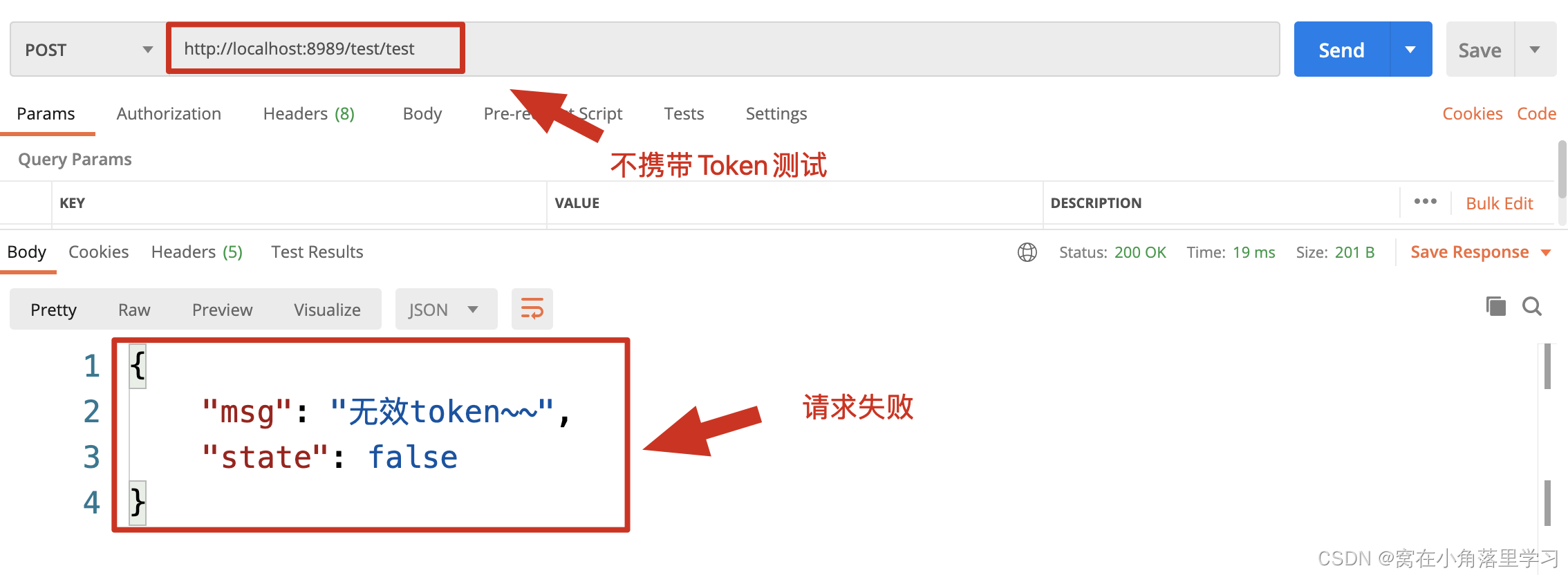

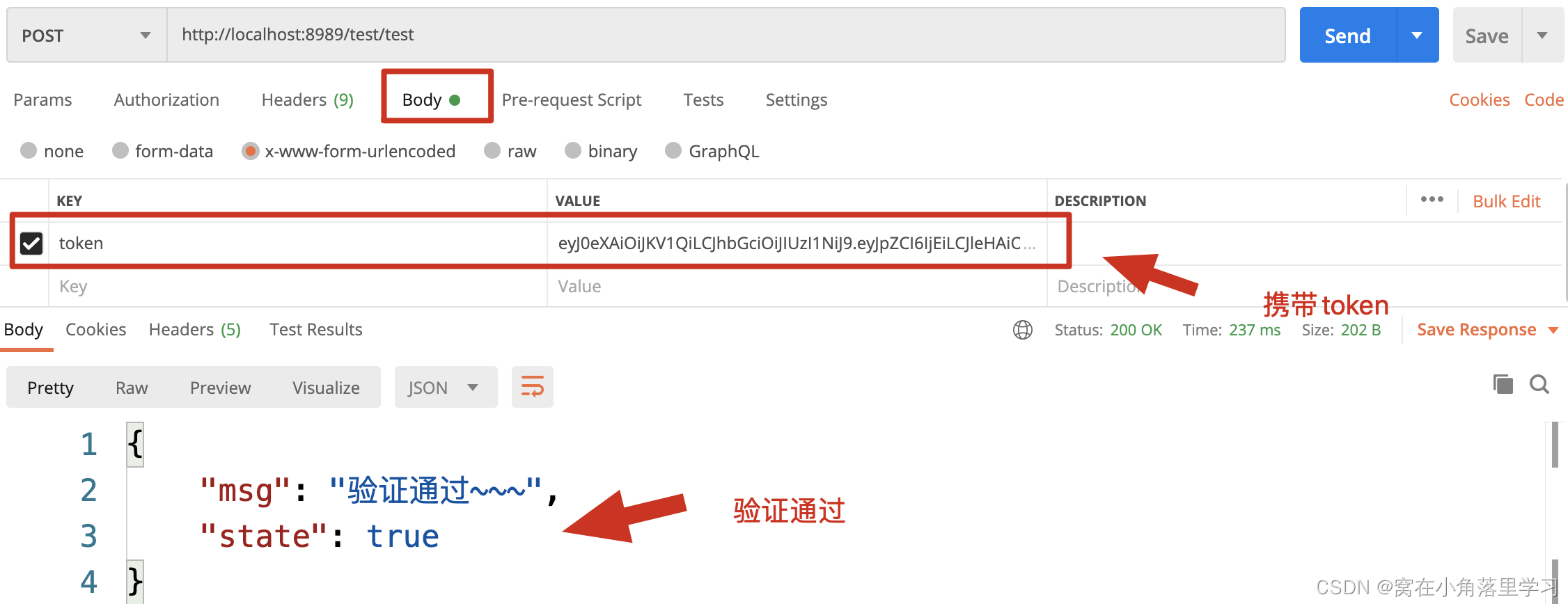

7.10、编写测试接口

前端带着Token去访问后端的接口。

@PostMapping("/test/test")

public Map<String, Object> test(String token) {

Map<String, Object> map = new HashMap<>();

try {

JWTUtils.verify(token);

map.put("msg", "验证通过~~~");

map.put("state", true);

} catch (TokenExpiredException e) {

map.put("state", false);

map.put("msg", "Token已经过期!!!");

} catch (SignatureVerificationException e){

map.put("state", false);

map.put("msg", "签名错误!!!");

} catch (AlgorithmMismatchException e){

map.put("state", false);

map.put("msg", "加密算法不匹配!!!");

} catch (Exception e) {

e.printStackTrace();

map.put("state", false);

map.put("msg", "无效token~~");

}

return map;

}

通过Postman请求接口:

-

Token无效(或者不携带Token)

-

Token有效

7.11、改进整合方法

使用上述方式每次都要传递Token数据,每个方法都需要验证Token代码冗余,不够灵活? 如何优化?

-

如果是单体项目可以使用拦截器进行优化

-

如果是分布式项目,可以使用网关进行优化

此案例为单体项目,则使用拦截器进行优化。

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

String token = request.getHeader("token");

Map<String,Object> map = new HashMap<>();

try {

JWTUtils.verify(token);

return true;

} catch (TokenExpiredException e) {

map.put("state", false);

map.put("msg", "Token已经过期!!!");

} catch (SignatureVerificationException e){

map.put("state", false);

map.put("msg", "签名错误!!!");

} catch (AlgorithmMismatchException e){

map.put("state", false);

map.put("msg", "加密算法不匹配!!!");

} catch (Exception e) {

e.printStackTrace();

map.put("state", false);

map.put("msg", "无效token~~");

}

String json = new ObjectMapper().writeValueAsString(map);

response.setContentType("application/json;charset=UTF-8");

response.getWriter().println(json);

return false;

}

@Component

public class InterceptorConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(new JwtTokenInterceptor()).

excludePathPatterns("/user/**")

.addPathPatterns("/**");

}

}

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJyb2xlSWQiOiIyIiwidXNlck5hbWUiOiJzdWdhciIsImV4cCI6MTYzODk1MzIxNCwidXNlcklkIjoiMiJ9.XlPKaiRhuPXyeYtJT0juzvQ-n2LC5bHANp-Yp4g-f9E

学习教程:【编程不良人】JWT认证原理。

注:如有错误,敬请指正!!

1535

1535

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?