我们开发蓝牙BLE过程中经常会用到sniffer,也就是抓包工具来定位问题,所以我们出了一款低成本的BLE抓包工具,供大家使用,

整个蓝牙抓包的位置如下:

产品如下:

------------------------------------------------------------------------------------------------------------------------------------------

入手BLE Sniffer:https://item.taobao.com/item.htm?spm=a1z10.1-c-s.w4004-22329603896.18.5aeb41f973iStr&id=622836061708

------------------------------------------------------------------------------------------------------------------------------------------

产品一共有以下优势:

- 高端黑色配合可拆外壳

- 预留SWD烧录接口,可以支持二次开发,比如做BLE dongle/BLE的controller的研发/Mesh Node等

- 采用原装NRF52832芯片,稳定性强

- 采用产品级别的USB转串口芯片CP2102

- ESD防静电设计

安装步骤总结:

0. 安装软件下载

关注公众号,发送 “BLE抓包软件”即可获得

1. Wireshark 3.4安装

1)双加Wireshark安装程序,弹出安装串口的,点击Next

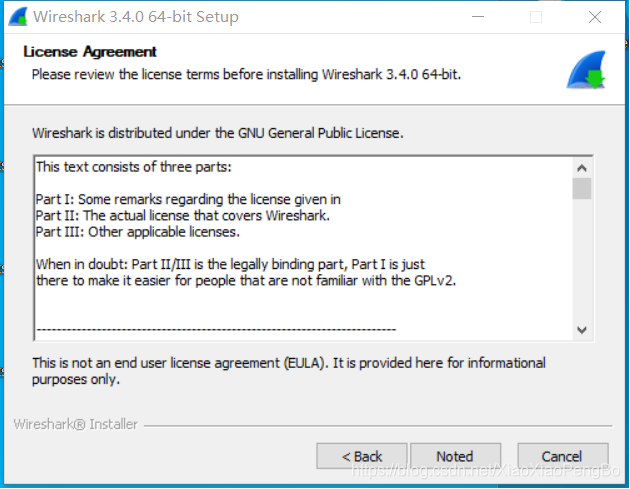

2)点击Noted

3)点击Next

4)继续点击Next

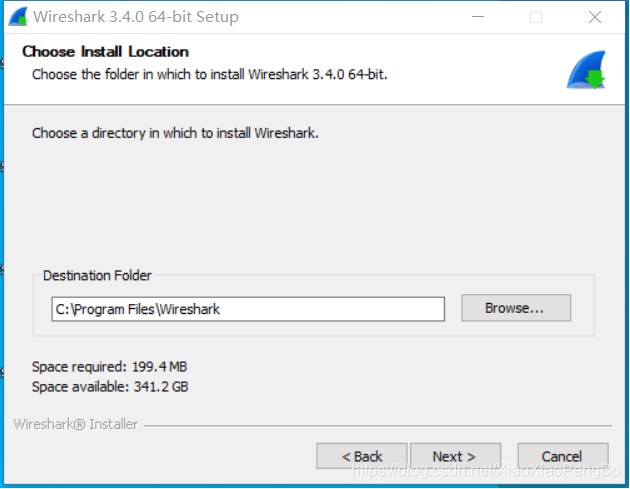

5)安装在默认路径就行,继续点击Next

6)勾选上Install Npcap 1.00,继续点击Next

7)勾选上Install USBPcap 1.5.4.0,继续点击Next

8)中间会跳出安装Npcap,点击I Agree

9)所有勾选,点击Install

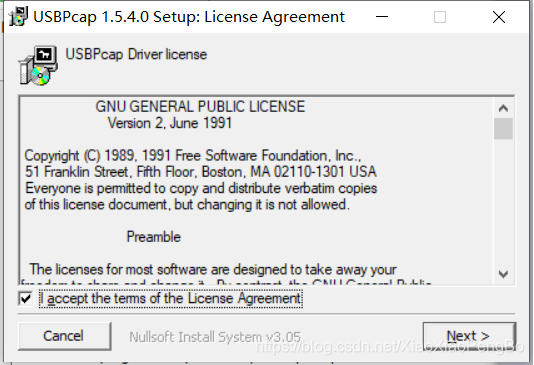

10)中间跳出USBPcap安装,勾选I accept,点击Next

11)都勾选,点击Next

12)默认路径安装,点击Install

13)安装完毕,点击Close

14)Wireshark安装完毕,点击Next

15)随后重启电脑,Wireshark就安装完毕了

NOTED:Wireshark最好以管理员运行,否则普通打开会每个抓包节点一直提示请求管理员权限,而且有的时候Wireshark会宕机

2. 安装CP2102驱动

插上Wireless Link NRF52832,在电脑管理中看下是否识别设备,我的电脑已经装过,所以显示这个样子:

但是我还是来说明下怎么安装这个驱动:

1)右键选择没有识别的CP2102,选择更新驱动程序

2)选择浏览我的计算机以查找驱动软件

3)选择我们给的资料中的CP2102驱动的路径,点击下一步

4)驱动更新完毕

3. 安装Python 2.7

1)点击python-2.7.14.amd64.msi进行安装,点击Next

2)无脑Next

3)无脑Next

4)等待安装完成,点击Finsh

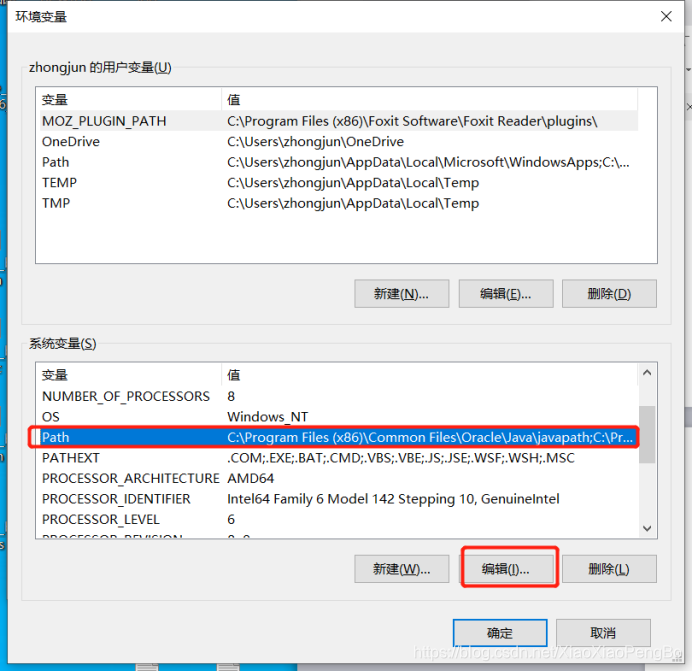

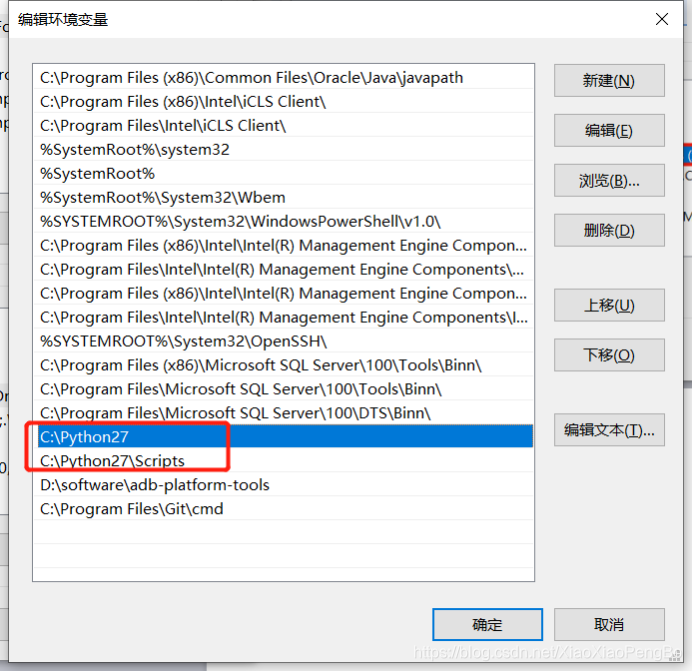

5)打开编译环境环境的变量(不会打开我要黑脸了),找到Path,点击编辑

6)新建两个环境变量,如图(注意,此路径是你安装Python的路径)

7)验证Python安装,在命令提示符界面敲python -V

8)安装pyserial ,在命令提示符界面下敲pip install pyserial

NOTED:我是提示这个,但是我没有选择升级

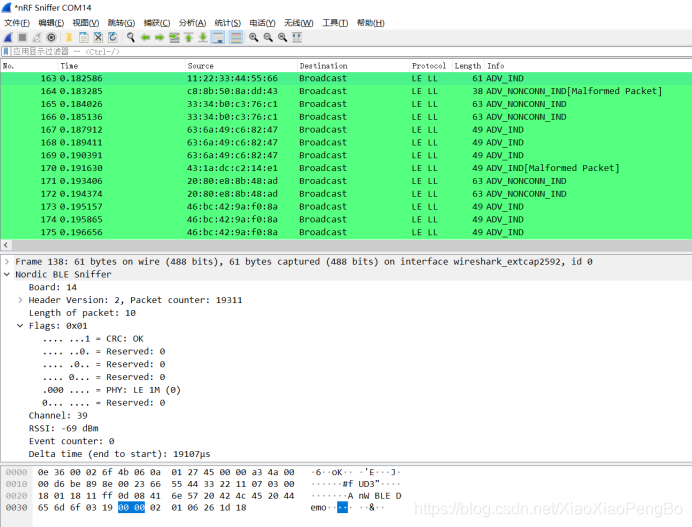

4. Wireshark设置NRF52832 Sniffer

1)管理员权限打开我们刚刚安装的Wireshark,打开菜单中的“帮助”,找到关于Wireshark,点开

2)点击“文件夹”菜单,打开Global Extcap path

3)解压资料中的nrf_sniffer_for_bluetooth_le_2.0.0_c87e17d.zip,

把解压内容文件夹extcap中的内容复制到步骤2)的路径中,如图:

4)使能NRF Sniffer功能,在菜单“视图”中接口工具栏勾选

5)至此,我们就可以抓包啦,撒花吧!

5. 精益求精,配置Profile

以上我们虽然可以抓包了,但是我们要更新下Profile:

1)打开帮助菜单中的关于Wireshark,找到个人配置,复制文件夹路径

2)把nrf_sniffer_for_bluetooth_le_2.0.0_c87e17d中的Profile_nRF_Sniffer_v2_001整个复制到步骤1)的文件夹中

3)点击菜单中的“编辑”,打开configuration Profiles

4)增加一个配置文件

5)终于最终大功告成

2049

2049

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?