目录

一、DNS介绍

DNS:domain name server 7层协议

名称解析协议

tcp /53 主从之间的同步

udp/53 名字解析

DNS作用:将域名转换成IP地址的协议

1.1DNS的两种实现方式

1.通过hosts文件(优先级最高) 分散的管理

linux /etc/hosts

win /windows/system32/drives/etc/hosts

文件格式:

IP地址 域名

2.安装dns服务相关的软件,来实现dns解析

集中管理:内网

分布式管理:外网 1级管理1级

1.2域名含义

com 公司

edu 教育

org 组织

cn 中国

1.3介绍

内网环境中,我们需要有一台自己的dns服务器,去解析自己内网的服务

bind 主包

工具包

yum install bind bind-utlis -y (utlis功能:会提供一些额外的命令)

#安装服务和工具包

dig

rndc relaod 重新加载dns服务

安装完软件之后,要能找到

1.配置文件的位置 rpm -qc 安装包的名字

2.主程序的位置 rpm -ql 安装包的名字

bind是安装包的名字

named是程序名

named程序的主要文件:

/etc/named.conf 主配置文件

/etc/named.rfc1912.zones 子配置文件

/var/named/数据库文件 定义了域名和IP地址的对应关系

配置文件权限需要注意:

当一个程序启动的时候,会去读取这个配置文件,如果权限问题导致程序无法读取配置文件,就会启动报错

1.4实际操作

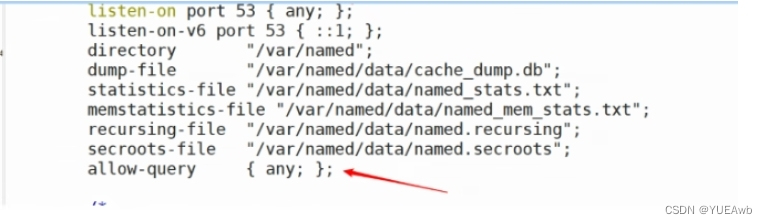

1.修改权限和监听地址

/etc/named.conf

改两个any

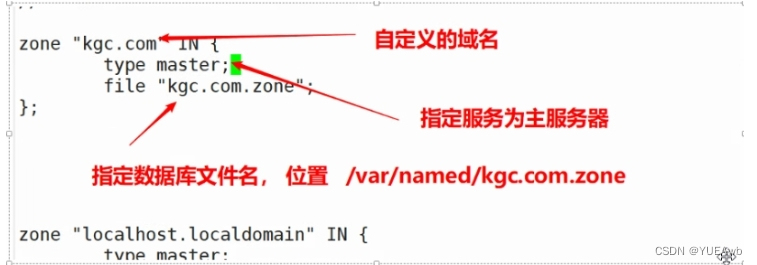

2.手写域名配置文件

/etc/named.rfc1912.zones

3.手写数据库配置文件

/var/named/kgc.com

格式

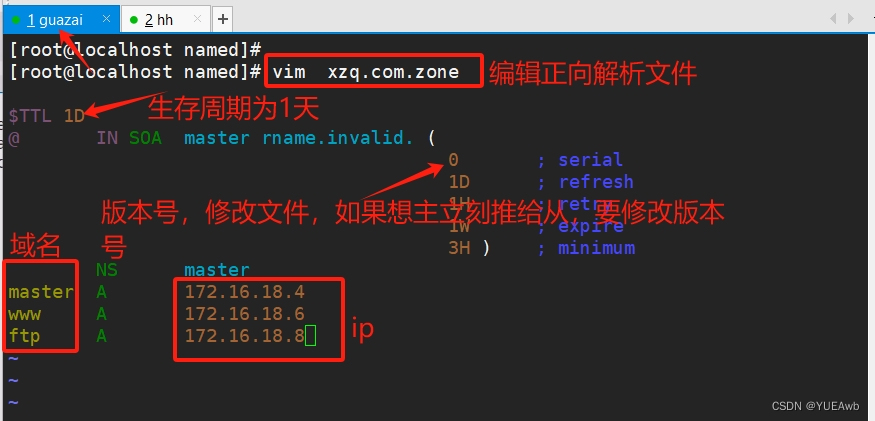

@ IN SOA master rname.invalid.

@域名

IN使用internet协议

SOA表明这条配置的基本功能 记录 A正向解析(将域名转化成ip) ptr反向解析(将ip转化成域名)

master定义了谁是dns服务器

rname.invalid.邮箱

二、实验

一、DNS主从复制实验

注意:防火墙和核心防护一定要关,开启两台虚拟机

一、主设备

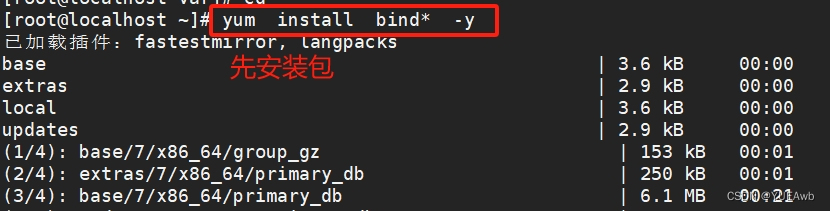

1.安装软件

yum install bind bind-utils -y

2.编辑主文件

vim /etc/named.conf

3.区域配置文件(子文件)

vim /etc/named.rfc1912.zones

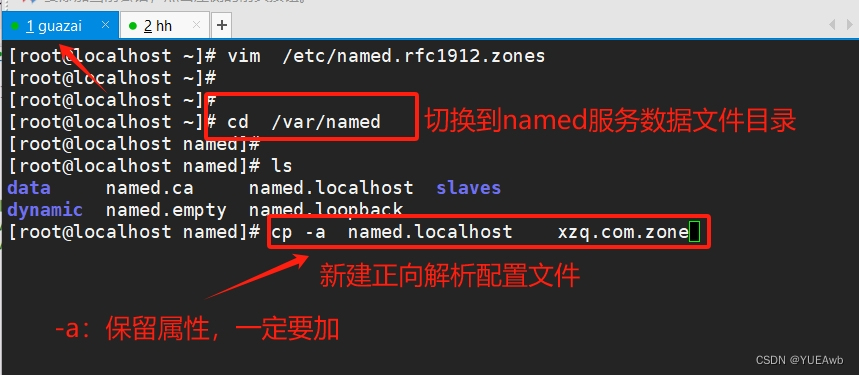

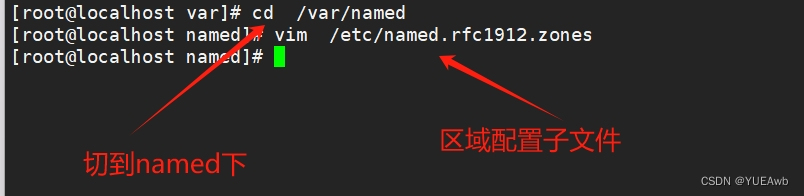

4.cd /var/named

#切换到named服务数据文件

cp -a named.localhost xzq.com.zone

#新建正向解析配置文件

5.编辑正向解析文件

vim xzq.com.zone

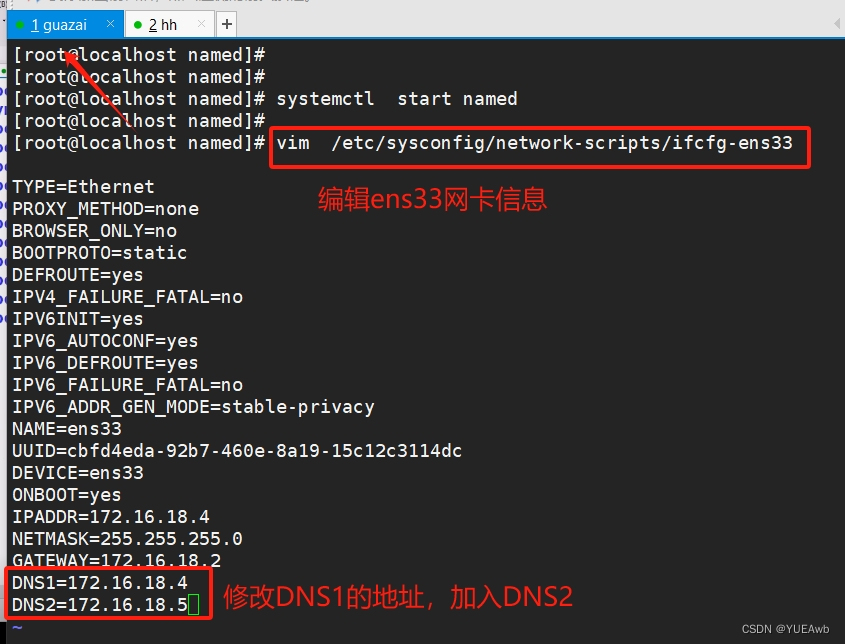

6.systemctl start named

#开启named的服务

vim /etc/sysconfig/network-scripts/ifcfg-ens33

#编辑ens33网卡内容

7.systemctl restart network

#重新加载

cat /etc/resolv.conf

#查看一下DNS的配置文件,看我们刚刚加入的DNS有没有生效

8.host www.xzq.com

#host:用于DNS的简单查找

digwww.xzq.com

#dig:查询DNS等相关信息的工具

二、从设备

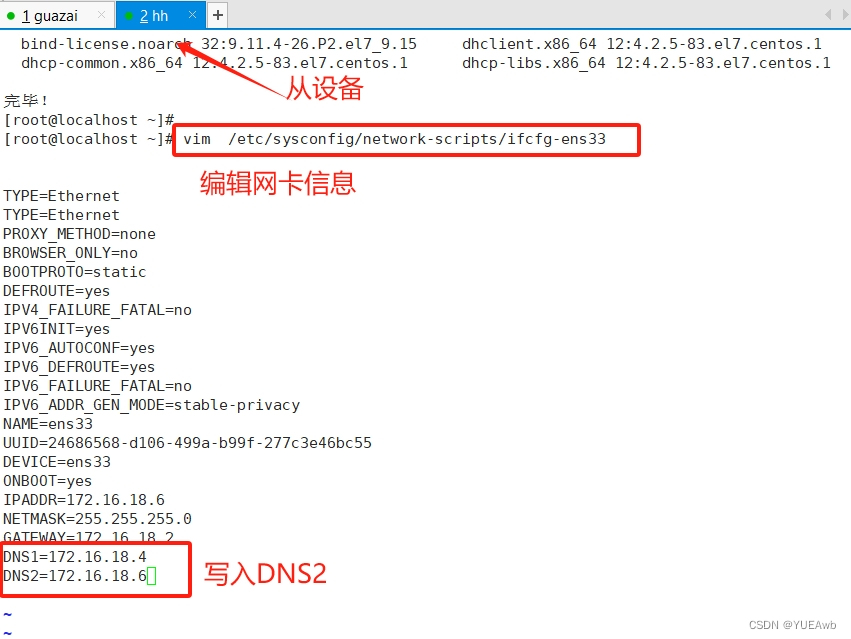

1.vim /etc/sysconfig/network-scripts/ifcfg-ens33

#编辑网卡ens33信息

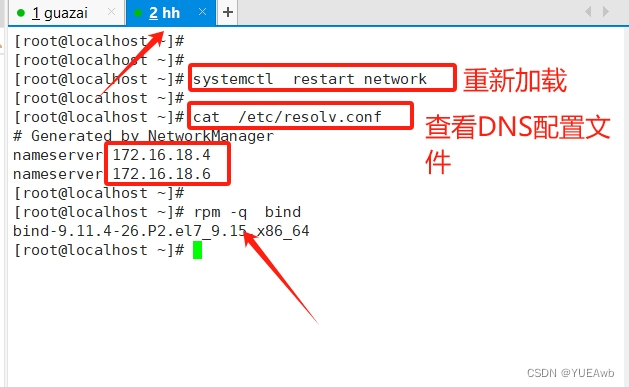

2.systemctl restart network

#重新加载

cat /etc/resolv.conf

#查看DNS的配置文件

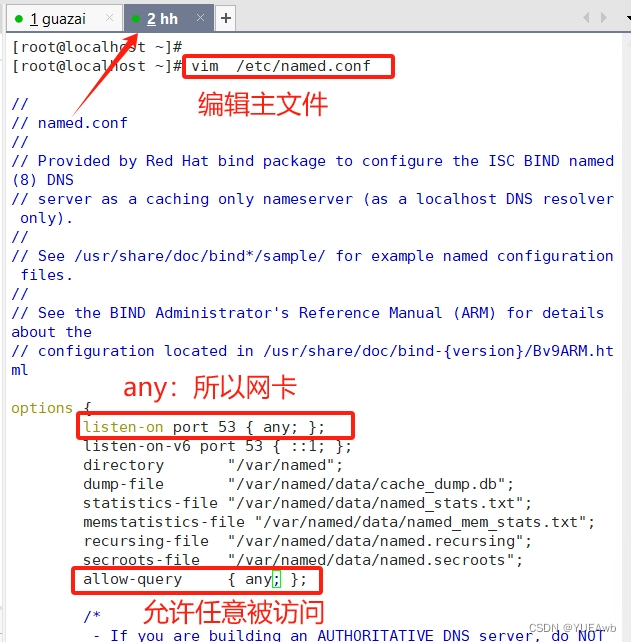

3.vim /etc/named.conf

#编辑主文件

4.vim /etc/named.rfc1912.zones

#区域配置子文件

5.systemctl start named

#开启named服务

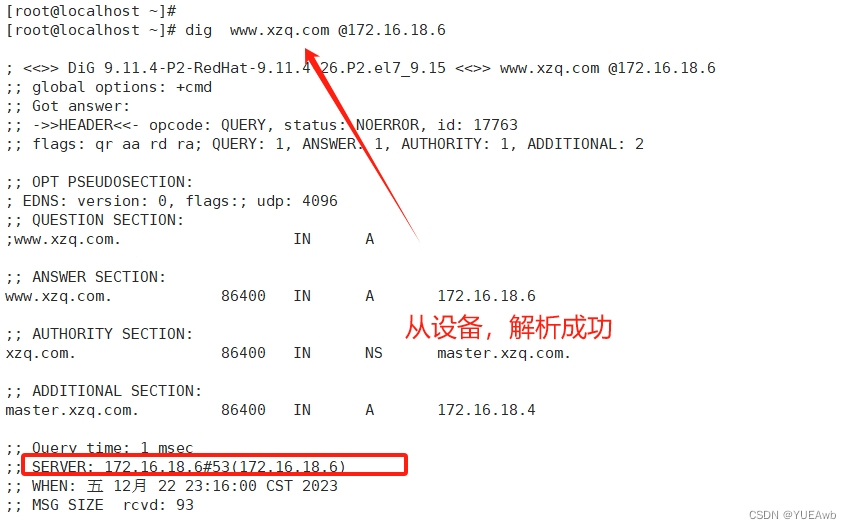

6.dig www.xzq.com @172.16.18.6

#在172.16.18.6的域名上寻找www.xzq.com的寻址结果

7.最后我们停掉主设备,查看从设备是否能工作

二、DNS的反向解析实验

!!!防火墙和核心防护关了

1.先安装包

yum install bind* -y

2.cd /var named

#切到named下

vim /etc/named.rfc1912.zones

#区域配置子文件

3.cp -a xzq.com.zone test.com.zone

#把xzq变成test

4.vim test.com.zone

#编辑test

5.vim /etc/sysconfig/network-scripts/ifcfg-ens33

编辑网卡ens33的信息

6.systemctl restart network

#重新加载

cat /etc/resolv.conf

#查看DNS配置文件

host 172.16.18.156

#反向解析

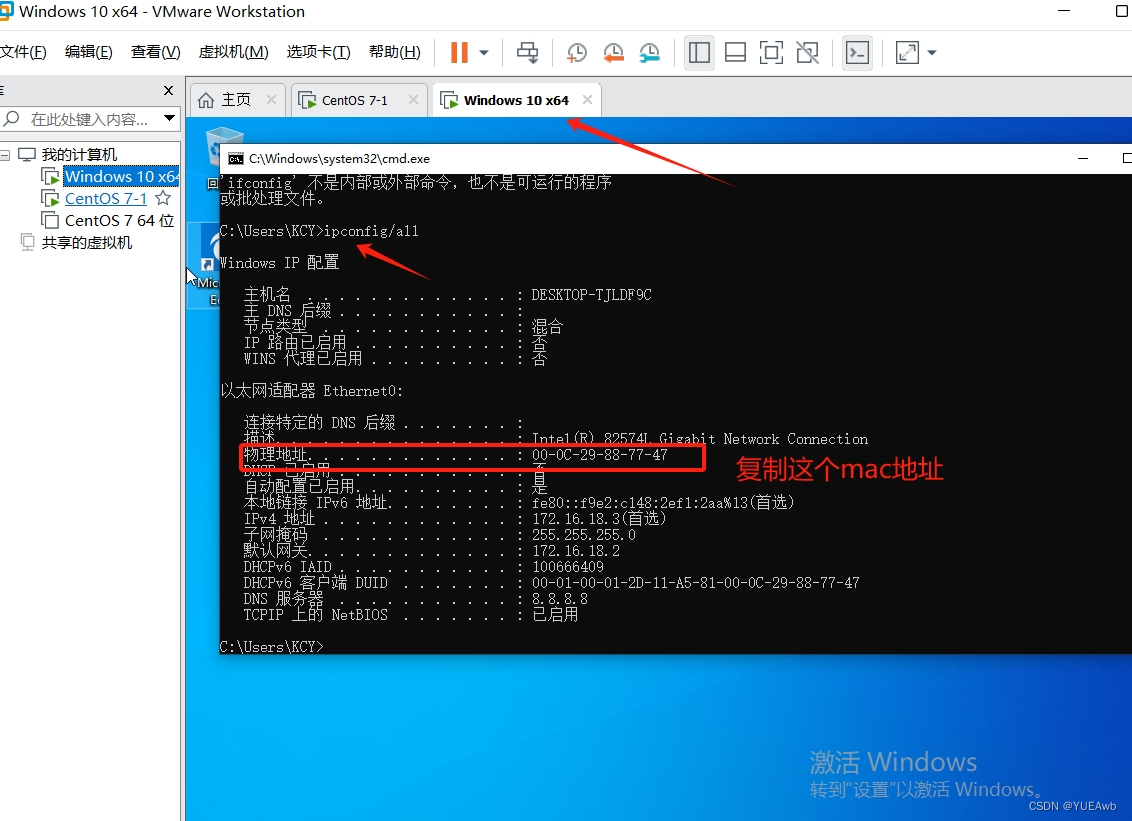

三、DHCP固定地址分配

1.ipconfig/all

2.yum install dhcp -y

#安装一下dhcp

rpm -qc dhcp

#看dhcp的配置信息

cat /etc/dhcp/dhcpd.conf

#查看里面内容

cp /usr/share/doc/dhcp*/dhcpd.conf.example /etc/dhcp/dhcpd.conf

#复制内容覆盖它

vim dhcp/dhcpd.conf

#编辑文件内容

3.注意:一直连不上的原因

4.注意:设置网段

systemctl restart dhcpd

#重新加载

systemctl status dhcpd

#查看网络状态

5. 注意:把虚拟机改为自动获取,要不然我们查看win10IP时,不会更新我们分配的固定地址

5.在win10验证,刚刚分配固定IP是否成功

2609

2609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?