@Lonelone

前言

一直以来,Yaklang引擎使用 robertkrimen/otto (以下简称otto )作为 JavaScript 解释器以执行一些 JavaScript 代码。然而,最近用户提出的许多新需求在使用 otto 这个第三方库时遇到了一些问题,其主要原因是因为 otto 的语法树解析实现存在一些问题,因此在遇到一些执行压缩过后的 JavaScript 第三方依赖(如常见的CryptoJS )时会出现解析错误。

为了解决这个问题,也为了完善用户的体验,我们决定使用 dop251/goja (以下简称为 goja )这个第三方库来代替 otto 这个库,让 otto 这个库光荣退休。

为什么选择 goja

选择 goja 的原因有很多,列出主要的几点:

完整的 ECMAScript 5.1 实现(甚至有不完整的ECMAScript 6.0 实现)

几乎一致性的API

对于yaklang语言的用户来说,此次升级是几乎无感知的,在升级的同时确保了 80% 的API无变动,但由于底层实现不尽相同,因此可能会存在某些不常用的函数(如js.ASTWalk ,js.GetSTType )以及结构体方法(如Value)会存在某些差异,对此库用户的影响控制在合适的范围内。

全新的内置第三方JavaScript依赖API

此次升级的一个重要点在于为了解决使用某些常用 JavaScript 第三方依赖(如上文提到的 CryptoJS )的问题。通过新的API,我们可以快速地使用这些 JavaScript 第三方依赖,而省略编译的过程(初次编译之后会进行缓存,之后不再需要进行编译)。

一个简单的使用CryptoJS V3 的例子如下:

Go

实战案例

以 Yakit 自带的 Vulinbox 靶场其中的高级前端加解密与验签实战 - CryptoJS.AES(CBC) 前端加密登陆表单 为例,讲解一下如何使用升级后的 js 库。如何安装与启动 Vulinbox 靶场这里不再赘述。

网站页面如下:

打开网站后,我们查看其页面源代码,观察前端是如何对数据进行加密的,主要核心代码如下:

JavaScript

简单分析知道,其最后请求的请求体是 submitResult 这个变量,这是一段JSON,包含了 data , key , iv 三个属性,其中 key 是固定的,iv 是随机生成的。虽然 iv 是随机生成的,但是并不影响我们进行爆破,我们可以同样生成一个新的iv或者使用页面的iv也可。

最后我们提炼出以下代码,基本上直接复制上述的js代码稍作修改即可使用:

JavaScript

最终我们编写了一段简单的 Yak 代码,用于对此题进行爆破:

Go

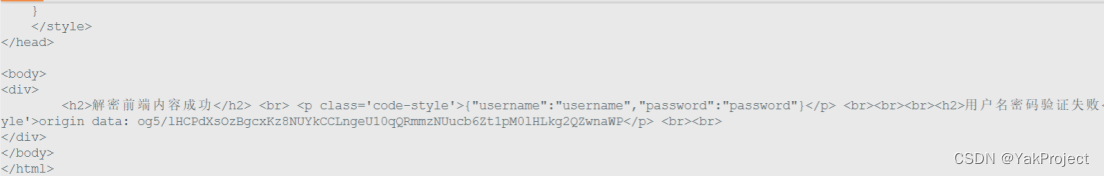

响应中显示解密前端内容成功 ,这证明我们已经成功将请求体进行加密,可以用于爆破,后续只需要在for循环填入需要爆破的用户名密码即可。

本文讲述了Yaklang引擎从otto转向goja的原因,包括goja的性能优势、ECMAScript5.1和6.0支持,以及为解决压缩JavaScript依赖问题而提供的新API。升级后,用户在大部分情况下无需感知,但可能遇到少数API差异和加密功能的实战应用示例。

本文讲述了Yaklang引擎从otto转向goja的原因,包括goja的性能优势、ECMAScript5.1和6.0支持,以及为解决压缩JavaScript依赖问题而提供的新API。升级后,用户在大部分情况下无需感知,但可能遇到少数API差异和加密功能的实战应用示例。

2376

2376

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?