Web安全实验二

实验内容:Fiddler抓包实验

实验步骤:根据文件2.1展开实验,记录实验结果与分析。

实验一:Fiddler 修改User-Agent ,伪装客户端。

1.下载安装配置好firefox和fiddler

2.启动Fiddler , 单击Rules- >User-Agents , 选择iPhone6

设置代理服务器的User-Agent为iPhone6,打开淘宝网,点击详情会发现页面变为了手机版。

3.打开浏览器,输入www.taobao.com ,可以看到淘宝的页面变成了移动版的淘宝页面。

4.在Fiddler 中,查看User-Agent 的值如下:

User-Agent: Mozilla/5.0 (iPhone; CPU iPhone OS 8_3 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Version/8.0 Mobile/12F70 Safari/600.1.4

总结:在这过程中一开始网络是请求出错的,原因是把firefox中的网络配置设置成了手动配置代理,导致网络请求失败,后来发现更改后才得以解决。实验不难,难的是细心,所以细心做事效果才能加倍。

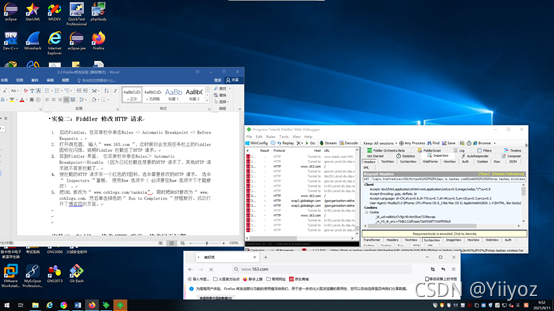

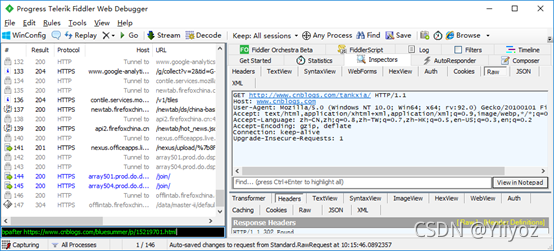

实验二:Fiddler 修改HTTP 请求。

1.启动Fiddler,在菜单栏中单击Rules -> Automatic Breakpoint -> Before Requests 。

2. 打开浏览器, 输入“ www.163.com ”,这时候你会发现任务栏上的Fiddler 图标在闪烁,说明Fiddler 拦截住了HTTP 请求。

3. 回到Fiddler 界面, 在菜单栏中单击Rules> Automatic Breakpoint->Disable (因为己经拦截住想要的HTTP 请求了,其他HTTP 请求就不需要拦截了。

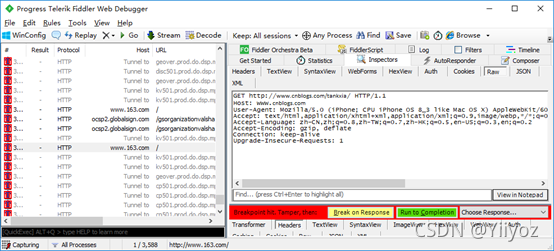

4. 被拦截的HTTP 请求有一个红色的T图标,选中需要修改的HTTP 请求, 选中“ Inspectors "面板, 使用Raw 选项卡( 必须要在Raw 选项卡下才能修改) 。

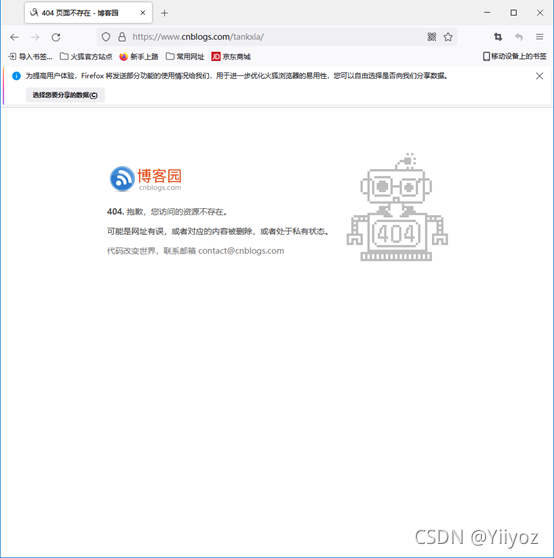

5. 把URL 修改为“ www.cnblogs.com/tankxia”,同时把HOST修改为“ www. cnblogs.com,然后单击绿色的“ Run to Completion ”按钮放行。成功打开了博客园的页面。

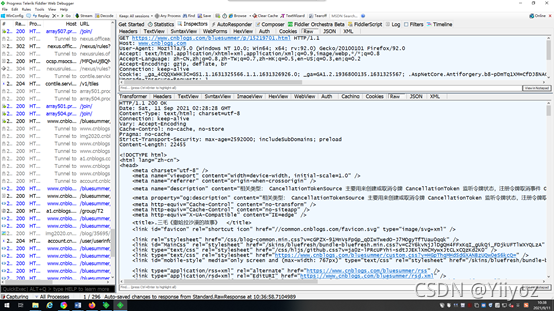

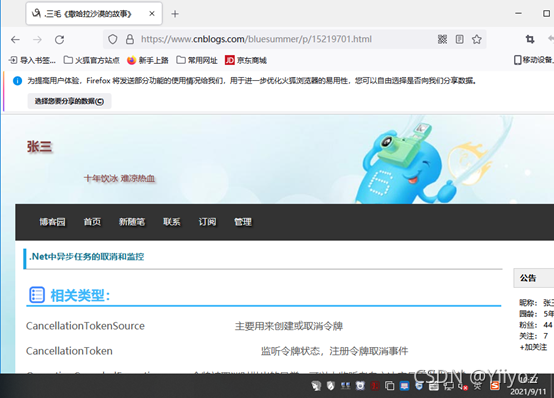

实验三:Fiddler 修改HTTP 响应–修改网页标题

1.启动Fiddler ,在左下角的QuickExec 命令行中输入“ bpafter https://www.cnblogs.com/bluesummer/p/15219701.html“

2. 打开浏览器,输入https://www.cnblogs.com/bluesummer/p/15219701.html

3.在Fiddler 中选中 “https://www.cnblogs.com/bluesummer/p/15219701.html “,选中Inspectors 面板, Response 下使用Raw 选项卡(必须要在Raw 选项卡下才能修改) 。

4.修改HTML 代码为“ <title>我修改了这里</title>放行。查看页面标题被修改成功。

总结:最先只在Fiddler中输入了目的网址却没有按回车键,导致效果失败,后面的步骤比较顺利。输入任何东西后要想呈现效果别忘了点击回车也别忘记刷新网页。

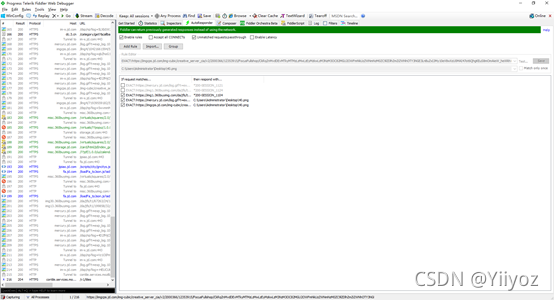

实验四:替换网页中图片

仿造实验四,随机访问web页面,替换页面中的图片(替换后的图片上写祝福语)。将实验步骤记录下来,结果截图保存。

1.启动Fiddler ,打开浏览器访问https://www.cnblogs.com/TankXiao/p/9154085.html

2. 在浏览器中把一张图片保存到本机中,命名为“学号.jpg”,用画图工具编辑,做标记,写祝福话语。

3. 在Fiddler 中,找到这个图片的Sesssion ,并且拖曳到AutoResponder 中。

4. 在RuleEditor 中,单击“ Find a file … . ”,选择本地的tankxiao.jpg 。选中“ Enablerules ”,激活规则,选中“ Unmatched requests passthrough ”,并且单击“ Save "按钮。

5. 回到页面后刷新,图片被替换成功。

总结:多尝试才能熟能生巧,遇到问题学会不着急和请教老师、同学,操作不算太难,只要一步步都做到认真细致,那成功率不会让自己失望的。

还在快马加鞭努力上岸的糯叽叽泡芙

2021/9/11

6932

6932

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?