1.背景介绍

可穿戴设备,也被称为穿戴式计算设备,是指可以通过电子、光学、感应技术等方式将计算机、通信、传感器等功能集成在穿戴在身体上的设备。它们的特点是轻便、便携、实时、智能等。随着技术的不断发展,可穿戴设备在各个领域的应用也逐渐普及,尤其是在安全与防御领域,它们在数据收集、通信、监控等方面具有很大的优势。

在安全与防御领域,可穿戴设备可以用于实时监控战场、防御系统、安全设施等,提高安全防御的效果。同时,可穿戴设备还可以用于军事情报、情报收集、情报分析等,为军事决策提供有价值的信息。

在这篇文章中,我们将从以下几个方面进行阐述:

- 背景介绍

- 核心概念与联系

- 核心算法原理和具体操作步骤以及数学模型公式详细讲解

- 具体代码实例和详细解释说明

- 未来发展趋势与挑战

- 附录常见问题与解答

2.核心概念与联系

在安全与防御领域,可穿戴设备的核心概念主要包括:

- 数据收集:可穿戴设备可以实时收集各种类型的数据,如视频、音频、传感器数据等,为后续的数据处理和分析提供基础。

- 数据传输:可穿戴设备可以通过无线技术实现数据的传输,如蓝牙、Wi-Fi、蜂窝等。

- 数据处理:可穿戴设备可以在设备本身进行数据的处理,如压缩、加密等,以保证数据的安全性。

- 数据分析:可穿戴设备可以通过各种算法进行数据的分析,如图像识别、语音识别、定位等,以提取有价值的信息。

这些概念之间的联系如下:

- 数据收集与数据传输:数据收集是数据传输的前提,而数据传输是数据收集的必要条件。因此,数据收集和数据传输是相互依赖的。

- 数据传输与数据处理:数据传输是数据处理的前提,而数据处理是数据传输的必要条件。因此,数据传输和数据处理是相互依赖的。

- 数据处理与数据分析:数据处理是数据分析的前提,而数据分析是数据处理的必要条件。因此,数据处理和数据分析是相互依赖的。

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

在安全与防御领域,可穿戴设备的核心算法主要包括:

- 数据压缩算法:如Huffman算法、Lempel-Ziv-Welch(LZW)算法等。

- 加密算法:如AES、RSA、SM4等。

- 图像识别算法:如卷积神经网络(CNN)、支持向量机(SVM)等。

- 语音识别算法:如隐马尔科夫模型(HMM)、深度神经网络(DNN)等。

- 定位算法:如GPS定位、Wi-Fi定位等。

这些算法的原理和具体操作步骤以及数学模型公式详细讲解如下:

3.1 数据压缩算法

3.1.1 Huffman算法

Huffman算法是一种基于哈夫曼编码的数据压缩算法,其核心思想是根据字符的出现频率构建一个优先级树,然后从树中生成一个最优的编码。

具体操作步骤如下:

- 统计字符出现频率,构建一个优先级树。

- 从优先级树中选择两个最小的节点,将它们合并为一个新节点,并将新节点的优先级设为原来两个节点的优先级之和。

- 重复步骤2,直到只剩下一个根节点。

- 从根节点到叶节点的路径表示字符的编码。

Huffman算法的数学模型公式如下:

H ( X ) = − ∑ i = 1 n p i log 2 p i H(X) = -\sum _{i=1}^{n} p_ i \log _2 p_ i H(X)=−i=1∑npilog2pi

其中, H ( X ) H(X) H(X) 是熵, p i p_i pi 是字符 i i i 的出现频率。

3.1.2 Lempel-Ziv-Welch(LZW)算法

LZW算法是一种基于字符串匹配的数据压缩算法,其核心思想是将输入序列分解为一系列不重叠的最长匹配(MLP)子序列,然后将这些子序列编码。

具体操作步骤如下:

- 创建一个空的编码表。

- 读取输入序列的第一个字符,并将其添加到编码表中,同时将其作为当前的匹配串。

- 读取输入序列的下一个字符,如果它与当前匹配串的末尾字符相同,则将匹配串扩展到当前字符,并将扩展后的匹配串添加到编码表中。否则,将当前匹配串添加到编码表中,并将当前字符作为新的匹配串。

- 重复步骤2和3,直到整个输入序列被处理完毕。

- 将编码表中的编码输出。

LZW算法的数学模型公式如下:

L Z W ( X ) = N − N M L P N × 100 % LZW(X) = \frac{N - N_{MLP}}{N} \times 100\% LZW(X)=NN−NMLP×100%

其中, L Z W ( X ) LZW(X) LZW(X) 是LZW算法的压缩率, N N N 是输入序列的长度, N M L P N_{MLP} NMLP 是最长匹配子序列的长度。

3.2 加密算法

3.2.1 AES

AES(Advanced Encryption

Standard,高级加密标准)是一种对称密钥加密算法,其核心思想是将明文加密为密文,然后使用相同的密钥解密为明文。

具体操作步骤如下:

- 选择一个128/192/256位的密钥。

- 将密钥扩展为4个32位的roundKey。

- 对明文进行10-14轮的加密处理,每轮使用一个roundKey。

- 将加密后的结果输出为密文。

AES的数学模型公式如下:

E K ( P ) = P ⊕ ∑ r = 1 N ( r o u n d K e y r ⊕ P ) E _K(P) = P \oplus \sum_ {r=1}^{N} (roundKey_r \oplus P) EK(P)=P⊕r=1∑N(roundKeyr⊕P)

其中, E K ( P ) E_K(P) EK(P) 是加密后的密文, P P P 是明文, r o u n d K e y roundKey roundKey 是每轮的密钥, ⊕ \oplus ⊕ 表示异或运算。

3.2.2 RSA

RSA(Rivest-Shamir-Adleman,里斯曼-沙密尔-阿德莱姆)是一种非对称密钥加密算法,其核心思想是使用一对公钥和私钥进行加密和解密。

具体操作步骤如下:

- 选择两个大素数 p p p 和 q q q。

- 计算 n = p × q n = p \times q n=p×q 和 ϕ ( n ) = ( p − 1 ) × ( q − 1 ) ϕ(n) = (p-1) \times (q-1) ϕ(n)=(p−1)×(q−1)。

- 选择一个 e e e 使得 1 < e < ϕ ( n ) 1 < e < ϕ(n) 1<e<ϕ(n) 且 g c d ( e , ϕ ( n ) ) = 1 gcd(e, ϕ(n)) = 1 gcd(e,ϕ(n))=1。

- 计算 d = e − 1 m o d ϕ ( n ) d = e^{-1} \bmod ϕ(n) d=e−1modϕ(n)。

- 使用公钥 ( n , e ) (n, e) (n,e) 进行加密,使用私钥 ( n , d ) (n, d) (n,d) 进行解密。

RSA的数学模型公式如下:

C = M e m o d n C = M^e \bmod n C=Memodn

M = C d m o d n M = C^d \bmod n M=Cdmodn

其中, C C C 是密文, M M M 是明文, e e e 是公钥, d d d 是私钥, n n n 是模数。

3.2.3 SM4

SM4(标准密码学加密算法SM4)是一种对称密钥加密算法,其核心思想是将明文加密为密文,然后使用相同的密钥解密为明文。

具体操作步骤如下:

- 选择一个128位的密钥。

- 初始化128位的状态数组。

- 进行16轮的加密处理。

- 将加密后的结果输出为密文。

SM4的数学模型公式如下:

S j = ( S j − 1 ⋘ T j ) ⊕ F ( S j − 1 , T j ) S _j = (S_ {j-1} \lll T _j) \oplus F(S_ {j-1}, T_j) Sj=(Sj−1⋘Tj)⊕F(Sj−1,Tj)

其中, S j S _j Sj 是状态数组的第 j j j个元素, T j T_ j Tj 是轮键, ⋘ \lll ⋘ 表示循环左移运算, F F F 是非线性函数。

3.3 图像识别算法

3.3.1 卷积神经网络(CNN)

CNN是一种深度学习算法,其核心思想是通过多层卷积和池化来提取图像的特征,然后通过全连接层进行分类。

具体操作步骤如下:

- 将图像划分为多个小块,然后使用卷积核对每个小块进行卷积。

- 对卷积后的结果进行池化,以减少参数数量和计算量。

- 将池化后的结果拼接成一个向量,然后使用全连接层进行分类。

CNN的数学模型公式如下:

y = s o f t m a x ( W × R e L U ( V × X + b ) + c ) y = softmax(W \times ReLU(V \times X + b) + c) y=softmax(W×ReLU(V×X+b)+c)

其中, X X X 是输入图像, W W W 是权重矩阵, V V V 是卷积核矩阵, b b b 是偏置向量, c c c 是类别数量, y y y 是预测结果。

3.3.2 支持向量机(SVM)

SVM是一种监督学习算法,其核心思想是通过找到一个超平面将类别分开,然后使用支持向量进行分类。

具体操作步骤如下:

- 将图像特征表示为向量。

- 使用SVM算法找到一个超平面,使其距离不同类别的支持向量最远。

- 使用超平面对新的图像进行分类。

SVM的数学模型公式如下:

f ( x ) = s i g n ( ∑ i = 1 n α i y i K ( x i , x ) + b ) f(x) = sign(\sum _{i=1}^{n} \alpha_ i y _i K(x_ i, x) + b) f(x)=sign(i=1∑nαiyiK(xi,x)+b)

其中, x x x 是输入向量, y y y 是类别标签, K ( x i , x ) K(x _i, x) K(xi,x) 是核函数, α i \alpha_ i αi 是支持向量的权重, b b b 是偏置。

3.4 语音识别算法

3.4.1 隐马尔科夫模型(HMM)

HMM是一种基于概率的语音识别算法,其核心思想是通过观测到的语音特征序列推断出对应的文本序列。

具体操作步骤如下:

- 将语音特征序列划分为多个状态,然后将这些状态组合成一个隐马尔科夫链。

- 计算隐马尔科夫链的概率模型。

- 使用贝叶斯定理将隐马尔科夫链的概率模型与观测到的语音特征序列相结合,然后使用Viterbi算法进行解码。

HMM的数学模型公式如下:

P ( O ∣ H ) = ∏ t = 1 T P ( o t ∣ h t ) P(O|H) = \prod _{t=1}^{T} P(o_ t|h_t) P(O∣H)=t=1∏TP(ot∣ht)

其中, O O O 是观测序列, H H H 是隐藏状态序列, T T T 是观测序列的长度, o t o _t ot 是第 t t t个观测值, h t h_ t ht 是第 t t t个隐藏状态。

3.4.2 深度神经网络(DNN)

DNN是一种深度学习算法,其核心思想是通过多层神经网络对语音特征进行提取,然后使用全连接层进行分类。

具体操作步骤如下:

- 将语音特征划分为多个小块,然后使用卷积核对每个小块进行卷积。

- 对卷积后的结果进行池化,以减少参数数量和计算量。

- 将池化后的结果拼接成一个向量,然后使用全连接层进行分类。

DNN的数学模型公式如下:

y = s o f t m a x ( W × R e L U ( V × X + b ) + c ) y = softmax(W \times ReLU(V \times X + b) + c) y=softmax(W×ReLU(V×X+b)+c)

其中, X X X 是输入语音特征, W W W 是权重矩阵, V V V 是卷积核矩阵, b b b 是偏置向量, c c c 是类别数量, y y y 是预测结果。

3.5 定位算法

3.5.1 GPS定位

GPS定位是一种基于卫星的定位技术,其核心思想是通过接收器接收来自卫星的信号,然后计算出自身的位置。

具体操作步骤如下:

- 接收器接收来自卫星的信号。

- 计算信号的时延,然后使用卫星的位置信息计算出接收器的位置。

GPS定位的数学模型公式如下:

P = P + t 1 c × V 1 + t 2 c × V 2 + ⋯ + t n c × V n P = P + \frac{t _1}{c} \times V_ 1 + \frac{t _2}{c} \times V_ 2 + \cdots + \frac{t _n}{c} \times V_ n P=P+ct1×V1+ct2×V2+⋯+ctn×Vn

其中, P P P 是接收器的位置, t i t _i ti 是信号的时延, V i V_ i Vi 是卫星的位置, c c c 是光速。

3.5.2 Wi-Fi定位

Wi-Fi定位是一种基于Wi-Fi信号的定位技术,其核心思想是通过接收器接收来自Wi-Fi热点的信号,然后计算出自身的位置。

具体操作步骤如下:

- 接收器接收来自Wi-Fi热点的信号。

- 计算信号的强度,然后使用热点的位置信息计算出接收器的位置。

Wi-Fi定位的数学模型公式如下:

P = P + k 1 × R 1 + k 2 × R 2 + ⋯ + k n × R n P = P + k _1 \times R_ 1 + k _2 \times R_ 2 + \cdots + k _n \times R_ n P=P+k1×R1+k2×R2+⋯+kn×Rn

其中, P P P 是接收器的位置, k i k _i ki 是权重系数, R i R_ i Ri 是热点的位置。

4.具体代码实例和详细解释说明

在这部分,我们将通过一个具体的可穿戴设备安全与防御应用案例来展示如何使用上述算法和技术。

案例:可穿戴设备在军事场景中的应用

在军事场景中,可穿戴设备可以用于实时监控和报警,以提高军事操作的效率和安全性。具体来说,可穿戴设备可以通过GPS定位算法定位自身位置,然后将位置信息上传至服务器。同时,可穿戴设备还可以使用摄像头和麦克风收集周围的视频和音频信息,然后将信息上传至服务器进行分析。

具体代码实例如下:

## 初始化GPS定位

gps_device = gps.Gps()

## 初始化摄像头

camera = cv2.VideoCapture(0)

## 初始化麦克风

mic = audioop.AudioOp()

while True: # 获取GPS定位信息 gps _info = gps_ device.get _info() latitude = gps_

info['latitude'] longitude = gps_info['longitude']

# 获取摄像头帧

ret, frame = camera.read()

if not ret:

print("无法获取摄像头帧")

continue

# 获取麦克风音频

audio_data = mic.read()

# 将信息上传至服务器

send_data(latitude, longitude, frame, audio_data)

# 显示摄像头帧

cv2.imshow("frame", frame)

if cv2.waitKey(1) == ord('q'):

break

camera.release() cv2.destroyAllWindows() ```

在这个代码中,我们首先初始化了GPS定位和摄像头麦克风,然后通过一个无限循环获取GPS定位信息、摄像头帧和麦克风音频。接着,我们将这些信息上传至服务器进行分析。最后,我们显示摄像头帧并等待用户按下‘q’键退出程序。

## 5.未来发展与挑战

可穿戴设备在安全与防御领域的应用前景非常广泛,但同时也面临着一系列挑战。

未来发展:

1. 硬件技术的不断发展将使可穿戴设备更加强大,例如更高分辨率的摄像头、更长的电池寿命等。

2. 软件技术的不断发展将使可穿戴设备更加智能,例如更好的人工智能算法、更高效的加密算法等。

3. 网络技术的不断发展将使可穿戴设备更加实时,例如更快的数据传输速度、更稳定的连接方式等。

挑战:

1. 隐私问题:可穿戴设备通常收集大量个人信息,如位置信息、语音信息等,这可能导致隐私泄露。

2. 安全问题:可穿戴设备可能受到黑客攻击,例如通过恶意应用程序窃取用户信息或控制设备。

3. 功耗问题:可穿戴设备通常具有有限的电池寿命,因此需要优化算法和硬件设计以降低功耗。

## 6.附加问题及答案

Q1:可穿戴设备与传统设备的主要区别是什么?

A1:可穿戴设备与传统设备的主要区别在于它们的形式和功能。可穿戴设备通常小型、轻便,可以直接在身上穿戴,具有实时性和个性化特征。而传统设备通常较大、较重,需要单独携带,具有延迟性和通用性特征。

Q2:可穿戴设备在医疗健康领域的应用有哪些?

A2:可穿戴设备在医疗健康领域的应用包括心率监测、睡眠质量检测、血压测量、血糖监测等。此外,可穿戴设备还可以用于健身指导、饮食记录、疾病管理等。

Q3:可穿戴设备在教育领域的应用有哪些?

A3:可穿戴设备在教育领域的应用包括在线课程参与、实时笔记记录、智能助手等。此外,可穿戴设备还可以用于学生的学习评估、教师的课堂指导、学校的安全管理等。

Q4:可穿戴设备在商业领域的应用有哪些?

A4:可穿戴设备在商业领域的应用包括销售跟踪、库存管理、员工定位、时间记录等。此外,可穿戴设备还可以用于市场调查、消费者分析、产品推广等。

Q5:可穿戴设备在交通运输领域的应用有哪些?

A5:可穿戴设备在交通运输领域的应用包括实时交通信息查询、路线导航、车辆定位、车辆健康监测等。此外,可穿戴设备还可以用于交通安全监控、交通流量分析、交通事故预警等。

Q6:可穿戴设备在环境保护领域的应用有哪些?

A6:可穿戴设备在环境保护领域的应用包括气候变化监测、空气质量测量、水质检测、动物行为观测等。此外,可穿戴设备还可以用于森林火灾预警、灾害紧急响应、生态保护监控等。

Q7:可穿戴设备在军事领域的应用有哪些?

A7:可穿戴设备在军事领域的应用包括实时监控、报警、情报收集、军事训练等。此外,可穿戴设备还可以用于军事通信、导航、定位、情感分析等。

Q8:可穿戴设备的安全性和隐私保护有哪些挑战? A8:可穿戴设备的安全性和隐私保护面临以下挑战:1) 硬件恶意篡改;2) 软件恶意攻击;3)

数据窃取和泄露;4) 用户授权管理;5) 法律法规不足。

Q9:可穿戴设备的功耗问题有哪些解决方案? A9:可穿戴设备的功耗问题可以通过以下方案解决:1) 硬件优化:使用低功耗组件;2)

算法优化:使用更高效的算法;3) 软件优化:使用智能管理功耗;4) 用户操作:鼓励用户适当使用设备。

Q10:可穿戴设备在未来发展方向有哪些? A10:可穿戴设备在未来发展方向有以下几个方向:1) 硬件技术:更小、更轻、更强大的设备;2)

软件技术:更智能、更安全的应用;3) 网络技术:更快、更稳的连接;4) 新兴技术:如增强现实、量子计算等。

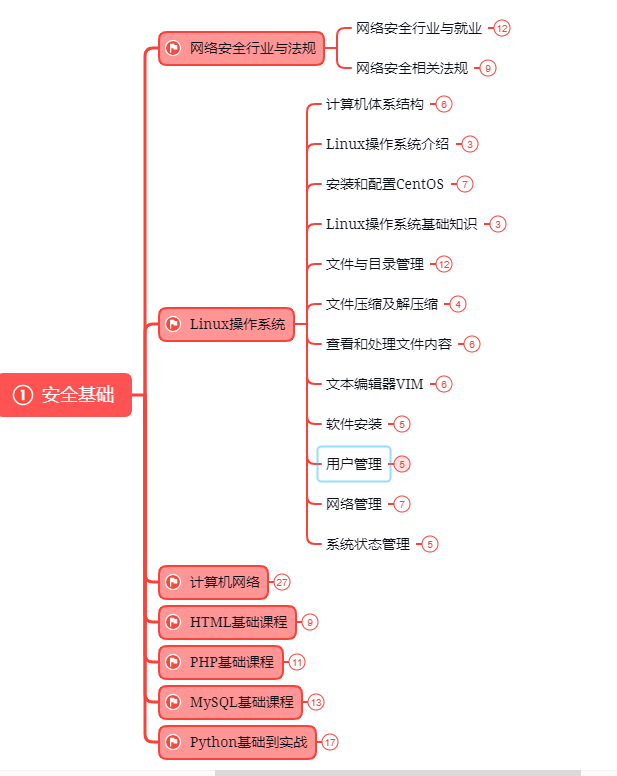

**学习网络安全技术的方法无非三种:**

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里**👉**[网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!](https://mp.weixin.qq.com/s/BWb9OzaB-gVGVpkm161PMw)

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

### 第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

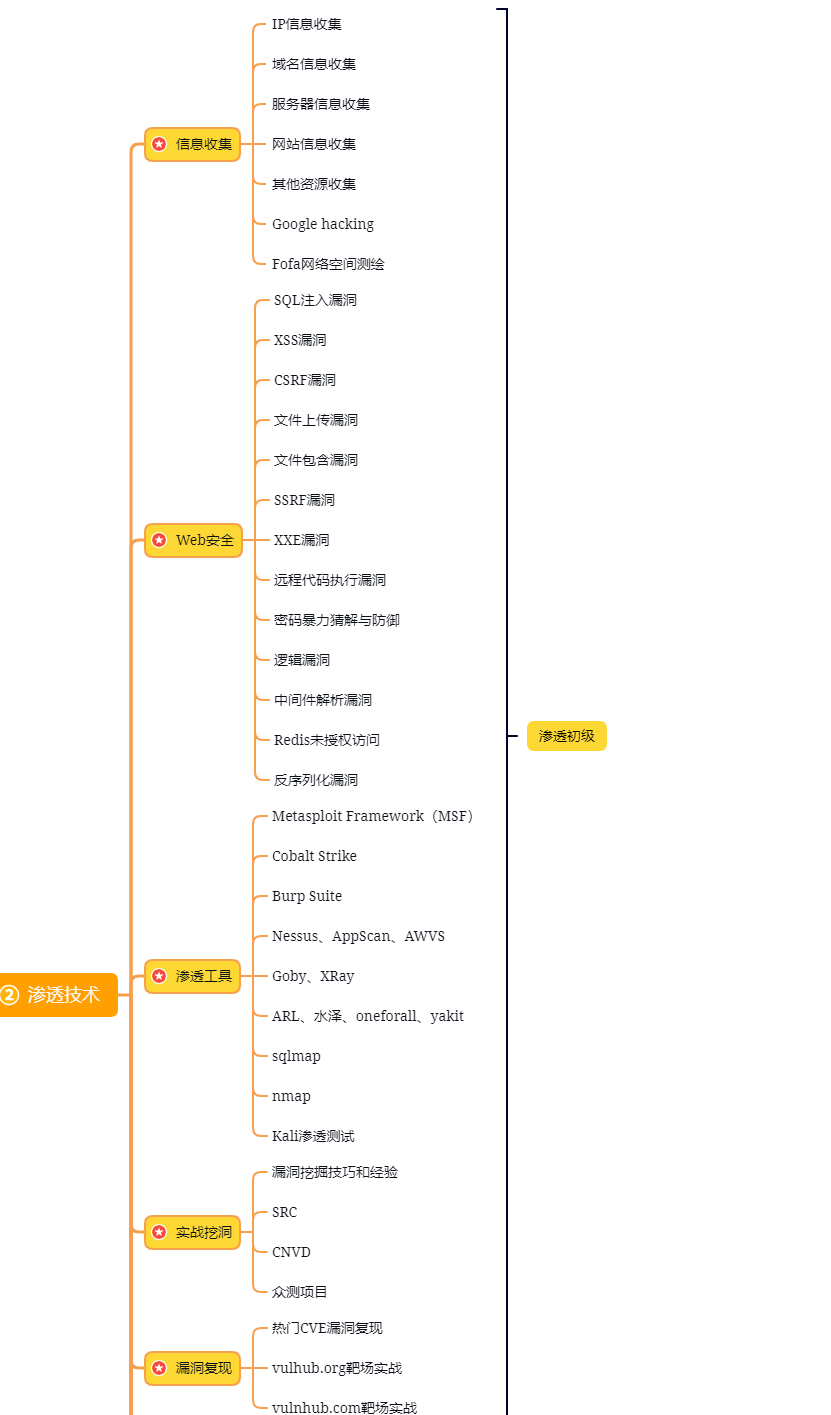

### 第二阶段:web渗透

**学习基础 时间:1周 ~ 2周:**

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

**配置渗透环境 时间:3周 ~ 4周:**

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

### **渗透实战操作 时间:约6周:**

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

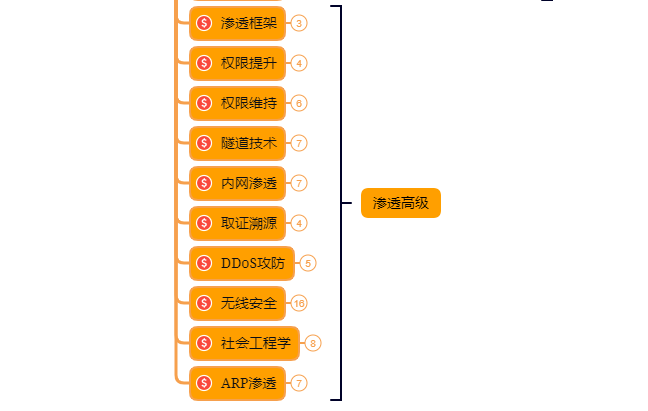

### 第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里**👉**[网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!](https://mp.weixin.qq.com/s/BWb9OzaB-gVGVpkm161PMw)

<img src="https://hnxx.oss-cn-shanghai.aliyuncs.com/official/1704422730502.jpg?t=0.4356032330026762" />

235

235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?