原理

一个CSRF漏洞攻击的实现,其需要由“三个部分”来构成

1、有一个漏洞存在(无需验证、任意修改后台数据、新增请求);

2、伪装数据操作请求的恶意链接或者页面;

3、诱使用户主动访问或登录恶意链接,触发非法操作;

1.DVWA-CSRF low

登录dvwa靶场,调节安全级别为low,进入csrf模块

输入新密码,并进行抓包

构造恶意链接,让用户处于登录状态,去访问恶意url(发现修改成功)

可以使用img标签进行,编写1.html,使其访问

重新尝试登录,发现147登录成功,说明攻击已经成功

2.DVWA-CSRF medium

将安全级别修改为medium,修改密码抓包

伪造页面

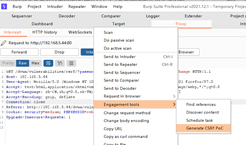

鼠标右键>Engagement tools>Generate CSRF PoC

复制下代码,放进2.html中,并将密码123修改为456

放行包,执行2.html,点击按钮

重新登录,发现密码已更新为456

298

298

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?