靶场内容

本实验室在搜索功能中包含一个反射型 XSS漏洞,但使用 Web 应用程序防火墙 (WAF) 来防御常见的 XSS 向量。

要解决实验室问题,请执行绕过 WAF 并调用该函数的跨站点脚本攻击print()。

注意

注意

您的解决方案不得要求任何用户交互。手动导致print()在您自己的浏览器中调用不会解决实验室问题。您的解决方案不得要求任何用户交互。手动导致print()在您自己的浏览器中调用不会解决实验室问题。

解决方法

- 这题有个强过滤器的存在,非常麻烦

- 打开页面,在搜索框内搜索:

<img src=1 onerror=print()> - 发现返回 Invalid,报错,非法操作。

- 所以判定这里面可能存在过滤器过滤掉了一些标签

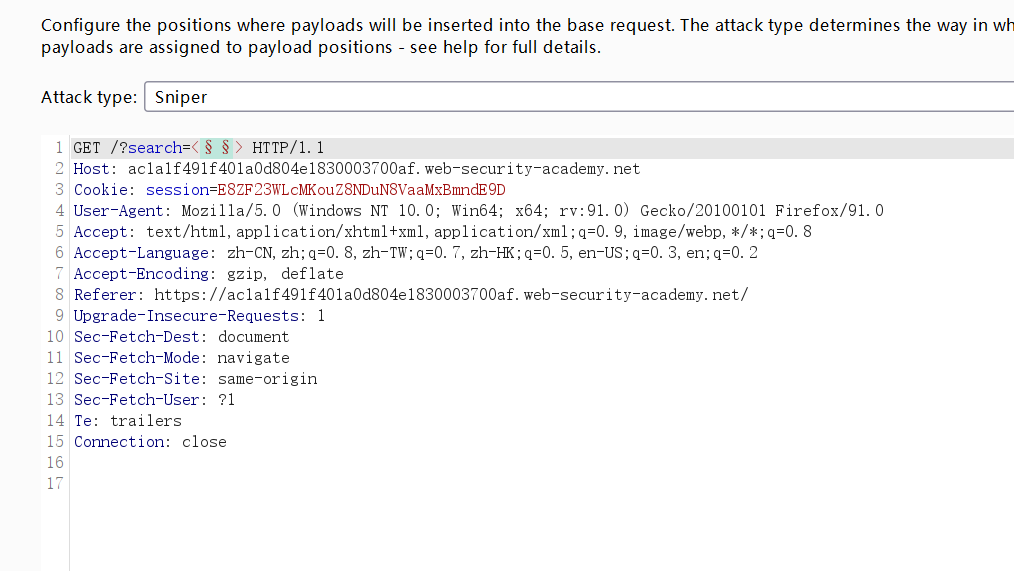

- 将搜索的报文

/?search=发送到intruder中 - 去除掉搜索内容,添加

<$$>为payload:

- 打开字典https://portswigger.net/web-security/cross-site-scripting/cheat-sheet

- 在里面点击 复制tags ,然后放到payload的字典里。

- 经过爆破,发现body标签是200,其他都是400代表不合法

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?