PC1:192.168.10.152

PC2:192.168.20.147

FW1,除了G1/0/2属于跟系统也就是public

G1/0/0划到vsys1

G1/0/3划到vsys2使用到的命令:

vsys enable 开启虚拟防火墙

分配资源:在跟防火墙下分配命令 resource-class 默认 r0

可以使用resource-item-limit 设置 bandwidth、 ipsec-tunnel、l2tp-tunnel、 online-user 、security-group、 policy、session-rate 、session、 ssl-vpn-concurren、traffic-policy、user 、 user-group

对应分配资源页

switch vsys 切换虚拟防火墙

主要做的就是根和虚拟的路由FW:

ip route-static 192.168.10.0 255.255.255.0 vpn-instance vsys1

ip route-static 192.168.20.0 255.255.255.0 vpn-instance vsys2

将两个虚拟系统的路由添加

需要做一个nat这里做的EASYIP,添加security-policy

允许trust访问untrust

将g1/0/2加入到utrust,virtualif0加入到trustvsys1:

ip route-static 0.0.0.0 0.0.0.0 public -->默认丢给根防火墙

ip route-static 192.168.10.0 255.255.255.0 public

-->添加去10段的路由

添加安全策略允许trust访问utrust,这里是将virtualif1加入到untrust添加安全策略

vsys2:

ip route-static 0.0.0.0 0.0.0.0 public -->默认丢个根防火墙

ip route-static 192.168.20.0 255.255.255.0 public

-->添加去20段的路由

添加安全策略允许trust访问utrust,这里是将virtualif2加入到untrustPC1访问PC2截图:

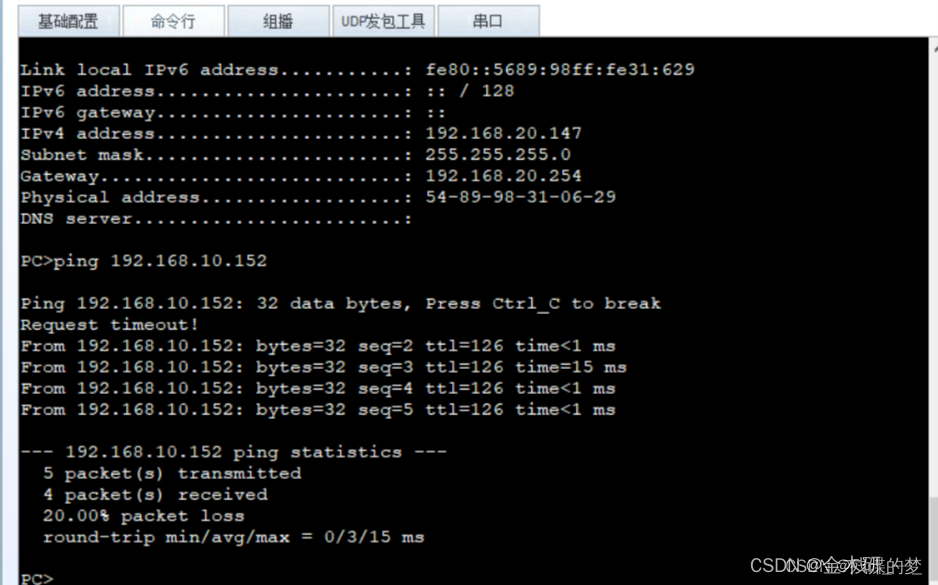

PC2访问PC1截图:

访问外网主要是根服务器接口,将数据包丢给吓一跳

ip route-static 0.0.0.0 0.0.0.0 1.1.1.1 数据包丢给下一跳

- 1

回程路由AR2

ip route-static 0.0.0.0 0.0.0.0 2.2.2.1

觉得虽然简单但还是把虚拟防火墙的策略贴上了,为了符合文章字数

vsys1:

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.10.0 mask 255.255.255.0

action permit

vsys2:

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.20.0 mask 255.255.255.0

action permit

2122

2122

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?