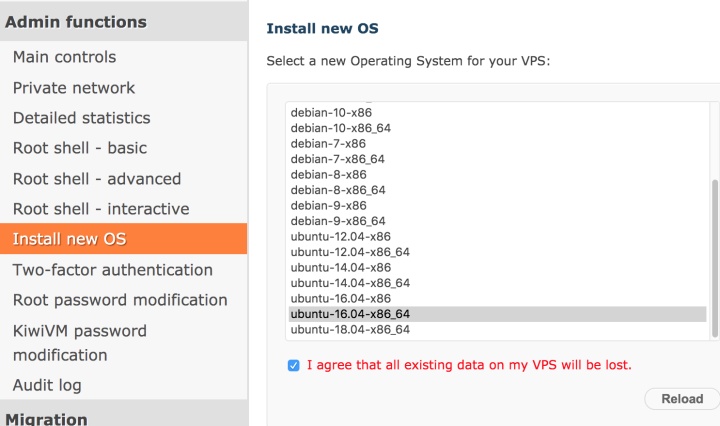

- 准备工作:安装操作系统 ubuntu-16-x86_64

- 用户名:

admin - 密码:

password

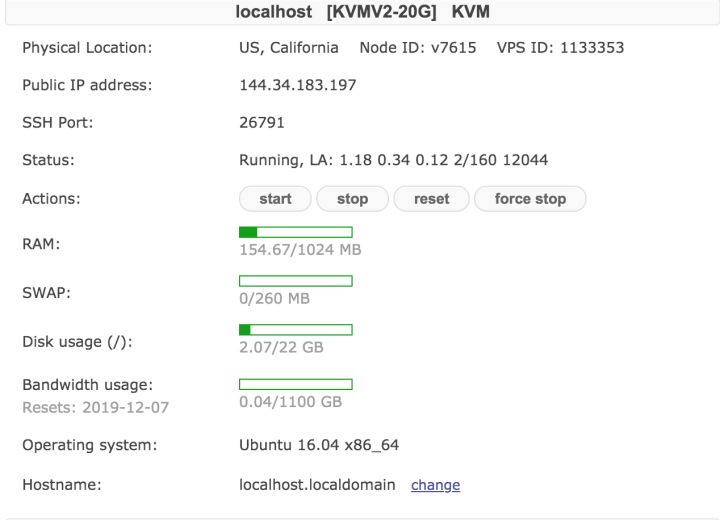

- 基本配置:1G内存,22G硬盘。做信息安全/网络安全的,VPS一般是标配,就像程序员有电脑一样普通。

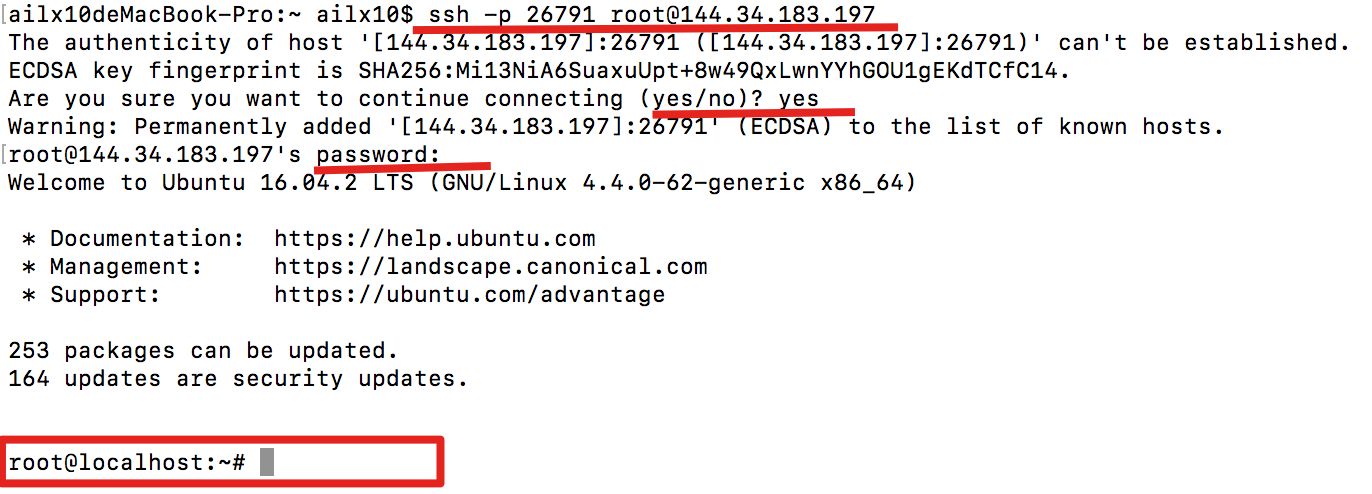

- 第一步:SSH 远程登陆

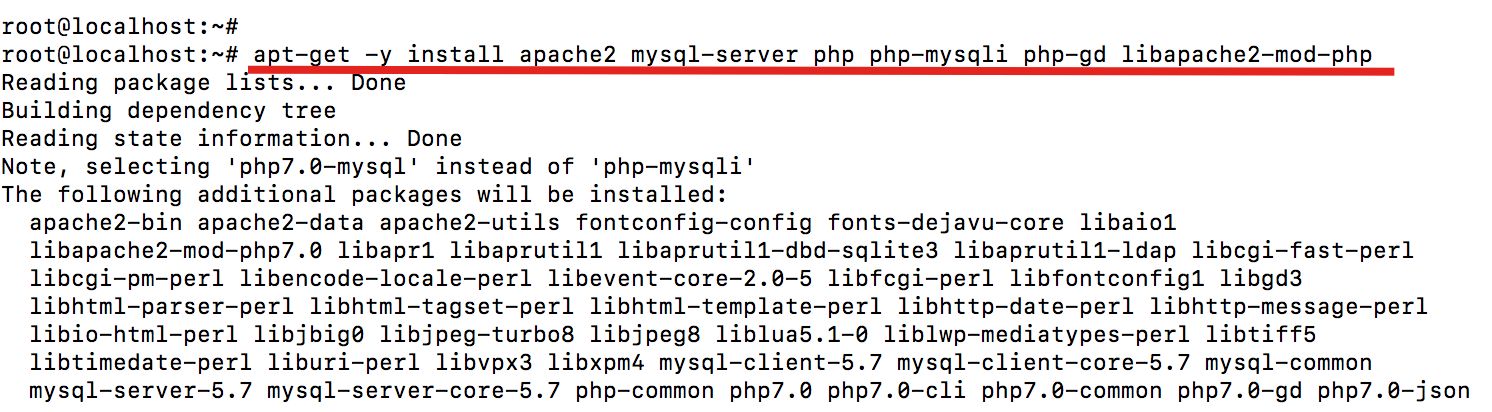

- 第二步:输入一键安装命令

apt-get -y install apache2 mysql-server php php-mysqli php-gd libapache2-mod-php

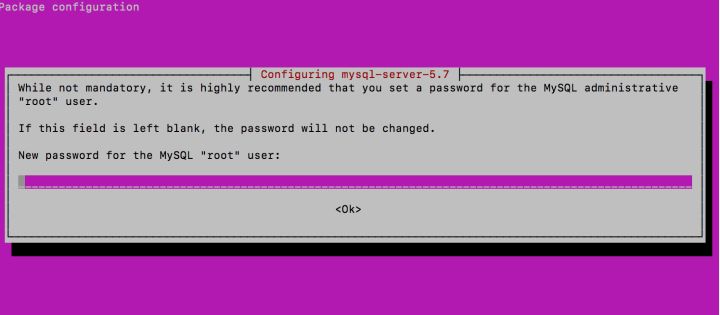

- 第三步:输入并确认root用户的MYSQL密码:hackbiji2019

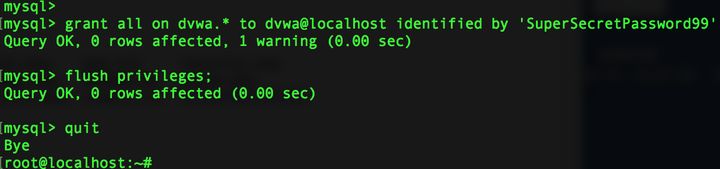

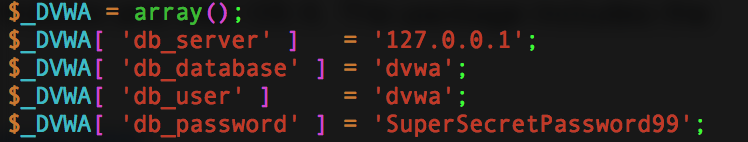

- 第四步:设置用户dvwa用户的 MYSQL 密码:SuperSecretPassword99

mysql> create database dvwa;

mysql> grant all on dvwa.* to dvwa@localhost identified by 'SuperSecretPassword99';

mysql> flush privileges;

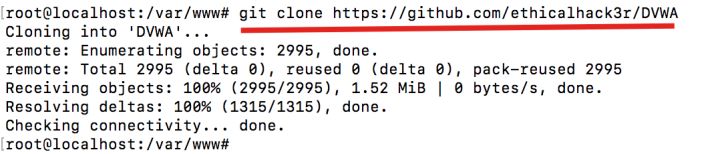

- 第五步:获得DVWA网站源代码

git clone https://github.com/ethicalhack3r/DVWA

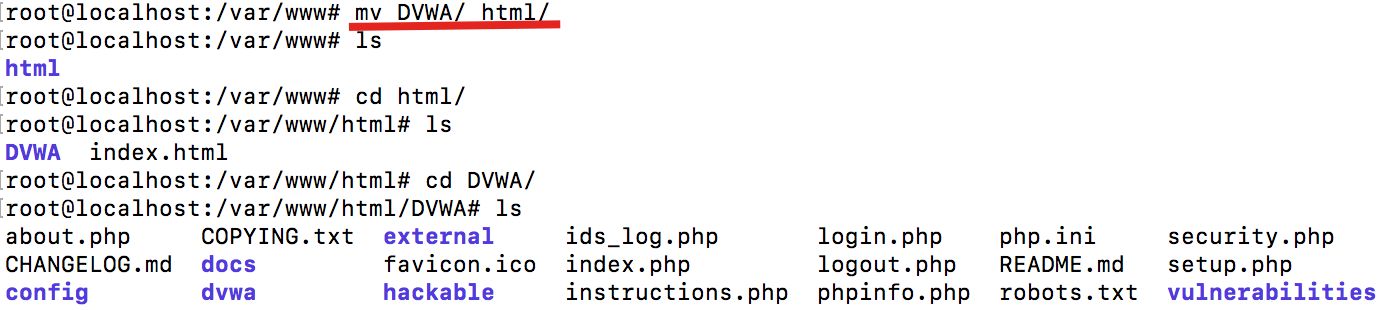

- 第六步:移动 DVWA 到 html 目录下

- 第七步:修改 config/config.inc.php 文件的用户和密码

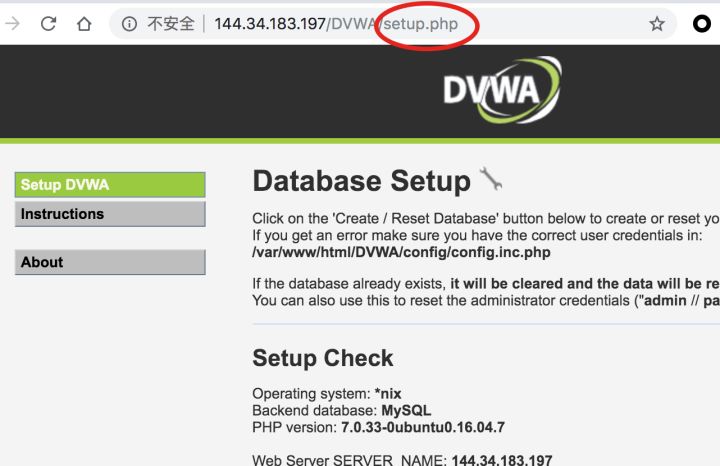

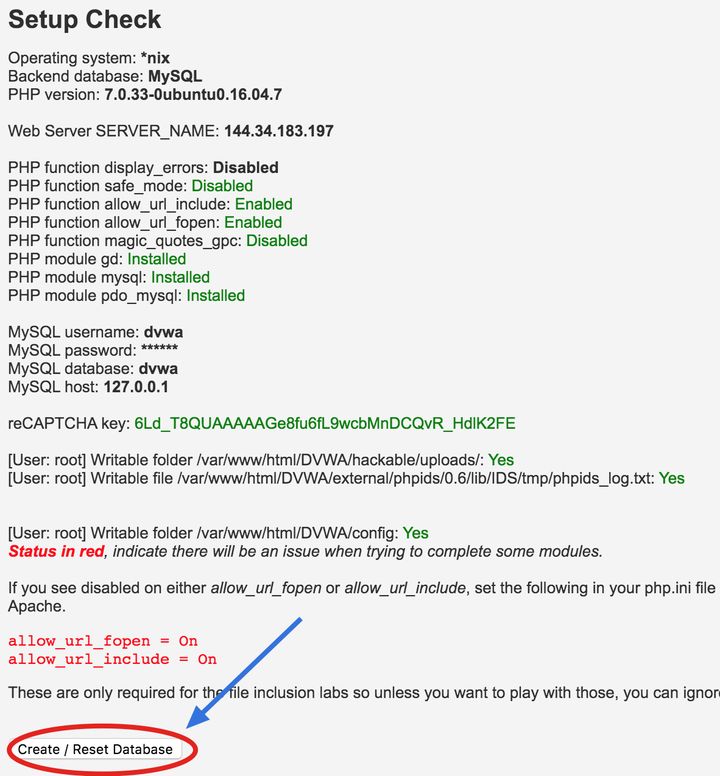

- 第八步:访问WEB安装页面setup.php

至此,基本完成DVWA靶场的搭建。由于一些默认设置,这个时候的靶场还是处于封印状态的,下面跟着我一起解决2,3个小问题,将封印打开。

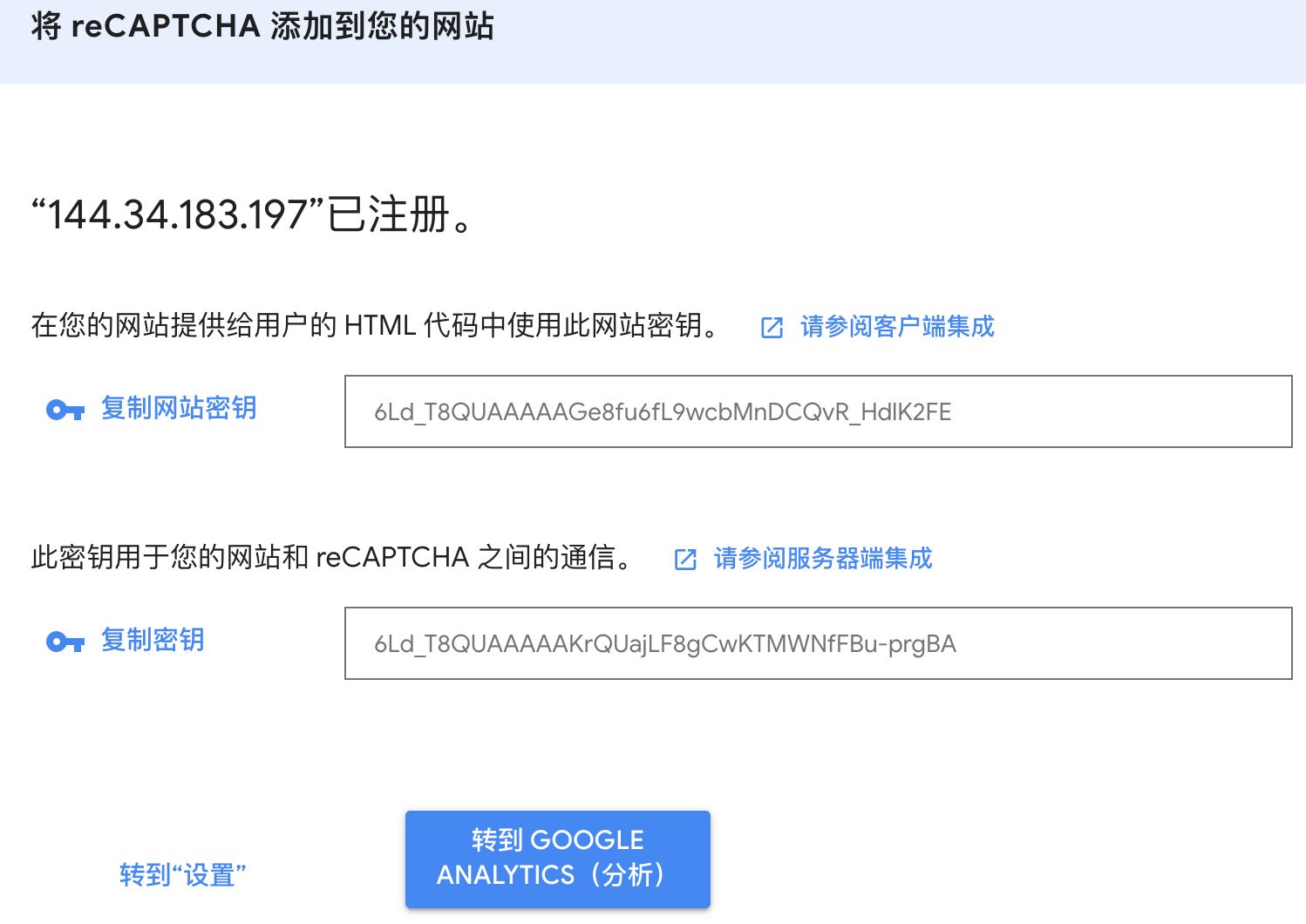

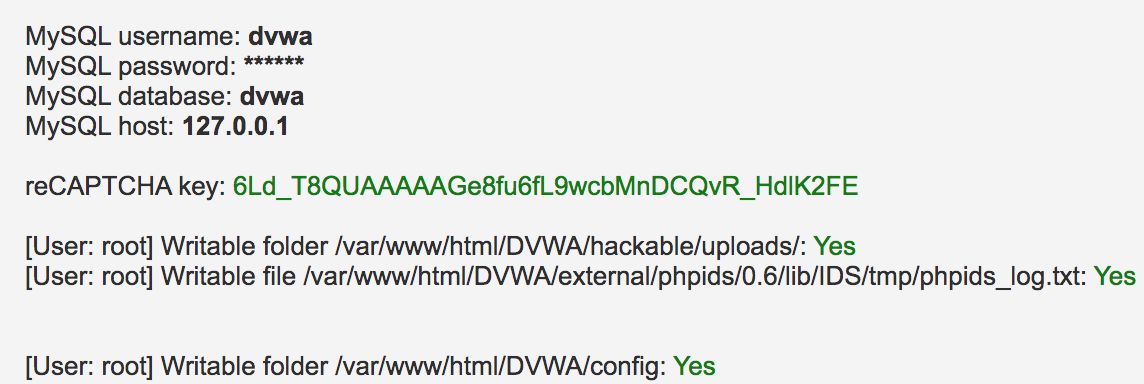

- 问题1:解决密钥问题(可以忽略)

第一步:免费申请一下

https://www.google.com/recaptcha/admin/

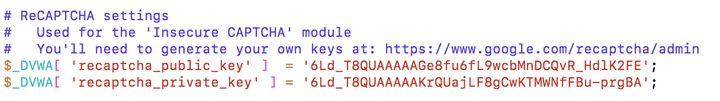

第二步:修改 config/config.inc.php

- 问题2:解决目录文件可写问题

chmod 777 /var/www/html/DVWA/config/

chmod 777 /var/www/html/DVWA/hackable/uploads/

chmod 777 /var/www/html/DVWA/external/phpids/0.6/lib/IDS/tmp/phpids_log.txt

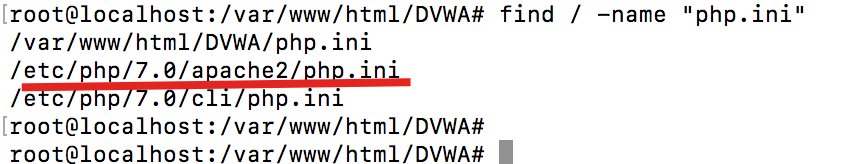

- 问题3:解决URL包含问题

第一步:找到php.ini文件位置,修改allow_url_include = On

第二步:重启Apache:service apache2 restart

此时,封印已经完全解除,点击上面的按钮,dvwa靶场呼之欲出。

- DVWA 靶场登陆页面闪亮✨登场

- 用户名:admin

- 密码:password

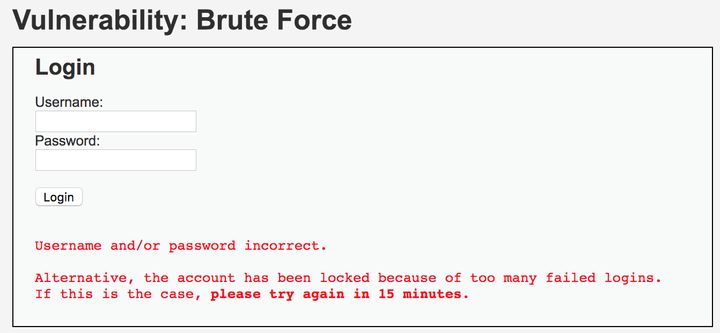

靶场实验1:暴力破解

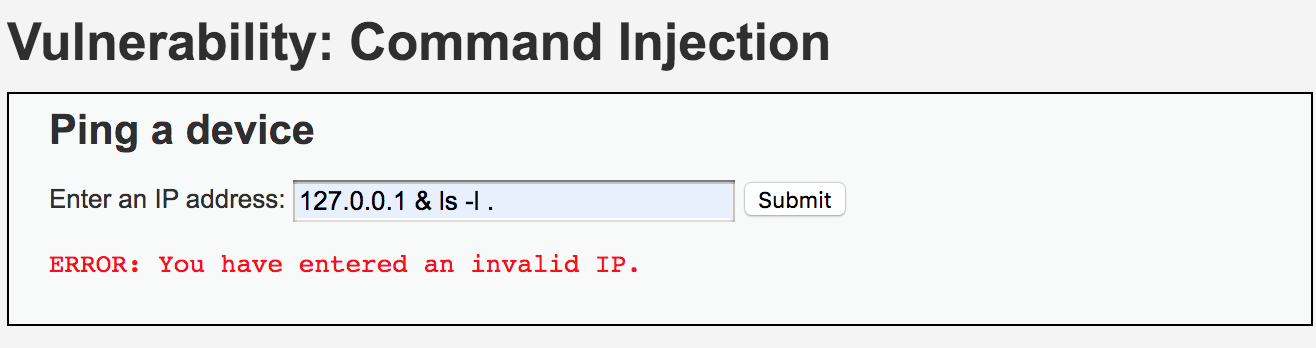

靶场实验2:命令注入

靶场实验3:CSRF漏洞

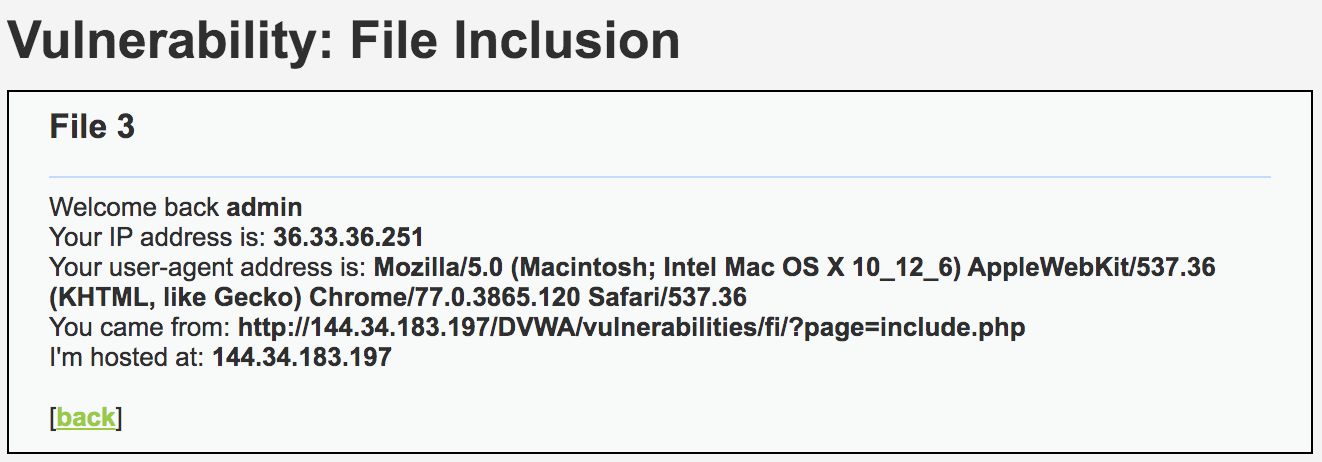

靶场实验4:文件包含

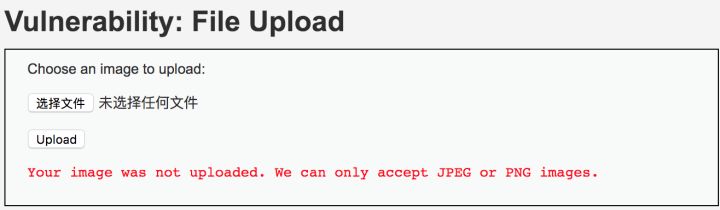

靶场实验5:文件上传

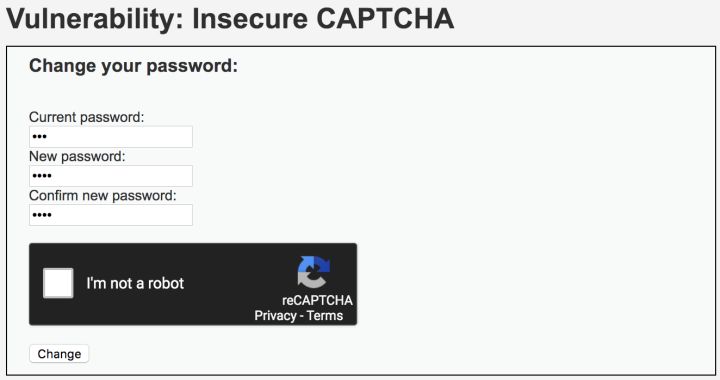

靶场实验6:绕过验证码

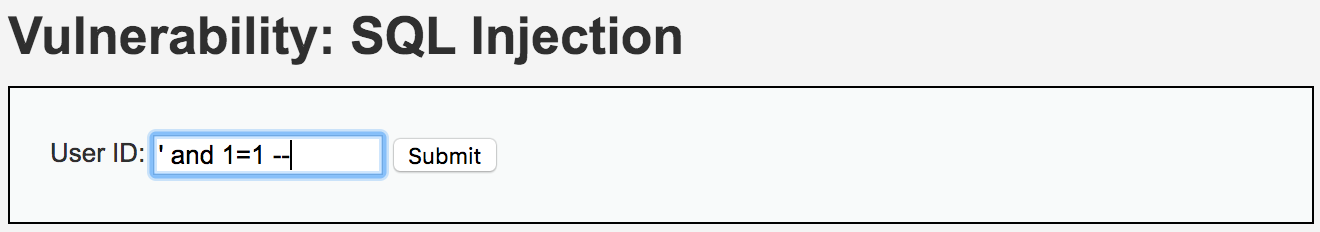

靶场实验7:SQL注入

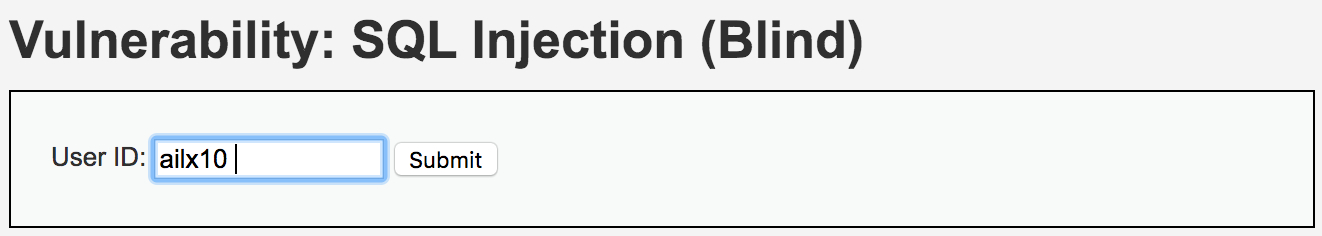

靶场实验8:SQL盲注

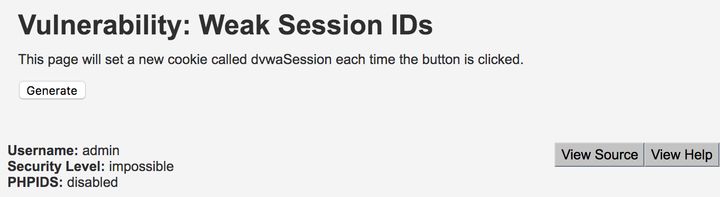

靶场实验9:脆弱的会话ID

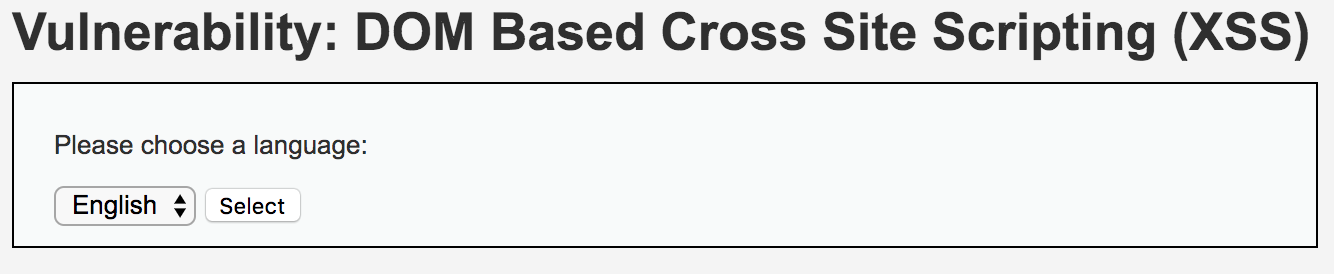

靶场实验10:DOM型XSS

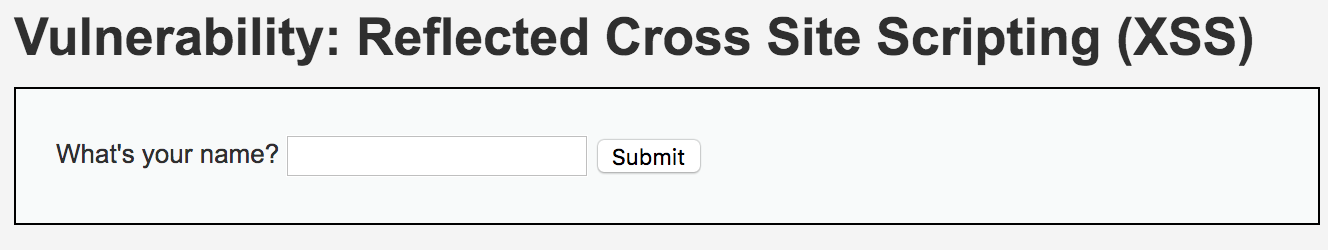

靶场实验11:反射型XSS

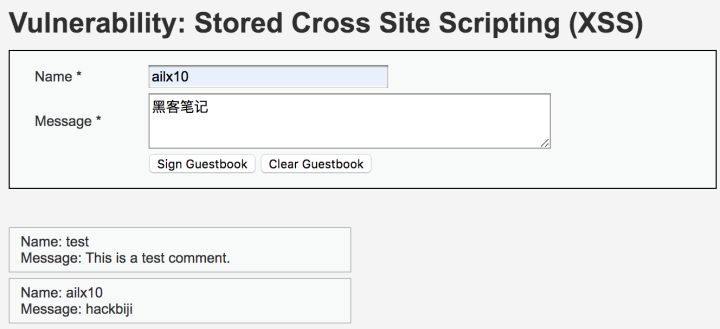

靶场实验12:存储型XSS

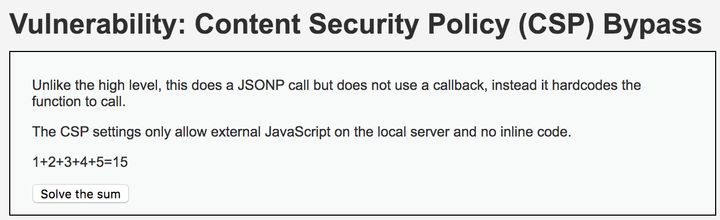

靶场实验13:内容安全策略绕过

靶场实验14:JS攻击

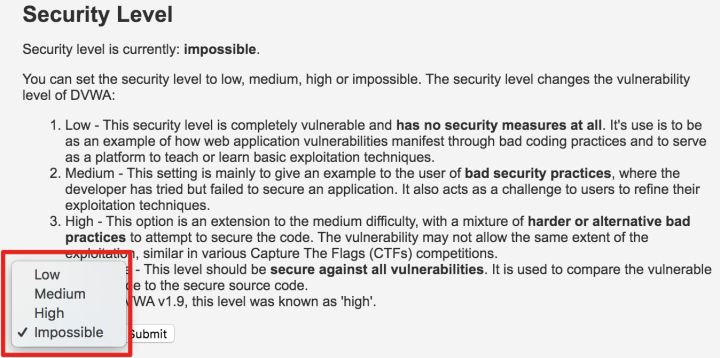

如果实验有难度,可以自由调整难度级别,祝各位新手村黑客大侠好运

靶场有效期:2019年11月24日~2019年12月31日

下一篇:手把手带你学习SQLMAP(ailx10:手把手带你学习SQLMAP)

9895

9895

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?