01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

在红队渗透测试过程中,往往需要在目标主机上执行 Python 脚本。然而,很多目标主机并未安装 Python 环境,这给渗透带来了极大的不便。为了解决这个问题,Sharp4Python 这款工具可以在无 Python 环境的目标主机上运行 Python 脚本和指令的工具,极大地方便了红队在渗透测试中的操作。

03使用方法

Sharp4Python 支持两种主要的代码执行方式:

3.1 原生代码执行

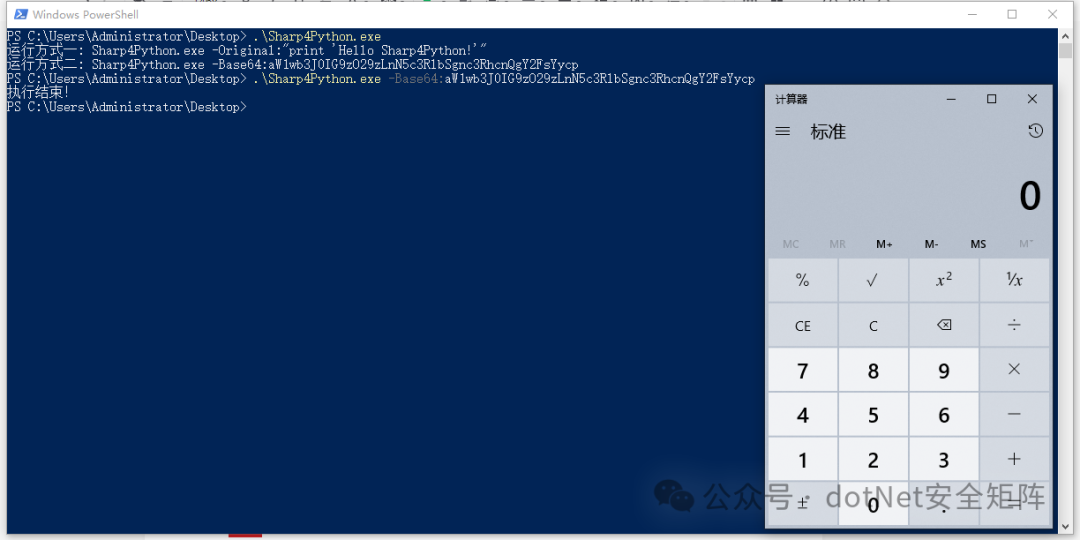

通过 -Original 参数,用户可以直接传递明文的 Python 代码进行执行。例如,执行如下命令可以直接输出一条字符串信息:

Sharp4Python.exe -Original:"print 'Hello Sharp4Python!'"

这条命令将直接在目标主机上执行,并输出 Hello Sharp4Python!。

3.2 Base64编码执行

除了直接执行明文代码,Sharp4Python 还支持使用 -Base64 参数传递 Base64 编码后的 Python 代码。这对于绕过某些安全检测措施非常有用。例如,以下命令可以在目标主机上弹出计算器

Sharp4Python.exe -Base64:aW1wb3J0IG9zO29zLnN5c3RlbSgnc3RhcnQgY2FsYycp

其中,字符串 aW1wb3J0IG9zO29zLnN5c3RlbSgnc3RhcnQgY2FsYycp 解码后为 import os;os.system('start calc'),表示在目标主机上启动计算器程序。

综上,通过 Sharp4Python,可以在无需安装 Python 环境的情况下,直接运行 Python 脚本,大大提高了渗透测试的效率。还有,通过 Base64 编码后再执行的方式,Sharp4Python 可以在一定程度上绕过目标主机的安全检测机制,帮助红队更隐蔽地进行渗透。05

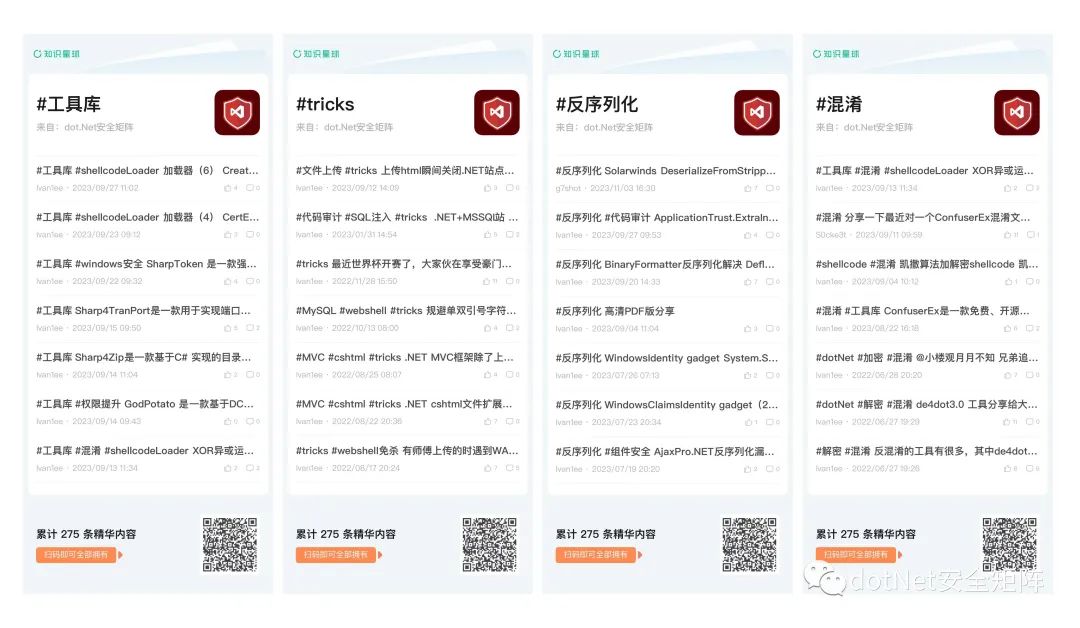

04 .NET安全星球

dot.Net安全矩阵星球已成为中国.NET安全领域最知名、最活跃的技术知识库之一,从.NET Framework到.NET Core,每日分享.NET安全技术干货以及交流解答各类技术等问题,都是干货。

星球20+个专题栏目涵盖了点、线、面、体等知识面,助力师傅们快速成长!其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。

我们倾力打造专刊、视频等配套学习资源,循序渐进的方式引导加深安全攻防技术提高以及岗位内推等等服务。

.NET 免杀WebShell

.NET 反序列化漏洞

.NET 安全防御绕过

.NET 内网信息收集

.NET 本地权限提升

.NET 内网横向移动

.NET 目标权限维持

.NET 数据外发传输

7464

7464

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?